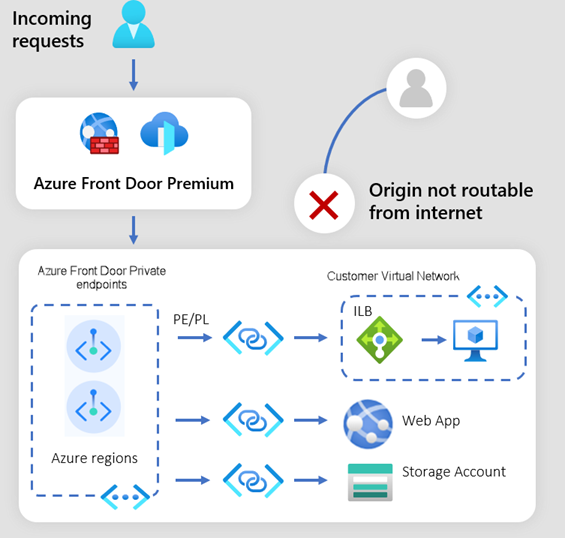

Proteggere l'origine con collegamento privato in Frontdoor di Azure Premium

Collegamento privato di Azure consente di accedere ai servizi PaaS di Azure e servizi ospitati in Azure tramite un endpoint privato nella rete virtuale. Il traffico tra la rete virtuale e il servizio attraversa la rete backbone Microsoft, impedendone l'esposizione alla rete Internet pubblica.

Frontdoor di Azure Premium può connettersi all'origine tramite collegamento privato. L'origine può essere ospitata in una rete virtuale o ospitata come servizio PaaS, ad esempio App Web di Azure o Archiviazione di Azure. Il collegamento privato elimina la necessità di accedere pubblicamente all'origine.

Funzionamento del collegamento privato

Quando si abilita il collegamento privato all'origine in Frontdoor di Azure Premium, Frontdoor crea un endpoint privato per conto dell'utente da una rete privata a livello di area gestita di Frontdoor di Azure. Si riceve una richiesta di endpoint privato di Frontdoor di Azure all'origine in attesa dell'approvazione.

Importante

È necessario approvare la connessione all'endpoint privato prima che il traffico possa passare privatamente all'origine. È possibile approvare le connessioni di endpoint privati usando il portale di Azure, l'interfaccia della riga di comando di Azure o Azure PowerShell. Per altre informazioni, vedere Gestire una connessione endpoint privato.

Dopo aver abilitato un'origine per il collegamento privato e aver approvato la connessione all'endpoint privato, la connessione può richiedere alcuni minuti. Durante questo periodo, le richieste all'origine ricevono un messaggio di errore di Frontdoor di Azure. Il messaggio di errore viene eliminato una volta stabilita la connessione.

Dopo l'approvazione della richiesta, un indirizzo IP privato viene assegnato dalla rete virtuale gestita di Frontdoor di Azure. Il traffico tra Frontdoor di Azure e l'origine comunica usando il collegamento privato stabilito sulla rete backbone Microsoft. Il traffico in ingresso verso l'origine è ora protetto quando arriva alla Frontdoor di Azure.

Origini supportate

Il supporto dell'origine per la connettività diretta degli endpoint privati è attualmente limitato a:

- Archiviazione BLOB

- App Web

- Servizi di bilanciamento del carico interni o tutti i servizi che espongono servizi di bilanciamento del carico interni, ad esempio il servizio Azure Kubernetes, le App contenitore di Azure o Azure Red Hat OpenShift

- Sito Web statico

- gateway applicazione (anteprima pubblica. Non usare negli ambienti di produzione)

- Gestione API (anteprima pubblica. Non usare negli ambienti di produzione)

- App Azure Container (anteprima pubblica. Non usare negli ambienti di produzione)

Nota

- Questa funzionalità non è supportata con gli Slot o le Funzioni del Servizio app di Azure.

Aree di disponibilità

Il collegamento privato di Frontdoor di Azure è disponibile nelle aree seguenti:

| Americhe | Europa | Africa | Asia Pacifico |

|---|---|---|---|

| Brasile meridionale | Francia centrale | Sudafrica settentrionale | Australia orientale |

| Canada centrale | Germania centro-occidentale | India centrale | |

| Stati Uniti centrali | Europa settentrionale | Giappone orientale | |

| Stati Uniti orientali | Norvegia orientale | Corea centrale | |

| Stati Uniti orientali 2 | Regno Unito meridionale | Asia orientale | |

| Stati Uniti centro-meridionali | Europa occidentale | ||

| Stati Uniti occidentali 3 | Svezia centrale | ||

| US Gov Arizona | |||

| US Gov Texas | |||

| US Gov Virginia |

La funzionalità Collegamento privato di Frontdoor di Azure è indipendente dall'area, ma per la migliore latenza è consigliabile scegliere sempre un'area di Azure più vicina all'origine quando si sceglie di abilitare l'endpoint collegamento privato di Frontdoor di Azure. Se l'area dell'origine non è supportata nell'elenco delle aree supportate collegamento privato, selezionare l'area più vicina successiva. È possibile usare le statistiche di latenza round trip della rete di Azure per determinare l'area più vicina in termini di latenza.

Associazione di un endpoint privato con un profilo Frontdoor di Azure

Creazione dell'endpoint privato

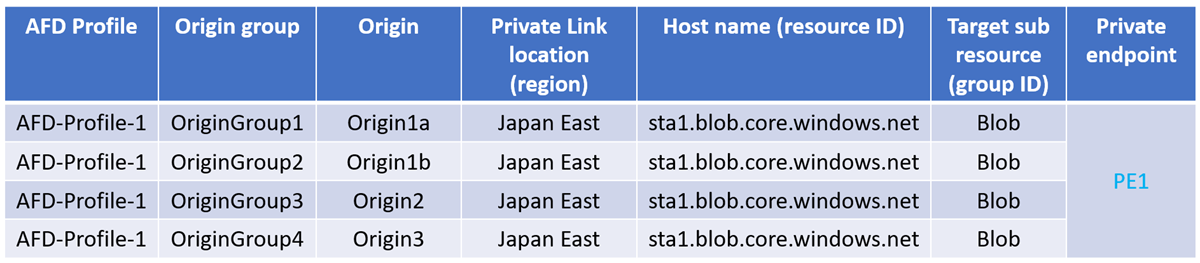

All'interno di un singolo profilo Frontdoor di Azure, se due o più origini abilitate per il collegamento privato vengono create con lo stesso set di collegamento privato, ID risorsa e ID gruppo, per tutte queste origini viene creato un solo endpoint privato. Le connessioni al back-end possono essere abilitate usando questo endpoint privato. Questa configurazione significa che è necessario approvare l'endpoint privato una sola volta perché viene creato un solo endpoint privato. Se si creano più origini abilitate per il Collegamento privato usando lo stesso set di percorsi di Collegamento privato, ID risorsa e ID gruppo, non è più necessario approvare gli endpoint privati.

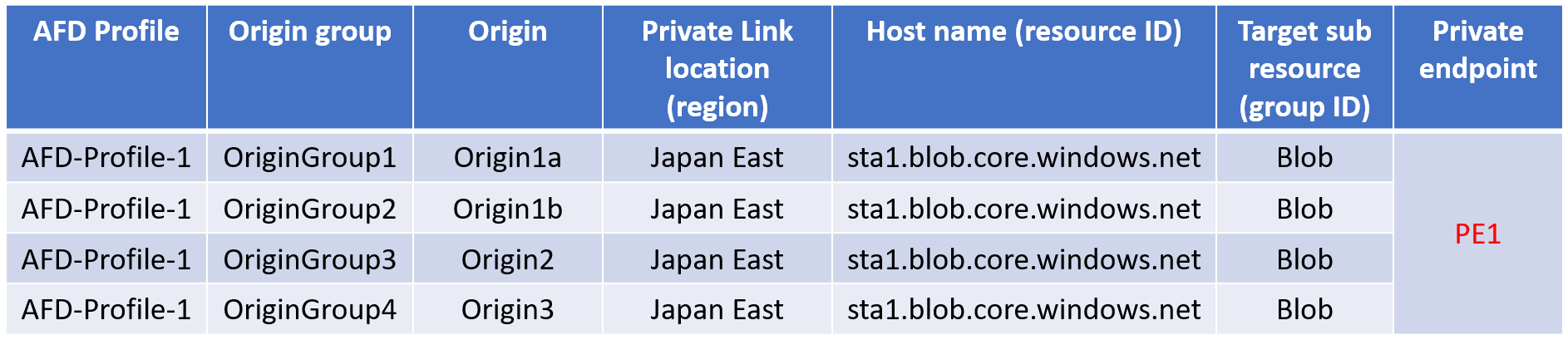

Endpoint privato singolo

Ad esempio, un singolo endpoint privato viene creato per tutte le origini diverse in gruppi di origine diversi, ma nello stesso profilo Frontdoor di Azure, come illustrato nella tabella seguente:

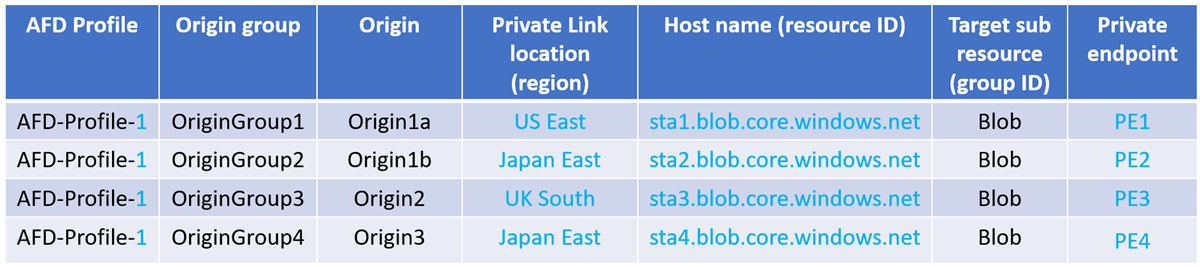

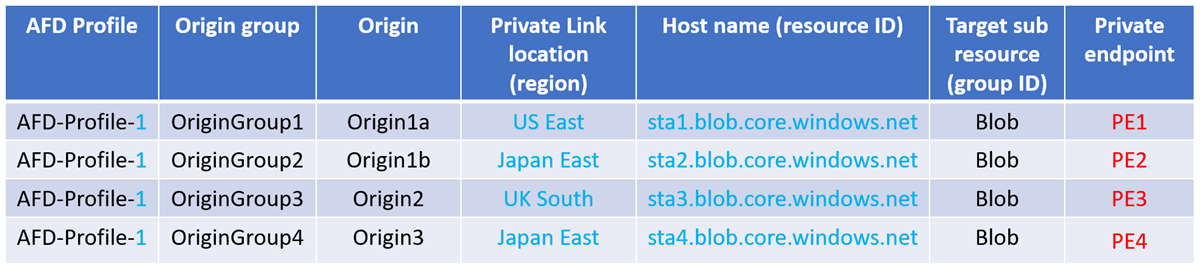

Più endpoint privati

Un nuovo endpoint privato viene creato nello scenario seguente:

Se l'area, l'ID risorsa o l'ID gruppo cambiano:

Nota

Il percorso del Collegamento privato e il nome host sono stati modificati, generando endpoint privati aggiuntivi creati e richiede l'approvazione per ognuno di essi.

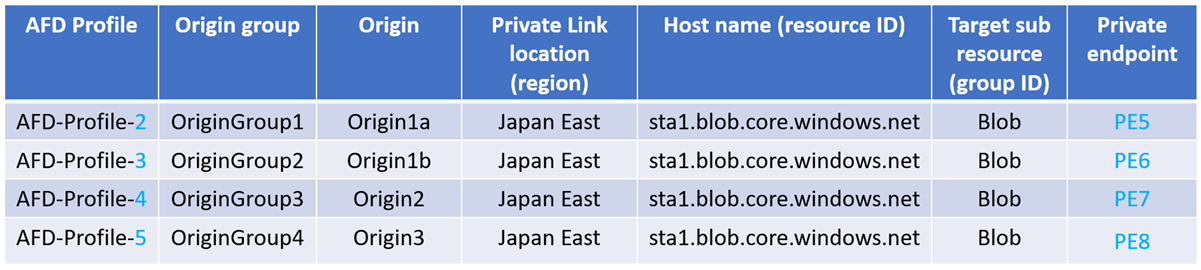

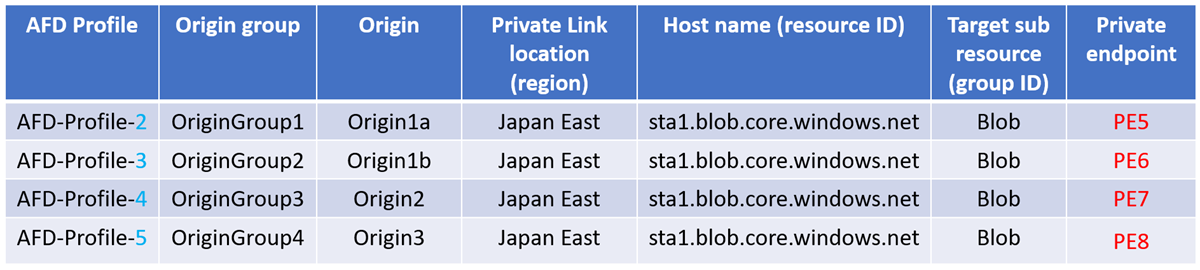

Quando il profilo di Frontdoor di Azure cambia:

Nota

L'abilitazione del Collegamento privato per le origini in diversi profili Frontdoor creerà endpoint privati aggiuntivi e richiede l'approvazione per ognuno di essi.

Rimozione dell'endpoint privato

Quando un profilo Frontdoor di Azure viene eliminato, vengono eliminati anche gli endpoint privati associati al profilo.

Endpoint privato singolo

Se AFD-Profile-1 viene eliminato, viene eliminato anche l'endpoint privato PE1 in tutte le origini.

Più endpoint privati

Se AFD-Profile-1 viene eliminato, tutti gli endpoint privati da PE1 a PE4 vengono eliminati.

L'eliminazione di un profilo Frontdoor di Azure non influisce sugli endpoint privati creati per un profilo Frontdoor diverso.

Ad esempio:

- Se AFD-Profile-2 viene eliminato, viene rimosso solo PE5.

- Se AFD-Profile-3 viene eliminato, viene rimosso solo PE6.

- Se AFD-Profile-4 viene eliminato, viene rimosso solo PE7.

- Se AFD-Profile-5 viene eliminato, viene rimosso solo PE8.

Passaggi successivi

- Informazioni su come connettere Frontdoor di Azure Premium a un'origine dell'app Web con collegamento privato.

- Informazioni su come connettere Frontdoor di Azure Premium a un account di archiviazione con Collegamento privato.

- Informazioni su come connettere Frontdoor di Azure Premium a un'origine del servizio di bilanciamento del carico interno con Collegamento privato.

- Informazioni su come connettere Frontdoor di Azure Premium a un'origine del sito Web statico di archiviazione con collegamento privato.

- Informazioni su come connettere Frontdoor di Azure Premium a un'origine gateway applicazione con Collegamento privato.

- Informazioni su come connettere Frontdoor di Azure Premium a un'origine Gestione API con collegamento privato.

- Informazioni su come connettere Frontdoor di Azure Premium a un'origine di App Contenitore di Azure con collegamento privato.