Panoramica di Gestione della superficie di attacco esterna di Microsoft Defender

Gestione della superficie di attacco esterna di Microsoft Defender (Defender EASM) individua e mappa continuamente la superficie di attacco digitale per offrire una visualizzazione esterna dell'infrastruttura online.

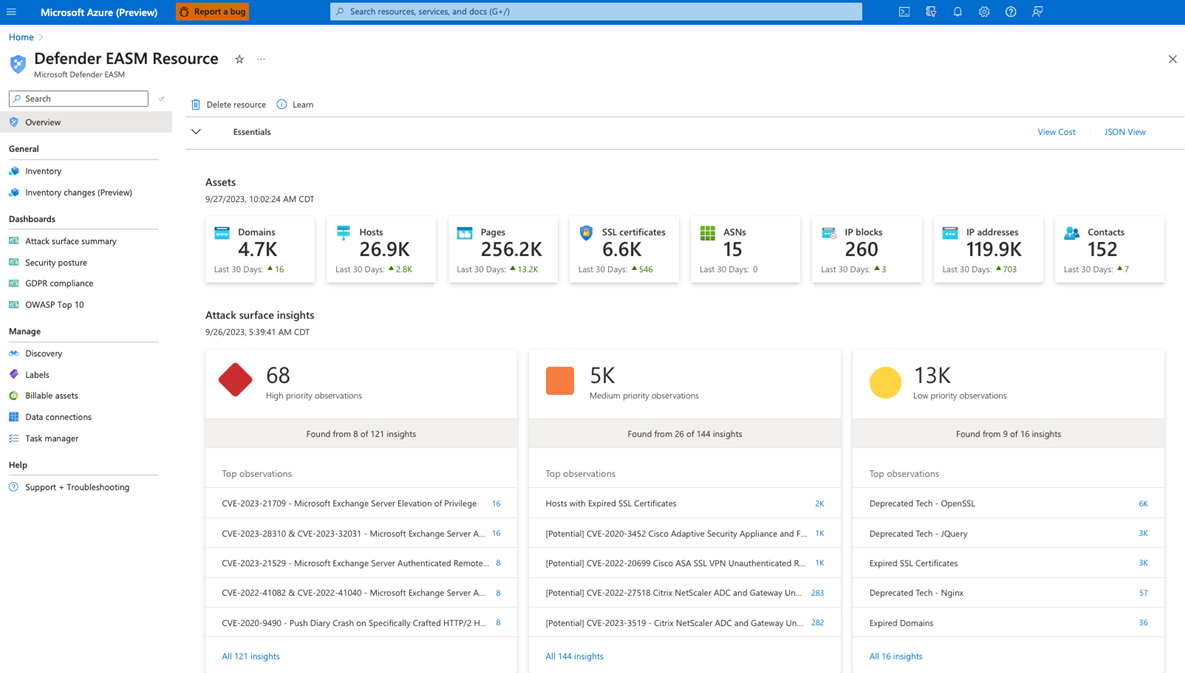

Defender EASM offre ai team IT e alla sicurezza visibilità essenziali per identificare ignoti, classificare in ordine di priorità i rischi, eliminare le minacce ed estendere il controllo delle vulnerabilità e dell'esposizione oltre il firewall. Le informazioni dettagliate sulla superficie di attacco vengono generate usando dati sulle vulnerabilità e sull'infrastruttura per illustrare le aree chiave di preoccupazione per l'organizzazione.

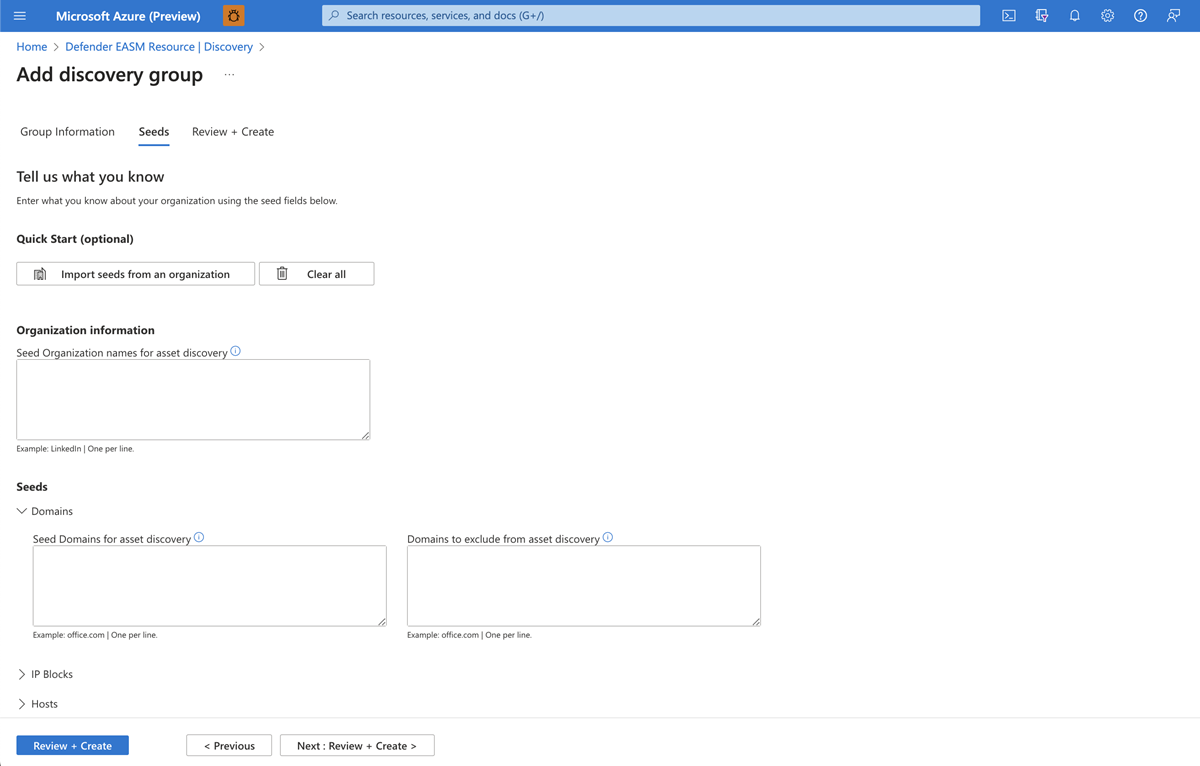

Individuazione e inventario

La tecnologia di individuazione proprietaria Microsoft cerca in modo ricorsivo l'infrastruttura tramite connessioni osservate a asset legittimi noti. Fa inferenze sulla relazione dell'infrastruttura con l'organizzazione per scoprire proprietà sconosciute e non monitorate in precedenza. Questi asset legittimi noti sono denominati semi di individuazione. Defender EASM individua innanzitutto connessioni forti a queste entità selezionate e quindi si ripete per svelare più connessioni e infine compilare la superficie di attacco.

L'individuazione di Defender EASM include i tipi di asset seguenti:

- Domini

- Blocchi di indirizzi IP

- Hosts

- Contatti e-mail

- Numeri di sistema autonomi (ASN)

- Organizzazioni Whois

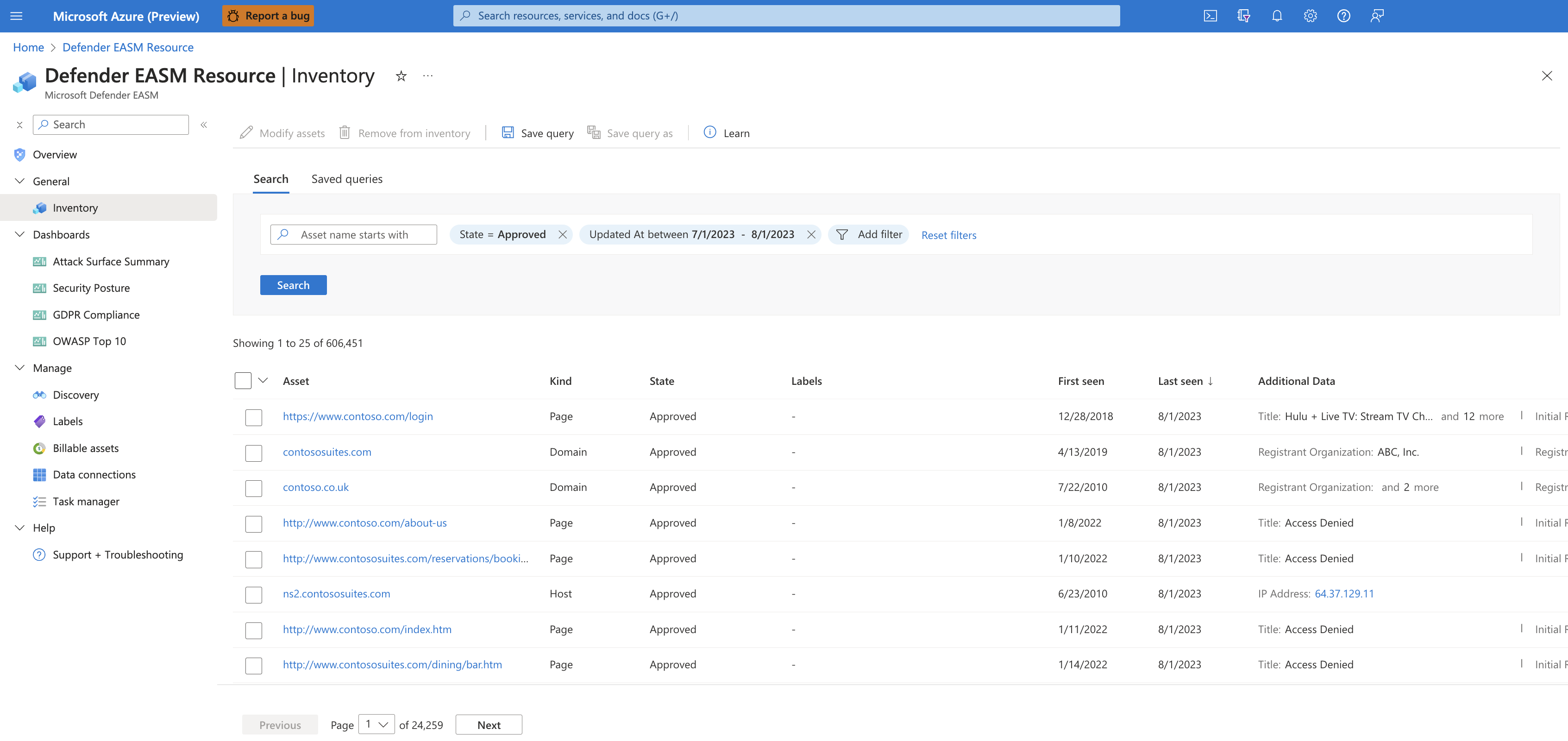

Gli asset individuati vengono indicizzati e classificati nell'inventario di Defender EASM per offrire un record dinamico dell'intera infrastruttura Web nella gestione. Gli asset sono classificati come recenti (attualmente attivi) o cronologici. Possono includere applicazioni Web, dipendenze di terze parti e altre connessioni di asset.

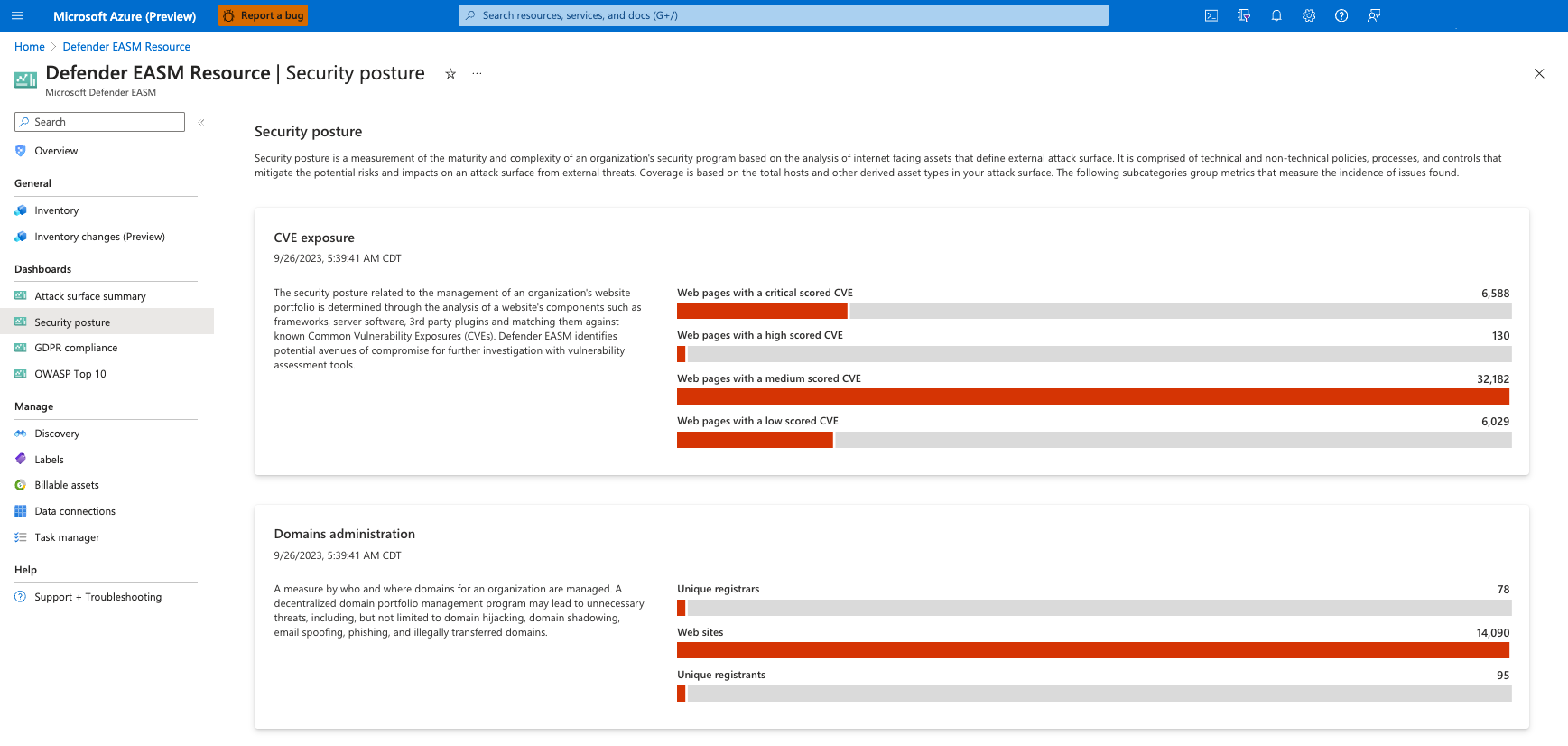

Dashboard

Defender EASM usa i dashboard per comprendere rapidamente l'infrastruttura online e i rischi principali per l'organizzazione. I dashboard sono progettati per fornire informazioni dettagliate su aree specifiche di rischio, tra cui vulnerabilità, conformità e igiene della sicurezza. Queste informazioni dettagliate consentono di risolvere rapidamente i componenti della superficie di attacco che rappresentano il maggior rischio per l'organizzazione.

Gestione cespiti

È possibile filtrare l'inventario per visualizzare le informazioni dettagliate più importanti per l'utente e l'organizzazione. Il filtro offre flessibilità e personalizzazione per consentire l'accesso a un subset specifico di asset. Il filtro inserisce anche i dati di Defender EASM per funzionare per un caso d'uso specifico, indipendentemente dal fatto che si cerchino asset che si connettono all'infrastruttura deprecata o che identifichino nuove risorse cloud.

Autorizzazioni utenti

Un utente dell'organizzazione a cui è assegnato il ruolo Proprietario o Collaboratore può creare, eliminare e modificare le risorse di Defender EASM e gli asset di inventario in una risorsa. I ruoli Proprietario e Collaboratore hanno le autorizzazioni per usare tutte le funzionalità e le funzionalità della piattaforma.

Un utente a cui è assegnato il ruolo Lettore può visualizzare i dati di Defender EASM, ma non può creare, eliminare o modificare una risorsa o un asset di inventario.

Residenza, disponibilità e privacy dei dati

Microsoft Defender EASM contiene dati globali e dati specifici del cliente. I dati Internet sottostanti sono dati globali originato da Microsoft. Le etichette che i clienti applicano sono considerate dati dei clienti. I dati dei clienti vengono archiviati nell'area selezionata.

A scopo di sicurezza, Microsoft raccoglie l'indirizzo IP di un utente quando l'utente accede. L'indirizzo IP viene archiviato per un massimo di 30 giorni, ma può essere archiviato più a lungo se necessario per analizzare potenziali usi fraudolenti o dannosi del prodotto.

Se un'area di Azure è inattiva, sono interessati solo i clienti di Defender EASM in tale area. I servizi e i dati in altre aree di Azure continuano a essere attivi.

Se un'organizzazione non è più un cliente di Microsoft, il framework di conformità Microsoft richiede l'eliminazione di tutti i dati del cliente entro 180 giorni. Questi criteri includono i dati dei clienti archiviati in posizioni offline, ad esempio i backup del database. Dopo l'eliminazione di una risorsa, non può essere ripristinata dai team. I dati dei clienti vengono conservati negli archivi dati per altri 75 giorni, ma non è possibile ripristinare la risorsa effettiva. Dopo il periodo di 75 giorni, i dati dei clienti vengono eliminati definitivamente.