Configurare i criteri di accesso condizionale per Microsoft Dev Box

L'accesso condizionale è la protezione del contenuto regolamentato in un sistema, che richiede che determinati criteri vengano soddisfatti prima di concedere l'accesso al contenuto. I criteri di accesso condizionale sono le istruzioni if-then più semplici. Se (IF) un utente vuole accedere a una risorsa, allora (THEN) deve completare un'azione. I criteri di accesso condizionale sono uno strumento potente per garantire la sicurezza dei dispositivi dell'organizzazione e la conformità degli ambienti.

Questo articolo fornisce esempi di come le organizzazioni possono usare i criteri di accesso condizionale per gestire l'accesso alle macchine di sviluppo. Per Microsoft Dev Box, è comune configurare criteri di accesso condizionale per limitare gli utenti che possono accedere alla macchina di sviluppo, le operazioni che possono eseguire e da dove possono accedere alle loro macchine di sviluppo.

Accesso condizionale basato sul dispositivo

- Microsoft Intune e Microsoft Entra ID interagiscono per garantire che solo i dispositivi gestiti e conformi possono accedere a Dev Box. I criteri includono l'accesso condizionale basato sul controllo dell'accesso alla rete.

- Altre informazioni sull'accesso condizionale basato su dispositivo con Intune

Accesso condizionale basato su app

- Intune e Microsoft Entra ID interagiscono per garantire che solo gli utenti delle macchine di sviluppo possano accedere ad app gestite come il portale per sviluppatori.

- Altre informazioni sull'accesso condizionale basato su app con Intune.

Prerequisiti

Fornire l'accesso a Dev Box

L'organizzazione potrebbe iniziare con i criteri di accesso condizionale che, per impostazione predefinita, non consentono nulla. È possibile configurare criteri di accesso condizionale che consentano agli sviluppatori di accedere alle loro macchine di sviluppo specificando le condizioni in cui possono connettersi.

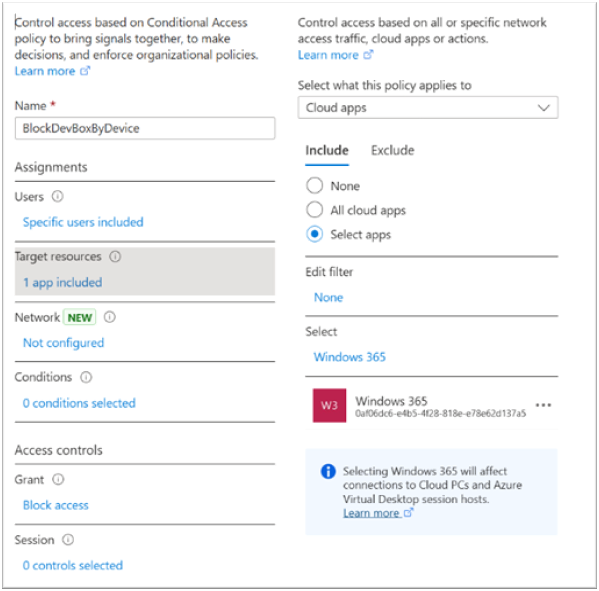

È possibile configurare i criteri di accesso condizionale tramite Microsoft Intune o tramite Microsoft Entra ID. Ogni percorso consente di accedere a un riquadro di configurazione, di cui nello screenshot seguente è illustrato un esempio:

Scenario 1: consentire l'accesso alle macchine di sviluppo da reti attendibili

Si vuole consentire l'accesso alla macchina di sviluppo ma solo dalle reti specificate, come l'ufficio o la posizione di un fornitore attendibile.

Definire una posizione

Seguire questa procedura:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

Passa a Protezione>Accesso condizionale>Posizioni denominate.

Scegliere il tipo di posizione da creare.

- Posizione paesi o posizione intervalli IP.

Assegnare un nome alla posizione.

Specificare gli intervalli IP o selezionare paesi/regioni per la posizione specificata.

Se si selezionano intervalli IP, è possibile Contrassegnare come posizione > attendibile.

Se si sceglie Paesi/aree geografiche, è possibile scegliere di includere aree sconosciute.

Selezionare Crea.

Per altre informazioni, vedere Qual è la condizione della posizione nell'accesso condizionale di Microsoft Entra.

Creare nuovi criteri

Seguire questa procedura:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

Passare a Protezione>Accesso condizionale>Criteri.

Selezionare Nuovi criteri.

Assegnare un nome ai criteri. Usare una convenzione di denominazione significativa per i criteri di accesso condizionale.

In Assegnazioni, selezionare Utenti o identità del carico di lavoro.

a. In Includi selezionare Tutti gli utenti.

b. In Escludi, selezionare Utenti e gruppi e scegliere account di accesso di emergenza dell'organizzazione.

In Risorse di destinazione>App cloud>Includi selezionare Tutte le app cloud.

In Rete.

a. impostare Configura su Sì

b. In Escludi, selezionare Reti e posizioni selezionate

c. Selezionare la posizione creata per l'organizzazione.

d. Seleziona Seleziona.

In Controlli di accesso>, selezionare Blocca accesso e scegliere Seleziona.

Confermare le impostazioni e impostare Attiva criterio su Solo report.

Selezionare Crea per creare il criterio.

Assicurarsi che i criteri funzionino come previsto usando la modalità solo report. Assicurarsi che i criteri funzionino correttamente e quindi abilitarli.

Per informazioni sulla configurazione dei criteri di accesso condizionale per bloccare l'accesso, vedere Accesso condizionale: bloccare l'accesso in base alla posizione.

Scenario 2: consentire l'accesso al portale per sviluppatori

Si vuole consentire agli sviluppatori di accedere solo al portale per sviluppatori. Gli sviluppatori devono accedere e gestire le loro macchine di sviluppo tramite il portale per sviluppatori.

Creare nuovi criteri

Nota

L'applicazione Portale per sviluppatori Microsoft è stata rinominata da Fidalgo Dev Portal Public, quindi è possibile che alcuni tenant visualizzino ancora il nome precedente. Anche se hanno un nome diverso, hanno ancora lo stesso ID applicazione e quindi è l'app corretta. Se si vuole provare a risolvere questo problema, è possibile eliminare e aggiungere nuovamente l'entità servizio del tenant per l'app.

Seguire questa procedura:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

Passare a Protezione>Accesso condizionale>Criteri.

Selezionare Nuovi criteri.

Assegnare un nome ai criteri. Usare una convenzione di denominazione significativa per i criteri di accesso condizionale.

In Assegnazioni, selezionare Utenti o identità del carico di lavoro.

a. In Includi, selezionare Utenti Dev Box.

b. In Escludi, selezionare Utenti e gruppi e scegliere account di accesso di emergenza dell'organizzazione.

In Risorse di destinazione>App cloud>Includi, selezionare Portale per sviluppatori Microsoft, Fidalgo Dataplane Public, API Gestione dei servizi di Windows Azure.

In Controlli di accesso>, selezionare Consenti accesso e scegliere Seleziona.

Confermare le impostazioni e impostare Attiva criterio su Solo report.

Selezionare Crea per creare e abilitare il criterio.

Assicurarsi che i criteri funzionino come previsto usando la modalità solo report. Assicurarsi che i criteri funzionino correttamente e quindi abilitarli.

Attenzione

Una configurazione errata di un criterio di blocco può comportare il blocco delle organizzazioni. È possibile configurare account per accesso di emergenza per prevenire il blocco degli account in tutto il tenant. Nell'improbabile scenario in cui tutti gli amministratori siano bloccati dal tenant, l'account di amministrazione con accesso di emergenza può essere utilizzato per accedere al tenant e ripristinare l'accesso.

App necessarie per Dev Box

La tabella seguente descrive le app pertinenti per Microsoft Dev Box. È possibile personalizzare i criteri di accesso condizionale in base alle esigenze dell'organizzazione consentendo o bloccando queste app.

| Nome app | ID app | Descrizione |

|---|---|---|

| Windows 365 | 0af06dc6-e4b5-4f28-818e-e78e62d137a5 | Si usa quando è aperto Desktop remoto Microsoft per recuperare l'elenco di risorse per l'utente e quando gli utenti avviano azioni sulla loro macchina di sviluppo, ad esempio Riavvia. |

| Desktop virtuale Azure | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Usato per eseguire l'autenticazione al gateway durante la connessione e quando il client invia informazioni di diagnostica al servizio. Potrebbe anche essere visualizzato come Desktop virtuale Windows. |

| Desktop remoto Microsoft | a4a365df-50f1-4397-bc59-1a1564b8bb9c | Usato per autenticare gli utenti nella macchina di sviluppo. È necessario solo quando si configura l'accesso Single Sign-On in un criterio di provisioning. |

| Windows Cloud Login | 270efc09-cd0d-444b-a71f-39af4910ec45 | Usato per autenticare gli utenti nella macchina di sviluppo. Questa app sostituisce l'app Desktop remoto Microsoft. È necessario solo quando si configura l'accesso Single Sign-On in un criterio di provisioning. |

| API di gestione del servizio Windows Azure | 797f4846-ba00-4fd7-ba43-dac1f8f63013 | Si usa per eseguire query per progetti DevCenter in cui l'utente può creare macchine di sviluppo. |

| Fidalgo Dataplane Public | e526e72f-ffae-44a0-8dac-cf14b8bd40e2 | Si usa per gestire le macchine di sviluppo e altre risorse DevCenter tramite le API REST di DevCenter, l'interfaccia della riga di comando di Azure o il portale di sviluppo. |

| Portale per sviluppatori Microsoft | 0140a36d-95e1-4df5-918c-ca7ccd1fafc9 | Si usa per accedere all'app Web del portale per sviluppatori. |

È possibile consentire app in base ai propri requisiti. Ad esempio, è possibile consentire a Fidalgo Dataplane Public di consentire la gestione di macchine di sviluppo tramite le API REST di DevCenter, l'interfaccia della riga di comando di Azure o il portale di sviluppo. La tabella seguente elenca le app usate in scenari comuni.

| App | Accedere e gestire macchine di sviluppo nel portale per sviluppatori | Gestione di macchine di sviluppo (creazione/eliminazione/arresto e così via) | Connettersi tramite browser | Connettersi tramite Desktop remoto |

|---|---|---|---|---|

| Portale per sviluppatori Microsoft | ||||

| Fidalgo Dataplane Public | ||||

| API di gestione del servizio Windows Azure | ||||

| Windows 365 | ||||

| Desktop virtuale Azure | ||||

| Desktop remoto Microsoft |

Per altre informazioni sulla configurazione dei criteri di accesso condizionale, vedere Accesso condizionale: utenti, gruppi e identità dei carichi di lavoro.