Accesso condizionale: utenti, gruppi e identità del carico di lavoro

Un criterio di accesso condizionale deve includere un'assegnazione di identità utente, gruppo o carico di lavoro come uno dei segnali nel processo decisionale. Queste identità possono essere incluse o escluse dai criteri di accesso condizionale. Microsoft Entra ID valuta tutti i criteri e verifica che tutti i requisiti vengano soddisfatti prima di concedere l'accesso all'utente.

Includi utenti

Questo elenco di utenti include in genere tutti gli utenti che un'organizzazione ha come destinazione per un criterio di accesso condizionale.

Per la creazione di un criterio di accesso condizionale sono disponibili da includere le opzioni seguenti.

- nessuno

- Nessun utente selezionato

- tutti gli utenti

- Tutti gli utenti presenti nella directory, inclusi gli utenti guest B2B.

- Selezionare Utenti e gruppi

- Utenti ospiti o esterni

- Questa selezione offre diverse opzioni che possono essere usate per impostare come destinazione i criteri di accesso condizionale a tipi di utenti guest o esterni specifici e tenant specifici contenenti tali tipi di utenti. Esistono diversi tipi di utenti guest o esterni che possono essere selezionati e possono essere effettuate più selezioni:

- Utenti ospiti di collaborazione B2B

- Utenti membri di Collaborazione B2B

- Utenti con connessione diretta B2B

- Utenti guest locali, ad esempio qualsiasi utente appartenente al tenant principale con l'attributo di tipo utente impostato su guest

- Utenti del provider di servizi, ad esempio cloud solution provider (CSP)

- Altri utenti esterni o utenti non rappresentati dalle altre selezioni dei tipi di utente

- È possibile specificare uno o più tenant per i tipi di utente selezionati oppure specificare tutti i tenant.

- Questa selezione offre diverse opzioni che possono essere usate per impostare come destinazione i criteri di accesso condizionale a tipi di utenti guest o esterni specifici e tenant specifici contenenti tali tipi di utenti. Esistono diversi tipi di utenti guest o esterni che possono essere selezionati e possono essere effettuate più selezioni:

- Ruoli della directory

- Consente agli amministratori di selezionare ruoli predefiniti della directory usati per determinare l'assegnazione dei criteri. Ad esempio, le organizzazioni potrebbero creare criteri più restrittivi per gli utenti a cui è stato assegnato attivamente un ruolo con privilegi. Altri tipi di ruoli non sono supportati, inclusi quelli con ambito dell'unità amministrativa e i ruoli personalizzati.

- L'accesso condizionale consente agli amministratori di selezionare alcuni ruoli elencati come deprecati. Questi ruoli vengono ancora visualizzati nell'API sottostante e gli amministratori possono applicare i criteri.

- Consente agli amministratori di selezionare ruoli predefiniti della directory usati per determinare l'assegnazione dei criteri. Ad esempio, le organizzazioni potrebbero creare criteri più restrittivi per gli utenti a cui è stato assegnato attivamente un ruolo con privilegi. Altri tipi di ruoli non sono supportati, inclusi quelli con ambito dell'unità amministrativa e i ruoli personalizzati.

- Utenti e gruppi

- Consente di indirizzare set specifici di utenti. Ad esempio, le organizzazioni possono selezionare un gruppo contenente tutti i membri del reparto Risorse umane, quando è selezionata un'app per le risorse umane come app cloud. Un gruppo può essere un gruppo utenti di qualsiasi tipo in Microsoft Entra ID, inclusi gruppi di sicurezza e distribuzione dinamici o assegnati. La politica viene applicata a utenti e gruppi nidificati.

- Utenti ospiti o esterni

Importante

Quando si selezionano gli utenti e i gruppi inclusi in un criterio di accesso condizionale, è previsto un limite al numero di singoli utenti che possono essere aggiunti direttamente a un criterio di accesso condizionale. Se è necessario aggiungere direttamente a un criterio di accesso condizionale una grande quantità di utenti singoli, è consigliabile inserire gli utenti in un gruppo e assegnare il gruppo ai criteri di accesso condizionale.

Se gli utenti o i gruppi sono membri di oltre 2048 gruppi, l'accesso potrebbe essere bloccato. Questo limite si applica sia all'appartenenza ai gruppi diretta che a quella annidata.

Avviso

I criteri di accesso condizionale non supportano gli utenti assegnati a un ruolo della directory con ambito a un'unità amministrativa o ruoli della directory con ambito diretto a un oggetto, ad esempio tramite ruoli personalizzati.

Nota

Quando si impostano come destinazione i criteri per gli utenti esterni con connessione diretta B2B, questi criteri verranno applicati anche agli utenti di Collaborazione B2B che accedono a Teams o SharePoint Online che sono idonei anche per la connessione diretta B2B. Lo stesso vale per i criteri destinati agli utenti esterni di Collaborazione B2B, in altre parole coloro che accedono ai canali condivisi di Teams avranno criteri di collaborazione B2B se hanno anche una presenza utente guest nel tenant.

Escludere gli utenti

Quando le organizzazioni includono ed escludono un utente o un gruppo, l'utente o il gruppo viene escluso dai criteri. L'azione di esclusione sostituisce l'azione di inclusione nei criteri. Le esclusioni vengono comunemente usate per gli account di accesso di emergenza o break-glass. Altre informazioni sugli account di accesso di emergenza e sui motivi per cui sono importanti sono disponibili negli articoli seguenti:

- Gestire gli account di accesso di emergenza in Microsoft Entra ID

- Creare una strategia di gestione di controllo di accesso resiliente con Microsoft Entra ID

Per la creazione di un criterio di accesso condizionale sono disponibili da escludere le opzioni seguenti.

- Utenti ospiti o esterni

- Questa selezione offre diverse opzioni che possono essere usate per impostare come destinazione i criteri di accesso condizionale a tipi di utenti guest o esterni specifici e tenant specifici contenenti tali tipi di utenti. Esistono diversi tipi di utenti guest o esterni che possono essere selezionati e possono essere effettuate più selezioni:

- Utenti ospiti della Collaborazione B2B

- Utenti membri di Collaborazione B2B

- Utenti con connessione diretta B2B

- Utenti guest locali, ad esempio qualsiasi utente appartenente al tenant principale con l'attributo di tipo utente impostato su guest

- Utenti del provider di servizi, ad esempio cloud solution provider (CSP)

- Altri utenti esterni o utenti non rappresentati dalle altre selezioni dei tipi di utente

- È possibile specificare uno o più tenant per i tipi di utente selezionati oppure specificare tutti i tenant.

- Questa selezione offre diverse opzioni che possono essere usate per impostare come destinazione i criteri di accesso condizionale a tipi di utenti guest o esterni specifici e tenant specifici contenenti tali tipi di utenti. Esistono diversi tipi di utenti guest o esterni che possono essere selezionati e possono essere effettuate più selezioni:

- Ruoli della directory

- Consente agli amministratori di selezionare ruoli di directory di Microsoft Entra usati per determinare l'assegnazione.

- Utenti e gruppi

- Consente di indirizzare set specifici di utenti. Ad esempio, le organizzazioni possono selezionare un gruppo contenente tutti i membri del reparto Risorse umane, quando è selezionata un'app per le risorse umane come app cloud. Un gruppo può essere un gruppo di qualsiasi tipo in Microsoft Entra ID, inclusi gruppi di sicurezza e distribuzione dinamici o assegnati. La politica viene applicata a utenti e gruppi annidati.

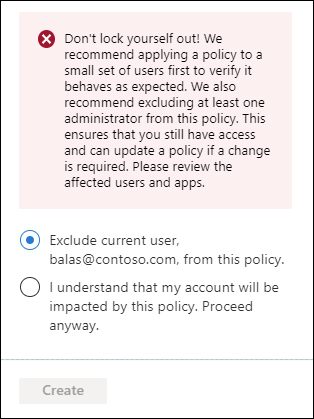

Impedire il blocco dell'amministratore

Per impedire il blocco dell'amministratore, quando si crea un criterio applicato a Tutti gli utenti e Tutte le app, viene visualizzato l'avviso seguente.

Non restare chiuso fuori! È consigliabile applicare un criterio a un piccolo set di utenti come prima cosa per verificarne il comportamento previsto. È anche consigliabile escludere almeno un amministratore da questo criterio. In questo modo, è possibile comunque accedere e aggiornare il criterio, se è necessaria una modifica. Si prega di esaminare gli utenti e le app interessati.

Per impostazione predefinita, la politica offre un'opzione per escludere l'utente corrente dalla politica, ma un amministratore può ignorare questa impostazione come illustrato nell'immagine seguente.

Se si rimane bloccati, vedere Cosa fare quando si è bloccati?

Accesso per i partner esterni

I criteri di accesso condizionale destinati agli utenti esterni potrebbero interferire con l'accesso al provider di servizi, ad esempio privilegi di amministratore delegati granulari Introduzione ai privilegi di amministratore delegati granulari (GDAP). Per i criteri destinati ai tenant dei provider di servizi, usare il tipo di utente esterno Utente provider di servizi disponibile nelle opzioni di selezione Utenti ospiti o esterni.

Identità dei carichi di lavoro

Un'identità del carico di lavoro è un'identità che consente a un'applicazione o a un principale del servizio di accedere alle risorse, talvolta nel contesto di un utente. Le politiche di Accesso Condizionale possono essere applicate ai principali del servizio a tenant singolo registrati nel tenant. Le app SaaS e multi-tenant di terze parti non rientrano nell'ambito. Le identità gestite non sono coperte dai criteri.

Le organizzazioni possono definire come destinazione entità specifiche del carico di lavoro da includere o escludere dalla policy.

Per ulteriori informazioni, vedere l'articolo Accesso condizionale per le identità legate al carico di lavoro.