Creare report sui vettori di attacco

I report del vettore di attacco mostrano una catena di dispositivi vulnerabili in un percorso di attacco specificato, per i dispositivi rilevati da un sensore di rete OT specifico. Simulare un attacco su una destinazione specifica nella rete per individuare i dispositivi vulnerabili e analizzare i vettori di attacco in tempo reale.

I report del vettore di attacco possono anche aiutare a valutare le attività di mitigazione per assicurarsi di eseguire tutti i passaggi necessari per ridurre il rischio alla rete. Ad esempio, usare un report del vettore di attacco per comprendere se un aggiornamento software interrompe il percorso dell'utente malintenzionato o se un percorso di attacco alternativo rimane ancora.

Prerequisiti

Per creare report vettoriali di attacco, è necessario poter accedere al sensore di rete OT per cui si desidera generare dati, come utente di Amministrazione o analista di sicurezza.

Per altre informazioni, vedere Utenti e ruoli locali per il monitoraggio OT con Defender per IoT

Generare una simulazione del vettore di attacco

Generare una simulazione vettore di attacco in modo che sia possibile visualizzare il report risultante.

Per generare una simulazione del vettore di attacco:

Accedere alla console del sensore e selezionare Vettore di attacco a sinistra.

Selezionare Aggiungi simulazione e immettere i valori seguenti:

Proprietà Descrizione Nome Nome simulazione Vettori massimi Numero massimo di vettori di attacco da includere nella simulazione. Mostra nella mappa dei dispositivi Selezionare per visualizzare il vettore di attacco come gruppo nella mappa dispositivo. Mostra tutti i dispositivi di origine Selezionare per considerare tutti i dispositivi come un'origine di attacco possibile. Origine di attacco Viene visualizzato solo e obbligatorio, se l'opzione Mostra tutti i dispositivi di origine è disattivata. Selezionare uno o più dispositivi da considerare come origine di attacco. Mostra tutti i dispositivi di destinazione Selezionare per considerare tutti i dispositivi come possibili destinazioni di attacco. Destinazione di attacco Viene visualizzato solo e obbligatorio, se l'opzione Mostra tutti i dispositivi di destinazione è disattivata. Selezionare uno o più dispositivi da considerare come destinazione di attacco. Escludere i dispositivi Selezionare uno o più dispositivi da escludere dalla simulazione del vettore di attacco. Escludere subnet Selezionare una o più subnet da escludere dalla simulazione del vettore di attacco. Selezionare Salva. La simulazione viene aggiunta all'elenco, con il numero di percorsi di attacco indicati tra parentesi.

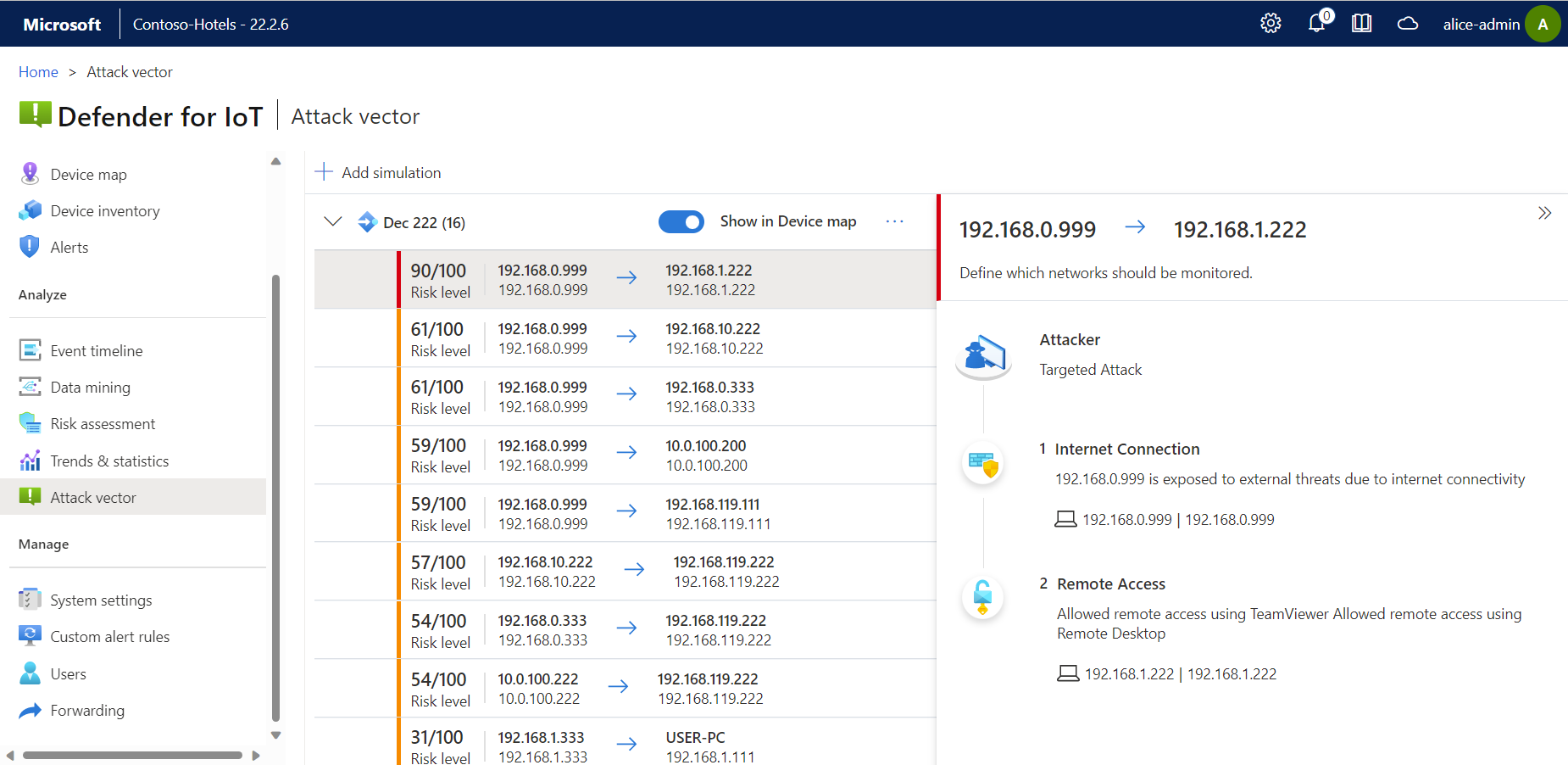

Espandere la simulazione per visualizzare l'elenco dei possibili vettori di attacco e selezionare uno per visualizzare altri dettagli a destra.

Ad esempio:

Visualizzare un vettore di attacco nella mappa dei dispositivi

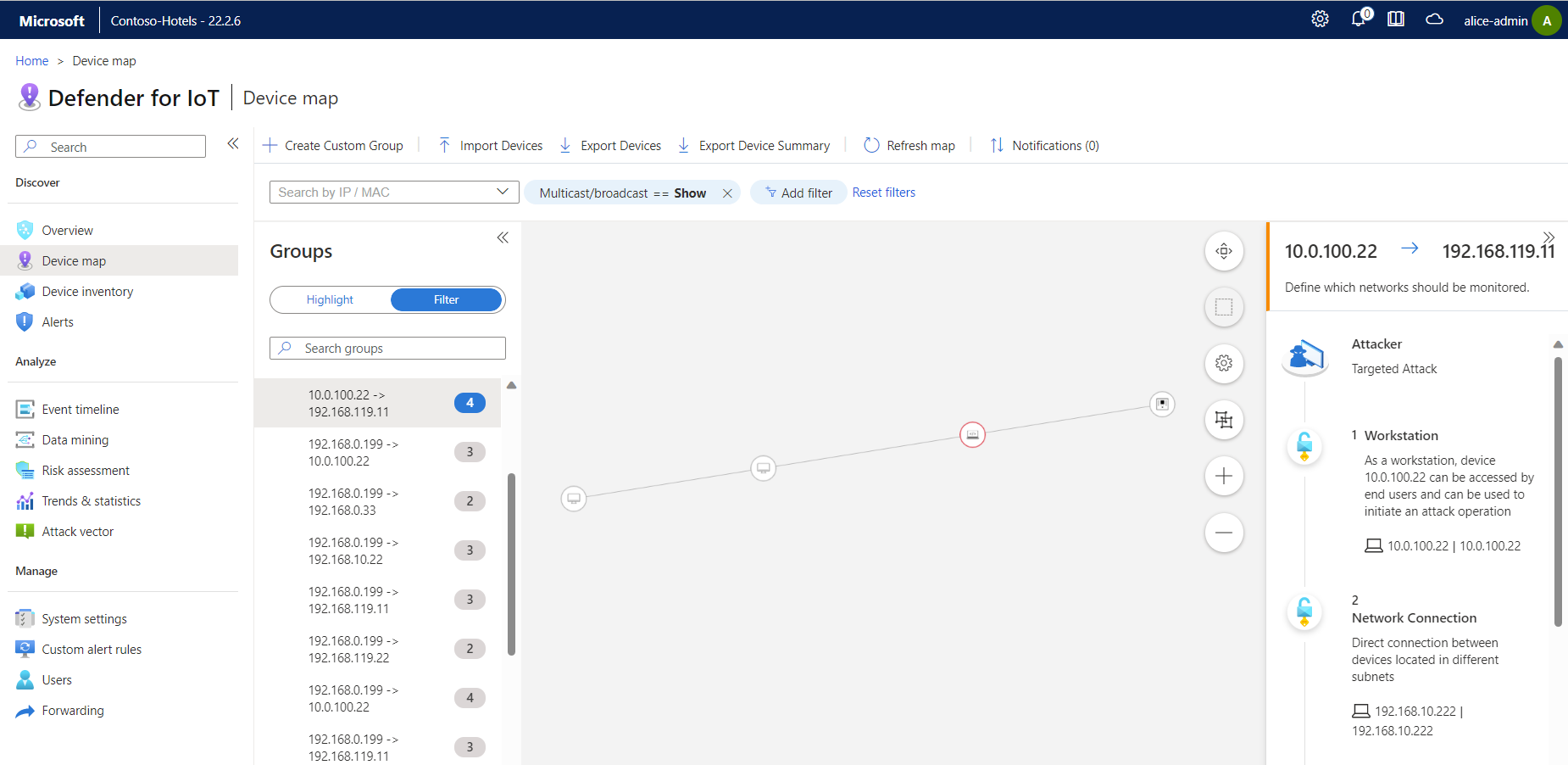

La mappa del dispositivo fornisce una rappresentazione grafica dei dispositivi vulnerabili rilevati nei report del vettore di attacco. Per visualizzare un vettore di attacco nella mappa del dispositivo:

Nella pagina Vettore di attacco verificare che la simulazione sia visualizzata nella mappa del dispositivo attivata.

Selezionare Mappa del dispositivo dal menu laterale.

Selezionare la simulazione e quindi selezionare un vettore di attacco per visualizzare i dispositivi nella mappa.

Ad esempio:

Per altre informazioni, vedere Analizzare i rilevamenti dei sensori nella mappa del dispositivo.

Passaggi successivi

Migliorare il comportamento di sicurezza con le raccomandazioni sulla sicurezza di Azure.

Visualizzare report aggiuntivi basati sui sensori connessi al cloud nell'portale di Azure. Per altre informazioni, vedere Visualizzare Microsoft Defender per i dati IoT con cartelle di lavoro di Monitoraggio di Azure

Continuare a creare altri report per altri dati di sicurezza dal sensore OT. Per altre informazioni, vedere: