Connettere gli ambienti Azure DevOps a Defender per il cloud

Questa pagina offre una semplice esperienza di onboarding per connettere gli ambienti Azure DevOps a Microsoft Defender per il cloud e individuare automaticamente i repository di Azure DevOps.

Connettendo gli ambienti Azure DevOps a Defender per il cloud, è possibile estendere le funzionalità di sicurezza di Defender per il cloud alle risorse di Azure DevOps e migliorare la postura di sicurezza. Altre informazioni.

Prerequisiti

Per completare l'esercitazione introduttiva, sono necessari gli elementi seguenti:

- È stato eseguito l’onboarding di un account Azure con Defender per il cloud. Se non si ha già un account Azure, crearne uno gratuitamente.

- Si noti che le chiamate API eseguite da Defender per il cloud contano rispetto al limite di consumo globale di Azure DevOps.

- Prendere in esame le domande comuni sulla Sicurezza DevOps in Defender per il cloud.

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato della versione: | Disponibilità generale. |

| Prezzi: | Per informazioni sui prezzi, vedere la pagina dei prezzi di Defender per il cloud. |

| Autorizzazioni obbligatorie: | Amministratore account con autorizzazioni per accedere al portale di Azure. Collaboratore per creare un connettore nella sottoscrizione di Azure. Amministratore raccolta di progetti nell'organizzazione di Azure DevOps. Livello di accesso Basic o Basic + Test Plans nell'Organizzazione Azure DevOps. Assicurarsi di disporre SIA delle autorizzazioni di Amministratore della raccolta di progetti che del livello di accesso Basic per tutte le organizzazioni di Azure DevOps di cui si desidera eseguire l'onboarding. Il livello di accesso degli stakeholder non è sufficiente. Accesso alle applicazioni di terze parti tramite OAuth, che deve essere impostato su On nell'Organizzazione Azure DevOps. Altre informazioni su OAuth e su come abilitarla nelle organizzazioni. |

| Aree e disponibilità: | Per informazioni sulla disponibilità del supporto e delle funzionalità regionali, vedere la sezione Supporto e prerequisiti. |

| Cloud: |  Commerciale Commerciale  Nazionale (Azure per enti pubblici, Microsoft Azure gestito da 21Vianet) Nazionale (Azure per enti pubblici, Microsoft Azure gestito da 21Vianet) |

Nota

È possibile applicare il ruolo Amministratore che legge i dati di sicurezza nell'ambito del connettore Gruppo di risorse/Azure DevOps per evitare di impostare autorizzazioni con privilegi elevati a livello di sottoscrizione per l'accesso in lettura delle valutazioni della postura di sicurezza DevOps.

Connettere l'organizzazione di Azure DevOps

Nota

Dopo la connessione di Azure DevOps a Defender per il cloud, l'estensione Mapping contenitori di Microsoft Defender per DevOps verrà condivisa e installata automaticamente in tutte le organizzazioni di Azure DevOps connesse. Questa estensione consente a Defender per il cloud di estrarre metadati dalle pipeline, ad esempio l'ID digest e il nome di un contenitore. Questi metadati vengono usati per connettere le entità DevOps alle risorse cloud correlate. Altre informazioni su mapping dei contenitori.

Per connettere l'organizzazione di Azure DevOps a Defender per il cloud usando un connettore nativo:

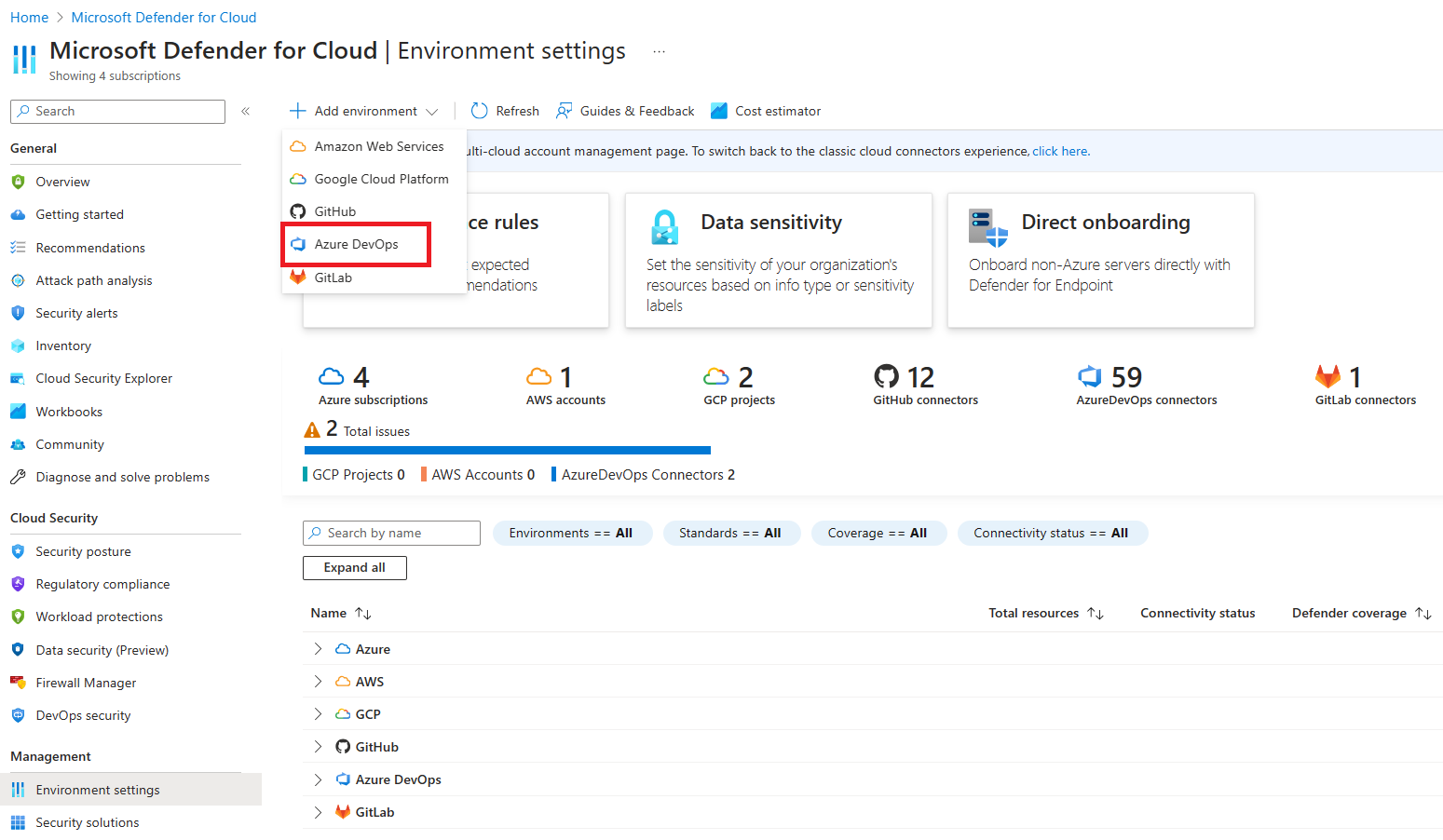

Accedere al portale di Azure.

Passare a Microsoft Defender per il cloud>Impostazioni ambiente.

Selezionare Aggiungi ambiente.

Selezionare Azure DevOps.

Immettere un nome, una sottoscrizione, un gruppo di risorse e un'area.

La sottoscrizione è il percorso in cui Microsoft Defender per il cloud crea e archivia la connessione Azure DevOps.

Selezionare Avanti: Configurare l'accesso.

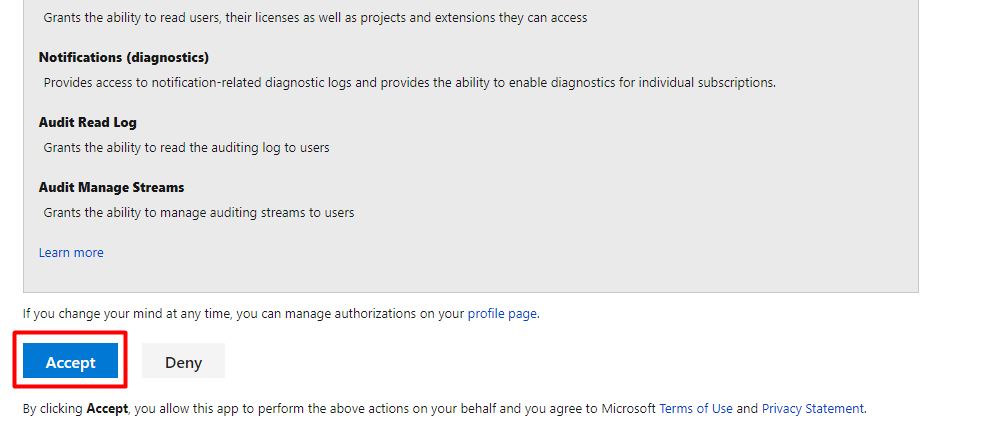

Seleziona Autorizza. Assicurarsi di autorizzare il tenant di Azure corretto usando il menu a discesa in Azure DevOps e verificando che si trovi nel tenant di Azure corretto in Defender per il cloud.

Nella finestra di dialogo popup leggere l'elenco delle richieste di autorizzazione e selezionare Accetta.

Per Organizzazioni selezionare una delle opzioni seguenti:

- Selezionare tutte le organizzazioni esistenti per individuare automaticamente tutti i progetti e i repository nelle organizzazioni in cui si è attualmente un Amministratore della raccolta di progetti.

- Selezionare tutte le organizzazioni esistenti e future per individuare automaticamente tutti i progetti e i repository in tutte le organizzazioni correnti e future in cui si è un Amministratore della raccolta di progetti.

Nota

Accesso alle applicazioni di terze parti tramite OAuth deve essere impostato su

Onper ogni Organizzazione Azure DevOps. Altre informazioni su OAuth e su come abilitarla nelle organizzazioni.Poiché i repository di Azure DevOps vengono distribuiti senza costi aggiuntivi, l'individuazione automatica viene applicata all'intera organizzazione per garantire che Defender per il cloud possa valutare in modo completo la postura di sicurezza e rispondere alle minacce alla sicurezza nell'intero ecosistema DevOps. Le organizzazioni possono essere aggiunte e rimosse manualmente in un secondo momento tramite Microsoft Defender per il cloud>Impostazioni ambiente.

Selezionare Avanti: Esamina e genera.

Esaminare le informazioni e selezionare Crea.

Nota

Per garantire una corretta funzionalità delle funzionalità avanzate del comportamento DevOps in Defender per il cloud, è possibile eseguire l'onboarding di una sola istanza di un'organizzazione di Azure DevOps nel tenant di Azure in cui si sta creando un connettore.

Al termine dell'onboarding, le risorse DevOps (ad esempio, repository, compilazioni) saranno presenti nelle pagine di sicurezza Inventario e DevOps. La visualizzazione delle risorse potrebbe richiedere fino a 8 ore. Le raccomandazioni per l'analisi della sicurezza potrebbero richiedere un passaggio aggiuntivo per configurare le pipeline. Gli intervalli di aggiornamento per i risultati della sicurezza variano in base alle raccomandazioni e i dettagli sono disponibili nella pagina Raccomandazioni.

Passaggi successivi

- Altre informazioni su Sicurezza DevOps in Defender per il cloud.

- Configurare l'attività Microsoft Security DevOps in Azure Pipelines.

- Risolvere i problemi del connettore Azure DevOps