Risposte alle domande comuni su Microsoft DevOps Security.

Perché viene visualizzato un errore durante il tentativo di connessione?

Quando si seleziona il pulsante Autorizza, viene usato l'account con cui si è connessi. L'account può avere lo stesso messaggio di posta elettronica, ma potrebbe avere un tenant diverso. Assicurarsi di avere selezionato la combinazione di account/tenant corretta nella schermata di consenso pop-up e in Visual Studio.

È possibile controllare l'account connesso.

Perché non è possibile trovare il repository Azure DevOps?

L'onboarding della sicurezza di Defender per il cloud DevOps supporta solo il tipo di repository TfsGit. Il tipo di repository TFSVC non è attualmente supportato.

Assicurarsi di aver eseguito l'onboarding dei repository in Microsoft Defender per il cloud. Se non è ancora possibile visualizzare il repository, assicurarsi di aver eseguito l'accesso con l'account utente dell'organizzazione Azure DevOps corretto. La sottoscrizione di Azure e l'organizzazione di Azure DevOps devono trovarsi nello stesso tenant. Se l'utente per il connettore non è corretto, è necessario eliminare il connettore creato in precedenza, accedere con l'account utente corretto e ricreare il connettore.

Perché il file SARIF generato non viene visualizzato nel percorso scelto per eliminarlo?

Se il file SARIF non viene visualizzato nel percorso previsto, è possibile che sia stato scelto un percorso di rilascio diverso da CodeAnalysisLogs/msdo.sarif. Attualmente è consigliabile eliminare i file SARIF in CodeAnalysisLogs/msdo.sarif.

Perché non vengono visualizzati i risultati per Azure DevOps Projects in Microsoft Defender per il cloud?

Quando si usa la configurazione della pipeline classica, assicurarsi di non modificare il nome dell'artefatto. Ciò può comportare la mancata visualizzazione dei risultati per il progetto. Altre informazioni su come esaminare i risultati.

È stato eseguito correttamente l'onboarding di un connettore DevOps, dove è possibile trovare le raccomandazioni correlate?

È consigliabile passare al riquadro DevOps Security per visualizzare una panoramica del comportamento di sicurezza devOps. È possibile ordinare e filtrare in base alla risorsa DevOps desiderata per visualizzare i dettagli delle raccomandazioni.

È anche possibile usare la cartella di lavoro di DevOps e personalizzarla in base alle proprie esigenze.

Quali informazioni archivia il prodotto di sicurezza DevOps su di me e sull'azienda e dove vengono archiviati ed elaborati i dati?

Le funzionalità di sicurezza devOps si connettono al sistema di gestione del codice sorgente, ad esempio Azure DevOps, GitHub e/o GitLab per fornire una console centrale per le risorse DevOps e il comportamento di sicurezza. Le funzionalità di sicurezza DevOps elaborano e archivia le informazioni seguenti:

Metadati nei sistemi di gestione del codice sorgente connesso e nei repository associati. Questi dati includono informazioni sull'utente, sull'organizzazione e sull'autenticazione.

Analizzare i risultati per ottenere consigli e dettagli.

Le funzionalità di sicurezza DevOps fanno parte di Microsoft Defender per il cloud. Fare riferimento alle indicazioni seguenti sulla residenza dei dati e ai dettagli sui limiti dei dati dell'UE in relazione al servizio Microsoft Defender per il cloud.

La sicurezza DevOps non elabora o archivia il codice, compila e registra i log di controllo, ma potrebbe in futuro espanderne le funzionalità.

Altre informazioni sull'Informativa sulla privacy di Microsoft.

Per il connettore Azure DevOps, perché sono necessarie autorizzazioni di scrittura per elementi di lavoro, compilazione, codice, hook del servizio e sicurezza avanzata?

Queste autorizzazioni sono necessarie per determinate funzionalità di sicurezza di DevOps, ad esempio le annotazioni delle richieste pull, per il funzionamento.

La funzionalità di esenzione delle raccomandazioni è disponibile e monitorata per la gestione delle vulnerabilità di sicurezza delle applicazioni?

Le esenzioni non sono disponibili per le raccomandazioni sulla sicurezza DevOps all'interno di Microsoft Defender per il cloud al momento.

Perché non è possibile visualizzare i risultati di GitHub Advanced Security per Azure DevOps (GHAzDO) in Defender per il cloud?

Verificare che i connettori siano autorizzati correttamente.

Assicurarsi di usare lo stesso ID sottoscrizione per GHAzDO e Defender per il cloud. Se non è ancora possibile visualizzare i risultati, il problema potrebbe essere causato dal connettore ADO senza l'ambito necessario. La sicurezza DevOps ha introdotto nuovi ambiti per i connettori Azure DevOps nel mese di giugno. Se il connettore è stato creato prima di giugno e non è stato aggiornato, non sarà possibile visualizzare i risultati di GHAzDO a causa dell'ambito mancante nel connettore. È necessario creare un nuovo connettore ADO, che includerà automaticamente i nuovi ambiti.

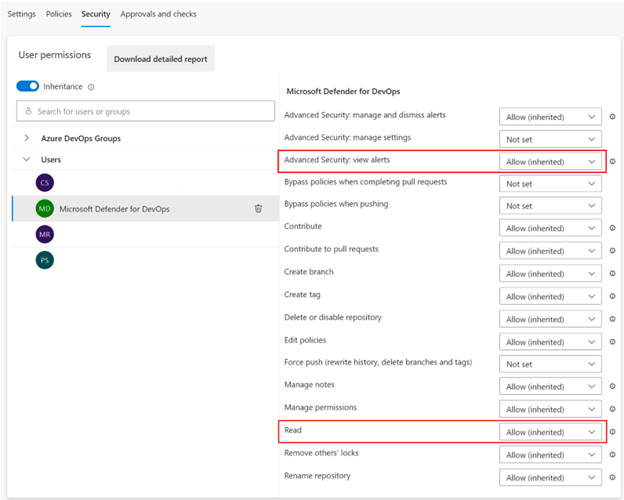

Verificare che le autorizzazioni utente per Microsoft Defender per DevOps siano Advanced Security: view alerts e Read impostate su Allow. Queste autorizzazioni potrebbero essere state modificate se l'interruttore "Ereditarietà" è stato disattivato. Se le autorizzazioni necessarie sono impostate su Not set o Deny, dovranno essere aggiornate manualmente a Allow, in caso contrario i risultati di GHAzDO non verranno visualizzati nelle raccomandazioni di Defender per il cloud.

È disponibile l'analisi continua e automatica?

Attualmente, l'analisi viene eseguita in fase di compilazione.

Perché non è possibile configurare le annotazioni delle richieste pull?

Assicurarsi di avere accesso in scrittura (proprietario/collaboratore) alla sottoscrizione. Se attualmente non si ha questo tipo di accesso, è possibile ottenerlo tramite l'attivazione di un ruolo Microsoft Entra in PIM.

Quali linguaggi di programmazione sono supportati dalle funzionalità di sicurezza di DevOps?

Le lingue seguenti sono supportate dalle funzionalità di sicurezza di DevOps:

- Python

- JavaScript

- TypeScript

Per un elenco delle lingue supportate da GitHub Advanced Security, vedere qui.

È possibile eseguire la migrazione del connettore a un'area diversa?

Ad esempio, è possibile eseguire la migrazione del connettore dall'area Stati Uniti centrali all'area Europa occidentale?

Al momento non è supportata la migrazione automatica per i connettori di sicurezza DevOps da un'area a un'altra.

Se si vuole spostare la posizione di un connettore DevOps in un'area diversa, è consigliabile eliminare il connettore esistente e quindi ricreare il connettore nella nuova area.

Le chiamate API effettuate da Defender per il cloud contano per il limite di consumo?

Sì, le chiamate API effettuate da Defender per il cloud contano per illimite di consumo globale di Azure DevOps. Defender per il cloud effettua chiamate per conto dell'utente che esegue l'onboarding del connettore.

Perché l'elenco dell'organizzazione è vuoto nell'interfaccia utente?

Se l'elenco di organizzazioni è vuoto nell'interfaccia utente dopo l'onboarding di un connettore Azure DevOps, è necessario assicurarsi che l'organizzazione in Azure DevOps sia connessa al tenant di Azure con l'utente che ha autenticato il connettore.

Per informazioni su come risolvere questo problema, vedere la guida alla risoluzione dei problemi di DevOps.

Si dispone di un'organizzazione di Azure DevOps di grandi dimensioni con molti repository. Posso ancora eseguire l'onboarding?

Sì, non esiste alcun limite al numero di repository Di Azure DevOps di cui è possibile eseguire l'onboarding per le funzionalità di sicurezza devOps.

Tuttavia, esistono due implicazioni principali quando si esegue l'onboarding di organizzazioni di grandi dimensioni: velocità e limitazione. La velocità di individuazione per i repository DevOps è determinata dal numero di progetti per ogni connettore (circa 100 progetti all'ora). La limitazione può verificarsi perché le chiamate API di Azure DevOps hanno un limite di frequenza globale e vengono limitate le chiamate all'individuazione del progetto per usare una piccola parte dei limiti complessivi di quota.

Prendere in considerazione l'uso di un'identità Azure DevOps alternativa, ovvero un account amministratore dell'organizzazione usato come account del servizio, per evitare che singoli account vengano limitati durante l'onboarding di organizzazioni di grandi dimensioni. Di seguito sono riportati alcuni scenari di quando usare un'identità alternativa per eseguire l'onboarding di un connettore di sicurezza DevOps:

- Numero elevato di organizzazioni e progetti Azure DevOps (circa 500 progetti).

- Numero elevato di compilazioni simultanee che si verificano durante l'orario di lavoro.

- L'utente autorizzato è un utente di Power Platform che effettua chiamate all'API Azure DevOps aggiuntive, usando le quote di limite di velocità globali.

Dopo aver eseguito l'onboarding dei repository di Azure DevOps usando questo account ed aver configurato ed eseguito l'estensione Microsoft Security DevOps di Azure DevOps nella pipeline CI/CD, i risultati dell'analisi verranno visualizzati quasi istantaneamente in Microsoft Defender per il cloud.