Guida introduttiva: Creare e configurare Protezione della rete DDoS di Azure usando interfaccia della riga di comando di Azure

Introduzione alla Protezione della rete DDoS di Azure con interfaccia della riga di comando di Azure.

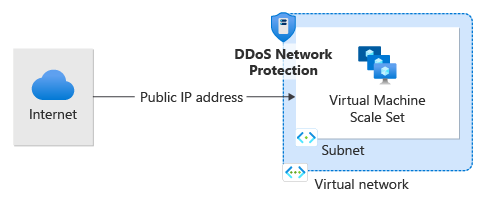

Un piano di Protezione della rete DDoS definisce un set di reti virtuali in cui è abilitata la protezione DDoS standard per le sottoscrizioni. È possibile configurare un piano di protezione DDoS standard per l'organizzazione e collegare reti virtuali da più sottoscrizioni allo stesso piano.

In questa guida introduttiva verrà creato un piano di protezione DDoS che verrà collegato a una rete virtuale.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

- Interfaccia della riga di comando di Azure installata in locale o Azure Cloud Shell

Azure Cloud Shell

Azure Cloud Shell è un ambiente di shell interattivo ospitato in Azure e usato tramite il browser. È possibile usare Bash o PowerShell con Cloud Shell per usare i servizi di Azure. È possibile usare i comandi preinstallati di Cloud Shell per eseguire il codice contenuto in questo articolo senza dover installare strumenti nell'ambiente locale.

Per avviare Azure Cloud Shell:

| Opzione | Esempio/Collegamento |

|---|---|

| Selezionare Prova nell'angolo superiore destro di un blocco di codice o di comando. Quando si seleziona Prova, il codice o il comando non viene copiato automaticamente in Cloud Shell. |  |

| Passare a https://shell.azure.com o selezionare il pulsante Avvia Cloud Shell per aprire Cloud Shell nel browser. |  |

| Selezionare il pulsante Cloud Shell nella barra dei menu nell'angolo in alto a destra del portale di Azure. |  |

Per usare Azure Cloud Shell:

Avviare Cloud Shell.

Selezionare il pulsante Copia in un blocco di codice (o in un blocco di comando) per copiare il codice o il comando.

Incollare il codice o il comando nella sessione di Cloud Shell selezionando CTRL+MAIUSC+V in Windows e Linux o selezionando CMD+MAIUSC+V in macOS.

Premere Invio per eseguire il codice o il comando.

Se si sceglie di installare e usare l'interfaccia della riga di comando in locale, per questo argomento di avvio rapido è necessaria l'interfaccia della riga di comando di Azure versione 2.0.56 o successiva. Per trovare la versione, eseguire az --version. Se è necessario eseguire l'installazione o l'aggiornamento, vedere Installare l'interfaccia della riga di comando di Azure.

Creare un piano di protezione DDoS

In Azure, si allocano le risorse correlate a un gruppo di risorse. È possibile usare un gruppo di risorse esistente o crearne uno nuovo.

Per creare un gruppo di risorse usare az group create. In questo esempio verrà assegnato un nome al gruppo di risorse MyResourceGroup e verrà usata la località Stati Uniti orientali:

az group create \

--name MyResourceGroup \

--location eastus

Creare ora un piano di protezione DDoS denominato MyDdosProtectionPlan:

az network ddos-protection create \

--resource-group MyResourceGroup \

--name MyDdosProtectionPlan

Abilitare Protezione DDoS in una rete virtuale

Abilitare Protezione DDoS in una nuova rete virtuale

È possibile abilitare la protezione DDoS durante la creazione di una rete virtuale. In questo esempio verrà assegnato un nome alla rete virtuale MyVnet:

az network vnet create \

--resource-group MyResourceGroup \

--name MyVnet \

--location eastus \

--ddos-protection-plan MyDdosProtectionPlan \

--ddos-protection true

Nota

Non è possibile spostare una rete virtuale in un altro gruppo di risorse o in un'altra sottoscrizione quando la protezione DDoS standard è abilitata per la rete virtuale. Se è necessario spostare una rete virtuale con Protezione DDoS abilitata, disabilitare prima protezione DDoS, spostare la rete virtuale e quindi abilitare Protezione DDoS. Dopo lo spostamento, vengono reimpostate le soglie dei criteri ottimizzati automaticamente per tutti gli indirizzi IP pubblici protetti nella rete virtuale.

Abilitare Protezione DDoS per una rete virtuale esistente

Quando si crea un piano di protezione DDoS, è possibile associare una o più reti virtuali al piano. Per aggiungere più reti virtuali, è sufficiente elencare i nomi o gli ID, separati da spazi. In questo esempio si aggiungerà MyVnet:

az group create \

--name MyResourceGroup \

--location eastus

az network ddos-protection create \

--resource-group MyResourceGroup \

--name MyDdosProtectionPlan

--vnets MyVnet

In alternativa, è possibile abilitare la protezione DDoS per una determinata rete virtuale:

az network vnet update \

--resource-group MyResourceGroup \

--name MyVnet \

--ddos-protection-plan MyDdosProtectionPlan \

--ddos-protection true

Disabilitare Protezione DDoS in una rete virtuale

Aggiornare una determinata rete virtuale per disabilitare la protezione DDoS:

az network vnet update \

--resource-group MyResourceGroup \

--name MyVnet \

--ddos-protection-plan MyDdosProtectionPlan \

--ddos-protection false

Convalidare e testare

Prima di tutto, controllare i dettagli del piano di protezione DDoS:

az network ddos-protection show \

--resource-group MyResourceGroup \

--name MyDdosProtectionPlan

Verificare che il comando restituisca i dettagli corretti del piano di protezione DDoS.

Pulire le risorse

È possibile mantenere le risorse per l'esercitazione successiva. Se non è più necessario, eliminare il gruppo di risorse MyResourceGroup. L'eliminazione del gruppo di risorse comporta anche l'eliminazione del piano di protezione DDoS e di tutte le risorse correlate.

Per eliminare il gruppo di risorse, usare az group delete:

az group delete \

--name MyResourceGroup

Nota

Se si vuole eliminare un piano di protezione DDoS, è innanzitutto necessario annullare l'associazione di tutte le reti virtuali.

Passaggi successivi

Per informazioni su come visualizzare e configurare i dati di telemetria per il piano di protezione DDoS, continuare con le esercitazioni.