Connettersi e gestire un cluster Kubernetes tramite kubectl nel dispositivo AZURE Stack Edge Pro GPU

SI APPLICA A:  Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Nel dispositivo Azure Stack Edge Pro viene creato un cluster Kubernetes quando si configura un ruolo di calcolo. Dopo aver creato il cluster Kubernetes, è possibile connettersi e gestire il cluster in locale da un computer client tramite uno strumento nativo, ad esempio kubectl.

Questo articolo descrive come connettersi a un cluster Kubernetes nel dispositivo Azure Stack Edge Pro e gestirlo usando kubectl.

Prerequisiti

Prima di iniziare, verificare che:

Si ha accesso a un dispositivo Azure Stack Edge Pro.

Aver attivato il dispositivo Azure Stack Edge Pro come descritto in Attivare il dispositivo Azure Stack Edge Pro.

È stato abilitato il ruolo di calcolo nel dispositivo. È stato creato anche un cluster Kubernetes nel dispositivo quando è stato configurato il calcolo nel dispositivo in base alle istruzioni riportate in Configurare le risorse di calcolo nel dispositivo Azure Stack Edge Pro.

È possibile accedere a un sistema client Windows che esegue PowerShell 5.0 o versione successiva per accedere al dispositivo. È possibile avere anche qualsiasi altro client con un Sistema operativo supportato.

L'endpoint dell'API Kubernetes è disponibile nella pagina Dispositivo dell'interfaccia utente Web locale. Per altre informazioni, vedere le istruzioni in Ottenere l'endpoint dell'API Kubernetes

Connettersi all'interfaccia di PowerShell

Dopo aver creato il cluster Kubernetes, è possibile accedere a questo cluster per creare spazi dei nomi e utenti e assegnare utenti agli spazi dei nomi. Ciò richiederà la connessione all'interfaccia di PowerShell del dispositivo. Seguire questa procedura nel client Windows che esegue PowerShell.

A seconda del sistema operativo del client, le procedure per la connessione remota al dispositivo sono diverse.

Connettersi in remoto da un client Windows

Prerequisiti

Prima di iniziare, verificare che:

Il client Windows esegue Windows PowerShell 5.0 o versione successiva.

Il client Windows ha la catena di firma (certificato radice) corrispondente al certificato del nodo installato nel dispositivo. Per istruzioni dettagliate, vedere Installare il certificato nel client Windows.

Il

hostsfile che si trova inC:\Windows\System32\drivers\etcper il client Windows ha una voce corrispondente al certificato del nodo nel formato seguente:<Device IP> <Node serial number>.<DNS domain of the device>Di seguito è riportato un esempio di voce per il

hostsfile:10.100.10.10 1HXQG13.wdshcsso.com

Procedura dettagliata

Seguire questa procedura per connettersi in remoto da un client Windows.

Avviare una sessione di Windows PowerShell come amministratore.

Assicurarsi che il servizio Gestione remota Windows sia in esecuzione nel client. Al prompt dei comandi digitare:

winrm quickconfigPer altre informazioni, vedere Installazione e configurazione di Gestione remota Windows.

Assegnare una variabile alla stringa di connessione usata nel file

hosts.$Name = "<Node serial number>.<DNS domain of the device>"Sostituire

<Node serial number>e<DNS domain of the device>con il numero di serie del nodo e il dominio DNS del dispositivo. È possibile ottenere i valori per il numero di serie del nodo dalla pagina Certificati e dal dominio DNS dalla pagina Dispositivo nell'interfaccia utente Web locale del dispositivo.Per aggiungere questa stringa di connessione per il dispositivo all'elenco di host attendibili del client, digitare il comando seguente:

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -ForceAvviare una sessione di Windows PowerShell nel dispositivo:

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSLSe viene visualizzato un errore correlato alla relazione di trust, verificare se anche la catena di firma del certificato del nodo caricato nel dispositivo viene installata nel client che accede al dispositivo.

Fornire la password quando viene richiesto. Usare la stessa password usata per accedere all'interfaccia utente Web locale. La password predefinita dell'interfaccia utente Web locale è Password1. Quando si esegue correttamente la connessione al dispositivo usando PowerShell remoto, viene visualizzato l'output di esempio seguente:

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

Quando si usa l'opzione , si esegue la -UseSSL comunicazione remota tramite PowerShell tramite https. È consigliabile usare sempre https per connettersi in remoto tramite PowerShell. All'interno di reti attendibili, la comunicazione remota tramite PowerShell su HTTP è accettabile. Prima di tutto si abilita PowerShell remoto su http nell'interfaccia utente locale. È quindi possibile connettersi all'interfaccia di PowerShell del dispositivo usando la procedura precedente senza l'opzione -UseSSL .

Se non si usano i certificati (è consigliabile usare i certificati!), è possibile ignorare il controllo di convalida del certificato usando le opzioni di sessione: -SkipCACheck -SkipCNCheck -SkipRevocationCheck.

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

Di seguito è riportato un esempio di output quando si ignora il controllo del certificato:

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

Importante

Nella versione corrente è possibile connettersi all'interfaccia di PowerShell del dispositivo solo tramite un client Windows. L'opzione -UseSSL non funziona con i client Linux.

Configurare l'accesso al cluster tramite il controllo degli accessi in base al ruolo di Kubernetes

Dopo aver creato il cluster Kubernetes, è possibile usare kubectl tramite cmdline per accedere al cluster.

In questo approccio si creano uno spazio dei nomi e un utente. Associare quindi l'utente allo spazio dei nomi . È anche necessario ottenere il file di configurazione che consente di usare un client Kubernetes per comunicare direttamente con il cluster Kubernetes creato senza dover connettersi all'interfaccia di PowerShell del dispositivo Azure Stack Edge Pro.

Creare uno spazio dei nomi. Tipo:

New-HcsKubernetesNamespace -Namespace <string>Nota

Per lo spazio dei nomi e i nomi utente, si applicano le convenzioni di denominazione del sottodominio DNS.

Di seguito è riportato un output di esempio:

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"Creare un utente e ottenere un file di configurazione. Tipo:

New-HcsKubernetesUser -UserName <string>Nota

Non è possibile usare aseuser come nome utente perché è riservato per un utente predefinito associato allo spazio dei nomi IoT per Azure Stack Edge Pro.

Di seguito è riportato un output di esempio del file di configurazione:

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>Un file di configurazione viene visualizzato in testo normale. Copiare il file e salvarlo come file di configurazione .

Importante

Non salvare il file di configurazione come file .txt , salvare il file senza alcuna estensione di file.

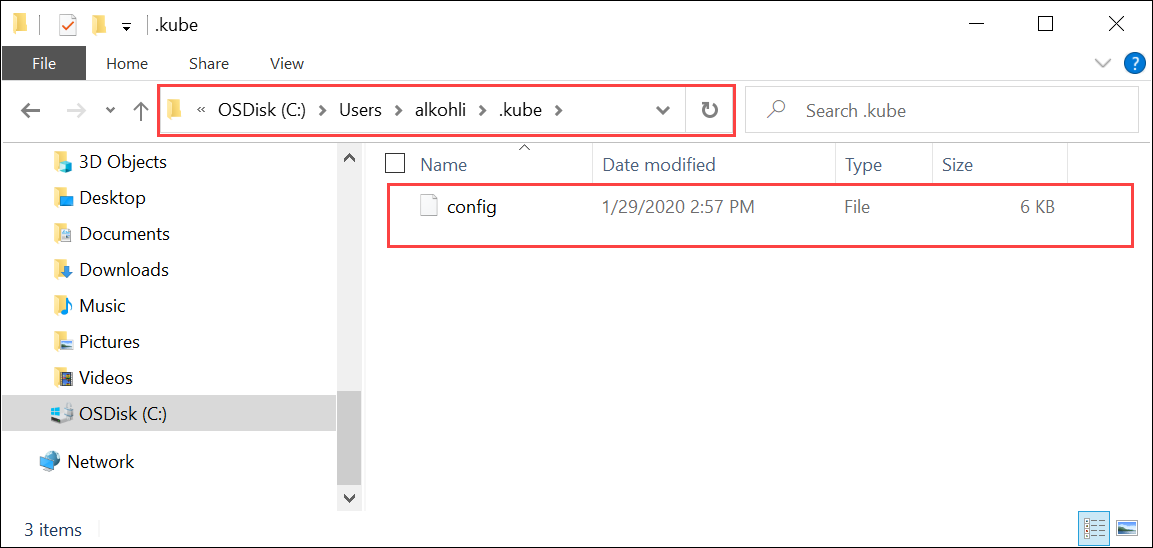

Il file di configurazione deve vissuto nella

.kubecartella del profilo utente nel computer locale. Copiare il file in tale cartella nel profilo utente.

Associare lo spazio dei nomi all'utente creato. Tipo:

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>Di seguito è riportato un output di esempio:

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"Dopo aver creato il file di configurazione, non è necessario l'accesso fisico al cluster. Se il client può effettuare il ping dell'INDIRIZZO IP del dispositivo Azure Stack Edge Pro, è necessario essere in grado di indirizzare il cluster usando i comandi kubectl .

Avviare una nuova sessione di PowerShell nel client. Non è necessario essere connessi all'interfaccia del dispositivo. È ora possibile eseguire l'installazione

kubectlnel client usando il comando seguente:PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>Ad esempio, se il nodo master Kubernetes era in esecuzione v1.25.0, installare v1.25.0 nel client.

Importante

Scaricare un client che abbia al massimo una versione in meno rispetto al master. La versione client, ma può portare il master fino a una versione secondaria. Ad esempio, un master v1.3 deve funzionare con i nodi v1.1, v1.2 e v1.3 e deve funzionare con i client v1.2, v1.3 e v1.4. Per altre informazioni sulla versione del client Kubernetes, vedere La versione di Kubernetes e i criteri di supporto delle versioni. Per altre informazioni sulla versione del server Kubernetes in Azure Stack Edge Pro, vedere Ottenere la versione del server Kubernetes. In alcuni casi,

kubectlè preinstallato nel sistema se si esegue Docker per Windows o altri strumenti. È importante scaricare la versione specifica dikubectlcome indicato in questa sezione per usare questo cluster kubernetes.L'installazione richiede alcuni minuti.

Verificare che la versione installata sia quella scaricata. È necessario specificare il percorso assoluto in cui

kubectl.exeè stato installato nel sistema.PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>Per altre informazioni sui

kubectlcomandi usati per gestire il cluster Kubernetes, vedere Panoramica di kubectl.Aggiungere una voce DNS al file host nel sistema.

Eseguire Blocco note come amministratore e aprire il

hostsfile che si trova inC:\windows\system32\drivers\etc\hosts.Usare le informazioni salvate dalla pagina Dispositivo nell'interfaccia utente locale nel passaggio precedente per creare la voce nel file hosts.

Ad esempio, copiare questo endpoint

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10]per creare la voce seguente con l'indirizzo IP del dispositivo e il dominio DNS:10.100.10.10 compute.asedevice.microsoftdatabox.com

Per verificare che sia possibile connettersi ai pod Kubernetes, digitare:

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

È ora possibile distribuire le applicazioni nello spazio dei nomi , quindi visualizzare tali applicazioni e i relativi log.

Importante

Esistono molti comandi che non saranno in grado di eseguire, ad esempio i comandi che richiedono l'accesso amministratore. È possibile eseguire solo operazioni consentite nello spazio dei nomi.

Rimuovere il cluster Kubernetes

Per rimuovere il cluster Kubernetes, è necessario rimuovere la configurazione di IoT Edge.

Per istruzioni dettagliate, vedere Gestire la configurazione di IoT Edge.