Caricare, importare, esportare ed eliminare certificati in Azure Stack Edge Pro GPU

SI APPLICA A:  Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Per garantire la comunicazione sicura e attendibile tra il dispositivo Azure Stack Edge e i client che si connettono, è possibile usare certificati autofirmati o usare certificati personalizzati. Questo articolo descrive come gestire questi certificati, tra cui come caricare, importare ed esportare questi certificati. È anche possibile visualizzare le date di scadenza del certificato ed eliminare i certificati di firma precedenti.

Per altre informazioni su come creare questi certificati, vedere Creare certificati con Azure PowerShell.

Caricare i certificati nel dispositivo

Se si mettono i propri certificati, i certificati creati per il dispositivo per impostazione predefinita risiedono nell'archivio personale nel client. Questi certificati devono essere esportati nel client in file di formato appropriati che possono quindi essere caricati nel dispositivo.

Prerequisiti

Prima di caricare i certificati radice e i certificati endpoint nel dispositivo, assicurarsi che i certificati vengano esportati nel formato appropriato.

- Il certificato radice deve essere esportato come formato DER con

.cerestensione. Per i passaggi dettagliati, vedere Esportare i certificati come formato DER. - I certificati endpoint devono essere esportati come file pfx con chiavi private. Per i passaggi dettagliati, vedere Esportare i certificati come file con estensione pfx con chiavi private.

Caricare i certificati

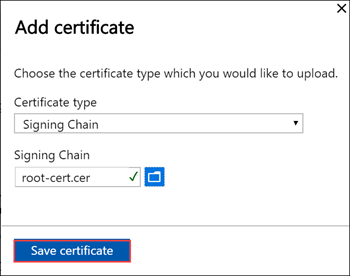

Per caricare i certificati radice ed endpoint nel dispositivo, usare l'opzione + Aggiungi certificato nella pagina Certificati nell'interfaccia utente Web locale. Seguire questa procedura:

Caricare prima i certificati radice. Nell'interfaccia utente Web locale passare a Certificati.

Selezionare + Aggiungi certificato.

Salvare il certificato.

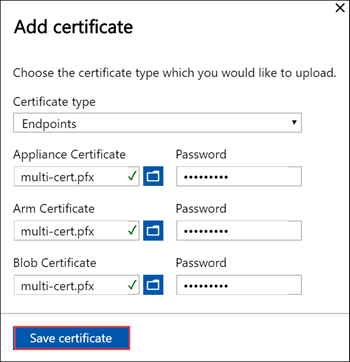

Caricare il certificato dell'endpoint

Caricare quindi i certificati dell'endpoint.

Scegliere i file di certificato in formato pfx e immettere la password specificata durante l'esportazione del certificato. L'applicazione del certificato di Azure Resource Manager potrebbe richiedere alcuni minuti.

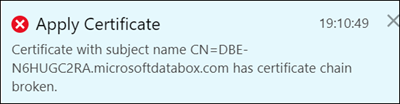

Se la catena di firma non viene aggiornata per prima e si tenta di caricare i certificati dell'endpoint, verrà visualizzato un errore.

Tornare indietro e caricare il certificato della catena di firma, quindi caricare e applicare i certificati dell'endpoint.

Importante

Se il nome del dispositivo o il dominio DNS vengono modificati, è necessario creare nuovi certificati. I certificati client e i certificati del dispositivo devono quindi essere aggiornati con il nuovo nome del dispositivo e il dominio DNS.

Caricare i certificati Kubernetes

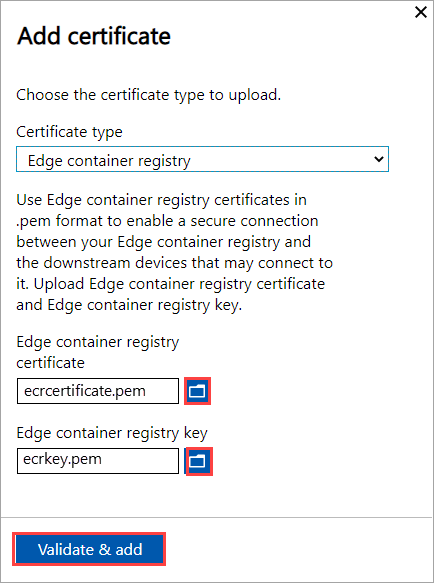

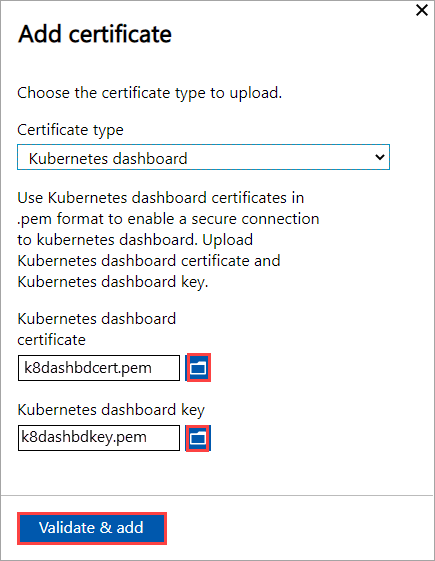

I certificati Kubernetes possono essere per registro contenitori Edge o per il dashboard kubernetes. In ogni caso, è necessario caricare un certificato e un file di chiave. Seguire questa procedura per creare e caricare i certificati Kubernetes:

Si userà

opensslper creare il certificato del dashboard kubernetes o il registro contenitori di Edge. Assicurarsi di installare openssl nel sistema da usare per creare i certificati. In un sistema Windows è possibile usare Chocolatey per installareopenssl. Dopo aver installato Chocolatey, aprire PowerShell e digitare:choco install opensslUsare

opensslper creare questi certificati. Vengono creati un file di certificato ekey.pemuncert.pemfile di chiave.Per Registro Contenitori Edge, usare il comando seguente:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"Di seguito è riportato un esempio di output:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>Per il certificato del dashboard kubernetes, usare il comando seguente:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"Di seguito è riportato un esempio di output:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Caricare il certificato Kubernetes e il file di chiave corrispondente generato in precedenza.

Per Registro Contenitori Edge

Per il dashboard di Kubernetes

Importare i certificati nel client che accede al dispositivo

È possibile usare i certificati generati dal dispositivo o i certificati personalizzati. Quando si usano i certificati generati dal dispositivo, è necessario scaricare i certificati nel client prima di poterli importare nell'archivio certificati appropriato. Vedere Scaricare i certificati al client che accede al dispositivo.

In entrambi i casi, i certificati creati e caricati nel dispositivo devono essere importati nel client Windows (accesso al dispositivo) nell'archivio certificati appropriato.

Il certificato radice esportato come DER dovrebbe ora essere importato nelle autorità di certificazione radice attendibili nel sistema client. Per i passaggi dettagliati, vedere Importare i certificati nell'archivio Autorità di certificazione radice attendibili.

I certificati endpoint esportati come

.pfxdevono essere esportati come DER con.cerestensione. Questa.ceroperazione viene quindi importata nell'archivio certificati personale nel sistema. Per i passaggi dettagliati, vedere Importare i certificati nell'archivio certificati personali.

Importare i certificati come formato DER

Per importare i certificati in un client Windows, seguire questa procedura:

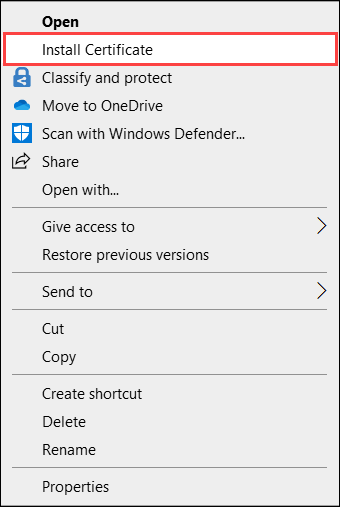

Fare clic con il pulsante destro del mouse sul file e scegliere Installa certificato. Questa azione avvia l'Importazione guidata certificati.

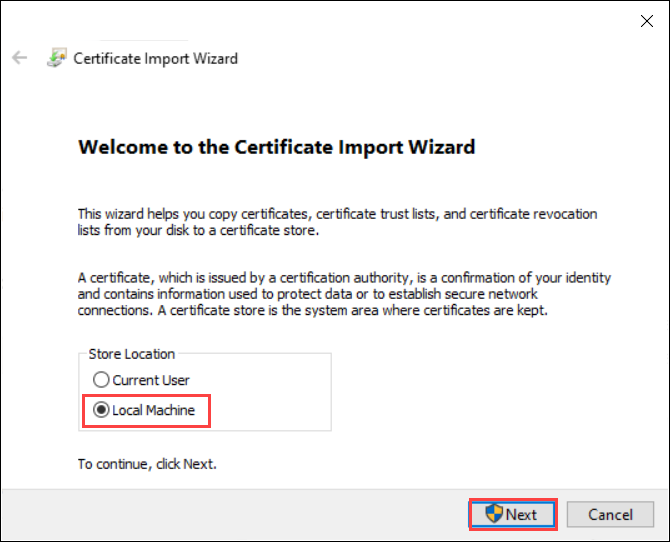

Per Percorso archivio, selezionare Computer locale, quindi selezionare Avanti.

Selezionare Inserisci tutti i certificati nell'archivio seguente e quindi selezionare Sfoglia.

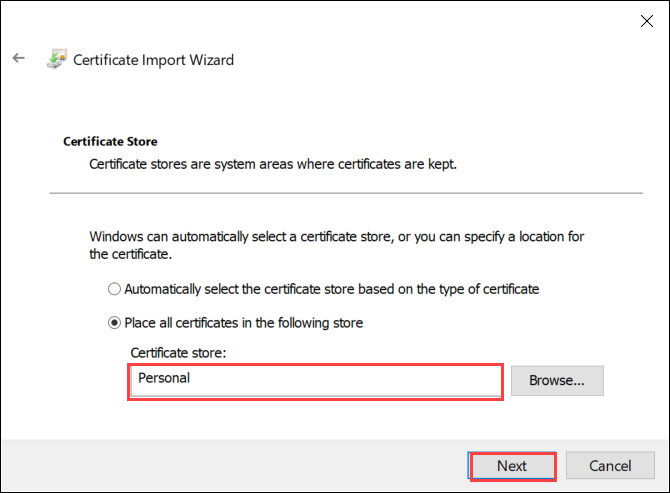

Per importare nell'archivio personale, passare all'archivio personale dell'host remoto e quindi selezionare Avanti.

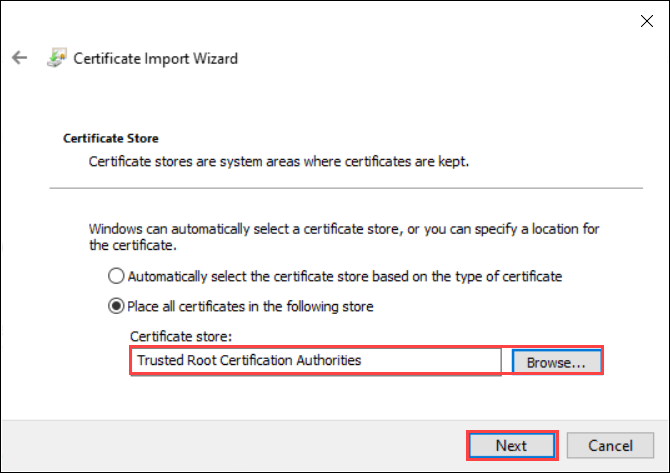

Per eseguire l'importazione in un archivio attendibile, passare all'autorità di certificazione radice attendibile e quindi selezionare Avanti.

Selezionare Fine. Viene visualizzato un messaggio relativo all'esito positivo dell'importazione.

Visualizzare la scadenza del certificato

Se si apportano certificati personalizzati, i certificati scadono in genere in 1 anno o 6 mesi. Per visualizzare la data di scadenza del certificato, passare alla pagina Certificati nell'interfaccia utente Web locale del dispositivo. Se si seleziona un certificato specifico, è possibile visualizzare la data di scadenza del certificato.

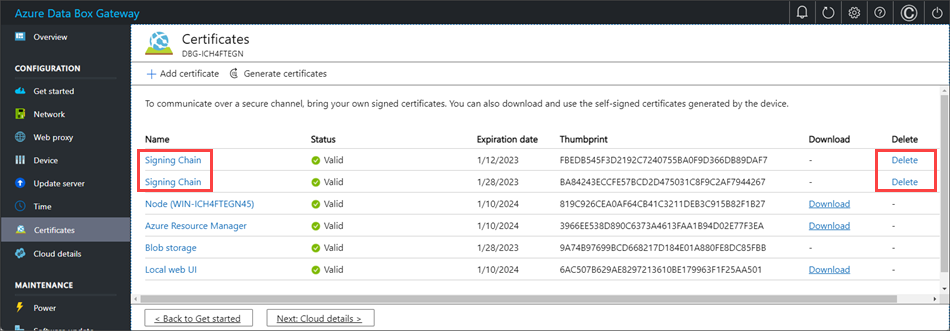

Eliminare il certificato della catena di firma

È possibile eliminare un certificato della catena di firma scaduto precedente dal dispositivo. Quando si esegue questa operazione, tutti i certificati dipendenti nella catena di firma non saranno più validi. È possibile eliminare solo i certificati della catena di firma.

Per eliminare un certificato della catena di firma dal dispositivo Azure Stack Edge, seguire questa procedura:

Nell'interfaccia utente Web locale del dispositivo passare a Certificati DI CONFIGURAZIONE>.

Selezionare il certificato della catena di firma da eliminare. Quindi seleziona Elimina.

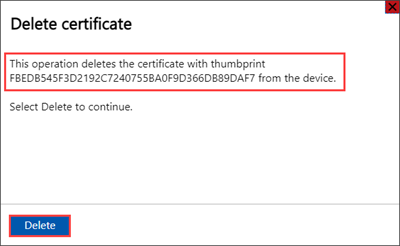

Nel riquadro Elimina certificato verificare l'identificazione personale del certificato e quindi selezionare Elimina. L'eliminazione del certificato non può essere annullata.

Al termine dell'eliminazione del certificato, tutti i certificati dipendenti nella catena di firma non sono più validi.

Per visualizzare gli aggiornamenti dello stato, aggiornare la visualizzazione. Il certificato della catena di firma non verrà più visualizzato e i certificati dipendenti avranno lo stato Non valido .

Passaggi successivi

Informazioni su come risolvere i problemi relativi ai certificati