Gestire in modo sicuro il cloud estate

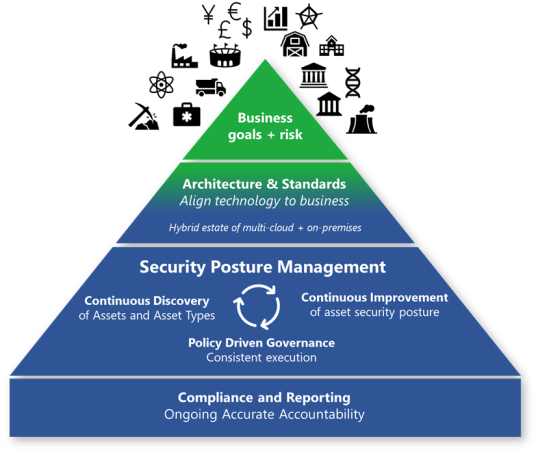

La governance della sicurezza connette le priorità aziendali alle implementazioni tecniche, ad esempio architettura, standard e criteri. I team di governance offrono supervisione e monitoraggio per sostenere e migliorare il comportamento di sicurezza nel tempo. Questi team segnalano anche la conformità richiesta dagli organismi normativi.

Gli obiettivi aziendali e i rischi forniscono le linee guida più efficaci per la sicurezza. Questo approccio garantisce che le attività di sicurezza siano incentrate sulle priorità chiave dell'organizzazione. Inoltre, aiuta i proprietari dei rischi usando un linguaggio e processi familiari all'interno del framework di gestione dei rischi.

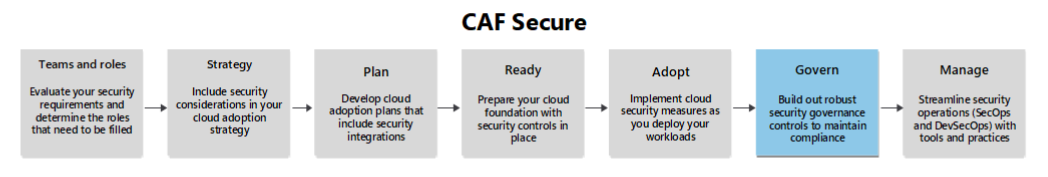

Questo articolo è una guida di supporto alla metodologia di governance . Fornisce aree di ottimizzazione della sicurezza da considerare quando si passa attraverso tale fase nel percorso.

Modernizzazione del comportamento di sicurezza

L'uso della sola segnalazione dei problemi non è una strategia efficace per mantenere il comportamento di sicurezza. Nell'era del cloud, la governance richiede un approccio attivo che collabora continuamente con altri team. La gestione del comportamento di sicurezza è una funzione emergente ed essenziale. Questo ruolo affronta la questione critica della sicurezza ambientale. Include aree chiave, ad esempio gestione delle vulnerabilità e report sulla conformità della sicurezza.

In un ambiente locale, la governance della sicurezza si basa sui dati periodici disponibili sull'ambiente. Questo approccio comporta spesso informazioni obsolete. La tecnologia cloud rivoluziona questo processo fornendo visibilità su richiesta sul comportamento di sicurezza attuale e sulla copertura degli asset. Queste informazioni dettagliate in tempo reale trasformano la governance in un'organizzazione più dinamica. Promuove una stretta collaborazione con altri team di sicurezza per monitorare gli standard di sicurezza, fornire indicazioni e migliorare i processi.

Nello stato ideale, la governance guida il miglioramento continuo in tutta l'organizzazione. Questo processo in corso coinvolge tutte le parti dell'organizzazione per garantire miglioramenti costanti della sicurezza.

Di seguito sono riportati i principi chiave per la governance della sicurezza:

Individuazione continua di asset e tipi di asset: un inventario statico non è possibile in un ambiente cloud dinamico. L'organizzazione deve concentrarsi sull'individuazione continua di asset e tipi di asset. Nel cloud vengono aggiunti regolarmente nuovi tipi di servizi. I proprietari del carico di lavoro regolano dinamicamente il numero di istanze dell'applicazione e del servizio in base alle esigenze, creando un ambiente in continua evoluzione. Questa situazione rende la gestione dell'inventario una disciplina in continua evoluzione. I team di governance devono identificare continuamente i tipi di asset e le istanze per mantenere il passo con questo ritmo di cambiamento.

Miglioramento continuo del comportamento di sicurezza degli asset: i team di governance devono concentrarsi sul miglioramento e sull'applicazione degli standard per mantenere il passo con il cloud e gli utenti malintenzionati. Le organizzazioni IT devono reagire rapidamente alle nuove minacce e adattarsi di conseguenza. Gli utenti malintenzionati evolvono costantemente le proprie tecniche, mentre le difese migliorano continuamente e potrebbero dover essere aggiornate. Non è sempre possibile incorporare tutte le misure di sicurezza necessarie nella configurazione iniziale.

Governance basata su criteri: questa governance garantisce un'implementazione coerente perché i criteri vengono definiti una sola volta e applicati automaticamente tra le risorse. Questo processo limita il tempo e lo sforzo per le attività manuali ripetute. Viene spesso implementato usando framework di automazione dei criteri non Microsoft o Criteri di Azure.

Per mantenere la flessibilità, le linee guida sulle procedure consigliate sono spesso iterative. Esegue il digest di singole informazioni provenienti da più origini per creare l'intero quadro e apportare continuamente piccole modifiche.

Facilitazione di Azure

Microsoft Defender per il cloud consente di individuare e gestire automaticamente le macchine virtuali nell'ambiente tramite il provisioning automatico della raccolta dati.

Microsoft Defender per il cloud le app consentono di individuare e gestire continuamente le app software come servizio di prima parte e non Microsoft usate negli ambienti.

Preparazione e risposta agli eventi imprevisti

La governance della sicurezza è fondamentale per mantenere la preparazione. Per applicare rigorosamente gli standard, i meccanismi e le procedure di governance affidabili devono supportare l'implementazione di meccanismi di preparazione e risposta e procedure operative. Prendere in considerazione i consigli seguenti per gestire gli standard di preparazione e risposta agli eventi imprevisti:

Governance della preparazione agli eventi imprevisti

Automatizzare la governance: usare gli strumenti per automatizzare la governance il più possibile. È possibile usare gli strumenti per gestire i criteri per le distribuzioni dell'infrastruttura, implementare misure di protezione avanzata, proteggere i dati e gestire gli standard di gestione delle identità e degli accessi. Automatizzando la governance di queste misure di sicurezza, è possibile assicurarsi che tutte le risorse nell'ambiente siano conformi agli standard di sicurezza personalizzati e a tutti i framework di conformità necessari per l'azienda. Per altre informazioni, vedere Applicare i criteri di governance del cloud.

Rispettare le baseline di sicurezza di Microsoft: comprendere le raccomandazioni sulla sicurezza di Microsoft per i servizi nel cloud, disponibili come baseline di sicurezza. Queste linee di base consentono di assicurarsi che le distribuzioni esistenti siano protette correttamente e che le nuove distribuzioni siano configurate correttamente dall'avvio. Questo approccio riduce il rischio di errori di configurazione.

Governance della risposta agli eventi imprevisti

Governance del piano di risposta agli eventi imprevisti: il piano di risposta agli eventi imprevisti deve essere mantenuto con la stessa attenzione degli altri documenti critici nel proprio patrimonio. Il piano di risposta agli eventi imprevisti deve essere:

Controllo della versione per garantire che i team funzionino fuori dalla versione più recente e che il controllo delle versioni possa essere controllato.

Archiviato in archiviazione a disponibilità elevata e sicura.

Esaminata regolarmente e aggiornata quando è necessario apportare modifiche all'ambiente.

Governance della formazione sulla risposta agli eventi imprevisti: i materiali di formazione per la risposta agli eventi imprevisti devono essere controllati dalla versione per garantire la verifica della verifica della versione più recente in qualsiasi momento. Devono anche essere esaminati regolarmente e aggiornati quando vengono eseguiti aggiornamenti al piano di risposta agli eventi imprevisti.

Facilitazione di Azure

Criteri di Azure è una soluzione di gestione dei criteri che è possibile usare per applicare gli standard dell'organizzazione e per valutare la conformità su larga scala. Per automatizzare l'applicazione dei criteri per molti servizi di Azure, sfruttare le definizioni di criteri predefinite.

Defender per il cloud fornisce criteri di sicurezza in grado di automatizzare la conformità agli standard di sicurezza.

Governance della riservatezza

Una governance efficace è fondamentale per mantenere la sicurezza e la conformità negli ambienti cloud aziendali. La governance include i criteri, le procedure e i controlli che assicurano che i dati vengano gestiti in modo sicuro e in conformità ai requisiti normativi. Fornisce un framework per il processo decisionale, la responsabilità e il miglioramento continuo, che è essenziale per proteggere le informazioni sensibili e mantenere la fiducia. Questo quadro è fondamentale per sostenere il principio di riservatezza della triade della CIA. Consente di garantire che i dati sensibili siano accessibili solo agli utenti e ai processi autorizzati.

Criteri tecnici: questi criteri includono criteri di controllo di accesso, criteri di crittografia dei dati e criteri di maschera dati o tokenizzazione. L'obiettivo di questi criteri è creare un ambiente sicuro mantenendo la riservatezza dei dati tramite controlli di accesso rigorosi e metodi di crittografia affidabili.

Criteri scritti: i criteri scritti fungono da framework di governance per l'intero ambiente aziendale. Stabiliscono i requisiti e i parametri per la gestione dei dati, l'accesso e la protezione. Questi documenti garantiscono coerenza e conformità nell'organizzazione e forniscono linee guida chiare per i dipendenti e il personale IT. I criteri scritti fungono anche da punto di riferimento per i controlli e le valutazioni, che consentono di identificare e risolvere eventuali lacune nelle procedure di sicurezza.

Protezione dalla perdita dei dati: è necessario eseguire il monitoraggio continuo e il controllo delle misure di prevenzione della perdita dei dati (DLP) per garantire la conformità continua ai requisiti di riservatezza. Questo processo include regolarmente la revisione e l'aggiornamento dei criteri DLP, l'esecuzione di valutazioni della sicurezza e la risposta a eventuali eventi imprevisti che potrebbero compromettere la riservatezza dei dati. Stabilire la prevenzione della perdita dei dati a livello di codice nell'organizzazione per garantire un approccio coerente e scalabile alla protezione dei dati sensibili.

Monitorare la conformità e i metodi di imposizione

È fondamentale monitorare la conformità e applicare i criteri per mantenere il principio di riservatezza negli ambienti cloud aziendali. Queste azioni sono essenziali per standard di sicurezza affidabili. Questi processi assicurano che tutte le misure di sicurezza vengano applicate in modo coerente ed efficace per proteggere i dati sensibili da accessi e violazioni non autorizzati. Le valutazioni regolari, il monitoraggio automatizzato e i programmi di formazione completi sono essenziali per garantire l'adesione a criteri e procedure stabiliti.

Controlli e valutazioni regolari: condurre controlli e valutazioni regolari della sicurezza per garantire che i criteri vengano seguiti e identificare le aree per il miglioramento. Questi controlli devono coprire gli standard normativi, il settore e i requisiti dell'organizzazione e potrebbero coinvolgere i valutatori di terze parti per fornire una valutazione non distorta. Un programma di valutazione e ispezione approvato consente di mantenere standard elevati di sicurezza e conformità e garantisce che tutti gli aspetti della riservatezza dei dati vengano esaminati e affrontati accuratamente.

Monitoraggio automatizzato della conformità: strumenti come Criteri di Azure automatizzare il monitoraggio della conformità con i criteri di sicurezza e fornire informazioni dettagliate e avvisi in tempo reale. Questa funzionalità consente di garantire la conformità continua agli standard di sicurezza. Il monitoraggio automatizzato consente di rilevare e rispondere rapidamente alle violazioni dei criteri, riducendo così il rischio di violazioni dei dati. Garantisce inoltre la conformità continua controllando regolarmente le configurazioni e i controlli di accesso rispetto ai criteri stabiliti.

Programmi di formazione e sensibilizzazione: informare i dipendenti sulle politiche di riservatezza dei dati e sulle procedure consigliate per promuovere una cultura consapevole della sicurezza. Sessioni di formazione e programmi di sensibilizzazione regolari aiutano a garantire che tutti i membri del personale comprendano i ruoli e le responsabilità per mantenere la riservatezza dei dati. Questi programmi devono essere aggiornati regolarmente per riflettere i cambiamenti nei criteri e le minacce emergenti. Questa strategia garantisce che i dipendenti siano sempre dotati delle conoscenze e delle competenze più recenti.

Governance dell'integrità

Per mantenere le protezioni di integrità in modo efficace, è necessaria una strategia di governance ben progettata. Questa strategia deve garantire che tutti i criteri e le procedure siano documentati e applicati e che tutti i sistemi siano costantemente controllati per la conformità.

Le linee guida descritte in precedenza nella sezione Governance della riservatezza si applicano anche al principio di integrità. Le raccomandazioni seguenti sono specifiche dell'integrità:

Governance automatizzata della qualità dei dati: è consigliabile usare una soluzione off-the-shelf per gestire i dati. Usare una soluzione predefinita per alleviare il carico di lavoro del team di governance dei dati per la convalida manuale della qualità. Questa strategia riduce anche il rischio di accessi non autorizzati e modifiche ai dati durante il processo di convalida.

Governance automatizzata dell'integrità del sistema: è consigliabile usare uno strumento centralizzato e unificato per automatizzare la governance dell'integrità del sistema. Azure Arc, ad esempio, consente di gestire i sistemi in più cloud, data center locali e siti perimetrali. Usando un sistema simile a questo, è possibile semplificare le responsabilità di governance e ridurre il carico operativo.

Facilitazione di Azure

- Qualità dei dati di Microsoft Purview consente agli utenti di valutare la qualità dei dati usando regole senza codice o con codice ridotto, incluse le regole predefinite (OOB) e le regole generate dall'intelligenza artificiale. Queste regole vengono applicate a livello di colonna e quindi aggregate per fornire punteggi per asset di dati, prodotti dati e domini aziendali. Questo approccio garantisce una visibilità completa della qualità dei dati in ogni dominio.

Governance della disponibilità

Le progettazioni di architettura standardizzate nel cloud richiedono la governance per assicurarsi che non vengano deviate da e che la disponibilità non venga compromessa dai modelli di progettazione non conformi. Analogamente, i piani di ripristino di emergenza devono essere regolati anche per garantire che siano ben gestiti.

Governance della progettazione della disponibilità

- Mantenere modelli di progettazione standardizzati: Codificare e applicare rigorosamente modelli di progettazione dell'infrastruttura e dell'applicazione. Gestire la manutenzione degli standard di progettazione per garantire che rimangano aggiornati e protetti da accessi o modifiche non autorizzati. Trattare questi standard con la stessa cura di altri criteri. Quando possibile, automatizzare l'applicazione della gestione dei modelli di progettazione. Ad esempio, è possibile abilitare i criteri per controllare quali tipi di risorse possono essere distribuiti e specificare le aree in cui sono consentite le distribuzioni.

Governance del ripristino di emergenza

Governance dei piani di ripristino di emergenza: considerare i piani di ripristino di emergenza con lo stesso livello di importanza dei piani di risposta agli eventi imprevisti. I piani di ripristino di emergenza devono essere:

Controllo della versione per garantire che i team lavorino sempre con la versione più recente e che il controllo delle versioni possa essere controllato per garantire la precisione e la conformità.

Archiviato in archiviazione a disponibilità elevata e sicura.

Esaminata regolarmente e aggiornata quando sono necessarie modifiche all'ambiente.

Governance delle esercitazioni sul ripristino di emergenza: le esercitazioni sul ripristino di emergenza non sono solo per il training sui piani, ma servono anche come opportunità di apprendimento per migliorare il piano stesso. Possono anche aiutare a perfezionare gli standard operativi o di progettazione. La meticolosa conservazione dei record delle esercitazioni sul ripristino di emergenza consente di identificare le aree per il miglioramento e garantire la conformità ai requisiti di controllo per la preparazione alle emergenze. Archiviando questi record nello stesso repository dei piani, è possibile mantenere tutto organizzato e sicuro.

Supporto della governance sicura

Modern Service Management (MSM)

Modern Service Management (MSM) è un set di procedure e strumenti progettati per gestire e ottimizzare i servizi IT in un ambiente cloud. L'obiettivo di MSM è allineare i servizi IT alle esigenze aziendali. Questo approccio garantisce una distribuzione efficiente dei servizi mantenendo al contempo standard elevati di sicurezza e conformità. MSM offre un approccio strutturato per la gestione di ambienti cloud complessi. MSM consente anche alle organizzazioni di rispondere rapidamente alle modifiche, attenuare i rischi e garantire un miglioramento continuo. Inoltre, MSM è rilevante per il principio di riservatezza perché include strumenti e procedure che applicano la protezione dei dati e monitorano i controlli di accesso.

Gestione unificata della sicurezza: gli strumenti MSM offrono una gestione completa della sicurezza grazie all'integrazione di varie funzioni di sicurezza per offrire una visione olistica dell'ambiente cloud. Questo approccio consente di applicare criteri di sicurezza e rilevare e rispondere alle minacce in tempo reale.

Gestione e conformità dei criteri: MSM facilita la creazione, l'imposizione e il monitoraggio dei criteri nell'ambiente cloud. Garantisce che tutte le risorse siano conformi agli standard dell'organizzazione e ai requisiti normativi. Fornisce inoltre informazioni dettagliate e avvisi in tempo reale.

Monitoraggio e miglioramento continui: MSM sottolinea il monitoraggio continuo dell'ambiente cloud per identificare e risolvere i potenziali problemi in modo proattivo. Questo approccio supporta l'ottimizzazione e il miglioramento continui dei servizi IT, garantendo che rimangano allineati agli obiettivi aziendali.