Gestire il cloud estate con sicurezza avanzata

La fase di gestione di un percorso di adozione del cloud è incentrata sul funzionamento continuativo del cloud estate. Mantenere e rafforzare il comportamento di sicurezza in modo continuo è fondamentale per gestire correttamente il proprio patrimonio e deve essere considerato la pietra angolare delle procedure di gestione. Se si ignora la sicurezza a favore di risparmi sui costi o miglioramenti delle prestazioni, si rischia di esporre l'azienda a minacce che potrebbero danneggiare gravemente l'azienda e invertire eventuali vantaggi a breve termine che hanno portato a tale scopo. Investire in meccanismi e procedure di sicurezza consente all'azienda di ottenere un successo a lungo termine riducendo al minimo i rischi di attacchi dannosi.

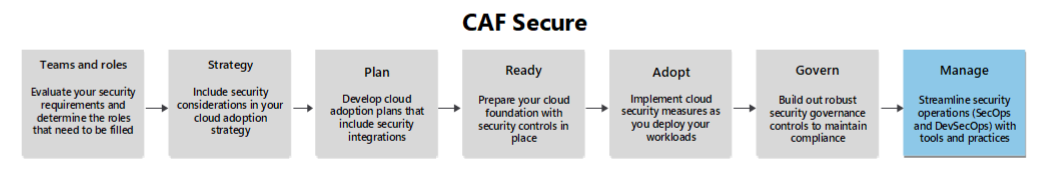

Questo articolo è una guida di supporto alla metodologia di gestione . Descrive le aree di ottimizzazione della sicurezza che è consigliabile considerare quando si passa attraverso tale fase del percorso.

Modernizzazione del comportamento di sicurezza

Durante la fase di gestione del percorso di adozione del cloud, è necessario avere una solida piattaforma di osservabilità con monitoraggio approfondito e avvisi intelligenti già configurati, ma la modernizzazione di questa piattaforma potrebbe richiedere una nuova mentalità che si concentra principalmente sulle misure proattive e sull'adozione dei principi di Zero Trust.

Presupporre una violazione: supponendo che si verifichi una violazione in uno o più sistemi è una chiave di rilevamento proattivo e il driver della progettazione della ricerca e del rilevamento delle minacce. La ricerca delle minacce usa un approccio basato su ipotesi, che una violazione è già avvenuta in una forma particolare, per analizzare in modo intelligente i sistemi tramite strumenti nel tentativo di dimostrare o disprovare tale ipotesi. La progettazione del rilevamento è la pratica dello sviluppo di meccanismi di rilevamento specializzati per aumentare le piattaforme di osservabilità che non sono dotate di rilevare nuovi attacchi informatici e nuovi.

Verificare in modo esplicito: passare da una mentalità "trust by default" a "trust by exception" significa che è necessario essere in grado di convalidare le attività attendibili tramite visibilità. L'aumento della piattaforma di osservabilità con il monitoraggio intelligente delle identità e degli accessi consente di rilevare il comportamento anomalo in tempo reale.

Facilitazione di Azure

- Microsoft Defender XDR offre una ricerca avanzata delle minacce in più domini, ad esempio endpoint, app cloud e identità.

Gestione della preparazione e della risposta agli eventi imprevisti

Preparazione agli eventi imprevisti:

Implementare una soluzione SIEM (Security Information and Event Management) e orchestrazione della sicurezza, automazione e risposta (SOAR) per aumentare i sistemi di monitoraggio e avviso dell'infrastruttura per rilevare e rispondere agli eventi imprevisti di sicurezza.

Analizzare in modo proattivo i sistemi cloud per individuare le vulnerabilità. L'uso di uno scanner di vulnerabilità che può essere integrato con un sistema SIEM consolida i dati di sicurezza dall'intero ambiente, che consente di rilevare e rispondere in modo efficiente a più tipi di rischi e eventi imprevisti per la sicurezza.

Aumentare la profondità della visibilità sui rischi di sicurezza nell'ambiente implementando una soluzione XDR (Extended Detection and Response). L'inserimento di questi dati nel sistema SIEM unifica il monitoraggio della sicurezza in un unico riquadro di vetro e ottimizza l'efficienza del team addetto alle operazioni di sicurezza.

Pianificazione della risposta agli eventi imprevisti: la modernizzazione della piattaforma di osservabilità è essenziale per il rilevamento degli eventi imprevisti. È anche la base per mantenere il piano di risposta agli eventi imprevisti. Il piano di risposta agli eventi imprevisti deve essere un documento vivente aggiornato regolarmente. Deve rimanere aggiornato con le attività di progettazione della ricerca e del rilevamento delle minacce e con informazioni sui rischi disponibili pubblicamente come la knowledge base MITRE ATT&CK .

Oltre a mantenere i piani di risposta agli eventi imprevisti, è anche necessario avere piani di risposta agli eventi imprevisti e di ripristino di emergenza completamente sviluppati.

Continuità aziendale e ripristino di emergenza: sviluppare e testare piani di ripristino di emergenza per garantire che l'ambiente cloud sia resiliente e possa eseguire rapidamente il ripristino dagli eventi imprevisti. Includere strategie di backup e ripristino che supportano la continuità aziendale. In molti casi, i singoli carichi di lavoro nell'ambiente hanno obiettivi e processi di ripristino univoci, quindi avere piani basati sul carico di lavoro, anziché un singolo piano che copre tutti i facet dell'azienda, è una buona strategia. Per indicazioni incentrate sul carico di lavoro su questo argomento, vedere la Guida al ripristino di emergenza di Well-Architected Framework.

Facilitazione di Azure

Microsoft Defender per il cloud offre piani che monitorano e proteggono molte risorse del carico di lavoro, ad esempio server, archiviazione, contenitori, database SQL e DNS. Questi piani consentono di individuare informazioni approfondite che altrimenti non è possibile trovare con la soluzione di monitoraggio esistente.

- Defender per server include Gestione delle vulnerabilità di Microsoft Defender per l'analisi delle vulnerabilità nelle macchine virtuali abilitate per Azure o basate su Azure Arc.

Microsoft Sentinel è la soluzione SIEM e SOAR nativa del cloud Microsoft. È possibile usarlo come soluzione autonoma. Si integra anche con Microsoft Defender per fornire una piattaforma unificata per le operazioni di sicurezza.

L'analisi e la risposta automatizzate in Defender XDR aiuta il team delle operazioni di sicurezza a risolvere le minacce in modo più efficiente ed efficace fornendo funzionalità di rilevamento automatizzato e riparazione automatica per molti scenari.

Gestione della riservatezza

La gestione continuativa del comportamento di sicurezza in relazione alla riservatezza comporta l'esecuzione regolare di procedure di monitoraggio e controllo ben progettate, la gestione delle procedure di controllo codificate e la ricerca di opportunità di miglioramento continuo.

Monitoraggio e controllo regolari: per garantire l'integrità dei criteri di riservatezza, è necessario stabilire una cadenza regolare sia per il monitoraggio che per il controllo. Il monitoraggio continuo consente di rilevare tempestivamente potenziali minacce alla sicurezza e anomalie. Tuttavia, il monitoraggio da solo non è sufficiente. È necessario eseguire controlli regolari per verificare che i criteri e i controlli applicati siano efficaci e che siano conformi. I controlli offrono una revisione completa del comportamento di sicurezza e consentono di identificare eventuali lacune o punti deboli da affrontare.

Documentare e istituzionalizzare le procedure di controllo: documentare le procedure di controllo è fondamentale per coerenza e responsabilità. L'istituzionalizzazione di queste procedure garantisce che i controlli vengano eseguiti sistematicamente e regolarmente. La documentazione dettagliata deve includere l'ambito del controllo, delle metodologie, degli strumenti usati e della frequenza dei controlli. Questa procedura consente di mantenere uno standard elevato di sicurezza. Fornisce anche una traccia chiara per la conformità e gli scopi normativi.

Le procedure consigliate per migliorare la riservatezza includono:

Separazione dei compiti (SoD): l'implementazione di SoD aiuta a prevenire conflitti di interesse e riduce il rischio di frode. La divisione delle responsabilità tra persone diverse garantisce che nessuna singola persona abbia il controllo su tutti gli aspetti di un processo critico.

Manutenzione proattiva del ciclo di vita degli utenti: è necessario aggiornare e gestire regolarmente gli account utente. Questa procedura include la revoca tempestiva dell'accesso per gli utenti che non ne hanno più bisogno, l'aggiornamento delle autorizzazioni man mano che cambiano i ruoli e garantisce che gli account inattivi siano disabilitati. La manutenzione proattiva consente di impedire l'accesso non autorizzato e garantisce che solo gli utenti correnti autorizzati abbiano accesso ai dati sensibili. Gli architetti di Access devono includere queste misure nelle procedure operative standard.

Facilitazione di Azure

Prevenzione della perdita dei dati Microsoft Purview (DLP) consente di rilevare e prevenire l'esfiltrazione tramite processi comuni usati dagli utenti malintenzionati. Purview DLP può rilevare avversari che usano ogni prima volta l'uso o l'applicazione cloud per esfiltrare i dati sensibili dai dispositivi endpoint. Purview DLP può anche identificare l'esecuzione di questi strumenti quando gli avversari li rinominano per rimanere non rilevati.

Gestione dei rischi Insider Microsoft Purview consente di rilevare e prevenire potenziali rischi interni dannosi o accidentali, ad esempio furti IP, perdite di dati e violazioni della sicurezza.

Gestione dell'integrità

La gestione dei dati e dell'integrità del sistema richiede un monitoraggio affidabile con configurazioni specifiche per rilevare modifiche non autorizzate agli asset. Altri principi chiave della fase di gestione stanno adottando procedure di miglioramento e formazione continue.

Monitoraggio dell'integrità dei dati: il monitoraggio efficace dell'integrità dei dati è un'attività complessa. Gli strumenti intelligenti possono ridurre il carico di configurazione dei meccanismi di monitoraggio appropriati. Se si combina la governance intelligente dei dati con soluzioni SIEM e SOAR, è possibile ottenere informazioni approfondite sulle attività correlate ai dati e automatizzare parti del piano di risposta agli eventi imprevisti. Il monitoraggio deve rilevare comportamenti anomali, incluso l'accesso non autorizzato agli archivi dati e le modifiche apportate agli archivi dati. Le risposte automatiche agli eventi imprevisti, come i blocchi immediati, possono contribuire a ridurre al minimo il raggio di esplosione di attività dannose.

Monitoraggio dell'integrità del sistema: il monitoraggio efficace dell'integrità del sistema è più semplice del monitoraggio dell'integrità dei dati. La maggior parte delle piattaforme moderne di monitoraggio e avvisi è ben attrezzata per rilevare le modifiche apportate ai sistemi. Con protezioni appropriate per le distribuzioni, ad esempio consentendo solo modifiche all'ambiente tramite IaC e una piattaforma di autenticazione e accesso ben progettata, è possibile assicurarsi che le modifiche che si verificano al di fuori dei protocolli approvati vengano rilevate e analizzate immediatamente.

Facilitazione di Azure

Monitoraggio dell'integrità dei dati

- La gestione dell'integrità di Microsoft Purview consente di codificare gli standard di dati e di misurare la conformità dei dati nel patrimonio con tali standard nel tempo. Fornisce report per tenere traccia dell'integrità dei dati e aiuta i proprietari di dati a risolvere i problemi che si verificano.

Gestione della disponibilità

La gestione della disponibilità del cloud estate richiede un monitoraggio affidabile e proattivo della disponibilità convalidato tramite test.

Monitoraggio della disponibilità: assicurarsi che tutte le applicazioni e l'infrastruttura siano configurate per il monitoraggio e che gli avvisi siano configurati per notificare ai team appropriati. Usare la funzionalità di registrazione e strumentazione delle applicazioni native del cloud per semplificare la progettazione del monitoraggio e ridurre il carico operativo.

Test di disponibilità: tutte le applicazioni e l'infrastruttura devono essere testate regolarmente per la disponibilità come parte della strategia di test complessiva. L'inserimento degli errori e i test chaos sono strategie eccellenti per testare la disponibilità e la sicurezza introducendo intenzionalmente malfunzionamenti.

Facilitazione di Azure

Oltre alle soluzioni Defender per il cloud descritte in precedenza, prendere in considerazione le soluzioni seguenti:

La strumentazione automatica per Application Insights di Monitoraggio di Azure consente di instrumentare facilmente l'applicazione per il monitoraggio avanzato dei dati di telemetria tramite Application Insights. Molti tipi di hosting locali e basati su Azure sono supportati per la strumentazione automatica.

Azure Chaos Studio è un servizio gestito che usa la progettazione di Chaos per aiutare a misurare, comprendere e migliorare la resilienza del servizio e dell'applicazione cloud.

Gestione del sostegno alla sicurezza

Istruzione continua

Incoraggiare l'istruzione e la certificazione in corso nelle procedure di sicurezza cloud per tenersi aggiornati con le minacce e le tecnologie in continua evoluzione. Questo corso di formazione deve coprire:

Rilevamento di minacce. Usare strumenti avanzati di analisi e monitoraggio come Microsoft Sentinel per rilevare le minacce in anticipo, enfatizzando il monitoraggio continuo e l'identificazione proattiva delle minacce. L'analisi avanzata consente di identificare modelli e comportamenti insoliti che potrebbero indicare potenziali minacce alla sicurezza. L'intelligence integrata sulle minacce offre informazioni aggiornate sulle minacce note, che migliorano la capacità del sistema di rilevare i rischi emergenti. Includere il training sulle risposte pre-pianificate, ad esempio azioni automatizzate per il contenimento, per garantire una rapida reazione alle minacce rilevate.

Risposta agli eventi imprevisti. Formare il team addetto alle operazioni di sicurezza su strategie di risposta agli eventi imprevisti affidabili che integrano i principi Zero Trust, presupponendo che le minacce provengano sia da origini interne che esterne. Questa attività include la verifica continua delle identità e la protezione dell'accesso alle risorse. Il training deve inoltre trattare l'uso di alberi delle decisioni e diagrammi di flusso per guidare le azioni di risposta in base a scenari di eventi imprevisti specifici.

- Disponibilità. Fornire formazione sulla distribuzione di soluzioni di disponibilità elevata e ripristino di emergenza usando i servizi di Azure per garantire che i dati e le risorse rimangano accessibili quando sono necessari. Questo training include la gestione delle risposte pre-pianificate che delineano i passaggi per mantenere la disponibilità durante un evento imprevisto. La formazione deve inoltre coprire le strategie per garantire l'accesso continuo alle risorse critiche, anche in caso di interruzioni, e includere la formazione pratica sulla configurazione e la gestione di strumenti di disponibilità elevata e ripristino di emergenza di Azure.

Esercizi di simulazione: eseguire esercitazioni e simulazioni di sicurezza regolari per preparare il team per scenari reali. Questi esercizi devono valutare la capacità dell'organizzazione di rispondere agli eventi imprevisti all'interno del framework Zero Trust, trattando tutti i segmenti di rete come potenzialmente compromessi fino a quando non vengono verificati come sicuri. Scenari come attacchi di phishing, violazioni dei dati e ransomware devono essere simulati per identificare le lacune nelle strategie di risposta e offrire un'esperienza pratica con la gestione degli eventi imprevisti. Le esercitazioni dovrebbero evidenziare strategie di contenimento isolando rapidamente i sistemi compromessi per prevenire un'ulteriore diffusione, una comunicazione rapida attraverso l'istituzione di canali chiari ed efficienti per la diffusione delle informazioni e la conservazione delle prove assicurando che tutti i dati pertinenti vengano raccolti e archiviati in modo sicuro per supportare analisi e indagini successive. Usare risposte pre-pianificate come playbook degli eventi imprevisti e protocolli di comunicazione per garantire che le azioni durante queste esercitazioni siano coerenti e sistematici.

Esercitazioni sulla risposta agli eventi imprevisti: testare regolarmente i piani di risposta agli eventi imprevisti tramite esercitazioni realistiche che simulano vari scenari di minaccia. Queste esercitazioni devono coinvolgere tutti gli stakeholder pertinenti, tra cui il team SOC (Security Operations Center), i coordinatori di risposta agli eventi imprevisti, il responsabile della governance, il controller degli eventi imprevisti, il lead dell'indagine, il responsabile dell'infrastruttura e il team di governance del cloud, per garantire una preparazione completa nell'intera organizzazione. Incorporare elementi dei principi di triade della CIA e Zero Trust in queste esercitazioni, ad esempio testare l'efficacia dei controlli di accesso (riservatezza), implementare i controlli di integrità per i dati critici e implementare procedure per mantenere la disponibilità del servizio durante un evento imprevisto. Enfatizzare un coordinamento efficace garantendo comunicazioni chiare e sforzi collaborativi tra i team tramite l'uso di risposte pre-pianificate, come ruoli e responsabilità predefiniti, e contenimento rapido attraverso un rapido isolamento dei sistemi interessati e della mitigazione delle minacce. Azioni del documento eseguite per fornire un record chiaro per la revisione post-evento imprevisto e il miglioramento continuo.

Strategie di miglioramento continuo per la riservatezza e l'integrità

Il miglioramento continuo è essenziale per mantenere e migliorare la riservatezza e l'integrità negli ambienti cloud aziendali. Documentare i risultati della gestione della configurazione e dei controlli e delle ispezioni è fondamentale. Questa documentazione fornisce un record cronologico che è possibile analizzare per identificare tendenze, problemi ricorrenti e aree di miglioramento.

Strategie di riservatezza:

Impara dal passato. L'implementazione di lezioni apprese dalle ispezioni precedenti è un elemento chiave del miglioramento continuo. Analizzando i risultati dei controlli e delle ispezioni precedenti, le organizzazioni possono identificare i punti deboli e implementare azioni correttive per prevenire problemi simili in futuro. Questo approccio proattivo garantisce che l'organizzazione si evolve continuamente e ne migliora il comportamento di sicurezza.

Usare i dati in tempo reale. Il monitoraggio in tempo reale svolge un ruolo fondamentale nel miglioramento continuo. Usando i dati in tempo reale, le organizzazioni possono identificare e rispondere rapidamente alle potenziali minacce, garantendo che le misure di sicurezza siano sempre aggiornate ed efficaci. Questo approccio dinamico aiuta le organizzazioni a evitare errori passati e garantisce che le organizzazioni rimangano resilienti contro le minacce emergenti.

Formazione sulla riservatezza. Nell'ambito della strategia generale di formazione, assicurarsi che i dipendenti siano addestrati ai criteri e alle procedure di riservatezza. Questa formazione deve essere obbligatoria per i nuovi assunti e dovrebbe ripetersi regolarmente per tutti i dipendenti. Per i dipendenti del team di sicurezza, deve includere una formazione più approfondita specifica per i ruoli. Insegnare l'importanza di implementare la crittografia e i controlli di accesso rigorosi per proteggere le informazioni sensibili da accessi non autorizzati. La formazione deve inoltre trattare le procedure consigliate nelle tecnologie di crittografia dei dati e negli strumenti di gestione degli accessi per garantire che solo il personale autorizzato possa accedere ai dati sensibili.

Strategie di integrità:

Controlla regolarmente i tuoi dati. Eseguire regolarmente controlli manuali dei dati per garantire che gli strumenti di governance e monitoraggio dei dati funzionino come previsto. Cercare opportunità di miglioramento.

Igiene dei dati. Adottare buone abitudini di igiene dei dati, come le seguenti.

Controlla manualmente i dati per qualità, accuratezza e coerenza. Correggere gli errori quando vengono individuati.

Usare strategie come la normalizzazione per ridurre le incoerenze e le ridondanze.

Archiviare i dati cronologici nell'archiviazione ad accesso sporadico o offline quando non sono più necessari nell'ambiente di produzione. Eliminare i dati che non devono essere archiviati.

Esaminare regolarmente le configurazioni di crittografia per assicurarsi che tutti i dati sensibili siano crittografati inattivi e in transito. Esaminare regolarmente gli standard del settore per la crittografia e assicurarsi che i sistemi siano allineati a tali standard.

Backup. Esaminare regolarmente le configurazioni di backup per assicurarsi che venga eseguito il backup di tutti gli archivi dati che contengono dati sensibili o altri dati critici. Eseguire test di ripristino per assicurarsi che i dati di backup siano validi. Eseguire regolarmente i test dei ripristini per assicurarsi che i sistemi siano conformi agli obiettivi RTO (Recovery Time Objective) dell'organizzazione e all'obiettivo del punto di ripristino (RPO).

Esaminare regolarmente l'accesso ai sistemi e ai dati. Le verifiche delle autorizzazioni di accesso ai sistemi e agli archivi dati devono verificarsi regolarmente per garantire che non vi siano lacune nei controlli di accesso e nei criteri.

Eseguire il training dell'integrità. Come parte della strategia di formazione complessiva, assicurarsi che i dipendenti siano addestrati sui dati e sui criteri e sulle procedure di integrità del sistema. Questa formazione dovrebbe essere obbligatoria per i nuovi assunti e ricorsi regolarmente per tutti i dipendenti. Per i dipendenti del team di sicurezza, fornire una formazione più approfondita specifica per i ruoli. Fornire training sull'uso dei processi DevOps per l'infrastruttura come codice (IaC) per garantire l'accuratezza e l'affidabilità dei dati. Le procedure DevOps, ad esempio il controllo della versione, l'integrazione continua e i test automatizzati, consentono di tenere traccia, controllare e convalidare le modifiche all'infrastruttura dell'ambiente cloud prima della distribuzione. Le procedure DevOps sono particolarmente importanti per la gestione delle zone di destinazione, perché queste procedure garantiscono coerenza e integrità nella configurazione fornendo un modo sistematico per gestire le modifiche dell'infrastruttura.

Passaggio successivo

Esaminare il framework di adozione zero trust per informazioni sull'integrazione degli approcci Zero Trust durante il percorso di adozione del cloud.

Esaminare il pilastro Well-Architected Framework Security per ottenere indicazioni sulla sicurezza incentrate sul carico di lavoro.