Configurare una connessione VPN da sito a sito tramite peering privato ExpressRoute

Puoi configurare la VPN da sito a sito verso un gateway di rete virtuale su peering privato di ExpressRoute usando un indirizzo IP RFC 1918. Questa configurazione offre i vantaggi seguenti:

Il traffico su peering privato è crittografato.

Gli utenti da punto a sito che si connettono a un gateway di rete virtuale possono usare ExpressRoute, tramite il tunnel da sito a sito, per accedere alle risorse locali.

È possibile distribuire connessioni VPN da sito a sito tramite peering privato ExpressRoute contemporaneamente alle connessioni VPN da sito a sito tramite Internet nello stesso gateway VPN.

Questa funzionalità è disponibile solo per i gateway basati su IP standard.

Prerequisiti

Per completare questa configurazione, verificare di soddisfare i prerequisiti seguenti:

Si dispone di un circuito ExpressRoute funzionante collegato alla rete virtuale in cui è o verrà creato il gateway VPN.

È possibile raggiungere le risorse tramite ip RFC1918 (privato) nella rete virtuale tramite il circuito ExpressRoute.

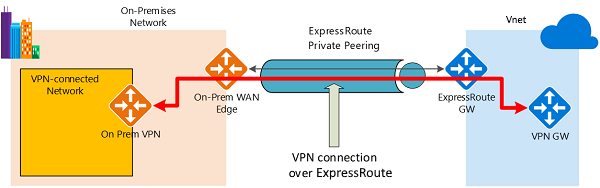

Routing

La figura 1 mostra un esempio di connettività VPN tramite il peering privato di ExpressRoute. In questo esempio viene visualizzata una rete all'interno della rete locale connessa al gateway VPN dell'hub di Azure tramite il peering privato di ExpressRoute. Un aspetto importante di questa configurazione è il routing tra le reti locali e Azure sui percorsi ExpressRoute e VPN.

Figura 1

Stabilire la connettività è semplice:

Stabilire la connettività di ExpressRoute con un circuito ExpressRoute e un peering privato.

Stabilire la connettività VPN seguendo la procedura descritta in questo articolo.

Traffico dalle reti locali ad Azure

Per il traffico dalle reti locali ad Azure, i prefissi di Azure vengono annunciati sia tramite il peering BGP privato di ExpressRoute che il BGP VPN se BGP è configurato nel gateway VPN. Il risultato è costituito da due route di rete (percorsi) verso Azure dalle reti locali:

• Una route di rete tramite il percorso protetto da IPsec.

• Una route di rete direttamente tramite ExpressRoute senza protezione IPsec.

Per applicare la crittografia alla comunicazione, è necessario assicurarsi che per la rete connessa alla VPN nella figura 1 le route di Azure tramite il gateway VPN locale siano preferite rispetto al percorso ExpressRoute diretto.

Traffico da Azure alle reti locali

Lo stesso requisito si applica al traffico da Azure alle reti locali. Per assicurarsi che il percorso IPsec abbia la precedenza rispetto al percorso ExpressRoute diretto (senza IPsec), sono disponibili due opzioni:

• Annunciare prefissi più specifici nella sessione BGP VPN per la rete connessa alla VPN. È possibile annunciare un intervallo più ampio che comprende la rete connessa alla VPN tramite il peering privato di ExpressRoute, quindi intervalli più specifici nella sessione BGP della VPN. Annunciare, ad esempio, 10.0.0.0/16 per ExpressRoute e 10.0.1.0/24 per la VPN.

• Pubblicizzare prefissi non contigui per VPN ed ExpressRoute. Se gli intervalli di reti connesse alla VPN non sono contigui alle altre reti connesse a ExpressRoute, è possibile annunciare i prefissi rispettivamente nelle sessioni BGP della VPN e di ExpressRoute. Annunciare, ad esempio, 10.0.0.0/24 per ExpressRoute e 10.0.1.0/24 per la VPN.

In entrambi gli esempi presenti Azure invierà il traffico alla versione 10.0.1.0/24 tramite la connessione VPN invece che direttamente tramite ExpressRoute senza protezione VPN.

Avviso

Se si annunciano gli stessi prefissi sia per le connessioni ExpressRoute che per le connessioni VPN, Azure userà il percorso ExpressRoute direttamente senza protezione VPN.

Passaggi del portale

Configurare una connessione da sito a sito. Per la procedura, vedere l'articolo Sulla configurazione da sito a sito. Assicurarsi di selezionare un gateway con un indirizzo IP pubblico Standard.

Abilitare gli indirizzi IP privati nel gateway. Selezionare Configurazione, quindi impostare INDIRIZZI IP privati del gateway su Abilitato. Seleziona Salva per salvare le modifiche.

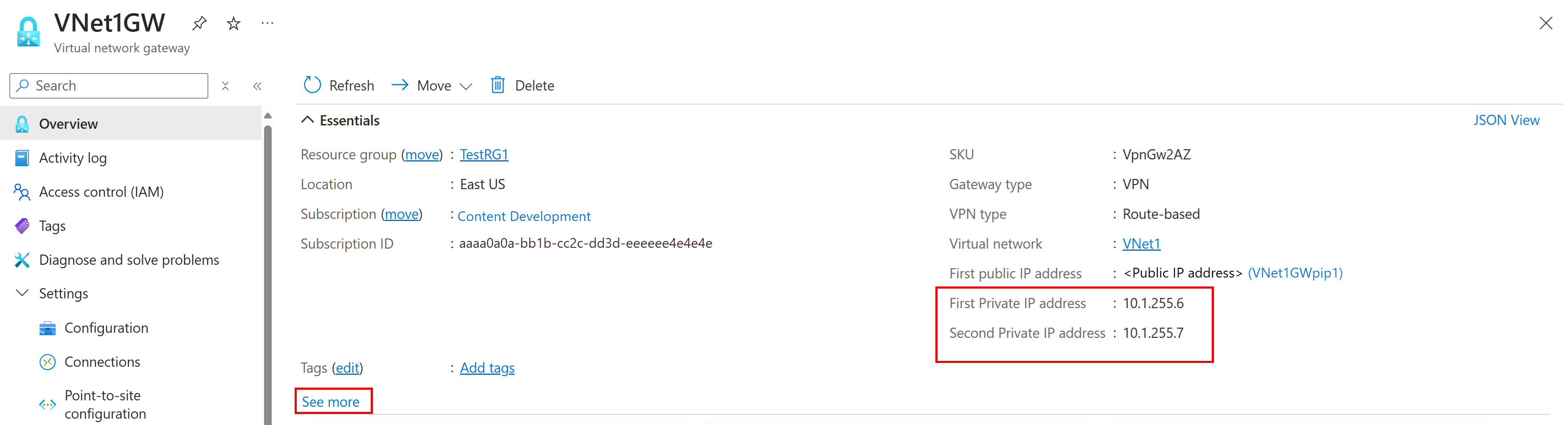

Nella pagina Panoramica selezionare Vedi altro per visualizzare l'indirizzo IP privato. Annotare queste informazioni da usare più avanti nei passaggi di configurazione. Se si dispone di un gateway VPN in modalità attiva-attiva, verranno visualizzati due indirizzi IP privati.

Per abilitare Usare l'indirizzo IP privato di Azure nella connessione, passare alla pagina Configurazione . Impostare Usa indirizzo IP privato di Azure su Abilitato e quindi selezionare Salva.

Usare l'indirizzo IP privato scritto nel passaggio 3 come indirizzo IP remoto nel firewall locale per stabilire il tunnel da sito a sito tramite il peering privato expressRoute.

Nota

La configurazione di BGP nel gateway VPN non è necessaria per ottenere una connessione VPN tramite il peering privato di ExpressRoute.

Passaggi per PowerShell

Configurare una connessione da sito a sito. Per la procedura, vedere l'articolo Configurare una VPN da sito a sito. Assicurarsi di selezionare un gateway con un indirizzo IP pubblico Standard.

Impostare il flag per usare l'indirizzo IP privato nel gateway usando i comandi di PowerShell seguenti:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueVerrà visualizzato un indirizzo IP pubblico e privato. Annotare l'indirizzo IP nella sezione "TunnelIpAddresses" dell'output. Queste informazioni verranno usate in un passaggio successivo.

Impostare la connessione per usare l'indirizzo IP privato usando il comando di PowerShell seguente:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $trueDal firewall eseguire il ping dell'indirizzo IP privato annoto nel passaggio 2. Deve essere raggiungibile tramite il peering privato di ExpressRoute.

Usare questo indirizzo IP privato come indirizzo IP remoto nel firewall locale per stabilire il tunnel da sito a sito tramite il peering privato di ExpressRoute.

Passaggi successivi

Per altre informazioni sulle Gateway VPN, vedere Che cos'è Gateway VPN?