Nutanix Cloud Clusters (NC2) sui concetti dell'architettura di Azure

NC2 fornisce cloud privati basati su Nutanix in Azure. Le distribuzioni hardware e software dei cloud privati sono completamente integrate e automatizzate in Azure. Distribuire e gestire il cloud privato tramite il portale di Azure, l'interfaccia della riga di comando o PowerShell.

Un cloud privato include cluster con:

- Host server bare metal dedicati di cui è stato effettuato il provisioning con l'hypervisor Nutanix AHV

- Nutanix Prism Central per la gestione di Nutanix Prism Element, Nutanix AHV e Nutanix AOS.

- Rete software-defined di Nutanix Flow per le macchine virtuali del carico di lavoro Nutanix AHV

- Archiviazione software-defined di Nutanix AOS per le macchine virtuali del carico di lavoro Nutanix AHV

- Nutanix Move per la mobilità del carico di lavoro

- Risorse nell'ambito di Azure (necessarie per la connettività e la gestione del cloud privato)

I cloud privati vengono installati e gestiti all'interno di una sottoscrizione di Azure. Il numero di cloud privati all'interno di una sottoscrizione è scalabile.

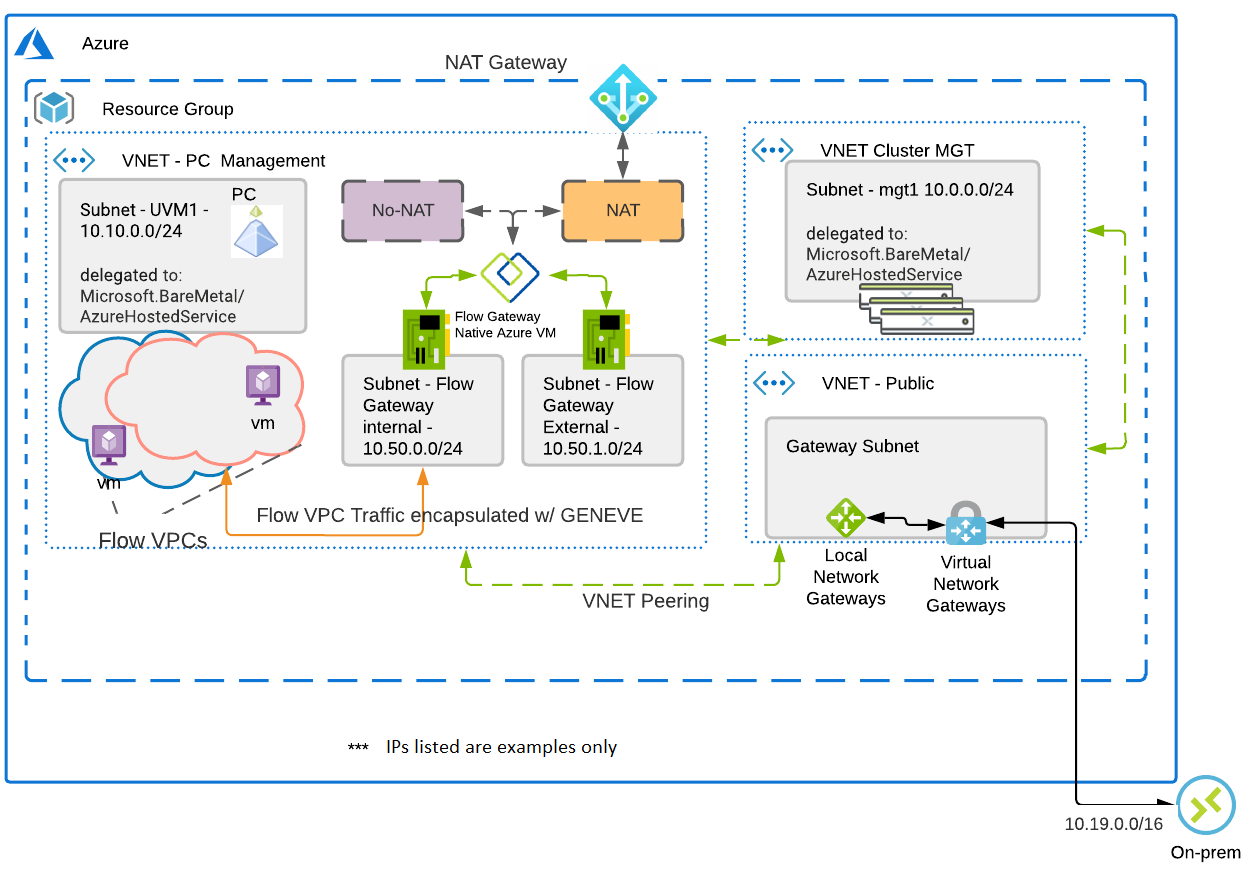

Il diagramma seguente descrive i componenti architetturali di NC2 in Azure.

Ogni componente dell'architettura NC2 in Azure ha la funzione seguente:

- Sottoscrizione di Azure: usata per fornire accesso controllato, budget e gestione delle quote per il servizio NC2 in Azure.

- Area di Azure: località fisiche in tutto il mondo in cui si raggruppano i data center in zone di disponibilità (AZ) e quindi raggruppare le reti AZ nelle aree.

- Gruppo di risorse di Azure: contenitore usato per inserire i servizi e le risorse di Azure in gruppi logici.

- NC2 in Azure: usa il software Nutanix, tra cui Prism Central, Prism Element, Nutanix Flow software-defined networking, Nutanix Explorer Operating System (AOS) software-defined storage e host Hypervisor (AHV) bare metal di Azure per fornire risorse di calcolo, rete e archiviazione.

- Nutanix Move: fornisce servizi di migrazione.

- Nutanix Disaster Recovery: fornisce l'automazione del ripristino di emergenza e i servizi di replica di archiviazione.

- Nutanix Files: fornisce servizi filer.

- Nutanix Self Service: fornisce la gestione del ciclo di vita delle applicazioni e l'orchestrazione cloud.

- Nutanix Cost Governance: fornisce l'ottimizzazione multi-cloud per ridurre i costi e migliorare la sicurezza del cloud.

- Azure Rete virtuale (VNet): rete privata usata per connettere gli host AHV, i servizi e le risorse di Azure insieme.

- Server di route di Azure: consente alle appliance di rete di scambiare informazioni sulla route dinamica con le reti di Azure.

- Gateway Rete virtuale di Azure: gateway cross-premise per la connessione di servizi e risorse di Azure ad altre reti private tramite VPN IPSec, ExpressRoute e rete virtuale alla rete virtuale.

- Azure ExpressRoute: fornisce connessioni private ad alta velocità tra i data center di Azure e l'infrastruttura locale o di coubicazione.

- Azure rete WAN virtuale (vWAN): aggrega funzioni di rete, sicurezza e routing in un'unica rete WAN (Wide Area Network) unificata.

Casi d’uso noti e scenari supportati

Informazioni sui casi d'uso e sugli scenari supportati per NC2 in Azure, tra cui gestione del cluster, ripristino di emergenza, elasticità su richiesta e trasferimento in modalità lift-and-shift.

Esperienza di gestione unificata - Gestione dei cluster

Fondamentale per i clienti è che le operazioni e la gestione del cluster siano quasi identiche a quella locale. I clienti possono aggiornare la capacità, monitorare gli avvisi, sostituire gli host, monitorare l'utilizzo e altro ancora combinando i rispettivi punti di forza di Microsoft e Nutanix.

Ripristino di emergenza

Il ripristino di emergenza è critico per le funzionalità cloud. Un'emergenza può essere una delle seguenti opzioni:

- Cyberattacco

- Violazione dei dati

- Guasto dell'attrezzatura

- Calamità naturale

- Perdita di dati

- Errore umano

- Malware e virus

- Problemi di rete e Internet

- Errore hardware e/o software

- Catastrofi meteorologiche

- Inondazione

- Vandalismo di Office

Quando si verifica un'emergenza, l'obiettivo di qualsiasi piano di ripristino di emergenza è garantire che le operazioni vengano eseguite il più normalmente possibile. Anche se l'azienda sarà consapevole della crisi, idealmente, i clienti e gli utenti finali non dovrebbero essere interessati.

Elasticità su richiesta

Aumentare le prestazioni desiderate e diminuirle. Offriamo la flessibilità che permette di non procurarsi l'hardware manualmente, perché con un semplice clic di un pulsante è possibile ottenere nodi aggiuntivi nel cloud quasi istantaneamente.

Lift-and-shift

Spostare le applicazioni nel cloud e modernizzare l'infrastruttura. Le applicazioni vengono spostate senza modifiche, consentendo operazioni flessibili e tempi di inattività minimi.

SKU e istanze supportati

La tabella seguente presenta le opzioni dei componenti per ogni SKU disponibile.

| Componente | Nodo pronto per Nutanix AN36 | Nodo pronto per Nutanix AN36P |

|---|---|---|

| Core | Intel 6140, 36 Core, 2,3 GHz | Intel 6240, 36 Core, 2,6 GHz |

| vCPU | 72 | 72 |

| RAM | 576 GB | 768 GB |

| Storage | 18,56 TB (8 x 1,92 TB SSD SATA, 2x1,6 TB NVMe) | 20,7 TB (2x750 GB Optane, 6x3,2 TB NVMe) |

| Rete (larghezza di banda disponibile tra nodi) | 25 Gbps | 25 Gbps |

Cluster Nutanix su supporto tecnico di Azure:

- Almeno tre nodi bare metal per cluster.

- Massimo 28 nodi bare metal per cluster.

- Solo l'hypervisor Nutanix AHV nei cluster Nutanix in esecuzione in Azure.

- Istanza di Prism Central distribuita nei cluster Nutanix in Azure per gestire i cluster Nutanix in Azure.

Aree geografiche supportate

Quando si pianifica la progettazione di NC2 in Azure, usare la tabella seguente per comprendere quali SKU sono disponibili in ogni area di Azure.

| Area di Azure | SKU |

|---|---|

| Australia orientale | AN36P |

| India centrale | AN36P |

| Stati Uniti orientali | AN36 |

| Stati Uniti orientali 2 | AN36P |

| Germania centro-occidentale | AN36P |

| Giappone orientale | AN36P |

| Stati Uniti centro-settentrionali | AN36P |

| Qatar centrale | AN36P |

| Asia sud-orientale | AN36P |

| India meridionale | AN36P |

| Emirati Arabi Uniti settentrionali | AN36P |

| Regno Unito meridionale | AN36P |

| Europa occidentale | AN36P |

| West US 2 | AN36 |

Distribuzione di esempio

L'immagine in questa sezione mostra un esempio di distribuzione NC2 in Azure.

Rete virtuale di gestione cluster

- Contiene i nodi Pronti Per Nutanix

- I nodi si trovano in una subnet delegata (costrutto BareMetal speciale)

Rete virtuale hub

- Contiene una subnet del gateway e Gateway VPN

- Gateway VPN è il punto di ingresso dall'ambiente locale al cloud

Rete virtuale PC

- Contiene Prism Central : l'appliance software di Nutanix che consente funzionalità avanzate all'interno del portale prism.

Connettersi dal cloud all'ambiente locale

La connessione dal cloud all'ambiente locale è supportata da due prodotti tradizionali, ovvero Express Route e Gateway VPN. Una distribuzione di esempio consiste nell'avere un gateway VPN nella rete virtuale hub. Questa rete virtuale è collegata in peering sia con la rete virtuale di PC che con la rete virtuale di gestione cluster, fornendo connettività attraverso la rete e al sito locale.

Topologie supportate

La tabella seguente descrive le topologie di rete supportate da ogni configurazione delle funzionalità di rete di NC2 in Azure.

| Topologia | Supportata |

|---|---|

| Connettività all'infrastruttura BareMetal (BMI) in una rete virtuale locale | Sì |

| Connettività a BMI in una rete virtuale con peering (stessa area) | Sì |

| Connettività a BMI in una rete virtuale con peering* (tra aree o peering globale) con VWAN* | Sì |

| Connettività al ripristino bare metal in una rete virtuale con peering* (tra aree o peering globale)* senza rete WAN virtuale | No |

| Connettività locale alla subnet delegata tramite Expressroute globale e locale | Sì |

| ExpressRoute (ER) FastPath | No |

| Connettività da locale a BMI in una rete virtuale spoke tramite gateway ExpressRoute e peering reti virtuali con transito del gateway | Sì |

| Connettività locale alla subnet delegata tramite GW VPN | Sì |

| Connettività da locale a BMI in una rete virtuale spoke tramite gateway VPN e peering reti virtuali con transito del gateway | Sì |

| Connettività su gateway VPN attivi/passivi | Sì |

| Connettività su gateway VPN attivi/attivi | No |

| Connettività su gateway con ridondanza della zona/attiva attiva | No |

| Connettività di transito tramite vWAN per reti virtuali delegate spoke | Sì |

| Connettività locale alla subnet delegata tramite sd-WAN collegata alla rete WAN vWAN | No |

| Connettività locale tramite HUB protetto (Az Firewall NVA) | No |

| Connettività da UVM nei nodi NC2 alle risorse di Azure | Sì |

* È possibile superare questa limitazione impostando vpn da sito a sito.

Vincoli

La tabella seguente descrive cosa è supportato per ogni configurazione delle funzionalità di rete:

| Funzionalità | Funzionalità di rete di base |

|---|---|

| Subnet delegata per rete virtuale | 1 |

| Gruppi di sicurezza di rete in NC2 nelle subnet delegate di Azure | No |

| La rete WAN virtuale consente l'ispezione del traffico tramite l'appliance virtuale di rete (finalità di routing dell'hub rete WAN virtuale) | Sì |

| Route definite dall'utente (UDR) in NC2 nelle subnet delegate di Azure senza rete WAN virtuale | Sì |

| Connettività da BareMetal a endpoint privati nella stessa rete virtuale nelle subnet delegate di Azure | No |

| Connettività da BareMetal a endpoint privati in una rete virtuale spoke diversa connessa alla rete wan virtuale vWAN | Sì |

| Servizi di bilanciamento del carico per NC2 nel traffico di Azure | No |

| Doppia rete virtuale stack (IPv4 e IPv6) | Solo IPv4 supportato |

Passaggi successivi

Altre informazioni: