Creare e usare endpoint privati (esperienza v2) per Backup di Azure

Backup di Azure consente di eseguire in modo sicuro le operazioni di backup e ripristino dei dati dagli insiemi di credenziali di Servizi di ripristino usando endpoint privati. Gli endpoint privati usano uno o più indirizzi IP privati dalla rete virtuale di Azure, portando effettivamente il servizio nella rete virtuale.

Backup di Azure offre ora un'esperienza avanzata nella creazione e nell'uso di endpoint privati rispetto all'esperienza classica (v1).

Questo articolo descrive come creare e gestire endpoint privati per Backup di Azure nell'insieme di credenziali di Servizi di ripristino.

Creare un insieme di credenziali di Servizi di ripristino

È possibile creare endpoint privati per Backup di Azure solo per gli insiemi di credenziali di Servizi di ripristino che non dispongono di elementi protetti o che non hanno tentato di proteggere o registrarli in passato. È quindi consigliabile creare un nuovo insieme di credenziali per la configurazione dell'endpoint privato.

Per altre informazioni sulla creazione di un nuovo insieme di credenziali, vedere Creare e configurare un insieme di credenziali di Servizi di ripristino. Tuttavia, se sono già presenti insiemi di credenziali con endpoint privati creati, è possibile ricreare gli endpoint privati per tali endpoint usando l'esperienza avanzata.

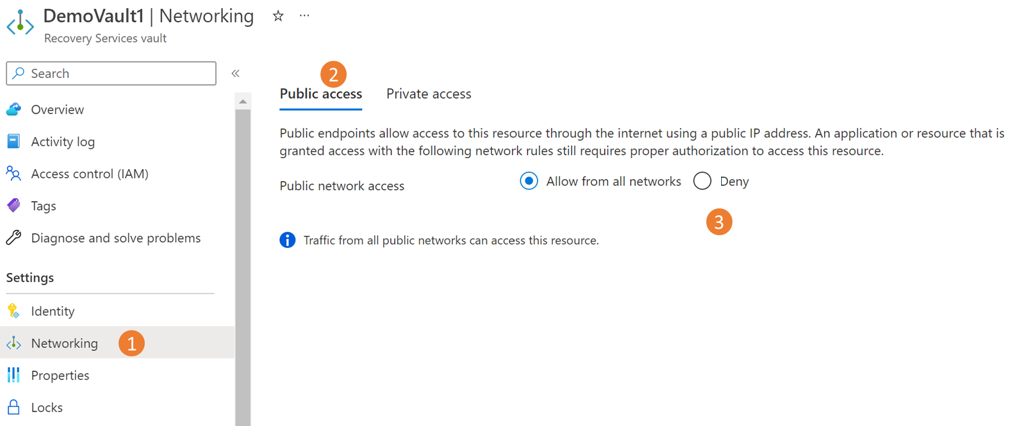

Negare l'accesso alla rete pubblica all'insieme di credenziali

È possibile configurare gli insiemi di credenziali per negare l'accesso dalle reti pubbliche.

Seguire questa procedura:

Passare all'insieme di credenziali>Rete.

Nella scheda Accesso pubblico selezionare Nega per impedire l'accesso da reti pubbliche.

Nota

Dopo aver negato l'accesso, è comunque possibile accedere all'insieme di credenziali, ma non è possibile spostare i dati da e verso reti che non contengono endpoint privati. Per altre informazioni, vedere Creare endpoint privati per Backup di Azure.

Seleziona Applica per salvare le modifiche.

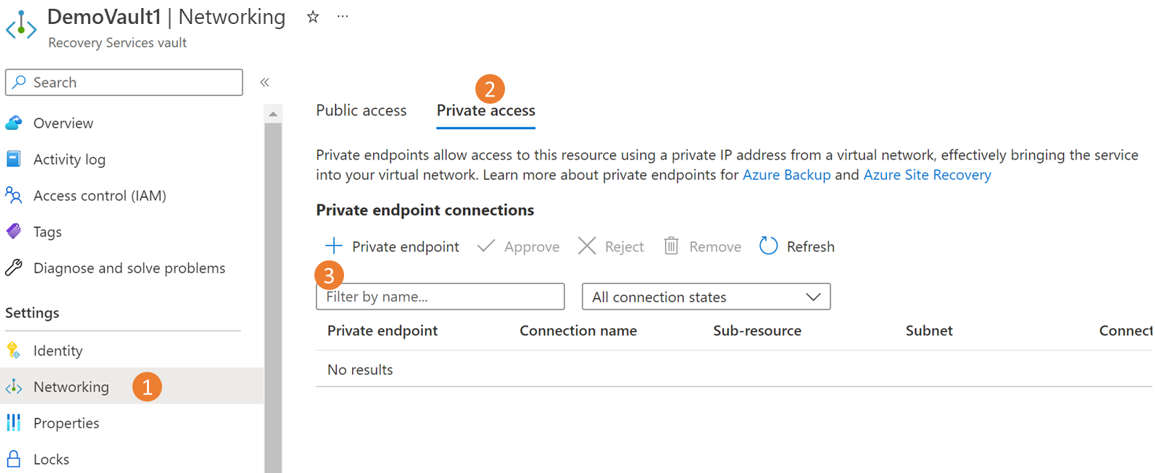

Creare endpoint privati per Backup di Azure

Per creare endpoint privati per Backup di Azure, seguire questa procedura:

Passare a *\insieme di credenziali per cui si vogliono creare degli endpoint privati >Rete.

Passare alla scheda Accesso privato e selezionare +Endpoint privato per iniziare a creare un nuovo endpoint privato.

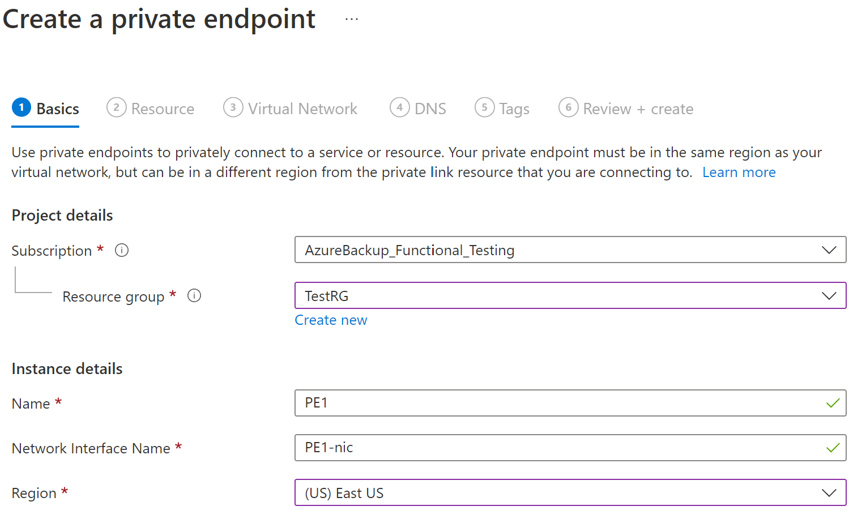

In Creare un endpoint privato specificare i dettagli necessari:

a. Nozioni di base: specificare i dettagli di base per gli endpoint privati. L'area deve essere uguale all'insieme di credenziali e alla risorsa di cui eseguire il backup.

b. Risorsa: in questa scheda selezionare la risorsa PaaS per cui si vuole creare la connessione e quindi selezionare Microsoft.RecoveryServices/vaults dal tipo di risorsa per la sottoscrizione richiesta. Al termine, scegliere il nome dell'insieme di credenziali di Servizi di ripristino come risorsa e AzureBackup come sottorisorsa di destinazione.

c. Rete virtuale: in questa scheda specificare la rete virtuale e la subnet in cui si vuole creare l'endpoint privato. Si tratta della rete virtuale in cui è presente la macchina virtuale.

d. DNS: per connettersi privatamente, sono necessari i record DNS necessari. In base alla configurazione di rete, è possibile scegliere una delle opzioni seguenti:

- Integrare l'endpoint privato con una zona DNS privata: selezionare Sì se si vuole integrare.

- Usare il server DNS personalizzato: selezionare No se si vuole usare il proprio server DNS. e. Tag: facoltativamente, è possibile aggiungere tag per l'endpoint privato.

Selezionare Rivedi e crea.

Al termine della convalida, selezionare Crea per creare l'endpoint privato.

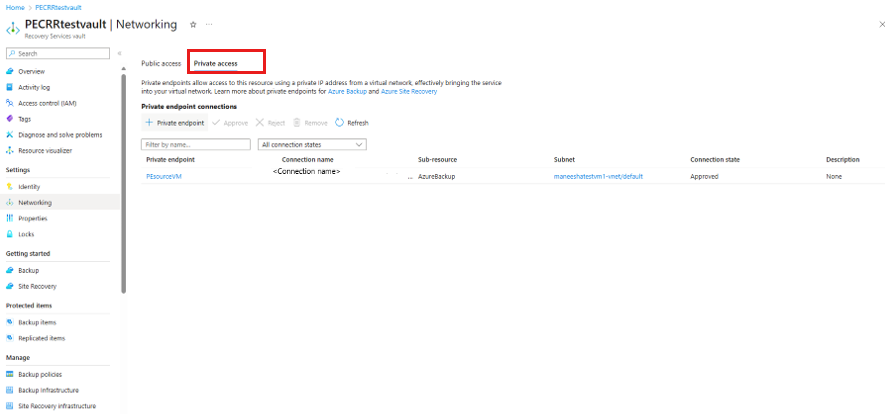

Approvare endpoint privati

Se si sta creando l'endpoint privato come proprietario dell'insieme di credenziali di Servizi di ripristino, l'endpoint privato creato viene approvato automaticamente. In caso contrario, il proprietario dell'insieme di credenziali deve approvare l'endpoint privato prima di usarlo.

Per approvare manualmente gli endpoint privati tramite il portale di Azure, seguire questa procedura:

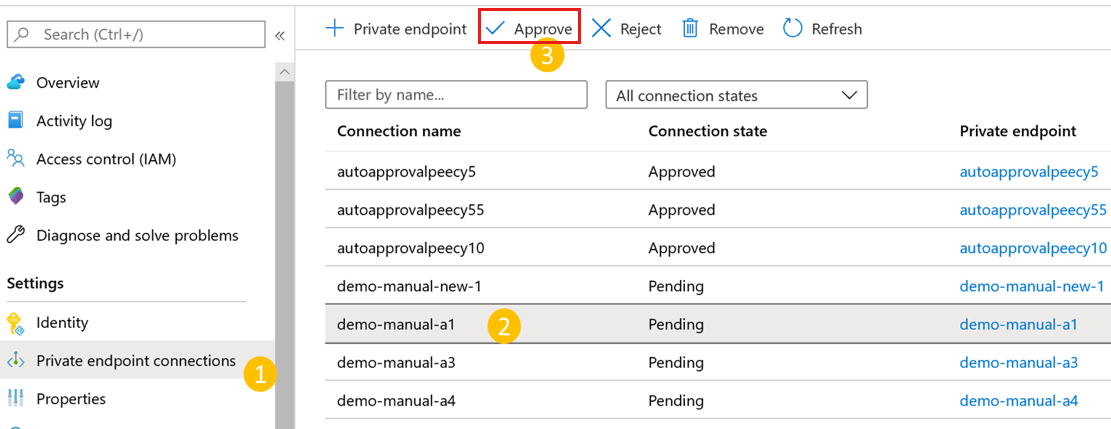

Nell'insieme di credenziali di Servizi di ripristino passare a Connessioni endpoint privato nel riquadro sinistro.

Selezionare la connessione all'endpoint privato da approvare.

Selezionare Approva.

È anche possibile selezionare Rifiuta o Rimuovi se si desidera rifiutare o eliminare la connessione all'endpoint.

Informazioni su come approvare manualmente gli endpoint privati usando il client di Azure Resource Manager per usare il client di Azure Resource Manager per l'approvazione di endpoint privati.

Gestire i record DNS

Per connettersi privatamente, sono necessari i record DNS necessari nelle zone DNS private o nei server. È possibile integrare l'endpoint privato direttamente con le zone DNS private di Azure oppure usare i server DNS personalizzati per ottenere questo risultato, in base alle preferenze di rete. Questa operazione deve essere eseguita per tutti e tre i servizi: Backup di Azure, BLOB di Azure e code.

Quando si integrano endpoint privati con zone DNS private di Azure

Se si sceglie di integrare l'endpoint privato con zone DNS private, Backup di Azure aggiungerà i record DNS necessari. È possibile visualizzare le zone DNS private usate nella configurazione DNS dell'endpoint privato. Se queste zone DNS non sono presenti, verranno create automaticamente durante la creazione dell'endpoint privato.

Tuttavia, è necessario verificare che la rete virtuale (che contiene le risorse di cui eseguire il backup) sia collegata correttamente a tutte e tre le zone DNS private, come descritto di seguito.

Nota

Se si usano server proxy, è possibile scegliere di ignorare il server proxy o eseguire i backup tramite il server proxy. Per ignorare un server proxy, continuare con le sezioni seguenti. Per usare il server proxy per eseguire i backup, vedere i dettagli di configurazione del server proxy per l'insieme di credenziali di Servizi di ripristino.

Convalidare i collegamenti di rete virtuale nelle zone DNS private

Per ogni zona DNS privata elencata (per Backup di Azure, BLOB e code), passare ai rispettivi collegamenti di rete virtuale.

Verrà visualizzata una voce per la rete virtuale per cui è stato creato l'endpoint privato. Se non viene visualizzata una voce, aggiungere un collegamento di rete virtuale a tutte le zone DNS che non le hanno.

Quando si usano file host o server DNS personalizzati

Se si usa un server DNS personalizzato, è possibile usare il server d'inoltro condizionale per il servizio di backup, il BLOB e gli FQDN della coda per reindirizzare le richieste DNS a DNS di Azure (168.63.129.16). DNS di Azure lo reindirizza alla zona DNS privato di Azure. In questa configurazione assicurarsi che esista un collegamento di rete virtuale per la zona DNS privato di Azure, come indicato in questo articolo.

La tabella seguente elenca le zone DNS private di Azure richieste da Backup di Azure:

Zona Servizio *.privatelink.<geo>.backup.windowsazure.comBackup *.blob.core.windows.netBLOB *.queue.core.windows.netQueue *.storage.azure.netBLOB Nota

Nel testo precedente,

<geo>fa riferimento al codice dell'area (ad esempio, eus e ne rispettivamente per Stati Uniti orientali ed Europa settentrionale). Per i codici delle aree, vedere gli elenchi seguenti:Se si usano server DNS personalizzati o file host e non si dispone della configurazione della zona DNS privato di Azure, è necessario aggiungere i record DNS richiesti dagli endpoint privati ai server DNS o nel file host.

Passare all'endpoint privato creato e quindi passare a configurazione DNS. Aggiungere quindi una voce per ogni FQDN e IP visualizzato come record Tipo A nel DNS.

Se si usa un file host per la risoluzione dei nomi, impostare le voci corrispondenti nel file host per ogni IP e FQDN in base al formato:

<private ip><space><FQDN>.

Nota

Backup di Azure può allocare un nuovo account di archiviazione per l'insieme di credenziali per i dati di backup e l'estensione o l'agente deve accedere ai rispettivi endpoint. Per altre informazioni su come aggiungere altri record DNS dopo la registrazione e il backup, vedere come usare gli endpoint privati per il backup.

Usare endpoint privati per il backup

Dopo aver approvato gli endpoint privati creati per l'insieme di credenziali nella rete virtuale, è possibile iniziare a usarli per eseguire i backup e i ripristini.

Importante

Prima di procedere, assicurarsi di aver completato tutti i passaggi indicati in precedenza nel documento. Per riepilogare, è necessario aver completato i passaggi nell'elenco di controllo seguente:

- Creazione di un insieme di credenziali di Servizi di ripristino (nuovo)

- Abilitazione dell'insieme di credenziali per l'uso dell'identità gestita assegnata dal sistema

- Autorizzazioni rilevanti assegnate all'identità gestita dell'insieme di credenziali

- Creazione di un endpoint privato per l'insieme di credenziali

- Approvato l'endpoint privato (se non approvato automaticamente)

- Assicurarsi che tutti i record DNS vengano aggiunti in modo appropriato (ad eccezione dei record BLOB e della coda per i server personalizzati, che verranno illustrati nelle sezioni seguenti)

Controllare la connettività della macchina virtuale

Nella macchina virtuale, nella rete bloccata, verificare quanto segue:

- La macchina virtuale deve avere accesso a Microsoft Entra ID.

- Eseguire nslookup nell'URL di backup (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) dalla macchina virtuale per garantire la connettività. Verrà restituito l'indirizzo IP privato assegnato nella rete virtuale.

Configurare il backup

Dopo aver verificato che l'elenco di controllo precedente e l'accesso siano stati completati correttamente, è possibile continuare a configurare il backup dei carichi di lavoro nell'insieme di credenziali. Se si usa un server DNS personalizzato, è necessario aggiungere voci DNS per BLOB e code disponibili dopo la configurazione del primo backup.

Record DNS per BLOB e code (solo per server DNS/file host personalizzati) dopo la prima registrazione

Dopo aver configurato il backup per almeno una risorsa in un insieme di credenziali abilitato per l'endpoint privato, aggiungere i record DNS necessari per BLOB e code, come descritto di seguito.

Passare a ognuno di questi endpoint privati creati per l'insieme di credenziali e passare alla configurazione DNS.

Aggiungere una voce per ogni FQDN e IP visualizzato come record Tipo A nel DNS.

Se si usa un file host per la risoluzione dei nomi, impostare le voci corrispondenti nel file host per ogni IP e FQDN in base al formato:

<private ip><space><FQDN>.Oltre a quanto sopra, è necessaria un'altra voce dopo il primo backup, descritta qui.

Backup e ripristino dei carichi di lavoro nella macchina virtuale di Azure (SQL e SAP HANA)

Dopo aver creato e approvato l'endpoint privato, non sono necessarie altre modifiche dal lato client per usare l'endpoint privato (a meno che non si usino gruppi di disponibilità SQL, che verranno illustrati più avanti in questa sezione). Tutte le comunicazioni e il trasferimento dei dati dalla rete protetta all'insieme di credenziali verranno eseguiti tramite l'endpoint privato. Tuttavia, se si rimuovono gli endpoint privati per l'insieme di credenziali dopo la registrazione di un server (SQL o SAP HANA), sarà necessario registrare nuovamente il contenitore con l'insieme di credenziali. Non è necessario interrompere la protezione per loro.

Record DNS per i BLOB (solo per server DNS personalizzati/file host) dopo il primo backup

Dopo aver eseguito il primo backup e aver usato un server DNS personalizzato (senza inoltro condizionale), è probabile che il backup abbia esito negativo. In tal caso:

Passare all'endpoint privato creato per l'insieme di credenziali e passare alla configurazione DNS.

Aggiungere una voce per ogni FQDN e IP visualizzato come record Tipo A nel DNS.

Se si usa un file host per la risoluzione dei nomi, impostare le voci corrispondenti nel file host per ogni IP e FQDN in base al formato:

<private ip><space><FQDN>.

Nota

A questo punto, sarà possibile eseguire nslookup dalla macchina virtuale e risolvere gli indirizzi IP privati al termine degli URL di backup e archiviazione dell'insieme di credenziali.

Quando si usano gruppi di disponibilità SQL

Quando si usano gruppi di disponibilità SQL, è necessario effettuare il provisioning dell'inoltro condizionale nel DNS del gruppo di disponibilità personalizzato, come descritto di seguito:

- Accedere al controller di dominio.

- Nell'applicazione DNS aggiungere server d'inoltro condizionale per tutte e tre le zone DNS (Backup, BLOB e code) all'indirizzo IP host 168.63.129.16 o all'indirizzo IP del server DNS personalizzato, se necessario. Gli screenshot seguenti mostrano quando si esegue l'inoltro all'indirizzo IP dell'host di Azure. Se si usa il proprio server DNS, sostituire con l'indirizzo IP del server DNS.

Eseguire il backup e il ripristino tramite l'agente MARS e il server DPM

Quando si usa l'agente MARS per eseguire il backup delle risorse locali, assicurarsi che la rete locale (contenente le risorse di cui eseguire il backup) sia sottoposta a peering con la rete virtuale di Azure che contiene un endpoint privato per l'insieme di credenziali, in modo da poterla usare. È quindi possibile continuare a installare l'agente MARS e configurare il backup come descritto qui. Tuttavia, è necessario assicurarsi che tutte le comunicazioni per il backup vengano eseguite solo tramite la rete con peering.

Tuttavia, se si rimuovono gli endpoint privati per l'insieme di credenziali dopo che è stato registrato un agente MARS, sarà necessario registrare nuovamente il contenitore con l'insieme di credenziali. Non è necessario interrompere la protezione per loro.

Nota

- Gli endpoint privati sono supportati solo con il server DPM 2022 (10.22.123.0) e versioni successive.

- Gli endpoint privati sono supportati solo con MABS V4 (14.0.30.0) e versioni successive.

Ripristino tra sottoscrizioni in un insieme di credenziali abilitato per l'endpoint privato

Per eseguire il ripristino tra sottoscrizioni in un insieme di credenziali abilitato per l'endpoint privato:

- In Insieme di credenziali di Servizi di ripristino di origine, passare alla scheda Rete.

- Passare alla sezione Accesso privato e creare Endpoint privati.

- Selezionare la sottoscrizione dell'insieme di credenziali di destinazione in cui si vuole eseguire il ripristino.

- Nella sezione Rete virtuale, selezionare la VNet della macchina virtuale di destinazione da ripristinare tra le sottoscrizioni.

- Creare l'endpoint privato e attivare il processo di ripristino.

Ripristino tra aree in un insieme di credenziali abilitato per l'endpoint privato

È possibile creare un Endpoint privato secondario prima o dopo l'aggiunta di elementi protetti nell'insieme di credenziali.

Per ripristinare i dati tra aree in un insieme di credenziali abilitato per l'endpoint privato, seguire questa procedura:

Passare all'insieme di credenziali di servizi di ripristino di destinazione>Impostazioni>Retee assicurarsi che l'endpoint privato venga creato con la VM VNet di destinazione prima di proteggere gli elementi.

Se l'endpoint privato non è abilitato, abilitarlo.

Nella scheda Accesso privato, creare Endpoint privati nell'area secondaria.

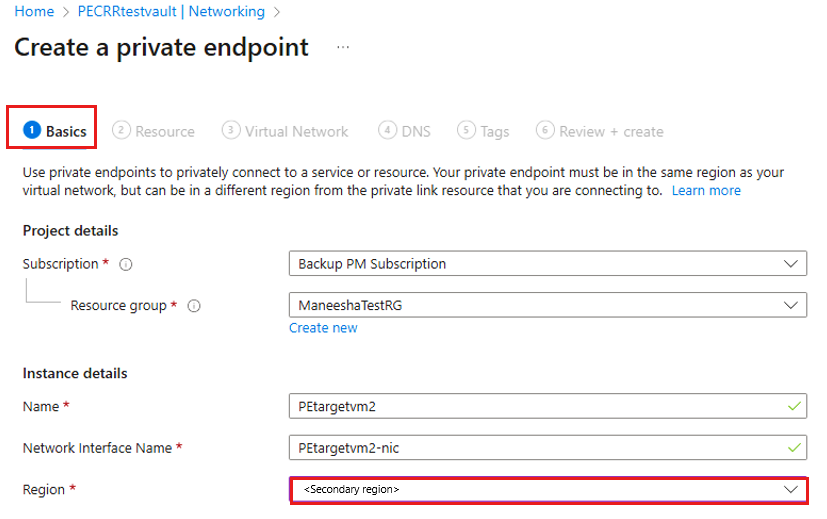

Nel pannello Crea un endpoint privato, nella scheda Informazioni di base, selezionare Area come area secondaria della macchina virtuale di destinazione a cui si vuole eseguire l'operazione di ripristino tra aree.

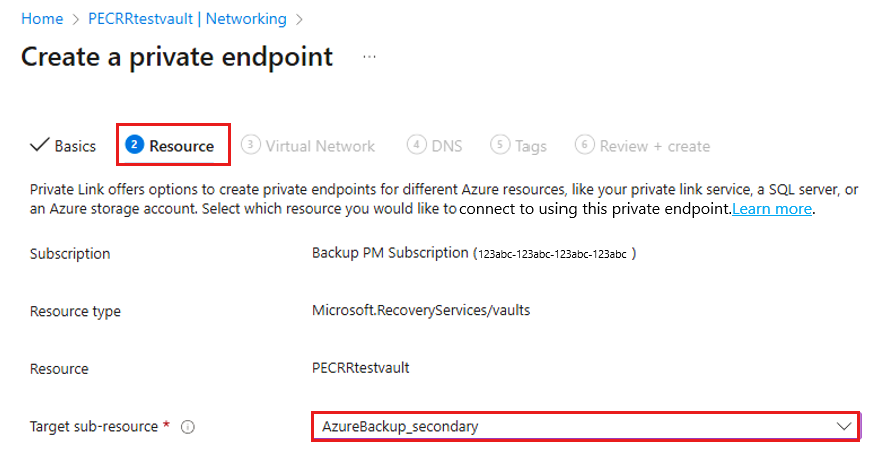

Nella scheda Risorse, selezionare la Risorsa secondaria di destinazione come AzureBackup_Secondary.

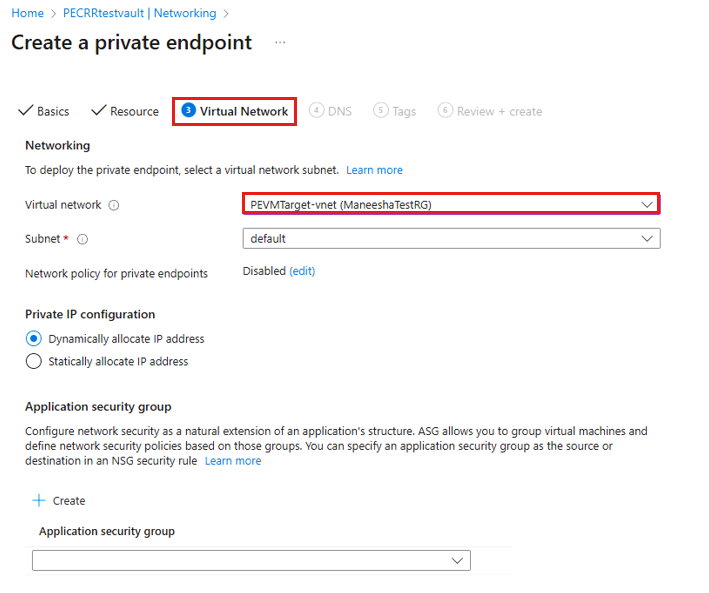

Nel pannello Rete virtuale, selezionare la Rete virtuale della macchina virtuale di destinazione per cui si vuole eseguire l'operazione di Ripristino tra aree.

Nota

È possibile aggiungere un massimo di 12 endpoint privati secondari di Backup di Azure a un insieme di credenziali.

Creare l'endpoint privato e avviare il processo di ripristino dall'area secondaria.

Eliminazione degli endpoint privati

Per eliminare endpoint privati usando l'API REST, vedere questa sezione.

Passaggi successivi

- Informazioni sull'endpoint privato per Backup di Azure.