Integrare Microsoft Defender per il cloud con la soluzione Azure VMware

Microsoft Defender per il cloud offre una protezione avanzata dalle minacce nella soluzione Azure VMware e nelle macchine virtuali locali. Valuta la vulnerabilità delle macchine virtuali della soluzione Azure VMware e genera avvisi in base alle esigenze. Questi avvisi di sicurezza possono essere inoltrati a Monitoraggio di Azure per la risoluzione. È possibile definire criteri di sicurezza in Microsoft Defender per il cloud. Per altre informazioni, vedere Uso dei criteri di sicurezza.

Microsoft Defender per il cloud offre molte funzionalità, tra cui:

- Monitoraggio dell'integrità dei file

- Rilevamento di attacco senza file

- Valutazione delle patch del sistema operativo

- Valutazione degli errori di configurazione della sicurezza

- Valutazione della protezione endpoint

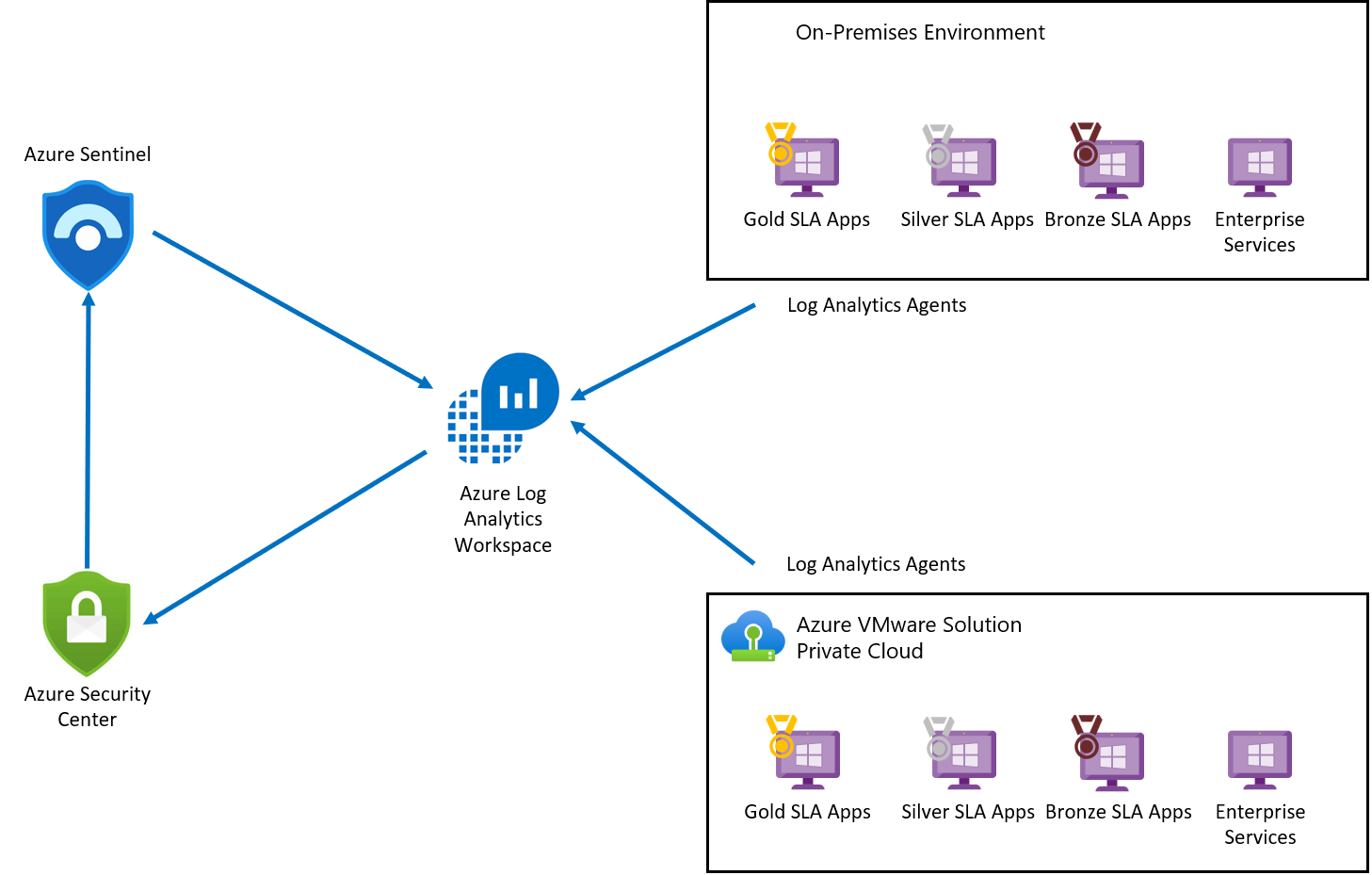

Il diagramma mostra l'architettura di monitoraggio integrata della sicurezza integrata per le macchine virtuali della soluzione Azure VMware.

L'agente di Log Analytics raccoglie i dati di log da Azure, dalla soluzione Azure VMware e dalle macchine virtuali locali. I dati di log vengono inviati ai log di Monitoraggio di Azure e archiviati in un'area di lavoro Log Analytics. Ogni area di lavoro include un proprio repository di dati e una configurazione specifica per archiviare dati. Dopo aver raccolto i log, Microsoft Defender per il cloud valuta lo stato della vulnerabilità delle macchine virtuali della soluzione Azure VMware e genera un avviso per eventuali vulnerabilità critiche. Dopo la valutazione, Microsoft Defender per il cloud inoltra lo stato della vulnerabilità a Microsoft Sentinel per creare un evento imprevisto ed eseguire il mapping con altre minacce. Microsoft Defender per il cloud è connesso a Microsoft Sentinel tramite il connettore Microsoft Defender per il cloud.

Prerequisiti

Esaminare le piattaforme supportate in Defender per il cloud.

Creare un'area di lavoro Log Analytics per raccogliere dati da varie origini.

Abilitare Microsoft Defender per il cloud nelle sottoscrizioni.

Nota

Microsoft Defender per il cloud è uno strumento preconfigurato che non richiede la distribuzione, ma è necessario abilitarlo.

Aggiungere macchine virtuali della soluzione Azure VMware a Defender per il cloud

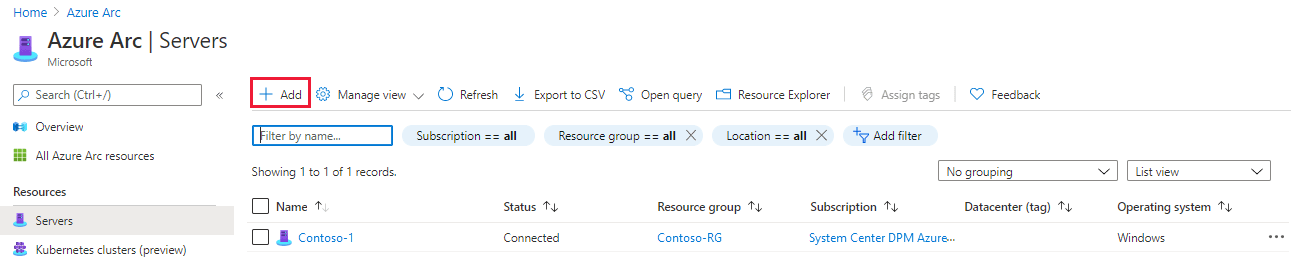

Nel portale di Azure cercare Azure Arc e selezionarlo.

In Risorse selezionare Server e quindi +Aggiungi.

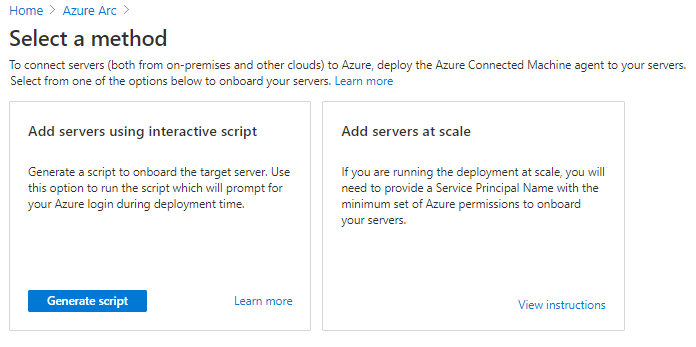

Selezionare Genera script.

Nella scheda Prerequisiti, selezionare Avanti.

Nella scheda Dettagli, risorsa immettere i dettagli seguenti e quindi selezionare Avanti. Tag:

- Subscription

- Gruppo di risorse

- Paese

- Sistema operativo

- Dettagli server proxy

Nella scheda Tag, selezionare Avanti.

Nella scheda Scarica ed esegui script, selezionare Scarica.

Specificare il sistema operativo ed eseguire lo script nella macchina virtuale della soluzione Azure VMware.

Visualizzare le raccomandazioni e le valutazioni passate

Le raccomandazioni e le valutazioni forniscono i dettagli sull'integrità della sicurezza della risorsa.

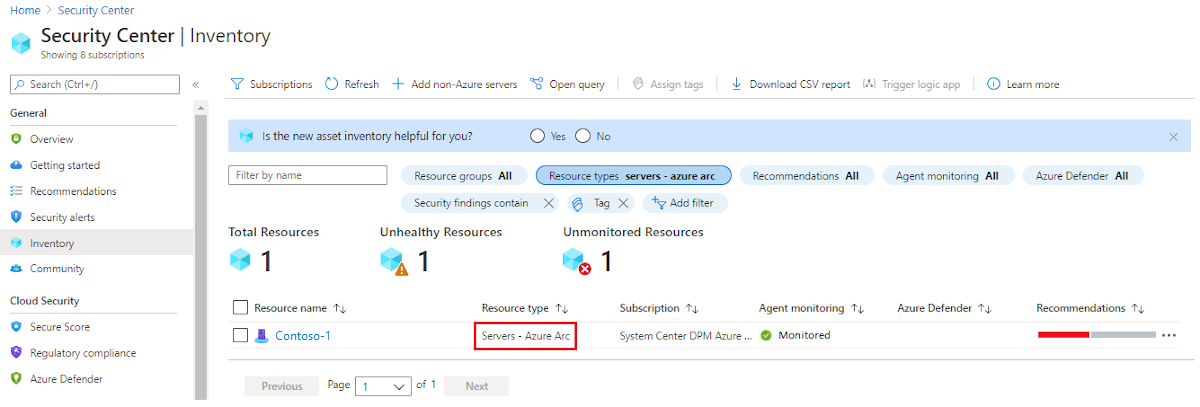

In Microsoft Defender per il cloud, selezionare Inventario nel riquadro sinistro.

Per Tipo di risorsa, selezionare Server - Azure Arc.

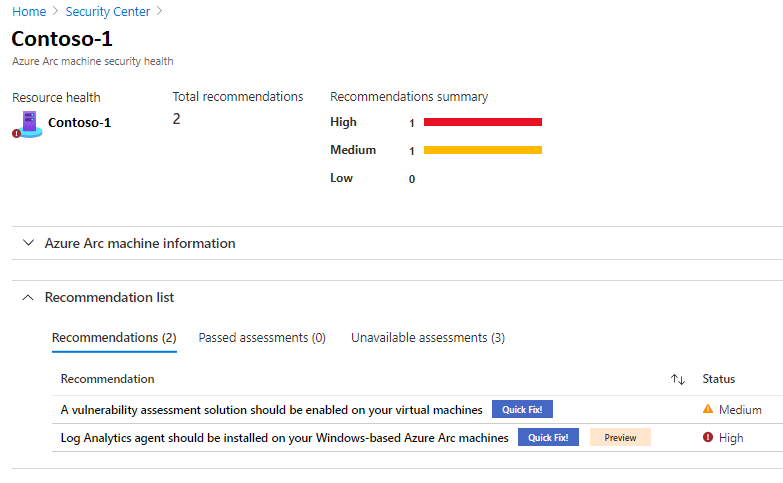

Selezionare il nome della risorsa. Viene visualizzata una pagina che mostra i dettagli sull'integrità della sicurezza della risorsa.

Nell'elenco Raccomandazioni, selezionare le schede Raccomandazioni, Valutazioni passatee Valutazioni non disponibili per visualizzare questi dettagli.

Distribuire un'area di lavoro di Microsoft Sentinel

Microsoft Sentinel offre analisi della sicurezza, rilevamento degli avvisi e risposta automatizzata alle minacce in un ambiente. Si tratta di una soluzione SIEM (Security Information Event Management) nativa del cloud basata su un'area di lavoro Log Analytics.

Poiché Microsoft Sentinel si basa su un'area di lavoro Log Analytics, è sufficiente selezionare l'area di lavoro da usare.

Nel portale di Azure, cercare e selezionare Microsoft Sentinel.

Nella pagina Aree di lavoro di Microsoft Sentinel selezionare +Aggiungi.

Selezionare l'area di lavoro Log Analytics e selezionare Aggiungi.

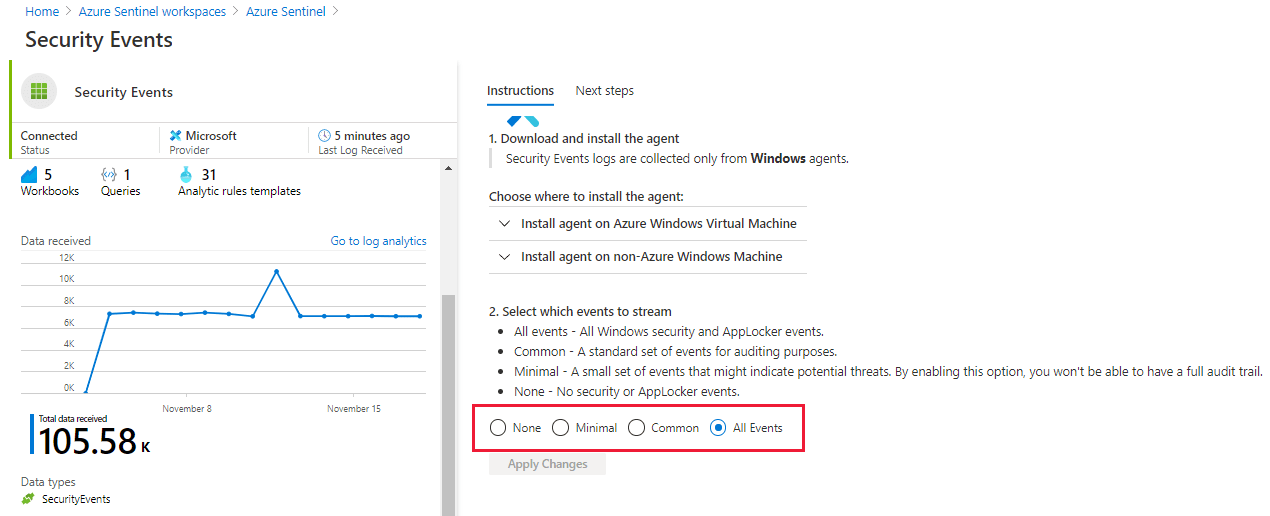

Abilitare l'agente di raccolta dati per gli eventi di sicurezza

Nella pagina Aree di lavoro di Microsoft Sentinel selezionare l'area di lavoro configurata.

In Configurazione selezionare Connettori dati.

Nella colonna Nome connettore selezionare Eventi di sicurezza nell'elenco, quindi selezionare Apri pagina connettore.

Nella pagina del connettore, selezionare gli eventi da trasmettere e quindi selezionare Applica modifiche.

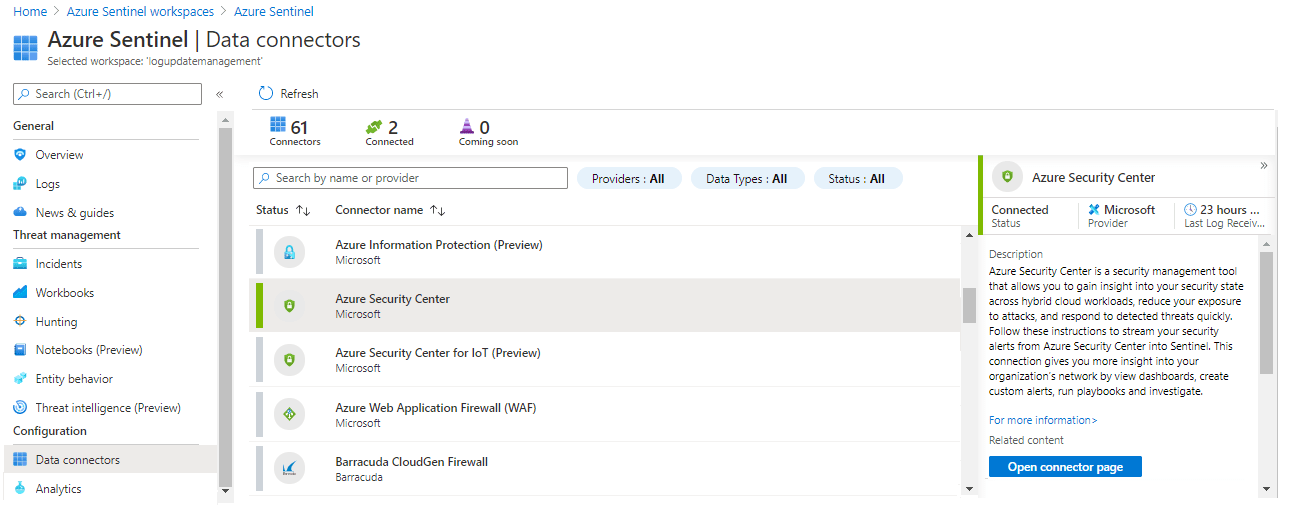

Connettere Microsoft Defender per il cloud a Microsoft Sentinel

Nella pagina area di lavoro di Microsoft Sentinel, selezionare l'area di lavoro configurata.

In Configurazione selezionare Connettori dati.

Selezionare Microsoft Defender per il cloud nell'elenco, quindi selezionare Apri connettore pagina.

Selezionare Connetti per connettere Microsoft Defender per il cloud con Microsoft Sentinel.

Abilitare Crea evento imprevisto per generare un evento imprevisto per Microsoft Defender per il cloud.

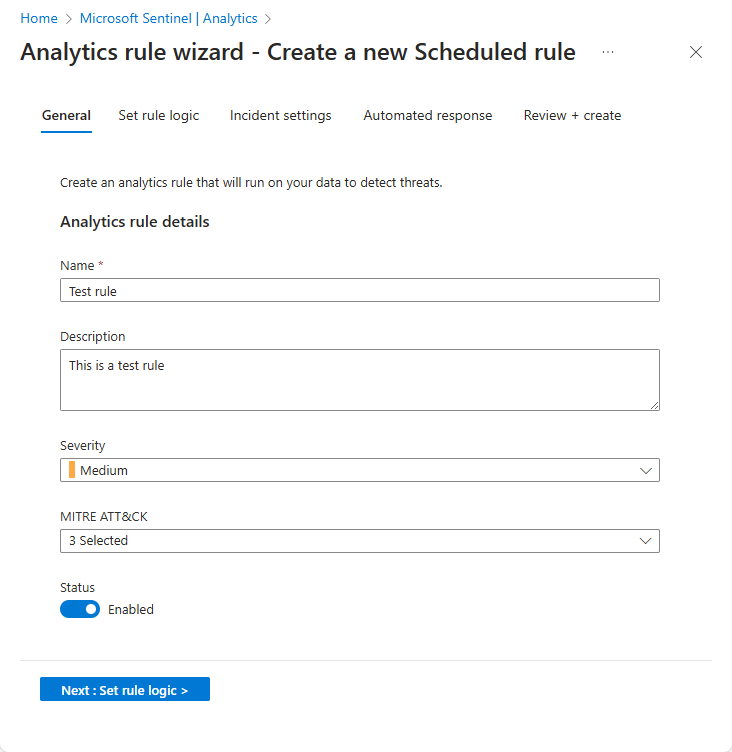

Creare regole per identificare le minacce alla sicurezza

Dopo aver connesso le origini dati a Microsoft Sentinel, è possibile creare regole per generare avvisi per le minacce rilevate. Nell'esempio seguente viene creata una regola per i tentativi di accesso a Windows Server con la password errata.

Nella pagina di panoramica di Microsoft Sentinel, in Configurazioni selezionare Analisi.

In Configurazioni, selezionare Analisi.

Selezionare +Crea e nell'elenco a discesa selezionare Regola di query pianificata.

Nella scheda Generale, immettere le informazioni necessarie e quindi selezionare Avanti: Impostare la logica della regola.

- Nome

- Descrizione

- Tattiche

- Gravità

- Stato

Nella scheda Imposta regola logica, immettere le informazioni necessarie e quindi selezionare Avanti.

Query regola (qui che mostra la query di esempio)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3Esegui mapping entità

Pianificazione query

Soglia di avviso

Raggruppamento di eventi

Eliminazione degli avvisi

Nella scheda Impostazioni evento imprevisto, abilitare Crea eventi imprevisti dagli avvisi attivati da questa regola di analisi e selezionare Avanti: Risposta automatica.

Selezionare Successivo: Revisione.

Nella scheda Rivedi e crea, esaminare le informazioni e selezionare Crea.

Suggerimento

Dopo il terzo tentativo non riuscito di accedere a Windows Server, la regola creata attiva un evento imprevisto per ogni tentativo non riuscito.

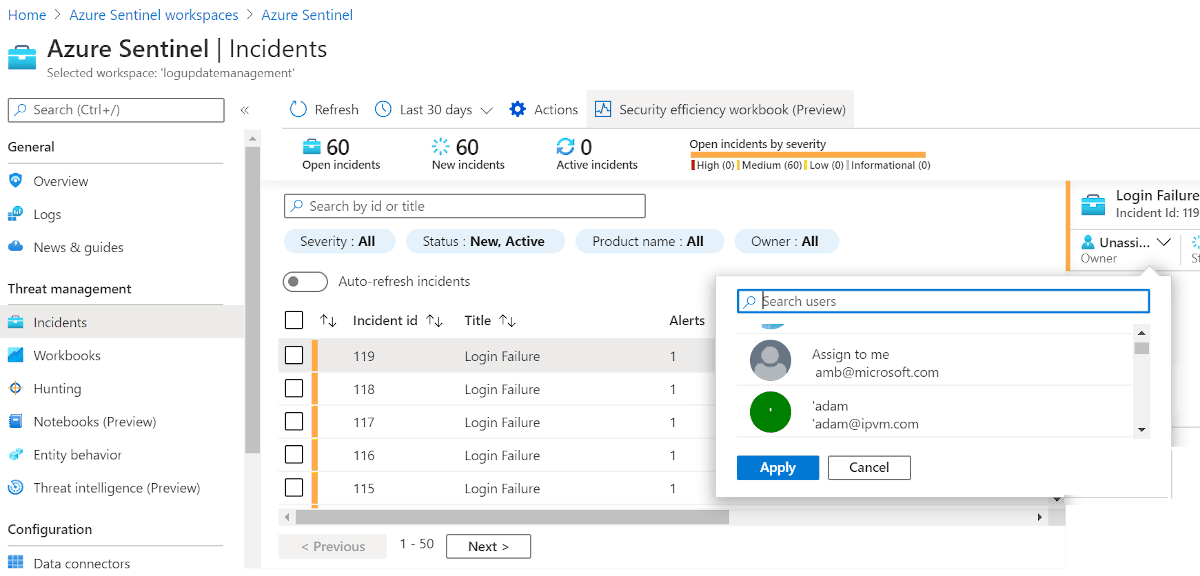

Visualizzazione avvisi

È possibile visualizzare gli eventi imprevisti generati con Microsoft Sentinel. È anche possibile assegnare eventi imprevisti e chiuderli una volta risolti, tutti dall'interno di Microsoft Sentinel.

Passare alla pagina di panoramica di Microsoft Sentinel.

In Gestione minacce selezionare Eventi imprevisti.

Selezionare un evento imprevisto e assegnarlo a un team per la risoluzione.

Suggerimento

Dopo aver risolto il problema, è possibile chiuderlo.

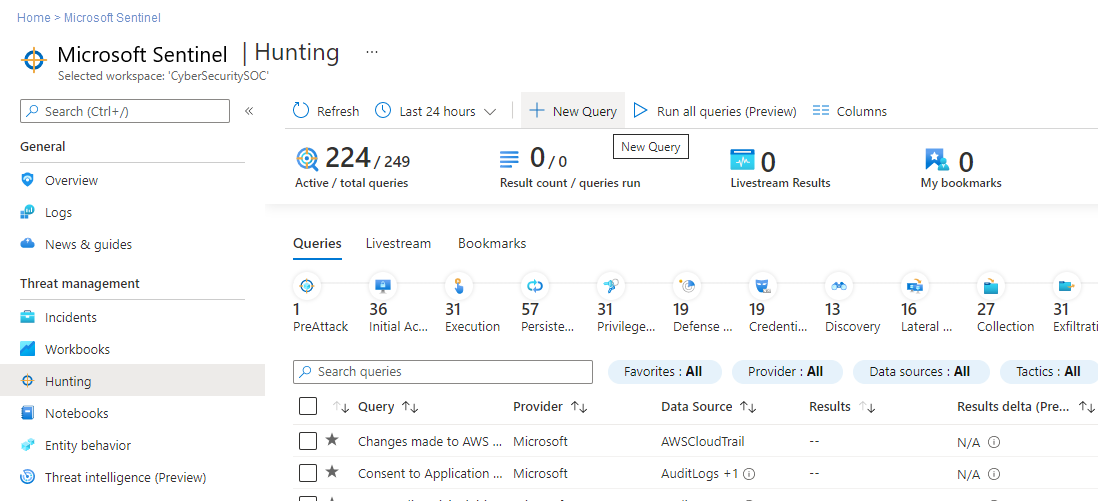

Cercare le minacce alla sicurezza con query

È possibile creare query o usare la query predefinita disponibile in Microsoft Sentinel per identificare le minacce nell'ambiente. I passaggi seguenti eseguono una query predefinita.

Nella pagina di panoramica di Microsoft Sentinel, in Gestione delle minacce selezionare Ricerca. Viene visualizzato un elenco di query predefinite.

Suggerimento

È anche possibile creare una nuova query selezionando Nuova query.

Selezionare una query e quindi selezionare Esegui query.

Selezionare Visualizza risultati per controllare i risultati.

Passaggi successivi

Dopo aver illustrato come proteggere le macchine virtuali della soluzione Azure VMware, è possibile ottenere altre informazioni su: