Configurare le chiavi gestite dal cliente per la crittografia del volume di Azure NetApp Files

Le chiavi gestite dal cliente per la crittografia del volume di Azure NetApp Files consentono di usare chiavi personalizzate anziché una chiave gestita dalla piattaforma durante la creazione di un nuovo volume. Con le chiavi gestite dal cliente, è possibile gestire completamente la relazione tra il ciclo di vita di una chiave, le autorizzazioni di utilizzo delle chiavi e le operazioni di controllo sulle chiavi.

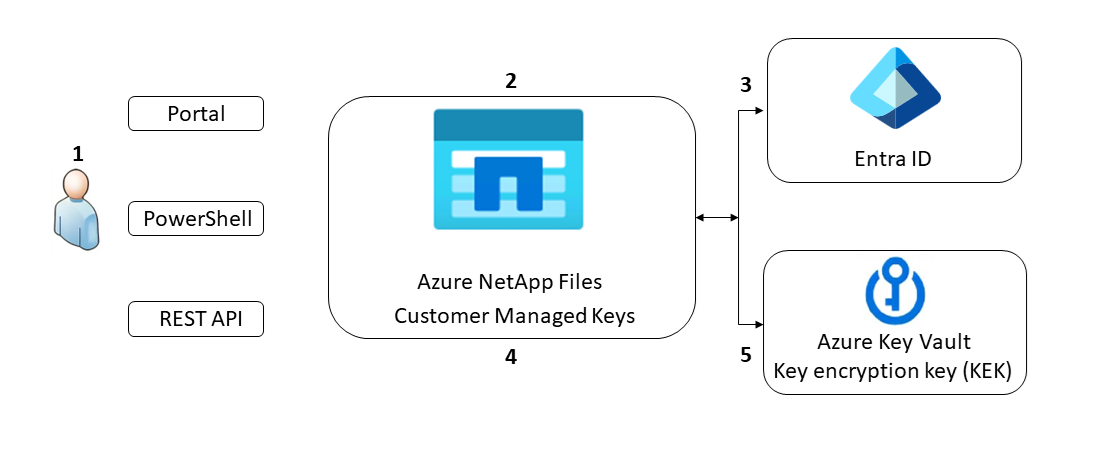

Il diagramma seguente illustra il funzionamento delle chiavi gestite dal cliente con Azure NetApp Files:

Azure NetApp Files concede le autorizzazioni per le chiavi di crittografia a un'identità gestita. L'identità gestita è un'identità gestita assegnata dall'utente creata e gestita o un'identità gestita assegnata dal sistema associata all'account NetApp.

La crittografia viene configurata con una chiave gestita dal cliente per l'account NetApp.

Usare l'identità gestita a cui l'amministratore di Azure Key Vault ha concesso le autorizzazioni nel passaggio 1 per autenticare l'accesso ad Azure Key Vault tramite Microsoft Entra ID.

Azure NetApp Files esegue il wrapping della chiave di crittografia dell'account con la chiave gestita dal cliente in Azure Key Vault.

Le chiavi gestite dal cliente non hanno alcun impatto sulle prestazioni di Azure NetApp Files. L'unica differenza rispetto alle chiavi gestite dalla piattaforma è la modalità di gestione della chiave.

Per le operazioni di lettura/scrittura, NetApp Files invia richieste ad Azure Key Vault per annullare il wrapping della chiave di crittografia dell'account per l'esecuzione di crittografia e decrittografia.

Considerazioni

- Per creare un volume usando chiavi gestite dal cliente, è necessario selezionare le funzionalità di rete Standard. Non è possibile usare volumi di chiavi gestiti dal cliente con volumi configurati usando le funzionalità di rete di base. Seguire le istruzioni per Impostare l'opzione Funzionalità di rete nella pagina di creazione del volume.

- Per una maggiore sicurezza, è possibile selezionare l'opzione Disabilita accesso pubblico nelle impostazioni di rete dell'insieme di credenziali delle chiavi. Quando si seleziona questa opzione, è anche necessario selezionare Consenti ai servizi Microsoft attendibili di ignorare questo firewall per consentire al servizio Azure NetApp Files di accedere alla chiave di crittografia.

- Le chiavi gestite dal cliente supportano il rinnovo automatico del certificato dell'identità del sistema gestito. Se il certificato è valido, non è necessario aggiornarlo manualmente.

- L'applicazione di gruppi di sicurezza di rete di Azure nella subnet di collegamento privato ad Azure Key Vault non è supportata per le chiavi gestite dal cliente di Azure NetApp Files. I gruppi di sicurezza di rete non influiscono sulla connettività al collegamento privato, a meno che

Private endpoint network policynon sia abilitato nella subnet. È necessario mantenere disabilitata questa opzione. - Se Azure NetApp Files non riesce a creare un volume di chiavi gestito dal cliente, vengono visualizzati messaggi di errore. Per altre informazioni, vedere Messaggi di errore e risoluzione dei problemi.

- Non apportare modifiche all'insieme di credenziali delle chiavi di Azure sottostante o all'endpoint privato di Azure dopo la creazione di un volume di chiavi gestite dal cliente. Le modifiche possono rendere inaccessibili i volumi.

- Azure NetApp Files supporta la possibilità di eseguire la transizione di volumi esistenti da chiavi gestite dalla piattaforma (PMK) a chiavi gestite dal cliente senza migrazione dei dati. Ciò offre flessibilità con il ciclo di vita della chiave di crittografia (rinnovi, rotazioni) e la sicurezza aggiuntiva per i requisiti del settore regolamentato.

- Se Azure Key Vault diventa inaccessibile, Azure NetApp Files perde l'accesso alle chiavi di crittografia e la possibilità di leggere o scrivere dati in volumi abilitati con chiavi gestite dal cliente. In questo caso, creare un ticket di supporto per avere un accesso manualmente ripristinato per i volumi interessati.

- Azure NetApp Files supporta le chiavi gestite dal cliente nei volumi di replica di origine e dati con replica tra aree o relazioni tra più zone di replica.

Aree geografiche supportate

Le chiavi gestite dal cliente di Azure NetApp Files sono supportate per le aree seguenti:

- Australia centrale

- Australia centrale 2

- Australia orientale

- Australia sud-orientale

- Brasile meridionale

- Brasile meridionale

- Canada centrale

- Canada orientale

- India centrale

- Stati Uniti centrali

- Asia orientale

- Stati Uniti orientali

- Stati Uniti orientali 2

- Francia centrale

- Germania settentrionale

- Germania centro-occidentale

- Israele centrale

- Italia settentrionale

- Giappone orientale

- Giappone occidentale

- Corea centrale

- Corea meridionale

- Stati Uniti centro-settentrionali

- Europa settentrionale

- Norvegia orientale

- Norvegia occidentale

- Qatar centrale

- Sudafrica settentrionale

- Stati Uniti centro-meridionali

- India meridionale

- Asia sud-orientale

- Spagna centrale

- Svezia centrale

- Svizzera settentrionale

- Svizzera occidentale

- Emirati Arabi Uniti centrali

- Emirati Arabi Uniti settentrionali

- Regno Unito meridionale

- Regno Unito occidentale

- US Gov Arizona

- US Gov Texas

- US Gov Virginia

- Europa occidentale

- Stati Uniti occidentali

- West US 2

- Stati Uniti occidentali 3

Requisiti

Prima di creare il primo volume di chiavi gestito dal cliente, è necessario configurare:

- Un insieme di credenziali delle chiavi di Azure contenente almeno una chiave.

- L'eliminazione temporanea e la protezione dall'eliminazione devono essere abilitate per l'insieme di credenziali delle chiavi.

- La chiave deve essere di tipo RSA.

- L'insieme di credenziali delle chiavi deve avere un endpoint privato di Azure.

- L'endpoint privato deve trovarsi in una subnet diversa da quella delegata ad Azure NetApp Files. La subnet deve trovarsi nella stessa rete virtuale di quella delegata ad Azure NetApp.

Per altre informazioni su Azure Key Vault e l'endpoint privato di Azure, vedere:

- Avvio rapido: Creare un insieme di credenziali delle chiavi

- Creare o importare una chiave nell'insieme di credenziali

- Creare un endpoint privato

- Altre informazioni sulle chiavi e sui tipi di chiave supportati

- Gruppi di sicurezza di rete

- Gestire i criteri di rete per gli endpoint privati

Configurare un account NetApp per l'uso delle chiavi gestite dal cliente

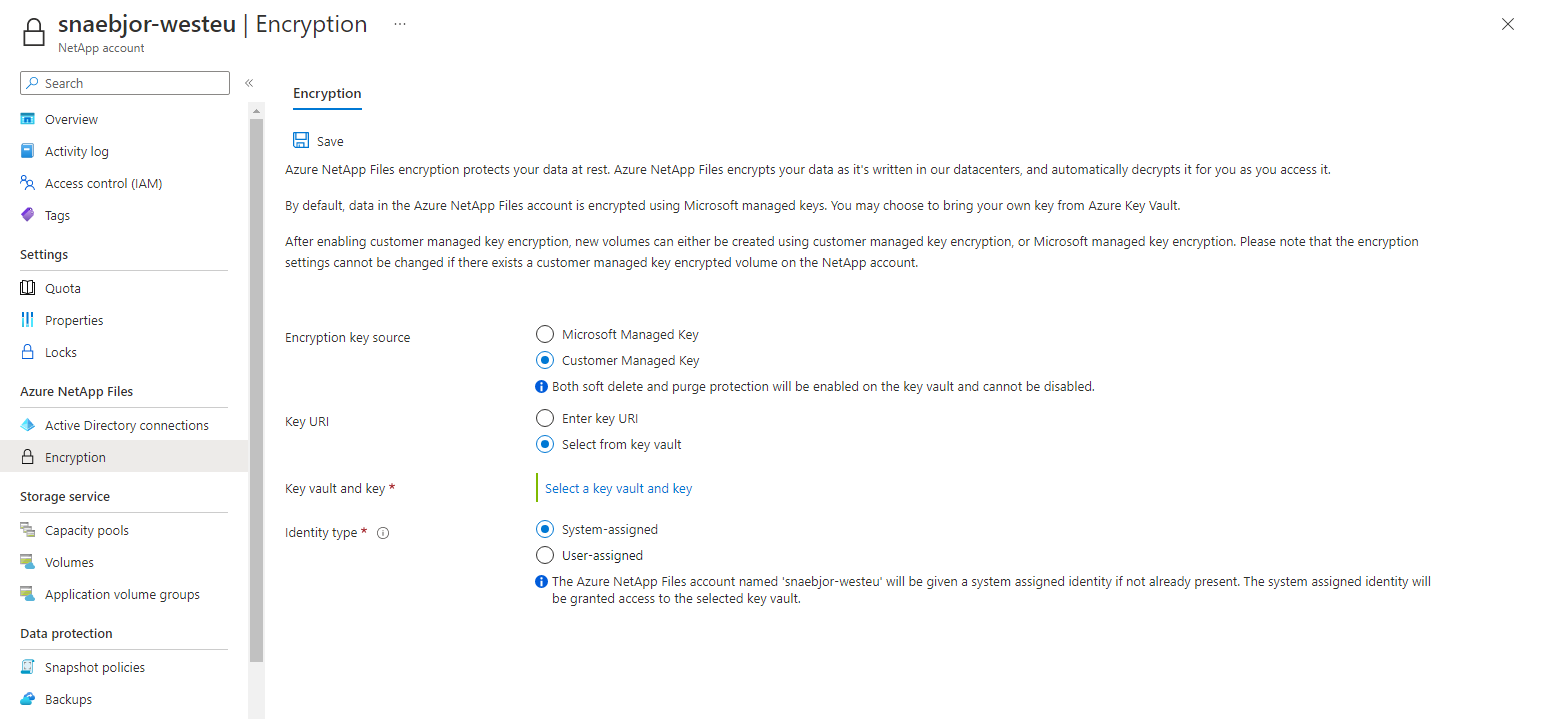

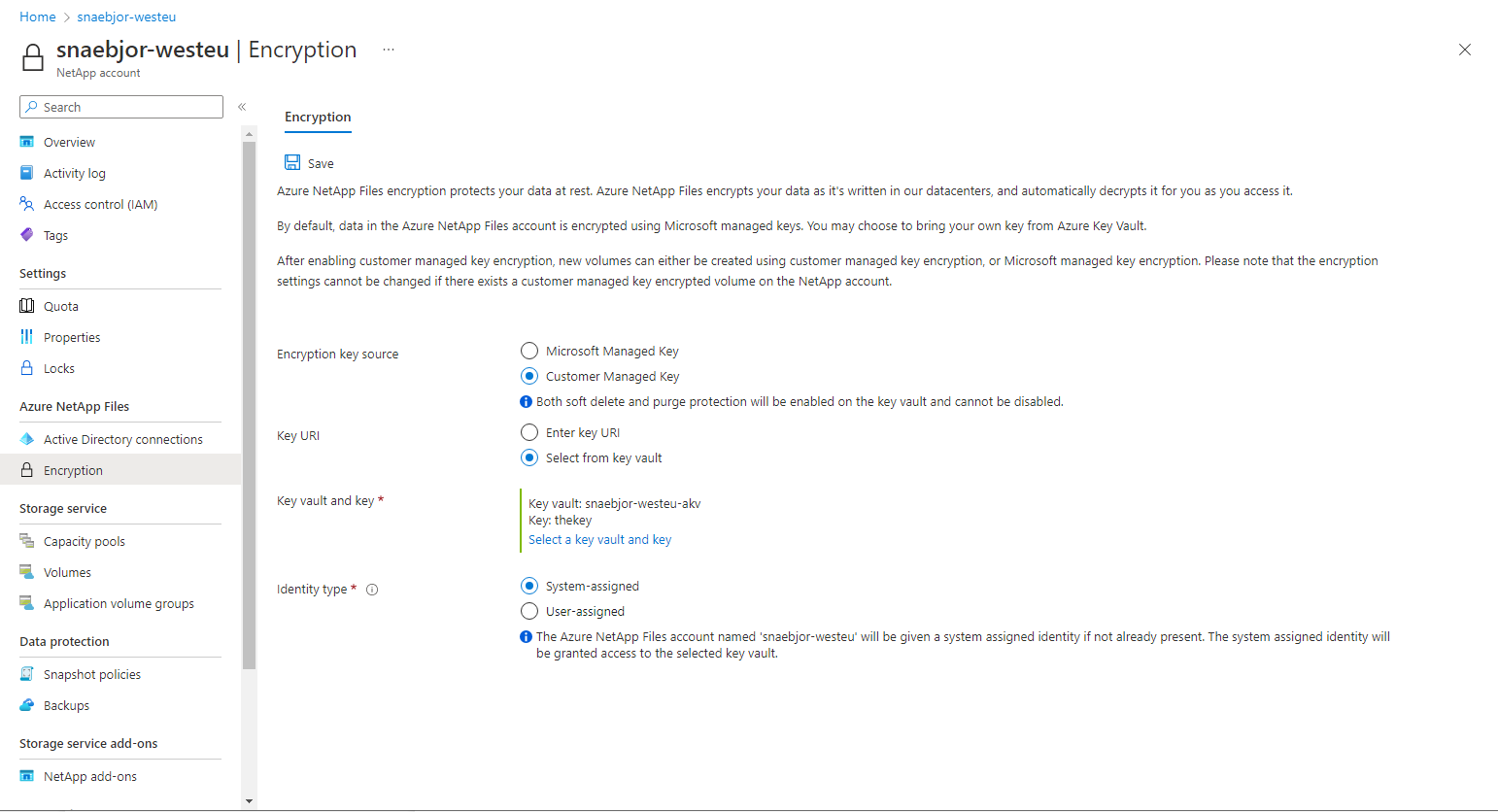

Nel portale di Azure e in Azure NetApp Files selezionare Crittografia.

La pagina Crittografia consente di gestire le impostazioni di crittografia per l'account NetApp. Include un'opzione che consente di impostare l'account NetApp per usare la propria chiave di crittografia, archiviata in Azure Key Vault. Questa impostazione fornisce un'identità assegnata dal sistema all'account NetApp e aggiunge un criterio di accesso per l'identità con le autorizzazioni di chiave necessarie.

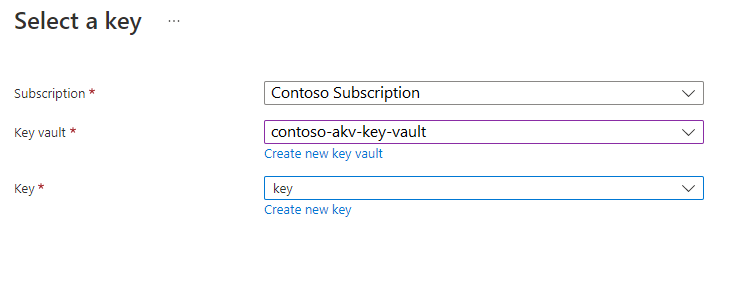

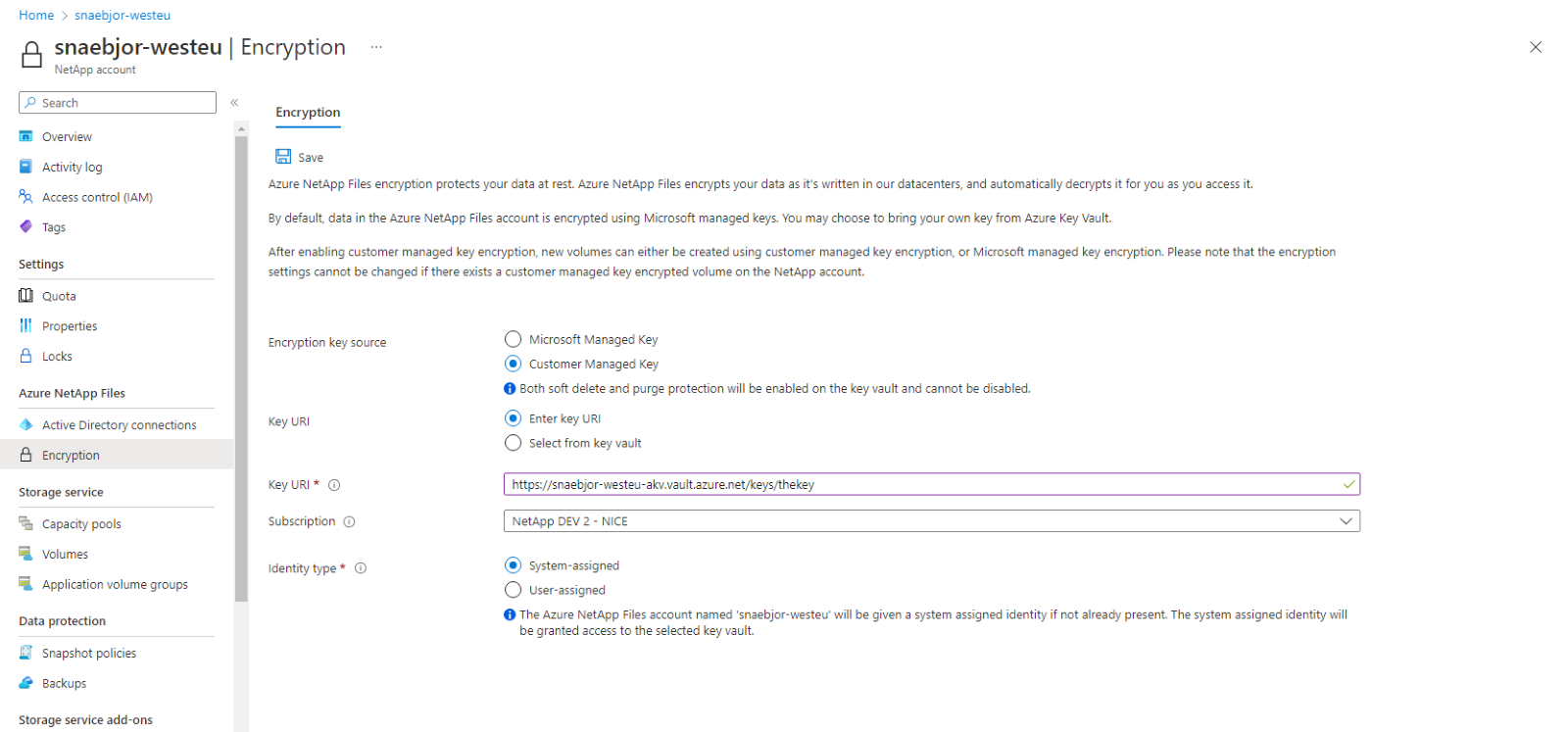

Quando si imposta l'account NetApp per l'uso della chiave gestita dal cliente, è possibile specificare l'URI della chiave in due modi:

Selezionare il tipo di identità da usare per l'autenticazione in Azure Key Vault. Se Azure Key Vault è configurato per l'uso dei criteri di accesso di Vault come modello di autorizzazione, sono disponibili entrambe le opzioni. In caso contrario, è disponibile solo l'opzione assegnata dall'utente.

- Se si sceglie Assegnata dal sistema, selezionare il pulsante Salva. Il portale di Azure configura automaticamente l’account NetApp aggiungendo un’identità assegnata dal sistema all’account NetApp. Un criterio di accesso viene creato anche in Azure Key Vault con le autorizzazioni Get, Encrypt, Decrypt.

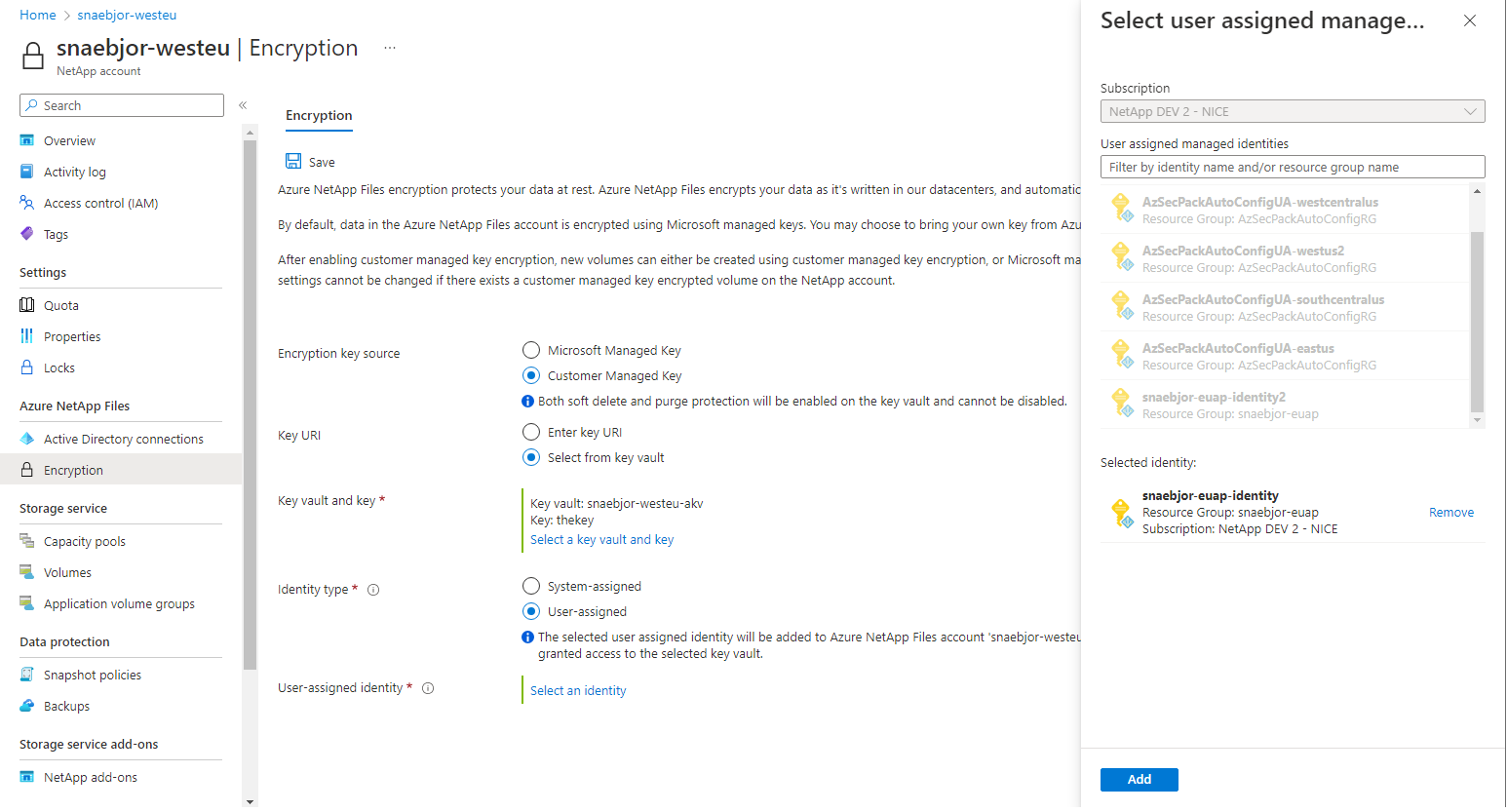

- Se si sceglie Assegnata dall'utente, è necessario selezionare un'identità. Scegliere Seleziona un'identità per aprire un riquadro di contesto in cui si seleziona un'identità gestita assegnata dall'utente.

Se Azure Key Vault è stato configurato per l'uso dei criteri di accesso all'insieme di credenziali, il portale di Azure configura automaticamente l'account NetApp con il processo seguente: l'identità assegnata dall'utente selezionata viene aggiunta all'account NetApp. Un criterio di accesso viene creato nell'insieme di credenziali delle chiavi di Azure con le autorizzazioni delle chiavi Get, Encrypt, Decrypt.

Se è stato configurato Azure Key Vault per l'uso del controllo degli accessi in base al ruolo di Azure, è necessario assicurarsi che l'identità assegnata dall'utente selezionato abbia un'assegnazione di ruolo nell'insieme di credenziali delle chiavi con autorizzazioni per le azioni:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/action-

Microsoft.KeyVault/vaults/keys/decrypt/actionL'identità assegnata dall'utente che è stata selezionata viene aggiunta all'account NetApp. A causa della natura personalizzabile del controllo degli accessi in base al ruolo, il portale di Azure non configura l'accesso all'insieme di credenziali delle chiavi. Per informazioni dettagliate sulla configurazione di Azure Key Vault, vedere Fornire l'accesso a chiavi, certificati e segreti con un controllo degli accessi in base al ruolo di Azure.

Selezionare Salva e quindi osservare la notifica che comunica lo stato dell'operazione. Se l'operazione non riesce, viene visualizzato un messaggio di errore. Per assistenza nella risoluzione dell'errore, vedere messaggi di errore e risoluzione dei problemi.

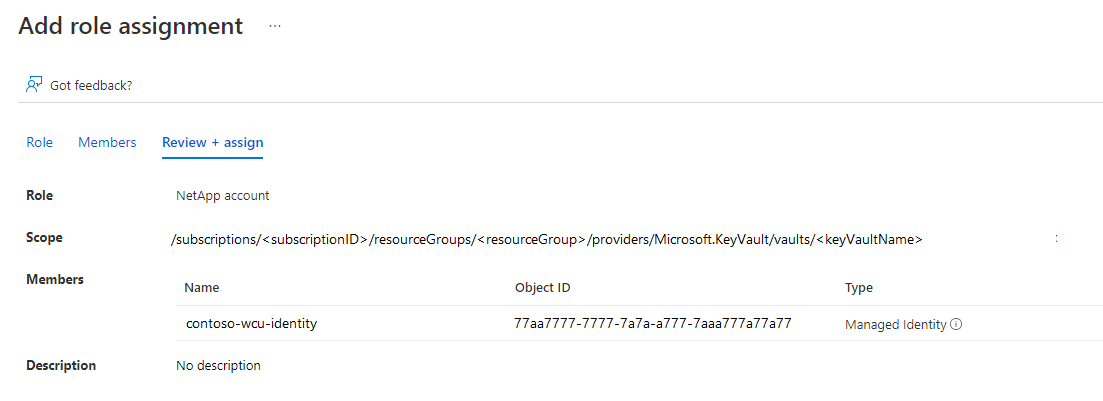

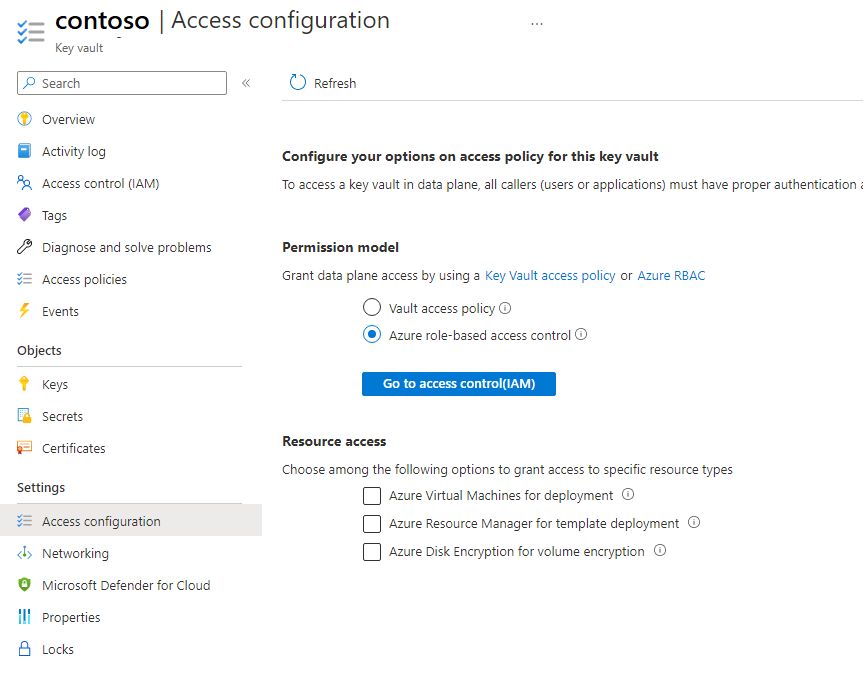

Usare il controllo degli accessi in base al ruolo

È possibile usare un insieme di credenziali delle chiavi di Azure configurato per l'uso del controllo degli accessi in base al ruolo di Azure. Per configurare le chiavi gestite dal cliente tramite il portale di Azure, è necessario fornire un'identità assegnata dall'utente.

Nell'account Azure passare a Insiemi di credenziali delle chiavi e quindi Criteri di accesso.

Per creare un criterio di accesso, in Modello di autorizzazione selezionare Controllo degli accessi in base al ruolo di Azure.

Quando si crea il ruolo assegnato dall'utente, sono necessarie tre autorizzazioni per le chiavi gestite dal cliente:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Anche se esistono ruoli predefiniti che includono queste autorizzazioni, tali ruoli concedono più privilegi di quelli necessari. È consigliabile creare un ruolo personalizzato con solo le autorizzazioni minime necessarie. Per altre informazioni, vedere Ruoli personalizzati in Azure.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }Dopo aver creato e reso disponibile il ruolo personalizzato da usare con l'insieme di credenziali delle chiavi, applicarlo all'identità assegnata dall'utente.

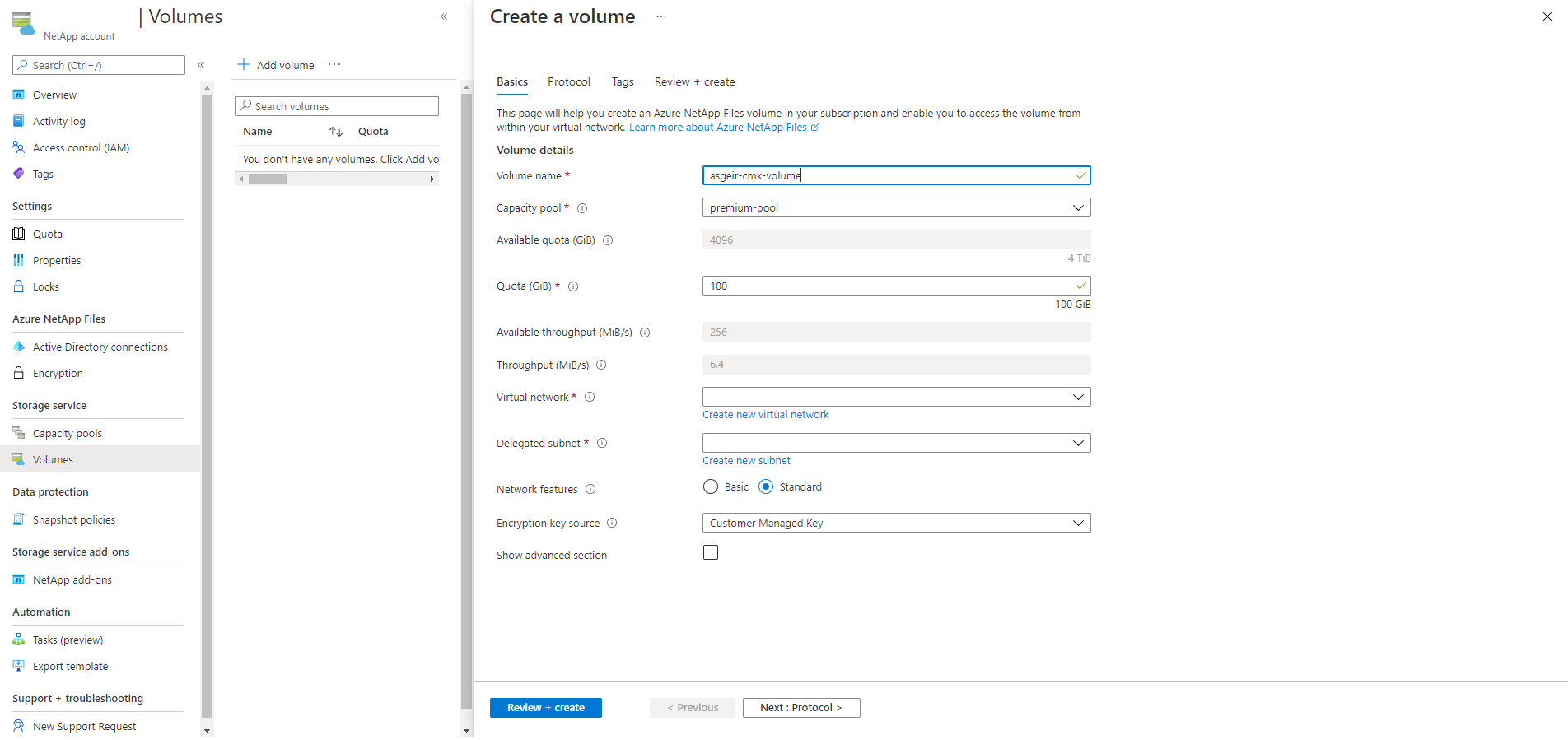

Creare un volume di Azure NetApp Files usando chiavi gestite dal cliente

In Azure NetApp Files selezionare Volumi e quindi + Aggiungi volume.

Seguire le istruzioni in Configurare le funzionalità di rete per un volume di Azure NetApp Files:

- Impostare l'opzione Funzionalità di rete nella pagina di creazione del volume.

- Il gruppo di sicurezza di rete per la subnet delegata del volume deve consentire il traffico in ingresso dalla macchina virtuale di archiviazione di NetApp.

Per un account NetApp configurato per l'uso di una chiave gestita dal cliente, la pagina Crea volume include un'opzione Origine chiave di crittografia.

Per crittografare il volume con la chiave, selezionare Chiave gestita dal cliente nel menu a discesa Origine chiave di crittografia.

Quando si crea un volume usando una chiave gestita dal cliente, è necessario selezionare anche Standard per l'opzione Funzionalità di rete. Le funzionalità di rete di base non sono supportate.

È necessario selezionare anche un endpoint privato dell'insieme di credenziali delle chiavi. Nel menu a discesa vengono visualizzati gli endpoint privati nella rete virtuale selezionata. Se nella rete virtuale selezionata non è presente alcun endpoint privato per l'insieme di credenziali delle chiavi, l'elenco a discesa è vuoto e non sarà possibile procedere. In tal caso, vedere Endpoint privato di Azure.

Continuare a completare il processo di creazione del volume. Fare riferimento a:

Eseguire la transizione di un volume di Azure NetApp Files alle chiavi gestite dal cliente (anteprima)

Azure NetApp Files supporta la possibilità di spostare i volumi esistenti che usano chiavi gestite dalla piattaforma alle chiavi gestite dal cliente. Dopo aver completato la migrazione, non sarà possibile ripristinare le chiavi gestite dalla piattaforma.

Registrare la funzionalità

La transizione della chiave di crittografia per Azure NetApp Files è attualmente in anteprima. Quando si usa questa funzionalità per la prima volta, in primo luogo è necessario registrarla.

Registrare la funzionalità :

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkVerificare lo stato della registrazione della funzionalità:

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkNota

Il RegistrationState può trovarsi nello stato di

Registeringper un massimo di 60 minuti prima di passare aRegistered. Attendere che lo stato sia Registrato prima di continuare.

È anche possibile usare i comandi dell'interfaccia della riga di comando di Azureaz feature register e az feature show per registrare la funzionalità e visualizzare lo stato della registrazione.

Volumi di transizione

Nota

Quando si esegue la transizione di volumi per utilizzare le chiavi gestite dal cliente, la transizione deve essere eseguita per ogni rete virtuale in cui sono presenti volumi dell'account Azure NetApp Files.

- Assicurarsi di aver configurato l'account Azure NetApp Files per utilizzare le chiavi gestite dal cliente.

- Nel portale di Azure, passare a Crittografia.

- Selezionare la scheda Migrazione CMK.

- Nel menu a discesa, selezionare la rete virtuale e l'endpoint privato dell'insieme di credenziali delle chiavi che si desidera usare.

- Azure genera un elenco di volumi da crittografare tramite la chiave gestita dal cliente.

- Selezionare Conferma per avviare la migrazione.

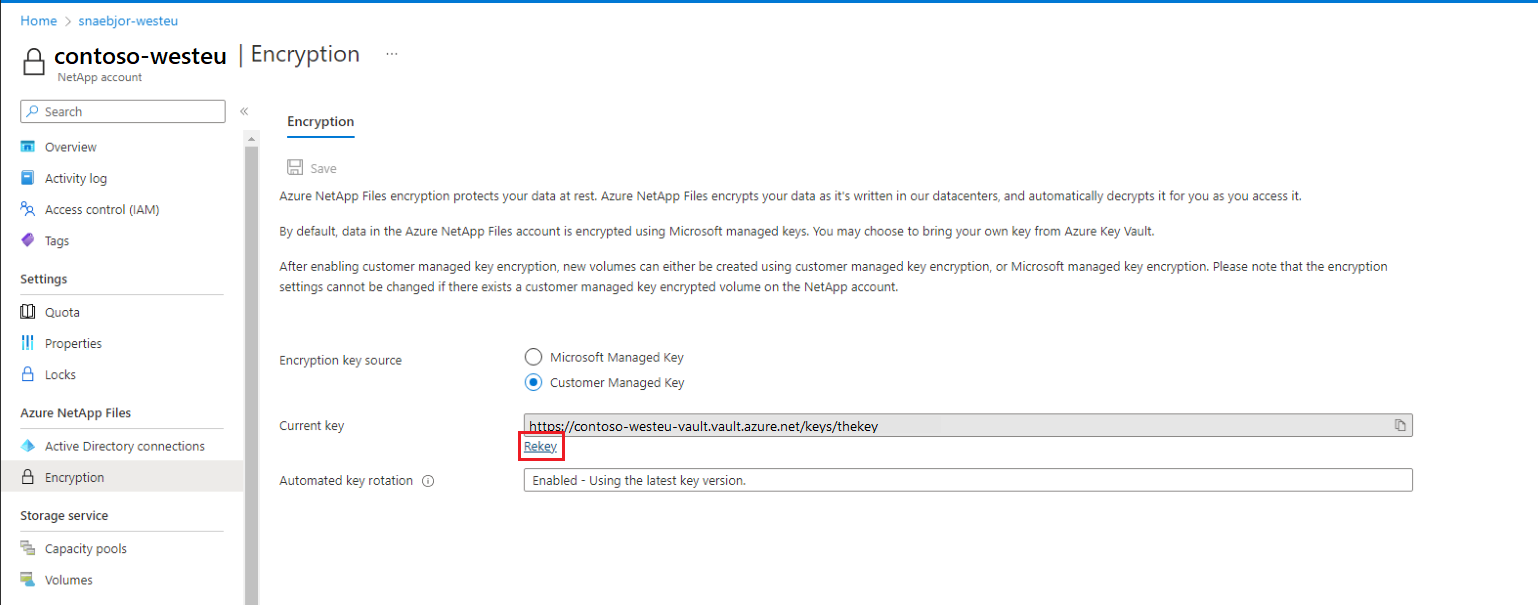

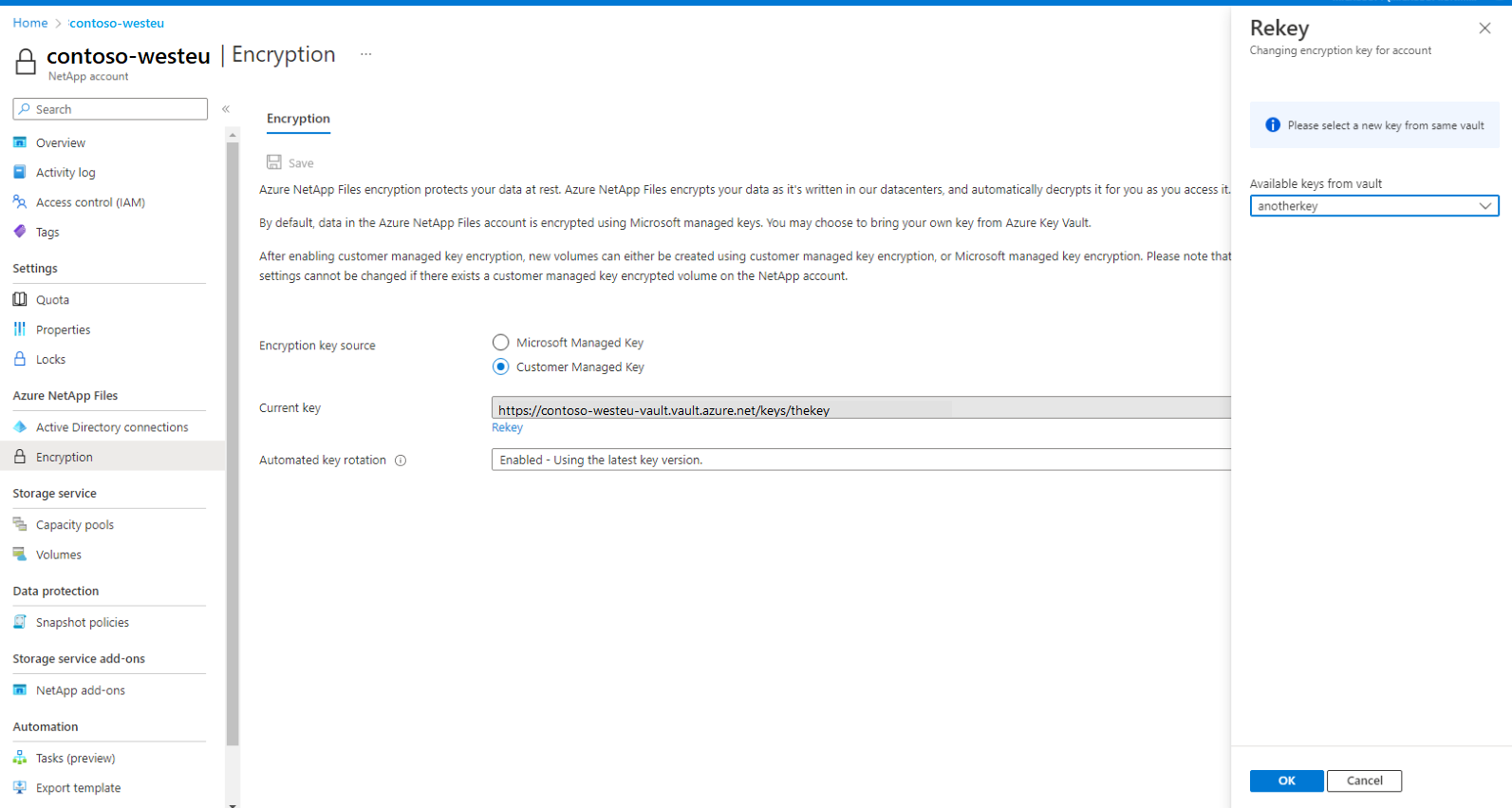

Reimpostare tutti i volumi in un account NetApp

Se è già stato configurato l'account NetApp per le chiavi gestite dal cliente e si dispone di uno o più volumi crittografati con chiavi gestite dal cliente, è possibile modificare la chiave usata per crittografare tutti i volumi nell'account NetApp. È possibile selezionare qualsiasi chiave presente nello stesso insieme di credenziali delle chiavi. La modifica degli insiemi di credenziali delle chiavi non è supportata.

Nell'account NetApp passare al menu Crittografia. Nel campo Input chiave corrente selezionare il collegamento Chiave di reimpostazione.

Nel menu Rekey selezionare una delle chiavi disponibili dal menu a discesa. La chiave scelta deve essere diversa dalla chiave corrente.

Selezionare OK per salvare. L'operazione di reimpostazione della chiave potrebbe richiedere alcuni minuti.

Passare dall'identità assegnata dal sistema all'identità assegnata dall'utente

Per passare dall'identità assegnata dal sistema all'identità assegnata dall'utente, è necessario concedere all'identità di destinazione l'accesso all'insieme di credenziali delle chiavi usato con autorizzazioni di lettura/recupero, crittografia e decrittografia.

Aggiornare l'account NetApp inviando una richiesta PATCH usando il comando

az rest:az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonIl payload deve usare la struttura seguente:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Verificare che l'operazione sia stata completata correttamente con il comando

az netappfiles account show. L'output include i campi seguenti:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },Assicurarsi che:

-

encryption.identity.principalIdcorrisponde al valore inidentity.userAssignedIdentities.principalId -

encryption.identity.userAssignedIdentitycorrisponde al valore inidentity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },-

Messaggi di errore e risoluzione dei problemi

Questa sezione elenca i messaggi di errore e le possibili risoluzioni quando Azure NetApp Files non riesce a configurare la crittografia della chiave gestita dal cliente o creare un volume usando una chiave gestita dal cliente.

Errori durante la configurazione della crittografia della chiave gestita dal cliente in un account NetApp

| Condizione di errore | Risoluzione |

|---|---|

The operation failed because the specified key vault key was not found |

Quando si immette manualmente l'URI della chiave, assicurarsi che l'URI sia corretto. |

Azure Key Vault key is not a valid RSA key |

Verificare che la chiave selezionata sia di tipo RSA. |

Azure Key Vault key is not enabled |

Assicurarsi che la chiave selezionata sia abilitata. |

Azure Key Vault key is expired |

Verificare che la chiave selezionata sia valida. |

Azure Key Vault key has not been activated |

Assicurarsi che la chiave selezionata sia attiva. |

Key Vault URI is invalid |

Quando si immette manualmente l'URI della chiave, assicurarsi che l'URI sia corretto. |

Azure Key Vault is not recoverable. Make sure that Soft-delete and Purge protection are both enabled on the Azure Key Vault |

Aggiornare il livello di ripristino dell'insieme di credenziali delle chiavi in: “Recoverable/Recoverable+ProtectedSubscription/CustomizedRecoverable/CustomizedRecoverable+ProtectedSubscription” |

Account must be in the same region as the Vault |

Assicurarsi che l'insieme di credenziali delle chiavi si trovi nella stessa area dell'account NetApp. |

Errori durante la creazione di un volume crittografato con chiavi gestite dal cliente

| Condizione di errore | Risoluzione |

|---|---|

Volume cannot be encrypted with Microsoft.KeyVault, NetAppAccount has not been configured with KeyVault encryption |

La crittografia della chiave gestita dal cliente non è abilitata per l'account NetApp. Configurare l'account NetApp per l'uso della chiave gestita dal cliente. |

EncryptionKeySource cannot be changed |

Nessuna risoluzione. La proprietà EncryptionKeySource di un volume non può essere modificata. |

Unable to use the configured encryption key, please check if key is active |

Verificare quanto segue: -Tutti i criteri di accesso sono corretti nell'insieme di credenziali delle chiavi: Get, Encrypt, Decrypt? -Esiste un endpoint privato per l'insieme di credenziali delle chiavi? -Nella rete virtuale è presente un servizio NAT di rete virtuale con la subnet di Azure NetApp Files delegata abilitata? |

Could not connect to the KeyVault |

Assicurarsi che l'endpoint privato sia configurato correttamente e che i firewall non blocchino la connessione dal Rete virtuale all'insieme di credenziali delle chiavi. |