Configurare Monitoraggio di Azure con il perimetro di sicurezza di rete (anteprima)

Questo articolo illustra il processo di configurazione di un NSP (Network Security Perimeter) per le risorse di Monitoraggio di Azure. Il perimetro di sicurezza di rete è una funzionalità di isolamento della rete che fornisce un perimetro protetto per la comunicazione tra i servizi PaaS distribuiti all'esterno di una rete virtuale. Questi servizi PaaS possono comunicare tra loro all'interno del perimetro e possono anche comunicare con risorse esterne al perimetro usando regole di accesso in ingresso e in uscita pubbliche.

Il perimetro di sicurezza di rete consente di controllare l'accesso alla rete usando le impostazioni di isolamento della rete nelle risorse di Monitoraggio di Azure supportate. Dopo aver configurato un perimetro di sicurezza di rete, è possibile eseguire le azioni seguenti:

- Controllare l'accesso di rete alle risorse di Monitoraggio di Azure supportate in base alle regole di accesso in ingresso e in uscita definite in NSP.

- Registrare tutti gli accessi di rete alle risorse di Monitoraggio di Azure supportate.

- Bloccare eventuali esfiltrazioni di dati nei servizi non presenti nel provider di sicurezza di rete.

Aree

Il perimetro della sicurezza di rete di Azure è attualmente disponibile in anteprima pubblica. Le funzionalità del perimetro di sicurezza di rete in Monitoraggio di Azure sono attualmente disponibili nelle 6 aree seguenti:

- Stati Uniti orientali

- Stati Uniti orientali 2

- Stati Uniti centro-settentrionali

- Stati Uniti centro-meridionali

- Stati Uniti occidentali

- West US 2

Limitazioni correnti

- Affinché gli scenari di esportazione di Log Analytics funzionino correttamente con gli account di archiviazione, sia l'area di lavoro Log Analytics che gli account di archiviazione devono far parte dello stesso perimetro.

- La risorsa gruppi di azioni globali non supporta il provider di servizi di rete. È necessario creare risorse dei gruppi di azioni a livello di area che supporteranno il provider di servizi di rete.

- Le query tra risorse vengono bloccate per le aree di lavoro Log Analytics associate al provider di servizi di rete. Ciò include l'accesso all'area di lavoro tramite un cluster ADX.

- I log di accesso NSP vengono campionati ogni 30 minuti.

Componenti supportati

I componenti di Monitoraggio di Azure supportati con un perimetro di sicurezza di rete sono elencati nella tabella seguente con la versione minima dell'API.

| Conto risorse | Tipo di risorsa | Versione dell'API |

|---|---|---|

| Endpoint di raccolta dati (DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| area di lavoro Log Analytics | Microsoft.OperationalInsights/workspaces | 01-09-2023 |

| Avvisi di query di log | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-preview |

| Gruppi di azioni 12 | Microsoft.Insights/actionGroups | 2023-05-01 |

1 NSP funziona solo con gruppi di azioni regionali. Per impostazione predefinita, i gruppi di azioni globali hanno accesso alla rete pubblica.

2 Oggi, Eventhub è l'unico tipo di azione supportato per NSP. Per impostazione predefinita, tutte le altre azioni sono l'accesso alla rete pubblica.

I componenti seguenti di Monitoraggio di Azure non sono supportati con un perimetro di sicurezza di rete:

- Application Insights Profiler per .NET e Snapshot Debugger

- Chiave gestita dal cliente di Log Analytics

- Query tra risorse che includono qualsiasi area di lavoro Log Analytics associata a un NSP

Nota

Per Application Insights, configurare NSP per l'area di lavoro Log Analytics usata per la risorsa di Application Insights.

Creare un perimetro di sicurezza di rete

Creare un perimetro di sicurezza di rete usando portale di Azure, l'interfaccia della riga di comando di Azure o PowerShell.

Aggiungere l'area di lavoro Log Analytics a un perimetro di sicurezza di rete

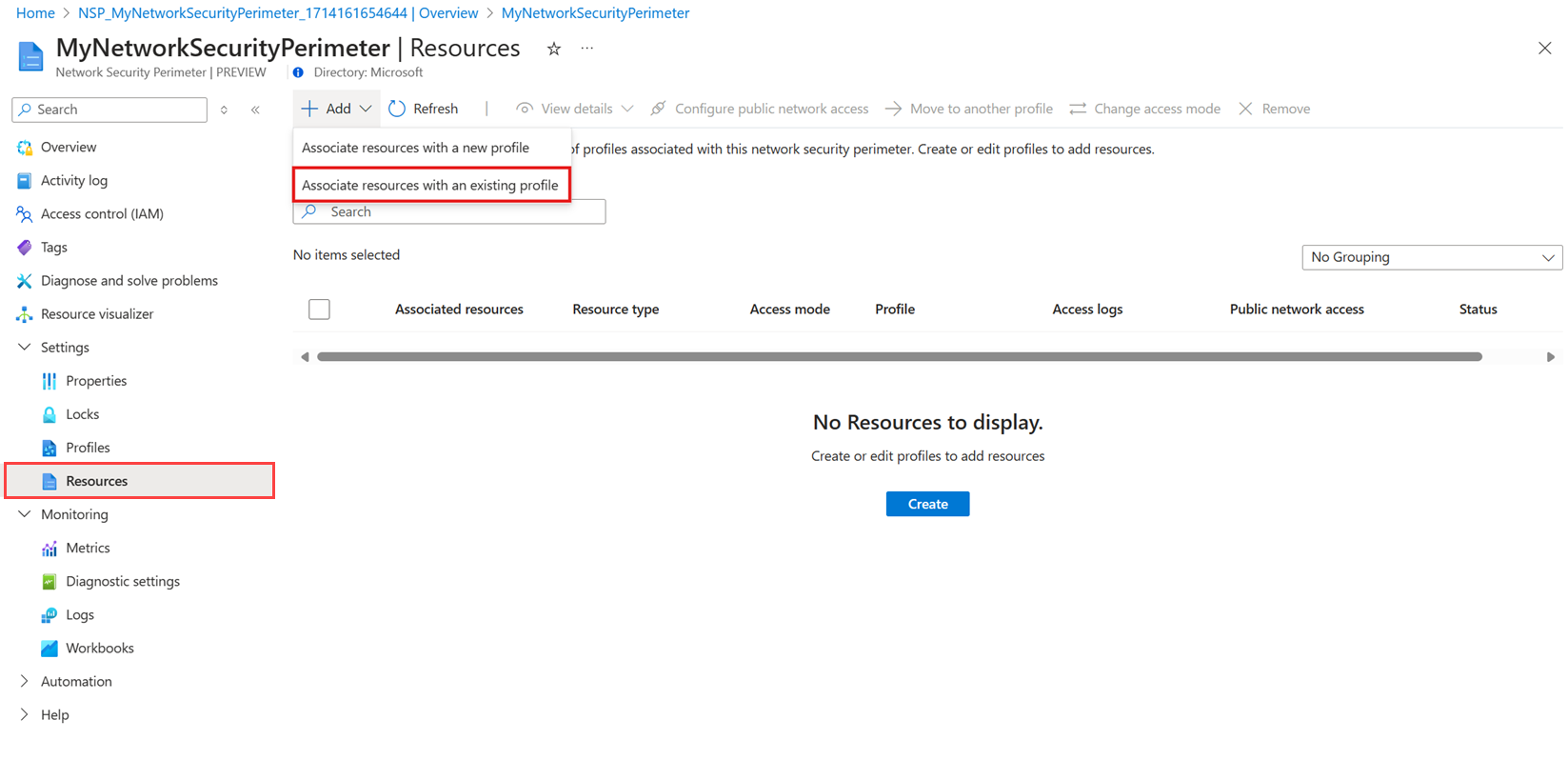

Dal menu Perimetro di sicurezza di rete nella portale di Azure selezionare il perimetro di sicurezza di rete.

Selezionare Risorse e quindi Aggiungi ->Associa risorse a un profilo esistente.

Selezionare il profilo da associare alla risorsa dell'area di lavoro Log Analytics.

Selezionare Associa e quindi selezionare l'area di lavoro Log Analytics.

Selezionare Associa nella sezione in basso a sinistra della schermata per creare l'associazione con NSP.

Importante

Quando si trasferisce un'area di lavoro Log Analytics tra gruppi di risorse o sottoscrizioni, collegarla al perimetro di sicurezza di rete (NSP) per mantenere i criteri di sicurezza. Se l'area di lavoro viene eliminata, assicurarsi di rimuovere anche le associazioni dal provider di sicurezza di rete."

Regole di accesso per l'area di lavoro Log Analytics

Un profilo NSP specifica regole che consentono o negano l'accesso attraverso il perimetro. All'interno del perimetro, tutte le risorse hanno accesso reciproco a livello di rete, sebbene siano ancora soggette all'autenticazione e all'autorizzazione. Per le risorse esterne al provider di servizi di rete, è necessario specificare le regole di accesso in ingresso e in uscita. Le regole in ingresso specificano le connessioni da consentire e le regole in uscita specificano le richieste consentite.

Nota

Qualsiasi servizio associato a un perimetro di sicurezza di rete consente in modo implicito l'accesso in ingresso e in uscita a qualsiasi altro servizio associato allo stesso perimetro di sicurezza di rete quando tale accesso viene autenticato usando identità gestite e assegnazioni di ruolo. Le regole di accesso devono essere create solo quando si consente l'accesso all'esterno del perimetro di sicurezza di rete o per l'accesso autenticato tramite chiavi API.

Aggiungere una regola di accesso in ingresso NSP

Le regole di accesso in ingresso NSP possono consentire a Internet e alle risorse esterne al perimetro di connettersi con le risorse all'interno del perimetro.

NSP supporta due tipi di regole di accesso in ingresso:

- Intervalli di indirizzi IP. Gli indirizzi IP o gli intervalli devono essere nel formato CIDR (Classless Inter-Domain Routing). Un esempio di notazione CIDR è 8.8.8.0/24, che rappresenta gli indirizzi IP compresi tra 8.8.8.0 e 8.8.8.255. Questo tipo di regola consente l'ingresso da qualsiasi indirizzo IP nell'intervallo è consentito.

- Sottoscrizioni. Questo tipo di regola consente l'accesso in ingresso autenticato usando qualsiasi identità gestita dalla sottoscrizione.

Usare il processo seguente per aggiungere una regola di accesso in ingresso NSP usando il portale di Azure:

Passare alla risorsa perimetrale di sicurezza di rete nella portale di Azure.

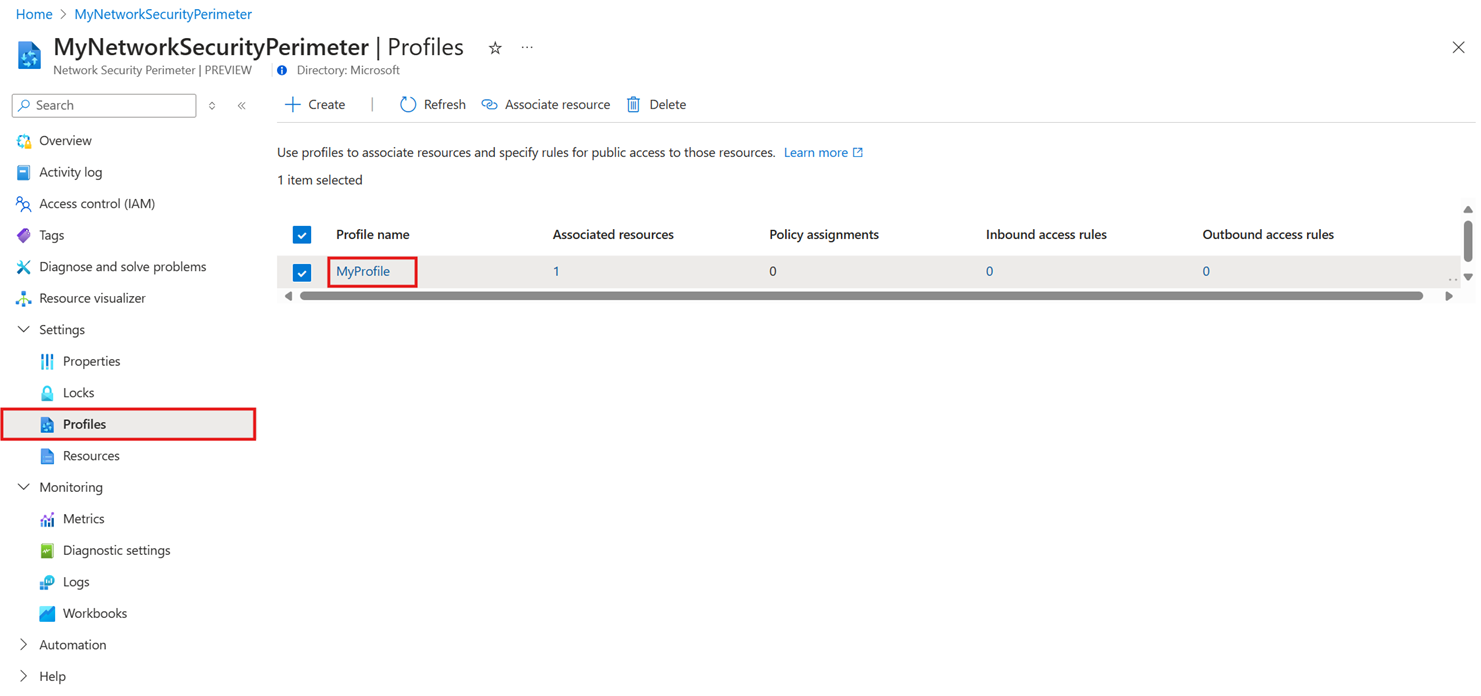

Selezionare Profili e quindi il profilo usato con il provider di servizi di rete.

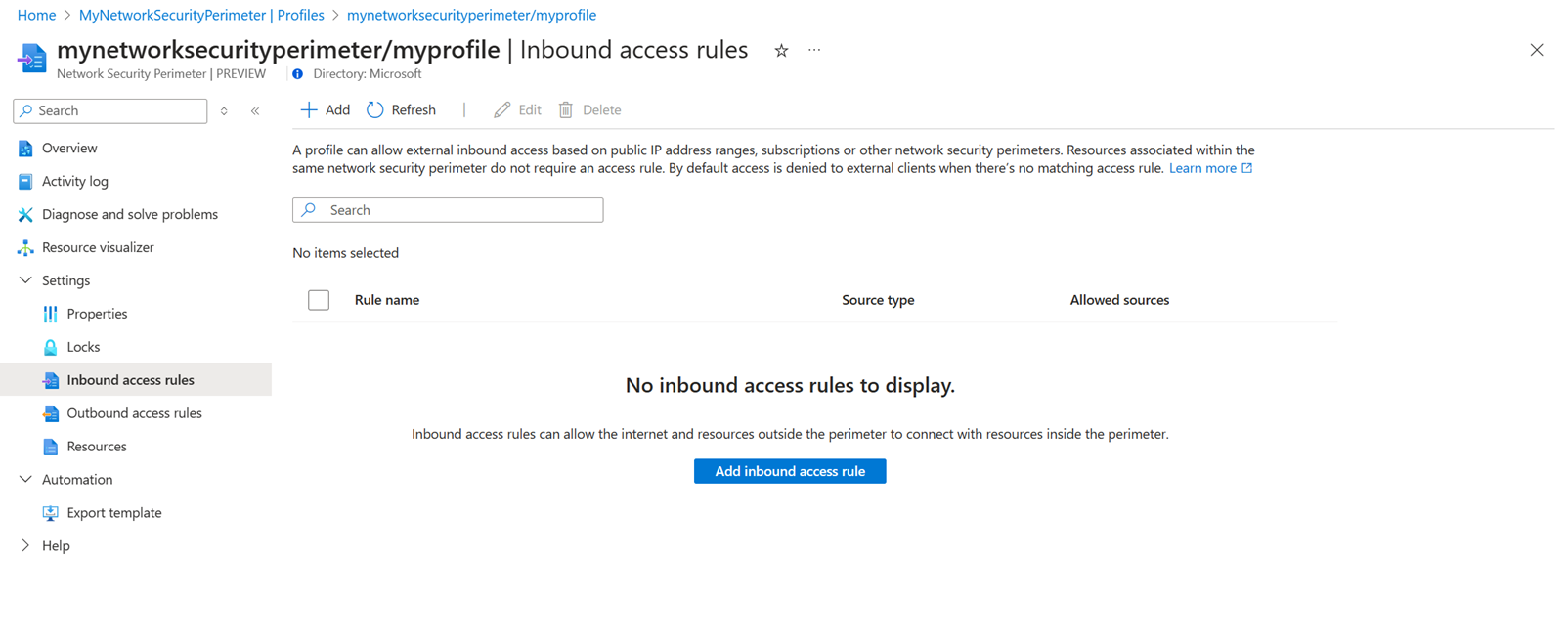

Selezionare Regole di accesso in ingresso.

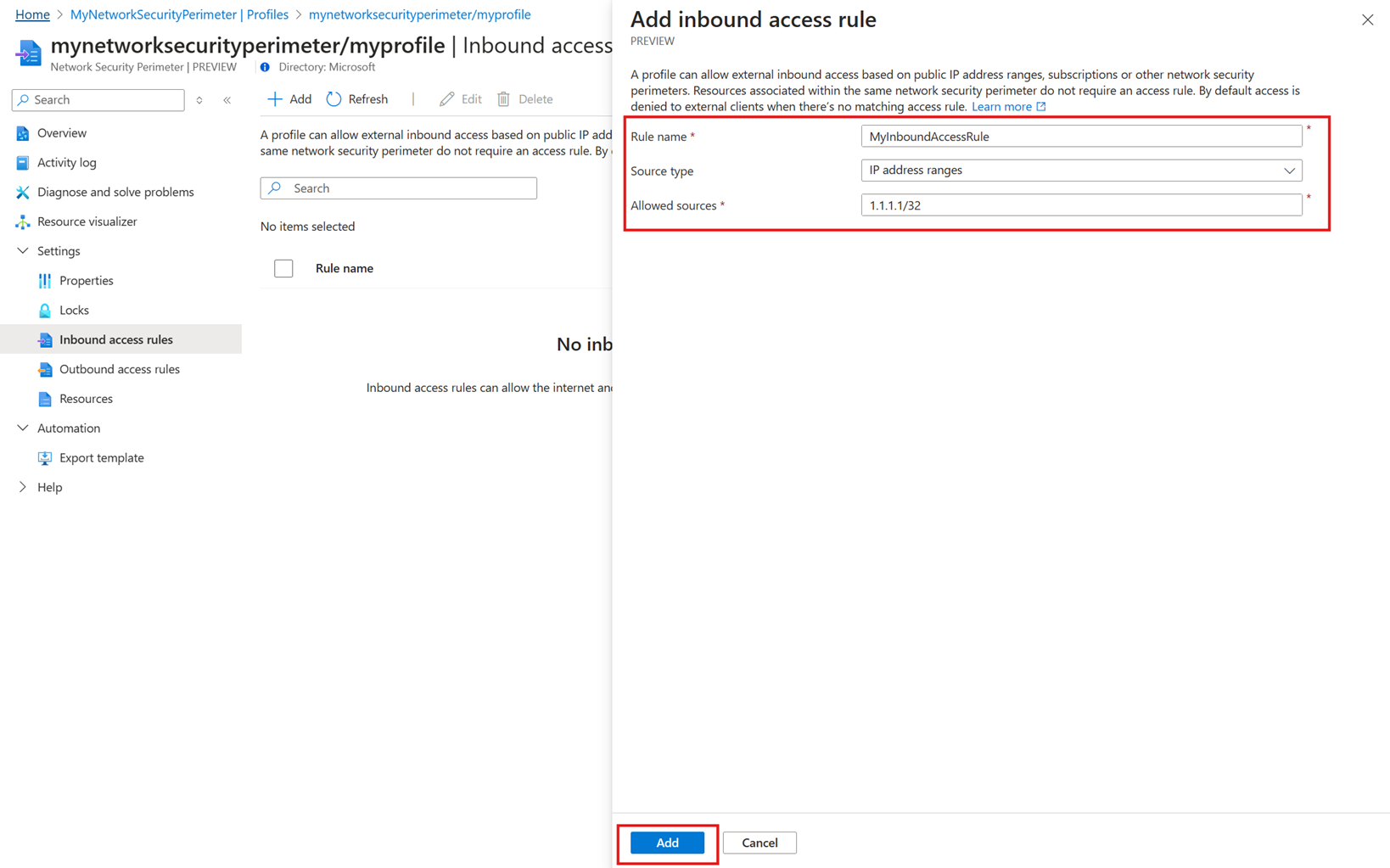

Fare clic su Aggiungi o Aggiungi regola di accesso in ingresso. Immetti o seleziona i valori seguenti:

Impostazione Valore Nome della regola Nome della regola di accesso in ingresso. Ad esempio MyInboundAccessRule. Tipo di origine I valori validi sono intervalli di indirizzi IP o sottoscrizioni. Origini consentite Se sono stati selezionati intervalli di indirizzi IP, immettere l'intervallo di indirizzi IP in formato CIDR da cui si vuole consentire l'accesso in ingresso. Gli intervalli IP di Azure sono disponibili in Intervalli IP e tag di servizio di Azure - Cloud pubblico. Se si seleziona Sottoscrizioni, usare la sottoscrizione da cui si vuole consentire l'accesso in ingresso. Fare clic su Aggiungi per creare la regola di accesso in ingresso.

Aggiungere una regola di accesso in uscita NSP

L'esportazione dei dati in un'area di lavoro Log Analytics consente di esportare continuamente dati per tabelle specifiche nell'area di lavoro. È possibile eseguire l'esportazione in un account di Archiviazione di Azure o in Hub eventi di Azure man mano che i dati arrivano a una pipeline di Monitoraggio di Azure.

Un'area di lavoro Log Analytics all'interno di un perimetro di sicurezza può connettersi solo agli hub eventi e di archiviazione nello stesso perimetro. Altre destinazioni richiedono una regola di accesso in uscita basata sul nome di dominio completo (FQDN) della destinazione.

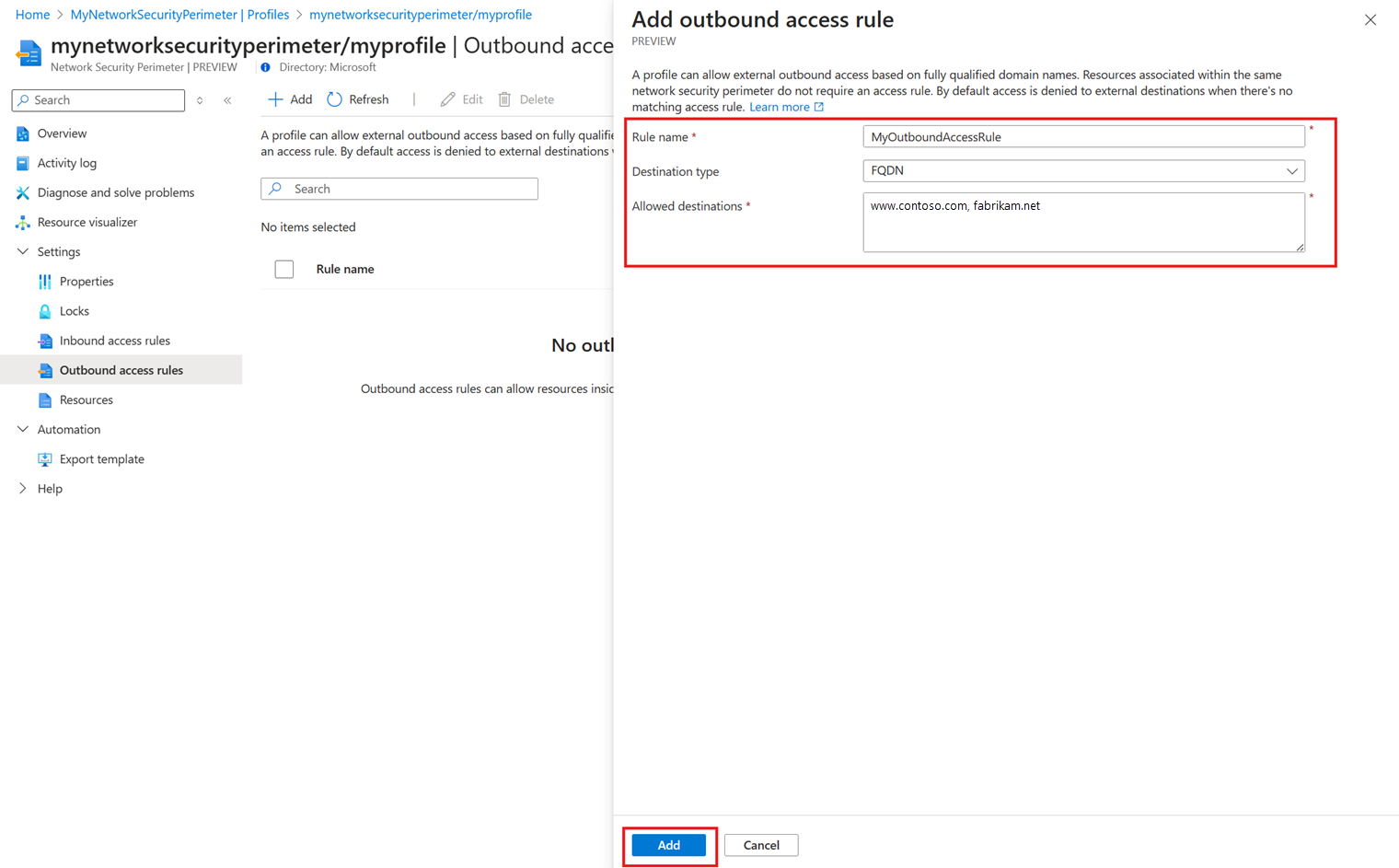

Usare il processo seguente per aggiungere una regola di accesso in uscita NSP usando il portale di Azure:

Passare alla risorsa perimetrale di sicurezza di rete nella portale di Azure.

Selezionare Profili e quindi il profilo usato con il provider di servizi di rete.

Selezionare Regole di accesso in uscita.

Fare clic su Aggiungi o Aggiungi regola di accesso in uscita. Immetti o seleziona i valori seguenti:

Impostazione Valore Nome della regola Nome della regola di accesso in uscita. Ad esempio MyOutboundAccessRule. Tipo destinazione Lasciare FQDN. Destinazioni consentite Immettere un elenco delimitato da virgole di nomi di dominio completi a cui si vuole consentire l'accesso in uscita. Selezionare Aggiungi per creare la regola di accesso in uscita.

Passaggi successivi

- Altre informazioni sul perimetro di sicurezza di rete in Azure.