Autenticazione e autorizzazioni utente

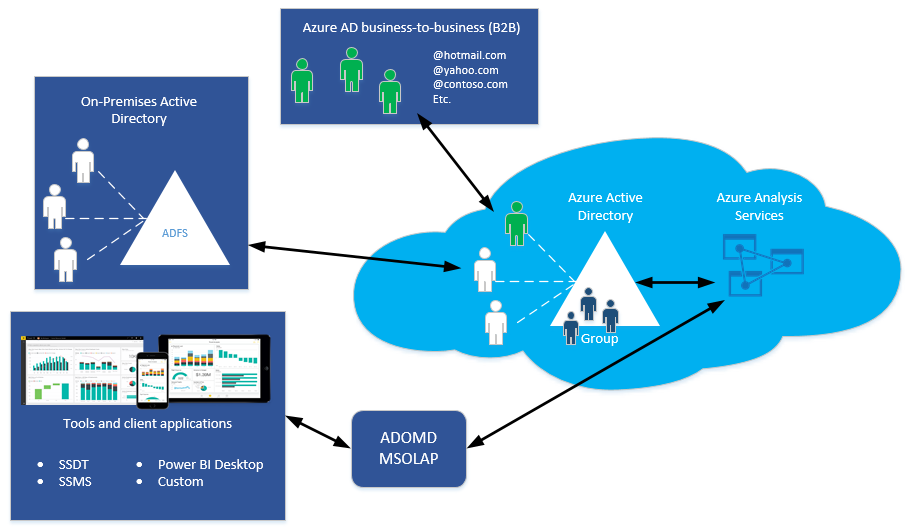

Azure Analysis Services usa l'ID Microsoft Entra per la gestione delle identità e l'autenticazione degli utenti. Qualsiasi utente che crea, gestisce o si connette a un server Azure Analysis Services deve disporre di un'identità utente valida in un tenant di Microsoft Entra nella stessa sottoscrizione.

Azure Analysis Services supporta la collaborazione B2B di Microsoft Entra. Con B2B, gli utenti esterni all'organizzazione possono essere invitati come utenti guest in una directory di Microsoft Entra. Gli utenti guest possono appartenere a un'altra directory di tenant di Microsoft Entra o a qualsiasi indirizzo e-mail valido. Dopo che l'utente è stato invitato e ha accettato l'invito inviato da Azure tramite posta elettronica, l'identità dell'utente viene aggiunta alla directory tenant. Le identità possono essere aggiunte ai gruppi di sicurezza o come membri di un ruolo del database o di amministratore del server.

Autenticazione

Per connettersi a un server tutti gli strumenti e le applicazioni client usano una o più librerie client di Analysis Services (AMO, MSOLAP, ADOMD).

Queste tre librerie client supportano sia il flusso interattivo di Microsoft Entra sia i metodi di autenticazione non interattivi. I due metodi di autenticazione integrata di Active Directory e della password di Active Directory non interattive possono essere usati nelle applicazioni che adottano AMOMD e MSOLAP. Questi due metodi non aprono mai finestre di dialogo popup per l’accesso.

Applicazioni client quali Excel e Power BI Desktop e strumenti come SQL Server Management Studio (SSMS) ed estensioni di progetti Analysis Services per Visual Studio installano le versioni più recenti delle librerie client con aggiornamenti regolari. L'estensione di progetti Power BI Desktop, SSMS e Analysis Services viene aggiornata ogni mese. Excel viene aggiornato con Microsoft 365. Gli aggiornamenti di Microsoft 365 sono meno frequenti e alcune organizzazioni usano il canale differito, che posticipa gli aggiornamenti di tre mesi.

A seconda dello strumento o dell'applicazione client in uso, il tipo di autenticazione e la modalità di accesso possono essere diverse. Ogni applicazione può supportare funzionalità diverse per la connessione ai servizi cloud quali Azure Analysis Services.

Power BI Desktop, Visual Studio e SSMS supportano l'autenticazione universale di Active Directory, ovvero un metodo interattivo che supporta anche Microsoft Entra Multi-Factor Authentication (MFA). L’autenticazione a più fattori di Microsoft Entra permette di proteggere l'accesso ai dati e alle applicazioni, fornendo al tempo stesso una procedura di accesso semplice. MFA include funzionalità avanzate di autenticazione con varie opzioni di verifica (chiamata telefonica, SMS, smart card con PIN o notifica tramite app per dispositivi mobili). La convalida di MFA interattiva con l'ID Microsoft Entra può avvenire attraverso una finestra popup. È consigliata l'autenticazione universale.

Se si accede ad Azure con un account di Windows e l'autenticazione universale non è selezionata o disponibile (Excel), è richiesto Active Directory Federation Services (AD FS). Con la federazione, Microsoft Entra ID e gli utenti di Microsoft 365 vengono autenticati usando credenziali locali e possono accedere alle risorse di Azure.

SQL Server Management Studio (SSMS)

I server di Azure Analysis Services supportano connessioni da SSMS V17.1 e versioni successive usando l'autenticazione di Windows, l'autenticazione della password di Active Directory e l'autenticazione universale di Active Directory. In generale, è consigliabile usare l'autenticazione universale di Active Directory per i motivi indicati di seguito:

Supporta i metodi autenticazione interattiva e non interattiva.

Supporta gli utenti guest di Azure B2B invitati al tenant di Azure AS. Quando si connettono a un server, gli utenti guest devono selezionare l'autenticazione universale di Active Directory.

Supporta l'autenticazione a più fattori (MFA). L’autenticazione a più fattori di Microsoft Entra agevola la protezione dell'accesso ai dati e alle applicazioni con una serie di semplici opzioni di verifica, tra cui: chiamata telefonica, SMS, smart card con pin o notifica tramite app per dispositivi mobili. La convalida di MFA interattiva con l'ID Microsoft Entra può avvenire attraverso una finestra popup.

Visual Studio

Visual Studio si connette ad Azure Analysis Services tramite l'autenticazione universale di Active Directory con supporto MFA. Agli utenti viene richiesto di accedere ad Azure alla prima distribuzione. Gli utenti devono accedere ad Azure con un account che disponga delle autorizzazioni di amministratore del server per il server nel quale stanno eseguendo la distribuzione. Al primo accesso ad Azure viene loro assegnato un token. Il token è memorizzato nella cache per le connessioni future.

Power BI Desktop

Power BI Desktop si connette ad Azure Analysis Services tramite l'autenticazione universale di Active Directory con supporto MFA. Agli utenti viene richiesto di accedere ad Azure alla prima connessione. Gli utenti devono accedere ad Azure con un account incluso in ruolo del database o di amministratore del server.

Excel

Gli utenti di Excel possano connettersi a un server usando un account di Windows, un ID aziendale (indirizzo e-mail) o un indirizzo e-mail esterno. Le identità di posta elettronica esterne deve essere già presenti in Microsoft Entra ID come utenti guest.

Autorizzazioni utenti

Gli amministratori del server sono specifici di un'istanza del server Azure Analysis Services. Si connettono usando strumenti quali il portale di Azure, SQL Server Management Studio e Visual Studio per eseguire attività come la configurazione delle impostazioni e la gestione dei ruoli utente. Per impostazione predefinita, l'utente che crea il server viene automaticamente aggiunto come amministratore del server di Analysis Services. È possibile aggiungere altri amministratori tramite il portale di Azure o SSMS. Gli amministratori del server devono disporre di un account nel tenant di Microsoft Entra nella stessa sottoscrizione. Per altre informazioni, vedere Gestire gli amministratori del server.

Gli utenti del database si connettono ai database modello tramite applicazioni client quali Excel o Power BI. Gli utenti devono essere aggiunti ai ruoli database. I ruoli database definiscono l'amministratore, il processo o le autorizzazioni di lettura per un database. È importante comprendere che gli utenti del database in un ruolo con autorizzazioni di amministratore sono diversi dagli amministratori di server. Per impostazione predefinita, tuttavia, gli amministratori del server sono anche amministratori del database. Per altre informazioni, vedere Gestire ruoli e utenti del database.

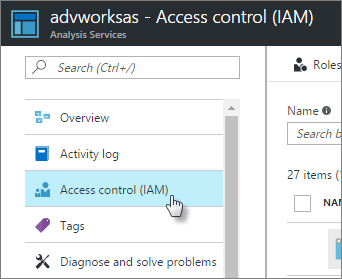

Proprietari delle risorse di Azure. I proprietari delle risorse gestiscono le risorse di una sottoscrizione di Azure. Possono aggiungere le identità degli utenti di Microsoft Entra ai ruoli di proprietario o collaboratore di una sottoscrizione usando il controllo di accesso nel portale di Azure o i modelli di Azure Resource Manager.

I ruoli di questo livello si applicano agli utenti o agli account che devono eseguire attività completabili nel portale o tramite i modelli di Azure Resource Manager. Per altre informazioni, vedere Controllo degli accessi in base al ruolo di Azure.

ruoli del database

I ruoli definiti per un modello tabulare sono ruoli del database. Ovvero contengono membri costituiti da utenti di Microsoft Entra e gruppi di sicurezza che dispongono di autorizzazioni specifiche che definiscono le azioni che tali membri possono eseguire su un database modello. Un ruolo del database viene creato come oggetto separato nel database e si applica solo al database in cui è stato creato.

Per impostazione predefinita, quando si crea un nuovo progetto di modello tabulare, il progetto di modello non dispone di alcun ruolo. È possibile definire i ruoli nella finestra di dialogo Gestione ruoli di Visual Studio. Se i ruoli vengono definiti durante la progettazione dei modelli di progetto, sono applicati solo ai database dell'area di lavoro del modello. Quando viene distribuito il modello, gli stessi ruoli vengono applicati al modello distribuito. Dopo la distribuzione di un modello, gli amministratori del server e del database possono gestire ruoli e membri tramite SSMS. Per altre informazioni, vedere Gestire ruoli e utenti del database.

Considerazioni e limitazioni

- Azure Analysis Services non supporta l'uso di password monouso per gli utenti B2B

Passaggi successivi

Gestire l'accesso alle risorse con i gruppi di Microsoft Entra

Gestire ruoli e utenti del database

Gestire gli amministratori di server

Controllo degli accessi in base al ruolo di Azure