Distribuzione di Active Directory Federation Services in Azure

Active Directory Federation Services (AD FS) offre funzionalità semplificate e protette di federazione delle identità e Single Sign-On (SSO) Web. Gli utenti federati con Microsoft Entra ID o Microsoft 365 possono eseguire l'autenticazione usando le credenziali locali per accedere a tutte le risorse cloud. Di conseguenza, la distribuzione deve avere un'infrastruttura AD FS a disponibilità elevata per garantire l'accesso alle risorse sia in locale che nel cloud.

La distribuzione di AD FS in Azure consente di ottenere disponibilità elevata senza troppo sforzo. La distribuzione di AD FS in Azure offre diversi vantaggi:

- La potenza dei set di disponibilità di Azure offre un'infrastruttura a disponibilità elevata.

- Le distribuzioni sono facili da ridimensionare. Se sono necessarie prestazioni maggiori, è possibile eseguire facilmente la migrazione a computer più potenti usando un processo di distribuzione semplificato in Azure.

- La ridondanza geografica di Azure garantisce che l'infrastruttura sia a disponibilità elevata in tutto il mondo.

- Il portale di Azure semplifica la gestione dell'infrastruttura con opzioni di gestione estremamente semplificate.

Principi di progettazione

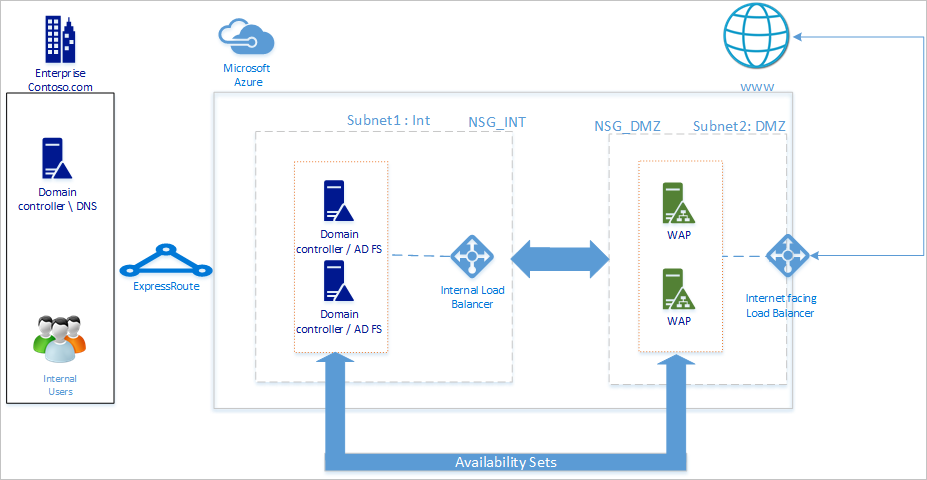

Il diagramma seguente illustra la topologia di base consigliata per la distribuzione dell'infrastruttura AD FS in Azure.

È consigliabile che la topologia di rete segua questi principi generali:

- Distribuire AD FS in server separati per evitare di influire sulle prestazioni dei controller di dominio.

- È necessario distribuire server proxy applicazione Web (WAP) in modo che gli utenti possano raggiungere AD FS quando non si trovano nella rete aziendale.

- È necessario configurare i server proxy dell'applicazione Web nella zona demilitarizzata (DMZ) e consentire solo l'accesso TCP/443 tra la rete perimetrale e la subnet interna.

- Per garantire la disponibilità elevata dei server proxy applicazione Web e AD FS, è consigliabile usare un servizio di bilanciamento del carico interno per i server AD FS e Azure Load Balancer per i server proxy dell'applicazione Web.

- Per garantire la ridondanza per la distribuzione di AD FS, è consigliabile raggruppare due o più macchine virtuali in un set di disponibilità per carichi di lavoro simili. Questa configurazione garantisce che durante un evento di manutenzione pianificato o non pianificato sia disponibile almeno una macchina virtuale.

- È consigliabile distribuire server proxy applicazione Web in una rete perimetrale separata. È possibile dividere una rete virtuale in due subnet e quindi distribuire i server del proxy dell'applicazione Web in una subnet isolata. È possibile configurare le impostazioni del gruppo di sicurezza di rete per ogni subnet e consentire solo la comunicazione necessaria tra le due subnet.

Distribuire la rete

Quando si crea una rete, è possibile creare due subnet nella stessa rete virtuale o creare due reti virtuali diverse. È consigliabile usare l'approccio a rete singola, perché la creazione di due reti virtuali separate richiede anche la creazione di due gateway di rete virtuale separati a scopo di comunicazione.

Creare una rete virtuale

Per creare una rete virtuale:

Accedere al portale di Azure con il proprio account Azure.

Nel portale cercare e selezionare Reti virtuali.

Nella pagina Reti virtuali selezionare + Crea.

In Crea rete virtuale passare alla scheda Informazioni di base e configurare le impostazioni seguenti:

Configurare le impostazioni seguenti in Dettagli progetto:

In Sottoscrizione selezionare il nome della sottoscrizione.

In Gruppo di risorse selezionare il nome di un gruppo di risorse esistente o selezionare Crea nuovo per crearne uno nuovo.

Configurare le impostazioni seguenti per Dettagli istanza:

In Nome rete virtuale immettere un nome per la rete virtuale.

In Area selezionare l'area in cui si vuole creare la rete virtuale.

Selezionare Avanti.

Nella scheda Sicurezza abilitare qualsiasi servizio di sicurezza che si vuole usare e quindi selezionare Avanti.

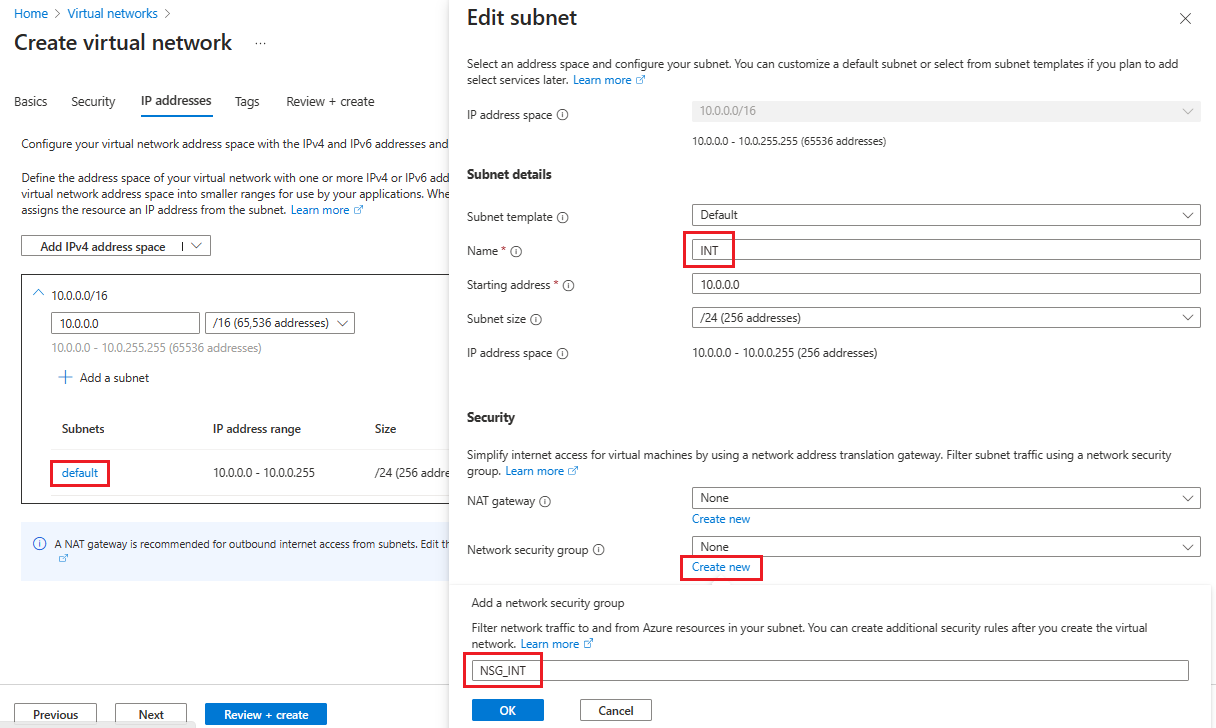

Nella scheda Indirizzi IP selezionare il nome della subnet da modificare. Per questo esempio si sta modificando la subnet predefinita creata automaticamente dal servizio.

Nella pagina Modifica subnet rinominare la subnet in INT.

Immettere le informazioni relative all'indirizzo IP e alle dimensioni della subnet per definire uno spazio indirizzi IP.

Per Gruppodi sicurezza di rete selezionare Crea nuovo.

Per questo esempio, immettere il nome NSG_INT e selezionare OK, quindi selezionare Salva. È ora disponibile la prima subnet.

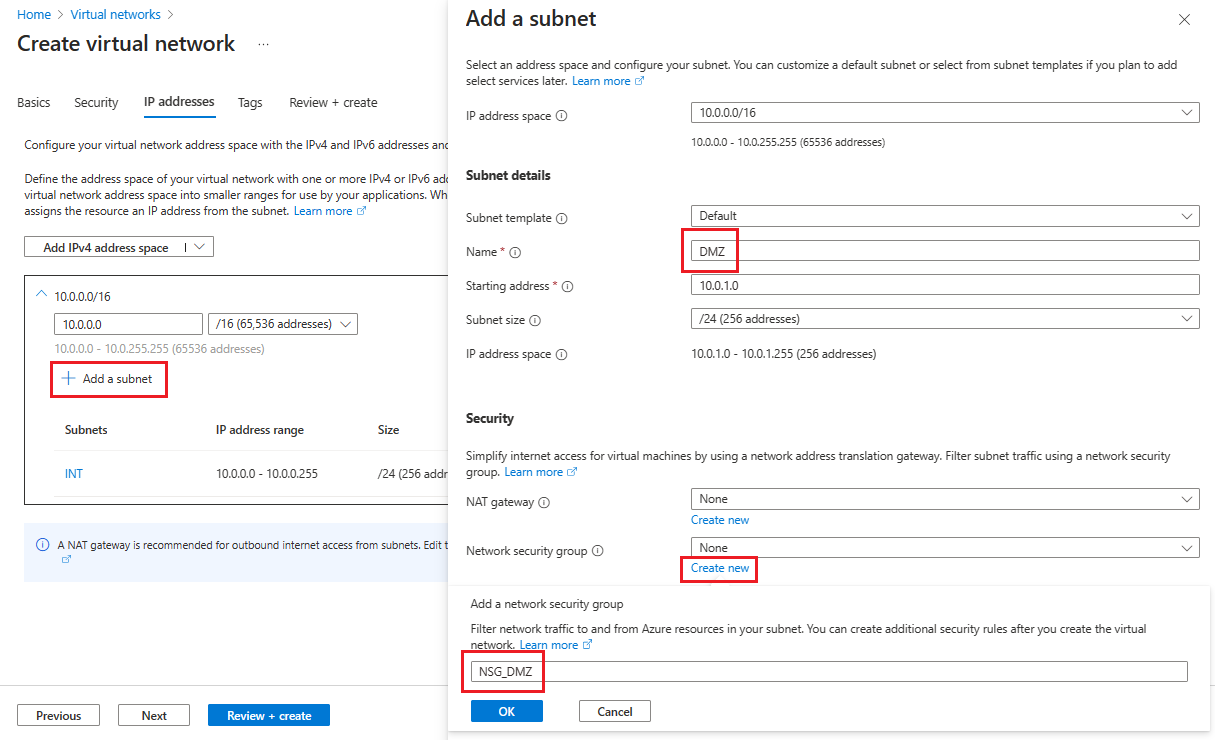

Per creare la seconda subnet, selezionare + Aggiungi una subnet.

Nella pagina Aggiungi una subnet immettere la rete perimetrale per il secondo nome della subnet, quindi immettere le informazioni sulla subnet nei campi vuoti per definire uno spazio indirizzi IP.

Per Gruppodi sicurezza di rete selezionare Crea nuovo.

Immettere il nome NSG_DMZ, selezionare OK, quindi selezionare Aggiungi.

Selezionare Rivedi e crea e quindi Crea.

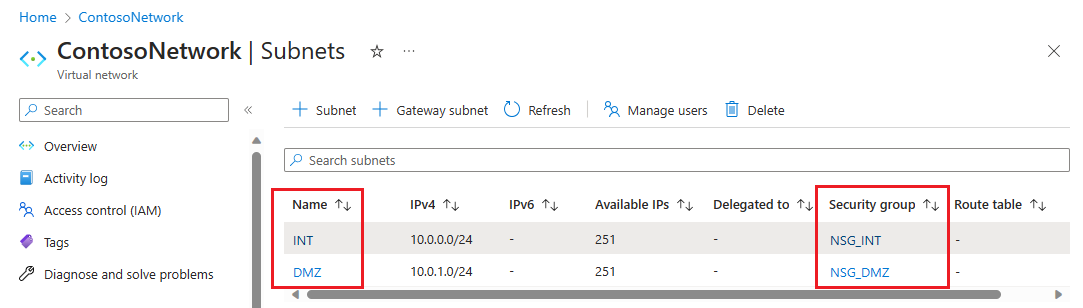

È ora disponibile una rete virtuale che include due subnet, ognuna con un gruppo di sicurezza di rete associato.

Proteggere la rete virtuale

Un gruppo di sicurezza di rete (NSG) contiene un elenco di regole elenco di Controllo di accesso (ACL) che consentono o negano il traffico di rete alle istanze della macchina virtuale in una rete virtuale. È possibile associare un gruppo NSG a una subnet o a singole istanze di VM all'interno di tale subnet. Quando un gruppo di sicurezza di rete viene associato a una subnet, le regole ACL si applicano a tutte le istanze di macchine virtuali nella subnet.

I gruppi di sicurezza di rete associati alle subnet includono automaticamente alcune regole predefinite in ingresso e in uscita. Non è possibile eliminare le regole di sicurezza predefinite, ma è possibile eseguirne l'override con regole con una priorità più alta. È anche possibile aggiungere altre regole in ingresso e in uscita in base al livello di sicurezza desiderato.

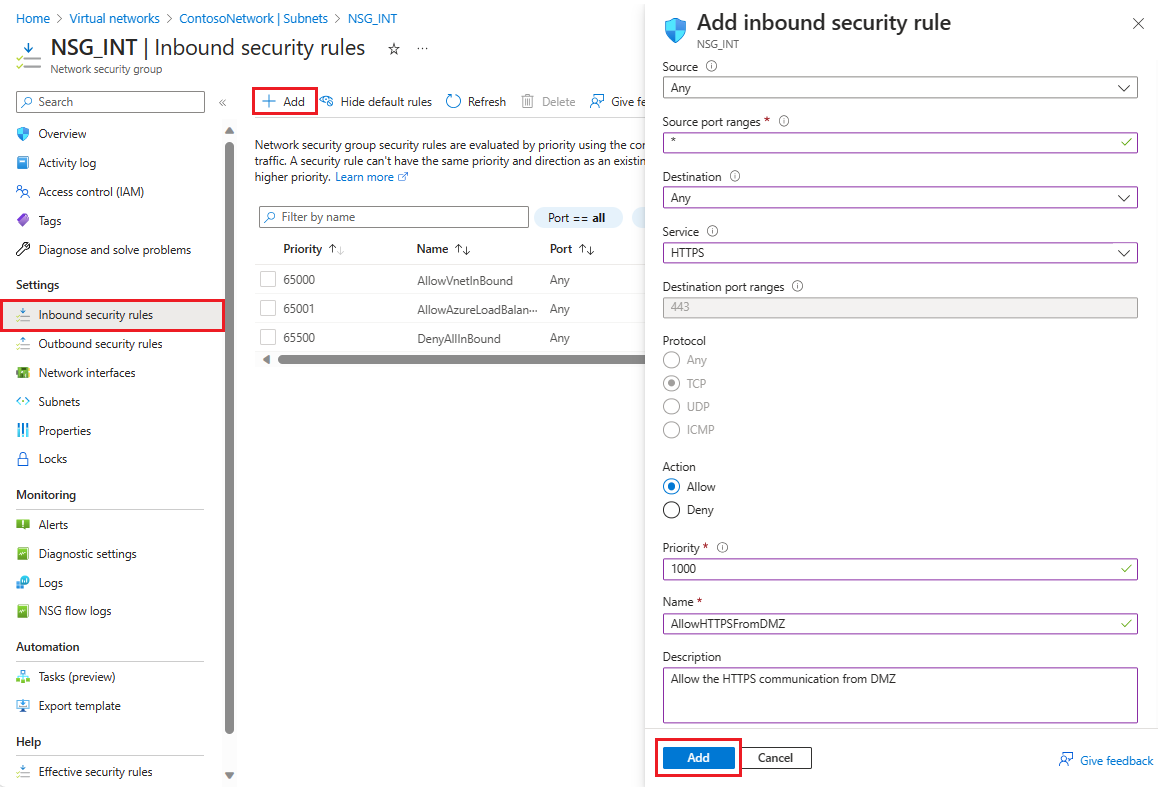

Aggiungere ora un paio di regole a ognuno dei due gruppi di sicurezza. Per il primo esempio, aggiungere una regola di sicurezza in ingresso al gruppo di sicurezza NSG_INT.

Nella pagina Subnet della rete virtuale selezionare NSG_INT.

A sinistra selezionare Regole di sicurezza in ingresso e quindi + Aggiungi.

In Aggiungi regola di sicurezza in ingresso configurare la regola con le informazioni seguenti:

In Origine immettere 10.0.1.0/24.

Per gli intervalli di porte di origine lasciare vuoto se non si vuole consentire il traffico o selezionare un asterisco (*) per consentire il traffico su qualsiasi porta.

Per Destinazione immettere 10.0.0.0/24.

In Servizio selezionare HTTPS. Il servizio compila automaticamente i campi di informazioni per Intervalli di porte di destinazione e Protocollo a seconda del servizio scelto.

In Azione selezionare Consenti.

In Priorità immettere 1010.

In Nome immettere AllowHTTPSFromDMZ.

Per Descrizione immettere Consenti la comunicazione HTTPS dalla rete perimetrale.

Al termine, selezionare Aggiungi.

La nuova regola di sicurezza in ingresso viene ora aggiunta all'inizio dell'elenco di regole per NSG_INT.

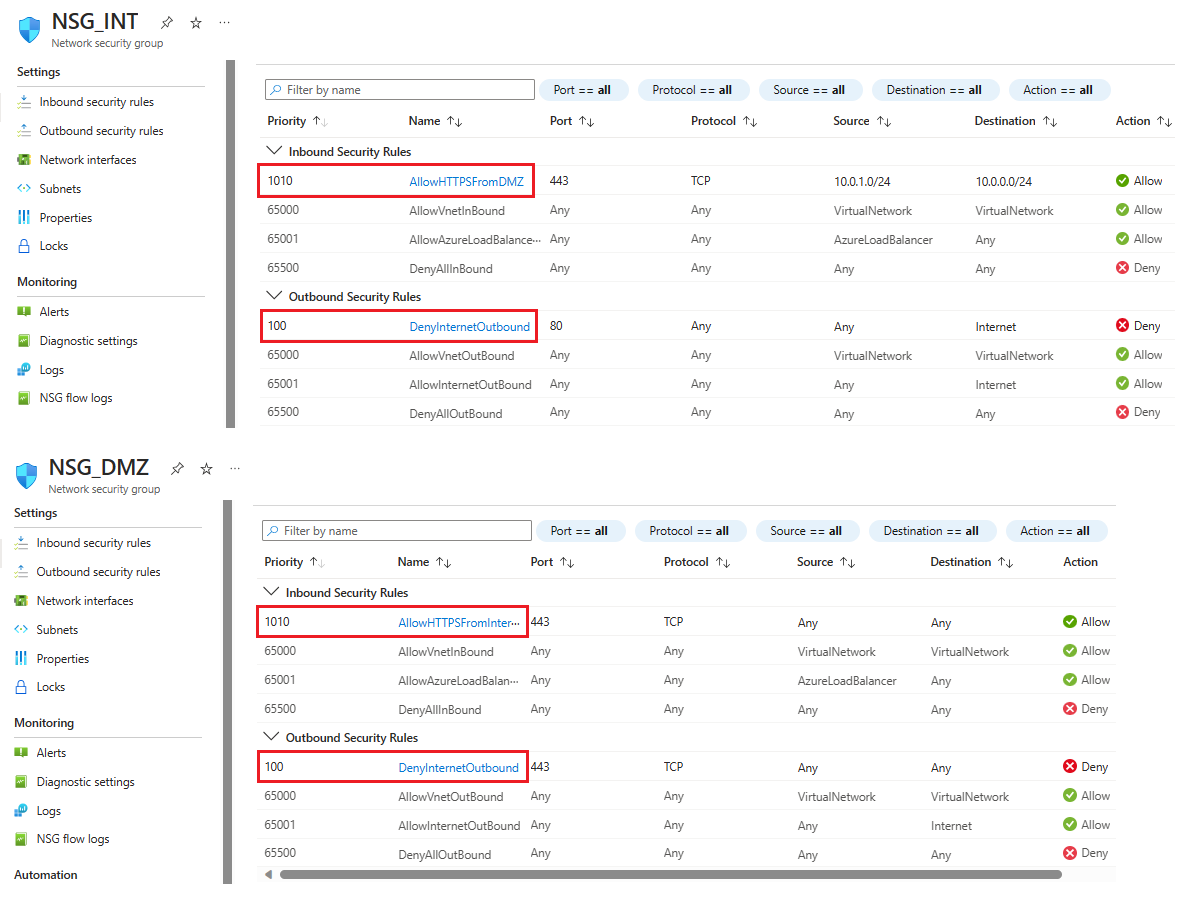

La nuova regola di sicurezza in ingresso viene ora aggiunta all'inizio dell'elenco di regole per NSG_INT.Ripetere questi passaggi con i valori mostrati nella tabella seguente. Oltre alla nuova regola creata, è necessario aggiungere le regole aggiuntive seguenti nell'ordine di priorità elencato per proteggere la subnet interna e perimetrale.

NSG Tipo di regola Source (Sorgente) Destination Service Azione Priorità Nome Descrizione NSG_INT In uscita Qualsiasi Tag del servizio/Internet Personalizzato (80/Qualsiasi) Nega 100 DenyInternetOutbound Nessun accesso a Internet. NSG_DMZ In ingresso Qualsiasi Qualsiasi Personalizzato (Asterisco (*)/Qualsiasi) Consenti 1010 AllowHTTPSFromInternet Consentire HTTPS da Internet alla rete perimetrale. NSG_DMZ In uscita Qualsiasi Tag del servizio/Internet Personalizzato (80/Qualsiasi) Nega 100 DenyInternetOutbound Qualsiasi traffico, ad eccezione di quello da HTTPS a Internet, è bloccato. Dopo aver immesso i valori per ogni nuova regola, selezionare Aggiungi e procedere con il successivo fino a quando non vengono aggiunte due nuove regole di sicurezza per ogni gruppo di sicurezza di rete.

Dopo la configurazione, le pagine del gruppo di sicurezza di rete dovrebbero avere un aspetto simile allo screenshot seguente:

Nota

Se la rete virtuale richiede l'autenticazione del certificato utente client, ad esempio l'autenticazione clientTLS con certificati utente X.509, è necessario abilitare la porta TCP 49443 per l'accesso in ingresso.

Creare una connessione all'ambiente locale

È necessaria una connessione all'ambiente locale per distribuire il controller di dominio in Azure. È possibile connettere l'infrastruttura locale all'infrastruttura di Azure usando una delle opzioni seguenti:

- Da punto a sito

- Da sito a sito della rete virtuale

- ExpressRoute

È consigliabile usare ExpressRoute se l'organizzazione non richiede connessioni da punto a sito o Rete virtuale da sito a sito. ExpressRoute consente di creare connessioni private tra i data center di Azure e l'infrastruttura esistente a livello locale o in un ambiente di condivisione del percorso. Anche le connessioni ExpressRoute non si connettono alla rete Internet pubblica, rendendole più affidabili, veloci e più sicure. Per altre informazioni su ExpressRoute e sulle varie opzioni di connettività con ExpressRoute, vedere Panoramica tecnica relativa a ExpressRoute.

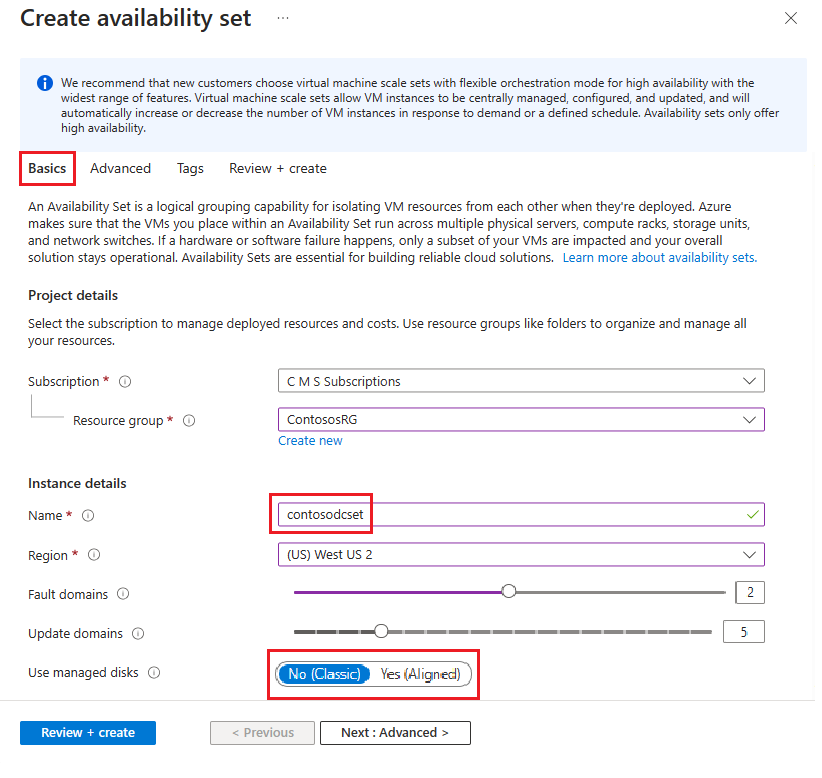

Creare set di disponibilità

Per ogni ruolo (Controller di dominio/AD FS e WAP), creare set di disponibilità contenenti almeno due computer ciascuno. Questa configurazione consente di ottenere una maggiore disponibilità per ogni ruolo. Durante la creazione dei set di disponibilità, è necessario decidere quali dei domini seguenti si desidera usare:

In un dominio di errore, le macchine virtuali condividono lo stesso commutatore di alimentazione e di rete fisico. Sono consigliabili almeno due domini di errore. Il valore predefinito è 2 ed è possibile lasciarlo così come è per questa distribuzione.

In un dominio di aggiornamento, i computer vengono riavviati insieme durante un aggiornamento. Sono consigliabili almeno due domini di aggiornamento. Il valore predefinito è 5 ed è possibile lasciarlo così come è per questa distribuzione.

Per creare set di disponibilità:

Cercare e selezionare Set di disponibilità nella portale di Azure, quindi selezionare + Crea.

In Crea set di disponibilità passare alla scheda Informazioni di base e immettere le informazioni seguenti:

In Dettagli progetto:

In Sottoscrizione selezionare il nome della sottoscrizione.

Per Gruppo di risorse selezionare un gruppo di risorse esistente o Crea nuovo per crearne uno nuovo.

In Dettagli istanza:

In Nome immettere il nome del set di disponibilità. Per questo esempio, immettere contosodcset.

In Area selezionare l'area da usare.

Per Domini di errore lasciare il valore predefinito 2.

Per Domini di aggiornamento lasciare il valore predefinito 5.

Per Usa dischi gestiti selezionare No (versione classica) per questo esempio.

Al termine, selezionare Rivedi e crea e quindi Crea.

Ripetere i passaggi precedenti per creare un secondo set di disponibilità con il nome contososac2.

Distribuire le macchine virtuali

Il passaggio successivo consiste nel distribuire macchine virtuali che ospitano i diversi ruoli nell'infrastruttura. È consigliabile usare almeno due computer in ogni set di disponibilità. Per questo esempio vengono create quattro macchine virtuali per la distribuzione di base.

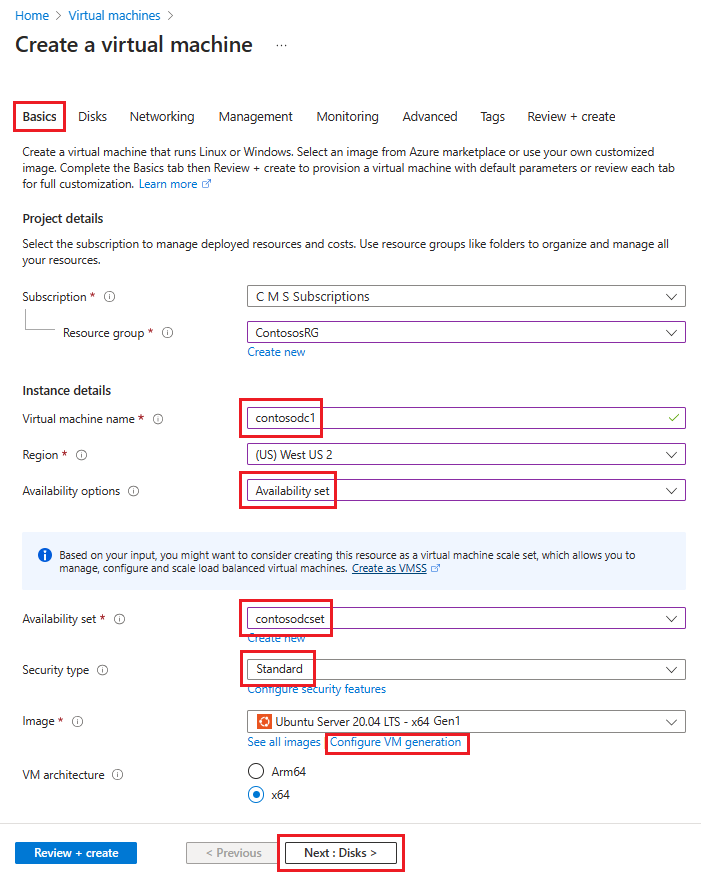

Per creare macchine virtuali:

Cercare e selezionare Macchine virtuali nella portale di Azure.

Nella pagina Macchine virtuali selezionare + Crea, quindi scegliere Macchina virtuale di Azure.

In Crea una macchina virtuale passare alla scheda Informazioni di base e immettere le informazioni seguenti:

In Dettagli progetto:

In Sottoscrizione selezionare il nome della sottoscrizione.

Per Gruppo di risorse selezionare un gruppo di risorse esistente o Crea nuovo per crearne uno nuovo.

In Dettagli istanza:

In Nome macchina virtuale immettere un nome per la macchina virtuale. Per il primo computer in questo esempio immettere contosodc1.

In Area selezionare l'area da usare.

Per Opzioni di disponibilità selezionare Set di disponibilità.

Per Set di disponibilità selezionare contosodcset

In Tipo di sicurezza selezionare Standard.

In Sottoscrizione selezionare il nome della sottoscrizione.

In Immagine selezionare l'immagine che si vuole usare, quindi selezionare Configura generazione vm e selezionare Gen 1.

In Account amministratore:

In Tipo di autenticazione selezionare Chiave pubblica SSH.

Per Nome utente immettere un nome utente da usare per l'account.

Per Nome coppia di chiavi immettere un nome di coppia di chiavi da usare per l'account.

Per qualsiasi elemento non specificato, è possibile lasciare i valori predefiniti.

Al termine, selezionare Avanti: Dischi.

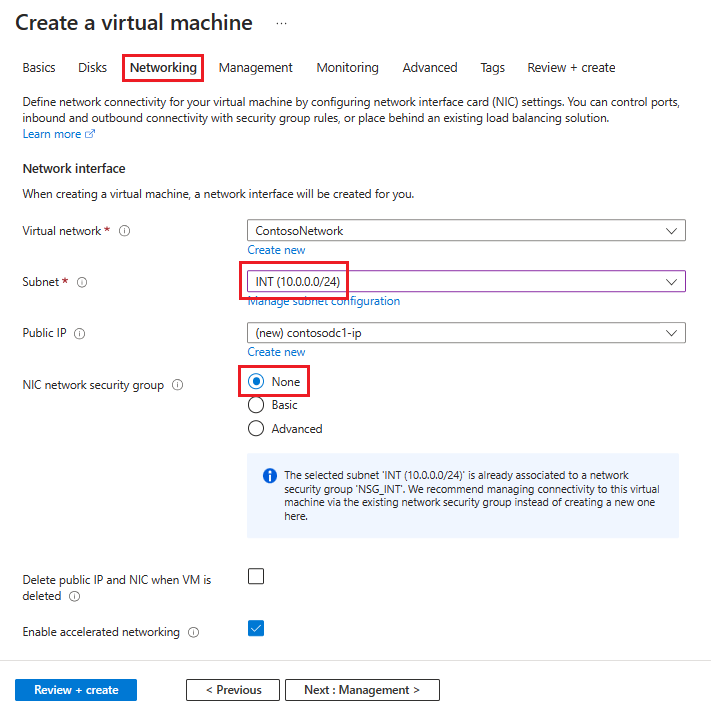

Nella scheda Rete immettere le informazioni seguenti:

Per la rete virtuale, selezionare il nome della rete virtuale che contiene le subnet create nella sezione precedente.

Per Subnet selezionare la subnet INT .

Per Gruppo di sicurezza di rete della scheda di interfaccia di rete selezionare Nessuno.

Per qualsiasi elemento non specificato, è possibile lasciare le impostazioni predefinite.

Dopo aver effettuato tutte le scelte, selezionare Rivedi e crea e quindi selezionare Crea.

Ripetere questi passaggi usando le informazioni contenute in questa tabella per creare le tre macchine virtuali rimanenti:

| Virtual machine name | Subnet | Opzioni di disponibilità | Set di disponibilità | Storage account |

|---|---|---|---|---|

| contosodc2 | INT | Set di disponibilità | contosodcset | contososac2 |

| contosowap1 | Rete perimetrale | Set di disponibilità | contosowapset | contososac1 |

| contosowap2 | Rete perimetrale | Set di disponibilità | contosowapset | contososac2 |

Le impostazioni non specificano il gruppo di sicurezza di rete perché Azure consente di usare il gruppo di sicurezza di rete a livello di subnet. È possibile controllare il traffico di rete del computer usando il singolo gruppo di sicurezza di rete associato alla subnet o all'oggetto NIC (Network Interface Card). Per altre informazioni, vedere Che cos'è un gruppo di sicurezza di rete.

Se si gestisce il DNS, è consigliabile usare un indirizzo IP statico. È possibile usare il DNS di Azure e fare riferimento ai nuovi computer in base ai relativi FQDN di Azure nei record DNS per il dominio. Per altre informazioni, vedere Passare da un indirizzo IP privato a statico.

La pagina Macchine virtuali dovrebbe visualizzare tutte e quattro le macchine virtuali al termine della distribuzione.

Configurare i server DC e AD FS

Per eseguire l'autenticazione di tutte le richieste in ingresso, AD FS deve contattare il controller di dominio. Per risparmiare il costoso passaggio da Azure al controller di dominio locale per l'autenticazione, è consigliabile distribuire una replica del controller di dominio in Azure. Per ottenere la disponibilità elevata, è preferibile creare un set di disponibilità di almeno due controller di dominio.

| Controller di dominio | Ruolo | Storage account |

|---|---|---|

| contosodc1 | Replica | contososac1 |

| contosodc2 | Replica | contososac2 |

È consigliabile eseguire le operazioni seguenti:

Promuovere i due server come controller di dominio di replica con DNS

Configurare i server AD FS installando il ruolo AD FS con Server Manager

Creare e distribuire il bilanciamento del carico interno

Per creare e distribuire un servizio di bilanciamento del carico interno:

Cercare e selezionare Servizi di bilanciamento del carico nel portale di Azure e scegliere + Crea.

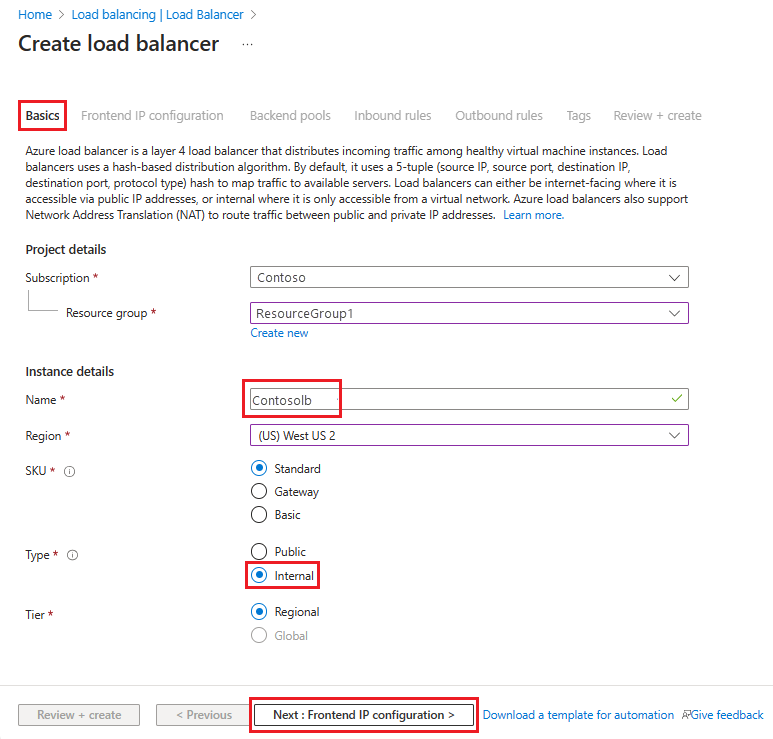

In Crea servizio di bilanciamento del carico immettere o selezionare queste informazioni nella scheda Informazioni di base:

In Dettagli progetto:

In Sottoscrizione selezionare il nome della sottoscrizione.

Per Gruppo di risorse selezionare un gruppo di risorse esistente o Crea nuovo per crearne uno nuovo.

In Dettagli istanza:

In Nome immettere il nome del servizio di bilanciamento del carico.

In Area selezionare l'area da usare.

In Tipo selezionare Interno.

Lasciare LO SKU e il livello predefiniti e quindi selezionare Avanti: Configurazione IP front-end

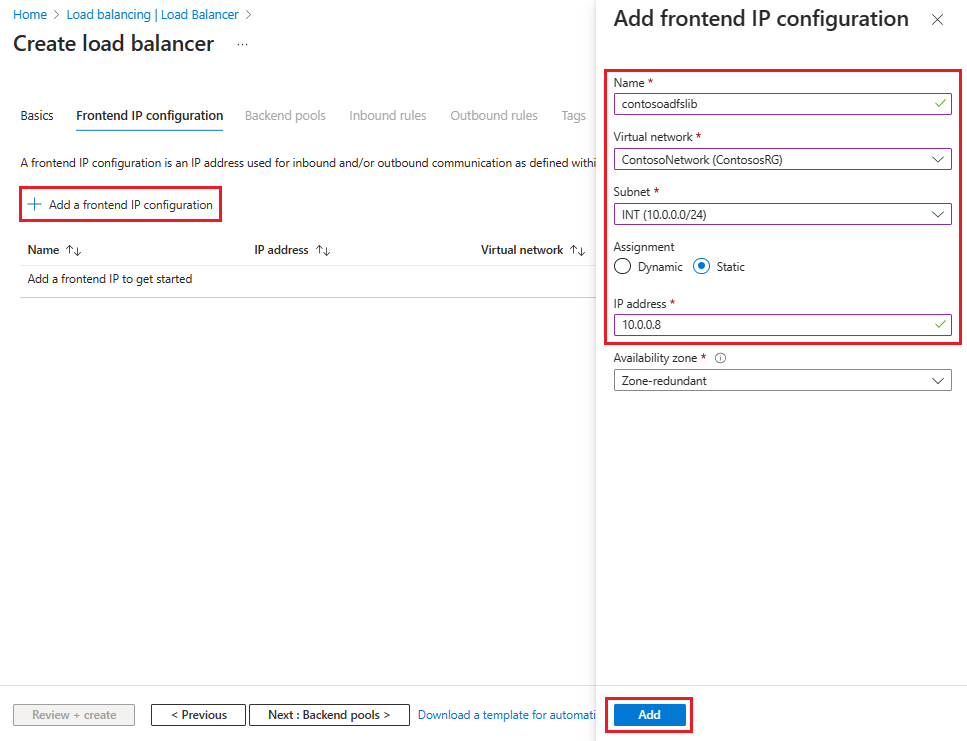

Selezionare + Aggiungi una configurazioneIP front-end, quindi immettere o selezionare queste informazioni nella pagina Aggiungere configurazione IP front-end.

In Nome immettere un nome di configurazione IP front-end.

In Rete virtuale selezionare la rete virtuale in cui si vuole distribuire AD FS.

Per Subnet selezionare INT, ovvero la subnet interna creata nella sezione precedente.

In Assegnazione selezionare Statico.

Per Indirizzo IP immettere l'indirizzo IP.

Lasciare la zona di disponibilità predefinita e quindi selezionare Aggiungi.

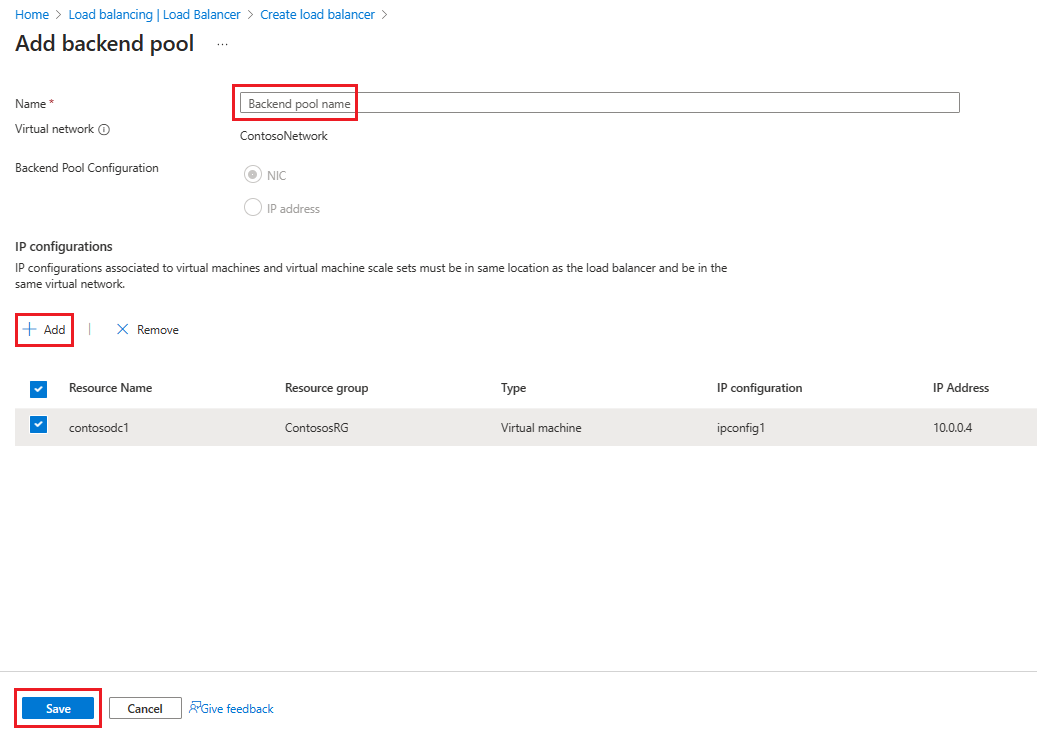

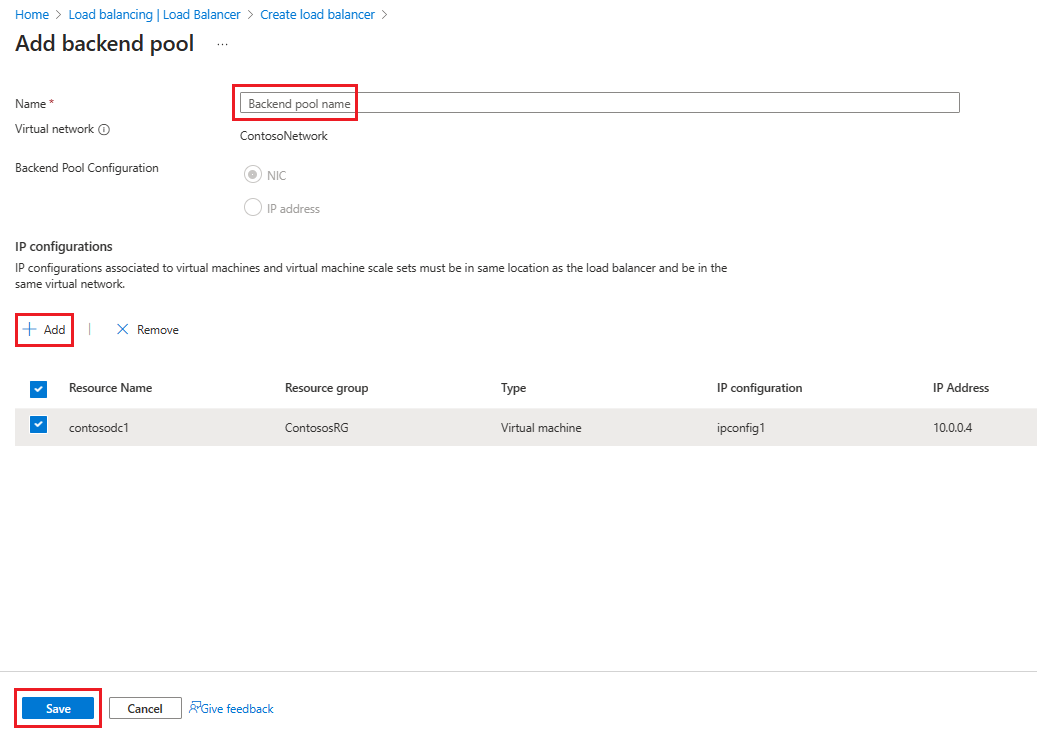

Selezionare Avanti: Pool back-end e quindi + Aggiungi un pool back-end.

Nella pagina Aggiungi pool back-end immettere un nome per il pool back-end nel campo Nome. Nell'area Configurazioni IP selezionare + Aggiungi.

Nella pagina Aggiungi pool back-end selezionare una macchina virtuale da allineare al pool back-end, selezionare Aggiungi, quindi selezionare Salva.

Selezionare Avanti: Regole in ingresso.

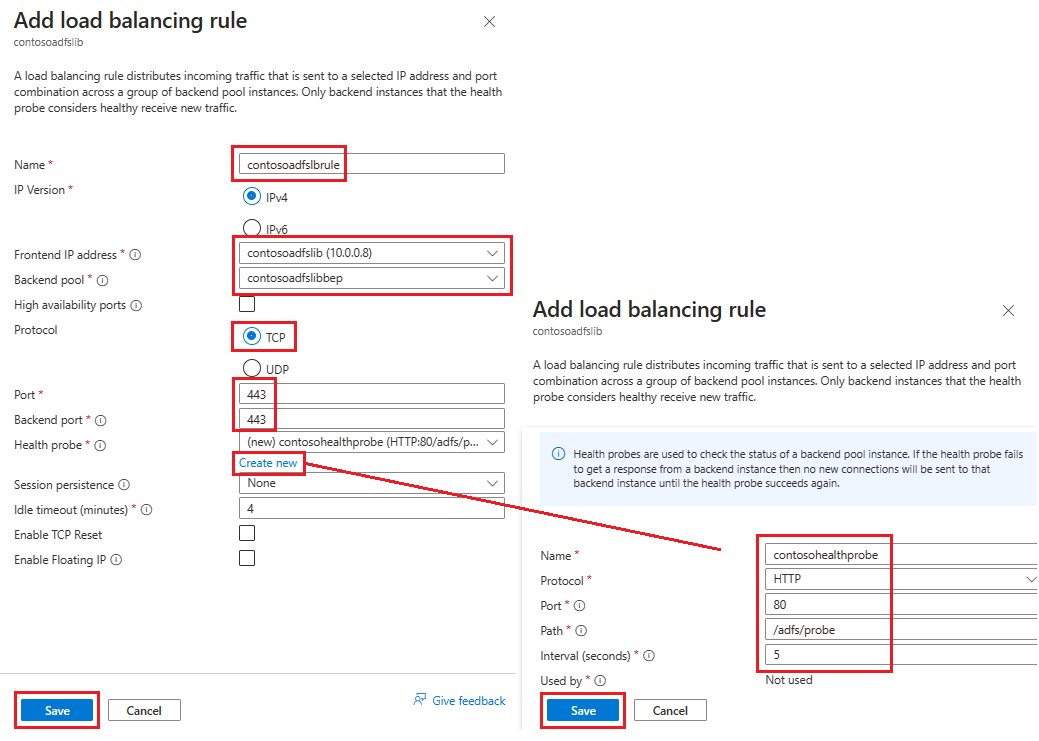

Nella scheda Regole in ingresso selezionare Aggiungi una regola di bilanciamento del carico, quindi immettere le informazioni seguenti nella pagina Aggiungi regola di bilanciamento del carico:

In Nome immettere un nome per la regola.

Per Indirizzo IP front-end selezionare l'indirizzo creato in precedenza.

Per Pool back-end selezionare il pool back-end creato in precedenza.

In Protocollo selezionare TCP.

Per Porta immettere 443.

Per Porta back-end selezionare Crea nuovo, quindi immettere i valori seguenti per creare un probe di integrità:

In Nome immettere il nome del probe di integrità.

In Protocollo immettere HTTP.

Per Porta immettere 80.

In Percorso immettere /adfs/probe.

Per Intervallo lasciare il valore predefinito 5.

Al termine selezionare Salva.

Al termine, selezionare Salva per salvare la regola in ingresso.

Selezionare Salva per salvare la regola in ingresso.

Selezionare Rivedi e crea e quindi Crea.

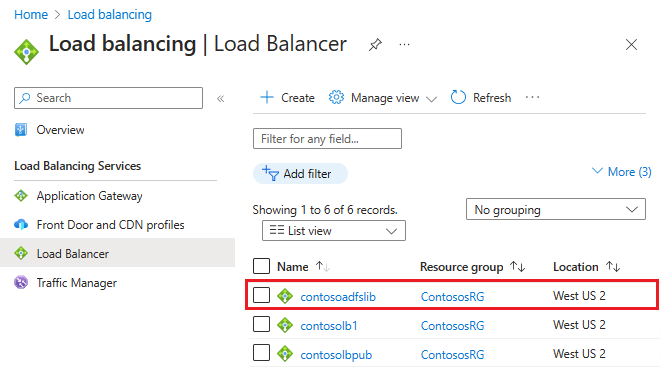

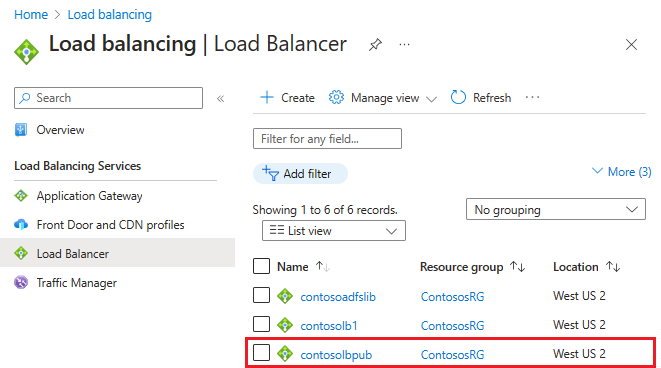

Dopo aver selezionato Crea e il servizio di bilanciamento del carico interno viene distribuito, è possibile visualizzarlo nell'elenco dei servizi di bilanciamento del carico, come illustrato nello screenshot seguente.

Aggiornare il server DNS con il bilanciamento del carico interno

Usando il server DNS interno, creare un record A per il bilanciamento del carico interno. Questa impostazione garantisce che tutti i dati trasmessi a fs.contoso.com finiranno nel servizio di bilanciamento del carico interno usando la route appropriata. Il record A deve essere per il servizio federativo con l'indirizzo IP che punta all'indirizzo IP del bilanciamento del carico interno. Ad esempio, se l'indirizzo IP del bilanciamento del carico interno è 10.3.0.8 e il servizio federativo installato è fs.contoso.com, creare un record A per fs.contoso.com che punta a 10.3.0.8.

Avviso

Se si usa il Database interno di Windows (WID) per il database AD FS, impostare questo valore per puntare temporaneamente al server AD FS primario. Se non si apporta questa modifica temporanea, il proxy dell'applicazione Web non riesce a eseguire la registrazione. Dopo aver registrato correttamente tutti i server proxy dell'applicazione Web, modificare questa voce DNS in modo che punti al servizio di bilanciamento del carico.

Nota

Se la distribuzione usa anche IPv6, creare un record AAAA corrispondente.

Configurare i server del proxy dell'applicazione Web in modo da raggiungere i server AD FS

Per assicurarsi che i server del proxy dell'applicazione Web siano in grado di raggiungere i server AD FS dietro il bilanciamento del carico interno, creare un record nel file %systemroot%\system32\drivers\etc\hosts per il bilanciamento del carico interno. Il nome distinto (DN) deve essere il nome del servizio federativo, ad esempio fs.contoso.com. E la voce IP deve essere l'indirizzo IP del servizio di bilanciamento del carico interno, che in questo esempio è 10.3.0.8.

Avviso

Se si usa il Database interno di Windows (WID) per il database AD FS, impostare questo valore per puntare temporaneamente al server AD FS primario. In caso contrario, la registrazione del proxy dell'applicazione Web non riesce. Dopo aver registrato correttamente tutti i server proxy dell'applicazione Web, modificare questa voce DNS in modo che punti al servizio di bilanciamento del carico.

Installazione del ruolo proxy dell'applicazione Web

Dopo aver verificato che i server del proxy dell'applicazione Web sono in grado di raggiungere i server AD FS dietro il bilanciamento del carico interno, è possibile installare successivamente i server del proxy dell'applicazione Web. I server del proxy dell'applicazione Web non devono essere aggiunti al dominio. Installare i ruoli proxy dell'applicazione Web nei due server del proxy dell'applicazione Web selezionando il ruolo Accesso remoto. Server manager consente di completare l'installazione di WAP.

Per altre informazioni su come distribuire WAP, vedere Installare e configurare il server del proxy dell'applicazione Web.

Creare e distribuire il bilanciamento del carico con connessione Internet (pubblico)

Per creare e distribuire il servizio di bilanciamento del carico con connessione Internet:

Nel portale di Azure selezionare Servizi di bilanciamento del carico e quindi scegliere Crea.

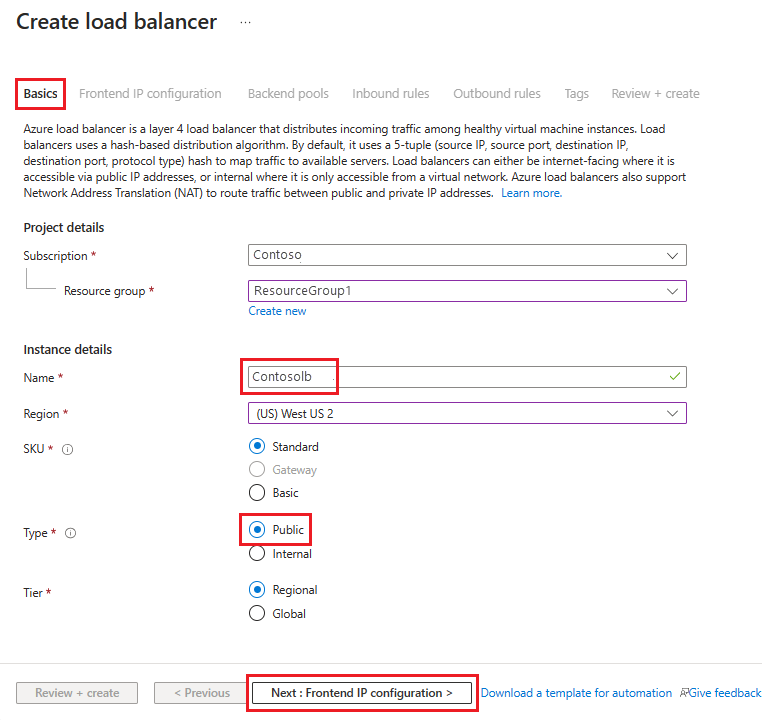

In Crea servizio di bilanciamento del carico passare alla scheda Informazioni di base e configurare le impostazioni seguenti:

In Dettagli progetto:

In Sottoscrizione selezionare il nome della sottoscrizione.

Per Gruppo di risorse selezionare un gruppo di risorse esistente o Crea nuovo per crearne uno nuovo.

In Dettagli istanza:

In Nome immettere il nome del servizio di bilanciamento del carico.

In Area selezionare l'area da usare.

In Tipo selezionare Pubblico.

Lasciare lo SKU e il livello predefiniti e quindi selezionare Avanti : Configurazione IP front-end

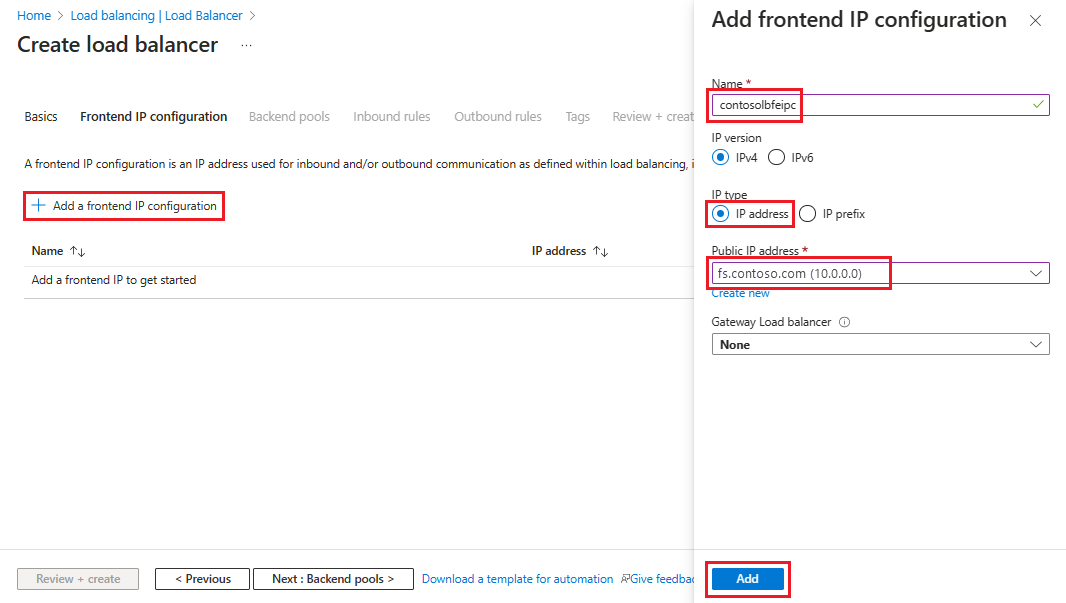

Selezionare + Aggiungi una configurazioneIP front-end, quindi immettere o selezionare queste informazioni nella pagina Aggiungere configurazione IP front-end.

In Nome immettere un nome di configurazione IP front-end.

Per Tipo ip selezionare Indirizzo IP.

Per Indirizzo IP pubblico selezionare l'indirizzo IP pubblico da usare nell'elenco a discesa oppure selezionare Crea per crearne uno nuovo, quindi selezionare Aggiungi.

Selezionare Avanti: Pool back-end e quindi + Aggiungi un pool back-end.

Nella pagina Aggiungi pool back-end immettere un nome per il pool back-end nel campo Nome. Nell'area Configurazioni IP selezionare + Aggiungi.

Nella pagina Aggiungi pool back-end selezionare una macchina virtuale da allineare al pool back-end, selezionare Aggiungi, quindi selezionare Salva.

Selezionare Avanti: Regole in ingresso, quindi selezionare Aggiungi una regola di bilanciamento del carico. Nella pagina Aggiungi regola di bilanciamento del carico configurare le impostazioni seguenti:

In Nome immettere un nome per la regola.

Per Indirizzo IP front-end selezionare l'indirizzo creato in precedenza.

Per Pool back-end selezionare il pool back-end creato in precedenza.

In Protocollo selezionare TCP.

Per Porta immettere 443.

Per Porta back-end immettere 443.

Per Probe di integrità immettere i valori seguenti:

In Nome immettere il nome del probe di integrità.

In Protocollo immettere HTTP.

Per Porta immettere 80.

In Percorso immettere /adfs/probe.

Per Intervallo lasciare il valore predefinito 5.

Al termine selezionare Salva.

Al termine, selezionare Salva per salvare la regola in ingresso.

Selezionare Rivedi e crea e quindi Crea.

Dopo aver selezionato Crea e il servizio di bilanciamento del carico interno pubblico viene distribuito, deve contenere un elenco di servizi di bilanciamento del carico.

Assegnare un'etichetta DNS all'IP pubblico

Per configurare l'etichetta DNS per l'indirizzo IP pubblico:

Nella portale di Azure cercare Indirizzi IP pubblici e quindi selezionare l'indirizzo IP da modificare.

In Impostazioni selezionare Configurazione.

In Specificare un'etichetta DNS (facoltativo) aggiungere una voce nel campo di testo (ad esempio fs.contoso.com) che si risolve nell'etichetta DNS del bilanciamento del carico esterno (ad esempio contosofs.westus.cloudapp.azure.com).

Selezionare Salva per completare l'assegnazione di un'etichetta DNS.

Testare l'accesso ad AD FS

Il modo più semplice per testare AD FS consiste nell'usare la pagina IdpInitiatedSignOn.aspx. A tale scopo, è necessario abilitare IdpInitiatedSignOn nelle proprietà di AD FS.

Per verificare se è abilitata la proprietà IdpInitiatedSignOn:

In PowerShell eseguire il cmdlet seguente nel server AD FS per impostarlo su abilitato.

Set-AdfsProperties -EnableIdPInitiatedSignOnPage $trueDa qualsiasi computer esterno accedere a

https:\//adfs-server.contoso.com/adfs/ls/IdpInitiatedSignon.aspx.Verrà visualizzata la pagina AD FS seguente:

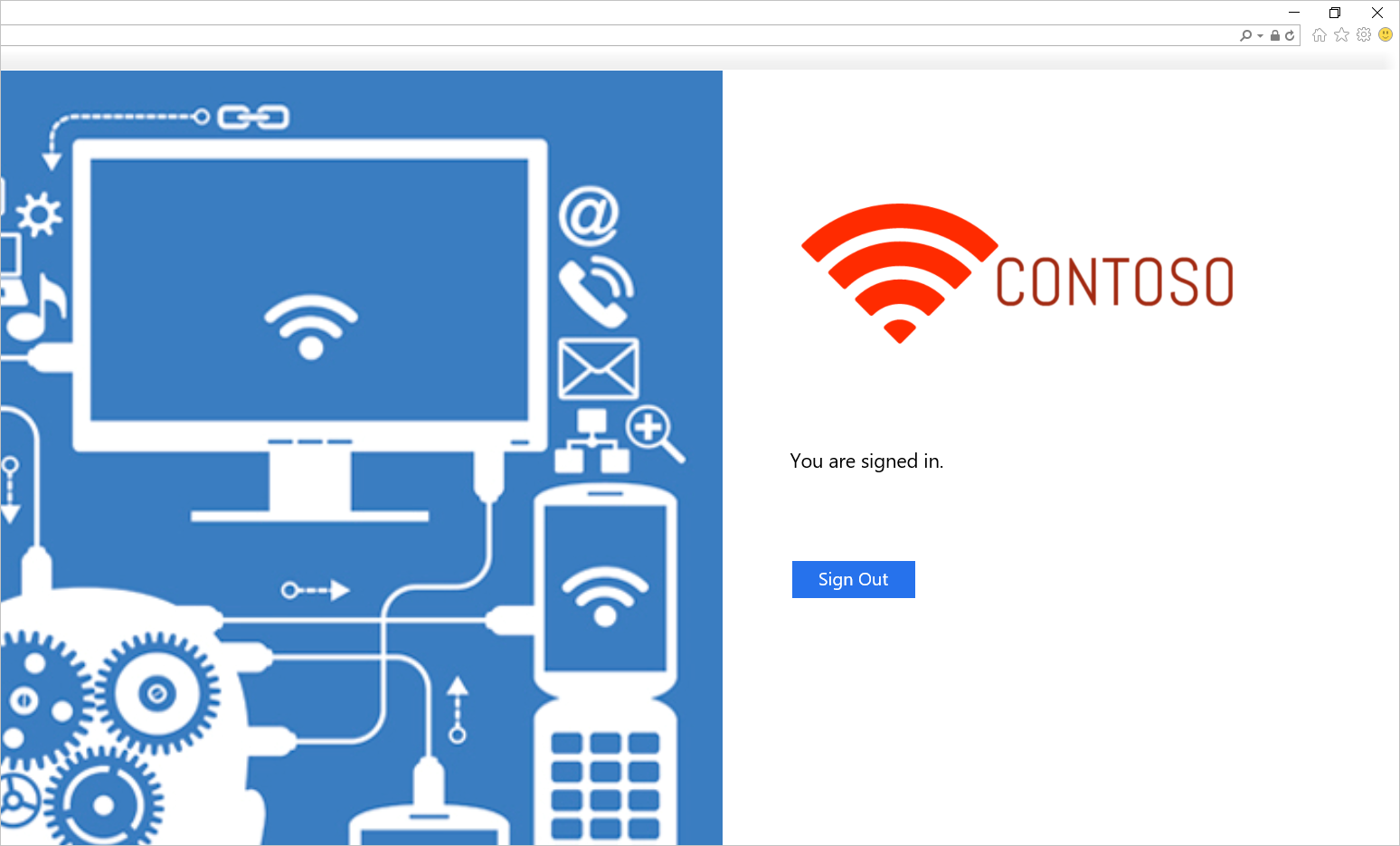

Provare a effettuare l'accesso. Se si accede correttamente, verrà visualizzato un messaggio, come illustrato nello screenshot seguente.

Modello per la distribuzione di AD FS in Azure

Il modello distribuisce una configurazione di sei computer, con due computer ciascuno per controller di dominio, AD FS e WAP.

Modello di distribuzione di AD FS in Azure

È possibile usare una rete virtuale esistente o creare una nuova rete virtuale durante la distribuzione di questo modello. Nella tabella seguente sono elencati i parametri che è possibile usare per personalizzare la distribuzione.

| Parametro | Descrizione |

|---|---|

| Ubicazione | Area in cui si vogliono distribuire le risorse. |

| StorageAccountType | Tipo di account di archiviazione da creare. |

| VirtualNetworkUsage | Indica se creare una nuova rete virtuale o usarne una esistente. |

| VirtualNetworkName | nome della rete virtuale. Obbligatorio per l'utilizzo di una rete virtuale esistente o nuova. |

| VirtualNetworkResourceGroupName | Specifica il nome del gruppo di risorse in cui si trova la rete virtuale esistente. Quando si usa una rete virtuale esistente, questa opzione è un parametro obbligatorio in modo che la distribuzione possa trovare l'ID della rete virtuale esistente. |

| VirtualNetworkAddressRange | Intervallo di indirizzi della nuova rete virtuale. Obbligatorio se si crea una nuova rete virtuale. |

| InternalSubnetName | Nome della subnet interna. Obbligatorio per le opzioni di utilizzo della rete virtuale nuove e esistenti. |

| InternalSubnetAddressRange | Intervallo di indirizzi della subnet interna, che contiene i controller di dominio e i server AD FS. Obbligatorio se si crea una nuova rete virtuale. |

| DMZSubnetAddressRange | Intervallo di indirizzi della subnet della rete perimetrale, che contiene i server proxy dell'applicazione Windows. Obbligatorio se si crea una nuova rete virtuale. |

| DMZSubnetName | Nome della subnet interna, obbligatorio nelle opzioni di utilizzo della rete virtuale nuove ed esistenti. |

| ADDC01NICIPAddress | Indirizzo IP interno del primo controller di dominio. Questo indirizzo IP viene assegnato staticamente al controller di dominio e deve essere un indirizzo IP valido all'interno della subnet interna. |

| ADDC02NICIPAddress | Indirizzo IP interno del secondo controller di dominio. Questo indirizzo IP viene assegnato staticamente al controller di dominio e deve essere un indirizzo IP valido all'interno della subnet interna. |

| AD FS01NICIPAddress | Indirizzo IP interno del primo server AD FS. Questo indirizzo IP viene assegnato in modo statico al server AD FS e deve essere un indirizzo IP valido all'interno della subnet interna. |

| AD FS02NICIPAddress | Indirizzo IP interno del secondo server AD FS. Questo indirizzo IP viene assegnato in modo statico al server AD FS e deve essere un indirizzo IP valido all'interno della subnet interna. |

| WAP01NICIPAddress | Indirizzo IP interno del primo server WAP. Questo indirizzo IP viene assegnato staticamente al server WAP e deve essere un indirizzo IP valido all'interno della subnet della rete perimetrale. |

| WAP02NICIPAddress | Indirizzo IP interno del secondo server WAP. Questo indirizzo IP viene assegnato staticamente al server WAP e deve essere un indirizzo IP valido all'interno della subnet della rete perimetrale. |

| AD FSLoadBalancerPrivateIPAddress | Indirizzo IP interno del servizio di bilanciamento del carico di AD FS. Questo indirizzo IP viene assegnato in modo statico al servizio di bilanciamento del carico e deve essere un indirizzo IP valido all'interno della subnet interna. |

| ADDCVMNamePrefix | Prefisso del nome della macchina virtuale per i controller di dominio. |

| ADFSVMNamePrefix | Prefisso del nome della macchina virtuale per i server AD FS. |

| WAPVMNamePrefix | Prefisso del nome della macchina virtuale per i server WAP. |

| ADDCVMSize | Dimensioni della macchina virtuale dei controller di dominio. |

| ADFSVMSize | Dimensioni della macchina virtuale dei server AD FS. |

| WAPVMSize | Dimensioni della macchina virtuale dei server WAP. |

| AdminUserName | Nome dell'amministratore locale delle macchine virtuali. |

| AdminPassword | Password per l'account amministratore locale delle macchine virtuali. |

Collegamenti correlati

- Set di disponibilità

- Azure Load Balancer

- Servizio di bilanciamento del carico interno

- Bilanciamento del carico con connessione Internet

- Account di archiviazione

- Reti virtuali di Azure

- Collegamenti al proxy dell'applicazione Web e ad AD FS