Configurare reti virtuali di Servizi di Azure AI

I Servizi di Azure AI offrono un modello di sicurezza a più livelli. Questo modello consente di proteggere gli account di Servizi di Azure AI in un subset specifico di reti. Quando le regole di rete sono configurate, solo le applicazioni che richiedono dati sul set di reti specificato possono accedere all'account. È possibile limitare l'accesso alle risorse con il filtro delle richieste, che consente le richieste che hanno origine solo da indirizzi IP, intervalli IP specifici o da un elenco di subnet nelle reti virtuali di Azure.

Un'applicazione che accede alla risorsa Servizi di Azure AI quando le regole di rete sono applicate, richiede un’autorizzazione. L'autorizzazione è supportata con le credenziali di Microsoft Entra ID o con una chiave API valida.

Importante

L'attivazione delle regole del firewall per l'account di Servizi di Azure AI blocca le richieste in ingresso per i dati per impostazione predefinita. Per consentire le richieste, è necessario soddisfare una delle condizioni seguenti:

- La richiesta proviene da un servizio che opera all'interno di una rete virtuale di Azure nell'elenco delle subnet consentite dell'account dei Servizi di Azure AI di destinazione. La richiesta di endpoint originata dalla rete virtuale deve essere impostata come sottodominio personalizzato dell'account dei servizi di intelligenza artificiale di Azure.

- La richiesta ha origine da un elenco di indirizzi IP consentiti.

Le richieste bloccate includono quelle provenienti da altri servizi di Azure, dal portale di Azure e dai servizi di registrazione e metriche.

Nota

È consigliabile usare il modulo Azure Az PowerShell per interagire con Azure. Per iniziare, vedere Installare Azure PowerShell. Per informazioni su come eseguire la migrazione al modulo AZ PowerShell, vedere Eseguire la migrazione di Azure PowerShell da AzureRM ad Az.

Scenari

Per proteggere la risorsa Servizi di Azure AI, occorre innanzitutto configurare una regola per negare l'accesso al traffico da tutte le reti, incluso il traffico Internet, per impostazione predefinita. Quindi configurare regole che concedono l'accesso al traffico da reti virtuali specifiche. Questa configurazione consente di creare un limite di rete protetto per le applicazioni. È anche possibile configurare regole per concedere l'accesso al traffico da specifici intervalli di indirizzi IP della rete Internet pubblica e abilitare le connessioni da client Internet o client locali specifici.

Le regole di rete vengono imposte a tutti i protocolli di rete per i Servizi di Azure AI, tra cui REST e WebSocket. Per accedere ai dati usando strumenti come le console di test di Azure, è necessario configurare regole di rete esplicite. È possibile applicare regole di rete alle risorse Servizi di Azure AI esistenti o quando si creano nuove risorse di Servizi di Azure AI. Dopo averle configurate, le regole di rete vengono applicate a tutte le richieste.

Offerte di servizi e aree supportate

Le reti virtuali sono supportate nelle aree in cui sono disponibili i Servizi di Azure AI. I Servizi di Azure AI supportano i tag del servizio per la configurazione delle regole di rete. I servizi elencati di seguito sono inclusi nel tag de serviziol CognitiveServicesManagement.

- Rilevamento anomalie

- OpenAI di Azure

- Content Moderator

- Visione personalizzata

- Viso

- Language Understanding (LUIS)

- Personalizza esperienze

- Servizio Voce

- Lingua

- QnA Maker

- Traduttore

Nota

Se si usa Azure OpenAI, LUIS, Servizi Voce o Servizi Lingua, il tag CognitiveServicesManagement consente solo di usare il servizio usando l'SDK o l'API REST. Per accedere e usare il portale di Azure AI Foundry, il portale LUIS, Speech Studio o Language Studio da una rete virtuale, è necessario usare i tag seguenti:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(solo Speech Studio)

Per informazioni sulle configurazioni del portale di Azure AI Foundry, vedere la documentazione di Azure AI Foundry.

Modificare la regola predefinita di accesso alla rete

Per impostazione predefinita, le risorse Servizi di Azure AI accettano connessioni da client in qualsiasi rete. Per poter limitare l'accesso alle sole reti selezionate, è necessario modificare l'azione predefinita.

Avviso

La modifica delle regole di rete può influire sulla capacità di connessione delle applicazioni ai Servizi di Azure AI. L'impostazione della regola di rete predefinita Nega blocca qualsiasi accesso ai dati, a meno che non vengano applicate anche regole di rete specifiche che concedono l'accesso.

Prima di modificare la regola predefinita per negare l'accesso, verificare di concedere l'accesso alle reti autorizzate mediante le regole di rete. Se si consente di elencare gli indirizzi IP per la rete locale, assicurarsi di aggiungere tutti i possibili indirizzi IP pubblici in uscita dalla rete locale.

Gestire le regole di accesso alla rete predefinite

È possibile gestire le regole predefinite di accesso alla rete per le risorse Servizi di Azure AI tramite il portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure.

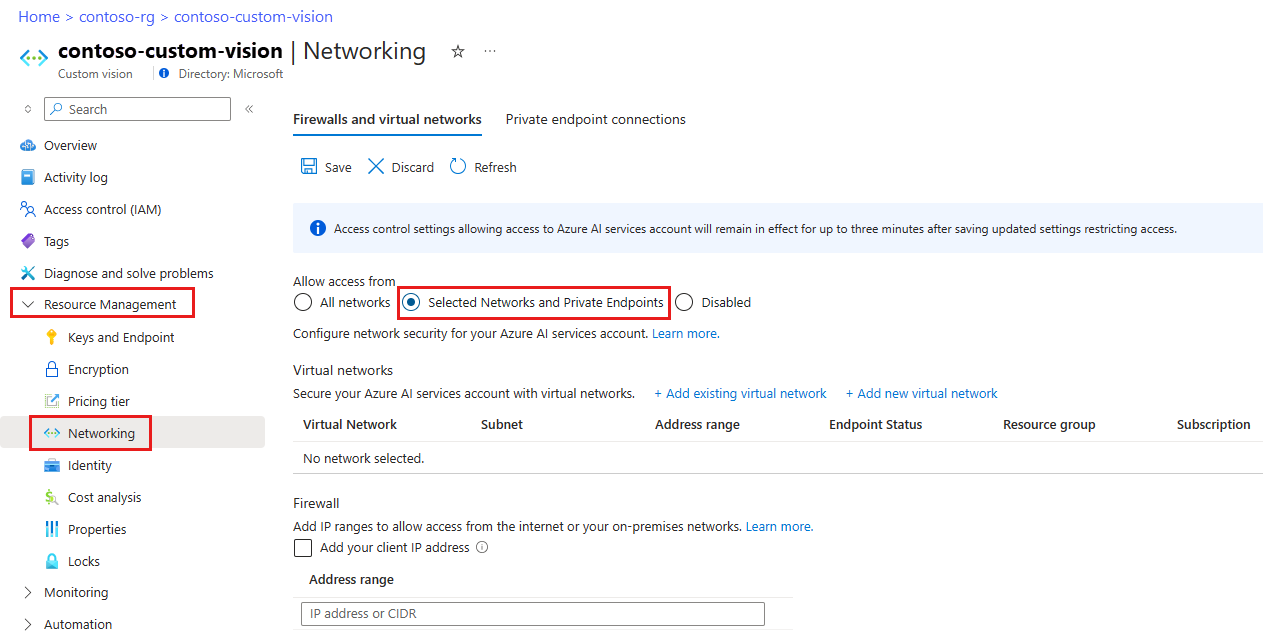

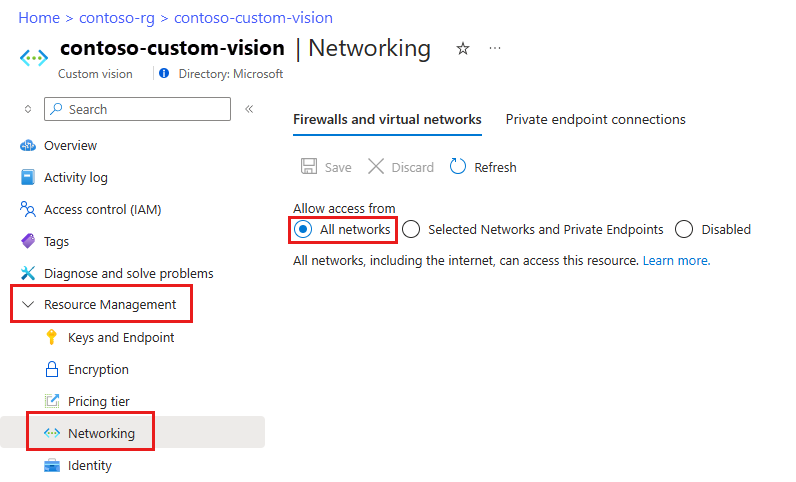

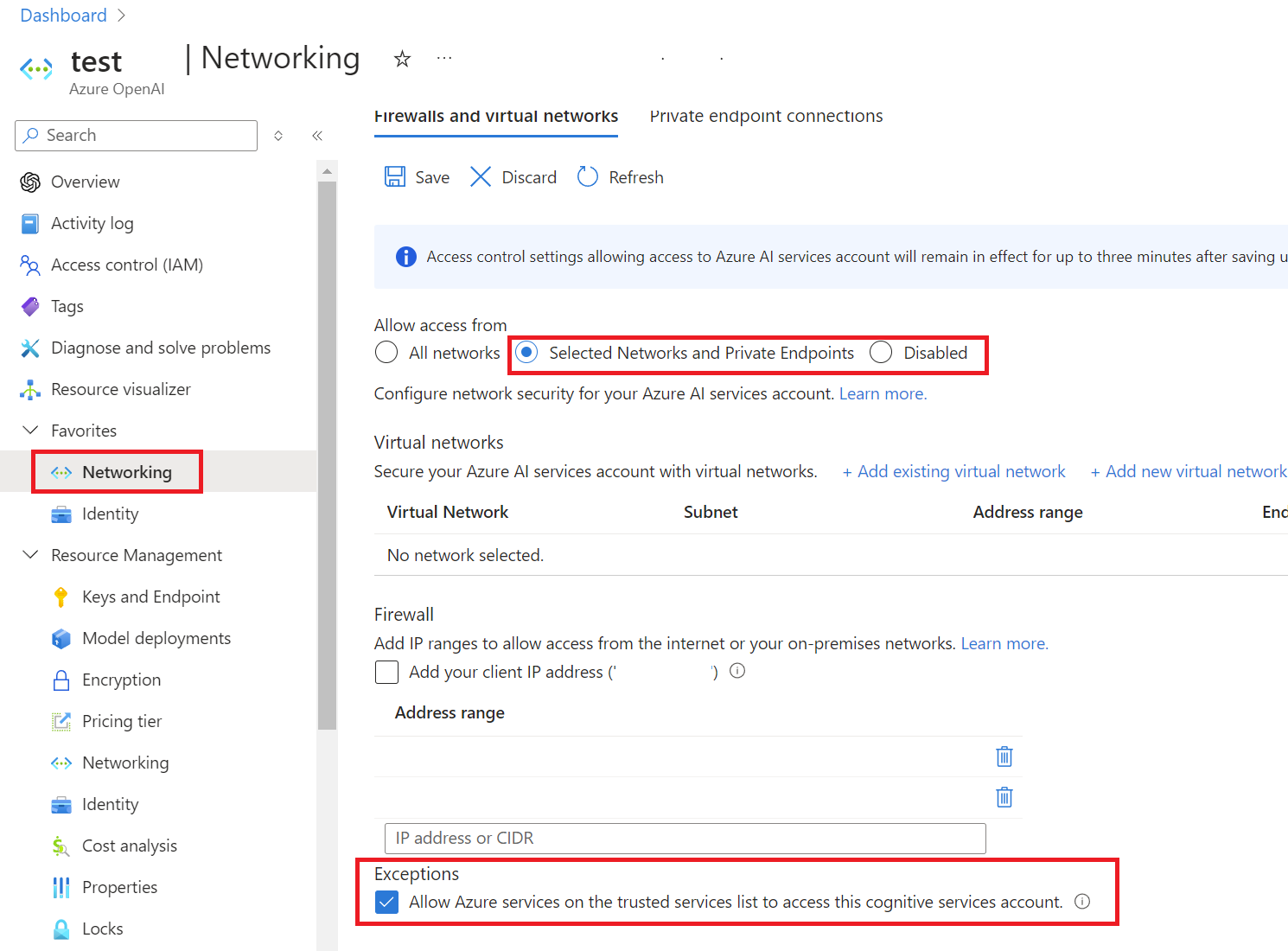

Passare alla risorsa dei Servizi di Azure AI da proteggere.

Selezionare Gestione risorse per espanderla e quindi selezionare Rete.

Per negare l'accesso per impostazione predefinita, in Firewall e reti virtuali selezionare Reti selezionate ed endpoint privati.

Solo con questa impostazione, senza Reti virtuali o Intervalli di indirizzi configurati, tutto l'accesso viene effettivamente negato. Quando viene negato tutto l'accesso, le richieste che tentano di utilizzare la risorsa di Servizi di Azure AI non sono consentite. È comunque possibile usare il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure per configurare la risorsa Servizi di Azure AI.

Per consentire il traffico proveniente da tutte le reti, selezionare Tutte le reti.

Seleziona Salva per applicare le modifiche.

Concedere l'accesso da una rete virtuale

È possibile configurare le risorse dei Servizi di Azure AI per consentire l'accesso solo da subnet specifiche. Le subnet consentite possono appartenere a una rete virtuale nella stessa sottoscrizione o in una sottoscrizione diversa. L'altra sottoscrizione può appartenere a un tenant Microsoft Entra diverso. Quando la subnet appartiene a una sottoscrizione diversa, è necessario registrare anche il provider di risorse Microsoft.CognitiveServices per tale sottoscrizione.

Abilitare un endpoint di servizio per i Servizi di Azure AI all'interno della rete virtuale. L'endpoint servizio instrada il traffico dalla rete virtuale attraverso un percorso ottimale al Servizio di Azure AI. Per altre informazioni, vedere Endpoint servizio di rete virtuale.

Con ogni richiesta vengono anche trasmesse le identità della subnet e della rete virtuale. Gli amministratori possono quindi configurare le regole di rete per la risorsa dei Servizi di Azure AI per consentire le richieste da subnet specifiche in una rete virtuale. Per accedere ai dati, i client ai quali viene garantito l'accesso con queste regole di rete devono continuare a soddisfare i requisiti di autorizzazione della risorsa Servizi di Azure AI.

Ogni risorsa Servizi di Azure AI supporta fino a 100 regole di rete virtuale, che possono essere combinate con regole di rete IP. Per altre informazioni, vedere Concedere l'accesso da un intervallo IP Internet più avanti in questo articolo.

Configurare autorizzazioni obbligatorie

Per applicare una regola di rete virtuale a una risorsa dei Servizi di Azure AI, sono necessarie le autorizzazioni appropriate per le subnet da aggiungere. L'autorizzazione richiesta è il ruolo Collaboratore predefinito o il ruolo Collaboratore di Servizi cognitivi. Le autorizzazioni necessarie possono essere aggiunte anche alle definizioni del ruolo personalizzate.

La risorsa dei Servizi di Azure AI e le reti virtuali a cui viene concesso l'accesso potrebbero trovarsi in sottoscrizioni diverse, incluse le sottoscrizioni che fanno parte di un diverso tenant di Microsoft Entra.

Nota

La configurazione delle regole che concedono l'accesso alle subnet nelle reti virtuali che fanno parte di un tenant Microsoft Entra diverso sono attualmente supportate solo tramite PowerShell, l'interfaccia della riga di comando di Azure e le API REST. È possibile visualizzare queste regole nel portale di Azure, ma non è possibile configurarle.

Configurare le regole di rete virtuale

È possibile gestire le regole di rete virtuale per le risorse Servizi di Azure AI tramite il portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure.

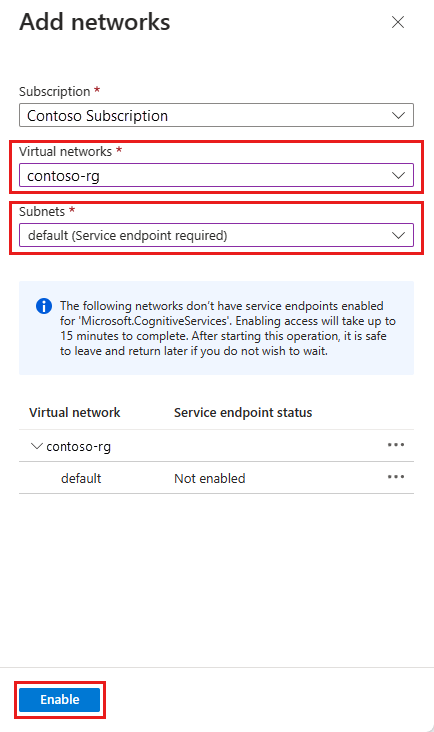

Per concedere l'accesso a una rete virtuale con una regola di rete esistente:

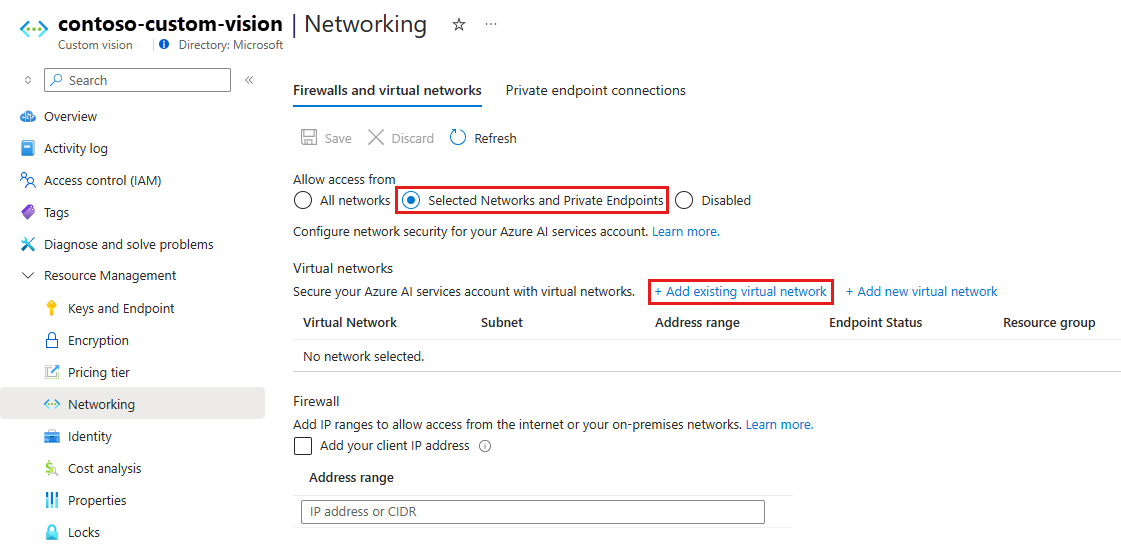

Passare alla risorsa dei Servizi di Azure AI da proteggere.

Selezionare Gestione risorse per espanderla e quindi selezionare Rete.

Verificare che sia stata selezionata l'opzione Reti selezionate ed Endpoint privati.

In Consenti l'accesso da, selezionare Aggiungi rete virtuale esistente.

Selezionare le opzioni Reti virtuali e Subnet e quindi selezionare Abilita.

Nota

Se in precedenza non è stato configurato un endpoint servizio per Servizi di Azure AI per la rete virtuale e le subnet selezionate, è possibile configurarlo in questa operazione.

Attualmente, solo le reti virtuali che appartengono allo stesso tenant di Microsoft Entra sono disponibili per la selezione durante la creazione di regole. Per concedere l'accesso a una subnet in una rete virtuale appartenente a un altro tenant, usare PowerShell, l'interfaccia della riga di comando di Azure o le API REST.

Seleziona Salva per applicare le modifiche.

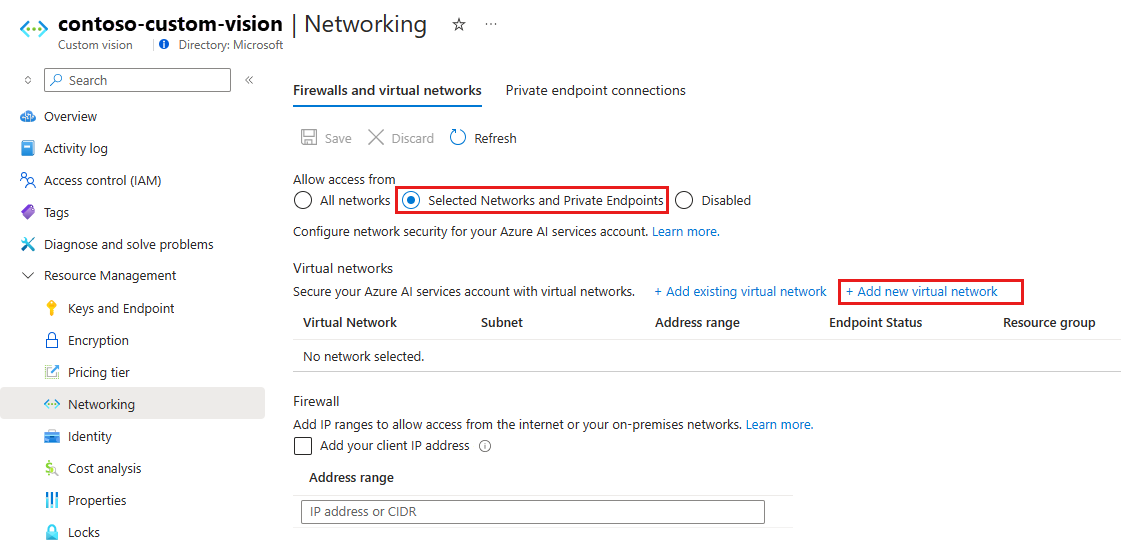

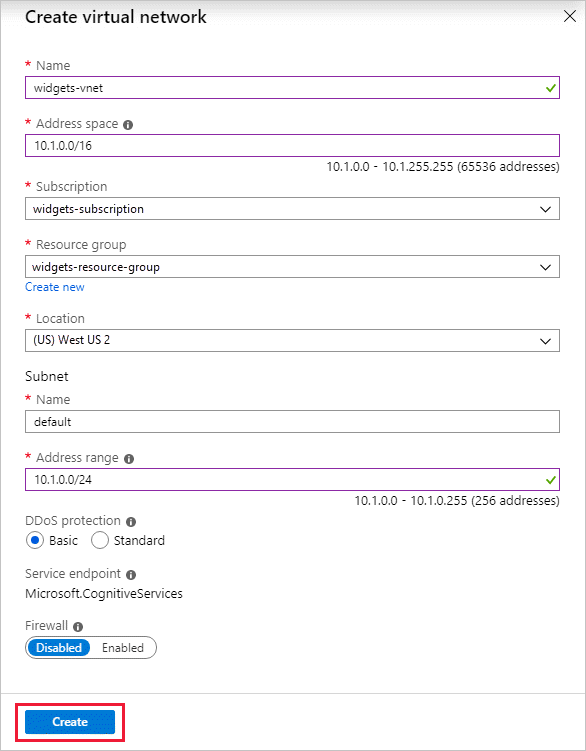

Per creare una nuova rete virtuale e concedergli l'accesso:

Nella stessa pagina della procedura precedente selezionare Aggiungi nuova rete virtuale.

Specificare le informazioni necessarie per creare la nuova rete virtuale e quindi selezionare Crea.

Seleziona Salva per applicare le modifiche.

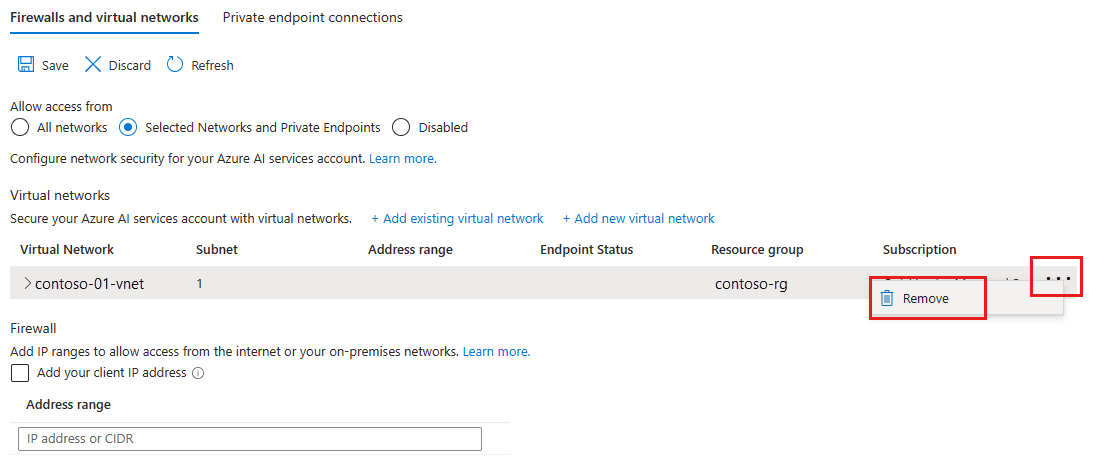

Per rimuovere una regola di rete virtuale o di subnet:

Importante

Assicurarsi di impostare la regola predefinita su Nega. In caso contrario le regole di rete non hanno alcun effetto.

Concedere l'accesso da un intervallo IP di Internet

È possibile configurare le risorse Servizi di Azure AI in modo che consentano l'accesso da intervalli specifici di indirizzi IP Internet pubblici. Questa configurazione concede l'accesso a servizi specifici e reti locali e blocca il traffico Internet generale.

È possibile specificare gli intervalli di indirizzi Internet consentiti usando il formato CIDR (RFC 4632) nel formato 192.168.0.0/16 o come singoli indirizzi IP, ad esempio 192.168.0.1.

Suggerimento

Gli intervalli di indirizzi di piccole dimensioni che usano dimensioni del prefisso /31 o /32 non sono supportati. Configurare questi intervalli usando singole regole di indirizzo IP.

Le regole di rete per gli IP sono consentite solo per gli indirizzi IP della rete Internet pubblica. Gli intervalli di indirizzi IP riservati per le reti private non sono consentiti nelle regole IP. Le reti private includono indirizzi che iniziano con 10.*, 172.16.* - 172.31.* e 192.168.*. Per altre informazioni, vedere Spazio indirizzi privato (RFC 1918).

Attualmente sono supportati solo gli indirizzi IPv4. Ogni risorsa Social network supporta fino a 100 regole di rete IP, che possono essere combinate con regole di rete virtuale.

Configurare l'accesso da reti locali

Per garantire l'accesso alla risorsa Servizi di Azure AI dalle reti locali con una regola di rete IP, è necessario identificare gli indirizzi IP esposti a Internet usati dalla rete. Per assistenza contattare l'amministratore di rete.

Se si usa Azure ExpressRoute locale per il peering Microsoft, è necessario identificare gli indirizzi IP NAT. Per altre informazioni, vedere Che cos'è Azure ExpressRoute?

Per il peering Microsoft, gli indirizzi IP NAT usati vengono forniti dal cliente o dal provider del servizio. Per consentire l'accesso alle risorse del servizio è necessario autorizzare questi indirizzi IP pubblici nell'impostazione del firewall IP per le risorse.

Gestione delle regole di rete IP

È possibile gestire le regole di rete IP per le risorse Servizi di Azure AI tramite il portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure.

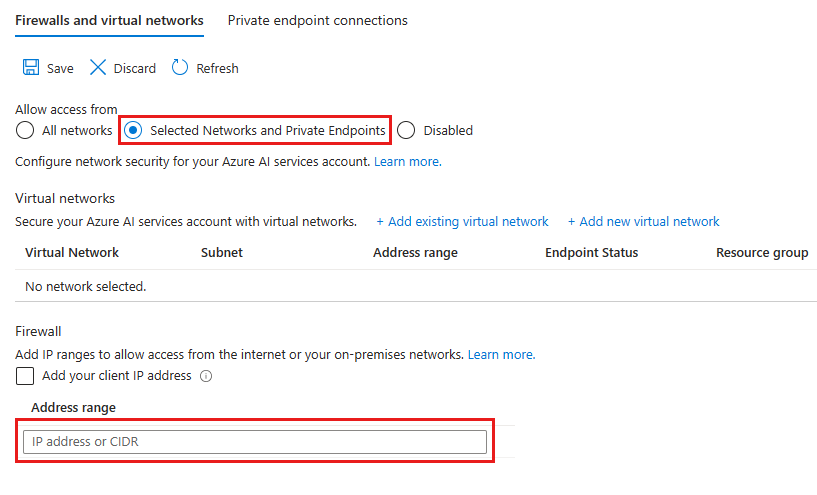

Passare alla risorsa dei Servizi di Azure AI da proteggere.

Selezionare Gestione risorse per espanderla e quindi selezionare Rete.

Verificare che sia stata selezionata l'opzione Reti selezionate ed Endpoint privati.

In Firewall e reti virtuali individuare, individuare l'opzione Intervallo di indirizzi. Per concedere l'accesso a un intervallo IP di Internet, immettere l'indirizzo IP o l'intervallo di indirizzi (in formato CIDR). Sono accettati solo indirizzi IP pubblici validi (non riservati).

Per rimuovere una regola di rete IP, selezionare l'icona del cestino accanto all'intervallo di indirizzi.

Seleziona Salva per applicare le modifiche.

Importante

Assicurarsi di impostare la regola predefinita su Nega. In caso contrario le regole di rete non hanno alcun effetto.

Usare endpoint privati

È possibile usare endpoint privati per le risorse Servizi di Azure AI per consentire ai client in una rete virtuale di accedere in modo sicuro ai dati tramite un collegamento privato. L'endpoint privato usa un indirizzo IP dello spazio di indirizzi della rete virtuale per Servizi di Azure AI. Il traffico di rete tra i client nella rete virtuale e la risorsa attraversa la rete virtuale e un collegamento privato sulla rete backbone Microsoft Azure, eliminando l'esposizione alla rete Internet pubblica.

Gli endpoint privati per le risorse Servizi di Azure AI consentono di:

- Proteggere la risorsa Servizi di Azure AI configurando il firewall inmodo che blocchi tutte le connessioni nell'endpoint pubblico per Servizi di Azure AI.

- Aumentare la sicurezza per la rete virtuale consentendo di bloccare l'esfiltrazione dei dati dalla rete virtuale.

- Connettersi in modo sicuro alle risorse di Servizi di Azure AI da reti locali che si connettono alla rete virtuale usando il Gateway VPN di Azure o ExpressRoutes con peering privato.

Informazioni sugli endpoint privati

Un endpoint privato è un'interfaccia di rete speciale per una risorsa di Azure nella rete virtuale. La creazione di un endpoint privato per la risorsa Servizi di Azure AI offre connettività sicura tra i client nella rete virtuale e la risorsa. All'endpoint privato viene assegnato un indirizzo IP incluso nell'intervallo di indirizzi IP della rete virtuale in uso. La connessione tra l'endpoint privato e Servizi di Azure AI usa un collegamento privato sicuro.

Le applicazioni nella rete virtuale possono connettersi al servizio tramite l'endpoint privato senza problemi. Le connessioni utilizzano le stesse stringhe di connessione e gli stessi meccanismi di autorizzazione che userebbero in caso contrario. L'eccezione è costituita dai Servizi Voce, che richiedono un endpoint separato. Per altre informazioni, vedere Endpoint privati con i Servizi Voce in questo articolo. Gli endpoint privati possono essere usati con tutti i protocolli supportati dalla risorsa Servizi di Azure AI, incluso REST.

È possibile creare gli endpoint privati nelle subnet che usano endpoint servizio. I client in una subnet possono connettersi a una risorsa Servizi di Azure AI con un endpoint privato, usando gli endpoint servizio per accedere alle altre risorse. Per altre informazioni, vedere Endpoint servizio di rete virtuale.

Quando si crea un endpoint privato per una risorsa di Servizi di Azure AI nella rete virtuale, Azure invia una richiesta di consenso per l'approvazione al proprietario della risorsa di Servizi di Azure AI. Se l'utente che richiede la creazione dell'endpoint privato è anche un proprietario della risorsa, questa richiesta di consenso viene approvata automaticamente.

I proprietari delle risorse Servizi di Azure AI possono gestire le richieste di consenso e gli endpoint privati, tramite la scheda connessioni di Endpoint privati per la risorsa Servizi di Azure AI, nel portale di Azure.

Specificare endpoint privati

Quando si crea un endpoint privato, specificare la risorsa di Servizi di Azure AI a cui si connette. Per ulteriori informazioni sulla creazione di un endpoint privato, vedere:

- Creare un endpoint privato con il portale di Azure

- Creare un endpoint privato con Azure PowerShell

- Creare un endpoint privato con l'interfaccia della riga di comando di Azure

Connettersi a endpoint privati

Nota

Servizio OpenAI di Azure usa una zona DNS privata e un server d'inoltro della zona DNS pubblica diversi rispetto agli altri Servizi di Azure AI. Per i nomi di zona e server d'inoltro corretti, vedere Configurazione della zona DNS dei servizi di Azure.

I client in una rete virtuale che usano l'endpoint privato usano la stessa stringa di connessione per la risorsa di Servizi di Azure AI come client che si connettono all'endpoint pubblico. L'eccezione è costituita dai Servizi Voce, che richiedono un endpoint separato. Per altre informazioni, vedere Usare endpoint privati con il Servizio Voce in questo articolo. La risoluzione DNS instrada automaticamente le connessioni dalla rete virtuale alla risorsa di Servizi di Azure AI tramite un collegamento privato.

Per impostazione predefinita, Azure crea una zona DNS privata collegata alla rete virtuale con gli aggiornamenti necessari per gli endpoint privati. Se si usa il proprio server DNS, potrebbe essere necessario apportare altre modifiche alla configurazione del DNS. Per gli aggiornamenti che potrebbero essere necessari per gli endpoint privati, vedere Applicare le modifiche DNS per gli endpoint privati in questo articolo.

Usare Endpoint privati con Servizi Voce

Vedere Usare il servizio Voce tramite un endpoint privato.

Applicare modifiche al DNS per gli endpoint privati

Quando si crea un endpoint privato, il record di risorse privatelink del DNS per la risorsa Servizi di Azure AI viene aggiornato a un alias in un sottodominio con il prefisso CNAME. Per impostazione predefinita, Azure crea anche una zona DNS privata, che corrisponde al sottodominio privatelink, con i record di risorse A del DNS per gli endpoint privati. Per altre informazioni, vedere Cos'è il DNS privato di Azure.

Quando si risolve l'URL dell'endpoint dall'esterno della rete virtuale con l'endpoint privato, viene risolto nell'endpoint pubblico della risorsa Servizi di Azure AI. Quando viene risolto dalla rete virtuale che ospita l'endpoint privato, l'URL dell'endpoint viene risolto nell'indirizzo IP dell'endpoint privato.

Questo approccio consente l'accesso alla risorsa di Servizi di Azure AI usando la stessa stringa di connessione per i client nella rete virtuale che ospita gli endpoint privati e i client all'esterno della rete virtuale.

Se si usa un server DNS personalizzato nella rete, i client devono essere in grado di risolvere il nome di dominio completo (FQDN) per l'endpoint della risorsa di Servizi di Azure AI all'indirizzo IP dell'endpoint privato. Configurare il server DNS per delegare il sottodominio del collegamento privato alla zona DNS privata per la rete virtuale.

Suggerimento

Quando si usa un server DNS personalizzato o locale, è consigliabile configurare il server DNS in modo da risolvere il nome della risorsa di Servizi di Azure AI nel sottodominio privatelink, nell'indirizzo IP dell'endpoint privato. Delegare il sottodominio privatelink alla zona DNS privata della rete virtuale. In alternativa, configurare la zona DNS nel server DNS e aggiungere i record DNS A.

Per altre informazioni sulla configurazione di un server DNS personalizzato per supportare gli endpoint privati, vedere le risorse seguenti:

Concedere l'accesso ai servizi di Azure attendibili per Azure OpenAI

È possibile concedere a un subset di servizi di Azure attendibili l'accesso ad Azure OpenAI, mantenendo al contempo le regole di rete per altre app. Questi servizi attendibili useranno quindi l'identità gestita per autenticare il servizio Azure OpenAI. La tabella seguente elenca i servizi che possono accedere ad Azure OpenAI se l'identità gestita di tali servizi ha l'assegnazione di ruolo appropriata.

| Service | Nome provider di risorse |

|---|---|

| Servizi di intelligenza artificiale per Azure | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Azure AI Search | Microsoft.Search |

È possibile concedere l'accesso di rete ai servizi di Azure attendibili creando un'eccezione di regola di rete usando l'API REST o il portale di Azure:

Con l'interfaccia della riga di comando di Azure

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

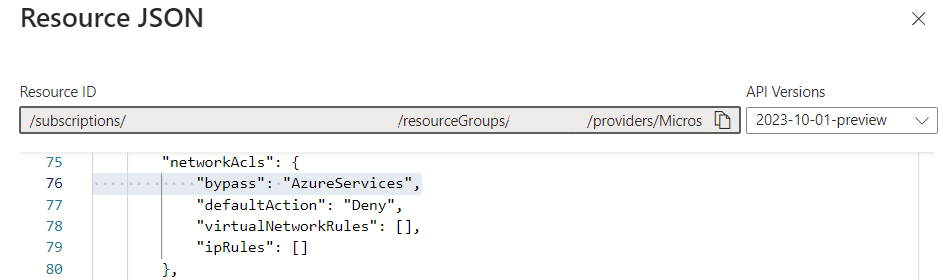

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Per revocare l'eccezione, impostare networkAcls.bypass su None.

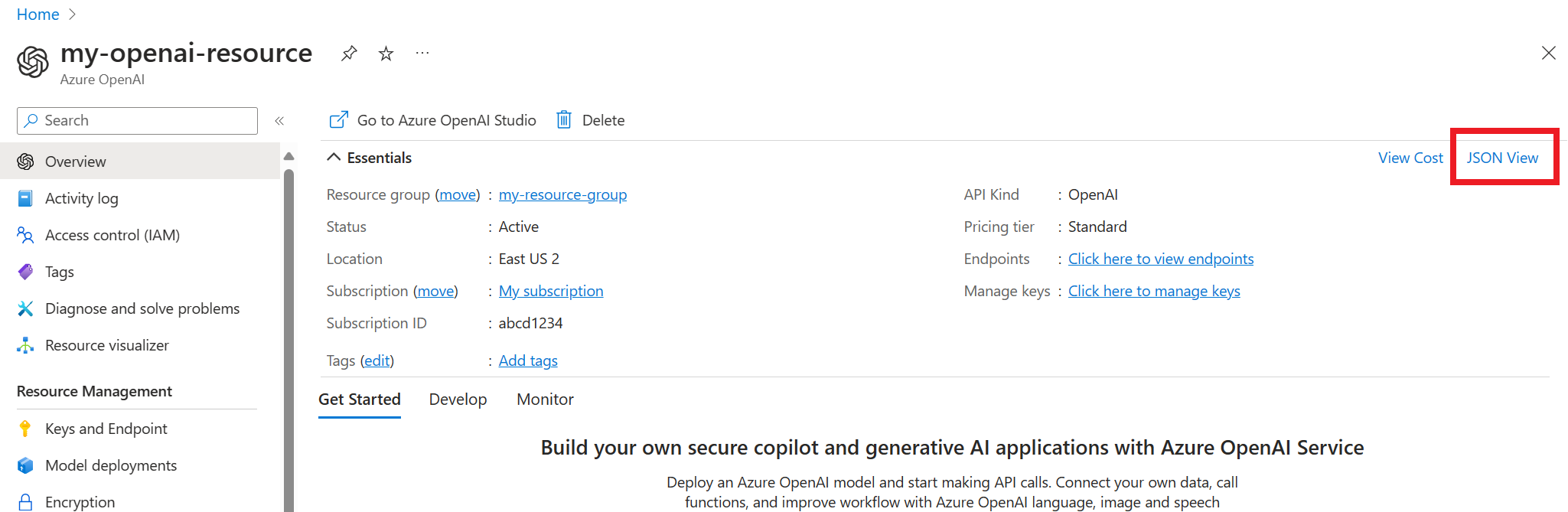

Per verificare se il servizio attendibile è stato abilitato dal portale di Azure,

Usare la visualizzazione JSON dalla pagina di panoramica della risorsa OpenAI di Azure

Scegliere la versione più recente dell'API in Versioni API. È supportata solo la versione più recente dell'API,

2023-10-01-preview.

Usare il portale di Azure

Passare alla risorsa OpenAI di Azure e selezionare Rete dal menu di spostamento.

In Eccezioni, selezionare Consenti ai servizi di Azure nell'elenco dei servizi attendibili di accedere a questo account di servizi cognitivi.

Suggerimento

È possibile visualizzare l'opzione Eccezioni selezionando Reti selezionate ed endpoint privati o Disabilitato in Consenti l'accesso da.

Prezzi

Per informazioni dettagliate sui prezzi, vedere Prezzi di Collegamento privato di Azure.

Passaggi successivi

- Esplorare i vari Servizi di Azure AI

- Leggere altre informazioni sugli endpoint servizio di rete virtuale