Esercitazione per la configurazione di Onfido con Azure Active Directory B2C

Questa esercitazione descrive come integrare Azure Active Directory B2C (Azure AD B2C) con Onfido, un'app di verifica di ID documento e biometrica facciale. Usarlo per soddisfare i requisiti di conoscenza del cliente e dell'identità. Onfido usa la tecnologia intelligenza artificiale (IA) che verifica l'identità associando un ID foto a biometrici facciali. La soluzione connette un'identità digitale a una persona, offre un'esperienza di onboarding affidabile e consente di ridurre le frodi.

In questa esercitazione si abiliterà il servizio Onfido per verificare l'identità nell'iscrizione o nel flusso di accesso. I risultati di Onfido informano le decisioni sui prodotti o i servizi a cui l'utente accede.

Prerequisiti

Per iniziare, è necessario:

Una sottoscrizione di Azure

- Se non è disponibile, è possibile ottenere un account gratuito di Azure

- Un tenant B2C di Azure AD collegato alla sottoscrizione di Azure

- Un account di valutazione Onfido

- Passare a onfido.com Contattaci e compilare il modulo

Descrizione dello scenario

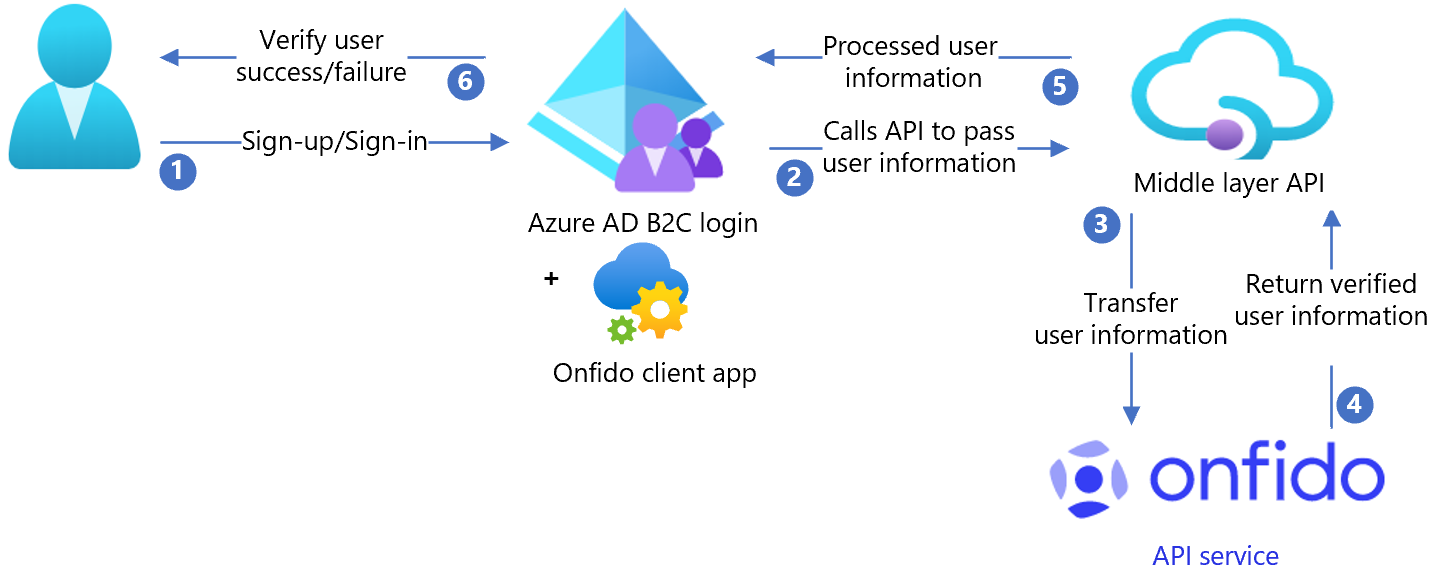

L'integrazione onfido include i componenti seguenti:

- Tenant di Azure AD B2C : server di autorizzazione che verifica le credenziali utente in base ai criteri personalizzati definiti nel tenant. È noto anche come provider di identità (IdP). Ospita l'app client Onfido, che raccoglie i documenti utente e li trasmette al servizio API Onfido.

- Client Onfido : utilità di raccolta documenti client JavaScript configurabile distribuita nelle pagine Web. Controlla i dettagli, ad esempio le dimensioni e la qualità del documento.

- API REST intermedia : fornisce endpoint per il tenant di Azure AD B2C per comunicare con il servizio API Onfido. Gestisce l'elaborazione dei dati e rispetta i requisiti di sicurezza di entrambi.

- Servizio API Onfido : servizio back-end, che salva e verifica i documenti utente.

Il diagramma dell'architettura seguente illustra l'implementazione.

- L'utente accede per creare un nuovo account e immette gli attributi. Azure AD B2C raccoglie gli attributi. L'app client Onfido ospitata in Azure AD B2C controlla le informazioni sull'utente.

- Azure AD B2C chiama l'API del livello intermedio e passa gli attributi.

- L'API di livello intermedio raccoglie gli attributi e li converte in un formato API Onfido.

- Onfido elabora gli attributi per convalidare l'identificazione utente e invia il risultato all'API del livello intermedio.

- L'API di livello intermedio elabora i risultati e invia informazioni pertinenti ad Azure AD B2C in formato JavaScript Object Notation (JSON).

- Azure AD B2C riceve le informazioni. Se la risposta ha esito negativo, viene visualizzato un messaggio di errore. Se la risposta ha esito positivo, l'utente viene autenticato e scritto nella directory.

Creare un account Onfido

- Creare un account Onfido: passare a onfido.com Contattaci e compilare il modulo.

- Creare una chiave API: passare a Introduzione (API v3.5).

Nota

Sarà necessaria la chiave in un secondo momento.

Documentazione di Onfido

Le chiavi in tempo reale sono tuttavia fatturabili, è possibile usare le chiavi sandbox per il test. Passare a onfido.com per, Sandbox e differenze in tempo reale. Le chiavi sandbox producono la stessa struttura dei risultati delle chiavi in tempo reale, tuttavia, i risultati sono predeterminati. I documenti non vengono elaborati o salvati.

Per altre informazioni su Onfido, vedere:

Configurare Azure AD B2C con Onfido

Distribuire l'API

- Distribuire il codice API in un servizio di Azure. Passare ad esempi/OnFido-Combined/API/Onfido.Api/. È possibile pubblicare il codice da Visual Studio.

- Configurare la condivisione delle risorse tra origini (CORS).

- Aggiungere l'origine consentita come

https://{your_tenant_name}.b2clogin.com.

Nota

È necessario l'URL del servizio distribuito per configurare Microsoft Entra ID.

Aggiunta di impostazioni di configurazione sensibili

Configurare le impostazioni dell'app nel servizio app Azure senza controllarle in un repository.

Impostazioni DELL'API REST:

- Nome dell'impostazione dell'applicazione: OnfidoSettings:AuthToken

- Origine: Account Onfido

Distribuire l'interfaccia utente

Configurare il percorso di archiviazione

- Nella portale di Azure creare un contenitore.

- Archiviare i file dell'interfaccia utente in /samples/OnFido-Combined/UI nel contenitore BLOB.

- Consentire l'accesso CORS al contenitore di archiviazione creato: passare a Impostazioni>consentite origine.

- Immettere

https://{your_tenant_name}.b2clogin.com. - Sostituire il nome del tenant con il nome del tenant di Azure AD B2C usando lettere minuscole. Ad esempio,

https://fabrikam.b2clogin.com. - Per Metodi consentiti selezionare

GETePUT. - Selezionare Salva.

Aggiornare i file dell'interfaccia utente

- Nei file dell'interfaccia utente passare ad esempi/OnFido-Combined/UI/ocean_blue.

- Aprire ogni file html.

- Trovare

{your-ui-blob-container-url}e sostituirlo con gli URL delle cartelle dell'interfaccia utente ocean_blue, dist e asset . - Trovare

{your-intermediate-api-url}e sostituirlo con l'URL del servizio app per le API intermedio.

Caricare i file

- Archiviare i file della cartella dell'interfaccia utente nel contenitore BLOB.

- Usare Azure Storage Explorer per gestire i dischi gestiti di Azure e le autorizzazioni di accesso.

Configurare Azure AD B2C

Sostituire i valori di configurazione

In /samples/OnFido-Combined/Policies trovare i segnaposto seguenti e sostituirli con i valori corrispondenti dell'istanza.

| Segnaposto | Replace with value | Esempio |

|---|---|---|

| {your_tenant_name} | Nome breve del tenant | "il tenant" da yourtenant.onmicrosoft.com |

| {your_tenantID} | TenantID di Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_IdentityExperienceFramework_appid} | ID app IdentityExperienceFramework configurato nel tenant di Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | ID app ProxyIdentityExperienceFramework configurato nel tenant di Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | ID app dell'applicazione di archiviazione tenant | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | ID oggetto dell'applicazione di archiviazione tenant | 01234567-89ab-cdef-0123-456789abcdef |

| {your_app_insights_instrumentation_key} | Istanza di app insights* chiave di strumentazione | 01234567-89ab-cdef-0123-456789abcdef |

| {your_ui_file_base_url} | URL del percorso delle cartelle dell'interfaccia utente ocean_blue, dist e asset | https://yourstorage.blob.core.windows.net/UI/ |

| {your_app_service_URL} | URL del servizio app configurato | https://yourapp.azurewebsites.net |

*Le informazioni dettagliate sulle app possono trovarsi in un tenant diverso. Questo passaggio è facoltativo. Rimuovere i corrispondenti TechnicalProfiles e OrchestrationSteps, se non sono necessari.

Configurare i criteri di Azure AD B2C

Per istruzioni per configurare il tenant di Azure AD B2C e configurare i criteri, vedere Il pacchetto di avvio dei criteri personalizzato . I criteri personalizzati sono costituiti da un set di file XML che viene caricato nel tenant di Azure AD B2C per definire i profili tecnici e i percorsi utente.

Nota

È consigliabile aggiungere la notifica di consenso nella pagina della raccolta di attributi. Notifica agli utenti che le informazioni passano ai servizi di terze parti per la verifica delle identità.

Testare il flusso utente

- Aprire il tenant di Azure AD B2C.

- In Criteri selezionare Identity Experience Framework.

- Selezionare signupSignIn creato in precedenza.

- Selezionare Esegui il flusso utente.

- Per Applicazione selezionare l'app registrata, ad esempio JWT.

- Per URL di risposta selezionare l'URL di reindirizzamento.

- Selezionare Esegui il flusso utente.

- Completare il flusso di iscrizione.

- Creare un account.

- Quando viene creato l'attributo utente, Onfido viene chiamato durante il flusso.

Nota

Se il flusso è incompleto, verificare che l'utente venga salvato nella directory.