Installare ATA - Passaggio 7

Si applica a: Advanced Threat Analytics versione 1.9

Passaggio 7: Integrare vpn

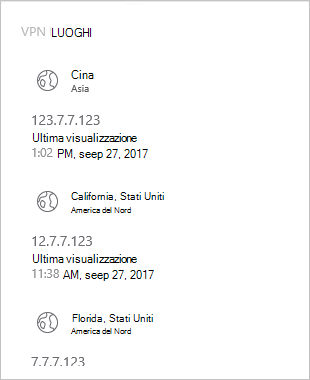

Microsoft Advanced Threat Analytics (ATA) versione 1.8 e successive può raccogliere informazioni di contabilità da soluzioni VPN. Se configurata, la pagina del profilo dell'utente include informazioni dalle connessioni VPN, ad esempio gli indirizzi IP e le posizioni in cui hanno avuto origine le connessioni. Ciò integra il processo di indagine fornendo informazioni aggiuntive sull'attività dell'utente. La chiamata per risolvere un indirizzo IP esterno in un percorso è anonima. In questa chiamata non viene inviato alcun identificatore personale.

ATA si integra con la soluzione VPN ascoltando gli eventi di contabilità RADIUS inoltrati ai gateway ATA. Questo meccanismo si basa sulla contabilità RADIUS standard (RFC 2866) e sono supportati i fornitori DI VPN seguenti:

- Microsoft

- F5

- Cisco ASA

Importante

A partire da settembre 2019, il servizio di geolocalizzazione VPN di Advanced Threat Analytics responsabile del rilevamento delle posizioni VPN ora supporta esclusivamente TLS 1.2. Assicurarsi che ATA Center sia configurato per supportare TLS 1.2, poiché le versioni 1.1 e 1.0 non sono più supportate.

Prerequisiti

Per abilitare l'integrazione vpn, assicurarsi di impostare i parametri seguenti:

Aprire la porta UDP 1813 nei gateway ATA e nei gateway ATA Lightweight.

Il Centro ATA deve essere in grado di accedere a ti.ata.azure.com tramite HTTPS (porta 443) in modo che possa eseguire query sul percorso degli indirizzi IP in ingresso.

L'esempio seguente usa RRAS (Microsoft Routing and Remote Access Server) per descrivere il processo di configurazione VPN.

Se si usa una soluzione VPN di terze parti, consultare la relativa documentazione per istruzioni su come abilitare la contabilità RADIUS.

Configurare la contabilità RADIUS nel sistema VPN

Seguire questa procedura nel server RRAS.

Aprire la console Routing e Accesso remoto.

Fare clic con il pulsante destro del mouse sul nome del server e scegliere Proprietà.

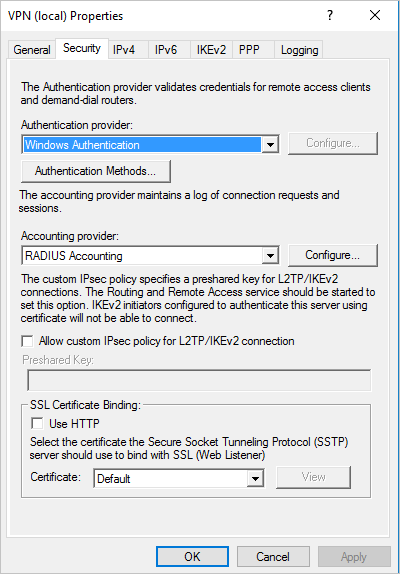

Nella scheda Sicurezza , in Provider di contabilità selezionare CONTABILITÀ RADIUS e fare clic su Configura.

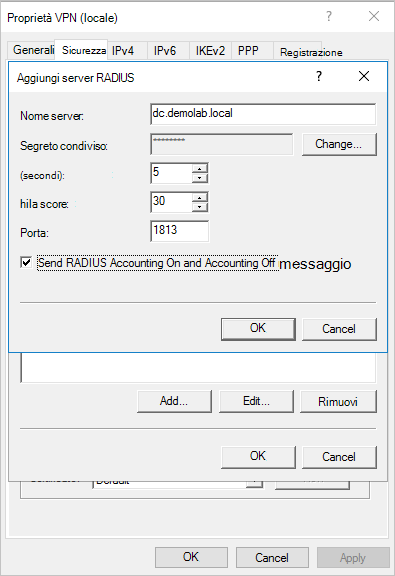

Nella finestra Aggiungi server RADIUS digitare il nome del server del gateway ATA più vicino o del gateway ATA Lightweight. In Porta verificare che il valore predefinito 1813 sia configurato. Fare clic su Modifica e digitare una nuova stringa di segreto condiviso di caratteri alfanumerici che è possibile ricordare. È necessario compilarlo più avanti nella configurazione di ATA. Selezionare la casella Invia messaggi di invio account RADIUS on e accounting off e quindi fare clic su OK in tutte le finestre di dialogo aperte.

Configurare la VPN in ATA

ATA raccoglie i dati VPN e identifica quando e dove vengono usate le credenziali tramite VPN e integra tali dati nell'indagine. In questo modo vengono fornite informazioni aggiuntive che consentono di analizzare gli avvisi segnalati da ATA.

Per configurare i dati VPN in ATA:

Nella console ATA aprire la pagina Configurazione ATA e passare a VPN.

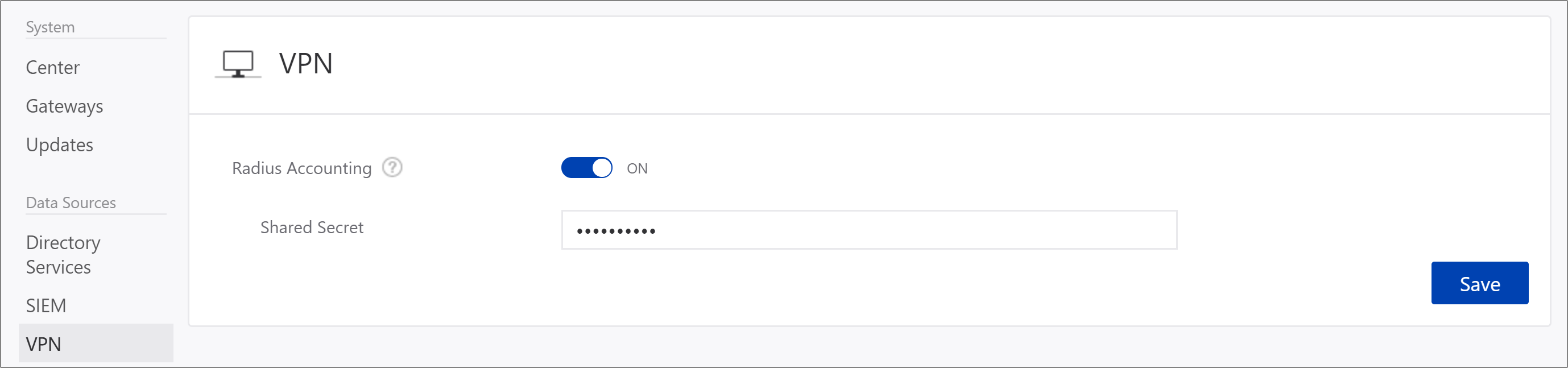

Attivare Radius Accounting e digitare il segreto condiviso configurato in precedenza nel server VPN RRAS. Fare quindi clic su Salva.

Dopo l'abilitazione, tutti i gateway ATA e i gateway lightweight sono in ascolto sulla porta 1813 per gli eventi di contabilità RADIUS.

La configurazione è completa ed è ora possibile visualizzare l'attività VPN nella pagina del profilo degli utenti:

Dopo che il gateway ATA riceve gli eventi VPN e li invia al Centro ATA per l'elaborazione, il Centro ATA deve accedere a ti.ata.azure.com usando HTTPS (porta 443) per poter risolvere gli indirizzi IP esterni negli eventi VPN nella posizione geografica.