Installare ATA - Passaggio 8

Si applica a: Advanced Threat Analytics versione 1.9

Passaggio 8: Configurare le esclusioni di indirizzi IP e l'utente Honeytoken

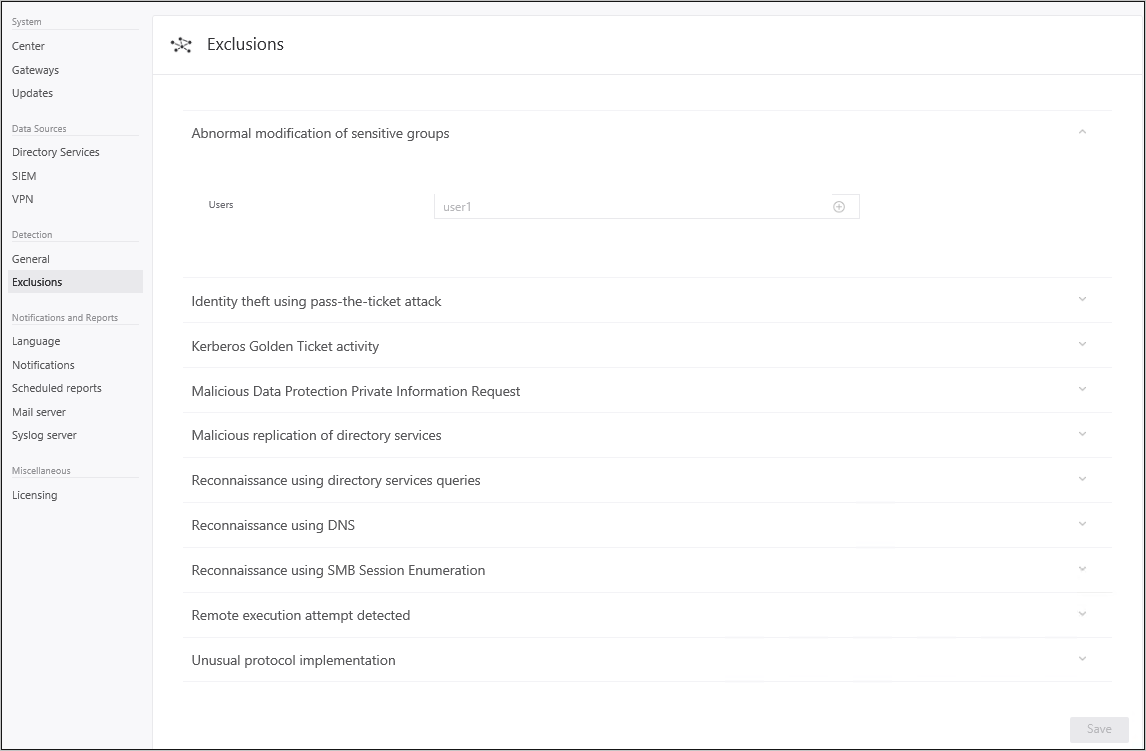

ATA consente l'esclusione di specifici indirizzi IP o utenti da diversi rilevamenti.

Ad esempio, un'esclusione di ricognizione DNS potrebbe essere uno scanner di sicurezza che usa DNS come meccanismo di analisi. L'esclusione aiuta ATA a ignorare tali scanner. Un esempio di esclusione pass-the-ticket è un dispositivo NAT.

ATA abilita anche la configurazione di un utente Honeytoken, che viene usato come trap per gli attori malintenzionati. Qualsiasi autenticazione associata a questo account (normalmente inattivo) attiva un avviso.

Per configurare questa operazione, seguire questa procedura:

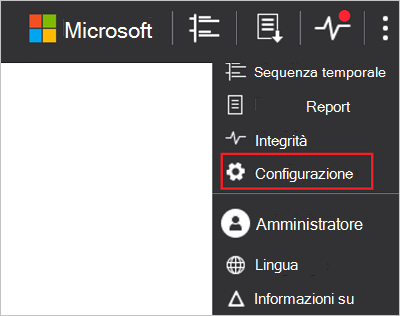

Nella console ATA fare clic sull'icona delle impostazioni e selezionare Configurazione.

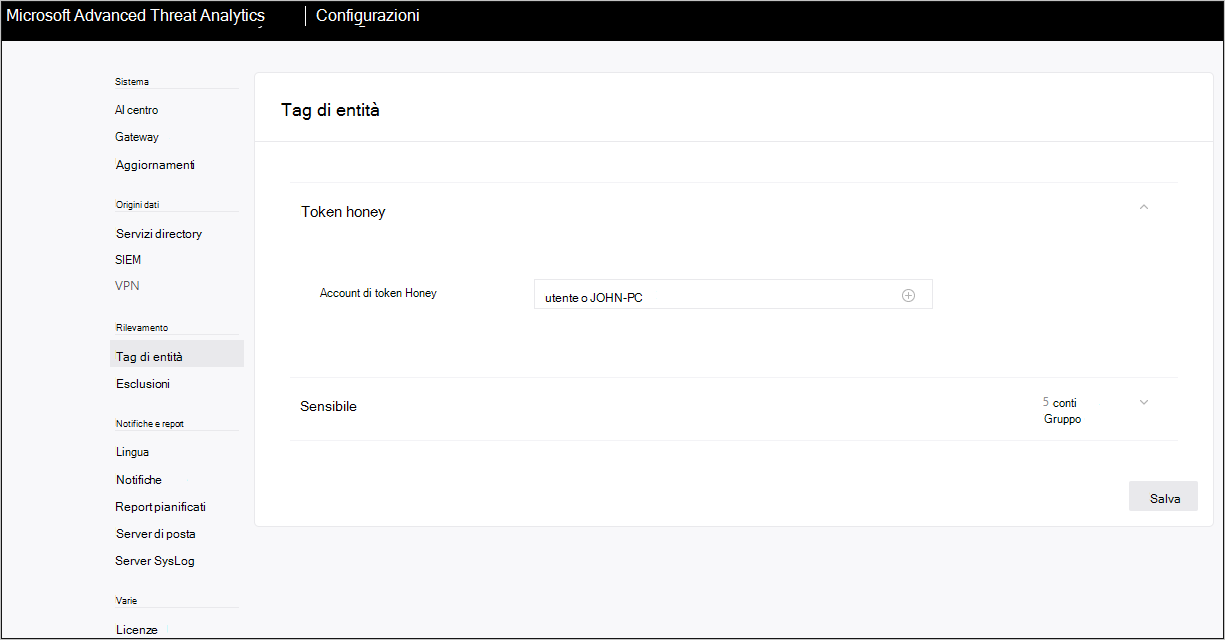

In Rilevamento fare clic su Tag entità.

In Account Honeytoken immettere il nome dell'account Honeytoken. Il campo Account Honeytoken è ricercabile e visualizza automaticamente le entità nella rete.

Fare clic su Esclusioni. Per ogni tipo di minaccia, immettere un account utente o un indirizzo IP da escludere dal rilevamento di queste minacce e fare clic sul segno più . Il campo Aggiungi entità (utente o computer) è ricercabile e verrà compilato automaticamente con le entità nella rete. Per altre informazioni, vedere Esclusione di entità dai rilevamenti

Fare clic su Salva.

Congratulazioni, è stato distribuito Microsoft Advanced Threat Analytics.

Controllare la linea temporale di attacco per visualizzare le attività sospette rilevate e cercare utenti o computer e visualizzare i relativi profili.

ATA avvia immediatamente l'analisi delle attività sospette. Alcune attività, ad esempio alcune attività di comportamento sospette, non sono disponibili fino a quando ATA non ha avuto il tempo di creare profili comportamentali (almeno tre settimane).

Per verificare che ATA sia attivo e in esecuzione e intercettare violazioni nella rete, è possibile consultare il playbook di simulazione degli attacchi ATA.