Installare ATA - Passaggio 6

Si applica a: Advanced Threat Analytics versione 1.9

Passaggio 6: Configurare la raccolta di eventi

Configurare la raccolta di eventi

Per migliorare le funzionalità di rilevamento, ATA richiede gli eventi di Windows seguenti: 4776, 4732, 4733, 4728, 4729, 4756, 4757 e 7045. Questi eventi di Windows vengono letti automaticamente dal gateway ATA Lightweight o nel caso in cui il gateway ATA Lightweight non venga distribuito, possono essere inoltrati al gateway ATA in uno dei due modi seguenti, configurando il gateway ATA per l'ascolto degli eventi SIEM o configurando l'inoltro degli eventi di Windows.

Nota

Per le versioni 1.8 e successive di ATA, la configurazione della raccolta di eventi di Windows non è più necessaria per i gateway ATA Lightweight. Il gateway ATA Lightweight ora legge gli eventi in locale, senza la necessità di configurare l'inoltro degli eventi.

Oltre a raccogliere e analizzare il traffico di rete da e verso i controller di dominio, ATA può usare gli eventi di Windows per migliorare ulteriormente i rilevamenti. Usa l'evento 4776 per NTLM, che migliora vari rilevamenti ed eventi 4732, 4733, 4728, 4729, 4756 e 4757 per migliorare il rilevamento delle modifiche ai gruppi sensibili. Questa operazione può essere ricevuta dal SIEM o impostando Inoltro eventi di Windows dal controller di dominio. Gli eventi raccolti forniscono ad ATA informazioni aggiuntive non disponibili tramite il traffico di rete del controller di dominio.

SIEM/Syslog

Per consentire a ATA di utilizzare i dati da un server Syslog, è necessario eseguire la procedura seguente:

- Configurare i server gateway ATA per l'ascolto e l'accettazione degli eventi inoltrati dal server SIEM/Syslog.

Nota

ATA è in ascolto solo su IPv4 e non su IPv6.

- Configurare il server SIEM/Syslog per inoltrare eventi specifici al gateway ATA.

Importante

- Non inoltrare tutti i dati syslog al gateway ATA.

- ATA supporta il traffico UDP dal server SIEM/Syslog.

Per informazioni su come configurare l'inoltro di eventi specifici a un altro server, vedere la documentazione del prodotto del server SIEM/Syslog.

Nota

Se non si usa un server SIEM/Syslog, è possibile configurare i controller di dominio Windows per inoltrare l'ID evento di Windows 4776 da raccogliere e analizzare da ATA. L'ID evento di Windows 4776 fornisce dati relativi alle autenticazioni NTLM.

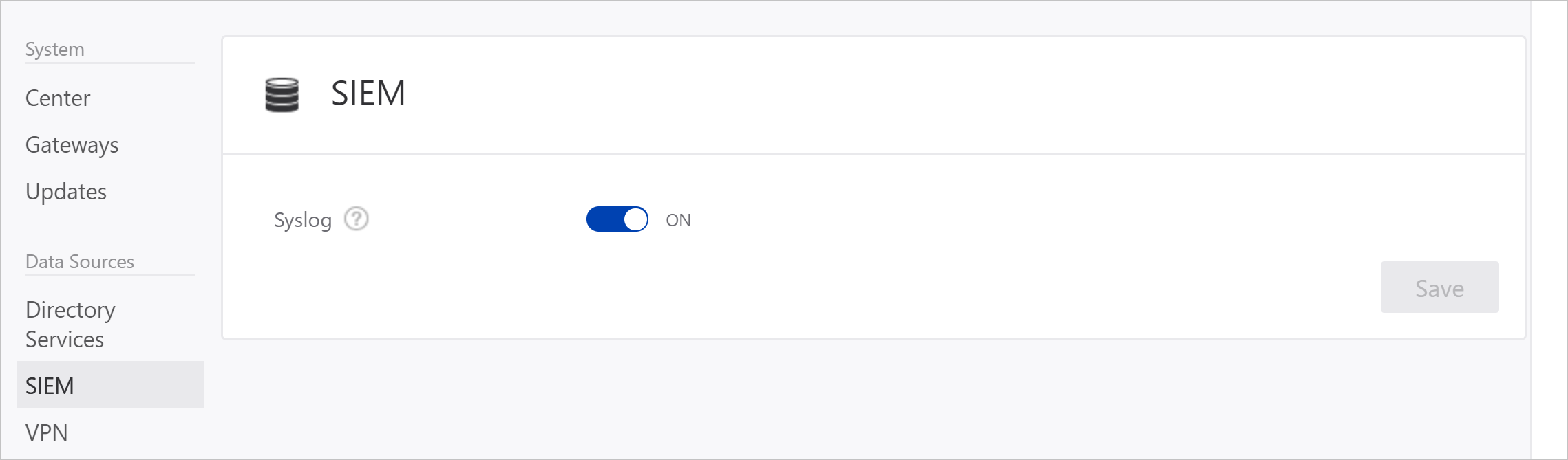

Configurazione del gateway ATA per l'ascolto degli eventi SIEM

In Configurazione ATA, in Origini dati fare clic su SIEM , attivare Syslog e fare clic su Salva.

Configurare il server SIEM o Syslog per inoltrare l'ID evento di Windows 4776 all'indirizzo IP di uno dei gateway ATA. Per altre informazioni sulla configurazione di SIEM, vedere la Guida online di SIEM o le opzioni di supporto tecnico per requisiti di formattazione specifici per ogni server SIEM.

ATA supporta gli eventi SIEM nei formati seguenti:

Analisi della sicurezza RSA

<Intestazione>Syslog RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nAAAAA$\nMMMMM \n0x0

L'intestazione Syslog è facoltativa.

Il separatore di caratteri "\n" è obbligatorio tra tutti i campi.

I campi, in ordine, sono:

- Costante RsaSA (deve essere visualizzata).

- Timestamp dell'evento effettivo (assicurarsi che non sia il timestamp dell'arrivo all'EM o quando viene inviato ad ATA). Preferibilmente in millisecondi di precisione, questo è importante.

- ID evento di Windows

- Nome del provider di eventi di Windows

- Nome del registro eventi di Windows

- Nome del computer che riceve l'evento (in questo caso il controller di dominio)

- Nome dell'utente che esegue l'autenticazione

- Nome del nome host di origine

- Codice del risultato di NTLM

L'ordine è importante e nessun altro elemento deve essere incluso nel messaggio.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|Il controller di dominio ha tentato di convalidare le credenziali per un account.|Bassa| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

Deve essere conforme alla definizione del protocollo.

Nessuna intestazione syslog.

La parte dell'intestazione (la parte separata da una pipe) deve esistere (come indicato nel protocollo).

Nell'evento devono essere presenti le chiavi seguenti nella parte Extension :

- externalId = ID evento di Windows

- rt = timestamp dell'evento effettivo (assicurarsi che non sia il timestamp dell'arrivo al SIEM o quando viene inviato ad ATA). Preferibilmente in millisecondi di precisione, questo è importante.

- cat = nome del log eventi di Windows

- shost = nome host di origine

- dhost = il computer che riceve l'evento (in questo caso il controller di dominio)

- duser = l'utente che esegue l'autenticazione

L'ordine non è importante per la parte estensione

Per questi due campi devono essere presenti una chiave personalizzata e keyLable:

- "EventSource"

- "Reason or Error Code" = Il codice del risultato di NTLM

Splunk

<Intestazione> Syslog\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

Il computer ha tentato di convalidare le credenziali per un account.

Pacchetto di autenticazione: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Account di accesso: Amministratore

Workstation di origine: SIEM

Codice errore: 0x0

L'intestazione Syslog è facoltativa.

Esiste un separatore di caratteri "\r\n" tra tutti i campi obbligatori. Si noti che questi sono i caratteri di controllo CRLF (0D0A in esadecimale) e non i caratteri letterali.

I campi sono in formato chiave=valore.

Le chiavi seguenti devono esistere e avere un valore:

- EventCode = ID evento di Windows

- Logfile = nome del log eventi di Windows

- SourceName = Nome del provider di eventi di Windows

- TimeGenerated = timestamp dell'evento effettivo (assicurarsi che non sia il timestamp dell'arrivo al SIEM o quando viene inviato ad ATA). Il formato deve corrispondere a aaaaMMddHHmmss.FFFFFF, preferibilmente in precisione in millisecondi, questo è importante.

- ComputerName = nome host di origine

- Message = il testo dell'evento originale dell'evento Windows

La chiave del messaggio e il valore DEVONO essere l'ultimo.

L'ordine non è importante per le coppie chiave=valore.

QRadar

QRadar abilita la raccolta di eventi tramite un agente. Se i dati vengono raccolti usando un agente, il formato ora viene raccolto senza dati in millisecondi. Poiché ATA richiede dati in millisecondi, è necessario impostare QRadar per usare la raccolta di eventi di Windows senza agente. Per altre informazioni, vedere QRadar: Agentless Windows Events Collection using the MSRPC Protocol .SEE QRadar: Agentless Windows Events Collection using the MSRPC Protocol.For more information, see QRadar: Agentless Windows Events Collection using the MSRPC Protocol.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

I campi necessari sono:

Tipo di agente per la raccolta

Nome del provider del log eventi di Windows

Origine del log eventi di Windows

Nome di dominio completo del controller di dominio

ID evento di Windows

TimeGenerated è il timestamp dell'evento effettivo (assicurarsi che non sia il timestamp dell'arrivo al SIEM o quando viene inviato ad ATA). Il formato deve corrispondere a aaaaMMddHHmmss.FFFFFF, preferibilmente in precisione in millisecondi, questo è importante.

Message è il testo dell'evento originale dell'evento Windows

Assicurarsi di avere \t tra le coppie chiave=valore.

Nota

L'uso di WinCollect per la raccolta di eventi di Windows non è supportato.