Analisi dei profili di entità

Si applica a: Advanced Threat Analytics versione 1.9

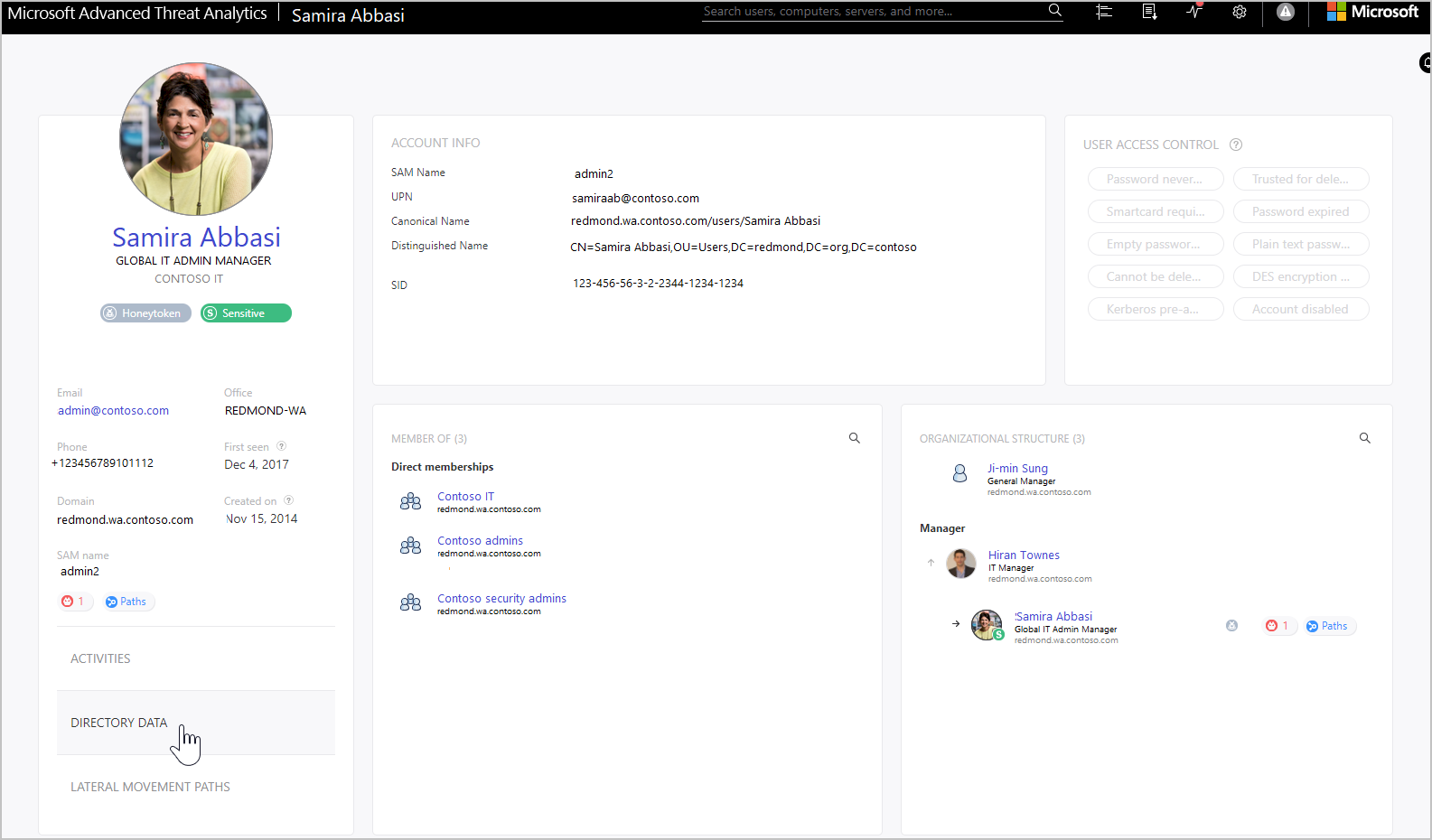

Il profilo di entità fornisce un dashboard progettato per un'analisi approfondita completa di utenti, computer, dispositivi e risorse a cui hanno accesso e della relativa cronologia. La pagina del profilo sfrutta il nuovo traduttore di attività logiche ATA che può esaminare un gruppo di attività in corso (aggregate fino a un minuto) e raggrupparle in una singola attività logica per offrire una migliore comprensione delle attività effettive degli utenti.

Per accedere a una pagina del profilo di entità, selezionare il nome dell'entità, ad esempio un nome utente, nella sequenza temporale dell'attività sospetta.

Il menu a sinistra fornisce tutte le informazioni di Active Directory disponibili nell'entità: indirizzo di posta elettronica, dominio, data di visualizzazione. Se l'entità è sensibile, indicherà il motivo. Ad esempio, l'utente è contrassegnato come sensibile o membro di un gruppo sensibile? Se si tratta di un utente sensibile, l'icona verrà visualizzata sotto il nome dell'utente.

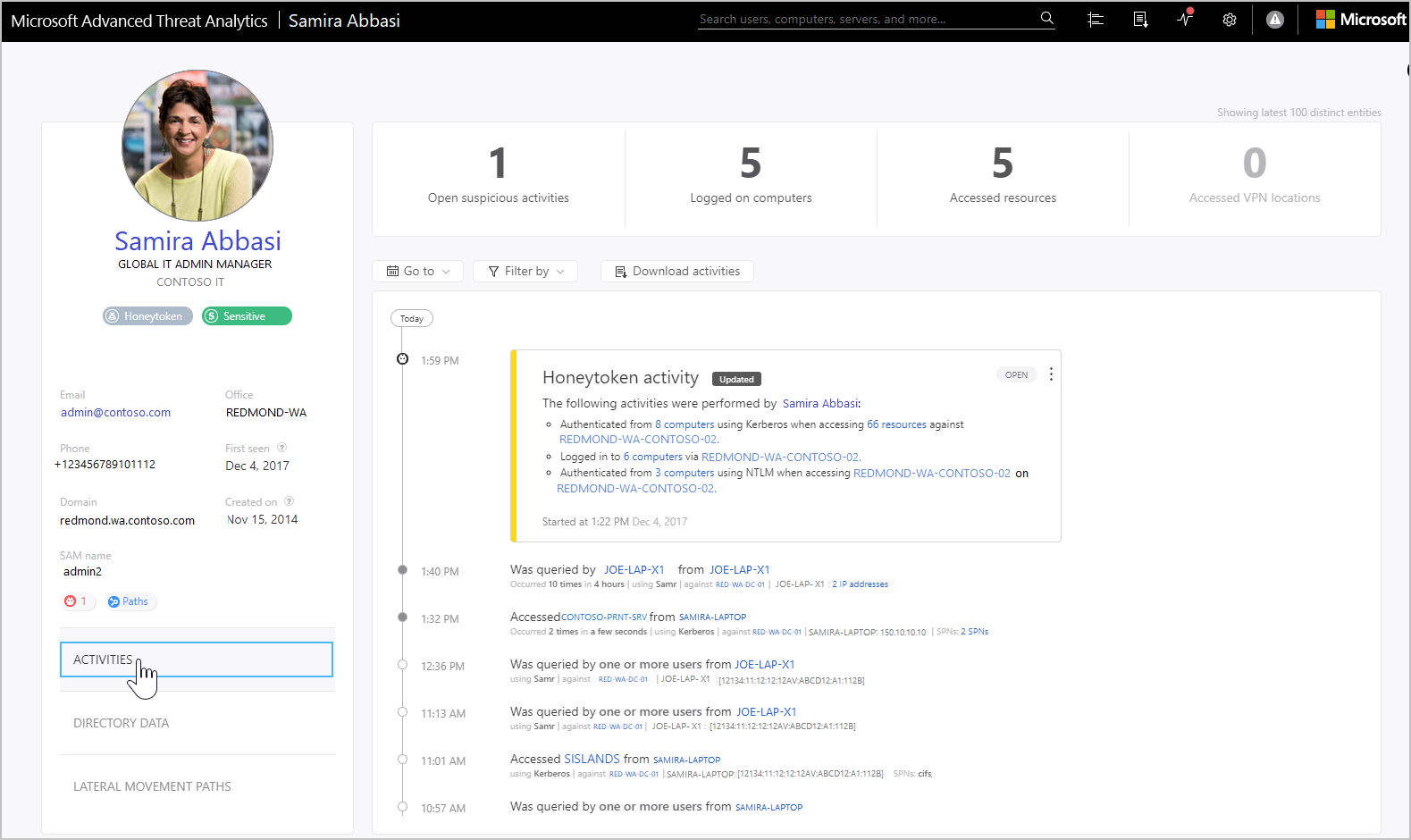

Visualizzare le attività dell'entità

Per visualizzare tutte le attività eseguite dall'utente o eseguite su un'entità, selezionare la scheda Attività .

Per impostazione predefinita, nel riquadro principale del profilo di entità viene visualizzata una sequenza temporale delle attività dell'entità con una cronologia fino a 6 mesi fa, da cui è anche possibile eseguire il drill-down nelle entità a cui l'utente accede o agli utenti che hanno eseguito l'accesso all'entità.

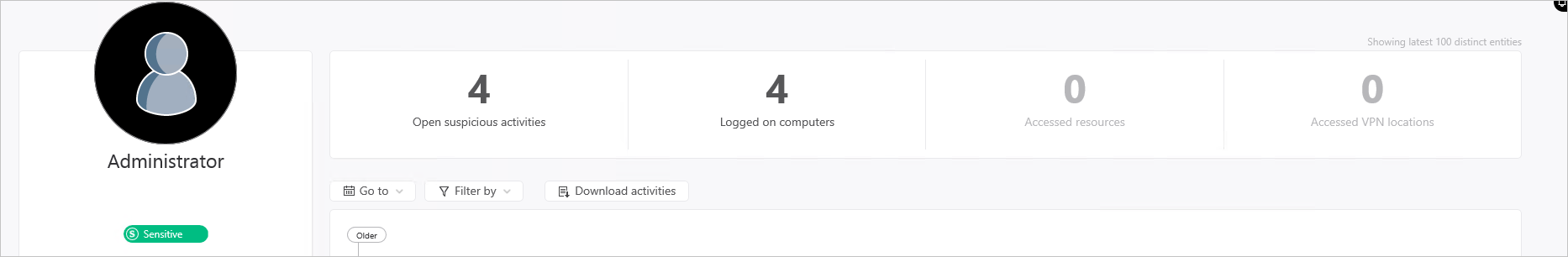

Nella parte superiore è possibile visualizzare i riquadri di riepilogo che offrono una rapida panoramica di ciò che è necessario comprendere a colpo d'occhio sull'entità. Questi riquadri cambiano in base al tipo di entità, per un utente verrà visualizzato:

Quante attività sospette aperte ci sono per l'utente

Numero di computer su cui l'utente ha eseguito l'accesso

Numero di risorse a cui l'utente ha eseguito l'accesso

Da quali posizioni l'utente ha effettuato l'accesso alla VPN

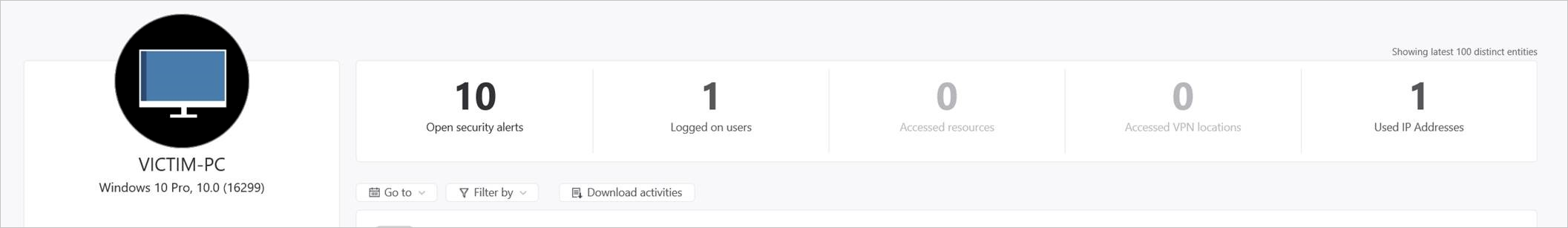

Per i computer è possibile vedere:

Quante attività sospette aperte ci sono per il computer

Numero di utenti connessi al computer

Numero di risorse a cui è stato eseguito l'accesso al computer

Numero di posizioni a cui è stato eseguito l'accesso alla VPN nel computer

Elenco degli indirizzi IP usati dal computer

Usando il pulsante Filtra per sopra la sequenza temporale dell'attività, è possibile filtrare le attività in base al tipo di attività. È anche possibile filtrare un tipo di attività specifico (rumoroso). Questo è molto utile per l'analisi quando si vogliono comprendere le nozioni di base di ciò che un'entità sta facendo nella rete. È anche possibile passare a una data specifica ed esportare le attività come filtrate in Excel. Il file esportato fornisce una pagina per le modifiche ai servizi directory (modifiche apportate in Active Directory per l'account) e una pagina separata per le attività.

Visualizzare i dati della directory

La scheda Dati directory fornisce le informazioni statiche disponibili da Active Directory, inclusi i flag di sicurezza del controllo di accesso utente. ATA visualizza anche le appartenenze ai gruppi per l'utente in modo da poter stabilire se l'utente ha un'appartenenza diretta o un'appartenenza ricorsiva. Per i gruppi, ATA elenca fino a 1000 membri del gruppo.

Nella sezione Controllo di accesso utente ATA visualizza le impostazioni di sicurezza che potrebbero richiedere attenzione. È possibile visualizzare i flag importanti relativi all'utente, ad esempio se l'utente può premere INVIO per ignorare la password, se l'utente ha una password che non scade mai e così via.

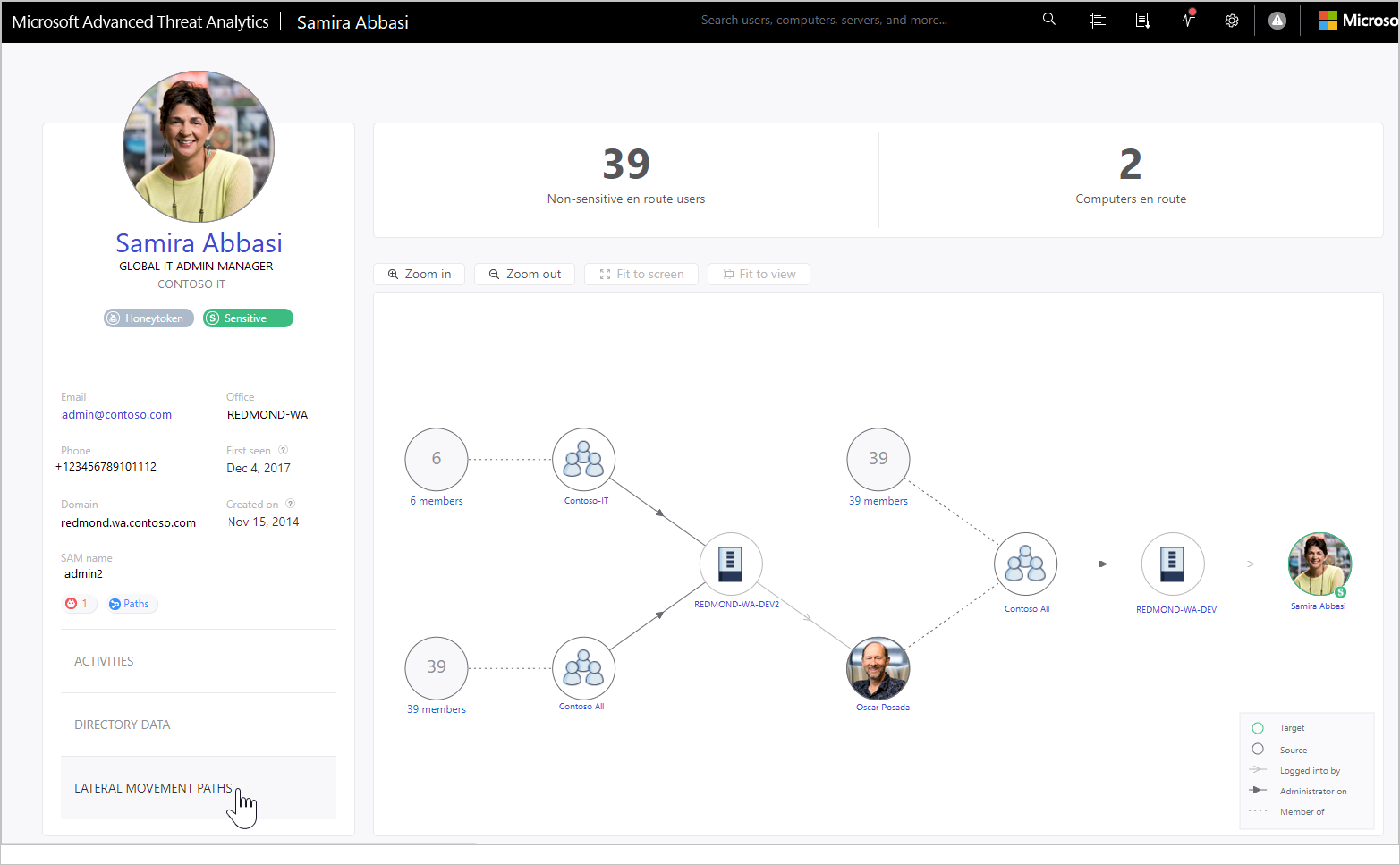

Visualizzare i percorsi di spostamento laterale

Selezionando la scheda Percorsi di spostamento laterale è possibile visualizzare una mappa completamente dinamica e selezionabile che fornisce una rappresentazione visiva dei percorsi di spostamento laterale da e verso questo utente che può essere usata per infiltrarsi nella rete.

La mappa fornisce un elenco del numero di hop tra computer o utenti che un utente malintenzionato deve e da questo utente per compromettere un account sensibile e, se l'utente stesso dispone di un account sensibile, è possibile vedere quante risorse e account sono connessi direttamente. Per altre informazioni, vedere Percorsi di spostamento laterale.