Analizzare i percorsi di spostamento laterale con ATA

Si applica a: Advanced Threat Analytics versione 1.9

Anche quando si fa il possibile per proteggere gli utenti sensibili e gli amministratori hanno password complesse che cambiano di frequente, i computer vengono protetti e i dati vengono archiviati in modo sicuro, gli utenti malintenzionati possono comunque usare i percorsi di spostamento laterale per accedere agli account sensibili. Negli attacchi di spostamento laterale, l'utente malintenzionato sfrutta le istanze quando gli utenti sensibili accedono a un computer in cui un utente non sensibile dispone di diritti locali. Gli utenti malintenzionati possono quindi spostarsi lateralmente, accedendo all'utente meno sensibile e quindi passando attraverso il computer per ottenere le credenziali per l'utente sensibile.

Che cos'è un percorso di spostamento laterale?

Lo spostamento laterale si verifica quando un utente malintenzionato usa account non sensibili per ottenere l'accesso agli account sensibili. Questa operazione può essere eseguita usando i metodi descritti nella guida attività sospetta. Gli utenti malintenzionati usano lo spostamento laterale per identificare gli amministratori nella rete e scoprire a quali computer possono accedere. Con queste informazioni e ulteriori spostamenti, l'utente malintenzionato può sfruttare i dati nei controller di dominio.

ATA consente di eseguire azioni preliminari sulla rete per impedire che gli utenti malintenzionati riescano a eseguire lo spostamento laterale.

Individuazione degli account sensibili a rischio

Per individuare gli account sensibili nella rete vulnerabili a causa della connessione a account o risorse non sensibili, in un intervallo di tempo specifico seguire questa procedura:

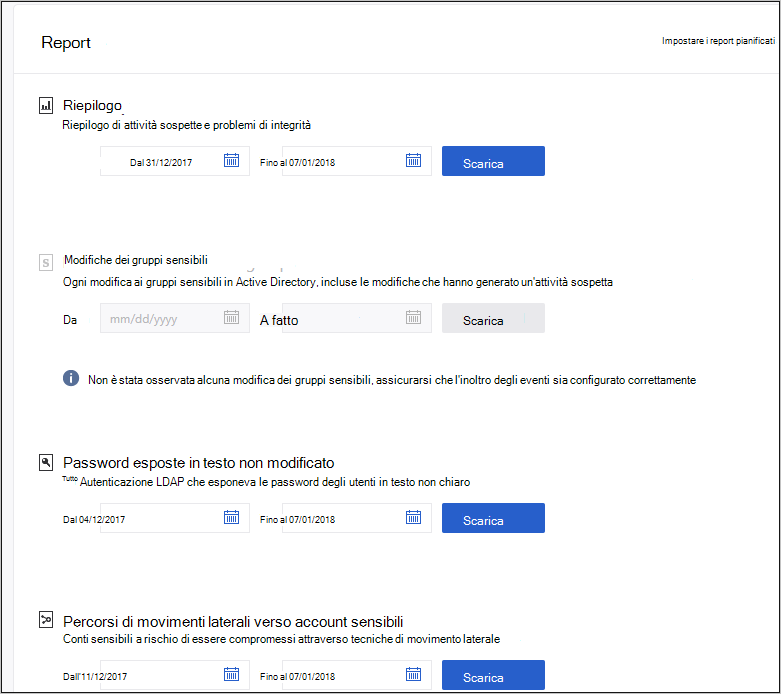

Nel menu della console ATA selezionare l'icona report

In Percorsi di spostamento laterale verso account sensibili, se non sono stati trovati percorsi di spostamento laterale, il report è disattivato. Se sono presenti percorsi di spostamento laterale, le date del report selezionano automaticamente la prima data in cui sono presenti dati rilevanti.

Selezionare Scarica.

Il file di Excel creato fornisce informazioni dettagliate sugli account sensibili a rischio. Nella scheda Riepilogo sono disponibili grafici che illustrano in dettaglio il numero di account sensibili, computer e medie per le risorse a rischio. La scheda Dettagli fornisce un elenco degli account sensibili di cui si dovrebbe essere preoccupati. Si noti che i percorsi sono percorsi esistenti in precedenza e potrebbero non essere disponibili oggi.

Investigare

Ora che si conoscono gli account sensibili a rischio, è possibile approfondire ATA per altre informazioni e adottare misure preventive.

Nella console ATA cercare la notifica di spostamento laterale aggiunta al profilo dell'entità quando l'entità si trova in

del percorso di spostamento laterale. O

del percorso di spostamento laterale. O  . Questa opzione è disponibile se è stato eseguito un percorso di spostamento laterale negli ultimi due giorni.

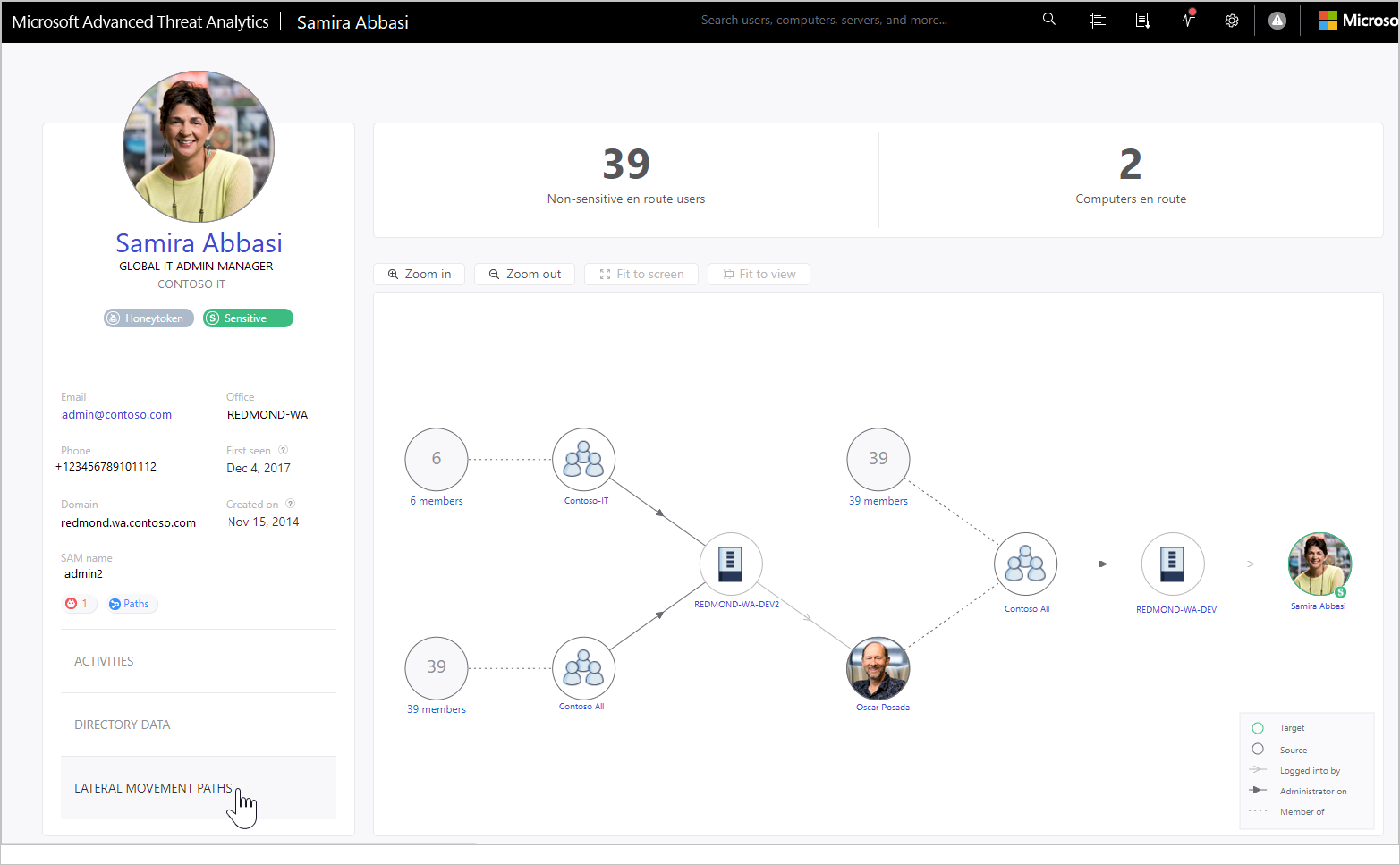

. Questa opzione è disponibile se è stato eseguito un percorso di spostamento laterale negli ultimi due giorni.Nella pagina del profilo utente visualizzata selezionare la scheda Percorsi di spostamento laterale .

Il grafico visualizzato fornisce una mappa dei possibili percorsi per l'utente sensibile. Il grafico mostra le connessioni effettuate negli ultimi due giorni.

Esaminare il grafico per informazioni sull'esposizione delle credenziali dell'utente sensibile. In questa mappa, ad esempio, è possibile seguire le frecce grigie Logged into by per vedere dove Samira ha eseguito l'accesso con le credenziali con privilegi. In questo caso, le credenziali sensibili di Samira sono state salvate nel computer REDMOND-WA-DEV. Vedere quindi quali altri utenti hanno eseguito l'accesso ai computer che hanno creato la maggior parte dell'esposizione e della vulnerabilità. È possibile visualizzarlo esaminando l'amministratore sulle frecce nere per vedere chi dispone dei privilegi di amministratore per la risorsa. In questo esempio, tutti gli utenti del gruppo Contoso All hanno la possibilità di accedere alle credenziali utente da tale risorsa.

Procedure consigliate per la prevenzione

Il modo migliore per impedire lo spostamento laterale consiste nell'assicurarsi che gli utenti sensibili usino le credenziali di amministratore solo quando accedono a computer protetti da protezione avanzata in cui non esiste alcun utente non sensibile con diritti di amministratore nello stesso computer. Nell'esempio assicurarsi che se Samira necessita dell'accesso a REDMOND-WA-DEV, accede con un nome utente e una password diversi dalle credenziali di amministratore oppure rimuove il gruppo Contoso All dal gruppo administrators locale in REDMOND-WA-DEV.

È anche consigliabile assicurarsi che nessuno disponga di autorizzazioni amministrative locali non necessarie. Nell'esempio verificare se tutti gli utenti di Contoso All hanno effettivamente bisogno dei diritti di amministratore su REDMOND-WA-DEV.

Assicurarsi che gli utenti abbiano accesso solo alle risorse necessarie. Nell'esempio Oscar Posada amplia notevolmente l'esposizione di Samira. È necessario includerli nel gruppo Contoso All? Sono presenti sottogruppi che è possibile creare per ridurre al minimo l'esposizione?

Consiglio

Se l'attività non viene rilevata negli ultimi due giorni, il grafico non viene visualizzato, ma il report del percorso di spostamento laterale è ancora disponibile per fornire informazioni sui percorsi di spostamento laterale negli ultimi 60 giorni.

Consiglio

Per istruzioni su come impostare i server per consentire ad ATA di eseguire le operazioni SAM-R necessarie per il rilevamento dei percorsi di spostamento laterale, configurare SAM-R.