Informazioni di riferimento per i criteri di prevenzione della perdita dei dati

I criteri Prevenzione della perdita dei dati Microsoft Purview (DLP) hanno molti componenti da configurare. Per creare un criterio efficace, è necessario comprendere qual è lo scopo di ogni componente e in che modo la relativa configurazione modifica il comportamento dei criteri. Questo articolo fornisce un'anatomia dettagliata di un criterio DLP.

Consiglio

Introduzione a Microsoft Security Copilot per esplorare nuovi modi per lavorare in modo più intelligente e veloce usando la potenza dell'IA. Altre informazioni su Microsoft Security Copilot in Microsoft Purview.

Prima di iniziare

Se non si ha familiarità con Microsoft Purview DLP, di seguito è riportato un elenco degli articoli principali necessari durante l'implementazione della prevenzione della perdita dei dati:

- Unità amministrative

- Informazioni su Prevenzione della perdita dei dati Microsoft Purview: l'articolo presenta la disciplina di prevenzione della perdita dei dati e l'implementazione di Microsoft per la prevenzione della perdita dei dati

- Pianificare la prevenzione della perdita dei dati ( DLP) : seguendo questo articolo:

- Informazioni di riferimento sui criteri di prevenzione della perdita dei dati : questo articolo che si sta leggendo introduce ora tutti i componenti di un criterio DLP e il modo in cui ognuno influenza il comportamento di un criterio

- Progettare un criterio DLP : questo articolo illustra come creare un'istruzione di finalità dei criteri e mapparla a una configurazione di criteri specifica.

- Creare e distribuire criteri di prevenzione della perdita dei dati : questo articolo presenta alcuni scenari di finalità comuni dei criteri mappati alle opzioni di configurazione. Viene inoltre illustrata la configurazione di tali opzioni.

- Informazioni sull'analisi degli avvisi di prevenzione della perdita dei dati : questo articolo illustra il ciclo di vita degli avvisi dalla creazione, fino alla correzione finale e all'ottimizzazione dei criteri. Presenta anche gli strumenti usati per analizzare gli avvisi.

È inoltre necessario tenere presente i vincoli seguenti della piattaforma:

- Numero massimo di criteri MIP + MIG in un tenant: 10.000

- Dimensioni massime di un criterio DLP (100 KB)

- Numero massimo di regole DLP:

- In un criterio: limitato dalle dimensioni dei criteri

- In un tenant: 600

- Dimensioni massime di una singola regola DLP: 100 KB (102.400 caratteri)

- Limite di prove GIR: 100, con ogni evidenza SIT, in percentuale di occorrenza

- Dimensione massima del testo che può essere estratto da un file per l'analisi: i primi 2 MB di testo estraibile

- Limite di dimensioni regex per tutte le corrispondenze previste: 20 KB

- Limite di lunghezza dei nomi dei criteri: 64 caratteri

- Limite di lunghezza delle regole dei criteri: 64 caratteri

- Limite di lunghezza dei commenti: 1.024 caratteri

- Limite di lunghezza della descrizione: 1.024 caratteri

Modelli dei criteri

I modelli di criteri DLP sono ordinati in quattro categorie:

- criteri in grado di rilevare e proteggere i tipi di informazioni finanziarie .

- politiche in grado di rilevare e proteggere i tipi di informazioni mediche e sanitarie .

- criteri in grado di rilevare e proteggere i tipi di informazioni sulla privacy .

- Modello di criteri personalizzati che è possibile usare per creare criteri personalizzati se nessuno degli altri soddisfa le esigenze dell'organizzazione.

Nella tabella seguente sono elencati tutti i modelli di criteri e i tipi di informazioni riservate (SIT) trattati.

Definizione dell'ambito dei criteri

Vedere Unità amministrative per assicurarsi di comprendere la differenza tra un amministratore senza restrizioni e un amministratore con restrizioni dell'unità amministrativa.

L'ambito dei criteri di prevenzione della perdita dei dati è di due livelli diversi. Il primo livello applica criteri di ambito amministratore senza restrizioni a tutti gli elementi seguenti dell'organizzazione (a seconda delle posizioni selezionate) o ai sottogruppi dell'organizzazione, denominati criteri con restrizioni dell'unità amministrativa:

- Gli utenti

- Gruppi

- gruppi di distribuzione

- account

- siti

- istanze di app cloud

- repository locali

- Aree di lavoro di Fabric e Power BI

A questo livello, un amministratore con restrizioni dell'unità amministrativa sarà in grado di selezionare solo le unità amministrative a cui è assegnato.

Il secondo livello dell'ambito dei criteri DLP è costituito dalle posizioni supportate dalla prevenzione della perdita dei dati. A questo livello, sia gli amministratori con restrizioni di unità senza restrizioni che gli amministratori con restrizioni delle unità amministrative visualizzano solo gli utenti, i gruppi di distribuzione, i gruppi e gli account inclusi nel primo livello di ambito dei criteri e disponibili per tale posizione.

Criteri senza restrizioni

I criteri senza restrizioni vengono creati e gestiti dagli utenti in questi gruppi di ruoli:

- Amministratore di conformità

- Amministratore dati di conformità

- Azure Information Protection

- Amministratore di Information Protection

- Amministratore della sicurezza

Per altri dettagli, vedere l'articolo Autorizzazioni .

Gli amministratori senza restrizioni possono gestire tutti i criteri e visualizzare tutti gli avvisi e gli eventi che derivano dalle corrispondenze dei criteri nel dashboard Avvisi e in Esplora attività DLP.

Criteri con restrizioni dell'unità amministrativa

Le unità amministrative sono subset dei Microsoft Entra ID e vengono create ai fini della gestione di raccolte di utenti, gruppi, gruppi di distribuzione e account. Queste raccolte vengono in genere create in base a linee di gruppo di business o aree geopolitiche. Le unità amministrative hanno un amministratore delegato associato a un'unità amministrativa nel gruppo di ruoli. Questi sono chiamati amministratori con restrizioni dell'unità amministrativa.

La prevenzione della perdita dei dati supporta l'associazione di criteri alle unità amministrative. Per informazioni dettagliate sull'implementazione nel Portale di conformità di Microsoft Purview, vedere Unità amministrative. Gli amministratori delle unità amministrative devono essere assegnati a uno degli stessi ruoli o gruppi di ruoli degli amministratori dei criteri DLP senza restrizioni per creare e gestire i criteri DLP per la propria unità amministrativa.

| Gruppo di ruoli amministrativi DLP | Potere |

|---|---|

| Amministratore senza restrizioni | - creare e definire l'ambito dei criteri DLP per l'intera organizzazione - modificare tutti i criteri di prevenzione della perdita dei dati - creare e definire l'ambito dei criteri di prevenzione della perdita dei dati nelle unità amministrative - visualizzare tutti gli avvisi e gli eventi di tutti i criteri DLP |

| Amministratore con restrizioni dell'unità amministrativa: deve essere membro o assegnato a un gruppo di ruoli o a un ruolo in grado di amministrare la prevenzione della perdita dei dati |

- Creare e definire l'ambito dei criteri DLP solo per l'unità amministrativa a cui sono assegnati - modificare i criteri DLP associati all'unità amministrativa - visualizzare avvisi ed eventi solo dai criteri DLP con ambito per l'unità amministrativa |

Posizioni

Un criterio DLP può trovare e proteggere gli elementi che contengono informazioni riservate in più posizioni.

Nota

Endpoint DLP non è in grado di rilevare l'etichetta da un altro tenant in un documento.

| Posizione | Supporta le unità amministrative | Includere/escludere l'ambito | Stato dati | Prerequisiti aggiuntivi |

|---|---|---|---|---|

| Exchange Online | Sì | - Gruppi di distribuzione - Gruppi di sicurezza - Gruppi di sicurezza non abilitati per la posta elettronica - Liste di distribuzione dinamiche - Gruppi di Microsoft 365 (solo membri del gruppo, non gruppo come entità) |

data-in-motion | No |

| SharePoint Online | No | Siti | data-at-rest data-in-use |

No |

| OneDrive | Sì | - Gruppi di distribuzione - Gruppi di sicurezza - Gruppi di sicurezza non abilitati per la posta elettronica - Gruppi di Microsoft 365 (solo membri del gruppo, non gruppo come entità) |

data-at-rest data-in-use |

No |

| Messaggi di chat e canali di Teams | Sì | - Gruppi di distribuzione - Gruppi di sicurezza - Gruppi di sicurezza abilitati alla posta elettronica - Gruppi di Microsoft 365 (solo membri del gruppo, non gruppo come entità) |

data-in-motion data-in-use |

Vedere Ambito della protezione DLP |

| Istanze | No | Istanza dell'app cloud | data-at-rest | - Usare i criteri di prevenzione della perdita dei dati per le app cloud non Microsoft |

| Dispositivi | Sì | - Gruppi di distribuzione - Gruppi di sicurezza - Gruppi di sicurezza non abilitati per la posta elettronica - Gruppi di Microsoft 365 (solo membri del gruppo, non gruppo come entità) |

data-in-use data-in-motion |

-

Informazioni sulla prevenzione - della perdita di dati degli endpointIntroduzione alla prevenzione - della perdita di dati degli endpointConfigurare le impostazioni di connessione Internet e proxy del dispositivo per Information Protection |

| Repository locali (condivisioni file e SharePoint) | No | Archivio | data-at-rest |

-

Informazioni sui repository - locali per la prevenzione della perdita dei datiIntroduzione ai repository locali per la prevenzione della perdita dei dati |

| Fabric e Power BI | No | Aree di lavoro | data-in-use | No |

| App di terze parti | Nessuno | No | No | No |

| Microsoft 365 Copilot (anteprima) | No | account o gruppo di distribuzione | data-at-rest data-in-use |

- Disponibile solo nel templace dei criteri personalizzati - |

Ambito della posizione di Exchange

Se si sceglie di includere gruppi di distribuzione specifici in Exchange, l'ambito dei criteri DLP è limitato ai messaggi di posta elettronica inviati dai membri di tale gruppo. Analogamente, l'esclusione di un gruppo di distribuzione esclude tutti i messaggi di posta elettronica inviati dai membri del gruppo di distribuzione dalla valutazione dei criteri.

| Il mittente è | Il destinatario è | Comportamento risultante |

|---|---|---|

| Nell'ambito | N/D | I criteri vengono applicati |

| Esclusioni | Nell'ambito | I criteri non vengono applicati |

Calcolo dell'ambito della posizione di Exchange

Ecco un esempio di come viene calcolato l'ambito della posizione di Exchange:

Si supponi di avere quattro utenti nell'organizzazione e due gruppi di distribuzione che verranno usati per definire gli ambiti di inclusione e esclusione della posizione di Exchange. L'appartenenza ai gruppi è configurata come segue:

| Gruppo di distribuzione | Appartenenza |

|---|---|

| Gruppo 1 | User1, User2 |

| Gruppo 2 | Utente2, Utente3 |

| Nessun gruppo | Utente4 |

| Includi impostazione | Escludi impostazione | I criteri si applicano a | I criteri non si applicano a | Spiegazione del comportamento |

|---|---|---|---|---|

| Tutti | Nessuno | Tutti i mittenti nell'organizzazione di Exchange (User1, User2, User3, User4) | N/D | Quando nessuno dei due viene definito, tutti i mittenti sono inclusi |

| Gruppo 1 | Nessuno | Mittenti membri di Group1 (User1, User2) | Tutti i mittenti che non sono membri di Group1 (User3, User4) | Quando viene definita un'impostazione e l'altra no, viene usata l'impostazione definita |

| Tutti | Gruppo 2 | Tutti i mittenti dell'organizzazione di Exchange che non sono membri di Group2 (User1, User4) | Tutti i mittenti membri di Group2 (User2, User3) | Quando viene definita un'impostazione e l'altra no, viene usata l'impostazione definita |

| Gruppo 1 | Gruppo 2 | Utente1 | Utente2, Utente3, Utente4 | Escludere le sostituzioni includono |

È possibile scegliere di applicare un criterio ai membri delle liste di distribuzione, dei gruppi di distribuzione dinamici e dei gruppi di sicurezza. Una politica DLP non può contenere più di 50 inclusioni ed esclusioni.

Ambito della posizione di OneDrive

Quando si definisce l'ambito di un criterio per le posizioni di OneDrive, oltre ad applicare i criteri di prevenzione della perdita dei dati a tutti gli utenti e i gruppi dell'organizzazione, è possibile limitare l'ambito di un criterio a utenti e gruppi specifici. DLP supporta criteri di ambito fino a 100 singoli utenti.

Ad esempio, se si desidera includere più di 100 utenti, è necessario prima inserire tali utenti in gruppi di distribuzione o gruppi di sicurezza, in base alle esigenze. È quindi possibile definire l'ambito dei criteri fino a 50 gruppi.

In alcuni casi, è possibile applicare un criterio a uno o due gruppi, più due o tre singoli utenti che non appartengono a uno di questi gruppi. In questo caso, la procedura consigliata consiste nell'inserire questi due o tre individui in un gruppo a sé stante. Questo è l'unico modo per assicurarsi che il criterio sia limitato a tutti gli utenti previsti.

Il motivo è che, quando si elencano solo gli utenti, la prevenzione della perdita dei dati aggiunge tutti gli utenti specificati all'ambito dei criteri. Analogamente, quando si aggiungono solo gruppi, la prevenzione della perdita dei dati aggiunge tutti i membri di tutti i gruppi all'ambito dei criteri.

Si supporvi di avere i gruppi e gli utenti seguenti:

| Gruppo di distribuzione | Appartenenza |

|---|---|

| Gruppo 1 | User1, User2 |

| Gruppo 2 | Utente2, Utente3 |

Se si limita l'ambito di un criterio solo agli utenti o solo ai gruppi, la prevenzione della perdita dei dati applica i criteri agli utenti come illustrato nella tabella seguente:

| Ambito specificato | Comportamento di valutazione dell'ambito DLP | Utenti nell'ambito |

|---|---|---|

|

(Solo utenti) Utente1 Utente2 |

DLP accetta l'unione degli utenti specificati | User1, User2 |

|

(Solo gruppi) Gruppo 1 Gruppo 2 |

La prevenzione della perdita dei dati accetta l'unione dei gruppi specificati | User1, User2, User3 |

Tuttavia, quando utenti e gruppi vengono mescolati nella configurazione dell'ambito, le cose si fanno complicate. Ecco perché: la prevenzione della perdita dei dati definisce solo l'ambito dei criteri per gli utenti all'intersezione tra i gruppi e gli utenti elencati.

La prevenzione della perdita dei dati usa l'ordine di operazioni seguente per determinare quali utenti e gruppi includere nell'ambito:

- Valutare l'unione dell'appartenenza ai gruppi

- Valutare l'unione degli utenti

- Valutare l'intersezione tra membri del gruppo e utenti, ovvero dove i risultati si sovrappongono

Applica quindi l'ambito dei criteri all'intersezione tra membri del gruppo e utenti.

Si estende l'esempio, si usa lo stesso set di gruppi e si aggiunge User4, che non fa parte di un gruppo:

| Gruppo di distribuzione | Appartenenza |

|---|---|

| Gruppo 1 | User1, User2 |

| Gruppo 2 | Utente2, Utente3 |

| Nessun gruppo | Utente 4 |

La tabella seguente illustra il funzionamento dell'ambito dei criteri nei casi in cui utenti e gruppi sono entrambi inclusi nelle istruzioni di definizione dell'ambito.

| Ambito specificato | Comportamento di valutazione dell'ambito DLP | Utenti nell'ambito |

|---|---|---|

| Gruppo 1 Gruppo 2 Utente3 Utente4 |

Prima valutazione: Unione dei gruppi: (Group1 + Group2) = User1, User2, User3 Seconda valutazione: Unione degli utenti: (User3 + User4) = User3, User4 Terza valutazione: Intersezione di gruppi e utenti (sovrapposizione): (Group1 + Group2) = User1, User2, User3 (User3 + User4) = User3, User4 |

Utente3 User3 è l'unico utente visualizzato nei risultati della prima e della seconda valutazione. |

| Gruppo 1 Gruppo 2 Utente1 Utente3 Utente4 |

Prima valutazione: Unione dei gruppi: (Group1 + Group2) = User1, User2, User3 Seconda valutazione: Unione degli utenti: (User1 + User3 + User4) = User1, User3, User4 Terza valutazione: Intersezione di gruppi e utenti (sovrapposizione): (Group1 + Group2) = User1, User3 (User1 + User3, User4) = User1, User3, User4 |

User1, User3 Si tratta degli unici utenti visualizzati nei risultati della prima e della seconda valutazione. |

Supporto della posizione per la definizione del contenuto

I criteri DLP rilevano gli elementi sensibili associandoli a un tipo di informazioni sensibili (SIT) o a un'etichetta di riservatezza o a un'etichetta di conservazione. Ogni posizione supporta diversi metodi di definizione del contenuto sensibile. Il modo in cui il contenuto può essere definito quando si combinano le posizioni in un criterio, può cambiare da come può essere definito se limitato a un'unica posizione.

Importante

Quando si selezionano più posizioni per un criterio, un valore "no" per una categoria di definizione del contenuto ha la precedenza sul valore "sì". Ad esempio, quando si selezionano solo siti di SharePoint, i criteri supporteranno il rilevamento degli elementi sensibili da uno o più sit, dall'etichetta di riservatezza o dall'etichetta di conservazione. Tuttavia, quando si selezionano i siti di SharePoint e le posizioni dei messaggi di chat e canale di Teams, i criteri supporteranno solo il rilevamento degli elementi sensibili tramite SIT.

| Posizione | Il contenuto può essere definito da SIT | Il contenuto può essere definito etichetta di riservatezza | Il contenuto può essere definito dall'etichetta di conservazione |

|---|---|---|---|

| Posta elettronica di Exchange online | Sì | Sì | No |

| SharePoint nei siti di Microsoft 365 | Sì | Sì | Sì |

| OneDrive per gli account aziendali o dell'istituto di istruzione | Sì | Sì | Sì |

| Messaggi di chat e canale di Teams | Sì | No | No |

| Dispositivi | Sì | Sì | No |

| Istanze | Sì | Sì | Sì |

| Repository locali | Sì | Sì | No |

| Fabric e Power BI | Sì | Sì | No |

| Microsoft 365 Copilot (anteprima) | No | Sì | No |

La prevenzione della perdita dei dati supporta l'uso di classificatori sottoponibili a training come condizione per rilevare i documenti sensibili. Il contenuto può essere definito da classificatori sottoponibili a training in Exchange, siti di SharePoint, account onedrive, chat e canali di Teams e dispositivi. Per altre informazioni, vedere Classificatori sottoponibili a training.

Nota

La prevenzione della perdita dei dati supporta il rilevamento delle etichette di riservatezza nei messaggi di posta elettronica e allegati. Per altre informazioni, vedere Usare le etichette di riservatezza come condizioni nei criteri DLP.

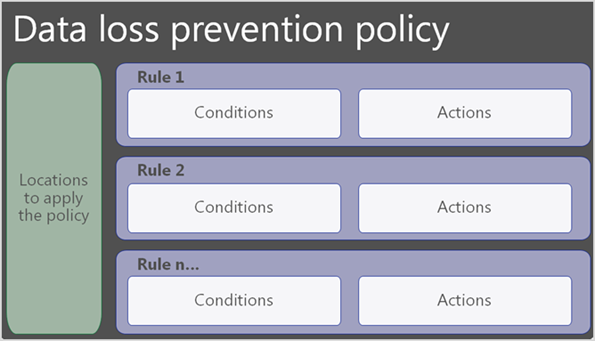

Regole

Le regole sono la logica di business dei criteri DLP. Sono costituite da:

- Condizioni che, se confrontate, attivano le azioni dei criteri

- Notifiche degli utenti per informare gli utenti quando eseguono operazioni che attivano un criterio e per informare gli utenti sul modo in cui l'organizzazione vuole che vengano trattate le informazioni sensibili

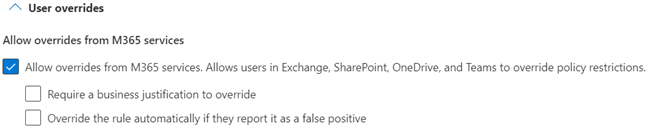

- Gli override utente quando configurati da un amministratore consentono agli utenti di eseguire l'override selettivo di un'azione di blocco

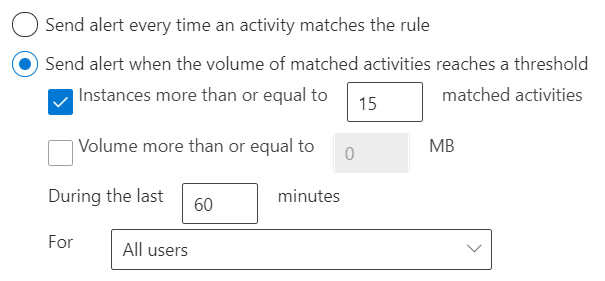

- Report degli eventi imprevisti che notificano agli amministratori e ad altri stakeholder chiave quando si verifica una corrispondenza con una regola

- Opzioni aggiuntive che definiscono la priorità per la valutazione delle regole e possono arrestare l'ulteriore elaborazione di regole e criteri.

Un criterio contiene una o più regole. Le regole vengono eseguite in modo sequenziale, iniziando con quella più prioritaria in ogni criterio.

Funzionamento della classificazione DLP

La prevenzione della perdita dei dati valuta un elemento per le informazioni riservate quando l'elemento viene creato, letto o modificato. Tuttavia, eventi come "Corrispondenza regola DLP" vengono visualizzati solo nel log di controllo o in Esplora attività quando un utente tenta di eseguire l'uscita dell'elemento sensibile. Le attività in uscita che gli utenti tentano di eseguire sono:

Caricare nel cloud

Stampa

Copia su supporti rimovibili

Copia nella condivisione di rete

Copia negli Appunti

Trasferimento tramite bluetooth

File utilizzato da un'app non consentita

Incolla nel browser

Trasferimento tramite desktop remoto

Gli elementi creati, letti o modificati corrispondono a una regola DLP e a criteri nel client se vengono soddisfatte le condizioni e l'attività dell'utente. Verrà controllato come attività file (FileRead, FileRenamed e così via).

Se viene soddisfatta un'attività, un evento di corrispondenza della regola DLP verrà visualizzato in Esplora attività come evento 'DLP Rule Matched'. Verrà generato anche un evento che descrive la modalità di uscita.

I criteri eseguono azioni e azioni sono diversi dalle condizioni. Una regola può corrispondere in un file anche se non vengono eseguite azioni.

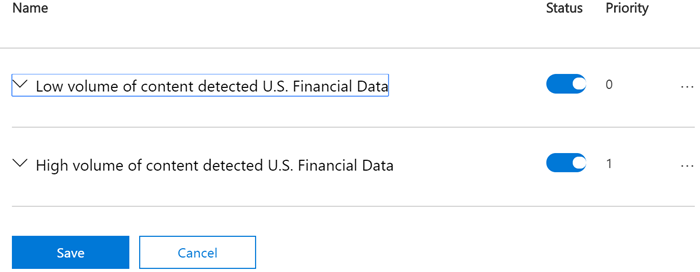

Priorità in base alla quale vengono valutate e applicate le regole

Percorsi del servizio ospitato

Per le posizioni del servizio ospitato, ad esempio Exchange, SharePoint e OneDrive, a ogni regola viene assegnata una priorità nell'ordine in cui è stata creata. Ciò significa che la regola creata per prima ha la prima priorità, la regola creata secondo ha la seconda priorità e così via.

Quando il contenuto viene valutato a fronte delle regole, queste vengono elaborate in ordine di priorità. Se il contenuto corrisponde a più regole, viene applicata la prima regola valutata con l'azione più restrittiva. Ad esempio, se il contenuto corrisponde a tutte le regole seguenti, la regola 3 viene applicata perché è la regola con la priorità più alta e più restrittiva:

- Regola 1: solo notifica agli utenti

- Regola 2: notifica agli utenti, limita l'accesso e consente che gli utenti ignorino i criteri

- Regola 3: notifica agli utenti, limita l'accesso e non consente le sostituzioni degli utenti

- Regola 4: limita l'accesso

Le regole 1, 2 e 4 verranno valutate, ma non applicate. In questo esempio, le corrispondenze per tutte le regole vengono registrate nei log di controllo e visualizzate nei report DLP, anche se viene applicata solo la regola più restrittiva.

È possibile usare una regola per rispettare uno specifico requisito di protezione e quindi usare i criteri di prevenzione della perdita dei dati per raggruppare i requisiti comuni, ad esempio tutte le regole necessarie per la conformità a una specifica normativa.

È possibile che si disponga di un criterio DLP che consente di rilevare la presenza di informazioni soggette ai moduli di conformità Health Insurance Portability and Accountability Act (HIPAA). Questo criterio DLP può aiutare a proteggere i dati HIPAA (il "cosa") in tutti i siti di SharePoint e in tutti i siti di OneDrive (il "dove") individuando qualsiasi documento contenente queste informazioni sensibili condivise con persone esterne all'organizzazione (le condizioni) e quindi bloccando l'accesso al documento e inviando una notifica (le azioni). Questi requisiti vengono archiviati come singole regole e raggruppati come criteri di prevenzione della perdita dei dati per semplificare la gestione e la creazione di report.

Per gli endpoint

Quando un elemento corrisponde a più regole DLP, la prevenzione della perdita dei dati usa un algoritmo complesso per decidere quali azioni applicare. Endpoint DLP applica l'aggregazione o la somma delle azioni più restrittive. La prevenzione della perdita dei dati usa questi fattori durante il calcolo.

Ordine di priorità dei criteri Quando un elemento corrisponde a più criteri e tali criteri hanno azioni identiche, vengono applicate le azioni dei criteri con priorità più alta.

Ordine di priorità della regola Quando un elemento corrisponde a più regole in un criterio e tali regole hanno azioni identiche, vengono applicate le azioni della regola con priorità più alta.

Modalità dei criteri Quando un elemento corrisponde a più criteri e tali criteri hanno azioni identiche, le azioni di tutti i criteri attivati (modalità di applicazione) vengono applicate in modo preferenziale rispetto ai criteri in Esegui i criteri in modalità di simulazione con suggerimenti per i criteri e Esegui i criteri in modalità di simulazione .

azione Quando un elemento corrisponde a più criteri e questi criteri differiscono in azioni, viene applicata l'aggregazione o la somma delle azioni più restrittive.

Configurazione dei gruppi di autorizzazione Quando un elemento corrisponde a più criteri e tali criteri differiscono in azione, vengono applicate l'aggregazione o la somma delle azioni più restrittive.

opzioni di override Quando un elemento corrisponde a più criteri e questi criteri differiscono nell'opzione di sostituzione, le azioni vengono applicate in questo ordine:

Nessuna sostituzione>Consenti sostituzione

Ecco gli scenari che illustrano il comportamento di runtime. Per i primi tre scenari, sono stati configurati tre criteri di prevenzione della perdita dei dati come segue:

| Nome criterio | Condizione da associare | Azione | Priorità dei criteri |

|---|---|---|---|

| ABC | Il contenuto contiene il numero di carta di credito | Blocca stampa, controlla tutte le altre attività di uscita degli utenti | 0 |

| MNO | Il contenuto contiene il numero di carta di credito | Blocca la copia su USB, controlla tutte le altre attività in uscita degli utenti | 1 |

| XYZ | Il contenuto contiene il numero di previdenza sociale degli Stati Uniti | Blocca la copia negli Appunti, controlla tutte le altre attività in uscita degli utenti | 2 |

L'elemento contiene numeri di carta di credito

Un elemento in un dispositivo monitorato contiene numeri di carta di credito, in modo che corrisponda ai criteri ABC e policy MNO. Sia ABC che MNO sono in modalità Attiva .

| Criteri | Azione di uscita cloud | Azione Copia negli Appunti | Copia nell'azione USB | Azione Copia nella condivisione di rete | Azione App non consentite | Azione di stampa | Copia tramite azione Bluetooth | Azione Copia su desktop remoto |

|---|---|---|---|---|---|---|---|---|

| ABC | Audit | Audit | Audit | Audit | Audit | Blocca | Audit | Audit |

| MNO | Audit | Audit | Blocca | Audit | Audit | Audit | Audit | Audit |

| Azioni applicate in fase di esecuzione | Audit | Audit | Blocca | Audit | Audit | Blocca | Audit | Audit |

L'elemento contiene numeri di carta di credito e numeri di previdenza sociale degli Stati Uniti

Un elemento in un dispositivo monitorato contiene numeri di carta di credito e numeri di previdenza sociale degli Stati Uniti, quindi questo elemento corrisponde ai criteri ABC, policy MNO e policy XYZ. Tutti e tre i criteri sono in modalità Attiva .

| Criteri | Azione di uscita cloud | Azione Copia negli Appunti | Copia nell'azione USB | Azione Copia nella condivisione di rete | Azione App non consentite | Azione di stampa | Copia tramite azione Bluetooth | Azione Copia su desktop remoto |

|---|---|---|---|---|---|---|---|---|

| ABC | Audit | Audit | Audit | Audit | Audit | Blocca | Audit | Audit |

| MNO | Audit | Audit | Blocca | Audit | Audit | Audit | Audit | Audit |

| XYZ | Audit | Blocca | Audit | Audit | Audit | Blocca | Audit | Audit |

| Azioni applicate in fase di esecuzione | Audit | Blocca | Blocca | Audit | Audit | Blocca | Audit | Audit |

L'elemento contiene numeri di carta di credito, stato dei criteri diverso

Un elemento in un dispositivo monitorato contiene il numero di carta di credito, quindi corrisponde ai criteri ABC e policy MNO. Il criterio ABC è in Attiva modalità e il criterio MNO è in Esegui i criteri in modalità di simulazione .

| Criteri | Azione di uscita cloud | Azione Copia negli Appunti | Copia nell'azione USB | Azione Copia nella condivisione di rete | Azione App non consentite | Azione di stampa | Copia tramite azione Bluetooth | Azione Copia su desktop remoto |

|---|---|---|---|---|---|---|---|---|

| ABC | Audit | Audit | Audit | Audit | Audit | Blocca | Audit | Audit |

| MNO | Audit | Audit | Blocca | Audit | Audit | Audit | Audit | Audit |

| Azioni applicate in fase di esecuzione | Audit | Audit | Audit | Audit | Audit | Blocca | Audit | Audit |

L'elemento contiene numeri di carta di credito, configurazione di sostituzione diversa

Un elemento in un dispositivo monitorato contiene il numero di carta di credito, quindi corrisponde ai criteri ABC e policy MNO. Criterio ABC è in Attiva stato e criterio MNO è in Attiva stato. Hanno diverse azioni di override configurate.

| Criteri | Azione di uscita cloud | Azione Copia negli Appunti | Copia nell'azione USB | Azione Copia nella condivisione di rete | Azione App non consentite | Azione di stampa | Copia tramite azione Bluetooth | Azione Copia su desktop remoto |

|---|---|---|---|---|---|---|---|---|

| ABC | Audit | Audit | Blocca con override | Audit | Audit | Blocca | Audit | Audit |

| MNO | Audit | Audit | Blocca senza override | Audit | Audit | Audit | Audit | Audit |

| Azioni applicate in fase di esecuzione | Audit | Audit | Blocca senza override | Audit | Audit | Blocca | Audit | Audit |

L'elemento contiene numeri di carta di credito, configurazione di gruppi di autorizzazione diversi

Un elemento in un dispositivo monitorato contiene il numero di carta di credito, quindi corrisponde ai criteri ABC e policy MNO. Criterio ABC è in Attiva stato e criterio MNO è in Attiva stato. Hanno diverse azioni del gruppo di autorizzazione configurate.

| Criteri | Azione di uscita cloud | Azione Copia negli Appunti | Copia nell'azione USB | Azione Copia nella condivisione di rete | Azione App non consentite | Azione di stampa | Copia tramite azione Bluetooth | Azione Copia su desktop remoto |

|---|---|---|---|---|---|---|---|---|

| ABC | Audit | Audit | Gruppo di autenticazione A - Blocco | Audit | Audit | Gruppo di autenticazione A - Blocco | Audit | Audit |

| MNO | Audit | Audit | Gruppo di autenticazione A - Blocca con override | Audit | Audit | Gruppo di autenticazione B - blocco | Audit | Audit |

| Azioni applicate in fase di esecuzione | Audit | Audit | Gruppo di autenticazione A - Blocco | Audit | Audit | Gruppo di autenticazione A - Blocco, Gruppo di autenticazione B - Blocco | Audit | Audit |

Condizioni

Le condizioni sono quelle in cui si definiscono gli elementi da cercare nella regola e il contesto in cui vengono usati tali elementi. Indicano la regola: quando si trova un elemento simile al seguente e viene usato in questomodo, si tratta di una corrispondenza e le altre azioni nel criterio devono essere eseguite su di esso. È possibile usare le condizioni per assegnare azioni diverse a livelli di rischio diversi. Ad esempio, i contenuti riservati condivisi all'interno dell'organizzazione potrebbero essere caratterizzati da un livello di rischio inferiore rispetto ai contenuti riservati condivisi con utenti esterni all'organizzazione.

Nota

Gli utenti che hanno account non guest in Active Directory o Microsoft Entra tenant di un'organizzazione host vengono considerati come persone all'interno dell'organizzazione.

Il contenuto contiene

Tutte le posizioni supportano la condizione Contenuto. È possibile selezionare più istanze di ogni tipo di contenuto e perfezionare ulteriormente le condizioni usando gli operatori Uno di questi (OR logici) o Tutti questi operatori (AND logico):

- tipi di informazioni sensibili

- etichette di riservatezza

- etichette di conservazione

- Classificatori sottoponibili a training

La regola cercherà solo la presenza di etichette di riservatezza e etichette di conservazione selezionate.

I SIT hanno un livello di attendibilità predefinito che è possibile modificare se necessario. Per altre informazioni, vedere Altre informazioni sui livelli di attendibilità.

Importante

I SIT hanno due modi diversi per definire i parametri di conteggio delle istanze univoci massimi. Per ulteriori informazioni, vedere Conteggio istanze valori supportati per SIT.

Protezione adattiva in Microsoft Purview

La protezione adattiva integra i profili di rischio Gestione dei rischi Insider Microsoft Purview nei criteri di prevenzione della perdita dei dati in modo che la prevenzione della perdita dei dati possa contribuire a proteggersi da comportamenti rischiosi identificati in modo dinamico. Se configurato nella gestione dei rischi Insider, il livello di rischio Insider per La protezione adattiva verrà visualizzato come condizione per le posizioni di Exchange Online, Dispositivi e Teams. Per altre informazioni, vedere Informazioni sulla protezione adattiva nella prevenzione della perdita dei dati .

Condizioni supportate da Protezione adattiva

- Il livello di rischio Insider per La protezione adattiva è...

con questi valori:

- Livello di rischio elevato

- Livello di rischio moderato

- Livello di rischio minore

Contesto della condizione

Le opzioni di contesto disponibili cambiano a seconda della posizione scelta. Se si selezionano più posizioni, sono disponibili solo le condizioni comuni delle posizioni.

Condizioni supportate da Exchange

- Il contenuto contiene

- Il livello di rischio Insider per la protezione adattiva è

- Il contenuto non è etichettato

- Il contenuto viene condiviso da Microsoft 365

- Il contenuto viene ricevuto da

- L'indirizzo IP del mittente è

- L'intestazione contiene parole o frasi

- L'attributo Sender AD contiene parole o frasi

- Il set di caratteri di contenuto contiene parole

- L'intestazione corrisponde ai criteri

- L'attributo mittente di Active Directory corrisponde ai modelli

- L'attributo AD del destinatario contiene parole o frasi

- L'attributo AD del destinatario corrisponde ai modelli

- Il destinatario è membro di

- La proprietà del documento è

- Non è stato possibile analizzare il contenuto degli allegati di posta elettronica

- Il documento o l'allegato è protetto da password

- Il mittente ha sostituito il suggerimento per i criteri

- Il mittente è un membro di

- L'analisi del contenuto degli allegati di posta elettronica non è stata completata

- L'indirizzo del destinatario contiene parole

- L'estensione del file è

- Il dominio del destinatario è

- Il destinatario è

- Il mittente è

- Il dominio del mittente è

- L'indirizzo del destinatario corrisponde ai criteri

- Il nome del documento contiene parole o frasi

- Il nome del documento corrisponde ai modelli

- L'oggetto contiene parole o frasi

- Il soggetto corrisponde ai criteri

- Il soggetto o il corpo contiene parole o frasi

- Soggetto o corpo corrisponde ai modelli

- L'indirizzo del mittente contiene parole

- L'indirizzo del mittente corrisponde ai criteri

- Le dimensioni del documento sono uguali o maggiori di

- Il contenuto del documento contiene parole o frasi

- Il contenuto del documento corrisponde ai modelli

- La dimensione del messaggio è uguale o maggiore di

- Il tipo di messaggio è

- L'importanza del messaggio è

Consiglio

Per altre informazioni sulle condizioni supportate da Exchange, inclusi i valori di PowerShell, vedere: Informazioni di riferimento sulle condizioni di Exchange e sulle azioni per la prevenzione della perdita dei dati.

Condizioni supportate da SharePoint

- Il contenuto contiene

- Il contenuto viene condiviso da Microsoft 365

- La proprietà del documento è

- Impossibile analizzare il documento

- Il documento o l'allegato è protetto da password

- L'analisi del documento non è stata completata

- L'estensione del file è

- Il nome del documento contiene parole o frasi

- Le dimensioni del documento sono uguali o maggiori di

- Documento creato da

Condizioni supportate per gli account OneDrive

- Il contenuto contiene

- Il contenuto viene condiviso da Microsoft 365

- La proprietà del documento è

- Impossibile analizzare il documento

- Il documento o l'allegato è protetto da password

- L'analisi del documento non è stata completata

- L'estensione del file è

- Il nome del documento contiene parole o frasi

- Le dimensioni del documento sono uguali o maggiori di

- Documento creato da

- Il documento è condiviso

Condizioni supporto per chat e messaggi di canale di Teams

- Il contenuto contiene

- Il livello di rischio Insider per la protezione adattiva è

- Il contenuto viene condiviso da Microsoft 365

- Il dominio del destinatario è -Recipient is

- Il mittente è

- Il dominio del mittente è

Condizioni supportate per gli endpoint

Il contenuto contiene: Specifica il contenuto da rilevare. Per informazioni dettagliate sui tipi di file supportati, vedere File analizzati per il contenuto.

Il contenuto non è etichettato: Rileva il contenuto che non ha un'etichetta di riservatezza applicata. Per garantire che vengano rilevati solo i tipi di file supportati, è consigliabile usare questa condizione con l'estensione File o Il tipo di file è condizioni. Sono supportati i file PDF e Office:

Tipo file Formato Estensioni di file monitorate elaborazione Word Word, PDF .doc, .docx, docm, dot, dotx, dotm, docb, .pdf Foglio di calcolo Excel, CSV, TSV .xls, .xlsx, xlt, xlm, xlsm, xltx, xltm, xlsb, xlw, .csv, tsv Presentazioni PowerPoint .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx Impossibile analizzare il documento: Si applica ai file che non possono essere analizzati per uno dei motivi seguenti:

- Il file contiene uno o più errori temporanei di estrazione del testo

- Il file è protetto da password

- Le dimensioni dei file superano il limite supportato (dimensioni massime dei file: 64 MB per i file non compressi; 256 MB per i file compressi)

Il nome del documento contiene parole o frasi: Rileva i documenti con nomi di file che contengono le parole o le frasi specificate, ad esempio,

file,credit card,patente così via.Il nome del documento corrisponde ai modelli: Rileva i documenti in cui il nome del file corrisponde a modelli specifici. Per definire i modelli, usare i caratteri jolly. Per informazioni sui modelli regex, vedere la documentazione relativa alle espressioni regolari qui.

Il documento o l'allegato è protetto da password: Rileva solo i file protetti aperti. Sono supportati i file seguenti:

- file Archivio (ZIP, .7z, RAR)

- File di Office

- File crittografati PGP Symantec

Le dimensioni del documento sono uguali o maggiori di: Rileva i documenti con dimensioni di file uguali o superiori al valore specificato. La prevenzione della perdita dei dati supporta solo l'ispezione del contenuto per file inferiori a 64 MB.

Importante

È consigliabile impostare questa condizione per rilevare elementi maggiori di 10 KB

Il tipo di file è: Rileva i tipi di file seguenti:

Tipo di file App Estensioni di file monitorate elaborazione Word Word, PDF doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf Foglio di calcolo Excel, CSV, TSV .xls, .xlsx, xlt, xlm, xlsm, xltx, xltm, xlsb, xlw, .csv, tsv Presentazioni PowerPoint .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx Posta elettronica Outlook .Msg Importante

Le opzioni relative alle estensioni di file e ai tipi di filenon possono essere usate come condizioni nella stessa regola. Se si desidera usarli come condizioni nello stesso criterio, devono trovarsi in regole separate.

Per usare la condizione Tipo di file è necessario avere una delle versioni seguenti di Windows:

Endpoint Windows (X64):

- Windows 10 (21H2, 22H2)

Endpoint Windows (ARM64):

- Windows 11 (21H2, 22H2)

L'estensione del file è: Oltre a rilevare le informazioni sensibili nei file con le stesse estensioni di quelle coperte dal tipo di file è condizione, è possibile usare l'estensione File è condizione per rilevare le informazioni sensibili nei file con qualsiasi estensione di file che è necessario monitorare. A tale scopo, aggiungere le estensioni di file necessarie, separate da virgole a una regola nei criteri. L'estensione file è condizione supportata solo per le versioni di Windows che supportano il tipo di file è condizione.

Avviso

L'inclusione di una delle seguenti estensioni di file nelle regole dei criteri potrebbe aumentare significativamente il carico della CPU: .dll, .exe, mui, ost, pf, pst.

L'analisi non è stata completata: Si applica all'avvio dell'analisi di un file, ma viene arrestato prima dell'analisi dell'intero file. Il motivo principale di un'analisi incompleta è che il testo estratto all'interno del file supera le dimensioni massime consentite. (Dimensioni massime per il testo estratto: File non compressi: i primi 4 MB di testo estraibile; File compressi: N=1000 / Tempo di estrazione = 5 minuti.

La proprietà del documento è: Rileva i documenti con proprietà personalizzate corrispondenti ai valori specificati. Ad esempio:

Department = 'Marketing',Project = 'Secret'. Per specificare più valori per una proprietà personalizzata, usare virgolette doppie. Ad esempio, "Reparto: Marketing, Vendite". I tipi di file supportati sono Office e PDF:Tipo file Formato Estensioni di file monitorate elaborazione Word Word, PDF .doc, .docx, docm, dot, dotx, dotm, docb, .pdf Foglio di calcolo Excel, CSV, TSV .xls, .xlsx, xlt, xlm, xlsm, xltx, xltm, xlsb, xlw, .csv, tsv Presentazioni PowerPoint .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx L'utente ha eseguito l'accesso a un sito Web sensibile da Microsoft Edge: Per altre informazioni, vedere Scenario 6 Monitorare o limitare le attività degli utenti nei domini di servizio sensibili (anteprima).

Il livello di rischio Insider per La protezione adattiva è: Rileva il livello di rischio Insider.

Vedere anche: Attività endpoint su cui è possibile monitorare e intervenire.

Requisiti del sistema operativo per cinque condizioni

- Impossibile analizzare il documento

- Il nome del documento contiene parole o frasi

- Il nome del documento corrisponde ai modelli

- Le dimensioni del documento sono uguali o maggiori di

- L'analisi non è stata completata

Per usare una di queste condizioni, i dispositivi endpoint devono eseguire uno dei sistemi operativi seguenti:

Windows 11 23H2:4 dicembre 2023— KB5032288 (build del sistema operativo 22621.2792 e 22631.2792) Anteprima

Windows 11 22H2:4 dicembre 2023— KB5032288 (build del sistema operativo 22621.2792 e 22631.2792) Anteprima - supporto tecnico Microsoft

Windows 11 21H2:12 dicembre 2023— KB5033369 (OS Build 22000.2652) - supporto tecnico Microsoft

Windows 10 22H2:30 novembre 2023— KB5032278 (OS Build 19045.3758) Preview - supporto tecnico Microsoft

Windows 10 21H2:30 novembre 2023— KB5032278 (OS Build 19045.3758) Preview - supporto tecnico Microsoft

Windows Server 2022/2019:14 novembre 2023— KB5032198 (OS Build 20348.2113) - supporto tecnico Microsoft (o versioni successive)

Requisiti del sistema operativo per la condizione 'Document Property is'

Windows 11:29 febbraio 2024— KB5034848 (build del sistema operativo 22621.3235 e 22631.3235) Anteprima - supporto tecnico Microsoft (o versioni successive)

Windows 10:29 febbraio 2024— KB5034843 (OS Build 19045.4123) Preview - supporto tecnico Microsoft (o versione successiva)

Importante

Per informazioni sui requisiti di Adobe per l'uso delle funzionalità di Prevenzione della perdita dei dati Microsoft Purview (DLP) con file PDF, vedere questo articolo di Adobe: Microsoft Purview Information Protection Support in Acrobat.

Istanze delle condizioni supportate

- Il contenuto contiene

- Il contenuto viene condiviso da Microsoft 365

Condizioni Supporto dei repository locali

- Il contenuto contiene

- L'estensione del file è

- La proprietà del documento è

Supporto di Conditions Fabric e Power BI

- Il contenuto contiene

Condizioni supportate Microsoft 365 Copilot (anteprima)

- Contenuto contiene (etichette di sensibilità)

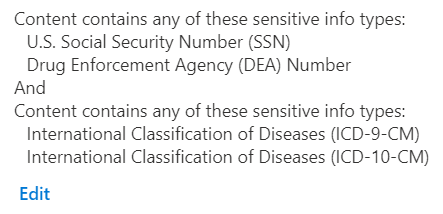

Gruppi di condizioni

A volte è necessaria una regola per identificare solo una cosa, ad esempio tutto il contenuto che contiene un numero di previdenza sociale degli Stati Uniti, definito da un singolo SIT. Tuttavia, in molti scenari in cui i tipi di elementi che si sta tentando di identificare sono più complessi e quindi più difficili da definire, è necessaria una maggiore flessibilità nella definizione delle condizioni.

Ad esempio, per identificare il contenuto soggetto all'Health Insurance Act (HIPAA), è necessario cercare:

Contenuto che include tipi specifici di informazioni riservate, ad esempio un numero di previdenza sociale statunitense o un numero DEA (Drug Enforcement Agency).

E

Contenuto più difficile da identificare, ad esempio comunicazioni sul trattamento di un paziente o descrizioni dei servizi medicali forniti. L'identificazione di questo contenuto richiede la corrispondenza delle parole chiave rispetto a elenchi di parole chiave di grandi dimensioni, ad esempio l'elenco International Classification of Diseases (ICD-9-CM o ICD-10-CM).

È possibile identificare questo tipo di dati raggruppando le condizioni e usando operatori logici (AND, OR) tra i gruppi.

Per il U.S. Health Insurance Act (HIPAA) le condizioni sono raggruppate come segue:

Il primo gruppo contiene i SIT che identificano un individuo e il secondo gruppo contiene i SIT che identificano la diagnosi medica.

Le condizioni possono essere raggruppate e unite da operatori booleani (AND, OR, NOT) in modo da definire una regola specificando ciò che deve essere incluso e definendo quindi le esclusioni in un gruppo diverso unito al primo da NOT. Per altre informazioni su come Purview DLP implementa i valori booleani e i gruppi annidati, vedere Progettazione di regole complesse.

Limitazioni della piattaforma DLP per le condizioni

| Predicato | Carico di lavoro | Limite | Costo della valutazione |

|---|---|---|---|

| Contenuto contiene | EXO/SPO/ODB | 125 SIT per regola | Alto |

| Il contenuto viene condiviso da Microsoft 365 | EXO/SPO/ODB | - | Alto |

| L'indirizzo IP del mittente è | EXO | Lunghezza intervallo <individuale = 128; Count <= 600 | Bassa |

| Il mittente ha sostituito il suggerimento per i criteri | EXO | - | Bassa |

| Il mittente è | EXO | Lunghezza <del messaggio di posta elettronica individuale = 256; Count <= 600 | Medio |

| Il mittente è un membro di | EXO | Count <= 600 | Alto |

| Il dominio del mittente è | EXO | Lunghezza <del nome di dominio = 67; Count <= 600 | Bassa |

| L'indirizzo del mittente contiene parole | EXO | Lunghezza singola delle parole <= 128; Count <= 600 | Bassa |

| L'indirizzo del mittente corrisponde ai criteri | EXO | Lunghezza <regex = 128 char; Count <= 600 | Bassa |

| L'attributo Sender AD contiene parole | EXO | Lunghezza singola delle parole <= 128; Count <= 600 | Medio |

| L'attributo mittente AD corrisponde ai modelli | EXO | Lunghezza <regex = 128 char; Count <= 600 | Medio |

| Non è possibile analizzare il contenuto degli allegati di posta elettronica | EXO | Tipi di file supportati | Bassa |

| Analisi incompleta del contenuto degli allegati di posta elettronica | EXO | Dimensioni > 1 MB | Bassa |

| L'allegato è protetto da password | EXO | Tipi di file: file di Office, .PDF, .ZIP e 7z | Bassa |

| L'estensione del file allegato è | EXO/SPO/ODB | Count <= 600 per regola | Alto |

| Il destinatario è un membro di | EXO | Count <= 600 | Alto |

| Il dominio del destinatario è | EXO | Lunghezza <del nome di dominio = 67; Count <= 5000 | Bassa |

| Il destinatario è | EXO | Lunghezza <del messaggio di posta elettronica individuale = 256; Count <= 600 | Bassa |

| L'indirizzo del destinatario contiene parole | EXO | Lunghezza singola delle parole <= 128; Count <= 600 | Bassa |

| L'indirizzo del destinatario corrisponde ai criteri | EXO | Count <= 300 | Bassa |

| Il nome del documento contiene parole o frasi | EXO | Lunghezza singola delle parole <= 128; Conteggio <=600 | Bassa |

| Il nome del documento corrisponde ai modelli | EXO | Lunghezza <regex = 128 char; Count <= 300 | Bassa |

| La proprietà del documento è | EXO/SPO/ODB | - | Bassa |

| Le dimensioni del documento sono uguali o maggiori di | EXO | - | Bassa |

| L'oggetto contiene parole o frasi | EXO | Lunghezza singola delle parole <= 128; Count <= 600 | Bassa |

| L'intestazione contiene parole o frasi | EXO | Lunghezza singola delle parole <= 128; Count <= 600 | Bassa |

| Il soggetto o il corpo contiene parole o frasi | EXO | Lunghezza singola delle parole <= 128; Count <= 600 | Bassa |

| Il set di caratteri di contenuto contiene parole | EXO | Count <= 600 | Bassa |

| L'intestazione corrisponde ai criteri | EXO | Lunghezza <regex = 128 char; Count <= 300 | Bassa |

| Il soggetto corrisponde ai criteri | EXO | Lunghezza <regex = 128 char; Count <= 300 | Bassa |

| Soggetto o corpo corrisponde ai modelli | EXO | Lunghezza <regex = 128 char; Count <= 300 | Bassa |

| Il tipo di messaggio è | EXO | - | Bassa |

| Dimensioni del messaggio su | EXO | - | Bassa |

| Con importanza | EXO | - | Bassa |

| L'attributo Sender AD contiene parole | EXO | Ogni coppia di valori chiave attributo: ha lunghezza <Regex = 128 char; Count <= 600 | Medio |

| L'attributo mittente AD corrisponde ai modelli | EXO | Ogni coppia di valori chiave attributo: ha lunghezza <Regex = 128 char; Count <= 300 | Medio |

| Il documento contiene parole | EXO | Lunghezza singola delle parole <= 128; Count <= 600 | Medio |

| Il documento corrisponde ai modelli | EXO | Lunghezza <regex = 128 char; Count <= 300 | Medio |

Azioni

A qualsiasi elemento che esegue il filtro delle condizioni verranno applicate tutte le azioni definite nella regola. Sarà necessario configurare le opzioni necessarie per supportare l'azione. Ad esempio, se si seleziona Exchange con l'azione Limita l'accesso o crittografa il contenuto nelle posizioni di Microsoft 365 , è necessario scegliere tra queste opzioni:

- Impedire agli utenti di accedere ai contenuti condivisi di SharePoint, OneDrive e Teams

- Blocca tutti. Solo il proprietario del contenuto, l'ultimo modificatore e l'amministratore del sito continueranno ad avere accesso

- Bloccare solo le persone esterne all'organizzazione. Gli utenti all'interno dell'organizzazione continueranno ad avere accesso.

- Crittografare i messaggi di posta elettronica (si applica solo al contenuto di Exchange)

Le azioni disponibili in una regola dipendono dalle posizioni selezionate. Di seguito sono elencate le azioni disponibili per ogni singola posizione.

Importante

Per le posizioni di SharePoint e OneDrive, i documenti verranno bloccati in modo proattivo subito dopo il rilevamento delle informazioni sensibili (indipendentemente dal fatto che il documento sia condiviso o meno) per tutti gli utenti esterni; gli utenti interni continueranno ad avere accesso al documento.

Azioni supportate: Exchange

Quando le regole dei criteri DLP vengono applicate in Exchange, possono essere interrotte, non arrestate o nessuna delle due. La maggior parte delle regole supportate da Exchange non è arrestata. Le azioni senza interruzione vengono valutate e applicate immediatamente prima di elaborare le regole e i criteri successivi, come descritto nelle posizioni del servizio ospitato più indietro in questo articolo.

Tuttavia, quando un'azione di arresto viene attivata da una regola dei criteri DLP, Purview interrompe l'elaborazione di eventuali regole successive. Ad esempio, quando viene attivata l'azione Limita l'accesso o crittografa il contenuto nelle posizioni di Microsoft 365 , non vengono elaborate altre regole o criteri.

Nel caso in cui un'azione non venga arrestata né arrestata, Purview attende che il risultato dell'azione si verifichi prima di continuare. Pertanto, quando un messaggio di posta elettronica in uscita attiva l'azione Inoltra il messaggio per l'approvazione al responsabile del mittente , Purview attende di ottenere la decisione del responsabile sull'invio o meno del messaggio di posta elettronica. Se il responsabile approva, l'azione si comporta come un'azione non arrestata e le regole successive vengono elaborate. Al contrario, se il manager rifiuta l'invio del messaggio di posta elettronica, inoltrare il messaggio per l'approvazione al responsabile del mittente si comporta come un'azione di arresto e blocca l'invio del messaggio di posta elettronica; non vengono elaborate regole o criteri successivi.

Nella tabella seguente sono elencate le azioni supportate da Exchange e viene indicato se si stanno arrestando o meno.

| Azione | Arresto/non arresto |

|---|---|

| Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365 | Zoppicante |

| Impostare le intestazioni | Non-stoping |

| Rimuovi intestazione | Non-stoping |

| Reindirizzare il messaggio a utenti specifici | Non-stoping |

| Inoltrare il messaggio per l'approvazione al responsabile del mittente | Né |

| Inoltrare il messaggio per l'approvazione a responsabili approvazione specifici | Né |

| Aggiungere il destinatario alla casella A | Non-stoping |

| Aggiungere il destinatario alla casella Cc | Non-stoping |

| Aggiungere il destinatario alla casella Ccn | Non-stoping |

| Aggiungere il responsabile del mittente come destinatario | Non-stoping |

| Rimuovere la crittografia dei messaggi e la protezione dei diritti | Non-stoping |

| Anteporre Email oggetto | Non-stoping |

| Aggiungere la dichiarazione di non responsabilità HTML | Non-stoping |

| Modificare Email oggetto | Non-stoping |

| Recapitare il messaggio alla quarantena ospitata | Zoppicante |

| Applicare la personalizzazione ai messaggi crittografati | Non-stoping |

Consiglio

Per l'azione Applica personalizzazione ai messaggi crittografati, se è già stato implementato Microsoft Purview Message Encryption, i modelli vengono visualizzati automaticamente nell'elenco a discesa. Per implementare Microsoft Purview Message Encryption, vedere Aggiungere il marchio dell'organizzazione ai messaggi crittografati Microsoft Purview Message Encryption per informazioni in background sulla crittografia dei messaggi e su come creare e configurare i modelli di personalizzazione.

Per altre informazioni sulle azioni supportate da Exchange, inclusi i valori di PowerShell, vedere: Informazioni di riferimento sulle condizioni e sulle azioni di Exchange per la prevenzione della perdita dei dati.

Azioni supportate: SharePoint

- Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365

Azioni supportate: OneDrive

- Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365

Azioni supportate: Messaggi di chat e canali di Teams

- Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365

Azioni supportate: Dispositivi

È possibile indicare a DLP di consentire, controllare solo, bloccare con override o bloccare (le azioni) queste attività utente per i dispositivi Windows di cui è stato eseguito l'onboarding.

È possibile indicare a DLP di controllare solo, bloccare con override o bloccare (le azioni) queste attività utente per i dispositivi macOS di cui è stato eseguito l'onboarding.

- Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365

- Controllare o limitare le attività quando gli utenti accedono a siti sensibili nei browser Microsoft Edge nei dispositivi Windows

- Controllare o limitare le attività nei dispositivi

- Attività del browser e del dominio del servizio

- Attività sui file per tutte le app

- Attività app con restrizioni

- Attività sui file per le app in gruppi di app con restrizioni (anteprima)

Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365

Usare questa opzione per impedire agli utenti di ricevere messaggi di posta elettronica o accedere a SharePoint, OneDrive, file di Teams ed elementi di Power BI condivisi. Questa azione può bloccare tutti o bloccare solo gli utenti esterni all'organizzazione.

Controllare o limitare le attività quando gli utenti accedono a siti sensibili nei browser Microsoft Edge nei dispositivi Windows

Usare questa azione per controllare quando gli utenti tentano di:

| Attività | Descrizione/opzioni |

|---|---|

| Stampare il sito | Rileva quando gli utenti provano a stampare un sito protetto da un dispositivo di cui è stato eseguito l'onboarding. |

| Copiare dati dal sito | Rileva quando gli utenti provano a copiare dati da un sito protetto da un dispositivo di cui è stato eseguito l'onboarding. |

| Salvare il sito come file locali (Salva con nome) | Rileva quando gli utenti provano a salvare un sito protetto come file locali da un dispositivo di cui è stato eseguito l'onboarding. |

Controllare o limitare le attività nei dispositivi

Usare questa opzione per limitare le attività utente in base alle attività del browser e del dominio del servizio, alle attività dei file per tutte le app, alle attività con restrizioni delle app. Per usare Controlla o limitare le attività nei dispositivi, è necessario configurare le opzioni nelle impostazioni DLP e nei criteri in cui si desidera usarle. Per altre informazioni, vedere App con restrizioni e gruppi di app .

Le regole DLP con l'azione Controlla o limita le attività nei dispositivi possono avere Bloccato con override configurato. Quando questa regola viene applicata a un file, qualsiasi tentativo di eseguire un'azione con restrizioni sul file viene bloccato. Viene visualizzata una notifica con l'opzione per ignorare la restrizione. Se l'utente sceglie di eseguire l'override, l'azione è consentita per un periodo di 1 minuto, durante il quale l'utente può ritentare l'azione senza restrizioni. L'eccezione a questo comportamento è quando un file sensibile viene trascinato ed eliminato in Edge, che allega immediatamente il file se la regola viene sottoposta a override.

Attività del browser e del dominio del servizio

Quando si configurano i domini del servizio cloud Consenti/Blocca e l'elenco Browser non consentiti (vedere Restrizioni del browser e del dominio per i dati sensibili) e un utente tenta di caricare un file protetto in un dominio del servizio cloud o di accedervi da un browser non consentito, è possibile configurare l'azione dei criteri su Audit only, Block with overrideo Block sull'attività .

| Attività | Descrizione/opzioni |

|---|---|

| Caricare in un dominio di servizi cloud con restrizioni o accedere da un'app non consentita | Rileva quando i file protetti sono bloccati o possono essere caricati nei domini del servizio cloud. Vedere Restrizioni del browser e del dominio per i dati sensibili e Scenario 6 Monitorare o limitare le attività degli utenti nei domini di servizio sensibili). |

| Incolla nei browser supportati | Rileva quando gli utenti incollano informazioni sensibili in un campo di testo o in un modulo Web usando Microsoft Edge, Google Chrome (con estensione Microsoft Purview) o Mozilla Firefox (con estensione Microsoft Purview). La valutazione è indipendente dalla classificazione del file di origine. Per altre informazioni, vedere: Attività endpoint su cui è possibile monitorare e intervenire. |

Attività sui file per tutte le app

Con l'opzione Attività file per tutte le app , è possibile selezionare Non limitare le attività dei file o Applica restrizioni ad attività specifiche. Quando si seleziona Applica restrizioni ad attività specifiche, le azioni selezionate qui vengono applicate quando un utente ha eseguito l'accesso a un elemento protetto da prevenzione della perdita dei dati.

| Attività | Descrizione/opzioni |

|---|---|

| Copia negli Appunti | Rileva quando i file protetti vengono copiati negli Appunti in un dispositivo di cui è stato eseguito l'onboarding. Per altre informazioni, vedere Attività endpoint su cui è possibile monitorare e intervenire e Copiare negli Appunti. |

| Copiare in un dispositivo rimovibile | Rileva quando i file protetti vengono copiati o spostati da un dispositivo di onboarding a un dispositivo USB rimovibile. Per altre informazioni, vedere Gruppi di dispositivi USB rimovibili. |

| Copia in una condivisione di rete | Rileva quando i file protetti vengono copiati o spostati da un dispositivo di cui è stato eseguito l'onboarding a qualsiasi condivisione di rete. Per altre informazioni, vedere Attività degli endpoint su cui è possibile monitorare e intervenire e Copertura e esclusioni della condivisione di rete. |

| Stampa | Rileva quando un file protetto viene stampato da un dispositivo di cui è stato eseguito l'onboarding. Per altre informazioni, vedere Gruppi di stampanti. |

| Copia o sposta usando un'app Bluetooth non consentita | Rileva quando un file protetto viene copiato o spostato da un dispositivo Windows di cui è stato eseguito l'onboarding usando un'app Bluetooth non consentita. Per altre informazioni, vedere App Bluetooth non consentite. Questo non è supportato per macOS. |

| Copiare o spostare con RDP | Rileva quando gli utenti copiano o spostano file protetti da un dispositivo Windows di cui è stato eseguito l'onboarding in un'altra posizione usando RDP. Questo non è supportato per macOS. |

Attività app con restrizioni

Chiamate in precedenza app non consentite, le attività con restrizioni delle app sono app su cui si vogliono applicare restrizioni. Queste app vengono definite in un elenco nelle impostazioni di prevenzione della perdita dei dati degli endpoint. Quando un utente tenta di accedere a un file protetto da prevenzione della perdita dei dati usando un'app presente nell'elenco, è possibile , Audit onlyBlock with overrideo Block l'attività . Le azioni DLP definite nelle attività dell'app con restrizioni vengono sottoposte a override se l'app è membro di un gruppo di app con restrizioni. Vengono quindi applicate le azioni definite nel gruppo di app con restrizioni.

| Attività | Descrizione/opzioni |

|---|---|

| Accesso da parte di app con restrizioni | Rileva quando le app non consentite provano ad accedere ai file protetti in un dispositivo Windows di cui è stato eseguito l'onboarding. Per altre informazioni, vedere App con restrizioni e gruppi di app. |

Attività sui file per le app in gruppi di app con restrizioni (anteprima)

È possibile definire i gruppi di app con restrizioni nelle impostazioni di prevenzione della perdita dei dati degli endpoint e aggiungere gruppi di app con restrizioni ai criteri. Quando si aggiunge un gruppo di app con restrizioni a un criterio, è necessario selezionare una di queste opzioni:

- Non limitare l'attività dei file

- Applicare restrizioni a tutte le attività

- Applicare restrizioni a un'attività specifica

Quando si seleziona una delle opzioni Applica restrizioni e un utente tenta di accedere a un file protetto da prevenzione della perdita dei dati usando un'app nel gruppo di app con restrizioni, è possibile , Audit onlyBlock with overrideo Block per attività. Le azioni DLP definite qui sostituiscono le azioni definite in Attività di app con restrizioni e Attività file per tutte le app per l'app.

Per altre informazioni, vedere App con restrizioni e gruppi di app.

Nota

La posizione dei dispositivi fornisce molte sottoattività (condizioni) e azioni. Per altre informazioni, vedere Attività endpoint su cui è possibile monitorare e intervenire.

Importante

La condizione Copia negli Appunti rileva quando un utente copia le informazioni da un file protetto negli Appunti. Usare Copia negli Appunti per bloccare, bloccare con override o controllare quando gli utenti copiano le informazioni da un file protetto.

La condizione Incolla in browser supportati rileva quando un utente tenta di incollare testo sensibile in un campo di testo o in un modulo Web usando Microsoft Edge, Google Chrome con estensione Microsoft Purview o Mozilla Firefox con estensione Microsoft Purview indipendentemente dalla provenienza di tali informazioni. Usare Incolla per i browser supportati per bloccare, bloccare con override o controllare quando gli utenti incollano informazioni riservate in un campo di testo o in un Modulo Web.

Azioni delle istanze

- Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365

- Limitare le app di terze parti

Azioni dei repository locali

- Limitare l'accesso o rimuovere i file locali.

- Impedire agli utenti di accedere ai file archiviati nei repository locali

- Impostare le autorizzazioni per il file (autorizzazioni ereditate dalla cartella padre)

- Spostare il file da dove è archiviato in una cartella di quarantena

Per informazioni dettagliate, vedere Azioni del repository locale DLP .

Azioni di Fabric e Power BI

- Inviare una notifica agli utenti tramite messaggio di posta elettronica e suggerimenti per i criteri

- Inviare avvisi all'amministratore

- Limitare l'accesso

Nota

L'azione limita l'accesso viene applicata solo ai modelli semantici.

azioni Microsoft 365 Copilot (anteprima)

- Escludere il contenuto nella posizione copilot

Azioni disponibili quando si combinano le posizioni

Se si seleziona Exchange e un'altra posizione singola per il criterio a cui applicare il criterio,

- Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365 e sono disponibili tutte le azioni per le azioni di percorso non Di Exchange.

Se si selezionano due o più posizioni non Di Exchange per i criteri a cui applicare il criterio,

- Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365 e tutte le azioni per le azioni di percorsi non Di Exchange saranno disponibili.

Ad esempio, se si selezionano le posizioni di Exchange e Dispositivi, queste azioni saranno disponibili:

- Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365

- Controllare o limitare le attività nei dispositivi Windows

Se si seleziona Dispositivi e istanze, queste azioni saranno disponibili:

- Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365

- Controllare o limitare le attività nei dispositivi Windows

- Limitare le app di terze parti

L'effetto o meno di un'azione dipende dalla modalità di configurazione dei criteri. È possibile scegliere di eseguire i criteri in modalità di simulazione con o senza visualizzare la descrizione dei criteri selezionando l'opzione Esegui il criterio in modalità di simulazione . È possibile scegliere di eseguire il criterio non appena un'ora dopo che è stato creato selezionando l'opzione Attiva immediatamente oppure è possibile scegliere di salvarlo e tornare in un secondo momento selezionando l'opzione Mantienilo disattivato .

Limitazioni della piattaforma DLP per le azioni

| Nome azione | Carico di lavoro | Limiti |

|---|---|---|

| Limitare l'accesso o crittografare il contenuto in Microsoft 365 | EXO/SPO/ODB | |

| Impostare le intestazioni | EXO | |

| Rimuovi intestazione | EXO | |

| Reindirizzare il messaggio a utenti specifici | EXO | Totale di 100 in tutte le regole DLP. Non può essere DL/SG |

| Inoltrare il messaggio per l'approvazione al responsabile del mittente | EXO | Manager deve essere definito in ACTIVE Directory |

| Inoltrare il messaggio per l'approvazione a responsabili approvazione specifici | EXO | I gruppi non sono supportati |

| Aggiungere il destinatario alla casella A | EXO | Numero <di destinatari = 10; Non può essere DL/SG |

| Aggiungere il destinatario alla casella Cc | EXO | Numero <di destinatari = 10; Non può essere DL/SG |

| Aggiungere il destinatario alla casella Ccn | EXO | Numero <di destinatari = 10; Non può essere DL/SG |

| Aggiungere il responsabile del mittente come destinatario | EXO | L'attributo manager deve essere definito in ACTIVE Directory |

| Applica dichiarazione di non responsabilità HTML | EXO | |

| Oggetto anteposto | EXO | |

| Applicare la crittografia dei messaggi | EXO | |

| Rimuovere la crittografia dei messaggi | EXO | |

| (anteprima) Escludere il contenuto nella posizione copilot | Microsoft 365 Copilot (anteprima) | Solo il contenuto in SharePoint e OneDrive for Business può essere escluso dall'elaborazione da parte di Microsoft 365 Copilot |

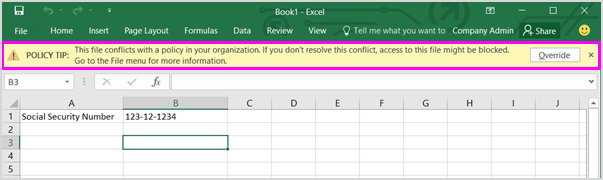

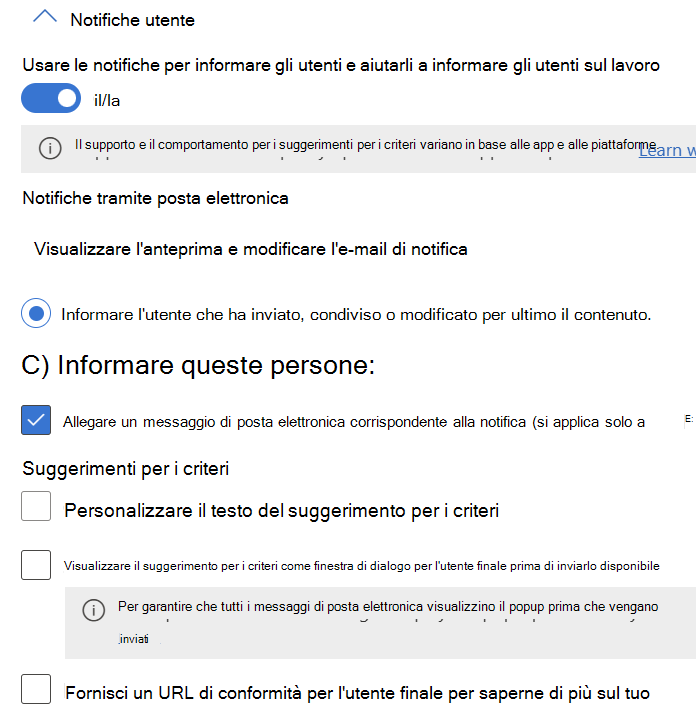

Notifiche utente e suggerimenti per i criteri

Quando un utente tenta un'attività su un elemento sensibile in un contesto che soddisfa le condizioni di una regola, ad esempio contenuto come una cartella di lavoro di Excel in un sito di OneDrive che contiene informazioni personali (PII) e viene condiviso con un guest, è possibile comunicarlo tramite messaggi di posta elettronica di notifica utente e popup di suggerimento per i criteri nel contesto. Queste notifiche sono utili perché aumentano la consapevolezza e aiutano a informare gli utenti sui criteri di prevenzione della perdita dei dati dell'organizzazione.

Un messaggio di posta elettronica di avviso, un messaggio di posta elettronica report eventi imprevisti e una notifica utente verranno inviati una sola volta per ogni documento. Se un documento con un predicato "Contenuto è condiviso" viene condiviso due volte, verrà comunque visualizzata una sola notifica.

Importante

- I messaggi di posta elettronica di notifica vengono inviati senza protezione.

- Email le notifiche sono supportate solo per i servizi di Microsoft 365.

Email supporto delle notifiche in base alla posizione selezionata

| Posizione selezionata | notifiche Email supportate |

|---|---|

| Dispositivi | - Non supportato |

| Exchange + Dispositivi | - Supportato per Exchange - Non supportato per i dispositivi |

| Exchange | -Sostenuto |

| SharePoint + Dispositivi | - Supportato per SharePoint - Non supportato per i dispositivi |

| SharePoint | -Sostenuto |

| Exchange + SharePoint | - Supportato per Exchange - Supportato per SharePoint |

| Dispositivi + SharePoint + Exchange | - Non supportato per i dispositivi - Supportato per SharePoint supportato per Exchange |

| Teams | - Non supportato |

| OneDrive | - Supportato per OneDrive per l'azienda o l'istituto di istruzione - Non supportato per i dispositivi |

| Fabric e Power-BI | - Non supportato |

| Istanze | - Non supportato |

| Repository locali | - Non supportato |

| Exchange + SharePoint + OneDrive | - Supportato per Exchange - Supportato per SharePoint - Supportato per OneDrive |

| M365 Copilot (anteprima) | - Non supportato |

È anche possibile offrire agli utenti la possibilità di ignorare i criteri, in modo che non vengano bloccati se hanno un'esigenza aziendale valida o se i criteri rilevano un falso positivo.

Le opzioni di configurazione delle notifiche utente e dei suggerimenti per i criteri variano a seconda dei percorsi di monitoraggio selezionati. Se è stato selezionato:

- Exchange

- SharePoint

- OneDrive

- Chat e canale di Teams

- Istanze

È possibile abilitare o disabilitare le notifiche utente per varie app Microsoft, vedere Informazioni di riferimento per i suggerimenti per i criteri di prevenzione della perdita dei dati.

È anche possibile abilitare o disabilitare le notifiche con un suggerimento per i criteri.

- notifiche tramite posta elettronica all'utente che ha inviato, condiviso o modificato il contenuto oppure

- notificare persone specifiche

Inoltre, è possibile personalizzare il testo del messaggio di posta elettronica, l'oggetto e il testo della descrizione dei criteri.

Per informazioni dettagliate sulla personalizzazione dei messaggi di posta elettronica di notifica dell'utente finale, vedere Notifiche di posta elettronica personalizzate.

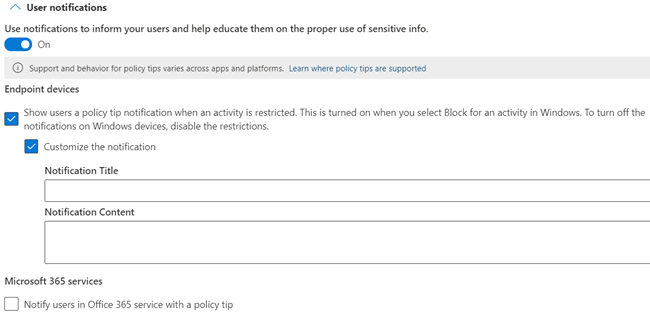

Se si seleziona Solo dispositivi, si otterranno tutte le stesse opzioni disponibili per Exchange, SharePoint, OneDrive, Teams Chat e Canale e Istanze, oltre all'opzione per personalizzare il titolo e il contenuto della notifica visualizzati nel dispositivo Windows 10/11.

È possibile personalizzare il titolo e il corpo del testo usando i parametri seguenti.

| Nome comune | Parametro | Esempio |

|---|---|---|

| nome del file | %%FileName%% | Contoso doc 1 |

| nome processo | %%ProcessName%% | Word |

| nome criterio | %%PolicyName%% | Contoso altamente riservato |

| action | %%AppliedActions%% | incolla del contenuto del documento dagli Appunti a un'altra app |

Popup di limiti dei caratteri dei messaggi personalizzati

Le notifiche utente sono soggette ai limiti di caratteri seguenti:

| Variabile | Limite di caratteri |

|---|---|

DLP_MAX-SIZE-TITLE |

120 |

DLP_MAX-SIZE-CONTENT |

250 |

DLP_MAX-SIZE-JUSTIFICATION |

250 |

%%AppliedActions%% sostituisce questi valori nel corpo del messaggio:

| action common name | valore sostituito in per il parametro %%AppliedActions%% |

|---|---|

| copiare nell'archiviazione rimovibile | scrittura in un archivio rimovibile |

| copia nella condivisione di rete | scrittura in una condivisione di rete |

| Stampare | stampa |

| incolla dagli Appunti | incolla dagli Appunti |

| copia tramite bluetooth | trasferimento tramite Bluetooth |

| aprire con un'app non consentita | apertura con questa app |

| copiare in un desktop remoto (RDP) | trasferimento su desktop remoto |

| caricamento in un sito Web non consentito | caricamento in questo sito |

| accesso all'elemento tramite un browser non consentito | apertura con questo browser |

Uso di questo testo personalizzato

%%AppliedActions%% Il nome del file %%FileName%% tramite %%ProcessName%% non è consentito dall'organizzazione. Selezionare 'Consenti' se si vuole ignorare il criterio %%PolicyName%%

genera questo testo nella notifica personalizzata:

incolla dal nome file degli Appunti: Contoso doc 1 tramite WINWORD.EXE non è consentito dall'organizzazione. Selezionare il pulsante 'Consenti' se si vuole ignorare il criterio Contoso altamente riservato

È possibile localizzare i suggerimenti per i criteri personalizzati usando il cmdlet Set-DlpComplianceRule -NotifyPolicyTipCustomTextTranslations.

I suggerimenti per i criteri personalizzati verranno visualizzati per la regola più restrittiva, non necessariamente la regola che esegue la restrizione.

Nota

Le notifiche utente e i suggerimenti per i criteri non sono disponibili per la posizione locale

Viene visualizzato solo il suggerimento per i criteri della regola più restrittiva con la priorità più alta. Ad esempio, verrà visualizzato un suggerimento per i criteri di una regola che blocca l'accesso al contenuto rispetto a un suggerimento per i criteri di una regola che invia semplicemente una notifica. In questo modo, gli utenti evitano di dover leggere troppi suggerimenti per i criteri.

Per altre informazioni sulla configurazione e sull'uso delle notifiche degli utenti e dei suggerimenti per i criteri, tra cui come personalizzare la notifica e il testo della mancia, vedere Inviare notifiche tramite posta elettronica e visualizzare i suggerimenti per i criteri di prevenzione della perdita dei dati.

Riferimenti ai suggerimenti per i criteri

I dettagli sul supporto per suggerimenti sui criteri e notifiche per app diverse sono disponibili qui:

- Informazioni di riferimento per i criteri di prevenzione della perdita dei dati per Outlook per Microsoft 365

- Informazioni di riferimento sui suggerimenti per i criteri di prevenzione della perdita dei dati per Outlook sul Web

- Informazioni di riferimento su SharePoint per i criteri di prevenzione della perdita dei dati in Microsoft 365 e OneDrive. client Web

Blocco e notifiche in SharePoint in Microsoft 365 e OneDrive

La tabella seguente illustra il comportamento di blocco e notifica DLP per i criteri con ambito SharePoint in Microsoft 365 e OneDrive. Si noti che non si tratta di un elenco completo e che sono presenti impostazioni aggiuntive che non rientrano nell'ambito di questo articolo.

Nota

Il comportamento di notifica descritto in questa tabella potrebbe richiedere l'abilitazione delle impostazioni seguenti:

Notifiche utente:

- Attivato

- Inviare una notifica agli utenti nel servizio Office 365 con un suggerimento per i criteri

- Notificare all'utente che ha inviato, condiviso o modificato il contenuto per l'ultima volta

Report degli eventi imprevisti:

- Inviare un avviso agli amministratori quando si verifica una corrispondenza di regole

- Inviare un avviso ogni volta che viene selezionata un'attività corrispondente alla regola

- Usare i report degli eventi imprevisti di posta elettronica per notificare quando si verifica una corrispondenza dei criteri

| Condizioni | Limitare l'impostazione di accesso | Comportamento di blocco e notifica |

|---|---|---|

| - Il contenuto viene condiviso da Microsoft 365**- con persone esterne all'organizzazione | Non configurata | Le notifiche utente, gli avvisi e i report degli eventi imprevisti verranno inviati solo quando un file viene condiviso con un utente esterno e un utente esterno accede al file |

| - Il contenuto viene condiviso da Microsoft 365**- solo con persone all'interno dell'organizzazione | Non configurata | Notifiche utente, avvisi e report degli eventi imprevisti vengono inviati quando viene caricato un file |

| - Il contenuto viene condiviso da Microsoft 365**- solo con persone all'interno dell'organizzazione |

-

Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365 - Impedire agli utenti di ricevere messaggi di posta elettronica o accedere ai file condivisi di SharePoint, OneDrive e Teams - Blocca tutti |