Regola del firewall IP di Azure Synapse Analytics

Questo articolo illustra le regole del firewall IP e spiega come configurarle in Azure Synapse Analytics.

Regole del firewall IP

Le regole del firewall IP consentono di concedere o negare l'accesso all'area di lavoro di Azure Synapse in base all'indirizzo IP di origine di ogni richiesta. È possibile configurare le regole del firewall IP per l'area di lavoro. Le regole del firewall IP configurate a livello di area di lavoro si applicano a tutti gli endpoint pubblici dell'area di lavoro (pool SQL dedicati, pool SQL serverless e sviluppo). Il numero massimo di regole del firewall IP è limitato a 128. Se l'impostazione Consenti servizi di Azure e le risorse per accedere a questo server è abilitata, viene considerata come una singola regola del firewall per l'area di lavoro.

Creare e gestire le regole del firewall IP

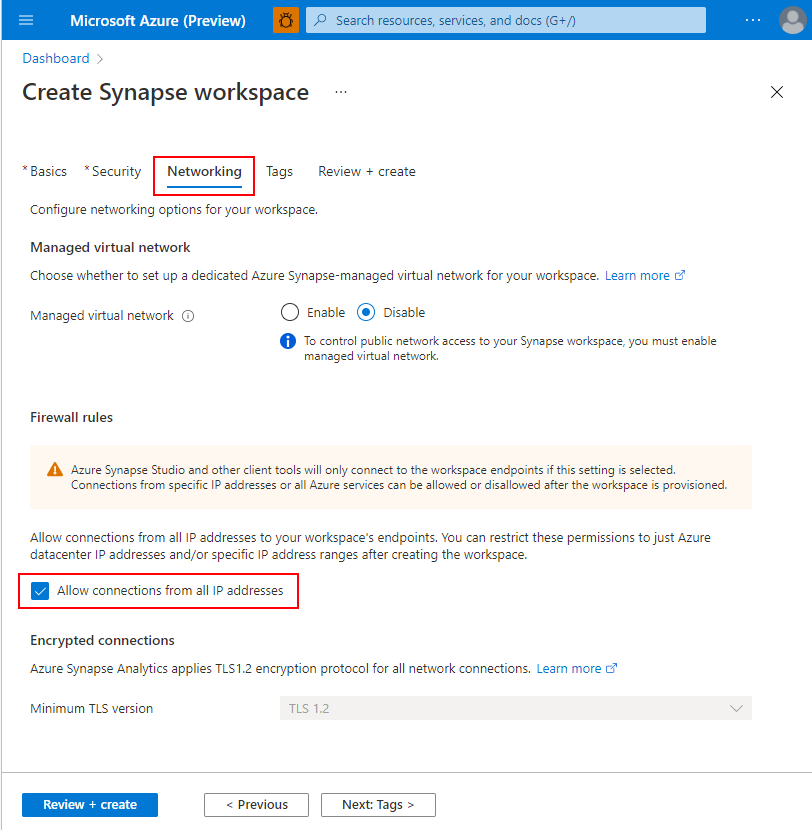

Sono disponibili due modi per aggiungere regole del firewall IP a un'area di lavoro di Azure Synapse. Per aggiungere un firewall IP all'area di lavoro, selezionare Rete e spuntare Consenti connessioni da tutti gli indirizzi IP, durante la creazione dell'area di lavoro.

Importante

Questa funzionalità è disponibile solo per le aree di lavoro di Azure Synapse non associate a un Rete virtuale gestito.

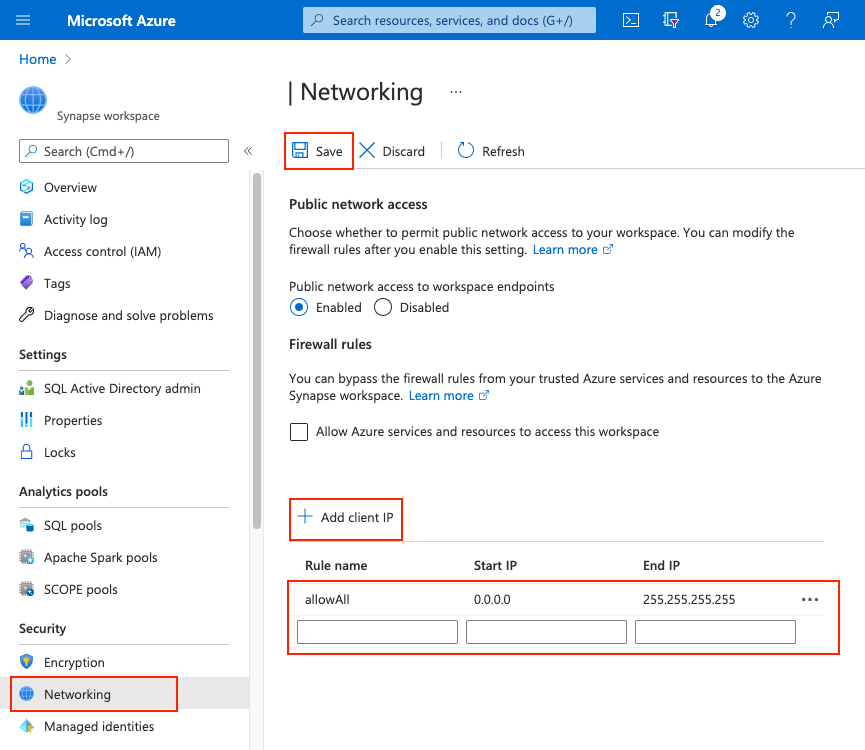

È anche possibile aggiungere regole del firewall IP a un'area di lavoro Synapse dopo la creazione dell'area di lavoro. Selezionare Firewall in Sicurezza del portale di Azure. Per aggiungere una nuova regola del firewall IP, assegnarle un nome, un indirizzo IP iniziale e un indirizzo IP finale. Al termine, selezionare Salva .

Nota

La funzionalità di accesso alla rete pubblica è disponibile solo per le aree di lavoro di Azure Synapse associate a una rete virtuale gestita di Azure Synapse Analytics. Tuttavia, è comunque possibile aprire le aree di lavoro di Azure Synapse alla rete pubblica indipendentemente dall'associazione con la rete virtuale gestita. Per altre informazioni, vedere Accesso alla rete pubblica.

Connettersi ad Azure Synapse dalla propria rete

Per connettersi all'area di lavoro di Synapse, usare Synapse Studio. È anche possibile usare SQL Server Management Studio (SSMS) per connettersi alle risorse SQL (pool SQL dedicati e pool SQL serverless) nell'area di lavoro.

Assicurarsi che il firewall nella rete e nel computer locale consenta le comunicazioni TCP in uscita attraverso le porte TCP 80, 443 e 1443. Queste porte vengono usate da Synapse Studio.

Per connettersi con strumenti quali SSMS e Power BI, è necessario consentire la comunicazione in uscita tramite la porta TCP 1433. Porta 1433 usata da SSMS (Applicazione desktop).

Nota

Criteri di Azure opera a un livello superiore ad altri servizi di Azure applicando regole dei criteri alle richieste PUT e alle risposte GET dei tipi di risorse scambiati tra Azure Resource Manager e il provider di risorse proprietario . Tuttavia, gli aggiornamenti alle impostazioni del firewall dell'area di lavoro di Synapse nel portale di Azure vengono eseguiti usando chiamate POST, ad esempio l'operazione replaceAllIpFirewallRules.

A causa di questa progettazione, le definizioni di Criteri di Azure non possono bloccare le modifiche alle impostazioni di rete apportate tramite operazioni POST. Di conseguenza, le modifiche apportate alle regole del firewall tramite il portale di Azure possono ignorare Criteri di Azure, anche se sono presenti criteri restrittivi.

Gestire il firewall dell'area di lavoro di Azure Synapse

Per altre informazioni sulla gestione del firewall, vedere la documentazione di Azure SQL per gestire i firewall a livello di server. Azure Synapse supporta solo le regole del firewall IP a livello di server. Non supporta le regole del firewall IP a livello di database.

Per altre informazioni sui metodi di gestione del firewall in modo programmatico, vedere:

Contenuto correlato

- Creare un'area di lavoro di Azure Synapse

- Creare un'area di lavoro di Azure Synapse con una rete virtuale dell'area di lavoro gestita

- Risolvere i problemi di connettività del collegamento privato di Azure

- Risolvere i problemi di connettività all'endpoint privato di Azure