Rete virtuale gestita di Azure Synapse Analytics

Questo articolo illustra la rete virtuale gestita in Azure Synapse Analytics.

Rete virtuale dell'area di lavoro gestita

Durante la creazione dell'area di lavoro di Azure Synapse, è possibile scegliere di associarla a una rete virtuale di Microsoft Azure. La rete virtuale associata all'area di lavoro è gestita da Azure Synapse. Questa rete virtuale è definita rete virtuale dell'area di lavoro gestita.

L'area di lavoro gestita Rete virtuale offre valore in quattro modi:

- Con una rete virtuale dell'area di lavoro gestita è possibile scaricare su Azure Synapse la gestione della rete virtuale.

- Non è necessario configurare regole NSG in ingresso sulle reti virtuali per consentire al traffico di gestione di Azure Synapse di entrare nella rete virtuale. Un'errata configurazione di queste regole NSG causa un'interruzione del servizio per i clienti.

- Non è necessario creare una subnet per i cluster Spark in base ai picchi del carico.

- La rete virtuale dell'area di lavoro gestita, insieme agli endpoint privati gestiti, protegge dall'esfiltrazione dei dati. È possibile creare endpoint privati gestiti solo in un'area di lavoro a cui è associata una rete virtuale dell'area di lavoro gestita.

La creazione di un'area di lavoro con una rete virtuale dell'area di lavoro gestita associata garantisce che l'area di lavoro sia isolata da altre aree di lavoro in rete. Azure Synapse offre varie funzionalità analitiche in un'area di lavoro: integrazione dei dati, pool Apache Spark serverless, pool SQL dedicato e pool SQL serverless.

Se l'area di lavoro dispone di una rete virtuale dell'area di lavoro gestita, le risorse di integrazione dei dati e di Spark vengono distribuite in questa rete. Una rete virtuale dell'area di lavoro gestita fornisce anche l'isolamento a livello di utente per le attività di Spark, dal momento che ogni cluster Spark è isolato nella propria subnet.

Il pool SQL dedicato e il pool SQL serverless sono funzionalità multi-tenant e pertanto risiedono all'esterno dell'area di lavoro gestita Rete virtuale. Le comunicazioni all'interno dell'area di lavoro con il pool SQL dedicato e il pool SQL serverless usano collegamenti privati di Azure. Questi collegamenti privati vengono creati automaticamente quando si crea un'area di lavoro con una rete virtuale dell'area di lavoro gestita associata.

Importante

Non è possibile modificare questa configurazione dell'area di lavoro dopo la creazione dell'area di lavoro. Ad esempio, non è possibile riconfigurare un'area di lavoro in cui non è associata un'area di lavoro gestita Rete virtuale e associarvi un Rete virtuale. Analogamente, non è possibile riconfigurare un'area di lavoro con un'area di lavoro gestita Rete virtuale associata a essa e disassociare il Rete virtuale da esso.

Creare un'area di lavoro di Azure Synapse con una rete virtuale dell'area di lavoro gestita

Se non è già stato fatto, registrare il provider di risorse di rete. La registrazione di un provider di risorse configura la sottoscrizione per l'utilizzo del provider di risorse. Scegliere Microsoft.Network dall'elenco dei provider di risorse quando si esegue la registrazione.

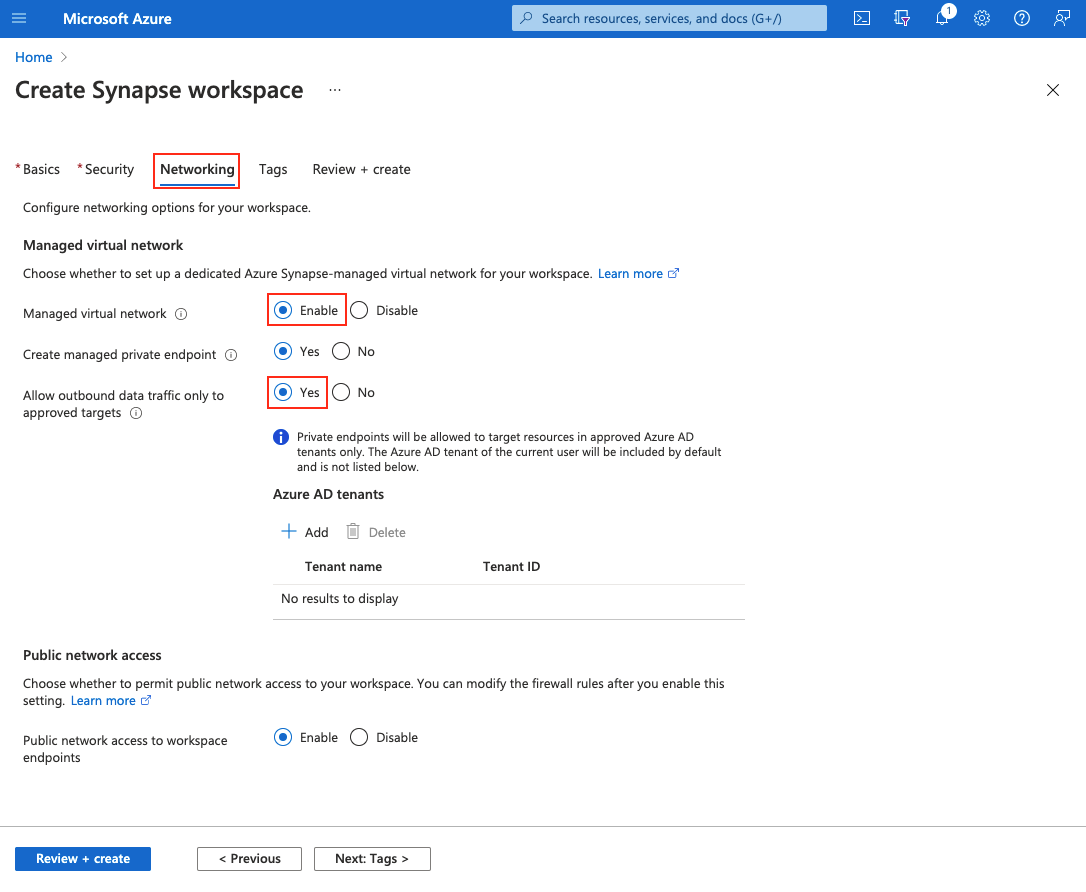

Per creare un'area di lavoro di Azure Synapse con una rete virtuale dell'area di lavoro gestita associata, selezionare la scheda Rete nel portale di Azure e quindi la casella di controllo Abilita rete virtuale gestita.

Se si lascia deselezionata la casella di controllo, all'area di lavoro non verrà associata una rete virtuale.

Importante

È possibile usare i collegamenti privati solo in un'area di lavoro con una rete virtuale dell'area di lavoro gestita.

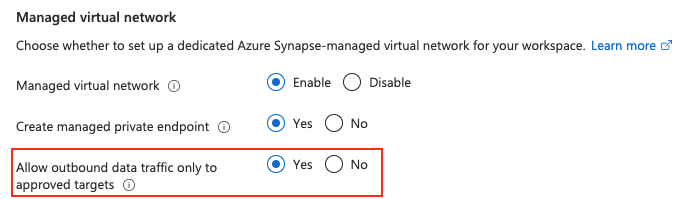

Dopo aver scelto di associare all'area di lavoro una rete virtuale gestita dell'area di lavoro, è possibile impostare la protezione dall'esfiltrazione di dati, consentendo la connettività in uscita dalla rete virtuale gestita dell'area di lavoro solo alle destinazioni approvate, utilizzando endpoint privati gestiti. Selezionare Sì per limitare il traffico in uscita dalla rete virtuale gestita dell'area di lavoro alle destinazioni, tramite gli endpoint privati gestiti.

Selezionare No per consentire il traffico in uscita dall'area di lavoro a qualsiasi destinazione.

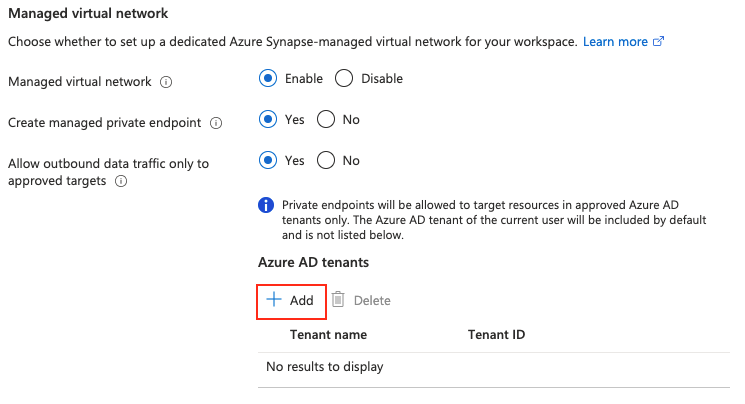

Inoltre, è possibile controllare le destinazioni per le quali vengono creati endpoint privati gestiti dall'area di lavoro di Azure Synapse. Per impostazione predefinita, gli endpoint privati gestiti alle risorse nello stesso tenant di Microsoft Entra ID a cui appartiene la sottoscrizione sono consentiti. Se si vuole creare un endpoint privato gestito in una risorsa in un tenant di Microsoft Entra ID diverso da quello a cui appartiene la sottoscrizione, è possibile aggiungere tale tenant di Microsoft Entra ID selezionando + Aggiungi. È possibile selezionare il tenant microsoft Entra ID dall'elenco a discesa oppure immettere manualmente l'ID tenant di Microsoft Entra ID.

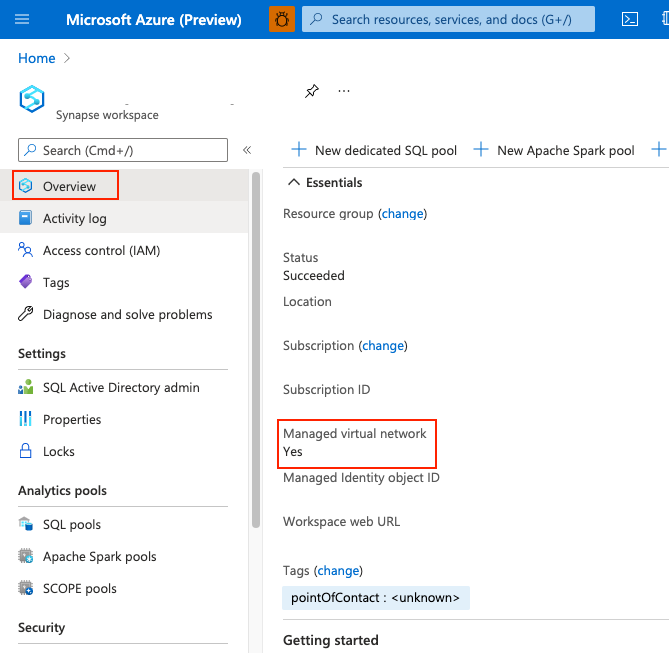

Dopo aver creato l'area di lavoro, è possibile verificare se l'area di lavoro di Azure Synapse è associata a una rete virtuale gestita dell'area di lavoro selezionando Panoramica nel portale di Azure.

Contenuto correlato

- Creare un'area di lavoro di Azure Synapse

- Altre informazioni sugli endpoint privati gestiti

- Creare endpoint privati gestiti per le origini dati