Elevare i privilegi di accesso per gestire tutte le sottoscrizioni e i gruppi di gestione di Azure

In qualità di amministratore globale in Microsoft Entra ID, potrebbe non avere accesso a tutte le sottoscrizioni e i gruppi di gestione nel tenant. Questo articolo descrive i modi in cui è possibile elevare i privilegi di accesso a tutte le sottoscrizioni e tutti i gruppi di gestione.

Nota

Per informazioni sulla visualizzazione o l'eliminazione di dati personali, vedere Richieste generali dell'interessato per il GDPR, richieste dell'interessato di Azure per il GDPR o richieste dell'interessato windows per il GDPR, a seconda dell'area e delle esigenze specifiche. Per altre informazioni sul Regolamento generale sulla protezione dei dati (GDPR), vedere la sezione del GDPR del Centro protezione di Microsoft e la sezione del GDPR del Service Trust Portal.

Motivi per cui può essere necessario elevare i privilegi di accesso

Se si è un amministratore globale, potrebbero verificarsi momenti in cui si desidera eseguire le azioni seguenti:

- Ottenere nuovamente l'accesso a una sottoscrizione o a un gruppo di gestione di Azure quando un utente ha perso l'accesso

- Concedere a un altro utente o a se stesso l'accesso a una sottoscrizione o a un gruppo di gestione di Azure

- Visualizzare tutte le sottoscrizioni o tutti i gruppi di gestione di Azure in un'organizzazione

- Concedere a un'app di automazione (come un'app di fatturazione o di controllo) l'accesso a tutte le sottoscrizioni o a tutti i gruppi di gestione di Azure

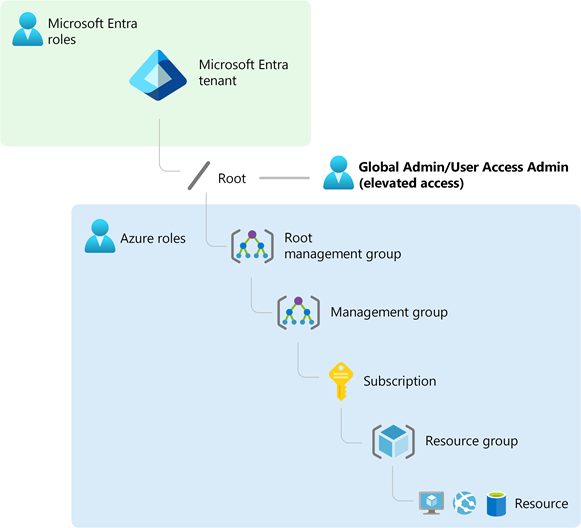

Come funziona l'elevazione dei privilegi di accesso?

Le risorse di Microsoft Entra ID e Azure sono protette in modo indipendente le une dalle altre. Questo significa che le assegnazioni di ruolo di Microsoft Entra non concedono l'accesso alle risorse di Azure e le assegnazioni di ruolo di Azure non concedono l'accesso a Microsoft Entra ID. Tuttavia, se si è un amministratore globale in Microsoft Entra ID, è possibile assegnare a se stessi l'accesso a tutte le sottoscrizioni e i gruppi di gestione di Azure nel tenant. Usare questa funzionalità se non si ha accesso alle risorse della sottoscrizione di Azure, come le macchine virtuali o gli account di archiviazione, e si vuole usare il privilegio di amministratore globale per ottenere l'accesso a queste risorse.

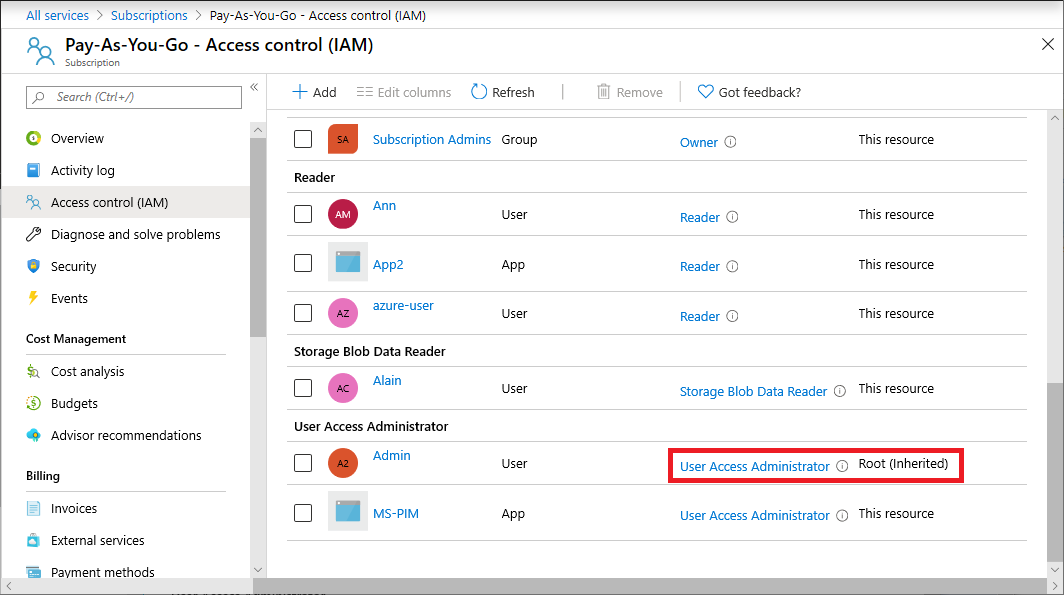

Quando si eleva l'accesso, viene assegnato il ruolo Amministratore accesso utenti in Azure nell'ambito radice (/). In questo modo è possibile visualizzare tutte le risorse e assegnare l'accesso in qualsiasi sottoscrizione o gruppo di gestione nel tenant. Le assegnazioni di ruolo Amministratore accessi utente possono essere rimosse usando Azure PowerShell, l'interfaccia della riga di comando di Azure o l'API REST.

L'accesso con privilegi elevati dovrebbe essere rimosso una volta apportate le modifiche necessarie nell'ambito radice.

Eseguire i passaggi nell'ambito radice

Passaggio 1: Elevare l'accesso per un amministratore globale

Seguire questa procedura per eseguire con privilegi elevati l'accesso per un amministratore globale usando il portale di Azure.

Accedere al portale di Azure come amministratore globale.

Se si utilizza Microsoft Entra Privileged Identity Management, attivare l'assegnazione di ruolo amministratore globale.

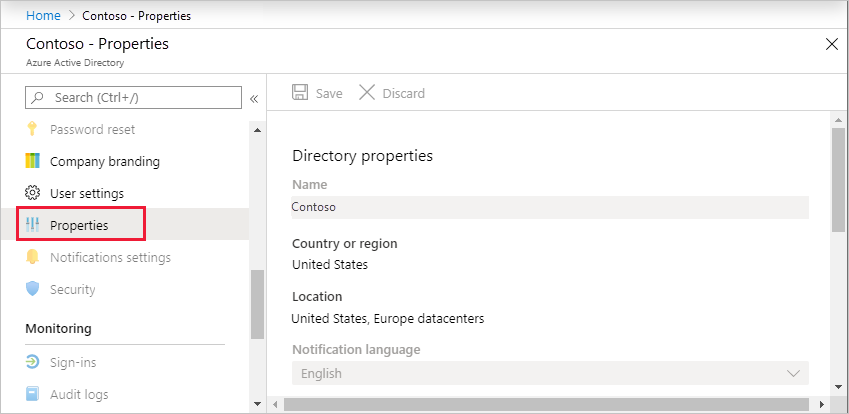

Passare a Microsoft Entra ID>Manage Properties (Gestisci>proprietà).

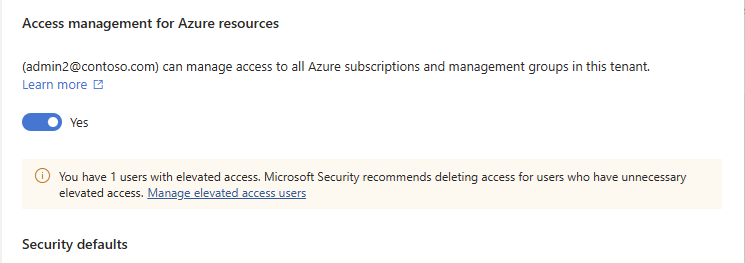

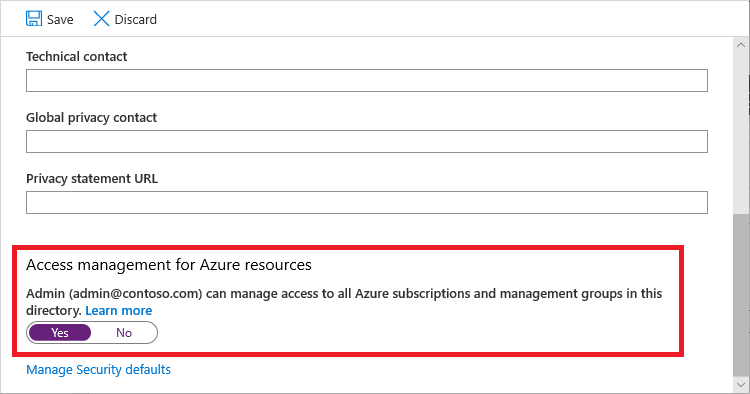

In Gestione degli accessi per le risorse di Azure impostare l'interruttore su Sì.

Quando si imposta l'interruttore su Sì, viene assegnato il ruolo Amministratore accesso utenti in Controllo degli accessi in base al ruolo di Azure nell'ambito radice (/). In questo modo si ottiene l'autorizzazione ad assegnare ruoli in tutte le sottoscrizioni e i gruppi di gestione di Azure associati a questo tenant di Microsoft Entra. Questo interruttore è disponibile solo per gli utenti a cui è stato assegnato il ruolo di amministratore globale in Microsoft Entra ID.

Quando si imposta l'interruttore su No, il ruolo Amministratore Accesso utenti nel controllo degli accessi in base al ruolo Azure viene rimosso dall'account utente. Non è quindi più possibile assegnare ruoli in tutte le sottoscrizioni e i gruppi di gestione di Azure associati a questo tenant di Microsoft Entra. È possibile visualizzare e gestire solo le sottoscrizioni e i gruppi di gestione di Azure ai quali si ha accesso.

Nota

Se si usa Privileged Identity Management, la disattivazione dell'assegnazione di ruolo non comporta l'attivazione dell'interruttore Gestione degli accessi per le risorse di Azure su No. Per mantenere l'accesso con privilegi minimi, è consigliabile impostare questa opzione su No prima di disattivare l'assegnazione di ruolo.

Selezionare Salva per salvare l'impostazione.

Questa impostazione non è una proprietà globale e si applica solo all'utente attualmente connesso. Non è possibile elevare i privilegi di accesso per tutti i membri del ruolo Amministratore globale.

Disconnettersi e accedere nuovamente per aggiornare l'accesso.

A questo punto dovrebbe essere disponibile l'accesso a tutti i gruppi di gestione e le sottoscrizioni nel tenant. Quando si visualizza la pagina Controllo di accesso (IAM), si noterà che è stato assegnato il ruolo Amministratore Accesso utenti nell'ambito radice.

Apportare le modifiche necessarie per consentire l'accesso con privilegi elevati.

Per informazioni sull'assegnazione dei ruoli, vedere Assegnare ruoli di Azure usando il portale di Azure. Se si usa Azure AD Privileged Identity Management (PIM), vedere Individuare le risorse di Azure per la gestione in PIM o Assegnare i ruoli delle risorse di Azure in PIM.

Per rimuovere l'accesso con privilegi elevati, seguire questa sezione.

Passaggio 2: Rimuovere l'accesso con privilegi elevati

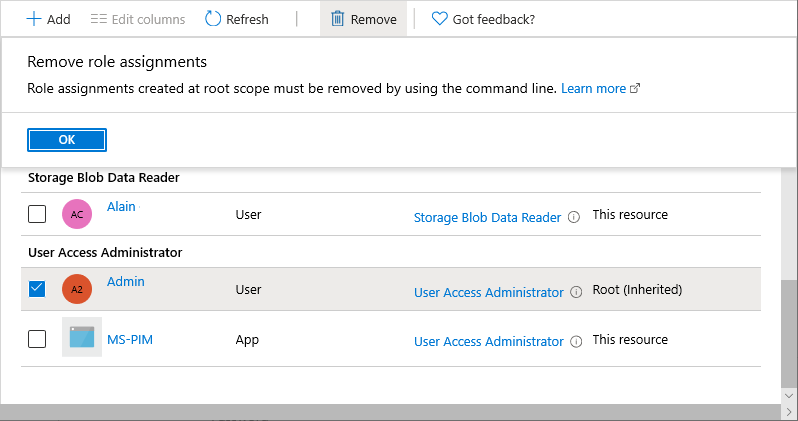

Per rimuovere l'assegnazione di ruolo Amministratore accesso utenti nell'ambito radice (/), seguire questa procedura.

Accedere con lo stesso utente usato per elevare i privilegi di accesso.

Passare a Microsoft Entra ID>Manage Properties (Gestisci>proprietà).

Impostare l'interruttore Gestione degli accessi per le risorse di Azure di nuovo su No. Poiché si tratta di un'impostazione per utente, è necessario essere connessi con lo stesso utente usato per elevare i privilegi di accesso.

Se si tenta di rimuovere l'assegnazione di ruolo Amministratore accesso utenti nella pagina Controllo di accesso (IAM), verrà visualizzato il messaggio seguente. Per rimuovere l'assegnazione di ruolo, è necessario impostare l'interruttore su No o usare Azure PowerShell, l'interfaccia della riga di comando di Azure o l'API REST.

Disconnettersi come amministratore globale.

Se si usa Privileged Identity Management, disattivare l'assegnazione di ruolo Amministratore globale.

Nota

Se si usa Privileged Identity Management, la disattivazione dell'assegnazione di ruolo non comporta l'attivazione dell'interruttore Gestione degli accessi per le risorse di Azure su No. Per mantenere l'accesso con privilegi minimi, è consigliabile impostare questa opzione su No prima di disattivare l'assegnazione di ruolo.

Visualizzare gli utenti con accesso con privilegi elevati

Se si dispone di utenti con accesso con privilegi elevati, i banner vengono visualizzati in due posizioni del portale di Azure. Questa sezione descrive come determinare se si dispone di utenti con accesso con privilegi elevati nel tenant. Questa funzionalità viene distribuita in fasi, quindi potrebbe non essere ancora disponibile nel tenant.

Opzione 1

Nella portale di Azure passare a Microsoft Entra ID>Gestisci>proprietà.

In Gestione degli accessi per le risorse di Azure cercare il banner seguente.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersSelezionare il collegamento Gestisci utenti con accesso con privilegi elevati per visualizzare un elenco di utenti con accesso con privilegi elevati.

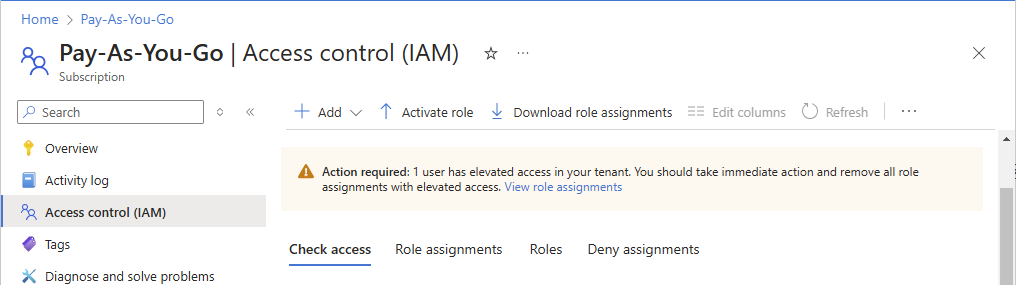

Opzione 2

Nella portale di Azure passare a una sottoscrizione.

Seleziona Controllo di accesso (IAM).

Nella parte superiore della pagina cercare il banner seguente.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsSelezionare il collegamento Visualizza assegnazioni di ruolo per visualizzare un elenco di utenti con accesso con privilegi elevati.

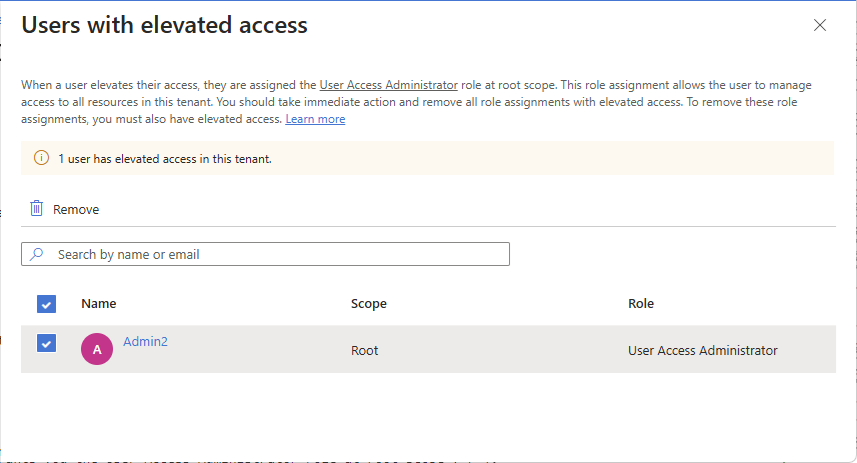

Rimuovere l'accesso con privilegi elevati per gli utenti

Se si dispone di utenti con accesso con privilegi elevati, è necessario intervenire immediatamente e rimuovere tale accesso. Per rimuovere queste assegnazioni di ruolo, è necessario disporre anche di accesso con privilegi elevati. Questa sezione descrive come rimuovere l'accesso con privilegi elevati per gli utenti nel tenant usando il portale di Azure. Questa funzionalità viene distribuita in fasi, quindi potrebbe non essere ancora disponibile nel tenant.

Accedere al portale di Azure come amministratore globale.

Passare a Microsoft Entra ID>Manage Properties (Gestisci>proprietà).

In Gestione degli accessi per le risorse di Azure impostare l'interruttore su Sì come descritto in precedenza nel passaggio 1: Elevare l'accesso per un amministratore globale.

Selezionare il collegamento Gestisci utenti con accesso con privilegi elevati.

Viene visualizzato il riquadro Utenti con accesso con privilegi elevati con un elenco di utenti con accesso con privilegi elevati nel tenant.

Per rimuovere l'accesso con privilegi elevati per gli utenti, aggiungere un segno di spunta accanto all'utente e selezionare Rimuovi.

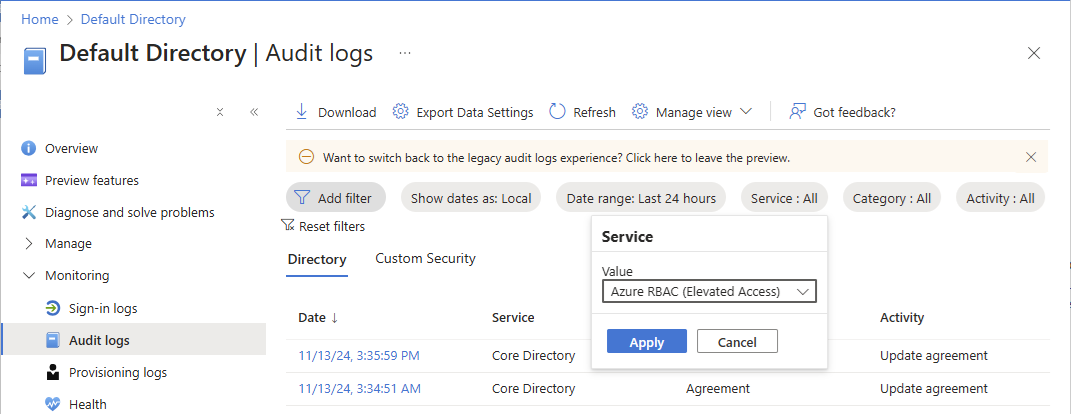

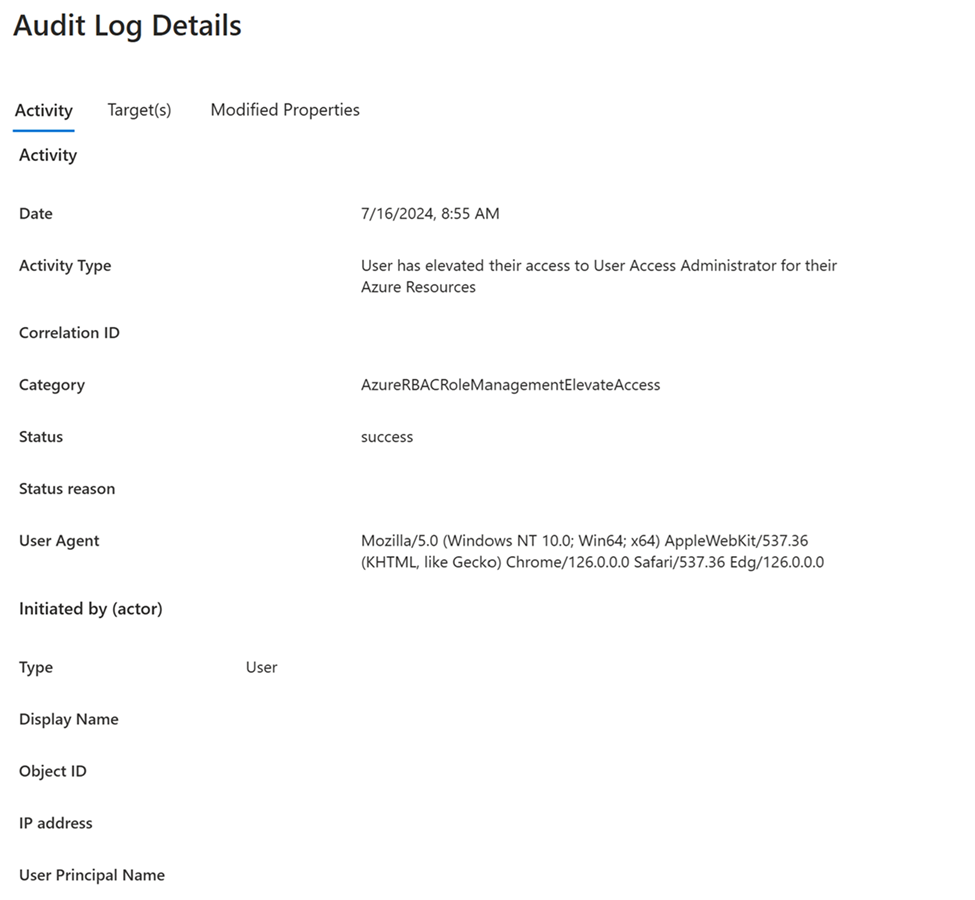

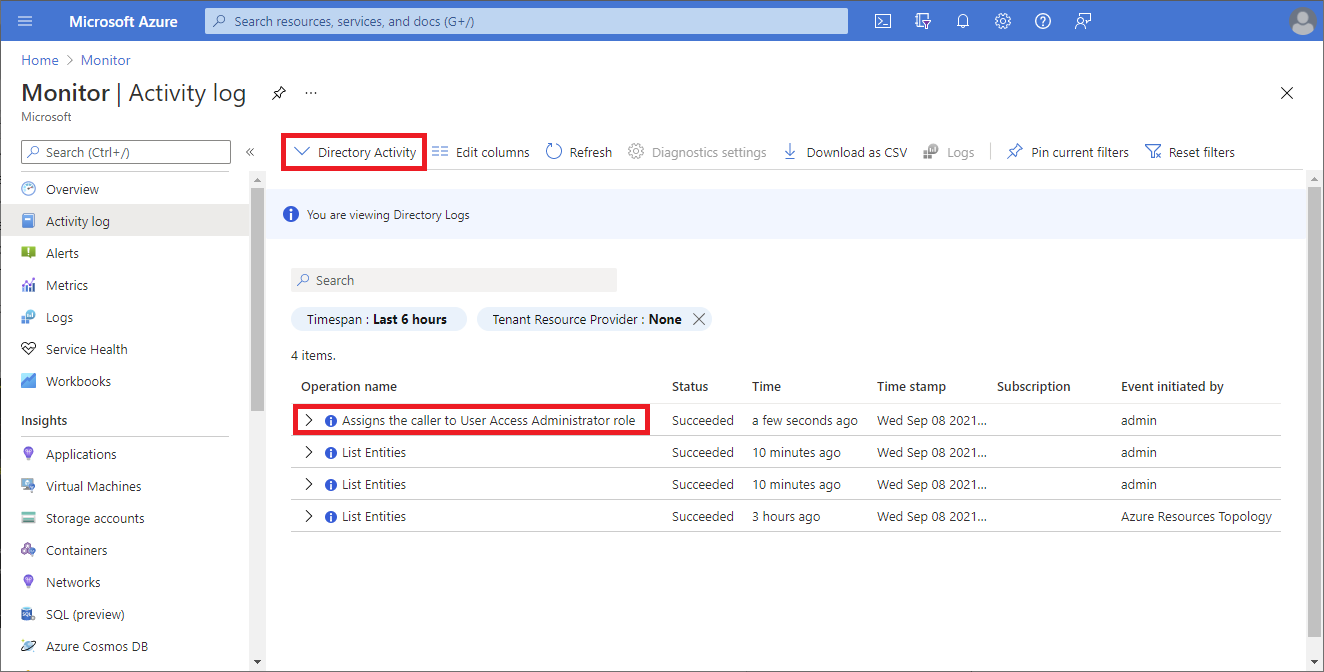

Visualizzare voci di log di accesso elevate

Quando l'accesso viene elevato o rimosso, viene aggiunta una voce ai log. In qualità di amministratore in Microsoft Entra ID, è possibile controllare quando l'accesso è stato elevato e chi l'ha fatto.

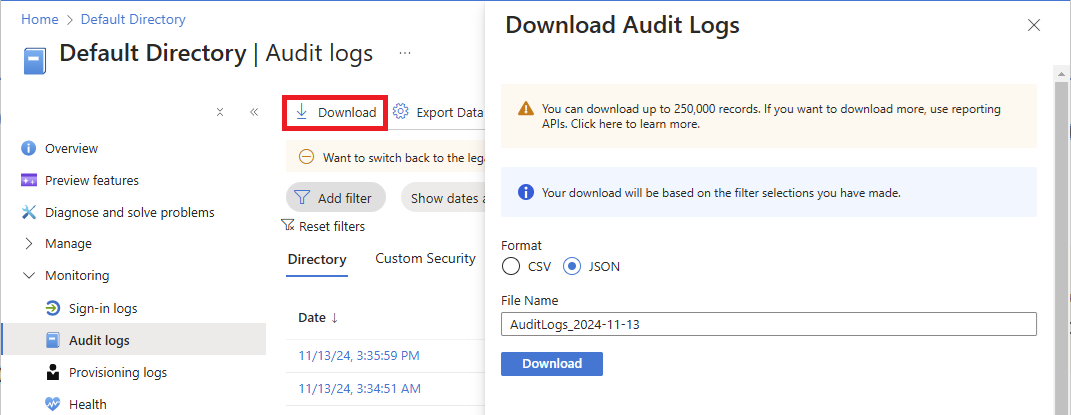

Le voci dei log di accesso elevate vengono visualizzate sia nei log di controllo della directory Microsoft Entra che nei log attività di Azure. Le voci del log di accesso con privilegi elevati per i log di controllo della directory e i log attività includono informazioni simili. Tuttavia, i log di controllo della directory sono più facili da filtrare ed esportare. Inoltre, la funzionalità di esportazione consente di trasmettere gli eventi di accesso, che possono essere usati per le soluzioni di avviso e rilevamento, ad esempio Microsoft Sentinel o altri sistemi. Per informazioni su come inviare log a destinazioni diverse, vedere Configurare le impostazioni di diagnostica di Microsoft Entra per i log attività.

Questa sezione descrive diversi modi in cui è possibile visualizzare le voci di log di accesso elevate.

Importante

Le voci dei log di accesso elevate nei log di controllo della directory Microsoft Entra sono attualmente in anteprima. Questa versione di anteprima viene messa a disposizione senza contratto di servizio e non è consigliata per i carichi di lavoro di produzione. Alcune funzionalità potrebbero non essere supportate o potrebbero presentare funzionalità limitate. Per altre informazioni, vedere le Condizioni supplementari per l'uso delle anteprime di Microsoft Azure.

Accedere al portale di Azure come amministratore globale.

Passare a Log di controllo di monitoraggio>di Microsoft Entra ID.>

Nel filtro Servizio selezionare Controllo degli accessi in base al ruolo di Azure (accesso con privilegi elevati) e quindi selezionare Applica.

Vengono visualizzati i log di accesso con privilegi elevati.

Per visualizzare i dettagli quando l'accesso è stato elevato o rimosso, selezionare queste voci del log di controllo.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userPer scaricare e visualizzare il payload delle voci di log in formato JSON, selezionare Download e JSON.