Microsoft Entra Privileged Identity Management (PIM) semplifica il modo in cui le aziende gestiscono l'accesso con privilegi alle risorse in Microsoft Entra ID e altri microsoft Servizi online come Microsoft 365 o Microsoft Intune.

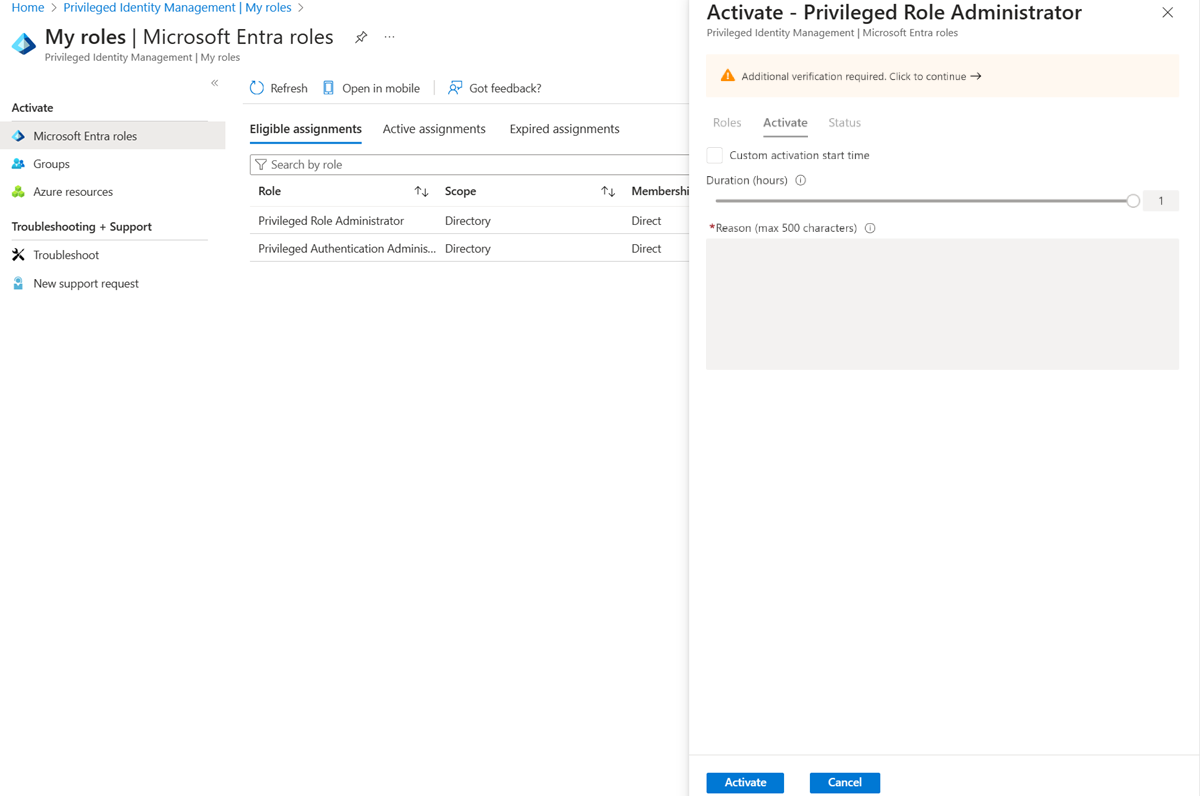

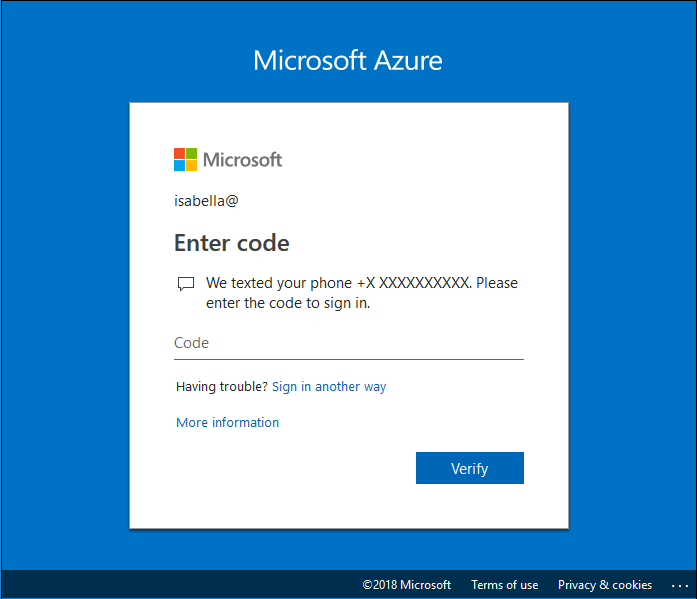

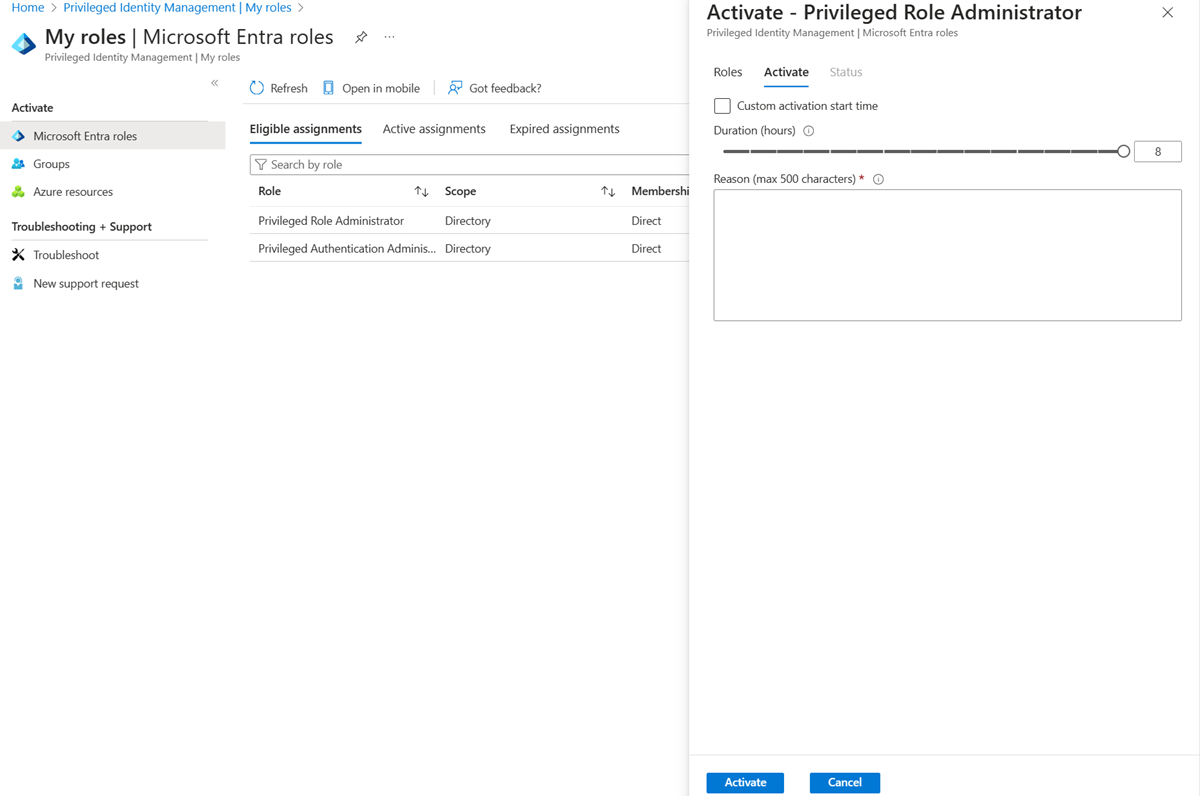

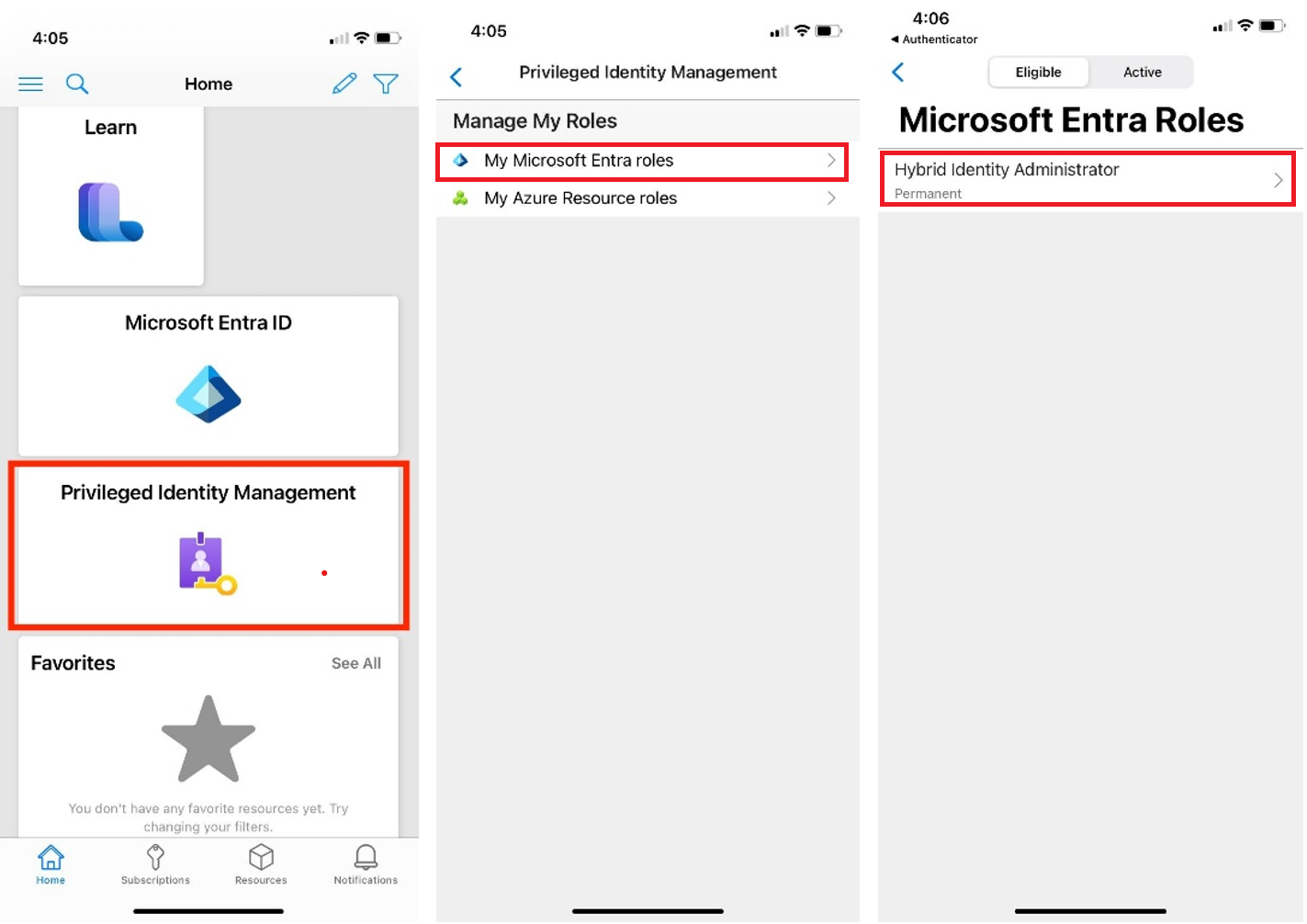

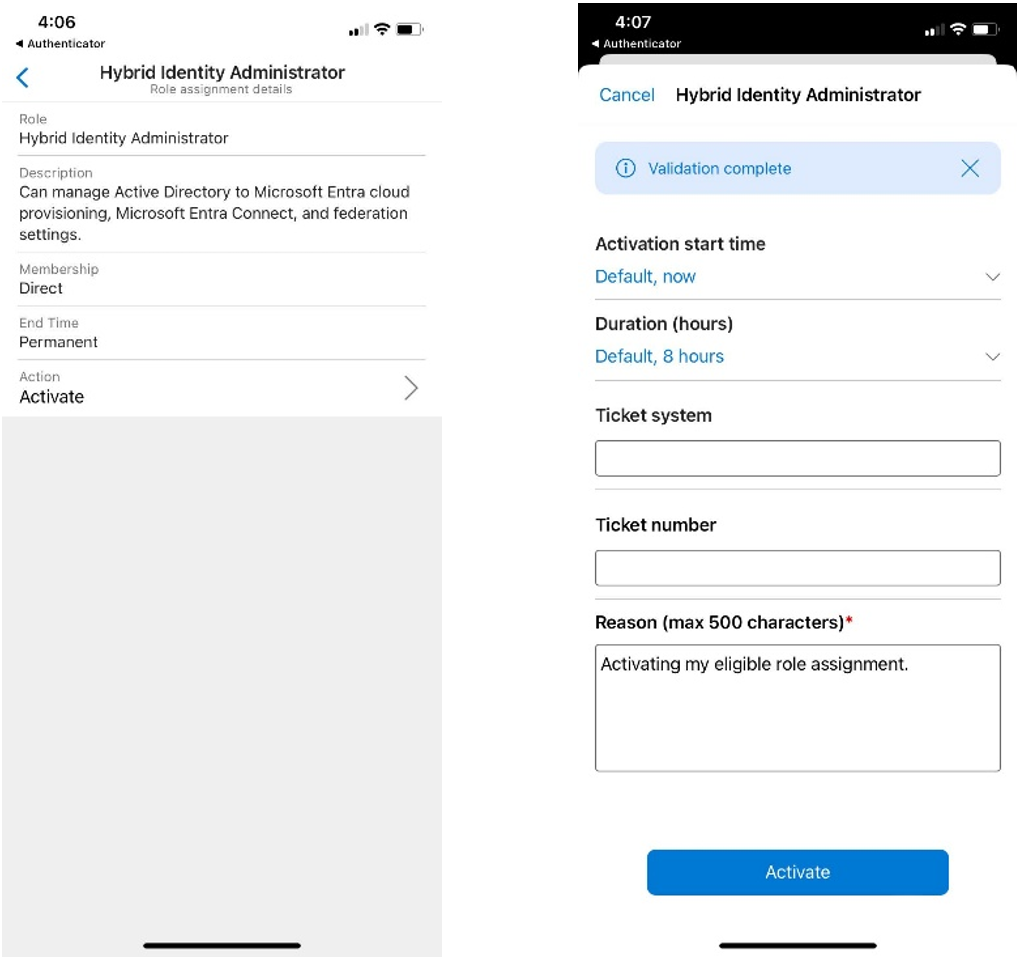

Se è stato reso idoneo per un ruolo amministrativo, è necessario attivare l'assegnazione di ruolo quando è necessario eseguire azioni con privilegi. Ad esempio, se si gestiscono occasionalmente le funzionalità di Microsoft 365, gli amministratori del ruolo con privilegi dell'organizzazione potrebbero non rendere l'amministratore globale permanente, poiché tale ruolo influisce anche su altri servizi. In alternativa, gli utenti potrebbero rendere idonei per i ruoli di Microsoft Entra, ad esempio l'amministratore di Exchange Online. È possibile richiedere di attivare tale ruolo quando sono necessari i relativi privilegi e quindi avere il controllo dell'amministratore per un periodo di tempo predeterminato.

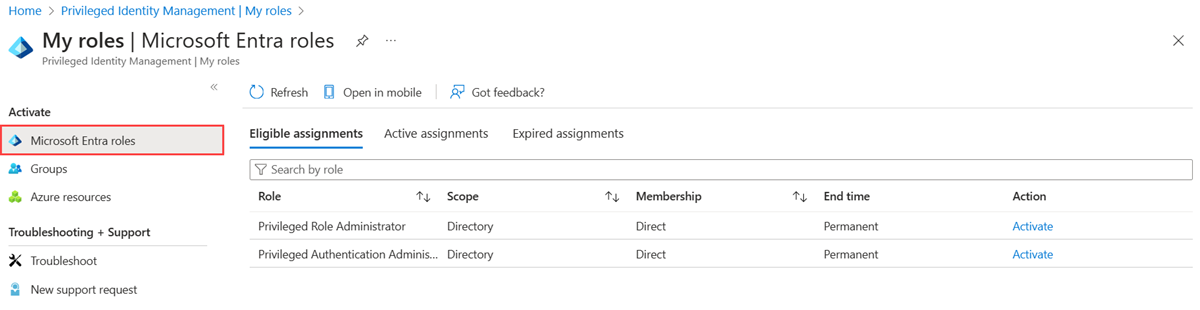

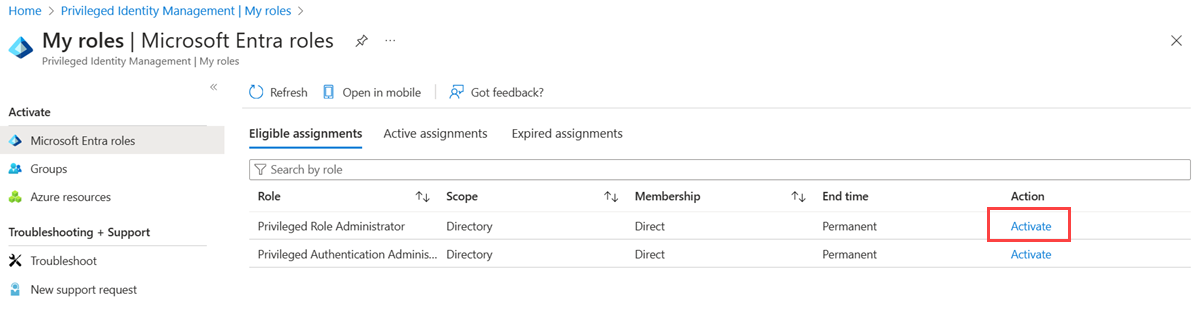

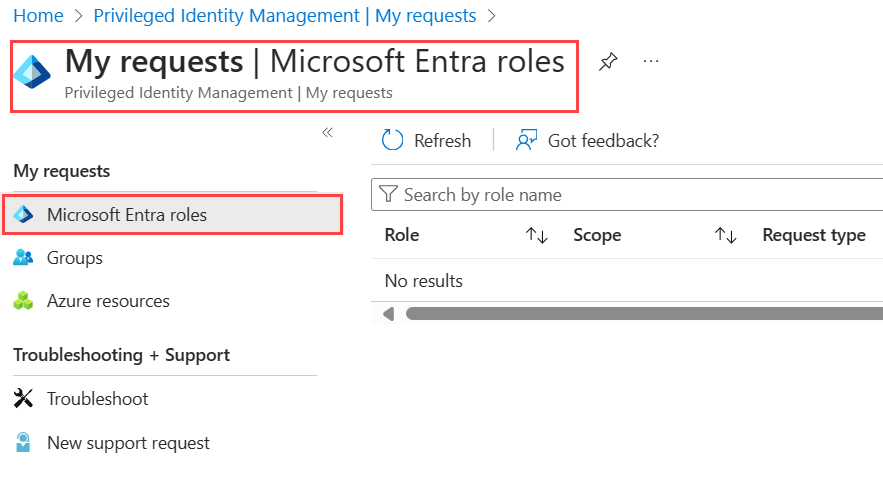

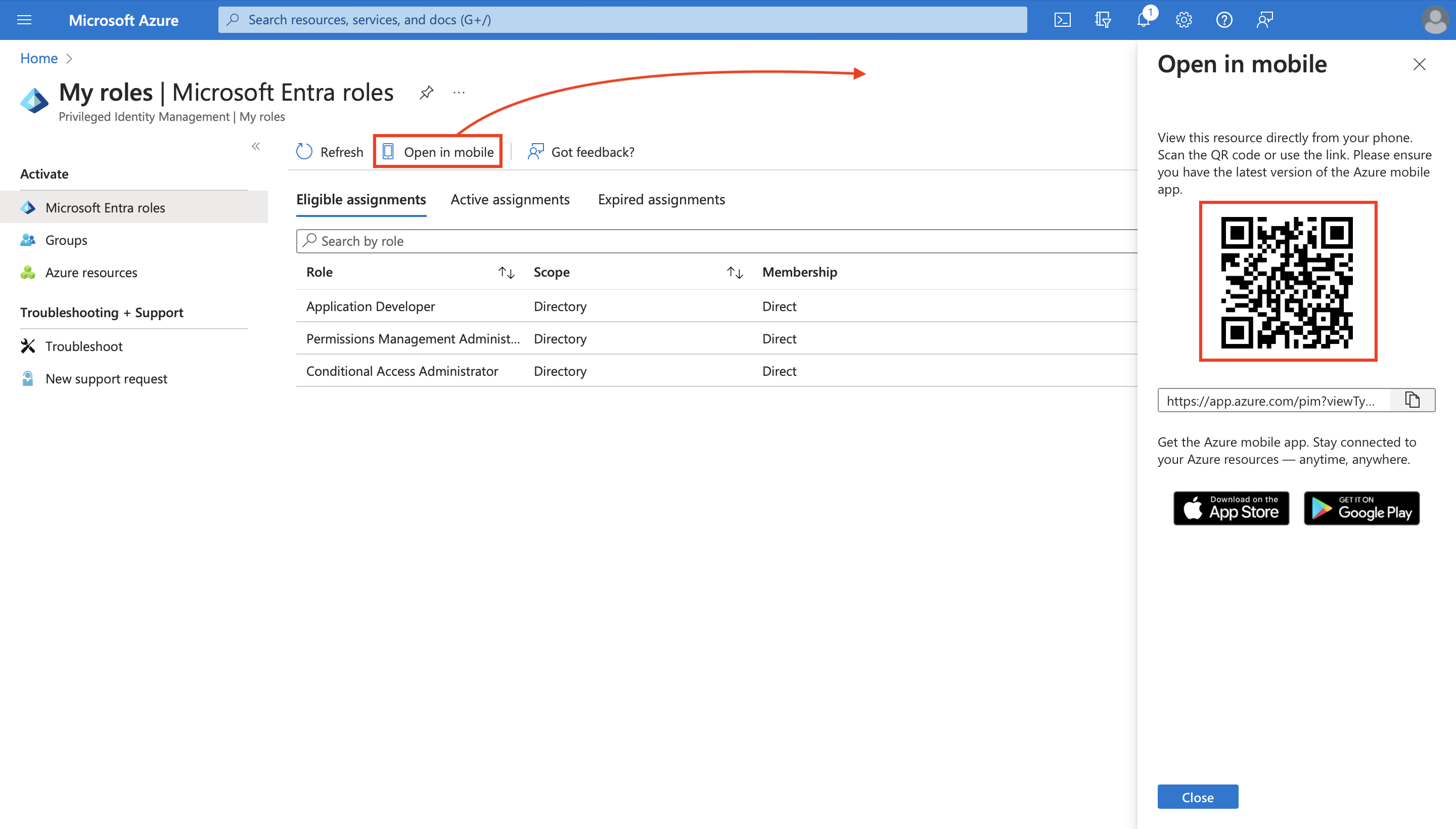

Questo articolo è indirizzato agli amministratori che devono attivare il proprio ruolo Microsoft Entra in Privileged Identity Management. Anche se qualsiasi utente può inviare una richiesta per il ruolo di cui ha bisogno tramite PIM senza avere il ruolo di amministratore ruolo con privilegi , questo ruolo è necessario per la gestione e l'assegnazione dei ruoli ad altri utenti all'interno dell'organizzazione.

Importante

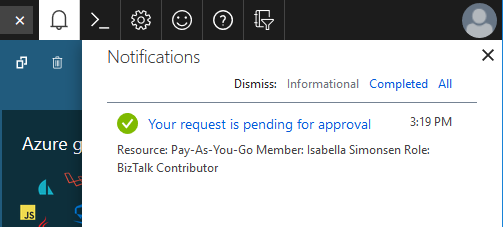

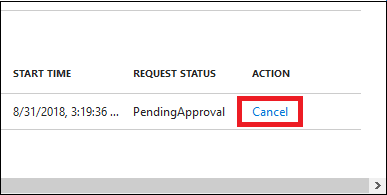

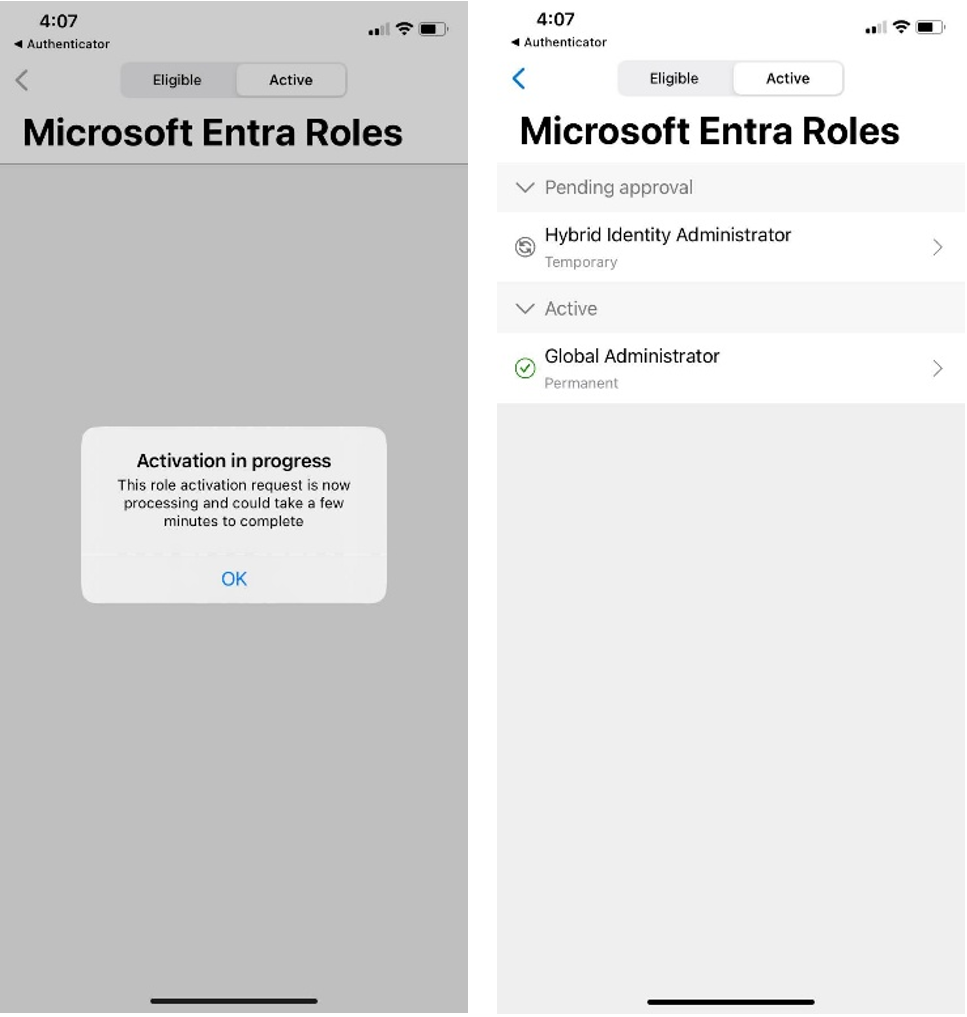

Quando viene attivato un ruolo, Microsoft Entra PIM aggiunge temporaneamente l'assegnazione attiva per il ruolo. Microsoft Entra PIM crea un'assegnazione attiva (assegna l'utente a un ruolo) entro pochi secondi. Quando si verifica la disattivazione (manuale o con scadenza dell'attivazione), Microsoft Entra PIM rimuove anche l'assegnazione attiva entro pochi secondi.

L'applicazione può fornire l'accesso in base al ruolo dell'utente. In alcune situazioni, l'accesso alle applicazioni potrebbe non riflettere immediatamente il fatto che l'utente abbia ricevuto o rimosso il ruolo. Se in precedenza l'applicazione memorizzava nella cache il fatto che l'utente non ha un ruolo, quando l'utente tenta di accedere di nuovo all'applicazione, l'accesso potrebbe non essere fornito. Analogamente, se l'applicazione in precedenza memorizzava nella cache il fatto che l'utente ha un ruolo: quando il ruolo viene disattivato, l'utente potrebbe comunque ottenere l'accesso. La situazione specifica dipende dall'architettura dell'applicazione. Per alcune applicazioni, la disconnessione e l'accesso possono aiutare a ottenere l'accesso aggiunto o rimosso.