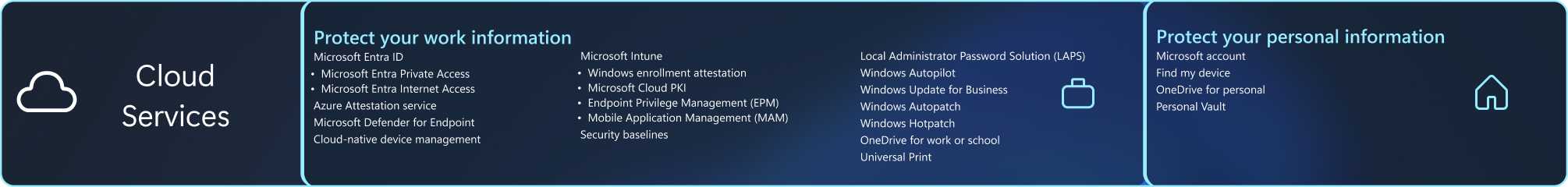

Protéger vos informations professionnelles

Microsoft Entra ID

Microsoft Entra ID

Microsoft Entra ID est une solution complète de gestion des identités basée sur le cloud qui permet d’activer un accès sécurisé aux applications, réseaux et autres ressources et de vous protéger contre les menaces. Microsoft Entra ID peut également être utilisé avec Windows Autopilot pour l’approvisionnement sans contact des appareils préconfigurés avec des stratégies de sécurité d’entreprise.

Les organisations peuvent déployer Microsoft Entra ID appareils joints pour permettre l’accès aux applications et ressources cloud et locales. L’accès aux ressources peut être contrôlé en fonction du compte Microsoft Entra ID et des stratégies d’accès conditionnel appliquées à l’appareil. Pour une expérience d’authentification unique (SSO) de bout en bout la plus fluide et la plus agréable, nous recommandons aux utilisateurs de configurer Windows Hello Entreprise pendant l’expérience prête à l’emploi pour faciliter la connexion sans mot de passe à Entra ID .

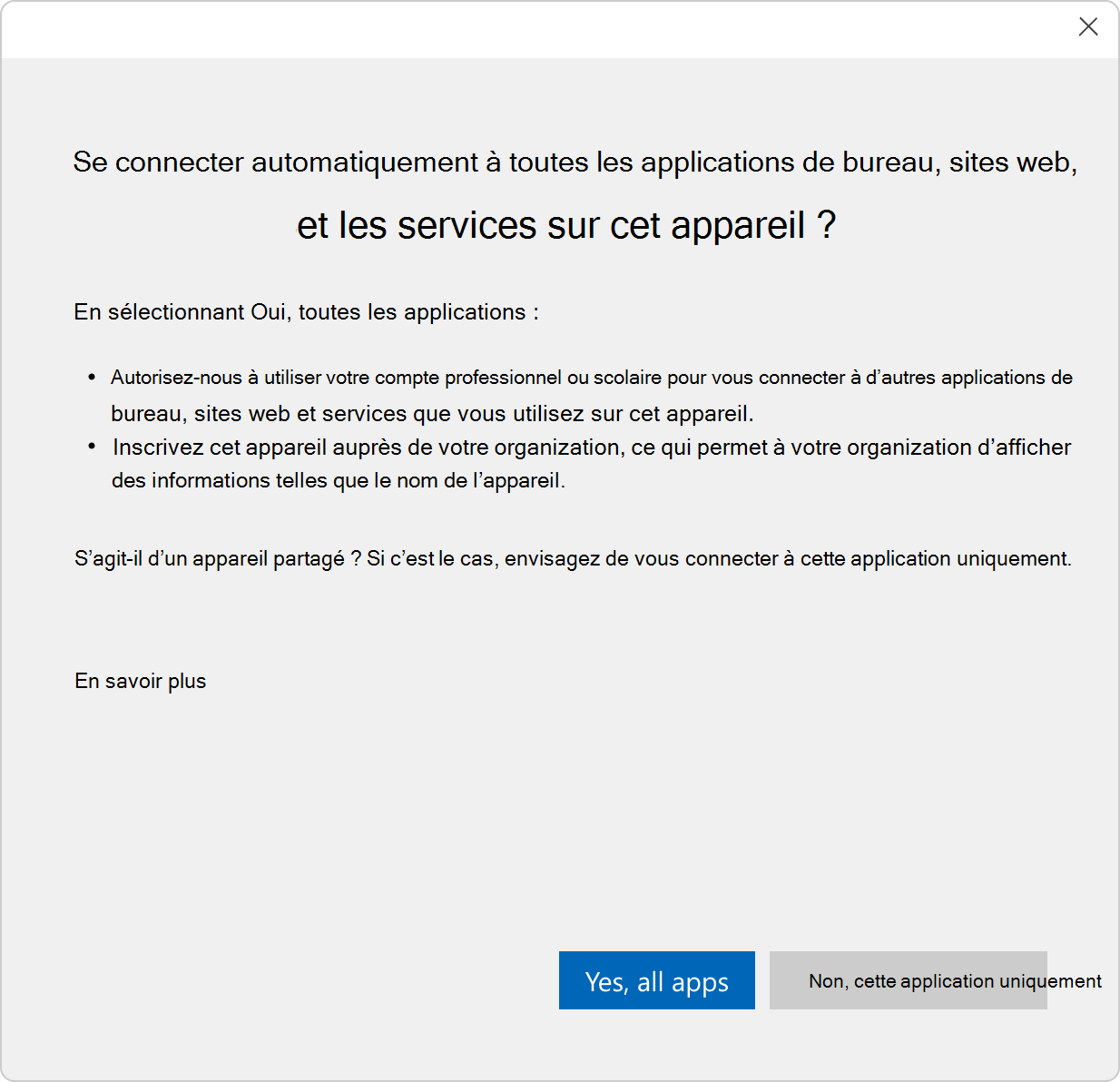

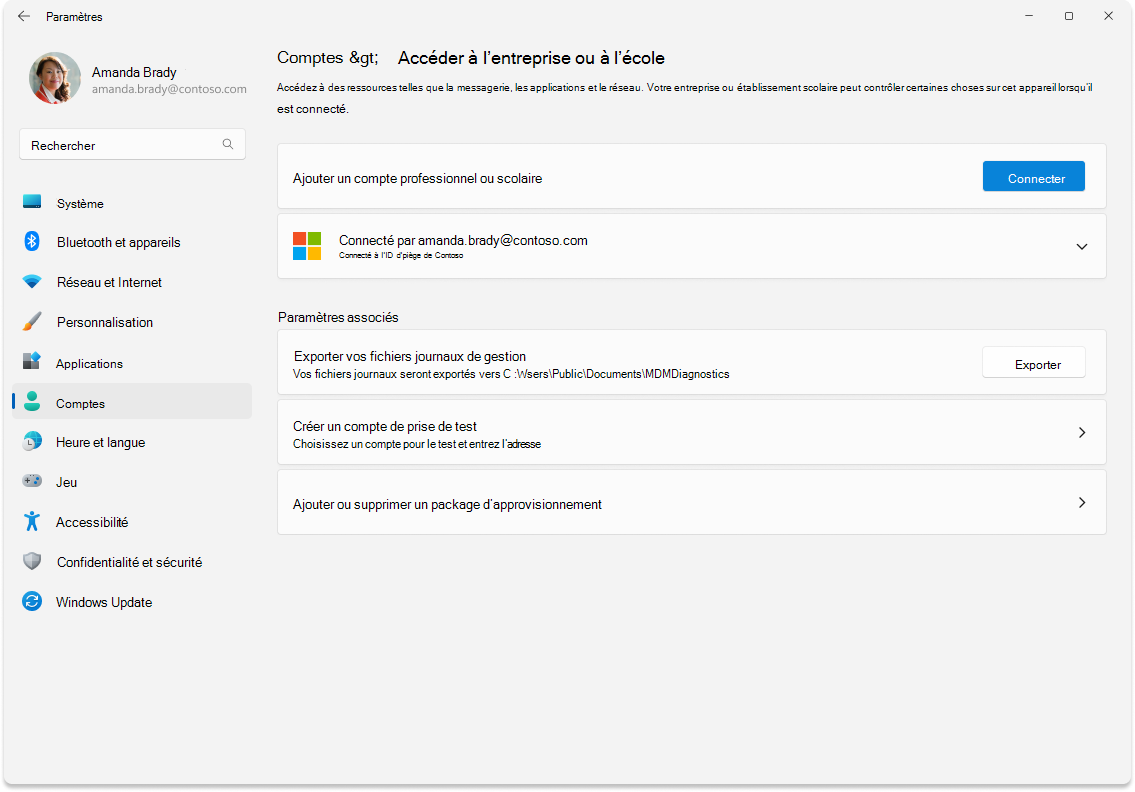

Pour les utilisateurs souhaitant se connecter à Microsoft Entra sur leurs appareils personnels, ils peuvent le faire en ajoutant leur compte professionnel ou scolaire à Windows. Cette action inscrit l’appareil personnel de l’utilisateur avec Microsoft Entra ID, ce qui permet aux administrateurs informatiques de prendre en charge les utilisateurs dans les scénarios BYOD (Bring Your Own Device). Les informations d’identification sont authentifiées et liées à l’appareil joint et ne peuvent pas être copiées sur un autre appareil sans réverrification explicite.

Pour fournir davantage de sécurité et de contrôle pour l’informatique et une expérience transparente pour les utilisateurs, Microsoft Entra ID fonctionne avec des applications et des services, y compris des logiciels locaux et des milliers d’applications SaaS (Software as a Service). les protections Microsoft Entra ID incluent l’authentification unique, l’authentification multifacteur, les stratégies d’accès conditionnel, la protection des identités, la gouvernance des identités et la gestion des identités privilégiées.

Windows 11 fonctionne avec Microsoft Entra ID pour fournir un accès sécurisé, une gestion des identités et une authentification unique aux applications et services en tout lieu. Windows dispose de paramètres intégrés pour ajouter des comptes professionnels ou scolaires en synchronisant la configuration de l’appareil avec un domaine ou un locataire Microsoft Entra ID Active Directory.

Lorsqu’un appareil est Microsoft Entra ID joint et géré avec Microsoft Intune[4] , il bénéficie des avantages de sécurité suivants :

- Paramètres et stratégies d’utilisateur et d’appareil gérés par défaut

- Authentification unique à tous les services en ligne Microsoft

- Suite complète de fonctionnalités de gestion de l’authentification à l’aide de Windows Hello Entreprise

- Authentification unique (SSO) pour les applications d’entreprise et SaaS

- Aucune utilisation de l’identité de compte Microsoft du consommateur

Les organisations et les utilisateurs peuvent rejoindre ou inscrire leurs appareils Windows avec Microsoft Entra ID pour bénéficier d’une expérience transparente pour les applications natives et web. En outre, les utilisateurs peuvent configurer des clés de sécurité Windows Hello Entreprise ou FIDO2 avec Microsoft Entra ID et bénéficier d’une sécurité accrue avec l’authentification sans mot de passe.

En combinaison avec Microsoft Intune, Microsoft Entra ID offre un contrôle de sécurité puissant via l’accès conditionnel pour restreindre l’accès aux ressources de l’organisation aux appareils sains et conformes. Notez que Microsoft Entra ID est pris en charge uniquement sur les éditions Windows Pro et Entreprise.

Chaque appareil Windows dispose d’un compte d’administrateur local intégré qui doit être sécurisé et protégé pour atténuer les attaques pass-the-hash (PtH) et de traversée latérale. De nombreux clients utilisent notre solution de mot de passe d’administrateur local Windows autonome pour gérer leurs machines Windows jointes à un domaine. De nombreux clients nous ont dit que la prise en charge de LAPS était nécessaire lors de la modernisation de leur environnement Windows pour rejoindre directement Microsoft Entra ID.

Pour en savoir plus

Accès privé Microsoft Entra

Accès privé Microsoft Entra permet aux organisations de gérer et d’accorder aux utilisateurs l’accès aux noms de domaine complets (FQDN) et aux adresses IP privés ou internes. Avec l’accès privé, vous pouvez moderniser la façon dont les utilisateurs de votre organization accèdent aux applications et aux ressources privées. Les travailleurs à distance n’ont pas besoin d’utiliser un VPN pour accéder à ces ressources s’ils disposent du client Global Secure Access. Le client les connecte silencieusement et en toute transparence aux ressources dont il a besoin.

Pour en savoir plus

Accès Internet Microsoft Entra

Accès Internet Microsoft Entra fournit une solution de passerelle web sécurisée (SWG) centrée sur l’identité pour les applications SaaS (Software as a Service) et d’autres trafics Internet. Il protège les utilisateurs, les appareils et les données du vaste paysage des menaces d’Internet avec des contrôles de sécurité et une visibilité optimaux via les journaux de trafic.

Remarque

Les Accès privé Microsoft Entra et les Accès Internet Microsoft Entra nécessitent des appareils joints Microsoft Entra ID et Microsoft Entra pour le déploiement. Les deux solutions utilisent le client Global Secure Access pour Windows, qui sécurise et contrôle les fonctionnalités.

Pour en savoir plus

- Accès Internet Microsoft Entra

- Client Global Secure Access pour Windows

- Guide de déploiement de solutions Security Service Edge microsoft pour la preuve de concept Accès Internet Microsoft Entra

Enterprise State Roaming

Disponible pour tous les organization disposant d’une licence Microsoft Entra ID Premium[4], Enterprise State Roaming offre aux utilisateurs une expérience de paramètres Windows unifiée sur leurs appareils Windows et réduit le temps nécessaire à la configuration d’un nouvel appareil.

Pour en savoir plus

Azure Attestation service

Azure Attestation service

L’attestation à distance permet de s’assurer que les appareils sont conformes aux stratégies de sécurité et qu’ils fonctionnent dans un état approuvé avant d’être autorisés à accéder aux ressources. Microsoft Intune[4] s’intègre à Azure Attestation service pour passer en revue l’intégrité complète des appareils Windows et connecter ces informations à Microsoft Entra ID[4] Accès conditionnel.

Les stratégies d’attestation sont configurées dans le service Azure Attestation qui peut ensuite :

- Vérifiez l’intégrité des preuves fournies par le composant d’attestation Windows en validant la signature et en veillant à ce que les registres de configuration de la plateforme (PCR) correspondent aux valeurs recalculées en relisant le journal de démarrage mesuré

- Vérifiez que le module de plateforme sécurisée dispose d’une clé d’identité d’attestation valide émise par le module TPM authentifié

- Vérifier que les fonctionnalités de sécurité sont dans les états attendus

Une fois cette vérification terminée, le service d’attestation renvoie un rapport signé avec l’état des fonctionnalités de sécurité à la partie de confiance ( par exemple, Microsoft Intune ) pour évaluer la fiabilité de la plateforme par rapport aux spécifications de conformité de l’appareil configurées par l’administrateur. L’accès conditionnel est ensuite accordé ou refusé en fonction de la conformité de l’appareil.

Pour en savoir plus

Microsoft Defender pour point de terminaison

Microsoft Defender pour point de terminaison

Microsoft Defender pour point de terminaison[4] est une solution de détection et de réponse de point de terminaison d’entreprise qui aide les équipes de sécurité à détecter, interrompre, examiner et répondre aux menaces avancées. Les organisations peuvent utiliser les données d’événements enrichies et les insights d’attaque que Defender pour point de terminaison fournit pour examiner les incidents.

Defender pour point de terminaison regroupe les éléments suivants pour fournir une image plus complète des incidents de sécurité :

- Capteurs comportementaux de point de terminaison : incorporés dans Windows, ces capteurs collectent et traitent les signaux comportementaux du système d’exploitation et envoient ces données de capteur à votre instance cloud privé et isolé de Microsoft Defender pour point de terminaison

- Avec l’interruption d’attaque automatique utilise l’IA, le machine learning et le Renseignement de sécurité Microsoft pour analyser l’ensemble de l’attaque et répondre au niveau de l’incident, où il est en mesure de contenir un appareil et/ou un utilisateur, ce qui réduit l’impact des attaques telles que les rançongiciels, les attaques gérées par l’homme et d’autres attaques avancées.

- Analyse de la sécurité cloud : les signaux comportementaux sont traduits en insights, détections et réponses recommandées aux menaces avancées. Ces analyses tirent parti du Big Data, de l’apprentissage des appareils et de l’optique microsoft unique dans l’écosystème Windows, les produits cloud d’entreprise tels que Microsoft 365[4] et les ressources en ligne

- Renseignement sur les menaces : Microsoft traite plus de 43 000 milliards de signaux de sécurité toutes les 24 heures, ce qui donne une vue d’ensemble approfondie du paysage des menaces en constante évolution. Combinés à notre équipe mondiale d’experts en sécurité et à l’intelligence artificielle et au machine learning de pointe, nous pouvons voir les menaces que d’autres personnes ratent. Ce renseignement sur les menaces permet de fournir une protection inégalée à nos clients. Les protections intégrées à nos plateformes et produits ont bloqué les attaques qui incluent 31 milliards de menaces d’identité et 32 milliards de menaces par e-mail

- Fonctionnalités de réponse enrichies : Defender pour point de terminaison permet aux équipes SecOps d’isoler, de corriger et de connecter à distance des machines afin d’examiner et d’arrêter les menaces actives dans leur environnement, ainsi que de bloquer les fichiers, les destinations réseau et de créer des alertes pour celles-ci. En outre, l’investigation et la correction automatisées peuvent aider à réduire la charge sur le SOC en effectuant automatiquement des étapes manuelles vers la correction et en fournissant des résultats d’investigation détaillés

Defender pour point de terminaison fait également partie de Microsoft Defender XDR, notre solution de détection et de réponse étendue (XDR) native cloud de bout en bout qui combine les meilleurs produits de sécurité des points de terminaison, de la messagerie et des identités. Il permet aux organisations d’empêcher, de détecter, d’examiner et de corriger les attaques en fournissant une visibilité approfondie, un contexte granulaire et des insights actionnables générés à partir de signaux bruts exploités dans l’environnement Microsoft 365 et d’autres plateformes, le tout synthétisé dans un tableau de bord unique. Cette solution offre une valeur considérable aux organisations de toutes tailles, en particulier celles qui cherchent à s’éloigner de la complexité supplémentaire des solutions à plusieurs points, en les protégeant des attaques sophistiquées et en économisant du temps et des ressources des équipes informatiques et de sécurité.

Pour en savoir plus

Gestion des appareils native cloud

Microsoft recommande la gestion des appareils basée sur le cloud afin que les professionnels de l’informatique puissent gérer les stratégies de sécurité et les applications métier de l’entreprise sans compromettre la confidentialité des utilisateurs sur les appareils d’entreprise ou appartenant aux employés. Avec des solutions de gestion des appareils natives cloud comme Microsoft Intune[4], le service informatique peut gérer les Windows 11 à l’aide de protocoles standard du secteur. Pour simplifier la configuration pour les utilisateurs, les fonctionnalités de gestion sont intégrées directement à Windows, ce qui évite d’avoir besoin d’un client de gestion des appareils distinct.

Windows 11 fonctionnalités de gestion intégrées sont les suivantes :

- Le client d’inscription, qui inscrit et configure l’appareil pour communiquer en toute sécurité avec le serveur de gestion des appareils d’entreprise

- Le client de gestion, qui se synchronise régulièrement avec le serveur d’administration pour case activée pour les mises à jour et appliquer les stratégies les plus récentes définies par le service informatique

Pour en savoir plus

Réinitialisation à distance

En cas de perte ou de vol d’un appareil, les administrateurs informatiques peuvent souhaiter réinitialiser à distance les données stockées dans la mémoire et les disques durs. Un agent du support technique peut également vouloir réinitialiser les appareils pour résoudre les problèmes rencontrés par les travailleurs à distance. Une réinitialisation à distance peut également être utilisée pour préparer un appareil précédemment utilisé pour un nouvel utilisateur.

Windows 11 prend en charge le fournisseur de services de configuration de réinitialisation à distance (CSP) afin que les solutions de gestion des appareils puissent lancer à distance l’une des opérations suivantes :

- Réinitialiser l’appareil et supprimer les comptes d’utilisateur et les données

- Réinitialiser l’appareil et propre le lecteur

- Réinitialiser l’appareil, mais conserver les comptes d’utilisateur et les données

Pour en savoir plus

Microsoft Intune

Microsoft Intune

Microsoft Intune[4] est une solution complète de gestion des points de terminaison native cloud qui permet de sécuriser, déployer et gérer les utilisateurs, les applications et les appareils. Intune regroupe des technologies telles que Microsoft Configuration Manager et Windows Autopilot pour simplifier l’approvisionnement, la gestion de la configuration et les mises à jour logicielles dans l’ensemble du organization.

Intune fonctionne avec Microsoft Entra ID pour gérer les fonctionnalités et les processus de sécurité, notamment l’authentification multifacteur et l’accès conditionnel.

Les organisations peuvent réduire les coûts tout en sécurisant et en gérant les appareils distants via le cloud conformément aux stratégies de l’entreprise[11]. Par exemple, les organisations peuvent gagner du temps et de l’argent en approvisionnant des appareils préconfigurés pour les employés distants à l’aide de Windows Autopilot.

Windows 11 permet aux professionnels de l’informatique de migrer vers le cloud tout en appliquant systématiquement des stratégies de sécurité. Windows 11 offre une prise en charge étendue des modèles d’administration de stratégie de groupe (stratégies soutenues par ADMX) dans les solutions de gestion des appareils natives cloud telles que Microsoft Intune, ce qui permet aux professionnels de l’informatique d’appliquer facilement les mêmes stratégies de sécurité aux appareils locaux et distants.

Les clients ont demandé app Control for Business (précédemment appelé Windows Defender Application Control) pour prendre en charge la gestion du programme d’installation pendant une longue période. Il est désormais possible d’activer la liste verte des applications Win32 pour réduire de manière proactive le nombre d’infections de programmes malveillants.

Pour en savoir plus

Attestation d’inscription Windows

Lorsqu’un appareil s’inscrit dans la gestion des appareils, l’administrateur s’attend à ce qu’il reçoive les stratégies appropriées pour sécuriser et gérer le PC. Toutefois, dans certains cas, des acteurs malveillants peuvent supprimer des certificats d’inscription et les utiliser sur des PC non gérés, ce qui les rend inscrits, mais sans les stratégies de sécurité et de gestion prévues.

Avec l’attestation d’inscription Windows, les certificats Microsoft Entra et Microsoft Intune sont liés à un appareil à l’aide du module de plateforme sécurisée (TPM). Cela garantit que les certificats ne peuvent pas être transférés d’un appareil à un autre, ce qui maintient l’intégrité du processus d’inscription.

Pour en savoir plus

PKI cloud Microsoft

PKI cloud Microsoft est un service cloud inclus dans le Microsoft Intune Suite[4] qui simplifie et automatise la gestion d’une infrastructure à clé publique (PKI) pour les organisations. Il élimine la nécessité d’utiliser des serveurs, du matériel et des connecteurs locaux, ce qui facilite la configuration et la gestion d’une infrastructure à clé publique par rapport, pour instance, aux services de certificats Microsoft Active Directory (AD CS) combinés à Certificate Connector pour Microsoft Intune.

Les principales fonctionnalités sont les suivantes :

- Gestion du cycle de vie des certificats : automatise le cycle de vie des certificats, y compris l’émission, le renouvellement et la révocation, pour tous les appareils gérés par Intune

- Prise en charge multiplateforme : prend en charge la gestion des certificats pour les appareils Windows, iOS/iPadOS, macOS et Android

- Sécurité renforcée : active l’authentification basée sur les certificats pour le Wi-Fi, le VPN et d’autres scénarios, améliorant ainsi la sécurité par rapport aux méthodes traditionnelles basées sur un mot de passe. Toutes les demandes de certificat tirent parti du protocole SCEP (Simple Certificate Enrollment Protocol), en veillant à ce que la clé privée ne quitte jamais le client demandeur

- Gestion simplifiée : permet de gérer facilement les autorités de certification(CA), les autorités d’inscription (RA), les listes de révocation de certificats (CRL), la surveillance et la création de rapports

Avec PKI cloud Microsoft, les organisations peuvent accélérer leur transformation numérique et obtenir un service PKI cloud entièrement managé avec un minimum d’effort.

Pour en savoir plus

Gestion des privilèges de point de terminaison (EPM)

Intune Gestion des privilèges de point de terminaison prend en charge les parcours Confiance nulle des organisations en les aidant à atteindre une large base d’utilisateurs s’exécutant avec les privilèges minimum, tout en permettant aux utilisateurs d’exécuter des tâches avec élévation de privilèges autorisées par le organization à rester productifs.

Pour en savoir plus

Gestion des applications mobiles (GAM)

Avec Intune, les organisations peuvent également étendre les fonctionnalités de configuration des applications MAM, de protection des applications MAM et d’accès conditionnel de protection des applications à Windows. Cela permet aux utilisateurs d’accéder au contenu organisationnel protégé sans que l’appareil soit géré par le service informatique. La première application à prendre en charge mam pour Windows est Microsoft Edge.

Pour en savoir plus

Bases de référence de sécurité

Chaque organisation fait face à des menaces de sécurité. Toutefois, différentes organisations peuvent être concernées par différents types de menaces de sécurité. Par exemple, une société d’e-commerce peut se concentrer sur la protection de ses applications web accessibles sur Internet, tandis qu’un hôpital utilise des informations confidentielles sur les patients. La seule chose que toutes les organisations ont en commun est la nécessité de préserver la sécurité de leurs applications et de leurs appareils. Ces appareils doivent être conformes aux normes de sécurité (ou aux lignes de base de sécurité) définies par l’organisation.

Une base de référence de sécurité est un groupe de paramètres de configuration recommandés par Microsoft qui explique leurs implications en matière de sécurité. Ces paramètres sont basés sur les commentaires des équipes d’ingénieurs en sécurité de Microsoft, des groupes de produits, des partenaires et des clients.

Pour en savoir plus

Base de référence de sécurité pour les solutions de gestion des appareils basées sur le cloud

Windows 11 peuvent être configurés avec la base de référence de sécurité de Microsoft, conçue pour les solutions de gestion des appareils basées sur le cloud comme Microsoft Intune[4] . Ces bases de référence de sécurité fonctionnent de la même façon que celles basées sur des stratégies de groupe et peuvent être facilement intégrées aux outils de gestion des appareils existants.

La base de référence de sécurité inclut des stratégies pour :

- Technologies de sécurité de la boîte de réception Microsoft telles que BitLocker, Microsoft Defender SmartScreen, sécurité basée sur la virtualisation, Exploit Guard, antivirus Microsoft Defender et Pare-feu Windows

- Restriction de l’accès à distance aux appareils

- Définition des exigences en matière d’informations d’identification pour les mots de passe et les codes confidentiels

- Restriction de l’utilisation des technologies héritées

Pour en savoir plus

- Vue d’ensemble de la base de référence de sécurité Intune

- Liste des paramètres de la base de référence de sécurité Windows dans Intune

Solution de mot de passe d'administrateur local Windows (LAPS)

La solution Windows Local Administrator Password Solution (LAPS) est une fonctionnalité qui gère et sauvegarde automatiquement le mot de passe d’un compte d’administrateur local sur Microsoft Entra appareils joints et joints à Active Directory. Il permet d’améliorer la sécurité en faisant pivoter et en gérant régulièrement les mots de passe des comptes d’administrateur local, en vous protégeant contre les attaques pass-the-hash et latérales.

Windows LAPS peut être configuré via une stratégie de groupe ou avec une solution de gestion des appareils comme Microsoft Intune[4] .

Nouveautés de Windows 11, version 24H2

Plusieurs améliorations ont été apportées pour améliorer la facilité de gestion et la sécurité. Les administrateurs peuvent désormais configurer LAPS pour créer automatiquement des comptes locaux managés, en s’intégrant aux stratégies existantes pour améliorer la sécurité et l’efficacité. Les paramètres de stratégie ont été mis à jour pour générer des mots de passe plus lisibles en ignorant certains caractères et prendre en charge la génération de phrases secrètes lisibles, avec des options permettant de choisir parmi trois listes de sources de mots distincts et de contrôler la longueur de phrase secrète. En outre, LAPS peut détecter quand un ordinateur restaure une image précédente, garantissant ainsi la cohérence des mots de passe entre l’ordinateur et Active Directory.

Pour en savoir plus

Windows Autopilot

Traditionnellement, les professionnels de l’informatique consacrent beaucoup de temps à la création et à la personnalisation des images qui seront ensuite déployées sur les appareils. Si vous achetez de nouveaux appareils ou gérez des cycles d’actualisation des appareils, vous pouvez utiliser Windows Autopilot pour configurer et préconfigurer de nouveaux appareils, afin de les préparer à une utilisation productive. Autopilot vous permet de vous assurer que vos appareils sont verrouillés et conformes aux stratégies de sécurité de l’entreprise. La solution peut également être utilisée pour réinitialiser, réaffecter et récupérer des appareils sans contact par votre équipe informatique et aucune infrastructure à gérer, ce qui améliore l’efficacité avec un processus à la fois simple et simple.

Avec Windows Autopilot, il n’est pas nécessaire de réimager ou de configurer manuellement des appareils avant de les donner aux utilisateurs. Votre fournisseur de matériel peut les expédier, prêts à l’utilisation, directement aux utilisateurs. Du point de vue de l’utilisateur, il allume son appareil, se met en ligne et Windows Autopilot fournit des applications et des paramètres.

Windows Autopilot vous permet de :

- Joindre automatiquement des appareils à Microsoft Entra ID ou Active Directory via Microsoft Entra jointure hybride

- Inscrire automatiquement des appareils dans une solution de gestion des appareils comme Microsoft Intune[4] (nécessite un abonnement Microsoft Entra ID Premium pour la configuration)

- Créer et attribuer automatiquement des appareils à des groupes de configuration en fonction du profil d’un appareil

- Personnalisez le contenu OOBE (out-of-box experience) spécifique à votre organization

Les appareils existants peuvent également être préparés rapidement pour un nouvel utilisateur avec Windows Autopilot Reset. La fonctionnalité de réinitialisation est également utile dans les scénarios d’arrêt/correction pour ramener rapidement un appareil à un état prêt pour l’entreprise.

Pour en savoir plus

Windows Update for Business

Windows Update entreprise permet aux administrateurs informatiques de s’assurer que les appareils clients Windows de leur organization sont constamment à jour avec les dernières mises à jour et fonctionnalités de sécurité. En connectant directement ces systèmes au service Windows Update, les administrateurs peuvent maintenir un niveau élevé de sécurité et de fonctionnalité.

Les administrateurs peuvent utiliser une stratégie de groupe ou une solution de gestion des appareils comme Microsoft Intune[4] pour configurer les paramètres Windows Update entreprise. Ces paramètres contrôlent le moment et la manière dont les mises à jour sont appliquées, ce qui permet d’effectuer des tests de fiabilité et de performances approfondis sur un sous-ensemble d’appareils avant de déployer les mises à jour sur l’ensemble de l’organization.

Cette approche permet non seulement de contrôler le processus de mise à jour, mais également de garantir une expérience de mise à jour transparente et positive pour tous les utilisateurs au sein de l’organization. En utilisant Windows Update entreprise, les organisations peuvent obtenir un environnement opérationnel plus sécurisé et plus efficace.

Pour en savoir plus

Windows Autopatch

Les cybercriminels exploitent généralement les logiciels obsolètes ou non corrigés pour infiltrer les réseaux. Il est essentiel de maintenir les mises à jour actuelles pour sceller les failles de sécurité. Windows Autopatch est un service cloud qui automatise les mises à jour de Windows, Microsoft 365 Apps for entreprise, de Microsoft Edge et de Microsoft Teams pour améliorer la sécurité et la productivité dans votre organisation. Autopatch vous aide à réduire l’implication de vos ressources informatiques limitées dans la planification et le déploiement des mises à jour afin que vos administrateurs informatiques puissent se concentrer sur d’autres activités et tâches.

Il y a beaucoup plus à apprendre sur Windows Autopatch : cette étude Forrester Consulting Total Economic Impact™ Study commanditée par Microsoft, présente des insights des clients qui ont déployé Windows Autopatch et son impact sur leurs organisations. Vous trouverez également plus d’informations sur les nouvelles fonctionnalités d’Autopatch et l’avenir du service dans le blog des professionnels de l’informatique Windows et la communauté Windows Autopatch régulièrement publiés.

Pour en savoir plus

- Documentation de Windows Autopatch

- Vue d’ensemble de l’API mises à jour Windows

- Blog des professionnels de l’informatique Windows

- Communauté Windows Autopatch

Windows Hotpatch

Windows Hotpatch

Windows Hotpatch est une fonctionnalité conçue pour améliorer la sécurité et réduire les interruptions. Avec Windows Hotpatch, les organisations peuvent appliquer des mises à jour de sécurité critiques sans nécessiter de redémarrage du système, ce qui réduit le temps d’adoption d’une mise à jour de sécurité de 60 % à partir du moment où la mise à jour est proposée. Les mises à jour à chaud simplifient le processus d’installation, améliorent l’efficacité de la conformité et fournissent une vue par niveau de stratégie des états de mise à jour pour tous les appareils.

En utilisant la mise à jour à chaud via windows Autopatch, le nombre de redémarrages système pour les mises à jour Windows peut être réduit de 12 fois par an à seulement 4, ce qui garantit une protection cohérente et une productivité ininterrompue. Cela signifie moins de temps d’arrêt, une expérience simplifiée pour les utilisateurs et une réduction des risques de sécurité. Cette technologie, éprouvée dans l’environnement De serveur Azure, s’étend maintenant à Windows 11, offrant une sécurité immédiate dès le premier jour sans qu’il soit nécessaire de redémarrer.

Pour en savoir plus

OneDrive professionnel ou scolaire

OneDrive professionnel ou scolaire

OneDrive professionnel ou scolaire est un service de stockage cloud qui permet aux utilisateurs de stocker, de partager et de collaborer sur des fichiers. Il fait partie de Microsoft 365 et est conçu pour aider les organisations à protéger leurs données et à se conformer aux réglementations. OneDrive professionnel ou scolaire est protégé à la fois en transit et au repos.

Lorsque les données transitent vers le service à partir de clients ou entre des centres de données, elles sont protégées à l’aide du chiffrement TLS (Transport Layer Security). OneDrive autorise uniquement l’accès sécurisé.

Les connexions authentifiées ne sont pas autorisées sur HTTP et redirigent plutôt vers HTTPS.

Il existe plusieurs façons de protéger OneDrive professionnel ou scolaire au repos :

- Protection physique : Microsoft comprend l’importance de la protection des données client et s’engage à sécuriser les centres de données qui les contiennent. Les centres de données Microsoft sont conçus, générés et exploités pour limiter strictement l’accès physique aux zones où les données client sont stockées. La sécurité physique dans les centres de données est conforme au principe de la défense en profondeur. Plusieurs mesures de sécurité sont implémentées pour réduire le risque que les utilisateurs non autorisés accèdent aux données et à d’autres ressources du centre de données. Cliquez ici pour en savoir plus.

- Protection réseau : les réseaux et les identités sont isolés du réseau d’entreprise. Les pare-feu limitent le trafic dans l’environnement à partir d’emplacements non autorisés

- Sécurité des applications : les ingénieurs qui créent des fonctionnalités suivent le cycle de vie du développement de la sécurité. Les analyses automatisées et manuelles permettent d’identifier les vulnérabilités possibles. Microsoft Security Response Center permet de trier les rapports de vulnérabilité entrants et d’évaluer les atténuations. Grâce aux conditions de primes aux bogues Microsoft Cloud, les utilisateurs du monde entier peuvent gagner de l’argent en signalant des vulnérabilités

- Protection du contenu : chaque fichier est chiffré au repos avec une clé AES-256 unique. Ces clés uniques sont chiffrées avec un ensemble de clés master stockées dans Azure Key Vault

Pour en savoir plus

Impression universelle

Impression universelle

L’impression universelle élimine la nécessité d’utiliser des serveurs d’impression locaux. Il élimine également le besoin de pilotes d’impression à partir des appareils Windows des utilisateurs et sécurise les appareils, réduisant ainsi les attaques de logiciels malveillants qui exploitent généralement les vulnérabilités dans le modèle de pilote. Il permet aux imprimantes prêtes pour l’impression universelle (avec prise en charge native) de se connecter directement au cloud Microsoft. Tous les principaux fabricants OEM d’imprimantes ont ces modèles. Il prend également en charge les imprimantes existantes à l’aide du logiciel de connecteur fourni avec l’impression universelle.

Contrairement aux solutions d’impression traditionnelles qui s’appuient sur des serveurs d’impression Windows, l’impression universelle est un service d’abonnement cloud hébergé par Microsoft qui prend en charge un modèle de sécurité Confiance nulle lors de l’utilisation des imprimantes prêtes pour l’impression universelle. Les clients peuvent activer l’isolation réseau des imprimantes, y compris le logiciel du connecteur d’impression universelle, à partir du reste des ressources de l’organization. Les utilisateurs et leurs appareils n’ont pas besoin d’être sur le même réseau local que les imprimantes ou le connecteur d’impression universelle.

L’impression universelle prend en charge Confiance nulle sécurité en exigeant ce qui suit :

- Chaque connexion et appel d’API au service cloud d’impression universelle nécessite une authentification validée par Microsoft Entra ID[4]. Un pirate doit avoir connaissance des informations d’identification appropriées pour se connecter au service d’impression universelle

- Chaque connexion établie par l’appareil (client) de l’utilisateur, l’imprimante ou un autre service cloud au service cloud d’impression universelle utilise SSL avec la protection TLS 1.2. Cela protège l’espionnage réseau du trafic pour accéder aux données sensibles

- Chaque imprimante inscrite auprès de l’impression universelle est créée en tant qu’objet d’appareil dans le locataire Microsoft Entra ID du client et a émis son propre certificat d’appareil. Chaque connexion à partir de l’imprimante est authentifiée à l’aide de ce certificat. L’imprimante ne peut accéder qu’à ses propres données et à aucune autre donnée d’appareil

- Les applications peuvent se connecter à l’impression universelle à l’aide de l’authentification de l’utilisateur, de l’appareil ou de l’application. Pour garantir la sécurité des données, il est vivement recommandé que seules les applications cloud utilisent l’authentification des applications

- Chaque application agissante doit s’inscrire auprès de Microsoft Entra ID et spécifier le jeu d’étendues d’autorisations dont elle a besoin. Les propres applications actives de Microsoft( par exemple, le connecteur d’impression universelle) sont inscrites auprès du service Microsoft Entra ID. Les administrateurs clients doivent donner leur consentement aux étendues d’autorisation requises dans le cadre de l’intégration de l’application à leur locataire

- Chaque authentification avec Microsoft Entra ID d’une application agissante ne peut pas étendre l’étendue d’autorisation telle que définie par l’application cliente agissante. Cela empêche l’application de demander des autorisations supplémentaires si l’application est violée

En outre, Windows 11 inclut la prise en charge de la gestion des appareils pour simplifier la configuration de l’imprimante pour les utilisateurs. Avec la prise en charge de Microsoft Intune[4], les administrateurs peuvent désormais configurer les paramètres de stratégie pour provisionner des imprimantes spécifiques sur les appareils Windows de l’utilisateur.

L’impression universelle stocke les données d’impression dans le cloud en toute sécurité dans le stockage Office, le même stockage que celui utilisé par d’autres produits Microsoft 365.

Vous trouverez plus d’informations sur la gestion des données Microsoft 365 (notamment les données d’impression universelle) ici.

La plateforme de mise en production sécurisée Impression universelle garantit la confidentialité des utilisateurs, sécurise les données organisationnelles et réduit le gaspillage d’impression. Cela élimine la nécessité pour les utilisateurs de se précipiter sur une imprimante partagée dès qu’ils envoient un travail d’impression pour s’assurer que personne ne voit le contenu privé ou confidentiel. Parfois, les documents imprimés sont récupérés par une autre personne ou pas ramassés du tout et jetés. Des informations détaillées sur la prise en charge et la configuration sont disponibles ici.

L’impression universelle prend en charge les unités administratives dans Microsoft Entra ID pour permettre l’attribution d’un rôle Administrateur d’imprimante à des équipes spécifiques dans le organization. L’équipe affectée peut configurer uniquement les imprimantes qui font partie de la même unité administrative.

Pour les clients qui souhaitent rester sur des serveurs d’impression, nous vous recommandons d’utiliser le pilote d’impression IPP Microsoft. Pour les fonctionnalités au-delà de ce qui est couvert par le pilote IPP standard, utilisez les applications de support d’impression (PSA) pour Windows à partir de l’oem d’imprimante respectif.

Pour en savoir plus