Console série Azure pour Windows

S’applique à : ✔️ Machine virtuelles Windows

Note

Cet article vous a-t-il été utile ? Votre avis est important à nos yeux. Utilisez le bouton Commentaires sur cette page pour nous faire savoir dans quelle mesure cet article vous a été utile ou comment nous pouvons l’améliorer.

La console série du portail Azure permet aux machines virtuelles et aux instances de groupe de machines virtuelles identiques Windows d’accéder à une console texte. Cette connexion série s’effectue par le biais du port série COM1 de la machine virtuelle ou de l’instance du groupe de machines virtuelles identiques. Elle fournit l’accès à la machine virtuelle ou à l’instance, et est indépendante de l’état du réseau ou du système d’exploitation. La console série est accessible seulement avec le portail Azure et est autorisée seulement pour les utilisateurs disposant d’un rôle d’accès de contributeur ou supérieur à la machine virtuelle ou au groupe de machines virtuelles identiques.

La console série fonctionne de la même manière pour les machines virtuelles et les instances de groupe de machines virtuelles identiques. Dans ce document, toutes les mentions aux machines virtuelles incluent implicitement les instances de groupe de machines virtuelles identiques, sauf indication contraire.

La console série est généralement disponible dans les régions Azure mondiales et en préversion publique dans Azure Government. Elle n’est pas encore disponible dans le cloud Azure Chine.

Pour en savoir plus sur la console série pour Linux, consultez Console série Azure pour Linux.

Remarque

La‧console‧série‧est‧actuellement‧incompatible‧avec‧un‧compte‧de‧stockage‧de‧diagnostics‧à‧démarrage‧géré.

Prerequisites

Votre machine virtuelle ou votre instance de groupe de machines virtuelles identiques doit utiliser le modèle de déploiement Resource Manager. Les déploiements classiques ne sont pas pris en charge.

Le compte qui utilise une console série doit disposer du rôle Contributeur de machine virtuelle pour la machine virtuelle et le compte de stockage des diagnostics de démarrage

Votre machine virtuelle ou instance de groupe de machines virtuelles identiques doit avoir une authentification de l’utilisateur par mot de passe. Vous pouvez en créer un avec la fonction Réinitialiser le mot de passe de l’extension d’accès aux machines virtuelles. Sélectionnez Réinitialiser le mot de passe dans la section Support + dépannage.

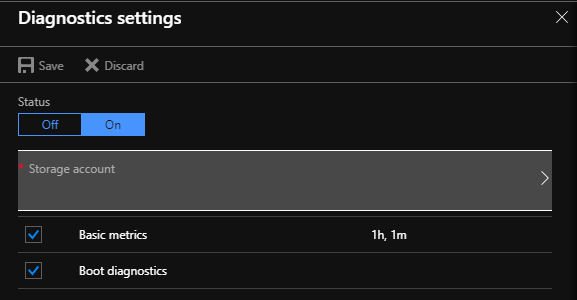

Les diagnostics de démarrage de la machine virtuelle ou l’instance de groupe de machines virtuelles identiques doivent être activés.

Activer la fonctionnalité de console série pour Windows Server

Remarque

Si vous ne voyez rien dans la console série, vérifiez que les diagnostics de démarrage sont activés sur votre machine virtuelle ou votre groupe de machines virtuelles identiques.

Activer la console série dans les images personnalisées ou anciennes

La console d’administration spéciale (SAC) est activée par défaut dans les nouvelles images Windows Server sur Azure. La console SAC est prise en charge sur les versions serveur de Windows, mais elle n’est pas disponible sur les versions client (par exemple Windows 10, Windows 8 ou Windows 7).

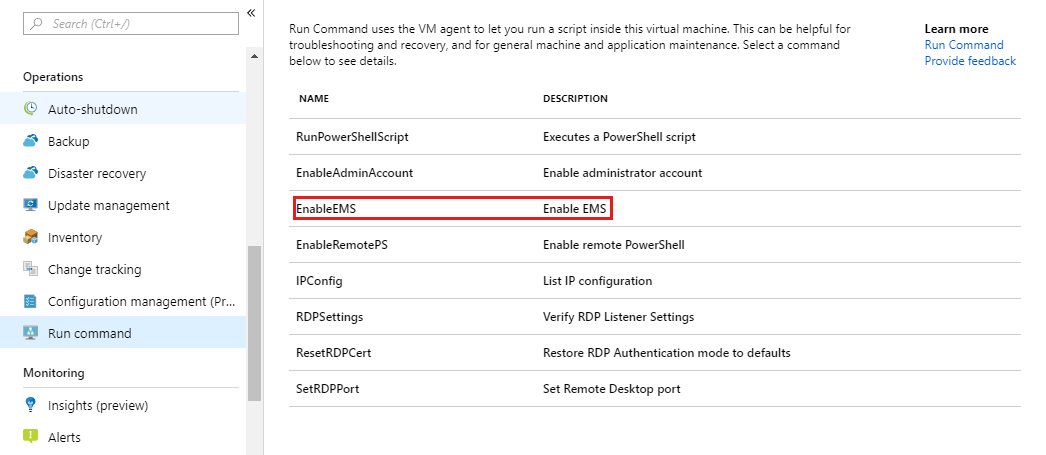

Pour les anciennes images Windows Server (créées avant février 2018), vous pouvez activer automatiquement la console série via la commande Run du portail Azure. Dans le portail Azure, sélectionnez Exécuter la commande, puis sélectionnez la commande nommée EnableEMS dans la liste.

Vous pouvez aussi activer manuellement la console série pour les machines virtuelles/groupes de machines virtuelles identiques Windows créées avant février 2018 en effectuant les étapes suivantes :

Connectez-vous à la machine virtuelle Windows à l’aide du Bureau à distance.

À une invite de commandes d’administration, exécutez les commandes suivantes :

-

bcdedit /ems {current} onoubcdedit /ems '{current}' onsi vous utilisez PowerShell bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

-

Redémarrez le système pour activer la console SAC.

Si nécessaire, la console SAC peut aussi être activée hors connexion :

Sélectionnez le disque Windows pour lequel vous souhaitez configurer la console SAC et attachez-le en tant que disque de données à la machine virtuelle existante.

À une invite de commandes d’administration, exécutez les commandes suivantes :

bcdedit /store <mountedvolume>\boot\bcd /ems {default} onbcdedit /store <mountedvolume>\boot\bcd /emssettings EMSPORT:1 EMSBAUDRATE:115200

Comment savoir si la console SAC est activée ?

Si la console SAC n’est pas activée, la console série n’affichera pas l’invite SAC. Parfois, les informations d’intégrité de la machine virtuelle s’affichent, et d’autres fois non. Si vous utilisez une image Windows Server créée avant février 2018, la console SAC ne sera probablement pas activée.

Activer le menu de démarrage Windows dans la console série

Si vous souhaitez que les invites de commandes du chargeur de démarrage Windows soient affichées dans la console série, vous pouvez ajouter les options supplémentaires suivantes à vos données de configuration de démarrage. Pour plus d’informations, consultez bcdedit.

Connectez-vous à votre machine virtuelle ou votre groupe de machines virtuelles identiques Windows en utilisant le Bureau à distance.

À une invite de commandes d’administration, exécutez les commandes suivantes :

bcdedit /set {bootmgr} displaybootmenu yesbcdedit /set {bootmgr} timeout 10bcdedit /set {bootmgr} bootems yes

Redémarrer le système pour activer le menu de démarrage

Remarque

Le délai d’expiration que vous avez défini pour l’affichage du menu du gestionnaire de démarrage aura un impact sur le temps de démarrage de votre système d’exploitation. Si vous pensez que la valeur de délai d’attente de 10 secondes est trop courte ou trop longue, affectez une valeur différente.

Utiliser la console série

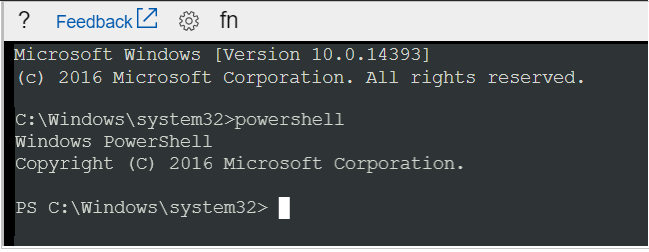

Utiliser CMD ou PowerShell dans la console série

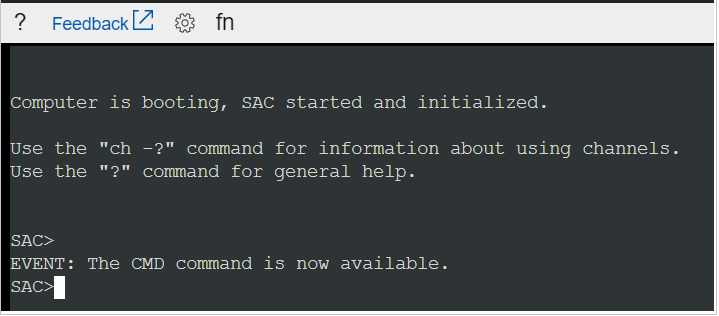

Connectez-vous à la console série. Si la connexion réussit, l’invite est SAC>:

Entrez

cmdpour créer un canal qui a une instance CMD.Entrez

ch -si 1ou appuyez sur les touches de raccourci<esc>+<tab>pour basculer vers le canal qui exécute l’instance CMD.Appuyez sur Entrée, puis entrez des informations de connexion disposant d’autorisations administratives.

Une fois que vous avez entré des informations d’identification valides, l’instance CMD s’ouvre.

Pour démarrer une instance de PowerShell, entrez

PowerShelldans l’instance CMD, puis appuyez sur Entrée.

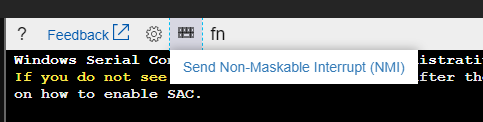

Utiliser la console série pour les appels NMI

Une interruption non masquable (NMI) est conçue pour créer un signal que les logiciels sur une machine virtuelle n’ignoreront pas. À l’origine, les NMI ont été utilisées pour surveiller les problèmes matériels sur les systèmes nécessitant des temps de réponse spécifiques. Aujourd’hui, les programmeurs et les administrateurs système utilisent souvent NMI comme mécanisme de débogage ou de dépannage des systèmes qui ne répondent pas.

Vous pouvez utiliser la console série pour envoyer une NMI à une machine virtuelle Azure à l’aide de l’icône de clavier dans la barre de commandes. Une fois que la NMI est remise, la configuration de machine virtuelle contrôle le mode de réponse du système. Windows peut être configuré pour se bloquer et créer un fichier de vidage mémoire lors de la réception d’une NMI.

Pour plus d’informations sur la configuration de Windows pour créer un fichier de vidage sur incident quand il reçoit une NMI, consultez Guide pratique pour générer un fichier de vidage sur incident à l’aide d’une NMI.

Utiliser les touches de fonction dans la console série

L’utilisation des touches de fonction est activée dans la console série sur les machines virtuelles Windows. Dans la liste déroulante de la console série, la touche F8 permet d’accéder facilement au menu des paramètres de démarrage avancés, mais la console série est compatible avec toutes les autres touches de fonction. Selon l’ordinateur à partir duquel vous utilisez la console série, il peut être nécessaire d’appuyer sur la touche Fn + F1 (ou F2, F3, etc.) de votre clavier.

Utiliser WSL dans la console série

Le sous-système Windows pour Linux (WSL) est activé pour Windows Server 2019 ou versions ultérieures. Ainsi, vous pouvez activer WSL afin de l’utiliser dans la console série si vous exécutez Windows Server 2019 ou une version ultérieure. Cette possibilité est particulièrement intéressante pour les utilisateurs qui connaissent également les commandes Linux. Pour obtenir des instructions sur l’activation de WSL pour Windows Server, consultez le guide d’installation.

Redémarrer votre instance de machine virtuelle/groupe de machines virtuelles identiques Windows dans la console série

Vous pouvez lancer un redémarrage au sein de la console série en accédant au bouton d’alimentation, puis en cliquant sur « Redémarrer la machine virtuelle ». Cette opération lance un redémarrage de la machine virtuelle. Vous voyez ensuite une notification de redémarrage dans le portail Azure.

Ce redémarrage s’avère utile quand vous voulez accéder au menu de démarrage sans quitter l’expérience de la console série.

Désactiver la console série

Par défaut, tous les abonnements ont accès à la console série. Vous pouvez désactiver la console série au niveau de l’abonnement ou de la machine virtuelle/du groupe de machines virtuelles identiques. Pour obtenir des instructions détaillées, consultez Activer et désactiver la console série Azure.

Sécurité de la console série

Utiliser la console série quand le pare-feu de compte de stockage de diagnostic de démarrage personnalisé est activé

La console série utilise le compte de stockage configuré pour les diagnostics de démarrage dans son workflow de connexion. Quand un pare-feu est activé sur ce compte de stockage, les adresses IP de service de la console série doivent être ajoutées en tant qu’exclusions. Pour cela, procédez comme suit :

Accédez aux paramètres du pare-feu de compte de stockage de diagnostic de démarrage personnalisé que vous avez activé.

Remarque

Pour déterminer le compte de stockage activé pour votre machine virtuelle, dans la section Support + dépannage, sélectionnez Diagnostics de démarrage>Paramètres.

Ajoutez les adresses IP de service de la console série en tant qu’exclusions de pare-feu en fonction de la géographie de la machine virtuelle.

Le tableau ci-dessous répertorie les adresses IP qui doivent être autorisées en tant qu’exclusions de pare-feu en fonction de la région ou de la géographie où se trouve la machine virtuelle. Il s’agit d’un sous-ensemble de la liste complète des adresses IP de la console série utilisées dans la balise de service SerialConsole . Vous pouvez limiter l’accès aux comptes de stockage de diagnostic de démarrage via la balise de service SerialConsole . La balise de service n’est pas séparée régionalement. Le trafic sur l’étiquette de service est entrant uniquement et la console série ne génère pas de trafic vers les destinations contrôlables par le client. Bien que les pare-feu de compte de stockage Azure ne prennent actuellement pas en charge les étiquettes de service, la balise de service SerialConsole peut être consommée par programmation pour déterminer la liste IP. Pour plus d’informations sur les étiquettes de service, consultez Étiquettes du service de réseaux virtuels.

Note

Les pare-feu de compte de stockage pour la console série ne sont pas pris en charge pour les machines virtuelles dans des zones géographiques avec une seule région, comme l’Italie Nord en Italie.

Géographie Régions Adresses IP Asie Asie Est, Asie Sud-Est 4.145.74.168, 20.195.85.180, 20.195.85.181, 20.205.68.106, 20.205.68.107, 20.205.69.28, 23.97.88.117, 23.98.106.151 Australie Australie Centre, Australie Centre 2, Australie Est, Australie Sud-Est 4.198.45.55, 4.200.251.224, 20.167.131.228, 20.53.52.250, 20.53.53.224, 20.53.55.174, 20.70.222.112, 20.70.222.113, 68.218.123.133 Brésil Brésil Sud, Brésil Sud-Est 20.206.0.192, 20.206.0.193, 20.206.0.194, 20.226.211.157, 108.140.5.172, 191.234.136.63, 191.238.77.232, 191.238.77.233 Canada Canada Centre - Canada Est 20.175.7.183, 20.48.201.78, 20.48.201.79, 20.220.7.246, 52.139.106.74, 52.139.106.75, 52.228.86.177, 52.242.40.90 Canaries (EUAP) EUAP USA Centre, USA Est 2 EUAP 20.45.242.18, 20.45.242.19, 20.45.242.20, 20.47.232.186, 20.47.232.187, 20.51.21.252, 68.220.123.194, 168.61.232.59 Chine Chine Nord 3, Chine Est 3 163.228.102.122, 163.228.102.123, 52.131.192.182, 52.131.192.183, 159.27.255.76, 159.27.253.236, 163.228.102.122, 163.228.102.123, 52.131.192.182, 52.131.192.183 Europe Europe du Nord, Europe de l'Ouest 4.210.131.60, 20.105.209.72, 20.105.209.73, 40.113.178.49, 52.146.137.65, 52.146.139.220, 52.146.139.221, 98.71.107.78 France France Centre, France Sud 20.111.0.244, 40.80.103.247, 51.138.215.126, 51.138.215.127, 52.136.191.8, 52.136.191.9, 52.136.191.10, 98.66.128.35 Allemagne Allemagne Nord, Allemagne Centre-Ouest 20.52.94.114, 20.52.94.115, 20.52.95.48, 20.113.251.155, 51.116.75.88, 51.116.75.89, 51.116.75.90, 98.67.183.186 Inde Inde Centre, Inde Sud, Inde Ouest 4.187.107.68, 20.192.47.134, 20.192.47.135, 20.192.152.150, 20.192.152.151, 20.192.153.104, 20.207.175.96, 52.172.82.199, 98.70.20.180 Japon Japon Est – Japon Ouest 20.18.7.188, 20.43.70.205, 20.89.12.192, 20.89.12.193, 20.189.194.100, 20.189.228.222, 20.189.228.223, 20.210.144.254 Corée Corée Centre, Corée Sud 20.200.166.136, 20.200.194.238, 20.200.194.239, 20.200.196.96, 20.214.133.81, 52.147.119.28, 52.147.119.29, 52.147.119.30 Norvège Norvège Est, Norvège Ouest 20.100.1.154, 20.100.1.155, 20.100.1.184, 20.100.21.182, 51.13.138.76, 51.13.138.77, 51.13.138.78, 51.120.183.54 Afrique du Sud Afrique du Sud Nord, Afrique du Sud Ouest 20.87.80.28, 20.87.86.207, 40.117.27.221, 102.37.86.192, 102.37.86.193, 102.37.86.194, 102.37.166.222, 102.37.166.223 Suède Suède Centre, Suède Sud 20.91.100.236, 51.12.22.174, 51.12.22.175, 51.12.22.204, 51.12.72.222, 51.12.72.223, 51.12.73.92, 172.160.216.6 Suisse Suisse Nord, Suisse Ouest 20.199.207.188, 20.208.4.98, 20.208.4.99, 20.208.4.120, 20.208.149.229, 51.107.251.190, 51.107.251.191, 51.107.255.176 Émirats Arabes Unis Émirats arabes unis Centre, Émirats arabes unis Nord 20.38.141.5, 20.45.95.64, 20.45.95.65, 20.45.95.66, 20.203.93.198, 20.233.132.205, 40.120.87.50, 40.120.87.51 Royaume-Uni Royaume-Uni Sud, Royaume-Uni Ouest 20.58.68.62, 20.58.68.63, 20.90.32.180, 20.90.132.144, 20.90.132.145, 51.104.30.169, 172.187.0.26, 172.187.65.53 États-Unis USA Centre, USA Est, USA Est 2, USA Est 2 EUAP, USA Nord, USA Sud, USA Ouest, USA Ouest 2, USA Ouest 3 4.149.249.197, 4.150.239.210, 20.14.127.175, 20.40.200.175, 20.45.242.18, 20.45.242.19, 20.45.242.20, 20.47.232.186, 20.51.21.252, 20.69.5.160, 20.69.5.161, 20.69.5.162, 20.83.222.100, 20.83.222.101, 20.83.222.102, 20.98.146.84, 20.98.146.85, 20.98.194.64, 20.98.194.65, 20.98.194.66, 20.168.188.34, 20.241.116.153, 52.159.214.194, 57.152.124.244, 68.220.123.194, 74.249.127.175, 74.249.142.218, 157.55.93.0, 168.61.232.59, 172.183.234.204, 172.191.219.35 US Gov Toutes les régions du cloud du gouvernement des États-Unis 20.140.104.48, 20.140.105.3, 20.140.144.58, 20.140.144.59, 20.140.147.168, 20.140.53.121, 20.141.10.130, 20.141.10.131, 20.141.13.121, 20.141.15.104, 52.127.55.131, 52.235.252.252, 52.235.252.253, 52.243.247.124, 52.245.155.139, 52.245.156.185, 62.10.196.24, 62.10.196.25, 62.10.84.240, 62.11.6.64, 62.11.6.65 Important

- Les adresses IP qui doivent être autorisées sont spécifiques de la région où la machine virtuelle est située. Par exemple, une machine virtuelle déployée dans la région Europe Nord doit ajouter les exclusions IP suivantes au pare-feu de compte de stockage pour la géographie Europe : 52.146.139.220 et 20.105.209.72. Consultez le tableau ci-dessus pour connaître les adresses IP correctes pour votre région et votre géographie.

- Dans l’opération de console série actuelle, le socket web est ouvert sur un point de terminaison tel que

<region>.gateway.serialconsole.azure.com. Assurez-vous que le point de terminaisonserialconsole.azure.comest autorisé pour les clients de navigateur dans votre organisation. Dans le cloud du gouvernement américain (Fairfax), le suffixe du point de terminaison estserialconsole.azure.us.

Pour plus d’informations sur l’ajout d’adresses IP au pare-feu du compte de stockage, consultez l’article Configurer des pare-feux et des réseaux virtuels dans Stockage Azure : Gestion des règles de réseau IP.

Une fois que les adresses IP ont été ajoutées au pare-feu du compte de stockage, réessayez d’établir la connexion de la console série à la machine virtuelle. Si vous rencontrez toujours des problèmes de connexion, vérifiez que les adresses IP correctes sont exclues du pare-feu du compte de stockage pour la région de la machine virtuelle.

Sécurité des accès

L’accès à la console série est limité aux utilisateurs disposant d’un rôle d’accès Contributeur de machine virtuelle ou d’un rôle supérieur vis-à-vis de la machine virtuelle. Si votre locataire Microsoft Entra nécessite une authentification multifacteur (MFA), l’accès à la console série nécessite également l’authentification MFA, car l’accès de la console série s’effectue par le biais du portail Azure.

Sécurité des canaux

Toutes les données envoyées sont chiffrées en transit avec TLS 1.2 ou une version ultérieure.

Stockage et chiffrement des données

La console série Azure n’examine, n’inspecte et ne stocke aucune donnée transmise à l’intérieur et à l’extérieur du port série de la machine virtuelle. Par conséquent, il n’y a pas de données à chiffrer au repos.

Pour vous assurer que toutes les données en mémoire, paginées sur les disques par des machines virtuelles exécutant la console série Azure, sont cryptées, utilisez le chiffrement basé sur l’hôte. Le chiffrement basé sur l’hôte est activé par défaut pour toutes les connexions avec la console série Azure.

Résidence de données

Le portail Azure ou Azure CLI agissent comme des terminaux distants du port série de la machine virtuelle. Comme ces terminaux ne peuvent pas se connecter directement aux serveurs qui hébergent la machine virtuelle sur le réseau, une passerelle de service intermédiaire est utilisée pour établir une liaison proxy avec le trafic du terminal. La console série Azure ne stocke ni ne traite ces données client. La passerelle de service intermédiaire qui transfère les données résidera dans la même région géographique que la machine virtuelle.

Journaux d’audit

Tous les accès à la console série sont journalisés dans les journaux d’activité Diagnostics de démarrage de la machine virtuelle. L’accès à ces journaux d’activité est détenu et contrôlé par l’administrateur de la machine virtuelle Azure.

Attention

Aucun mot de passe d’accès pour la console n’est journalisé. Toutefois, si des commandes exécutées dans la console contiennent ou affichent des mots de passe, des secrets, des noms d’utilisateur ou toute autre forme d’informations d’identification personnelle (PII), ces derniers sont écrits dans les journaux d’activité Diagnostics de démarrage de la machine virtuelle. Ils sont accompagnés de tout autre texte visible dans le cadre de l’implémentation de la fonctionnalité de scrollback de la console série. Ces journaux d’activité sont circulaires et seules les personnes disposant d’autorisations de lecture pour le compte de stockage de diagnostics peuvent y accéder. Toutefois, nous vous recommandons de suivre les bonnes pratiques concernant l’utilisation du Bureau à distance pour tout élément susceptible d’impliquer des secrets et/ou des informations d’identification personnelle.

Utilisation simultanée

Si un utilisateur est connecté à la console série alors qu’un autre utilisateur demande l’accès à la même machine virtuelle, le premier utilisateur est déconnecté pendant que le second utilisateur est connecté.

Attention

Cela signifie quʼun utilisateur déconnecté ne verra pas sa session clôturée. La possibilité dʼimposer une fermeture de session lors de la déconnexion (en utilisant SIGHUP ou un mécanisme similaire) est toujours inscrit dans la feuille de route. Pour Windows, un délai d’expiration automatique est activé dans la console SAC. Pour Linux, vous pouvez configurer le délai d’expiration de terminal.

Accessibilité

L’accessibilité est un point central de la console série Azure. Nous avons donc fait en sorte que la console série soit accessible aux personnes présentant des déficiences visuelles ou auditives ainsi qu’aux personnes qui ne peuvent pas utiliser une souris.

Navigation au clavier

Utilisez la touche Tabulation de votre clavier pour naviguer dans l’interface de la console série à partir du portail Azure. Votre emplacement est mis en surbrillance à l’écran. Pour quitter la fenêtre de la console série, appuyez sur les touches Ctrl+F6 de votre clavier.

Utiliser la console série avec un lecteur d’écran

La console série comprend une prise en charge intégrée des lecteurs d’écran. Quand le lecteur d’écran est activé, le texte de remplacement du bouton sélectionné est lu à voix haute.

Scénarios courants d’accès à la console série

| Scénario | Actions à effectuer dans la console série |

|---|---|

| Règles de pare-feu incorrectes | Accès à la console série et correction des règles de pare-feu Windows. |

| Contrôle de la corruption du système de fichiers | Accédez à la console série et récupérez le système de fichiers. |

| Problèmes de configuration RDP | Accédez à la console série et modifiez les paramètres. Pour plus d’informations, consultez la documentation relative au protocole RDP. |

| Système de verrouillage du réseau | Accédez à la console série à partir du portail Azure pour gérer le système. Certaines commandes réseau sont répertoriées sur la page Commandes Windows : CMD et PowerShell. |

| Interaction avec le chargeur de démarrage | Accédez à BCD par le biais de la console série. Pour plus d’informations, consultez Activer le menu de démarrage Windows dans la console série. |

Problèmes connus

Nous sommes conscients de certains problèmes liés à la console série et au système d’exploitation de machine virtuelle. Voici une liste de ces problèmes et la procédure d’atténuation associée pour les machines virtuelles Windows. Ces problèmes et atténuations s’appliquent aux machines virtuelles et aux instances de groupe de machines virtuelles identiques. S’ils ne correspondent pas à l’erreur que vous voyez, consultez l’article sur les erreurs de service courantes avec la console série.

| Problème | Limitation des risques |

|---|---|

| L’utilisation de la touche Entrée après la bannière de connexion n’entraîne pas l’affichage d’une invite de connexion. | Cette erreur peut se produire si vous exécutez une machine virtuelle personnalisée, une appliance à sécurité renforcée ou une configuration de démarrage qui empêche Windows de se connecter correctement au port série. Cette erreur se produit également si vous exécutez une machine virtuelle Windows 10, car seules les machines virtuelles Windows Server sont configurées pour avoir EMS activé. |

| Seules les informations d’intégrité sont affichées lors de la connexion à une machine virtuelle Windows | Cette erreur se produit si la console d’administration spéciale n’a pas été activée pour votre image Windows. Pour obtenir des instructions sur la façon d’activer manuellement la console SAC sur votre machine virtuelle Windows, consultez Activer la console série dans les images personnalisées ou anciennes. |

| SAC n’occupe pas la totalité de la zone de la console série dans le navigateur | Il s’agit d’un problème connu touchant Windows et l’émulateur de terminal. Nous effectuons le suivi de ce problème avec les deux équipes, mais pour l’instant, aucune solution d’atténuation n’est disponible. |

| Impossible d’entrer des données à l’invite de commandes de la console SAC si le débogage du noyau est activé. | Établissez une connexion RDP vers la machine virtuelle et exécutez bcdedit /debug {current} off à partir d’une invite de commandes avec élévation de privilèges. Si vous ne pouvez pas établir de connexion RDP, vous pouvez joindre le disque du système d’exploitation à une autre machine virtuelle Azure et le modifier pendant qu’il est joint en tant que disque de données en exécutant bcdedit /store <drive letter of data disk>:\boot\bcd /debug <identifier> off, puis en rebasculant le disque. |

| Coller du contenu dans PowerShell sous la console SAC génère un troisième caractère si le contenu d’origine contenait un caractère répété. | Une solution de contournement consiste à exécuter Remove-Module PSReadLine pour décharger le module PSReadLine de la session active. Cette action ne supprime pas et ne désinstalle pas le module. |

| Certaines entrées de clavier produisent une sortie étrange de la console SAC (par exemple, [A, [3~). | Les séquences d’échappement VT100 ne sont pas prises en charge par l’invite de la console SAC. |

| Le collage de chaînes longues ne fonctionne pas. | La console série limite la longueur des chaînes collées dans le terminal à 2 048 caractères afin d’empêcher toute surcharge de la bande passante du port série. |

Forum aux questions

Q : Comment puis-je envoyer des commentaires ?

R. Envoyez vos commentaires en créant un problème GitHub sur https://aka.ms/serialconsolefeedback. Vous pouvez également envoyer des commentaires par le biais de azserialhelp@microsoft.com ou dans la catégorie Machine virtuelle de la page https://feedback.azure.com.

Q : Est-ce que la console série prend en charge l’opération Copier/Coller ?

R. Oui. Utilisez les combinaisons de touches Ctrl+Maj+C et Ctrl+Maj+V pour copier et coller du texte dans le terminal.

Q : Qui peut activer ou désactiver la console série pour mon abonnement ?

A. Pour activer ou désactiver la console série au niveau d’un abonnement, vous devez disposer des autorisations en écriture sur l’abonnement. Les rôles ayant une autorisation en écriture incluent notamment les rôles administrateur et propriétaire. Des rôles personnalisés peuvent aussi disposer d’autorisations en écriture.

Q : Qui peut accéder à la console série pour ma machine virtuelle ?

A. Vous devez disposer du rôle Contributeur de machine virtuelle ou d’un rôle supérieur vis-à-vis d’une machine virtuelle pour accéder à la console série de la machine virtuelle.

Q : Ma console série n’affiche rien. Que dois-je faire ?

A. Votre image est probablement mal configurée pour l’accès à la console série. Pour plus d’informations sur la configuration de votre image afin d’activer la console série, consultez Activer la console série dans les images personnalisées ou anciennes.

Q : La console série est-elle disponible pour les groupes de machines virtuelles identiques ?

A. Oui, c’est le cas. Consultez la section Démarrer avec la console série.

Prochaines étapes

- Pour obtenir des instructions détaillées sur les commandes CMD et PowerShell que vous pouvez utiliser dans la console SAC Windows, consultez la page Commandes Windows : CMD et PowerShell.

- La console série est également disponible pour les machines virtuelles Linux.

- En savoir plus sur les diagnostics de démarrage.

Contactez-nous pour obtenir de l’aide

Pour toute demande ou assistance, créez une demande de support ou posez une question au support de la communauté Azure. Vous pouvez également soumettre des commentaires sur les produits à la communauté de commentaires Azure.