Configurer l’action GitHub Microsoft Security DevOps

Microsoft Security DevOps est une application en ligne de commande qui intègre des outils d’analyse statique dans le cycle de vie du développement. Security DevOps installe, configure et exécute les dernières versions des outils d’analyse statique tels que les outils de conformité et de sécurité Microsoft Security Development Lifecycle (SDL). Security DevOps est piloté par les données avec des configurations portables qui permettent une exécution déterministe dans plusieurs environnements.

| Nom | Langage | Licence |

|---|---|---|

| AntiMalware | La protection contre les logiciels anti-programme malveillant, dans Windows de Microsoft Defender for Endpoint, analyse à la recherche de programmes malveillants et interrompt la génération si un programme malveillant a été détecté. Cet outil analyse par défaut le plus récent agent Windows. | Non open source |

| Bandit | Python | Licence Apache 2.0 |

| BinSkim | Binary--Windows, ELF | Licence MIT |

| ESlint | JavaScript | Licence MIT |

| Template Analyzer | Modèle ARM, Bicep | Licence MIT |

| Terrascan | Terraform (HCL2), Kubernetes (JSON/YAML), Helm v3, Kustomize, Dockerfiles, CloudFormation | Licence Apache 2.0 |

| Trivy | images conteneur, Infrastructure en tant que code (Infrastructure as Code, ou IaC) | Licence Apache 2.0 |

Prérequis

- Un abonnement Azure : Si vous ne disposez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

- Connectez vos dépôts GitHub.

- Suivez l’aide pour configurer GitHub Advanced Security afin d’afficher les évaluations de posture DevOps dans Defender pour le cloud.

- Ouvrez l’action GitHub Microsoft Security DevOps dans une nouvelle fenêtre.

- Vérifiez que les autorisations du Workflow sont définies sur Lecture et écriture sur le dépôt GitHub. Il s’agit notamment de définir les autorisations « id-token : write » dans le GitHub Workflow pour la fédération avec Defender pour le cloud.

Configurer l’action GitHub Microsoft Security DevOps

Pour configurer l’action GitHub :

Connectez-vous à GitHub.

Sélectionnez un dépôt sur lequel configurer l’action GitHub.

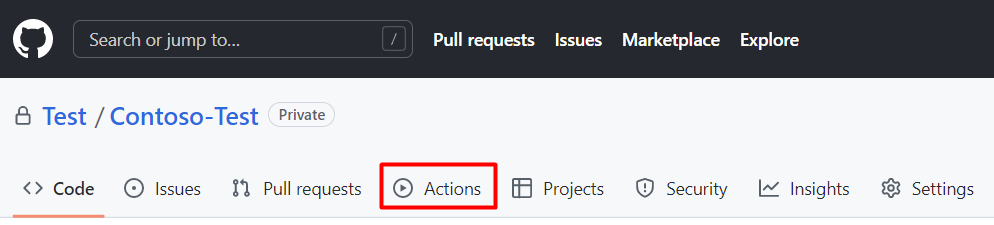

Sélectionnez Actions.

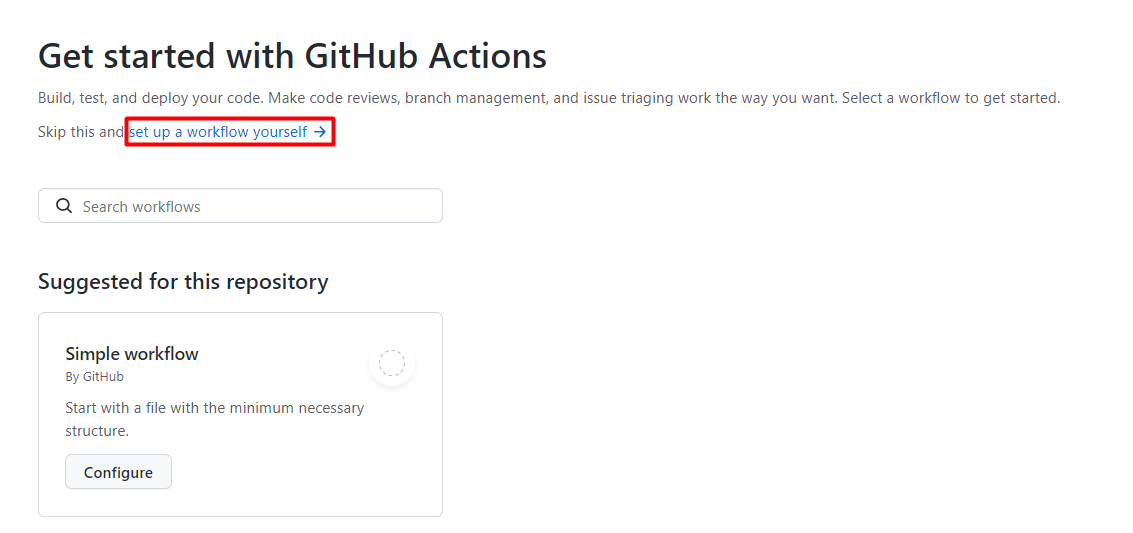

Sélectionnez Nouveau workflow.

Dans la page Prise en main de GitHub Actions, sélectionnez Configurer vous-même un workflow.

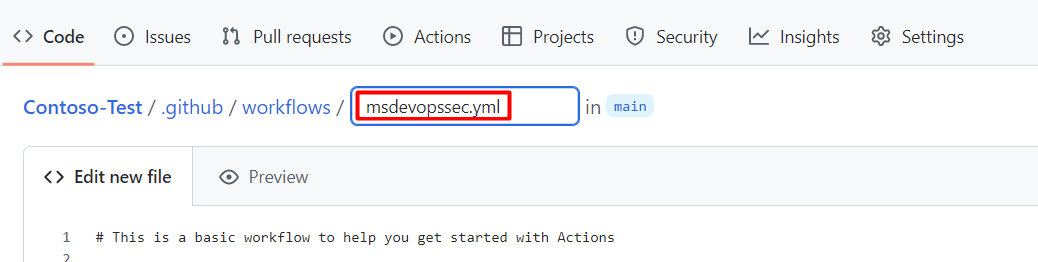

Dans la zone de texte, entrez un nom pour votre fichier de flux de travail. Par exemple :

msdevopssec.yml.

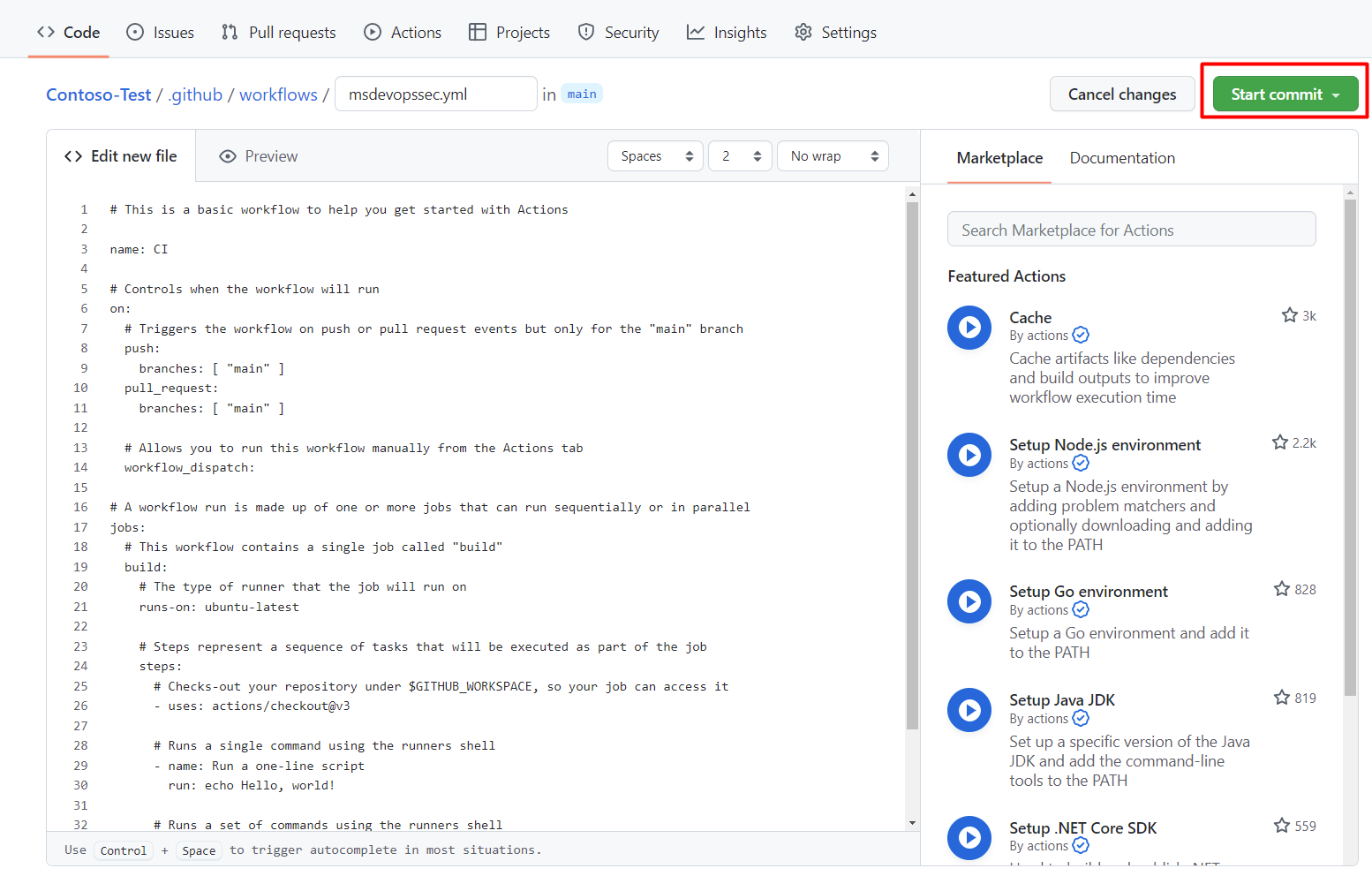

Copiez et collez l’exemple de flux de travail d’action suivant sous l’onglet Modifier le nouveau fichier.

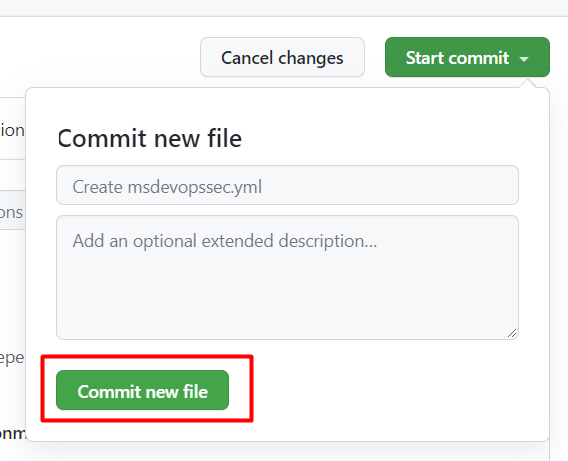

Sélectionnez Démarrer la validation.

Sélectionnez Commit new file (Valider le nouveau fichier).

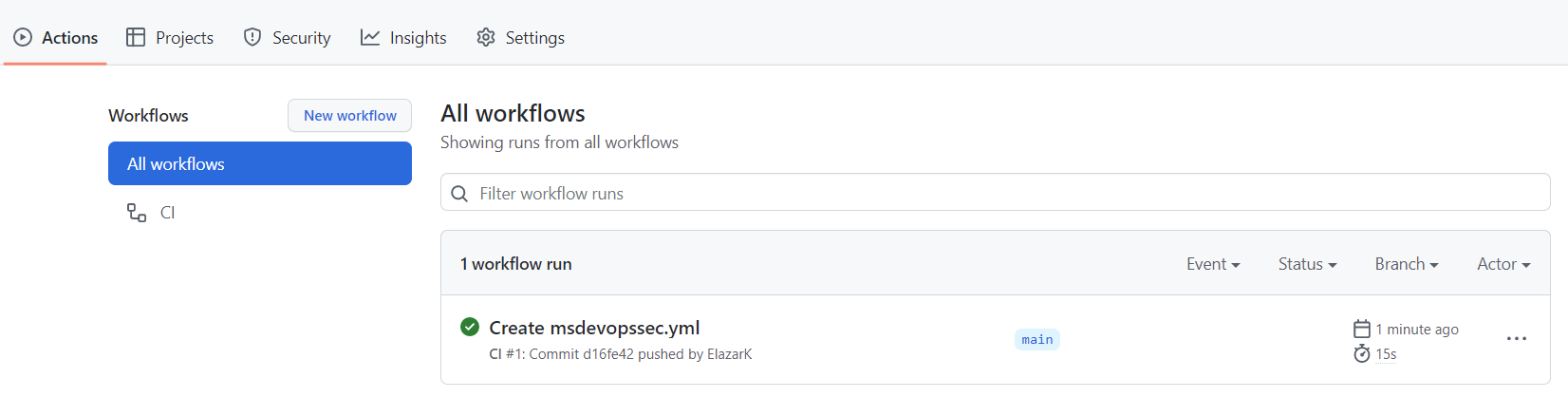

Sélectionnez Actions et vérifiez que la nouvelle action est en cours d’exécution.

Afficher les résultats de l’analyse

Pour afficher les résultats de votre analyse :

- Connectez-vous à GitHub.

- Accédez à Sécurité>Alertes d’analyse du code>Outil.

- Dans le menu déroulant, sélectionnez Filtrer par outil.

Les résultats d’analyse de code sont filtrés par des outils MSDO spécifiques dans GitHub. Ces résultats d’analyse de code sont également extraits dans des recommandations Defender pour le cloud.