Démarrage rapide : Connecter votre environnement GitHub à Microsoft Defender pour le cloud

Dans ce guide de démarrage rapide, vous connectez vos organisations GitHub dans la page Paramètres d’environnement de Microsoft Defender pour le cloud. Cette page propose une expérience d’intégration simple pour découvrir automatiquement vos dépôts GitHub.

En connectant vos environnements GitHub à Defender pour le cloud, vous étendez les fonctionnalités de sécurité de Defender pour le cloud à vos ressources GitHub et améliorez la posture de sécurité. Plus d’informations

Prérequis

Pour effectuer ce guide de démarrage rapide, les éléments suivants sont requis :

- Un compte Azure avec Defender pour le cloud intégré. Si vous n’avez pas encore de compte Azure, créez-en un gratuitement.

Disponibilité

| Aspect | Détails |

|---|---|

| État de sortie : | Disponibilité générale. |

| Prix : | Pour des informations tarifaires, consultez la page des tarifs de Defender pour le cloud |

| Autorisations nécessaires : | Administrateur de compte disposant des autorisations requises pour se connecter au portail Azure. Contributeur pour créer le connecteur sur l’abonnement Azure. Propriétaire de l’organisation dans GitHub. |

| Versions prises en charge par GitHub : | GitHub Free, Pro, Team et Enterprise Cloud |

| Régions et disponibilité : | Reportez-vous à la section Support et prérequis pour connaître la prise en charge et la disponibilité des fonctionnalités par région. |

| Clouds : |  Commercial Commercial  Nationaux (Azure Government, Microsoft Azure géré par 21Vianet) Nationaux (Azure Government, Microsoft Azure géré par 21Vianet) |

Remarque

Le rôle Lecteur de sécurité peut être appliqué sur l’étendue du connecteur Groupe de ressources/GitHub pour éviter de définir des autorisations hautement privilégiées au niveau de l’abonnement pour l’accès en lecture des évaluations de la posture de sécurité DevOps.

Connecter votre environnement GitHub

Pour connecter votre environnement GitHub à Microsoft Defender pour le cloud :

Connectez-vous au portail Azure.

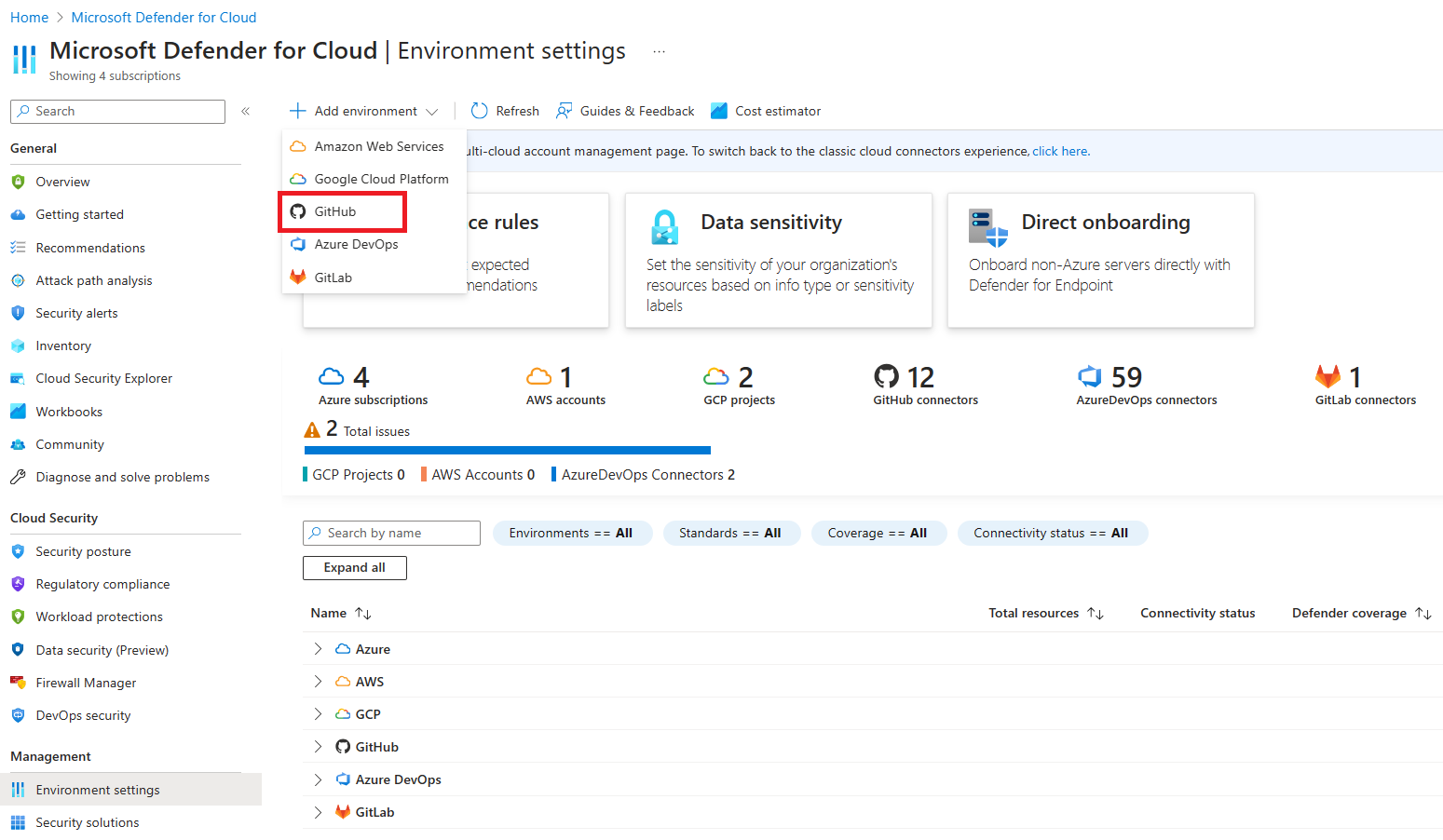

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement.

Sélectionnez Ajouter un environnement.

Sélectionnez GitHub.

Entrez un nom (limité à 20 caractères), puis sélectionnez vos abonnement, groupe de ressources et région.

L’abonnement est l’emplacement où Defender pour le cloud crée et stocke la connexion GitHub.

Sélectionnez Suivant : Configurer l’accès.

Sélectionnez Autoriser pour accorder à votre abonnement Azure l’accès à vos dépôts GitHub. Connectez-vous si nécessaire avec un compte disposant d’autorisations sur les référentiels que vous voulez protéger.

Après l’autorisation, si vous attendez trop longtemps avant d’installer l’application GitHub de sécurité DevOps, la session expire et un message d’erreur s’affiche.

Sélectionnez Installer.

Sélectionnez les organisations pour lesquelles l’application GitHub Defender pour le cloud doit être installée. Nous vous recommandons d’accorder l’accès à tous les dépôts pour vérifier que Defender pour le cloud peut sécuriser l’ensemble de votre environnement GitHub.

Cette étape accorde à Defender pour le cloud l’accès aux organisations que vous souhaitez intégrer.

Toutes les organisations pour lesquelles l’application GitHub Defender pour le cloud est installée seront intégrées à Defender pour le cloud. Pour modifier le comportement à l’avenir, sélectionnez l’une des options suivantes :

Sélectionnez toutes les organisations existantes pour découvrir automatiquement tous les référentiels dans les organisations GitHub où l’application GitHub de sécurité DevOps est installée.

Sélectionnez toutes les organisations existantes et futures pour découvrir automatiquement tous les référentiels dans les organisations GitHub où l’application GitHub de sécurité DevOps est installée et dans les futures organisations où l’application GitHub de sécurité DevOps est installée.

Remarque

Les organisations peuvent être supprimées de votre connecteur une fois la création du connecteur terminée. Pour plus d’informations, consultez la page Modifier votre connecteur DevOps.

Sélectionnez Suivant : Vérifier et générer.

Sélectionnez Create (Créer).

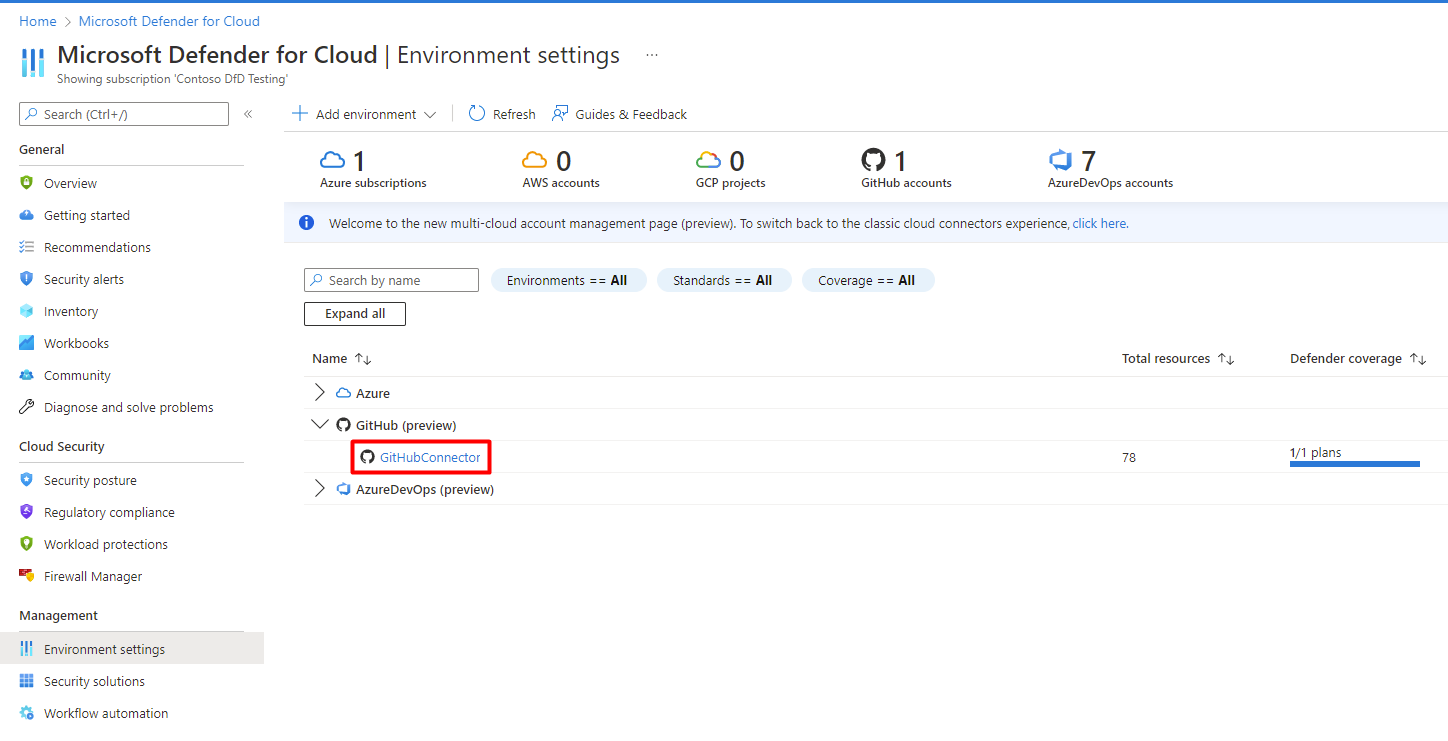

Une fois le processus terminé, le connecteur GitHub s’affiche sur la page Paramètres d’environnement.

Le service Defender pour le cloud découvre automatiquement les organisations où vous avez installé l’application GitHub de sécurité DevOps.

Remarque

Pour garantir le bon fonctionnement des fonctionnalités avancées de posture DevOps dans Defender pour le cloud, une seule instance d’une organisation GitHub peut être intégrée au locataire Azure dans lequel vous créez un connecteur.

Une fois l’intégration réussie, des ressources DevOps (par exemple, les référentiels, les builds) sont présentes dans l’inventaire et les pages de sécurité DevOps. L’affichage des ressources peut prendre jusqu’à 8 heures. Les recommandations d’analyse de sécurité peuvent nécessiter une étape supplémentaire pour la configuration de vos workflows. Les intervalles d’actualisation des résultats de sécurité varient en fonction des recommandations et des détails sont disponibles dans la page Recommandations.

Étapes suivantes

- Découvrez la Sécurité DevOps dans Defender pour le cloud.

- Découvrez comment configurer l’action GitHub Microsoft Security DevOps.