Intégrer des appareils à Microsoft Defender pour point de terminaison

Quand vous avez activé la prise en charge de Microsoft Defender pour point de terminaison dans Intune, vous établissez une connexion de service à service entre Intune et Microsoft Defender pour point de terminaison. L’organisation peut ensuite intégrer à Microsoft Defender pour point de terminaison les appareils qu’elle gère avec Intune. L’intégration, à son tour, permet la collecte de données sur les niveaux de risque des appareils.

L’unité précédente a examiné comment activer Microsoft Defender pour point de terminaison et le configurer pour l’intégration à Intune. Cette unité continue avec ce processus d’intégration. Il examine les étapes suivantes pour intégrer des appareils et configurer des stratégies de conformité et d’accès conditionnel :

Intégrer des appareils qui exécutent Android, iOS/iPadOS et Windows 10/11.

Utiliser des stratégies de conformité pour définir les niveaux de risque des appareils

Utilisez des stratégies d’accès de conformité pour bloquer les appareils qui dépassent vos niveaux de risque attendus.

Remarque

Les appareils Android et iOS/iPadOS utilisent des stratégies de protection des applications qui définissent les niveaux de risque des appareils. Les stratégies de protection des applications fonctionnent avec les appareils inscrits et les appareils non inscrits.

Les sections suivantes décrivent ces étapes.

Intégrer des appareils Windows 10

Une fois qu’une organisation a connecté Intune et Microsoft Defender pour point de terminaison, Intune reçoit un package de configuration d’intégration de Microsoft Defender pour point de terminaison. L’organisation utilise ensuite un profil de configuration d’appareil pour Microsoft Defender pour point de terminaison afin de déployer le package sur ses appareils Windows.

Le package de configuration paramètre les appareils de sorte qu’ils communiquent avec les services Microsoft Defender pour point de terminaison pour analyser les fichiers et détecter les menaces. Les appareils signalent également leurs niveaux de risque à Microsoft Defender pour point de terminaison. Les niveaux de risque sont basés sur les stratégies de conformité de l’organisation.

Remarque

Une fois qu’un appareil est intégré en utilisant le package de configuration, il n’est pas nécessaire de le refaire.

Les organisations peuvent également intégrer des appareils à l’aide de :

- Stratégie de détection et de réponse de point de terminaison (EDR). La stratégie EDR d’Intune fait partie de la sécurité des points de terminaison dans Intune. La page Microsoft Defender pour point de terminaison du centre d’administration Intune inclut un lien qui ouvre directement le flux de travail de création de stratégie EDR, qui fait partie de la sécurité des points de terminaison dans Intune. Les organisations peuvent utiliser des stratégies EDR pour configurer la sécurité des appareils sans la surcharge liée au plus grand nombre de paramètres trouvés dans les profils de configuration d’appareil. Ils peuvent également utiliser la stratégie EDR avec des appareils attachés au locataire. Les organisations utilisent Configuration Manager pour gérer ces appareils. Lorsqu’une organisation configure une stratégie EDR après avoir connecté Intune et Microsoft Defender pour point de terminaison, le paramètre de stratégie type de package de configuration du client Microsoft Defender pour point de terminaison a une nouvelle option de configuration : Automatique à partir du connecteur. Avec cette option, Intune obtient automatiquement le package d’intégration (blob) à partir de votre déploiement Defender pour point de terminaison, en remplaçant la nécessité de configurer manuellement un package d’intégration.

- Profil de configuration d’appareil. Lorsque vous créez une stratégie de configuration d’appareil pour intégrer des appareils Windows, sélectionnez le modèle Microsoft Defender pour point de terminaison. Lorsque vous vous êtes connecté Intune à Defender, Intune reçu un package de configuration d’intégration de Defender. Ce package est utilisé par le modèle pour configurer les appareils afin qu’ils communiquent avec les services Microsoft Defender pour point de terminaison, analysent les fichiers et détectent les menaces. Les appareils intégrés signalent également leur niveau de risque à Microsoft Defender pour point de terminaison en fonction de vos stratégies de conformité. Une fois qu’un appareil est intégré en utilisant le package de configuration, il n’est pas nécessaire de le refaire.

- Stratégie de groupe ou Microsoft Endpoint Configuration Manager. Pour plus d’informations sur les paramètres de Microsoft Defender pour point de terminaison, consultez Intégrer des machines Windows à l’aide de Microsoft Configuration Manager.

Conseil

Vous pouvez créer des conflits de stratégie pour les appareils lorsque vous utilisez plusieurs stratégies ou types de stratégies tels que la stratégie de configuration d’appareil et la stratégie de détection et de réponse de point de terminaison pour gérer les mêmes paramètres d’appareil (par exemple, l’intégration à Defender pour point de terminaison). Pour plus d’informations, consultez Gérer les conflits dans l’article Gérer les stratégies de sécurité .

Création du profil de configuration d’appareil pour l’intégration d’appareils Windows

Vous devez commencer par accéder au Centre d’administration Microsoft Intune. Pour ce faire, dans le Centre d’administration Microsoft 365, sélectionnez Afficher tout dans le volet de navigation. Sous le groupe Centres d’administration, sélectionnez Gestionnaire de points de terminaison.

Dans le Centre d’administration Microsoft Intune, sélectionnez Sécurité des points de terminaison dans le volet de navigation de gauche.

Dans sécurité du point de terminaison | Page Vue d’ensemble , sous la section Gérer du volet central, sélectionnez Détection et réponse de point de terminaison.

Dans sécurité du point de terminaison | Détection de point de terminaison et page de réponse , sélectionnez +Créer une stratégie dans la barre de menus.

Dans le volet Créer un profil qui s’affiche, sélectionnez Windows 10 et Versions ultérieures dans le champ Plateforme.

Dans le champ Profil , sélectionnez Détection et réponse du point de terminaison.

Sélectionnez Créer. Cela lance l’Assistant Création d’un profil .

Dans l’Assistant Création d’un profil , sous l’onglet Informations de base , entrez un nom et une description (facultatif) pour le profil, puis sélectionnez Suivant.

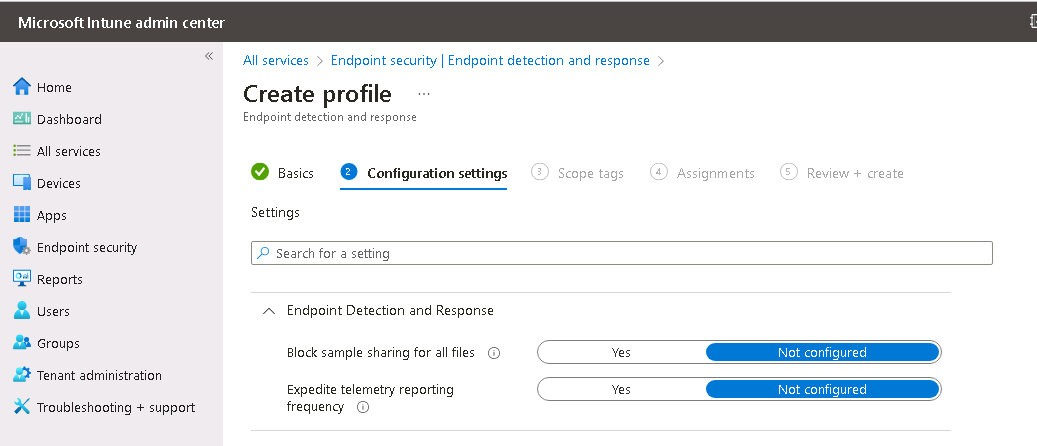

Sous l’onglet Paramètres de configuration , configurez les options suivantes pour Détection et réponse de point de terminaison, puis sélectionnez Suivant :

- Microsoft Defender pour point de terminaison type de package de configuration du client. Sélectionnez Auto à partir du connecteur pour utiliser le package d’intégration (blob) de votre déploiement Defender pour point de terminaison. Si vous intégrez un déploiement Defender pour point de terminaison différent ou déconnecté, sélectionnez Intégrer et collez le texte du fichier blob WindowsDefenderATP.onboarding dans le champ Intégration (appareil).

- Exemple de partage. Retourne ou définit le paramètre de configuration Microsoft Defender pour endpoint Sample Sharing.

- [Déconseillé] Fréquence des rapports de télémétrie. Pour les appareils à haut risque, activez ce paramètre afin qu’il signale les données de télémétrie au service Microsoft Defender pour point de terminaison plus fréquemment.

Pour plus d’informations sur les paramètres de Microsoft Defender pour point de terminaison, consultez Intégrer des machines Windows à l’aide de Microsoft Endpoint Configuration Manager.

Sélectionnez Suivant pour ouvrir la page Balises d’étendue. Les balises d’étendue sont facultatives. Sélectionnez Suivant pour continuer.

Dans la page Affectations, sélectionnez les groupes qui recevront ce profil. Lorsque vous effectuez un déploiement sur des groupes d’utilisateurs, un utilisateur doit se connecter sur un appareil avant que la stratégie ne s’applique et que l’appareil puisse s’intégrer à Defender pour point de terminaison. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil. Sélectionnez Suivant.

Dans la page Vérifier + créer, quand vous avez terminé, choisissez Créer. Le profil que vous venez de créer apparaît dans la liste lorsque vous sélectionnez le type de stratégie pour le nouveau profil. Sélectionnez OK, puis Créer pour enregistrer vos modifications, ce qui crée le profil.

Intégrer des appareils macOS

Une fois la connexion service à service établie entre Intune et Microsoft Defender pour point de terminaison, vous pouvez intégrer des appareils macOS à Microsoft Defender pour point de terminaison. L’intégration configure les appareils pour communiquer avec Microsoft Defender pour point de terminaison, qui collecte alors des données sur leur niveau de risque.

Lecture supplémentaire. Pour plus d’informations sur les instructions de configuration pour Intune, consultez Microsoft Defender pour point de terminaison pour macOS. Pour plus d’informations sur l’intégration d’appareils macOS, consultez Microsoft Defender pour point de terminaison pour Mac.

Intégrer des appareils Android

Une fois la connexion de service à service établie entre Intune et Microsoft Defender pour point de terminaison, vous pouvez intégrer des appareils Android à Microsoft Defender pour point de terminaison. L’intégration permet de les configurer de sorte qu’ils communiquent avec Defender pour point de terminaison, qui collecte alors des données sur leur niveau de risque.

Il n’existe pas de package de configuration pour les appareils Android. Au lieu de cela, consultez Vue d’ensemble de Microsoft Defender pour point de terminaison pour Android pour connaître les conditions préalables et les instructions d’intégration pour Android. Sur les appareils Android, vous pouvez également utiliser la stratégie Intune pour modifier Microsoft Defender pour point de terminaison sur Android.

Lecture supplémentaire. Pour plus d’informations, consultez Protection Web Microsoft Defender pour point de terminaison.

Intégrer des appareils iOS/iPadOS

Une fois la connexion de service à service établie entre Intune et Microsoft Defender pour point de terminaison, vous pouvez intégrer des appareils iOS/iPadOS à Microsoft Defender pour point de terminaison. L’intégration configure les appareils pour communiquer avec Defender pour point de terminaison. Il collecte ensuite des données sur le niveau de risque des appareils.

Il n’existe pas de package de configuration pour les appareils iOS/iPadOS. Au lieu de cela, consultez Vue d’ensemble de Microsoft Defender pour point de terminaison pour iOS pour connaître les prérequis et les instructions d’intégration pour iOS/iPadOS.

Pour les appareils qui exécutent iOS/iPadOS (en mode supervisé), il existe une capacité spécialisée compte tenu des fonctionnalités de gestion accrues fournies par la plateforme sur ces types d’appareils. Pour tirer parti de ces fonctionnalités, l’application Defender doit savoir si un appareil est en mode supervisé. Intune vous permet de configurer l’application Defender pour iOS via une stratégie de App Configuration (pour les appareils gérés). En guise de bonne pratique, cette stratégie doit cibler tous les appareils iOS. Pour plus d’informations, consultez Terminer le déploiement pour les appareils supervisés.

- Accédez au centre d’administration Microsoft Intune comme indiqué précédemment.

- Dans le centre d’administration Microsoft Intune, sélectionnez Applications dans le volet de navigation gauche.

- Sur les applications | Page Vue d’ensemble , sous la section Stratégie du volet central, sélectionnez Stratégies de configuration d’application.

- Sur les applications | Page Stratégies de configuration d’application, sélectionnez +Ajouter dans la barre de menus. Dans le menu déroulant qui s’affiche, sélectionnez Appareils gérés. Cela lance l’Assistant Création d’une stratégie de configuration d’application .

- Dans l’Assistant Stratégie de configuration d’application, sous l’onglet Informations de base , entrez un nom et une description de stratégie (facultatif).

- Dans le champ Plateforme , sélectionnez iOS/iPadOS.

- À droite de l’application ciblée, sélectionnez le lien Sélectionner une application .

- Dans le volet Application associée qui s’affiche, sélectionnez Word, puis Suivant.

- Sélectionnez Suivant.

- Sous l’onglet Paramètres , définissez le format des paramètres de configuration sur Utiliser le concepteur de configuration.

- Dans le champ Clé de configuration qui s’affiche, entrez issupervised.

- Dans le champ Type de valeur, sélectionnez Chaîne.

- Dans le champ Valeur de configuration , entrez {{issupervised}}.

- Sélectionnez Suivant sous l’onglet Paramètres .

- Sous l’onglet Affectations , sélectionnez les groupes à recevoir ce profil. Pour ce scénario, sélectionnez +Ajouter tous les appareils dans la barre de menus sous Groupes inclus. Il est recommandé de cibler tous les appareils. Lorsqu’un administrateur déploie un utilisateur dans des groupes d’utilisateurs, celui-ci doit se connecter sur un appareil avant que la stratégie ne s’applique.

- Sélectionnez Suivant sous l’onglet Affectations .

- Dans la page Vérifier + créer , sélectionnez Créer une fois que vous avez terminé la révision et la vérification des détails. La nouvelle stratégie doit apparaître dans la liste des stratégies de configuration d’application. Si elle n'apparaît pas immédiatement, sélectionnez l'option Actualiser dans la barre de menu.

Lecture supplémentaire. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil.

Créer et attribuer une stratégie de conformité pour définir le niveau de risque de l’appareil

Pour les appareils Android, iOS/iPadOS et Windows, la stratégie de conformité détermine le niveau de risque qu’une organisation considère comme acceptable pour ses appareils. Microsoft Defender pour point de terminaison effectue l’évaluation du niveau de risque réel pour chaque appareil, en utilisant la stratégie de conformité comme l’un de ses facteurs d’évaluation.

Lorsqu’un administrateur crée une stratégie de conformité dans Microsoft Intune pour définir le niveau de risque de l’appareil, il définit les critères auxquels l’appareil doit répondre pour se conformer aux normes de sécurité de son organization. La stratégie de conformité évalue l’état actuel de l’appareil par rapport à ces critères. Il génère ensuite un rapport de conformité qu’il envoie à Microsoft Defender pour point de terminaison.

Microsoft Defender pour point de terminaison analyse ensuite le rapport de conformité, ainsi que d’autres données de sécurité et renseignement sur les menaces, pour déterminer le niveau de risque global de l’appareil. Le niveau de risque est basé sur un large éventail de facteurs, notamment :

- Le status de conformité de l’appareil

- Configuration logicielle et matérielle de l’appareil

- Activité réseau

- Autres indicateurs de menaces potentielles pour la sécurité

En Résumé :

- La stratégie de conformité définit les critères de conformité des appareils.

- Microsoft Defender pour point de terminaison effectue l’évaluation réelle du niveau de risque de l’appareil.

- Microsoft Intune déploie et applique la stratégie sur l’appareil.

Si vous n’êtes pas familiarisé avec la création d’une stratégie de conformité, reportez-vous à la Créer une stratégie procédure à partir de la Créer une stratégie de conformité dans Microsoft Intune article. Les informations suivantes sont spécifiques à la configuration de Microsoft Defender pour point de terminaison dans le cadre d’une stratégie de conformité :

Accédez au centre d’administration Microsoft Intune comme indiqué précédemment.

Dans le centre d’administration Microsoft Intune, sélectionnez Appareils dans le volet de navigation de gauche.

Sur les appareils | Page Vue d’ensemble , sous la section Stratégie du volet central, sélectionnez Stratégies de conformité.

Sur les stratégies de conformité | Page Stratégies , sélectionnez +Créer un profil dans la barre de menus.

Dans le volet Créer une stratégie qui s’affiche , sélectionnez lechamp Plateforme , puis sélectionnez l’une des plateformes dans le menu déroulant qui s’affiche. Sélectionnez Créer. Cela lance l’Assistant Stratégie de conformité [plateforme sélectionnée].

Dans l’Assistant Stratégie de conformité [plateforme sélectionnée], sous l’onglet Informations de base , entrez un nom et une description de la stratégie (facultatif). Sélectionnez Suivant.

Sous l’onglet Paramètres de conformité, développez le groupe Microsoft Defender pour point de terminaison. Sélectionnez le champ Exiger que l’appareil soit au niveau ou sous le score de risque de l’ordinateur . Dans le menu déroulant qui s’affiche, sélectionnez votre niveau préféré. Pour plus d’informations, consultez Microsoft Defender pour point de terminaison détermine les classifications de niveau de menace.

- Claires. Ce niveau est le plus sécurisé. Si l’appareil fait l’objet de menaces, il ne peut pas accéder aux ressources de l’entreprise. Microsoft Defender pour point de terminaison évalue les appareils présentant des menaces comme non conformes. (Microsoft Defender pour point de terminaison utilise la valeur Sécurisé.)

- Faible. L’appareil est conforme s’il n’existe que des menaces de bas niveau. Microsoft Defender pour point de terminaison évalue les appareils présentant des niveaux de menace moyens ou élevés comme non conformes.

- Moyen. L’appareil est conforme si les menaces détectées sur l’appareil sont faibles ou moyennes. Microsoft Defender pour point de terminaison évalue les appareils présentant des niveaux de menace élevés comme non conformes.

- Élevé. Ce niveau est le moins sécurisé et autorise tous les niveaux de menace. La stratégie classe les appareils avec des niveaux de menace élevés, moyens ou faibles comme conformes.

Sélectionnez Suivant sous l’onglet Paramètres de conformité .

Sous l’onglet Actions en cas de non-conformité , ajoutez la séquence d’actions sur les appareils de non-conformité. Notez l’action par défaut intitulée Marquer l’appareil non conforme, qui Microsoft Defender pour point de terminaison effectue immédiatement après avoir évalué un appareil comme non conforme. Vous pouvez éventuellement modifier la planification de cette action si vous ne souhaitez pas que l’action soit effectuée immédiatement. Ajoutez toutes les autres actions non conformes requises par votre organization, puis sélectionnez Suivant.

Sous l’onglet Affectations , sélectionnez les groupes à recevoir ce profil. Pour ce scénario, sélectionnez +Ajouter tous les appareils dans la barre de menus sous Groupes inclus. Il est recommandé de cibler tous les appareils. Lorsqu’un administrateur déploie un utilisateur dans des groupes d’utilisateurs, celui-ci doit se connecter sur un appareil avant que la stratégie ne s’applique.

Sélectionnez Suivant sous l’onglet Affectations .

Dans la page Vérifier + créer , sélectionnez Créer une fois que vous avez terminé la révision et la vérification des détails. Une fois que le système a créé la stratégie, une fenêtre s’affiche pour la stratégie nouvellement créée.

Créer et affecter une stratégie de protection des applications pour définir le niveau de menace de l’appareil

Lorsque vous créez une stratégie de protection d’application pour une application protégée, Microsoft Intune déploie la stratégie sur l’appareil. Le service Microsoft Intune App Protection applique ensuite la stratégie. Toutefois, Microsoft Defender pour point de terminaison effectue l’évaluation du niveau de menace de l’appareil. Pour ce faire, il surveille en permanence l’appareil à la recherche de menaces et de vulnérabilités potentielles pour la sécurité.

La stratégie de protection des applications permet de protéger l’application et ses données sur l’appareil, mais elle n’a pas d’impact direct sur l’évaluation du niveau de menace de l’appareil. Au lieu de cela, Microsoft Defender pour point de terminaison détermine le niveau de menace de l’appareil en fonction d’un large éventail de facteurs, notamment :

- Threat Intelligence

- Analyse comportementale

- Autres données de sécurité collectées et analysées par le service Microsoft Defender pour point de terminaison.

En Résumé :

- Microsoft Intune déploie et applique la stratégie de protection des applications.

- Microsoft Defender pour point de terminaison évalue le niveau de menace de l’appareil.

Passez en revue la procédure de créer une stratégie de protection des applications pour iOS/iPadOS ou Android. Utilisez ensuite les informations suivantes sur les pages Applications, Lancement conditionnel et Affectations :

Apps. Sélectionnez les applications que vous souhaitez cibler par les stratégies de protection des applications. Un administrateur peut ensuite bloquer ou réinitialiser ces applications de manière sélective en fonction de l’évaluation des risques de l’appareil auprès du fournisseur mobile de défense contre les menaces de votre choix.

Lancement conditionnel. Sous Conditions de l’appareil, utilisez la zone de liste déroulante pour sélectionner Niveau maximal de menace d’appareil autorisé. Sélectionnez l’une des options suivantes pour le niveau de menace valeur:

- Sécurisé Ce niveau est le plus sécurisé. L'appareil ne peut pas avoir de menace présente et continuer à accéder aux ressources de l’entreprise. Microsoft Defender pour point de terminaison évalue les appareils présentant des menaces comme non conformes.

- Faible. L’appareil est conforme si seules les menaces de bas niveau sont présentes. Microsoft Defender pour point de terminaison évalue les appareils présentant des niveaux de menace moyens ou élevés comme non conformes.

- Moyen. L’appareil est conforme si les menaces détectées sur l’appareil sont de niveau faible ou moyen. Microsoft Defender pour point de terminaison évalue les appareils présentant des niveaux de menace élevés comme non conformes.

-

Élevé. Ce niveau est le moins sécurisé et autorise tous les niveaux de menace, à l’aide de La défense contre les menaces mobiles (MTD) à des fins de création de rapports uniquement. L’application MTD doit être activée sur les appareils avec ce paramètre. Sélectionnez l’une des options recommandées suivantes pour l’administrateur en fonction de l’action au niveau de la menace :

- Bloquer l’accès

- Réinitialiser les données

Devoirs. Affectez la stratégie à des groupes d’utilisateurs. Intune protection des applications évalue les appareils utilisés par les membres du groupe pour l’accès aux données d’entreprise sur les applications ciblées.

Importante

Si vous créez une stratégie de protection des applications pour une application protégée, Microsoft Defender pour point de terminaison évalue le niveau de menace de l’appareil. Selon la configuration, Microsoft Intune bloque ou réinitialise de manière sélective (via le lancement conditionnel) les appareils qui ne répondent pas à un niveau acceptable. Les appareils bloqués ne peuvent pas accéder aux ressources d’entreprise tant que le fournisseur MTD choisi n’a pas résolu la menace sur l’appareil et l’a signalé à Intune.

Créer une stratégie d'accès conditionnel

Les stratégies d’accès conditionnel peuvent utiliser les données de Microsoft Defender pour point de terminaison pour bloquer l’accès aux ressources pour les appareils qui dépassent le niveau de menace que vous définissez. Vous pouvez bloquer l’accès aux ressources d’entreprise à partir d’un appareil (comme SharePoint ou Exchange Online). Ce service applique les stratégies d'accès conditionnel pour Microsoft 365 et d'autres services cloud de Microsoft. Lorsque Microsoft Defender pour points de terminaison estime qu'un appareil n'est pas conforme, le service d'accès conditionnel reçoit une notification et peut prendre des mesures pour bloquer l'accès aux ressources de l'entreprise pour cet appareil.

En Résumé :

- Microsoft Defender pour les points de terminaison fournit les renseignements sur les menaces et les données d'évaluation des risques que le service d'accès conditionnel utilise pour déterminer si un appareil est conforme.

- Microsoft Intune déploie des stratégies de conformité sur les appareils et s'assure qu'ils répondent aux normes de sécurité requises.

- Le service d'accès conditionnel de Microsoft Entra ID bloque les dispositifs qui dépassent le niveau de menace défini par une organisation.

Conseil

L’accès conditionnel est une technologie Microsoft Entra. Le nœud Accès conditionnel trouvé dans le centre d’administration Microsoft Intune est le nœud de Microsoft Entra.

Complétez les étapes suivantes pour créer une politique d'accès conditionnel basée sur la conformité des appareils :

Accédez au centre d’administration Microsoft Intune comme indiqué précédemment.

Dans le centre d'administration Microsoft Intune, sélectionnez Sécurité des terminaux dans le volet de navigation de gauche.

Sur la page Sécurité des points de terminaison – Vue d'ensemble, dans la section Gérer du volet central, sélectionnez Accès conditionnel .

Sur la page Accès conditionnel | Stratégies, sélectionnez +Nouvelle stratégie dans la barre de menu.

Dans la page Nouveau , entrez un nom de stratégie. Définissez ensuite les affectations et les contrôles d’accès associés à la stratégie. Par exemple :

Dans la section Utilisateurs , utilisez les onglets Inclure ou Exclure pour configurer les groupes qui reçoivent cette stratégie.

Pour Ressources cibles, définissez Sélectionner ce à quoi cette stratégie s’applique auxapplications cloud, puis choisissez les applications à protéger. Par exemple, choisissez Sélectionner des applications, puis sélectionnez Sélectionner, recherchez et sélectionnez Office 365 SharePoint Online et Office 365 Exchange Online.

Pour Conditions, sélectionnez Applications clientes , puis définissez Configurer sur Oui. Ensuite, sélectionnez les zones case activée pour Navigateur et Applications mobiles et clients de bureau. Ensuite, sélectionnez Terminé pour enregistrer la configuration de l’application cliente.

Pour Accorder, configurez cette stratégie pour qu’elle s’applique en fonction des règles de conformité des appareils. Par exemple :

- Sélectionnez Accorder l’accès.

- Cochez la case case activée exiger que l’appareil soit marqué comme conforme.

- Sélectionnez Exiger tous les contrôles sélectionnés. Choisissez Sélectionner pour enregistrer la configuration d’octroi.

Pour Activer la stratégie, sélectionnez Activé , puis Créer pour enregistrer vos modifications.

Vérification des connaissances

Choisissez la meilleure réponse à chacune des questions ci-dessous.