Activer l’authentification multifacteur

Exercice - Activer l’authentification multifacteur (MFA)

L’authentification multifacteur (MFA) protège les identités des consommateurs en leur demandant une deuxième méthode de vérification. Un accès conditionnel Microsoft Entra regroupe des signaux pour prendre des décisions et appliquer des stratégies de sécurité. Pour notre site web d’épicerie, nous allons appliquer une stratégie d’accès conditionnel qui demande une authentification multifacteur. La stratégie d’accès conditionnel cible tous les utilisateurs sans condition.

Remarque

Vous aurez besoin au moins du rôle d’annuaire Administrateur de la stratégie d’authentification pour activer l’authentification multifacteur.

Vous avez des commentaires ? Faites-nous savoir comment se déroule votre projet de preuve de concept. Nous aimerions connaître votre opinion.

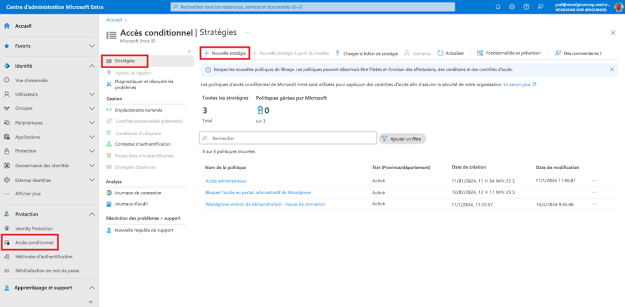

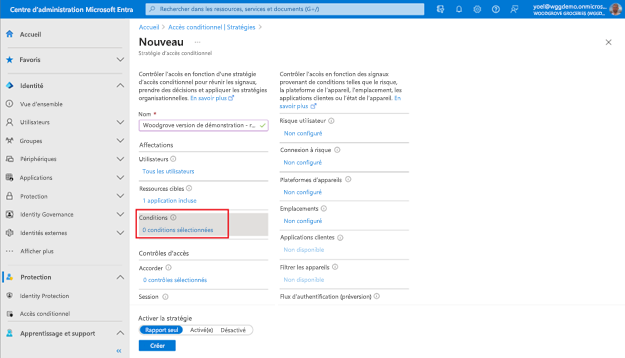

Commencez par créer une stratégie d’accès conditionnel pour sécuriser l’application. Connectez-vous au centre d’administration Microsoft Entra et accédez à Protection>Accès conditionnel. Sélectionnez ensuite Nouvelle stratégie.

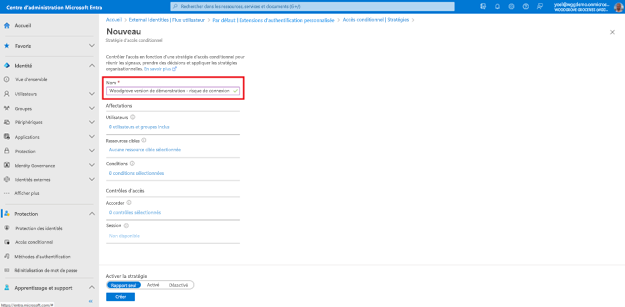

Donnez à votre stratégie un Nom, par exemple connexion à risque.

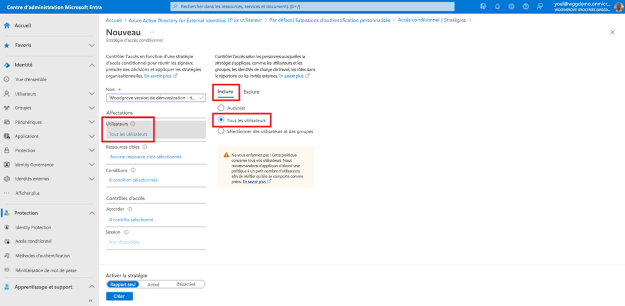

Sous Affectations, sélectionnez le lien sous Utilisateurs. Ensuite, sous l’onglet Inclure, sélectionnez Tous les utilisateurs. Sous l’onglet Exclure, vous pouvez sélectionner des utilisateurs et des groupes pour les comptes d’accès d’urgence ou de secours de votre organisation.

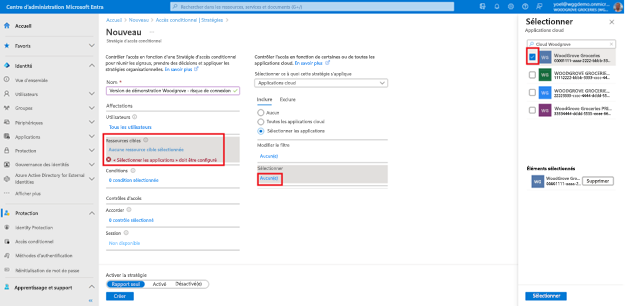

Sous Affectations, sélectionnez Ressources cibles. Ensuite, sous l’onglet Inclure, choisissez l’option Sélectionner des applications, puis cliquez sur le bouton Sélectionner. Recherchez votre application, sélectionnez-la, puis sélectionnez Sélectionner.

Ignorez la section Conditions et passez à l’étape suivante.

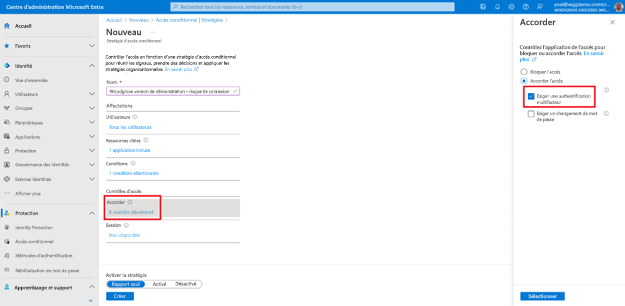

Sous Contrôles d’accès>Accorder, sélectionnez Accorder l’accès. Sélectionnez ensuite Exiger l’authentification multifacteur. Avec ce type d’octroi, les utilisateurs doivent remplir des critères de sécurité supplémentaires tels que l’e-mail, les appels téléphoniques ou les SMS.

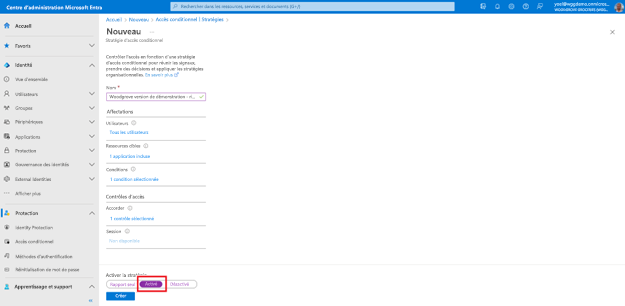

Confirmez vos paramètres et réglez Activer la stratégie sur Activé. Sélectionnez Créer pour créer votre stratégie.

Bravo ! Vous avez créé une stratégie d’accès conditionnel qui demande aux utilisateurs de procéder à une authentification multifacteur. Pour vérifier l’expérience utilisateur, connectez-vous à votre application.

Créez une stratégie d’accès conditionnel

L’exemple suivant crée une stratégie d’accès conditionnel. Cette stratégie cible toutes les connexions de tous les utilisateurs (à l’exception de l’Administrateur général du locataire). Dans la demande ci-dessous, remplacez {web-or-mobile-app-ID} par votre propre application web ou mobile (ID d’application, et non ID d’objet). Notez que vous pouvez ajouter d’autres applications.

POST https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

{

"templateId": null,

"displayName": "Woodgrove demo - sign in risk",

"state": "enabled",

"sessionControls": null,

"conditions": {

"userRiskLevels": [],

"signInRiskLevels": [

"high",

"medium"

],

"clientAppTypes": [

"all"

],

"platforms": null,

"locations": null,

"times": null,

"deviceStates": null,

"devices": null,

"clientApplications": null,

"applications": {

"includeApplications": [

"{web-or-mobile-app-ID}"

],

"excludeApplications": [],

"includeUserActions": [],

"includeAuthenticationContextClassReferences": [],

"applicationFilter": null

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [],

"includeGroups": [],

"excludeGroups": [],

"includeRoles": [],

"excludeRoles": [],

"includeGuestsOrExternalUsers": null,

"excludeGuestsOrExternalUsers": null

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [],

"termsOfUse": [],

"authenticationStrength": null

}

}