Ajouter l’authentification multifacteur (MFA) à une application

S’applique à : Locataires de main-d’œuvre

Locataires de main-d’œuvre  Locataires externes (en savoir plus)

Locataires externes (en savoir plus)

L’authentification multifacteur (MFA) ajoute une couche de sécurité à vos applications en demandant aux utilisateurs de fournir une deuxième méthode pour vérifier leur identité lors de l’inscription ou de la connexion. Les locataires externes prennent en charge deux méthodes d’authentification comme deuxième facteur :

- Email avec mot de passe unique : une fois que l’utilisateur se connecte avec son e-mail et son mot de passe, il est invité à entrer un code secret envoyé à son e-mail. Pour autoriser l’utilisation des mots de passe uniques par e-mail pour l’authentification multifacteur, définissez la méthode d’authentification de votre compte local sur Email avec mot de passe. Si vous choisissez Email avec mot de passe unique, les clients qui utilisent cette méthode pour la connexion principale ne pourront pas l’utiliser pour la vérification secondaire MFA.

- Authentification par SMS : même si les SMS ne sont pas une option pour l’authentification de premier facteur, ils sont disponibles en tant que deuxième facteur pour la MFA. Les utilisateurs qui se connectent avec e-mail et mot de passe, e-mail et code secret à usage unique ou identités sociales comme Google, Facebook ou Apple, sont invités à effectuer une deuxième vérification à l’aide de SMS. Notre authentification multifacteur par SMS inclut des vérifications automatiques de fraude. Si nous soupçonnons une fraude, nous demanderons à l’utilisateur de remplir un CAPTCHA pour confirmer qu’il n’est pas un robot avant d’envoyer le code SMS pour vérification. Il assure également des garanties contre la fraude téléphonique. SMS est une fonctionnalité d’extension. Votre client doit être lié à un abonnement actif et valide. En savoir plus

Cet article explique comment appliquer l’authentification multifacteur pour vos clients en créant une stratégie d’accès conditionnel Microsoft Entra et en ajoutant l’authentification multifacteur à votre flux utilisateur d’inscription et de connexion.

Conseil

Pour essayer cette fonctionnalité, accédez à la version de démonstration Woodgrove Groceries et démarrez le cas d’utilisation « Authentification multifactorielle ».

Prérequis

- Un locataire externe Microsoft Entra.

- Flux d’utilisateur d’inscription et de connexion.

- Une application enregistrée dans votre locataire externe et ajoutée au flux des utilisateurs qui s’inscrivent et s’identifient.

- Un compte avec au moins le rôle Administrateur de sécurité pour configurer les stratégies d’accès conditionnel et l’authentification multifacteur.

- SMS est une fonctionnalité d’extension et nécessite un abonnement lié. Si votre abonnement expire ou est annulé, les utilisateurs finaux ne pourront plus s’authentifier par SMS, ce qui pourrait les empêcher de se connecter conformément à votre stratégie d’authentification multifacteur (MFA).

Créer une stratégie d’accès conditionnel

Créez une stratégie d’accès conditionnel dans votre locataire externe qui invite les utilisateurs à effectuer une authentification MFA quand ils s’inscrivent ou se connectent à votre application. (Pour en savoir plus, voir Stratégie commune d’accès conditionnel : exiger la MFA pour tous les utilisateurs).

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

Si vous avez accès à plusieurs locataires, utilisez l’icône Paramètres

dans le menu du haut pour basculer vers votre locataire externe depuis le menu Annuaires + abonnements.

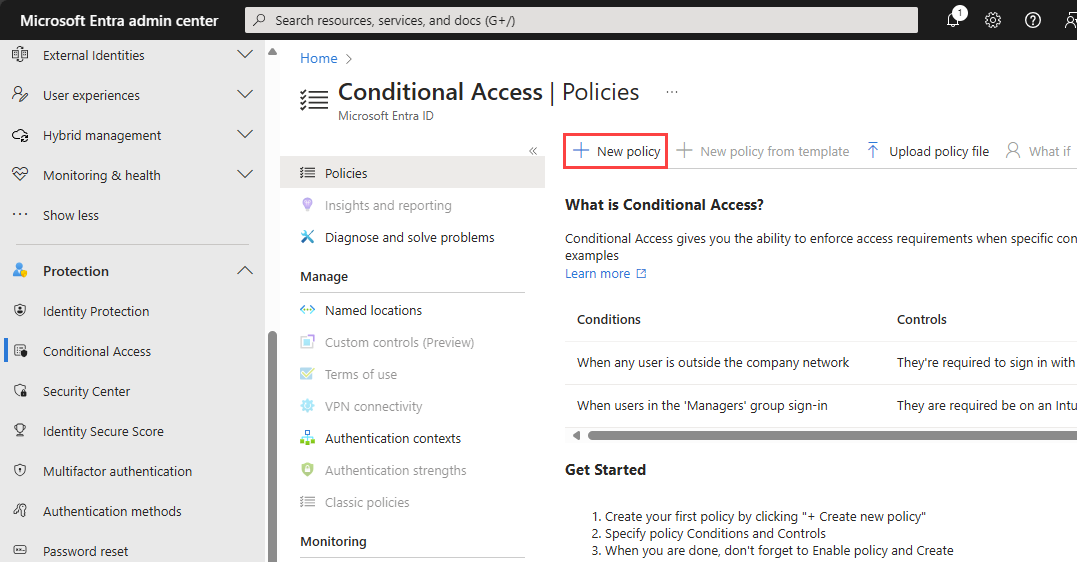

dans le menu du haut pour basculer vers votre locataire externe depuis le menu Annuaires + abonnements.Accédez à Protection>Accès conditionnel>Stratégies, puis sélectionnez Nouvelle stratégie.

Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

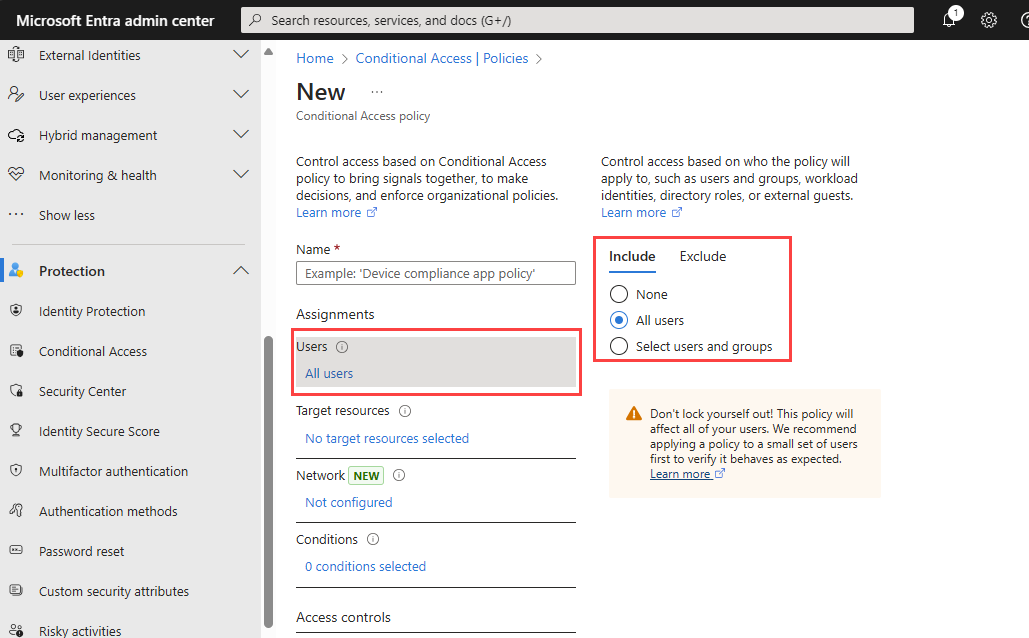

Sous Affectations, sélectionnez le lien sous Utilisateurs.

a. Dans l’onglet Inclure, sélectionnez Tous les utilisateurs.

b. Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation. Choisissez ensuite Sélectionner.

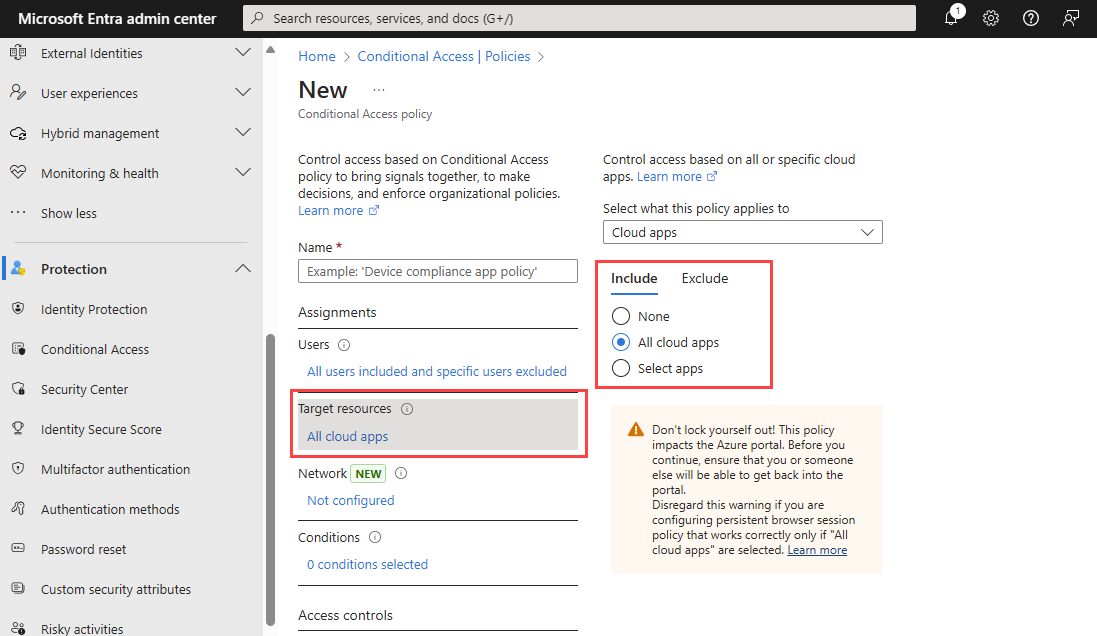

Sélectionnez le lien sous Ressources cibles.

a. Sous l’onglet Inclure, choisissez l’une des options suivantes :

Choisissez Toutes les ressources (anciennement « Toutes les applications cloud »).

Choisissez Sélectionner les ressources, puis sélectionnez le lien sous Sélectionner. Recherchez votre application, sélectionnez-la, puis sélectionnez Sélectionner.

b. Sous l’onglet Exclure, sélectionnez les applications ne nécessitant pas d’authentification multifacteur.

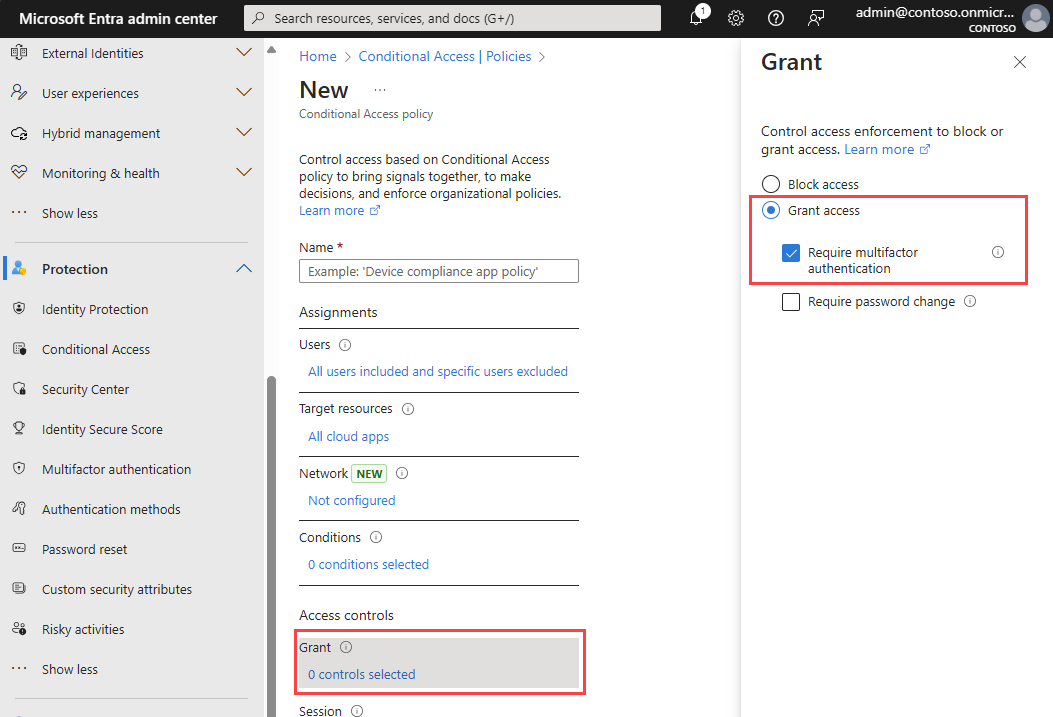

Sous Contrôles d’accès , sélectionnez le lien sous Accorder. Sélectionnez Accorder l’accès, sélectionnez Exiger l’authentification multifacteur, puis sélectionnez Sélectionner.

Confirmez vos paramètres et réglez Activer la stratégie sur Activé.

Sélectionnez Créer pour créer votre stratégie.

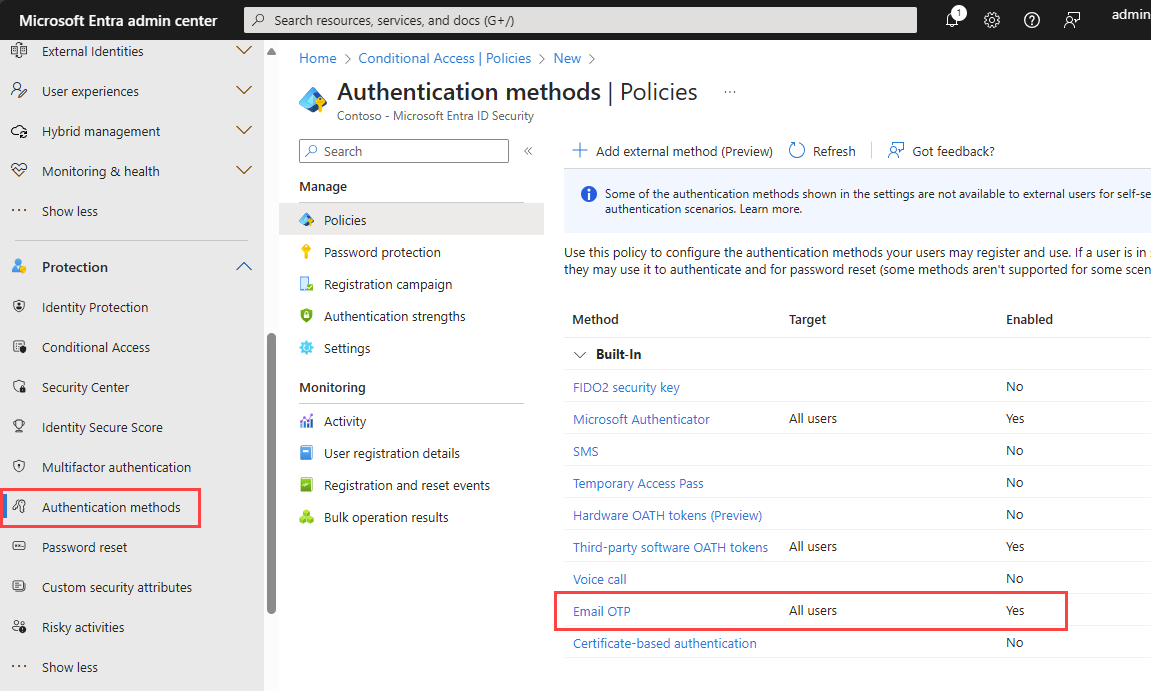

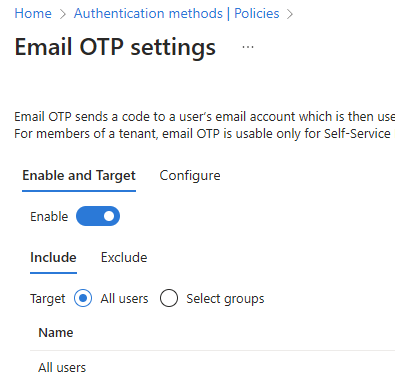

Activer le code secret à usage unique par e-mail en tant que méthode MFA

Activez la méthode d’authentification par code secret à usage unique par e-mail dans votre locataire externe pour tous les utilisateurs.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

Accédez à Protection>Méthodes d’authentification.

Dans la liste Méthode, sélectionnez Email mot de passe à usage unique.

Sous Activer et cibler, activez le bouton à bascule Activer.

Sous Inclure, en regard de Cibler, sélectionnez Tous les utilisateurs.

Cliquez sur Enregistrer.

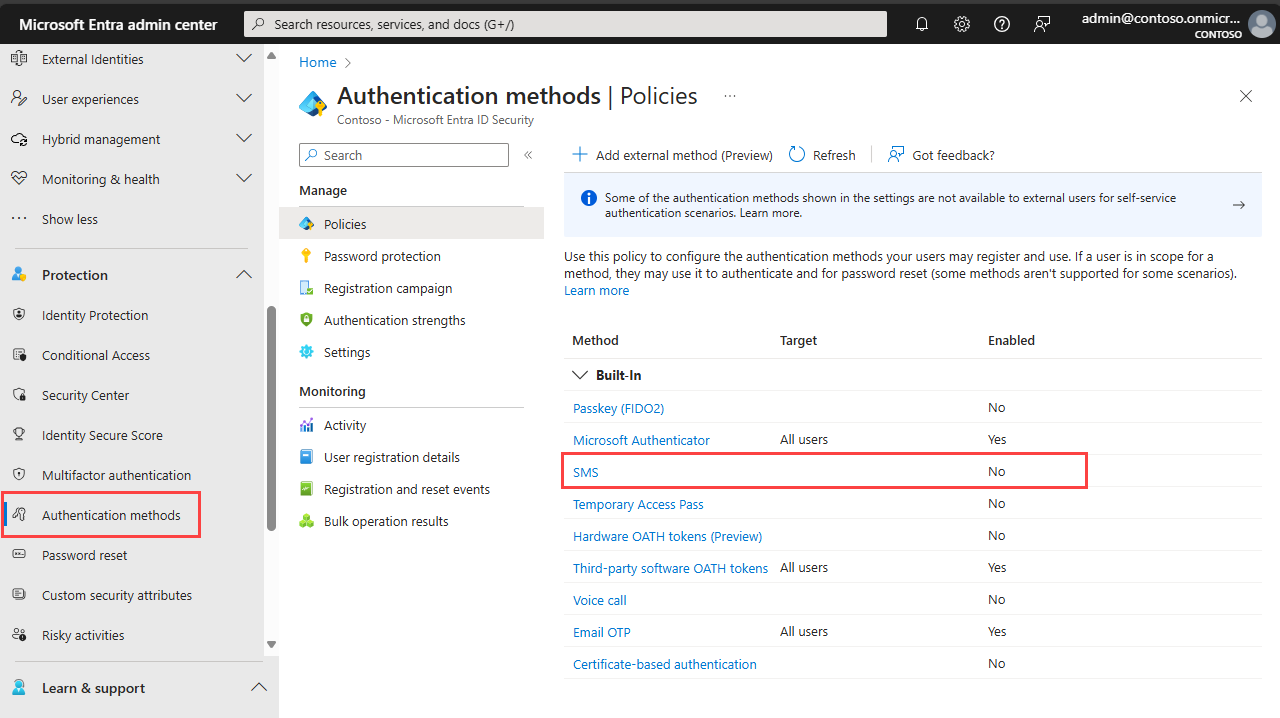

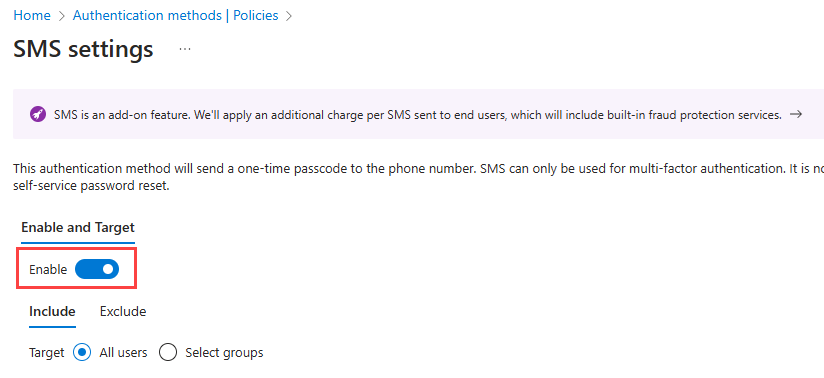

Activer les SMS en tant que méthode MFA

Activez la méthode d’authentification par SMS dans votre locataire externe pour tous les utilisateurs.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

Accédez à Protection>Méthodes d’authentification.

Dans la liste Méthode, sélectionnez SMS.

Sous Activer et cibler, activez le bouton à bascule Activer.

Sous Inclure, en regard de Cibler, sélectionnez Tous les utilisateurs.

Cliquez sur Enregistrer.

Activer les télécommunications pour les régions avec consentement

À partir de janvier 2025, certains indicatifs téléphoniques internationaux seront désactivés par défaut pour la vérification SMS. Si vous souhaitez autoriser le trafic à partir de régions désactivées, vous devez les activer pour votre application à l’aide de la stratégie Microsoft Graph onPhoneMethodLoadStartevent. Consultez Régions nécessitant un consentement pour la vérification SMS.

Tester la connexion

Dans un navigateur privé, ouvrez votre application et sélectionnez Se connecter. Vous devez être invité à entrer une autre méthode d’authentification.