Vue d’ensemble de la sécurité Surface Hub

Surface Hub et Surface Hub 2S offrent une expérience de type Appliance verrouillée avec un microprogramme de plateforme personnalisé exécutant le système d’exploitation Windows 10 Collaboration. L’appareil obtenu prend la philosophie traditionnelle, « à usage unique », la philosophie « exécuter uniquement ce dont vous avez besoin » et offre une version moderne de celui-ci. Conçu pour prendre en charge une expérience utilisateur de collaboration riche, Surface Hub est protégé contre les menaces de sécurité en perpétuelle évolution.

Conçu sur Windows 10, Surface Hub offre aux administrateurs informatiques une sécurité moderne à échelle de l’entreprise, leur permettant d’appliquer la protection des données avec BitLocker, le module de plateforme sécurisée 2,0 (TPM), ainsi que la sécurité dans le Cloud avec Windows Defender (également appelé Microsoft Defender).

Astuce

Pour Surface Hub 3, consultez Bonnes pratiques de sécurité pour les Surface Hubs exécutant Salles Microsoft Teams sur Windows

Sécurité de défense en profondeur

Les protocoles de sécurité sont démarrés dès que Surface Hub est activé. Au niveau du microprogramme, Surface Hub charge uniquement le système d’exploitation et ses composants en réponse à plusieurs vérifications de sécurité. Surface Hub utilise une stratégie de défense en profondeur qui implique la superposition de sous-composants défensifs indépendants pour protéger l’ensemble du système en cas de défaillance partielle. Cette pratique de l’industrie s’est avérée très efficace pour atténuer les attaques unilatérales potentielles et les faiblesses des sous-composants.

L’interface moderne Unified Extensible Firmware Interface (UEFI) est configurée de façon statique et sécurisée par Microsoft afin d’initialiser uniquement un système d’exploitation Windows 10 Team authentifié à partir d’un stockage interne. Chaque ligne de code qui s’exécute sur Surface Hub a sa signature vérifiée avant l’exécution. Seules les applications signées par Microsoft, dans le cadre du système d’exploitation ou installées via le Microsoft Store, peuvent s’exécuter sur Surface Hub. Tout code ou application ne répondant pas à ces exigences est bloqué.

Les systèmes de sécurité Surface Hub incluent les fonctionnalités suivantes :

- Défenses au démarrage. Chargent uniquement les composants approuvés du système d’exploitation Surface Hub.

- Défenses du système d'exploitation. Protège contre l’exécution de logiciels ou de code involontaires ou malveillants.

- Défenses de l’interface utilisateur. Fournissent aux utilisateurs finaux une interface utilisateur sécurisée, empêchant ainsi l’accès à des activités potentiellement dangereuses telles que l’exécution de fichiers exécutables à partir de la ligne de commande.

Défenses au démarrage

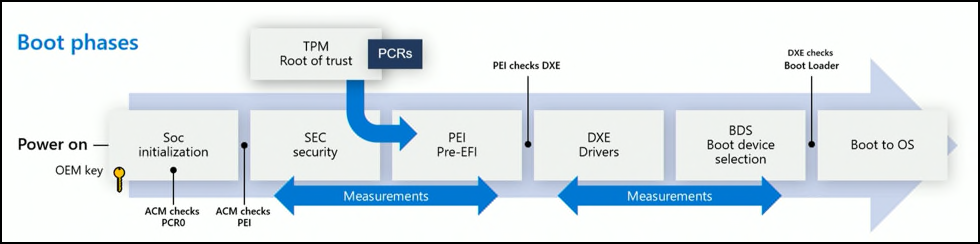

Le SoC dispose d’un processeur de sécurité séparé de tous les autres cœurs. Lorsque vous démarrez le Surface Hub pour la première fois, le processeur de sécurité démarre avant que tout autre élément puisse être chargé.

Démarrage sécurisé

Le démarrage sécurisé permet de vérifier que les composants du processus de démarrage, pilotes et système d’exploitation compris, sont validés par rapport à une base de données de signatures valides et connues. Sur Surface Hub, une signature spécifique à la plateforme doit être validée préalablement au chargement du système d’exploitation Windows Team autorisé. Cela permet d’empêcher les attaques d’un système cloné ou modifié exécutant du code malveillant masqué dans ce qui semble être une expérience utilisateur standard par ailleurs. Pour plus d'informations, consultez Vue d’ensemble du démarrage sécurisé.

Défenses du système d'exploitation

Une fois le système d’exploitation vérifié comme émanant de Microsoft et le processus de démarrage Surface Hub terminé, l’appareil examine le code exécutable. En matière de sécurisation du système d’exploitation, notre approche consiste à identifier la signature du code de tous les fichiers exécutables et en autorisant uniquement ceux qui transmettent nos restrictions dans le runtime. Cette méthode de signature de code permet au système d’exploitation de vérifier l’auteur et de confirmer que le code n’a pas été modifié avant de l’exécuter sur l’appareil.

Surface Hub utilise une fonctionnalité de signature de code connue sous l’abréviation d’UMCI (User Mode Code Integrity - Intégrité du code du mode utilisateur) dans le contrôle d’application Windows (anciennement Device Guard). Les paramètres de stratégie sont configurés de manière à autoriser uniquement les applications répondant à l’une des exigences suivantes :

- Applications de plateforme Windows universelle (Microsoft Store) officiellement certifiées.

- Applications signées avec l’autorité de certification racine de production Microsoft unique, que seuls les employés Microsoft dotés d’un accès autorisé à ces certificats peuvent signer.

- Applications signées avec l’autorité de certification racine de production Surface Hub unique.

Le fichier de configuration est signé à l’aide de l’autorité de certification racine de production conçue pour empêcher la suppression ou la modification de restrictions par un tiers. Tous les autres exécutables à ce stade sont bloqués au niveau du runtime du système d’exploitation et ne peuvent pas accéder à la puissance de traitement. Cette réduction de la surface d'attaque offre les protections suivantes :

- Aucun mode de document hérité

- Aucun moteur de script hérité

- Aucun langage VML (Vector Markup Language)

- Aucun objet d’assistance du navigateur

- Aucun contrôle ActiveX

Outre le blocage du code non signé ou incorrectement signé via UMCI, Surface Hub utilise le contrôle d’application Windows pour bloquer les composants Windows, tels que l’invite de commandes, PowerShell et le Gestionnaire des tâches. Ces dispositifs de protection reflètent une fonctionnalité de conception essentielle Surface Hub en tant qu’appareil informatique sécurisé. Pour plus d'informations, voir les ressources suivantes :

Défenses de l’interface utilisateur

Alors que les défenses au moment du démarrage et les protections de verrouillage du système d’exploitation fournissent une sécurité fondamentale, l’interface utilisateur fournit une couche supplémentaire conçue pour réduire davantage les risques. Pour empêcher le code malveillant d’atteindre l’appareil par le biais de pilotes, Surface Hub ne télécharge pas les pilotes avancés pour les appareils Plug-and-Play (PnP). Les appareils qui utilisent des pilotes de base, tels que des lecteurs flash USB ou des périphériques Surface Hub certifiés (haut-parleurs, microphones, caméras), fonctionnent comme prévu, mais les systèmes avancés, tels que les imprimantes, ne fonctionnent pas.

Les défenses de l’interface utilisateur simplifient également l’interface utilisateur, et empêchent l’exécution d’un logiciel ou d’un code malveillant. Les éléments de l’interface utilisateur Surface Hub suivants renforcent la sécurité de base fournie par le code de signature :

Explorateur de fichiers. Surface Hub dispose d’un Explorateur de fichiers personnalisé qui permet d’accéder rapidement aux dossiers Musique, Vidéos, Documents, Images et Téléchargements, sans exposer les utilisateurs aux fichiers système ou programme. Les autres emplacements sur le disque dur local ne sont pas disponibles via Explorateur de fichiers. En outre, de nombreux types de fichiers en cours d’exécution, tels que les fichiers d’installation .exe et .msi, ne peuvent pas s’exécuter, ce qui offre une autre couche de sécurité contre les exécutables potentiellement malveillants.

Démarrer et Toutes les applications. Les composants Démarrer et Toutes les applications du Surface Hub n’exposent pas l’accès à l’invite de commandes, à PowerShell ou à d’autres composants Windows bloqués via le contrôle d’application. De plus, les fonctionnalités d’exécution de Windows généralement accessibles sur PC à partir de la zone de recherche sont désactivées pour Surface Hub.

Améliorations de la sécurité sur Surface Hub 2S

Bien que Surface Hub et Surface Hub 2S exécutent tous les deux le même logiciel de système d’exploitation, certaines fonctionnalités propres au Surface Hub 2S offrent davantage de fonctionnalités de gestion et de sécurité, ce qui permet aux administrateurs informatiques d’effectuer les tâches suivantes :

- Gérer les paramètres UEFI avec SEMM

- Restaurer Hub avec une clé USB de démarrage

- Renforcer le compte d’appareil avec la rotation du mot de passe

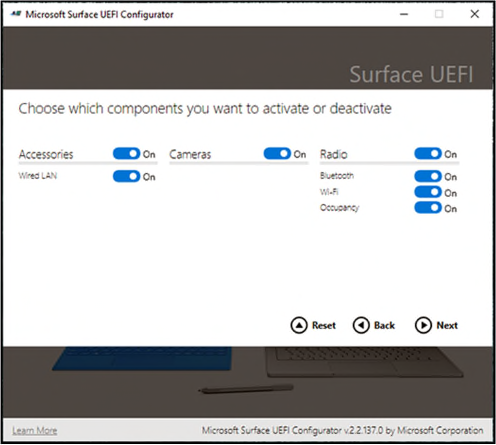

Gérer les paramètres UEFI avec SEMM

UEFI est une interface entre les éléments de plateforme matérielle sous-jacente et le système d’exploitation. Sur Surface Hub, une implémentation UEFI personnalisée permet un contrôle granulaire sur ces paramètres et empêche toute entité non-Microsoft de modifier les paramètres UEFI de l’appareil ou de démarrer sur un lecteur amovible pour modifier ou modifier le système d’exploitation.

À un niveau élevé, lors du processus de mise en service en usine, les paramètres UEFI Surface Hub sont préconfiguré pour activer le démarrage sécurisé, et configurés pour démarrer uniquement à partir du disque SSD interne, avec accès aux menus UEFI verrouillés et raccourcis supprimés. Cela scelle l’accès à UEFI et permet à l’appareil de démarrer uniquement dans le système d’exploitation Windows Team installé sur Surface Hub.

Moyennant une gestion via Microsoft Surface Enterprise Management Mode (SEMM), les administrateurs informatiques peuvent déployer des paramètres UEFI sur les appareils Hub au sein d’une organisation. Cela comprend notamment la possibilité d’activer ou de désactiver les composants matériels intégrés, de protéger les paramètres UEFI contre toute modification par des utilisateurs non autorisés et d’ajuster les paramètres de démarrage.

Les administrateurs peuvent implémenter des appareils SEMM et des appareils Surface Hub 2S inscrits à l’aide du Configurateur UEFI Microsoft Surface. Pour plus d’informations, consultez Sécuriser et gérer le Surface Hub avec SEMM.

Restaurer Hub avec une clé USB de démarrage

Surface Hub 2S permet aux administrateurs de restaurer les paramètres d’usine de l’appareil à l’aide d’une image de récupération en moins de 20 minutes. En règle générale, vous optez pour cette solution lorsque votre Surface Hub ne fonctionne plus. La récupération est également utile si vous avez perdu la clé BitLocker ou si vous n’avez plus d’informations d’identification d’administrateur dans l’application Paramètres.

Renforcer le compte d’appareil avec la rotation du mot de passe

Le Surface Hub utilise un compte d’appareil, également appelé « compte de salle », pour s’authentifier auprès d’Exchange, De Microsoft Teams et d’autres services. Lorsque vous activez la rotation des mots de passe, Hub 2S génère automatiquement un nouveau mot de passe tous les sept jours, composé de 15 à 32 caractères avec une combinaison de lettres majuscules et minuscules, de chiffres et de caractères spéciaux. Étant donné que personne ne connaît le mot de passe, la rotation du mot de passe du compte d’appareil atténue efficacement les risques associés aux erreurs humaines et aux attaques potentielles de sécurité de l’ingénierie sociale.

Sécurité de classe Entreprise

Outre les configurations et fonctionnalités spécifiques au Surface Hub traitées dans ce document, Surface Hub utilise également des fonctionnalités de sécurité Windows standard, notamment les fonctionnalités suivantes :

- BitLocker. Le SSD de Surface Hub est équipé de BitLocker pour protéger les données sur l’appareil. Sa configuration respecte les normes du secteur. Pour plus d’informations, consultez Vue d’ensemble de BitLocker.

- Windows Defender. Le moteur anti-programme malveillant de Windows Defender s’exécute en continu sur Surface Hub afin de corriger automatiquement les menaces détectées. Le moteur Windows Defender reçoit automatiquement les mises à jour et peut être géré à l’aide d’outils de gestion à distance destinés aux administrateurs informatiques. Le moteur Windows Defender est un exemple parfait de notre approche de défense en profondeur : si les programmes malveillants peuvent trouver un moyen de contourner notre solution de sécurité principale basée sur la signalisation du code, ils sont pris ici. Pour plus d’informations, consultez Contrôle d’application Windows Defender et protection basée sur la virtualisation d’intégrité du code.

- Pilotes plug-and-play. Pour empêcher le code malveillant d’atteindre l’appareil via des pilotes, Surface Hub ne télécharge pas les pilotes avancés pour les appareils PnP. Cela permet aux appareils qui utilisent des pilotes de base tels que des lecteurs flash USB de fonctionner comme prévu tout en bloquant les systèmes plus avancés tels que les imprimantes.

- Module de plateforme sécurisée 2.0. Surface Hub est doté d’un module de plateforme sécurisée (dTPM - discrete Trusted Platform Module) afin de générer et stocker les clés cryptographiques et les hachages. Le module dTPM protège les clés utilisées pour la vérification des phases de démarrage, la clé principale BitLocker, la clé de connexion sans mot de passe et bien plus encore. Le module dTPM est conforme à la certification FIPS 140-2 de niveau 2, norme de sécurité informatique des États-Unis, de même qu’à la certification Critères communs utilisée dans le monde entier.

Sécurité sans fil pour Surface Hub

Surface Hub utilise la technologie de Wi-Fi Direct / Miracast et des normes Wi-Fi Protected Access (WPA2) et Wireless Protected Setup (WPS) 802.11 associées. Étant donné que l'appareil prend uniquement en charge WPS (contrairement à la clé prépartagée WPA2 (PSK) ou WPA2 Entreprise), les problèmes traditionnellement liés au chiffrement 802.11 sont simplifiés de par sa conception.

Surface Hub fonctionne à la même hauteur que le champ des récepteurs Miracast. Par conséquent, il est vulnérable à un ensemble d’exploits similaire à tous les périphériques réseau sans fil WPS. Toutefois, l’implémentation surface hub de WPS comporte des précautions supplémentaires intégrées. En outre, son architecture interne permet d’empêcher un attaquant qui a compromis la couche Wi-Fi Direct/Miracast de passer de l’interface réseau à d’autres surfaces d’attaque et réseaux d’entreprise connectés.

Miracast fait partie de la norme Wi-Fi Display, elle-même prise en charge par le protocole Wi-Fi Direct. Ces normes sont prises en charge sur les appareils mobiles modernes pour le partage d’écran et la collaboration. Wi-Fi Direct ou Wi-Fi « pair à pair » (P2P) est un standard publié par l’Alliance Wi-Fi pour les réseaux « ad hoc ». Elle permet aux appareils compatibles de communiquer directement et de créer des groupes de réseaux sans l'aide d’un point d’accès Wi-Fi traditionnel ou d'une connexion Internet.

La sécurité de Wi-Fi Direct est assurée par WPA2 à l’aide de la norme WPS. Les appareils peuvent être authentifiés à l’aide d’un code PIN numérique (WPS-PIN), d’un bouton physique ou virtuel (WPS-PBC) ou d’un message hors-bande utilisant la communication en champ proche. Surface Hub prend en charge le bouton de commande par défaut, de même que les méthodes PIN.

Comment Surface Hub traite Wi-Fi vulnérabilités directes

Vulnérabilités et attaques dans le processus d’invitation, de diffusion et de découverte Wi-Fi direct : les attaques Wi-Fi direct/Miracast peuvent cibler des faiblesses dans l’établissement de groupes, la découverte d’homologues, la diffusion d’appareils ou les processus d’invitation.

| Vulnérabilité Wi-Fi Direct | Atténuation du Surface Hub |

|---|---|

| Le processus de découverte peut rester actif pendant une période prolongée, ce qui peut permettre d’établir des invitations et des connexions sans l’approbation du propriétaire de l’appareil. | Surface Hub fonctionne uniquement en tant que propriétaire du groupe, qui n’effectue pas les processus de découverte du client ou de négociation GO. Vous pouvez désactiver entièrement la projection sans fil pour désactiver la diffusion. |

| L’invitation et la découverte via PBC permettent à un attaquant non authentifié d’effectuer des tentatives de connexion répétées, ou les connexions non authentifiées sont automatiquement acceptées. | En exigeant la sécurité du code confidentiel WPS, les administrateurs peuvent réduire le risque de connexions non autorisées ou de « bombes d’invitation », dans lesquelles les invitations sont envoyées à plusieurs reprises jusqu’à ce qu’un utilisateur en accepte une par erreur. |

Connexion par bouton pousseur wpS (Wi-Fi Protected Setup) et entrée de code confidentiel : Des faiblesses publiques ont été démontrées dans la conception et l’implémentation de méthodes WPS-PIN. WPS-PBC présente d’autres vulnérabilités qui peuvent permettre des attaques actives contre un protocole conçu pour une utilisation unique.

| Vulnérabilité Wi-Fi Direct | Atténuation du Surface Hub |

|---|---|

| La méthode de connexion au moyen d'un bouton WPS est vulnérable aux personnes malveillantes actives. La spécification WPS indique : « La méthode PBC a zéro bits d’entropie et protège uniquement contre les attaques passives par écoute clandestine. PBC protège contre les attaques par écoute clandestine et prend des mesures pour empêcher un appareil de rejoindre un réseau qui n’a pas été sélectionné par le propriétaire de l’appareil. Toutefois, l’absence d’authentification signifie que PBC ne protège pas contre les attaques actives. » Les attaquants peuvent utiliser le brouillage sans fil sélectif ou d’autres techniques de déni de service pour déclencher une Wi-Fi direct GO ou une connexion involontaire. En outre, un attaquant actif qui a simplement une proximité physique peut détruire à plusieurs reprises n’importe quel groupe direct Wi-Fi et tenter l’attaque jusqu’à ce qu’elle aboutisse. | Activer la sécurité WPS-PIN dans la configuration du Surface Hub. La spécification WPS Wi-Fi indique : « La méthode PBC ne doit être utilisée que si aucun bureau d’enregistrement prenant en charge le code confidentiel n’est disponible et que l’utilisateur WLAN est prêt à accepter les risques associés à PBC. » |

| Les implémentations WPS-PIN peuvent faire l’objet d’attaques par force brute qui ciblent une vulnérabilité dans la norme WPS. La conception de la vérification du code confidentiel fractionné a entraîné plusieurs vulnérabilités d’implémentation au cours des dernières années dans un éventail de fabricants de matériel Wi-Fi. En 2011, les chercheurs Stefan Viehböck et Craig Heffner ont publié des informations sur cette vulnérabilité et des outils tels que « Reaver » comme preuve de concept. | L’implémentation Microsoft de WPS dans Surface Hub modifie le code confidentiel toutes les 30 secondes. Pour déchiffrer le code confidentiel, un attaquant doit effectuer l’intégralité de l’exploit en moins de 30 secondes. Compte tenu de l’état actuel des outils et de la recherche dans ce domaine, il est peu probable qu’une attaque par craquage de code confidentiel par force brute par le biais de WPS réussisse. |

| WPS-PIN peut être fendu par une attaque hors connexion en raison d’une faible entropie de clé initiale (E-S1, E-S2). En 2014, Dominique Bongard a décrit une attaque « Pixie Dust » où un faible caractère aléatoire initial pour le générateur de nombre pseudo-aléatoire (PRNG) dans l’appareil sans fil permettait une attaque par force brute hors connexion. | L’implémentation Microsoft de WPS dans Surface Hub n’est pas vulnérable à cette attaque par force brute de code confidentiel hors connexion. Le protocole WPS-PIN est choisi au hasard pour chaque connexion. |

Exposition involontaire des services réseau : Les démons réseau destinés aux services Ethernet ou WLAN peuvent être exposés accidentellement en raison d’une configuration incorrecte (par exemple, la liaison à des interfaces « all »/0.0.0.0). D’autres causes possibles incluent un pare-feu d’appareil mal configuré ou des règles de pare-feu manquantes.

| Vulnérabilité Wi-Fi Direct | Atténuation du Surface Hub |

|---|---|

| Une configuration incorrecte lie un service réseau vulnérable ou non authentifié à « toutes » les interfaces, ce qui inclut l’interface Wi-Fi Direct. Cela peut exposer des services qui ne doivent pas être accessibles aux clients Wi-Fi Direct, qui peuvent être faiblement ou automatiquement authentifiés. | Dans Surface Hub, les règles de pare-feu par défaut autorisent uniquement les ports réseau TCP et UDP requis et, par défaut, refusent toutes les connexions entrantes. Configurez l’authentification forte en activant le mode WPS-PIN. |

Pontage Wi-Fi direct et d’autres réseaux câblés ou sans fil : Le pontage réseau entre les réseaux WLAN ou Ethernet est une violation de la spécification Wi-Fi Direct. Un tel pont ou une configuration incorrecte peut effectivement réduire ou supprimer les contrôles d’accès sans fil pour le réseau d’entreprise interne.

| Vulnérabilité Wi-Fi Direct | Atténuation du Surface Hub |

|---|---|

| Les appareils Wi-Fi Direct peuvent autoriser un accès non authentifié ou faiblement authentifié aux connexions réseau reliées par un pont. Cela peut permettre Wi-Fi réseaux directs d’acheminer le trafic vers un réseau local Ethernet interne ou une autre infrastructure ou vers des réseaux WLAN d’entreprise en violation des protocoles de sécurité informatique existants. | Le Surface Hub ne peut pas être configuré pour relier des interfaces sans fil ou autoriser le routage entre des réseaux disparates. Les règles de pare-feu par défaut ajoutent une défense en profondeur à tous ces routages ou ces connexions de pont. |

L’utilisation de Wi-Fi mode « hérité » direct : L’exposition à des réseaux ou appareils involontaires peut se produire lorsque vous utilisez le mode « hérité ». Des usurpations d'appareil ou des connexions involontaires peuvent survenir si le protocole WPS-PIN n'est pas activé.

| Vulnérabilité Wi-Fi Direct | Atténuation du Surface Hub |

|---|---|

| En prenant en charge à la fois Wi-Fi Direct et les clients d’infrastructure 802.11, le système fonctionne en mode de prise en charge « hérité ». Cela peut exposer indéfiniment la phase de configuration de la connexion, ce qui permet aux groupes d’être joints ou aux appareils invités à se connecter bien après la fin de la phase de configuration prévue. | Surface Hub ne prend pas en charge les clients hérités Wi-Fi Direct. Seules les connexions Wi-Fi Direct peuvent être effectuées sur le Surface Hub, même lorsque le mode WPS-PIN est activé. |

Wi-Fi Direct négociation GO lors de la configuration de la connexion : le propriétaire du groupe dans Wi-Fi Direct est analogue au « point d’accès » dans un réseau sans fil 802.11 conventionnel. La négociation peut être manipulée par un appareil malveillant.

| Vulnérabilité Wi-Fi Direct | Atténuation du Surface Hub |

|---|---|

| Si des groupes sont établis dynamiquement, ou si l’appareil direct Wi-Fi peut être fait pour rejoindre de nouveaux groupes, la négociation du propriétaire du groupe peut être gagnée par un appareil malveillant qui spécifie toujours la valeur « intention » maximale du propriétaire du groupe de 15. (Mais la connexion échoue si l’appareil est configuré pour toujours être un propriétaire de groupe.) | Surface Hub tire parti de Wi-Fi « mode autonome » direct, qui ignore la phase de négociation GO de la configuration de la connexion. Le Surface Hub est toujours le propriétaire du groupe. |

Désauthentification involontaire ou malveillante Wi-Fi : Wi-Fi désauthentification est une ancienne attaque dans laquelle un attaquant local peut accélérer les fuites d’informations dans le processus de configuration de la connexion, déclencher de nouvelles liaisons à quatre sens, cibler Wi-Fi Direct WPS-PBC pour les attaques actives ou créer des attaques par déni de service.

| Vulnérabilité Wi-Fi Direct | Atténuation du Surface Hub |

|---|---|

| Les paquets de désauthentification peuvent être envoyés par une personne malveillante non authentifiée pour que la station s’authentifie à nouveau, puis renifler l’établissement d’une liaison résultante. Des attaques cryptographiques ou par force brute peuvent être tentées lors de cet établissement de liaison. L’atténuation de ces attaques comprend l’application de stratégies de longueur et de complexité pour les clés pré-partagées, la configuration du point d’accès (le cas échéant) pour détecter les niveaux malveillants de paquets de déauthentication et l’utilisation de WPS pour générer automatiquement des clés fortes. En mode PBC, l’utilisateur interagit avec un bouton physique ou virtuel pour autoriser l’association arbitraire d’appareils. Ce processus doit se produire uniquement lors de l’installation, dans une courte fenêtre. Une fois que le bouton est automatiquement « poussé », l’appareil accepte toute station associée via une valeur de code confidentiel canonique (tous les zéros). La désauthentification peut forcer un processus de configuration récurrent. | Surface Hub utilise WPS en mode PIN ou PBC. Aucune configuration PSK n’est autorisée. Cette méthode permet d’appliquer la génération de clés fortes. Il est préférable d’activer la sécurité WPS-PIN pour Surface Hub. |

| En plus des attaques par déni de service, les paquets de désauthentification peuvent être utilisés pour déclencher une reconnexion qui ouvre à nouveau la fenêtre d’opportunité pour les attaques actives contre WPS-PBC. | Activez la sécurité WPS-PIN dans la configuration du Surface Hub. |

Divulgation d’informations sans fil de base : Les réseaux sans fil, 802.11 ou autre, sont intrinsèquement exposés au risque de divulgation d’informations. Bien que ces informations soient principalement des métadonnées de connexion ou d’appareil, ce problème reste un risque connu pour tout administrateur réseau 802.11. Wi-Fi Direct avec une authentification d'appareil via WPS-PIN révèle dans les faits les mêmes informations qu'un réseau 802.11 Entreprise ou PSK.

| Vulnérabilité Wi-Fi Direct | Atténuation du Surface Hub |

|---|---|

| Pendant la diffusion, la configuration de la connexion ou même le fonctionnement normal de connexions déjà chiffrées, les informations de base sur les appareils et la taille des paquets sont transmises sans fil. À un niveau de base, un attaquant local qui se trouve dans la plage sans fil peut examiner les éléments d’informations 802.11 pertinents pour déterminer les noms des appareils sans fil, les adresses MAC de l’équipement de communication et éventuellement d’autres détails, tels que la version de la pile sans fil, la taille des paquets ou les options configurées de point d’accès ou de propriétaire de groupe. | Le réseau direct Wi-Fi utilisé par Surface Hub ne peut pas être davantage protégé contre les fuites de métadonnées, tout comme pour les réseaux sans fil 802.11 Entreprise ou PSK. La sécurité physique et la suppression des menaces potentielles de la proximité sans fil peuvent aider à réduire les fuites d’informations potentielles. |

Jumeau maléfique sans fil ou attaques d’usurpation d’identité : Usurper le nom sans fil est une attaque simple et bien connue qu’un attaquant local peut utiliser pour attirer des utilisateurs non méfiants ou erronés pour se connecter.

| Vulnérabilité Wi-Fi Direct | Atténuation du Surface Hub |

|---|---|

| En usurpant ou en clonant le nom sans fil ou le « SSID » du réseau cible, un attaquant peut tromper l’utilisateur pour qu’il se connecte à un réseau malveillant factice. En prenant en charge miracast de jointure automatique non authentifiée, un attaquant peut capturer les supports d’affichage prévus ou lancer des attaques réseau sur l’appareil connecté. | Bien qu’il n’existe aucune protection spécifique contre la jointure d’un Surface Hub usurpé, cette vulnérabilité est partiellement atténuée de deux manières. En premier lieu, toute attaque potentielle doit être lancée physiquement dans le cadre de la portée Wi-Fi. Deuxièmement, cette attaque n’est possible que lors de la première connexion. Les connexions suivantes utilisent un groupe direct Wi-Fi persistant, et Windows se souviendra et hiérarchisera cette connexion précédente lors de l’utilisation future du hub. (Remarque : L’usurpation simultanée de l’adresse MAC, du canal Wi-Fi et du SSID n’a pas été prise en compte pour ce rapport et peut entraîner un comportement incohérent Wi-Fi.) Dans l’ensemble, cette faiblesse est un problème fondamental pour tout réseau sans fil 802.11 dépourvu de protocoles WPA2 d’entreprise tels que EAP-TLS ou EAP-PWD, que Wi-Fi Direct ne prend pas en charge. |

Recommandations renforcées concernant Surface Hub

Le Surface Hub est conçu pour favoriser la collaboration et permettre aux utilisateurs de rapidement et efficacement démarrer des réunions ou d'y participer. Les paramètres Wi-Fi Direct par défaut pour Surface Hub sont optimisés pour ce scénario.

Pour renforcer la sécurité de l’interface sans fil, les utilisateurs du Surface Hub doivent activer le paramètre de sécurité WPS-PIN. Ce paramètre désactive le mode WPS-PBC et offre l’authentification du client. Il fournit le niveau de protection le plus élevé en empêchant les connexions non autorisées au Surface Hub.

Si vous avez toujours des préoccupations concernant l’authentification et l’autorisation du Surface Hub, nous vous recommandons de connecter l’appareil à un réseau distinct. Vous pouvez utiliser Wi-Fi (par exemple, un réseau « invité » Wi-Fi) ou un réseau Ethernet distinct, de préférence un réseau physique entièrement différent. Mais un réseau local virtuel peut également fournir une sécurité accrue. Bien entendu, cette approche peut empêcher les connexions à des ressources ou services réseau internes et peut nécessiter une configuration réseau supplémentaire pour récupérer l’accès.

Également recommandé :

- Installer des mises à jour système régulières

- Mettre à jour les paramètres Miracast pour désactiver le mode de présentation automatique

En savoir plus

- Vue d’ensemble du démarrage sécurisé

- Vue d’ensemble de BitLocker

- Vue d’ensemble du contrôle des applications

- Sécuriser et gérer les Surface Hub 2S avec SEMM et UEFI

- Comment Surface Hub résout les problèmes de sécurité de Wi-Fi Direct

- Contrôle d’application Windows Defender et protection basée sur la virtualisation d’intégrité du code

- Outils Surface pour l'informatique

- FIPS 140-2 de niveau 2

- Certifications sur critères communs