Plan de récupération d’attaque par ransomware

Préparez toujours un plan de récupération d’une attaque par rançongiciel, en commençant par établir une alternative au paiement de la rançon afin d’éviter de perdre l’accès à vos données.

Important

Lisez l’ensemble de la série de prévention des ransomwares et rendez votre organisation résistante aux attaques par ransomware.

Les utilisateurs de rançongiciels qui contrôlent votre organisation disposent de plusieurs moyens pour vous forcer à payer. Les revendications se concentrent principalement sur deux catégories :

Payer une rançon pour retrouver l'accès

Les attaquants demandent un paiement en menaçant de ne pas vous redonner accès à vos systèmes et à vos données. Cela se fait généralement en chiffrant vos systèmes et vos données et en exigeant le paiement de la clé de déchiffrement.

Important

Le paiement de la rançon ne garantit pas la restauration de l’accès à vos données.

Les cybercriminels avec une motivation financière (et souvent relativement amateurs qui utilisent un kit de ressources fourni par quelqu’un d’autre) peuvent conserver les deux fichiers verrouillés par paiement. Il n'existe aucune garantie légale qu'ils fourniront une clé permettant de déchiffrer 100 % de vos systèmes et données, ou même qu'ils fourniront tout simplement une clé. Le processus de déchiffrement de ces systèmes utilise des outils personnalisés des attaquants, qui sont souvent des processus manuels et complexes.

Payer pour éviter la divulgation

Les attaquants exigent un paiement en échange de la non-divulgation de données sensibles ou gênantes sur le dark web (autres criminels) ou au grand public.

Pour éviter d’être forcé à payer (situation avantageuse pour les attaquants), l’action la plus immédiate et la plus efficace que vous pouvez entreprendre consiste à garantir que votre organisation peut restaurer l’ensemble de votre entreprise à partir d’un stockage immuable, que ni le cybercriminel, ni vous ne pouvez modifier.

Il est également très important d'identifier les ressources les plus sensibles et de les protéger avec une sécurité renforcée, mais il s'agit d'un processus plus long et plus difficile à exécuter. Nous ne voulons pas que vous soyez confronté à d'autres points au cours des phases 1 ou 2, mais nous vous recommandons de lancer le processus en associant les parties prenantes de l'entreprise, de l'informatique et de la sécurité pour poser des questions comme celles-ci et y répondre :

- Quelles ressources métier seraient les plus préjudiciables si elles étaient compromises ? Par exemple, pour quelles ressources la direction de noter entreprise serait prête à payer une demande d’extorsion si des cybercriminels les contrôlaient ?

- Sous quelles formes ces ressources métier se traduisent-elles en ressources informatiques (fichiers, applications, bases de données, serveurs et systèmes de contrôle) ?

- Comment pouvons-nous protéger ou isoler ces ressources afin que des attaquants ayant accès à l’environnement informatique général ne puissent pas y accéder ?

Sécuriser les sauvegardes

Vous devez garantir que les systèmes critiques et leurs données sont sauvegardés, et que les sauvegardes sont protégées contre l’effacement délibéré ou le chiffrement par un attaquant.

Les attaques sur vos sauvegardes visent à paralyser la capacité de votre organisation à répondre sans payer, souvent en attaquant les sauvegardes et les principaux documents nécessaires à la récupération pour vous obliger à payer les demandes d'extorsion.

La plupart des organisations ne protègent pas les procédures de sauvegarde et de restauration contre ce niveau d'attaque délibérée.

L'article Plan de sauvegarde et restauration pour la protection contre les rançongiciels indique ce qu'il faut faire avant une attaque pour protéger vos systèmes métier critiques et durant une attaque pour garantir une récupération rapide de vos opérations métier.

Découvrez comment restaurer vos fichiers OneDrive en cas d’attaque par ransomware.

Responsabilités des membres d'un programme et d'un projet

Ce tableau décrit la protection globale de vos données contre les ransomware sous l'angle d'une hiérarchie de parrainage/gestion de programme/gestion de projet pour déterminer et susciter des résultats.

| Lead | Implémenteurs | Responsabilité |

|---|---|---|

| Opérations du service informatique central ou directeur informatique (CIO) | Parrainage de la direction | |

| Responsable de programme de l'infrastructure du service informatique central | Susciter des résultats et une collaboration entre les équipes | |

| Infrastructure/sauvegarde du service informatique central | Activer la sauvegarde d'infrastructure | |

| Productivité/utilisateurs finaux du service informatique central | Activer la sauvegarde OneDrive | |

| Architecture de la sécurité | Fournir des conseils sur la configuration et les normes | |

| Stratégie et normes de sécurité | Mettre à jour les normes et les documents de stratégie | |

| Gestion de la conformité de la sécurité | Superviser pour garantir la conformité | |

Check-list d'implémentation

Appliquez ces bonnes pratiques pour sécuriser votre infrastructure de sauvegarde.

| Terminé | Tâche | Description |

|---|---|---|

| Sauvegardez automatiquement l'ensemble des données critiques à intervalles réguliers. | Vous permet de récupérer des données jusqu'à la dernière sauvegarde. | |

| Testez régulièrement votre plan de continuité d'activité/reprise d'activité (BC/DR). | Garantit une récupération rapide des opérations métier en traitant une attaque par ransomware ou extorsion avec la même importance qu'une catastrophe naturelle. | |

| Protégez les sauvegardes contre l'effacement délibéré et le chiffrement : - Protection renforcée : exigez des étapes hors bande (MFA ou PIN) avant de modifier les sauvegardes en ligne (par exemple, la Sauvegarde Azure). - Protection renforcée : stockez les sauvegardes dans un stockage immuable en ligne (par exemple, le Stockage Blob Azure) et/ou entièrement hors connexion ou hors site. |

Les sauvegardes accessibles aux cybercriminels peuvent être rendues inutilisables pour la reprise de l’activité. Implémentez un niveau de sécurité plus élevé pour l'accès aux sauvegardes et l'incapacité de modifier les données stockées dans les sauvegardes. | |

| Protégez les documents associés nécessaires pour la récupération, comme les documents de procédure de restauration, votre base de données de gestion de la configuration (CMDB, configuration management database) et les diagrammes de réseau. | Les attaquants ciblent délibérément ces ressources, car cela a un impact sur votre capacité à effectuer une récupération. Assurez-vous que ces données résistent à une attaque par ransomware. |

Résultats et chronologie de l'implémentation

Dans les 30 jours, vérifiez que le temps moyen de récupération (MTTR) répond à votre objectif de continuité d'activité/récupération d'urgence (BC/DR), tel que mesuré pendant les simulations et les opérations réelles.

Protection des données

Vous devez implémenter la protection des données pour garantir une récupération rapide et fiable après une attaque par ransomware et bloquer certaines techniques d’attaques.

Les attaques destructrices par ransomware ou extorsion fonctionnent uniquement quand l'accès légitime total aux données et aux systèmes est perdu. Garantir que les attaquants ne peuvent pas supprimer votre possibilité de reprendre les opérations en cas de non-paiement protège votre entreprise et compromet la motivation financière à attaquer votre organisation.

Responsabilités des membres d'un programme et d'un projet

Ce tableau décrit la protection globale des données de votre organisation contre les ransomware sous l'angle d'une hiérarchie de parrainage/gestion de programme/gestion de projet pour déterminer et susciter des résultats.

| Lead | Implémenteurs | Responsabilité |

|---|---|---|

| Opérations du service informatique central ou directeur informatique (CIO) | Parrainage de la direction | |

| Responsable de programme de la sécurité des données | Susciter des résultats et une collaboration entre les équipes | |

| Productivité/utilisateurs finaux du service informatique central | Implémenter les changements au locataire Microsoft 365 pour OneDrive et les dossiers protégés | |

| Infrastructure/sauvegarde du service informatique central | Activer la sauvegarde d'infrastructure | |

| Entreprise/Applications | Identifier les ressources métier critiques | |

| Architecture de la sécurité | Fournir des conseils sur la configuration et les normes | |

| Stratégie et normes de sécurité | Mettre à jour les normes et les documents de stratégie | |

| Gestion de la conformité de la sécurité | Superviser pour garantir la conformité | |

| Équipe en charge de l'éducation des utilisateurs | Garantir que les recommandations données aux utilisateurs reflètent les mises à jour des stratégies | |

Check-list d'implémentation

Appliquez ces bonnes pratiques pour protéger les données de votre organisation.

| Terminé | Tâche | Description |

|---|---|---|

| Migrez votre organisation vers le cloud : - Déplacer des données utilisateur vers des solutions cloud comme OneDrive/SharePoint pour tirer parti des fonctionnalités de gestion des versions et de corbeille. - Éduquez les utilisateurs sur la façon de récupérer leurs fichiers par eux-mêmes afin de réduire les délais et le coût de la récupération. |

Les données utilisateur présentes dans le cloud Microsoft peuvent être protégées par des fonctionnalités intégrées de gestion des données et de sécurité. | |

| Désignez des dossiers protégés. | Rend plus difficile, pour les applications non autorisées, la modification des données se trouvant dans ces dossiers. | |

| Vérifiez vos autorisations : - Découvrez les autorisations d'écriture/de suppression étendues sur les partages de fichiers, SharePoint et d'autres solutions. Par « étendues », il faut entendre un grand nombre d'utilisateurs disposant d'autorisations en écriture/suppression pour les données critiques pour l'entreprise. – Réduisez les autorisations étendues pour les emplacements des données critiques tout en répondant aux exigences de collaboration métier. – Auditez et supervisez des emplacements des données critiques pour garantir que les autorisations étendues ne réapparaissent pas. |

Réduit les risques liés aux activités de ransomware qui s'appuient sur un large accès. | |

Étape suivante

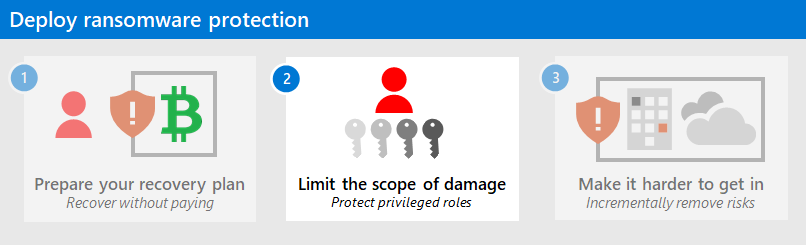

Passez à la phase 2 pour limiter l'étendue des dommages causés par une attaque en protégeant les rôles privilégiés.

Autres ressources de ransomware

Informations clés de Microsoft :

- [2023 Microsoft Digital Defense Report](https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (voir les pages 17-26)

- Microsoft Blog : Rançongiciel, Dernières menaces : Ransomware

- Rançongiciels d'origine humaine

- Se protéger rapidement contre les rançongiciels et l'extorsion

- Rapport d’analyse des menaces Ransomware : une menace omniprésente et continue dans le portail Microsoft Defender

- Approche et étude de cas de l’équipe de réponse aux incidents de Microsoft (anciennement DART/CRSP) en matière de ransomware

Microsoft 365 :

- Déployer la protection contre les rançongiciels pour votre client Microsoft 365

- Optimiser la résilience contre les ransomwares avec Azure et Microsoft 365

- Récupération après une attaque par ransomware

- Protection contre les programmes malveillants et les ransomware

- Protégez votre PC Windows 10 contre les ransomware

- Gestion des ransomware dans SharePoint en ligne

- Rapports d’analyse des menaces pour les ransomware dans le portail Microsoft Defender

Microsoft Defender XDR :

Microsoft Azure :

- Azure Defenses for Ransomware Attack

- Optimiser la résilience contre les ransomwares avec Azure et Microsoft 365

- Plan de sauvegarde et restauration pour la protection contre les rançongiciels

- Protégez vos applications contre les ransomware avec la Sauvegarde Microsoft Azure (vidéo de 26 minutes)

- Récupération après une compromission de l'identité système

- Détection avancée des attaques multiphases dans Microsoft Sentinel

- Détection de fusion des rançongiciels dans Microsoft Sentinel

Microsoft Defender for Cloud Apps :

Billets de blog de l'équipe de sécurité Microsoft :

Guide de lutte contre les rançongiciels d'origine humaine : partie 1 (septembre 2021)

Guide de lutte contre le rançongiciel gérés par l’homme : Partie 2 (septembre 2021)

Recommandations et meilleures pratiques.

3 steps to prevent and recover from ransomware (septembre 2021)

-

Cf. section Ransomware.

Human-operated ransomware attacks: A preventable disaster (Attaques par ransomware dirigées par une main humaine : un incident évitable) (mars 2020)

Inclut des analyses de chaîne d'attaque des attaques courantes.

Réponse aux rançongiciels : payer ou ne pas payer ? (Décembre 2019)

Norsk Hydro responds to ransomware attack with transparency (Norsk Hydro répond avec transparence à une attaque par ransomware) (décembre 2019)