Guide opérationnel concernant le vol de jetons

Cet article, ainsi que son arbre de décision associé, fournissent des conseils aux analystes de sécurité et aux répondants aux incidents pour identifier et examiner les attaques par vol de jetons dans une organisation. À mesure que les organisations augmentent leur posture de sécurité, les acteurs des menaces utilisent des techniques plus sophistiquées pour compromettre les ressources. Une réponse rapide est nécessaire pour examiner, contenir et corriger les dommages résultant d’attaques par vol de jetons.

Une attaque par vol de jeton se produit lorsque les acteurs de menace compromettent et relectent les jetons émis à un utilisateur, même si cet utilisateur a satisfait l’authentification multifacteur. Étant donné que les exigences d’authentification sont remplies, l’acteur de menace reçoit l’accès aux ressources organisationnelles à l’aide du jeton volé.

En savoir plus :

Prérequis

- Accéder aux journaux de connexion et d’audit Microsoft Entra ID pour les utilisateurs et les principaux de service

- Un compte d’utilisateur Microsoft Entra avec l’un des rôles suivants :

- Security Administrator

- Lecteur de sécurité

- Lecteur général

- Opérateur de sécurité

Recommandations

Bien que cela ne soit pas obligatoire, nous recommandons de :

- Activer la fonctionnalité de repérage avancée et accéder aux sept derniers jours de données d’événement

- Connecter Office 365 à Microsoft Defender for cloud Apps fournit des instructions pour connecter Microsoft Defender for cloud Apps à votre compte Microsoft 365 existant à l’aide de l’API du connecteur d’application.

- Accéder au journal d’accès unifié pour obtenir des signaux supplémentaires

- Les artefacts d’investigation dans Office 365 et où les trouver fournit des explications et des conseils aux enquêteurs pour comprendre les données disponibles et dans quel portail.

- Les détections de risque Premium de Microsoft Entra ID dans les licences Microsoft Entra ID P2 et E5 permettent des déclencheurs d’investigation et des instructions plus granulaires

- Utiliser une configuration d’authentification managée avec la synchronisation de hachage de mot de passe (PHS), non fédérée, pour accéder à des signaux supplémentaires

Spécifications

Configuration de la Gestion des informations et des événements de sécurité

Les outils SIEM (Security Information and Event Management), tels que Microsoft Sentinel, ont une visibilité centralisée des journaux. Configurez le SIEM pour ingérer des événements à risque pour :

- Journaux de connexion et journaux d’audit uniquement

- L’intégration de Microsoft Sentinel (préversion) explique comment intégrer Microsoft Defender for cloud Apps à Microsoft Sentinel (un SIEM natif cloud et SOAR évolutif) pour permettre la supervision centralisée des alertes et des données de découverte.

- Journaux de connexion et journaux d’audit

- Configurer des alertes pertinentes

En savoir plus :

- Connecter les données Microsoft Entra à Microsoft Sentinel

- Accéder aux données depuis votre hub d’événements

Configurez les règles SIEM (ou SIEM tierces) Microsoft Sentinel pour la détection et la réponse des menaces en suivant les instructions fournies dans Détecter les menaces immédiatement.

En savoir plus :

- Configurer les alertes Microsoft Entra ID Protection Tutoriel : exporter les données à risque décrit comment stocker les données pour des périodes plus longues en modifiant les paramètres de diagnostic dans Microsoft Entra ID pour envoyer les données RiskyUsers, UserRiskEvents, RiskyServicePrincipals et ServicePrincipalRiskEvents vers un espace de travail Log Analytics, archiver les données vers un compte de stockage, diffuser les données vers un hub d'événements ou envoyer les données vers une solution partenaire.

Intégrer la Gestion des informations et des événements de sécurité à Microsoft Defender for Cloud Apps

Microsoft Defender for cloud Apps et Microsoft Sentinel sont connectés par défaut. Si vous n’utilisez pas Microsoft Sentinel, connectez votre SIEM à Microsoft Defender for cloud Apps, qui prend en charge Microsoft Sentinel, ArcSight par Open Text et le format d’Common Event Format (CEF).

En savoir plus :

Intégration de la Gestion des informations et des événements de sécurité avec l’API Microsoft Graph

Connecter la Gestion des informations et des événements de sécurité avec l'API Microsoft Graph Security.

- Options d’intégration prises en charge : écrivez du code pour connecter votre application pour dériver des aperçus. La vue d’ensemble de l’API de sécurité Microsoft Graph décrit les fonctionnalités clés et fournit des exemples de codes.

- Intégrations et connecteurs natifs - créés par les partenaires Microsoft

- Connecteurs - pour l’API via des solutions de Gestion des informations et des événements de sécurité, la réponse automatisée de l’orchestration de la sécurité (SOAR), le suivi des incidents et la gestion des services (ITSM), la création de rapports, et ainsi de suite

- La liste des connecteurs de Microsoft décrit les options de connexion avec l’API Microsoft Graph Security.

Enquêtes

Consultez les sections suivantes pour obtenir des conseils sur les déclencheurs, les listes de contrôle de l'enquête, etc. Utilisez l'arbre de décision du processus de vol de jetons pour vous aider dans votre enquête et votre prise de décision.

Déclencheurs d’investigation

Chaque organisation a des scénarios typiques et atypiques. Utilisez la liste de contrôle d’investigation suivante pour déterminer les déclencheurs ou les activités inhabituelles pour :

- Identités

- Journaux d’activité de connexion

- Journaux d’audit

- Applications Office

- Appareils associés aux utilisateurs affectés

Si ces activités utilisateur sont confirmées valides, il n’y a aucune violation. S’ils ne peuvent pas être confirmés valides, supposez une violation et effectuez des actions d’atténuation. Détecter les tentatives de vol de jetons en recherchant et en examinant les types d’événements dans le portail Microsoft Sentinel ou dans une Gestion des informations et des événements de sécurité.

En savoir plus :

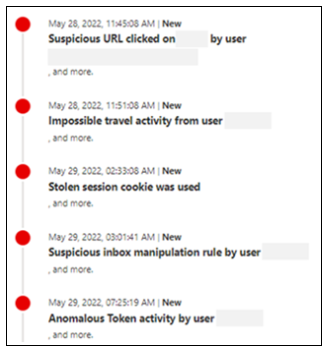

Veillez à recevoir des alertes pour les événements suivants, ce qui peut indiquer une attaque par vol de jeton :

La fonctionnalité Protection des ID Microsoft Entra présente les déclencheurs suivants :

Jeton anormal (détection hors connexion) : caractéristiques de jeton atypique détectées ou jeton utilisé à partir d’un emplacement inconnu. Les algorithmes détectant ce comportement utilisent des données de Microsoft Entra ID avec les propriétés Microsoft 365. Cette détection indique si l’attaquant remet en jeu le le jeton.

Propriétés de connexion inconnues - la connexion est anormale par rapport à l’historique de connexion. Cet événement se produit lorsque les propriétés de connexion de l’utilisateur ne sont pas familières.

Connexion inconnue - une connexion non interactive se produit. Augmentez l’examen des connexions inconnues, en particulier si elles sont détectées avec des appareils suspects. Nous vous recommandons d’attirer immédiatement l’attention sur la détection des connexions non interactives.

Tentative d’accès au jeton d’actualisation principal (PRT) : dans Windows 10 et 11, Microsoft Defender for Endpoint détecte l’accès suspect à PRT et aux artefacts associés. Les détections alimentent le score de risque Microsoft Entra, qui contrôle l’accès conditionnel aux ressources. Cette détection est faible et peu fréquente.

Détections Microsoft Defender XDR : intégrez Microsoft Entra ID Protection et Microsoft Defender XDR pour afficher les détections dans un portail.

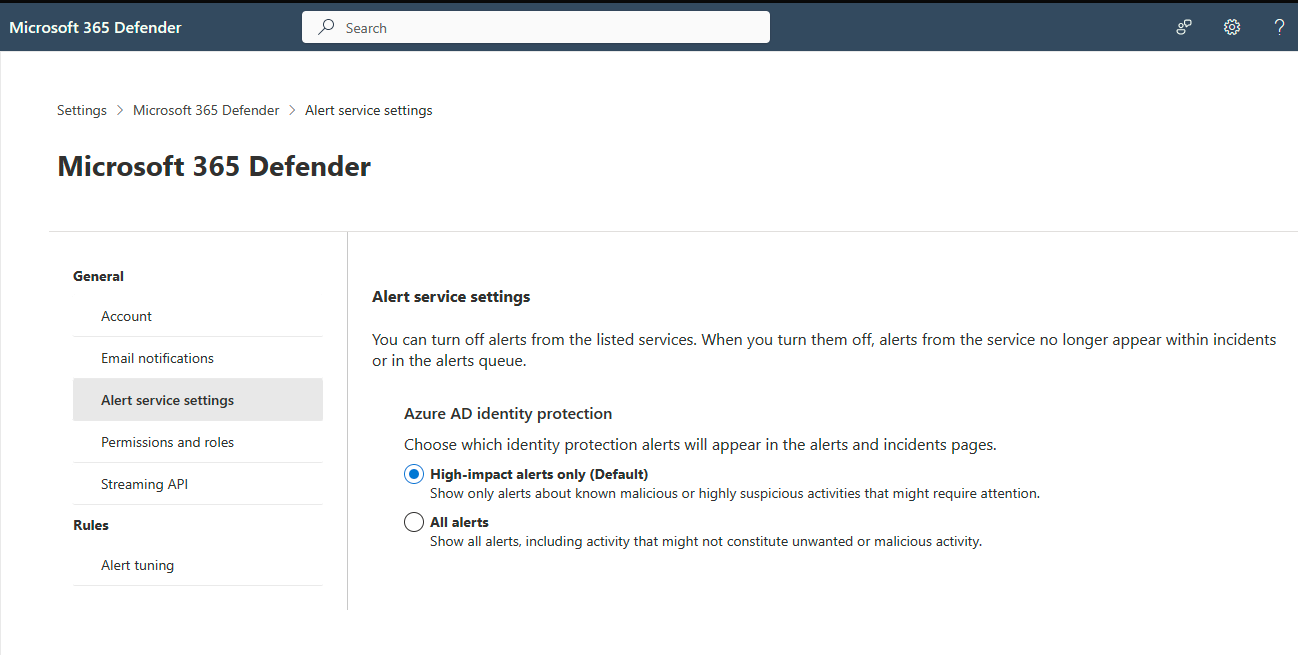

- Par défaut, les alertes les plus pertinentes pour le centre d’opérations de sécurité (SOC) sont activées. Pour toutes les détections de risque Microsoft Entra IP ou pour désactiver l’intégration, apportez la modification au Paramètre de service d’alerte Microsoft Defender XDR.

URL suspectes - un utilisateur a peut-être cliqué sur un lien d’e-mail de hameçonnage. L’e-mail suspect pourrait être un kit d’hameçonnage d’une personne mal intentionnée et le début d’une attaque.

Autres comportements suspects - Defender pour Microsoft 365 advanced hunter alert evidence et alert tables montrent des actions qui indiquent un vol de jeton. Passez en revue les journaux pour déterminer :

- Téléchargement massif par un même utilisateur

- Les téléchargement de fichiers inhabituel par un utilisateur

- L’ajout d’une authentification multifacteur ou d’informations d’identification sans mot de passe à un compte

- Des modifications ou ajouts de règles de transfert de boîte aux lettres

Démarrage de l’enquête

Avant de commencer : Complétez et activez les conditions préalables. En outre, ce guide opérationnel suppose que les clients microsoft et les équipes d’investigation n’ont pas de suite de licences Microsoft 365 E5 ou Microsoft Entra ID P2 disponibles ou configurées. Notez donc les instructions d’automatisation fournies.

Pour cette enquête, il est supposé que vous avez une indication de compromission potentielle du vol de jeton dans :

- Un rapport utilisateur

- Exempe de journaux de connexion Microsoft Entra

- Détection Microsoft Entra ID Protection

Liste de contrôle d’investigation

Avec la connaissance de vos scénarios classiques, déterminez les anomalies ou l’activité inhabituelle pour :

- Identités

- Journaux de connexion - emplacement ou appareil inattendu

- Journaux d’audit : appareils nouvellement inscrits, options d’authentification multifacteur supplémentaires ou modifications d’informations d’identification.

- Applications Office : modifications depuis le déclenchement

- Appareils - associés aux utilisateurs affectés. Évaluez les alertes depuis le déclencheur d’incident.

Preuve de compromission ou de vol de jeton : confirmation de l’utilisateur

Après avoir identifié les comptes d’utilisateur potentiellement compromis, vérifiez les activités suspectes. Ce processus diffère pour chaque organisation.

En savoir plus :

Examen de l’utilisateur et/ou de l’appareil

Si vous pensez qu’un compte ou plusieurs comptes d’utilisateur ont été compromis, différenciez vos activités d’investigation entre deux contextes : les sessions utilisateur et dispositifs de machines.

Liste de contrôle d’investigation des utilisateurs

Examinez les journaux qui indique le comportement de l’utilisateur. Il existe une activité suspecte de l’utilisateur si :

- Dans Protection des ID Microsoft Entra, ou dans une fonctionnalité similaire, les alertes suggèrent le vol de jeton

- Informations d’identification supplémentaires ou appareils ajoutés à l’utilisateur

- Enregistrer la liste des identités à révoquer

- Les utilisateurs affectés reçoivent des e-mails suspects

- Pour l’hameçonnage ou les e-mails malveillants, utilisez Microsoft Defender XDR pour examiner et déterminer si d’autres utilisateurs sont affectés

- Examiner les e-mails malveillants envoyés dans Microsoft 365 décrit comment rechercher et examiner les messages électroniques suspects.

- L'enquête sur le hameçonnage fournit des conseils sur l’identification et l’examen des attaques par hameçonnage au sein de votre organisation.

- Comptes privilégiés affectés

- Passer en revue les modifications apportées au compte privilégié après la compromission

- Création de règles de boîte de réception

- Enregistrer les règles de boîte aux lettres suspectes

- Utilisateurs compromis

- Documenter les adresses IP et les comptes d’utilisateur

- Déterminer d’autres comptes potentiellement compromis

- Identifier des authentifications supplémentaires à partir de l’adresse IP suspecte ou de la chaîne de l’agent utilisateur

Hameçonnage ou courrier électronique malveillant

S’il y a une indication de hameçonnage ou d’autres e-mails malveillants, examinez les e-mails malveillants envoyés dans Microsoft 365 décrit comment rechercher et examiner les messages électroniques suspects.

Authentifications de chaîne d’agent utilisateur ou d’adresse IP de l’attaquant

Les requêtes suivantes font référence aux tables dans Sentinel. Recherchez des signes de persistance : inscription d’authentification multifacteur, inscription d’appareil, règles de transfert de boîte aux lettres ou règles de boîte aux lettres.

Découvrez les règles dans le guide des opérations de sécurité Microsoft Entra.

AADUserRiskEvents

| where RiskEventType contains "unfamiliar" or RiskEventType contains "anomalous"

| where IpAddress == "x"

Vous pouvez également utiliser les journaux de connexion pour obtenir des utilisateurs ayant la même adresse IP.

SigninLogs

| where IPAddress == "x"

Pour les utilisateurs privilégiés, vérifiez les modifications apportées à la fenêtre de temps.

AuditLogs

| where TimeGenerated between (datetime(2023-03-01) .. datetime(2023-03-15))

| where InitiatedBy has "x"

Modifications de méthode d’authentification pour un compte privilégié

Utilisez la requête suivante pour rechercher les modifications apportées aux informations de sécurité des utilisateurs disposant de rôles d’administrateur privilégiés.

Query

let queryperiod = 14d;

let queryfrequency = 2h;

let security_info_actions = dynamic(["User registered security info", "User changed default security info", "User deleted security info", "Admin updated security info", "User reviewed security info", "Admin deleted security info", "Admin registered security info"]);

let VIPUsers = (

IdentityInfo

| where TimeGenerated > ago(queryperiod)

| mv-expand AssignedRoles

| where AssignedRoles matches regex 'Admin'

| summarize by tolower(AccountUPN));

Audit logs

| where TimeGenerated > ago(queryfrequency)

| where Category =~ "UserManagement"

| where ActivityDisplayName in (security_info_actions)

| extend Initiator = tostring(InitiatedBy.user.userPrincipalName)

| extend IP = tostring(InitiatedBy.user.ipAddress)

| extend Target =

tolower(tostring(TargetResources[0].userPrincipalName))

| where Target in (VIPUsers)

Identités douteuses et anomalies

Utilisez Log Analytics ou Sentinel (source de logs dans Microsoft Entra ID) pour découvrir les identités douteuses et les anomalies.

SigninLogs

| where UserId == "x"

| extend deviceId_ = tostring(DeviceDetail.deviceId)

| extend displayName_ = tostring(DeviceDetail.displayName)

| extend city_ = tostring(LocationDetails.city)

| extend countryOrRegion_ = tostring(LocationDetails.countryOrRegion)

| summarize min(TimeGenerated), max(TimeGenerated) by IPAddress, ResultDescription, deviceId_, displayName_, city_, countryOrRegion_, AppDisplayName

Remarque

Toutes les alertes de génération d’activité Microsoft Entra n’ont pas toutes une entrée correspondante dans SigninLogs, comme indiqué avec la détection anormale des jetons. Nous vous recommandons de voir d’autres tables, telles que OfficeActivity et AuditLogs.

OfficeActivity

| where UserId == "x"

| summarize min(TimeGenerated), max(TimeGenerated) by ClientIP, OfficeWorkload

Activité dans les tables CloudAppEvents dans Microsoft Defender XDR

L’utilisation de cette méthode dépend de la configuration de la journalisation.

M365D AH

CloudAppEvents

| where AccountId == "x"

| summarize min(Timestamp), max(Timestamp) by IPAddress, CountryCode, City, Application

CloudAppEvents décrit le schéma de repérage avancé qui contient des informations sur les activités dans diverses applications et services cloud couverts par Microsoft Defender for Cloud Apps.

Actions malveillantes dans AuditLogs, AzureActivity, AzureDevOpsAuditing et CloudAppEvents

Vérifiez ce à quoi l’attaquant a pu accéder : documents d’identité, code, référentiels, etc. Passez en revue les éléments pour obtenir des informations sensibles ou des informations d’identification codées en dur, comme illustré dans l’exemple SharePoint suivant.

OfficeActivity

| where OfficeWorkload contains "SharePoint" (or other)

| where ClientIP == "bad IP"

| project TimeGenerated, Operation, OfficeObjectId

Liste de contrôle d’investigation de l’appareil

Examinez les journaux qui enregistrent le comportement de l’appareil. Il y a activité suspecte de l’appareil si :

- Portail Microsoft Defender :

- L’appareil a des alertes liées au vol de jetons. Rechercher l’ID d’appareil : joindre AlertInfo sur AlertId| là où DeviceId est x

- Tentative possible d’accès à un jeton d’actualisation principal (PRT)

- L’utilisateur a installé des applications suspectes, des extensions ou a récemment consulté des sites web suspects. Recherchez des alertes Microsoft Defender for Endpoint pour les processus ou fichiers suspects. Les alertes peuvent inclure des alertes suspectes : processus d’implant à partir d’une menace émergente connue, d’un nom de processus, d’un comportement de processus, d’un service lancé ou d’une activité de tâche planifiée. Pour les comms C2 possibles, utilisez l’activité possible de commande et de contrôle.

- Examiner les alertes de Microsoft Defender for Endpoint décrit comment examiner les alertes qui affectent votre réseau, comprendre ce qu'elles signifient et comment les résoudre.

- Recherche avancée :

- L’appareil dispose de connexions réseau sortantes à partir de processus suspects. Recherchez une activité sortante inhabituelle pendant la fenêtre du déclencheur.

- Les comptes locaux ont effectué une activité suspecte

En savoir plus :

- Afficher et organiser la file d’attente alertes Microsoft Defender pour point de terminaison

- Examiner les appareils dans la liste des appareils Defender for Endpoint

Isoler l’appareil des réseaux

Contenir l'appareil. Effectuer des actions de réponse sur un appareil dans Microsoft Defender for Endpoint décrit comment répondre rapidement aux attaques détectées en isolant les appareils ou en collectant un package d’investigation.

Données accessibles par l’attaquant

La perte de données est la destruction ou la fuite des données. Découvrez ce à quoi l'attaquant a eu accès et la sensibilité des données. Examinez SharePoint, OneNote, Azure DevOps. Faire pivoter les informations d'identification

Procédure de perte de données

Utilisez les conseils de votre plan de récupération d’urgence sur l’accès des attaquants aux données d’entreprise. Utilisez les conseils suivants pour prévenir la perte de données et améliorer ou créer un plan de récupération d’urgence.

- Examiner les alertes de perte de données avec Microsoft Defender XDR

- Examiner les alertes de protection contre la perte de données Microsoft Purview dans Microsoft Defender XDR

- Artefacts forensique dans Office 365 et où les trouver

Autres utilisateurs ou appareils affectés : environnement entier

Interroger les indicateurs de compromission pour l’ensemble de l’environnement. Par exemple, plus d’appareils affectés. Itérer pour garantir la découverte d’utilisateurs et d’appareils affectés.

État d'isolement

Une fois que vous avez identifié un ou plusieurs utilisateurs, appareils, applications ou identités de charge de travail sont malveillants ou compromis, vous devez prendre des mesures pour contenir l’attaquant. En cas de compromission vous pourriez ne pas pouvoir déployer immédiatement les informations d’identification de l’application, ni la supprimer.

Parfois, il est plus important de collecter les détails de l’attaquant que de répondre immédiatement à l’attaque. Nous vous recommandons de prendre en compte les conseils suivants dans l’ordre. Dans cet exemple, l’isolement ou l’atténuation sont hiérarchisés par rapport à la collecte d’informations.

Important

Déterminez les effets de la désactivation des comptes d'utilisateurs ou d'appareils sur la sécurité et l'activité de l'entreprise. S’ils sont trop important, envisagez de passer à la phase de récupération.

Liste des tâches d’isolement

Modifiez le mot de passe des comptes soupçonnés de violation ou si le mot de passe du compte a été découvert.

Bloquez l’utilisateur. Révoquer l’accès utilisateur dans Microsoft Entra ID décrit comment révoquer tous les accès d’un utilisateur dans des scénarios qui incluent des comptes compromis, les licenciement d’employés et d’autres menaces internes.

Dans Protection des ID Microsoft Entra ou une fonctionnalité similaire, marquez les comptes pertinents comme compromis.

Bloquez l’adresse IP de l’attaquant.

Conseil

Les attaquants peuvent utiliser des réseaux privés virtuels légitimes (VPN), ce qui peut créer plus de risques quand ils changent d’adresses IP. Si vous utilisez l’authentification cloud, bloquez l’adresse IP dans Defender for cloud Apps ou Microsoft Entra ID. Si elle est fédérée, vous devez bloquer l’adresse IP au niveau du pare-feu devant le service de fédération Active Directory (AD FS).

Activez l’authentification multifacteur. Activer l’authentification multifacteur Microsoft Entra explique comment inviter les utilisateurs à entrer des formulaires d’identification supplémentaires lors d’un événement de connexion.

Activer Microsoft Entra ID Protection pour les risques liés à l'utilisateur et à l'ouverture de session. Stratégies de risque : Protection des ID Microsoft Entra décrit les stratégies de risque dans l’accès conditionnel Microsoft Entra qui peuvent automatiser la réponse aux risques et permettre aux utilisateurs de corriger eux-mêmes les risques détectés.

Déterminer les données compromises : e-mails, SharePoint, OneDrive, applications. Le filtre activités Microsoft Defender for cloud Apps peut analyser les activités et mettre à jour de nouvelles activités.

Maintenez l’hygiène du mot de passe. Le livre blanc Guide sur les mots de passe fournit des recommandations sur la gestion des mots de passe pour les utilisateurs finaux et les administrateurs d'identité.

Itérer jusqu’à ce que vous découvriez les comptes et les appareils affectés, et que l’attaque soit stoppée.

Récupération

Utilisez les sections suivantes pour obtenir des conseils après examen et isolement.

Liste de tâches de correction

Une fois l’enquête et l’isolement terminés, corrigez les dommages :

- Désactiver les comptes d’utilisateur et d’appareil affectés

- Révoquer les jetons actuels

- Réinitialiser les mots de passe

- Désactiver les informations d’identification et/ou appareils ajoutés

- Corriger les appareils infectés

- Désactiver les règles concernant les e-mails suspects

- Restaurer les modifications apportées par les comptes privilégiés compromis

Supprimer les informations d’identification et les appareils ajoutés

Avant de réactiver les comptes affectés, suivez les instructions suivantes. Supprimez les informations d’identification ajoutées avec l’API Graph des méthodes d’authentification Microsoft Entra.

Pour supprimer une méthode d’authentification par e-mail utilisateur, exécutez l’appel Graph suivant :

DELETE /users/{id | userPrincipalName}/authentication/emailMethods/{id}

Vous pouvez également supprimer une méthode d’authentification d’authentificateur ajoutée :

DELETE /users/{id | userPrincipalName}/authentication/microsoftAuthenticatorMethods/{microsoftAuthenticatorAuthenticationMethodId}

En savoir plus :

Supprimez les appareils inscrits par le ou les comptes d’utilisateur identifiés. Utilisez l'appel d'API Graph suivant :

DELETE /devices/{id}

DELETE /devices(deviceId='{deviceId}')

Les données accessibles aux attaquants contiennent plus d’informations d’identification

Si vous avez activé Microsoft Purview, analysez votre environnement. Utilisez la définition de l'entité Toutes les informations d'identification avec les comptes compromis. Roulez les informations d'identification comme décrit dans la section suivante sur le roullement des informations d'identification.

En savoir plus :

Expiration et rotation des secrets divulgués

Faire pivoter les secrets associés aux informations d’identification de l’utilisateur ou de l’appareil identifiés.

- Dans le Portail Azure des comptes cloud, réinitialisez les mots de passe de compte.

- Pour les comptes hybrides, réinitialisez le mot de passe de l’utilisateur deux fois comme décrit dans Révoquer l'accès d'un utilisateur dans Microsoft Entra ID.

- Dans le compte d’utilisateur Microsoft Entra, vérifiez que les appareils et l’authentification multifacteur sont sous contrôle utilisateur :

- Désactiver ou supprimer des appareils inconnus

- Avant de réactiver le compte d’utilisateur, supprimez les options ADG inconnues

- Expirez les informations d’identification codées en dur ou en texte clair dans vos référentiels de code :

- Passez en revue les informations d’identification divulguées. Les détections de risques d’identité de charge de travail décrivent comment protéger les applications et les principaux de service.

- Lancer une analyse des informations d’identification

- Supprimez les règles de boîte de réception ajoutées ou modifiées dans le portail Microsoft 365 :

Sécurisez les identités dans votre environnement

Les articles suivants fournissent de plus amples informations sur la sécurisation des identités.

- Sécurisation de l’accès privilégié

- Sécurisation de l’accès privilégié pour les déploiements hybrides et cloud dans Microsoft Entra ID

- Ajouter ou mettre à jour les informations et les paramètres de profil d’un utilisateur

- Vue d’ensemble : Supprimer un ancien employé et sécuriser les données

- Guide des opérations de sécurité Microsoft Entra

Cause première du vol de jetons

Parfois, il n’est pas possible de découvrir la cause première. Nous vous recommandons de terminer l’investigation pour dériver les détails qui peuvent afficher la cause première. Après la récupération, vous pouvez effectuer des étapes d’investigation supplémentaires pour vous aider à déterminer la cause première.

Examiner les e-mails malveillants envoyés dans Microsoft 365 décrit comment rechercher et examiner les messages électroniques suspects.

Étapes suivantes

*arbre de décision de flux de travail de vol de jetons

- Qu’est-ce que la protection de Microsoft Entra ID ?

- Évaluation continue de l’accès

- Politiques d’accès basées sur les risques

- De fort à encore plus plus fort : méthodes d’authentification résistantes au hameçonnage : le fichier Blueprint

- Force d’authentification de l’accès conditionnel

- Accès conditionnel : Protection des jetons (préversion)

- Tactiques de jeton : comment empêcher, détecter et répondre au vol de jetons cloud

- Tendances et solutions de sécurité des identités de Microsoft 2023