Obtention de valeur à partir de vos connecteurs de données

Sécurité Microsoft - Gestion de l’exposition regroupe les données de posture de sécurité de toutes vos ressources numériques, ce qui vous permet de mapper votre surface d’attaque et de concentrer vos efforts de sécurité sur les zones les plus risquées. Les données des produits Microsoft sont ingérées automatiquement une fois connectées à Exposure Management, et vous pouvez ajouter d’autres connecteurs de données à partir de sources de données externes.

Ressources et types de données importés

L’objectif de la connexion à des produits externes est de créer une visibilité complète sur l’ensemble de vos ressources numériques et tout contexte de sécurité susceptible d’avoir un impact sur votre surface d’attaque. Les types de ressources, l’enrichissement du contexte et les informations de vulnérabilité suivants sont ingérés à cet effet :

- Appareils

- Ressources cloud

- Vulnérabilités

- Informations sur la criticité des ressources

- Évaluation des risques liés aux actifs

- Détails du réseau

- Insights sur l’exposition (par exemple, exposition à Internet)

- Utilisateurs (futurs)

- Applications SaaS (futures)

Les informations sur les ressources et le contexte de sécurité sont importés dans Exposure Management et consolidés pour fournir une vue complète de la posture de sécurité de toutes les ressources numériques. Les sources de données externes actuellement prises en charge incluent Qualys, Rapid7 InsightVM, Tenable Vulnerability Management et ServiceNow CMDB.

Les données ingérées à partir des connecteurs sont normalisées et incorporées dans le graphique d’exposition et l’inventaire des appareils. La gestion des expositions utilise le contexte et les insights précieux obtenus pour générer une évaluation plus précise de votre surface d’attaque et vous fournir une compréhension plus approfondie de votre risque d’exposition. Ces données peuvent être consommées dans l’inventaire des appareils, dans les outils d’exploration Exposure Graph tels que la carte de surface d’attaque et la chasse avancée, et dans les chemins d’attaque découverts en fonction des données d’enrichissement ingérées par les connecteurs.

À terme, ces données serviront également à améliorer les métriques de sécurité qui mesurent votre risque d’exposition par rapport à un critère particulier, et auront également un impact sur les initiatives organisationnelles plus larges qui mesurent le risque d’exposition dans une charge de travail ou liées à une zone de menace spécifique.

Les avantages de l’utilisation des connecteurs de données externes sont les suivants :

- Graphique normalisé dans l’exposition

- Amélioration de l’inventaire des appareils

- Relations de mappage

- Révéler de nouveaux chemins d’attaque

- Fournir une visibilité complète de la surface d’attaque

- Incorporation de la criticité des ressources

- Enrichissement du contexte avec une application métier ou une affiliation opérationnelle

- Visualisation à l’aide de l’outil De carte d’attaque

- Exploration de l’utilisation de requêtes de repérage avancées via KQL

Données des connecteurs dans l’inventaire des appareils

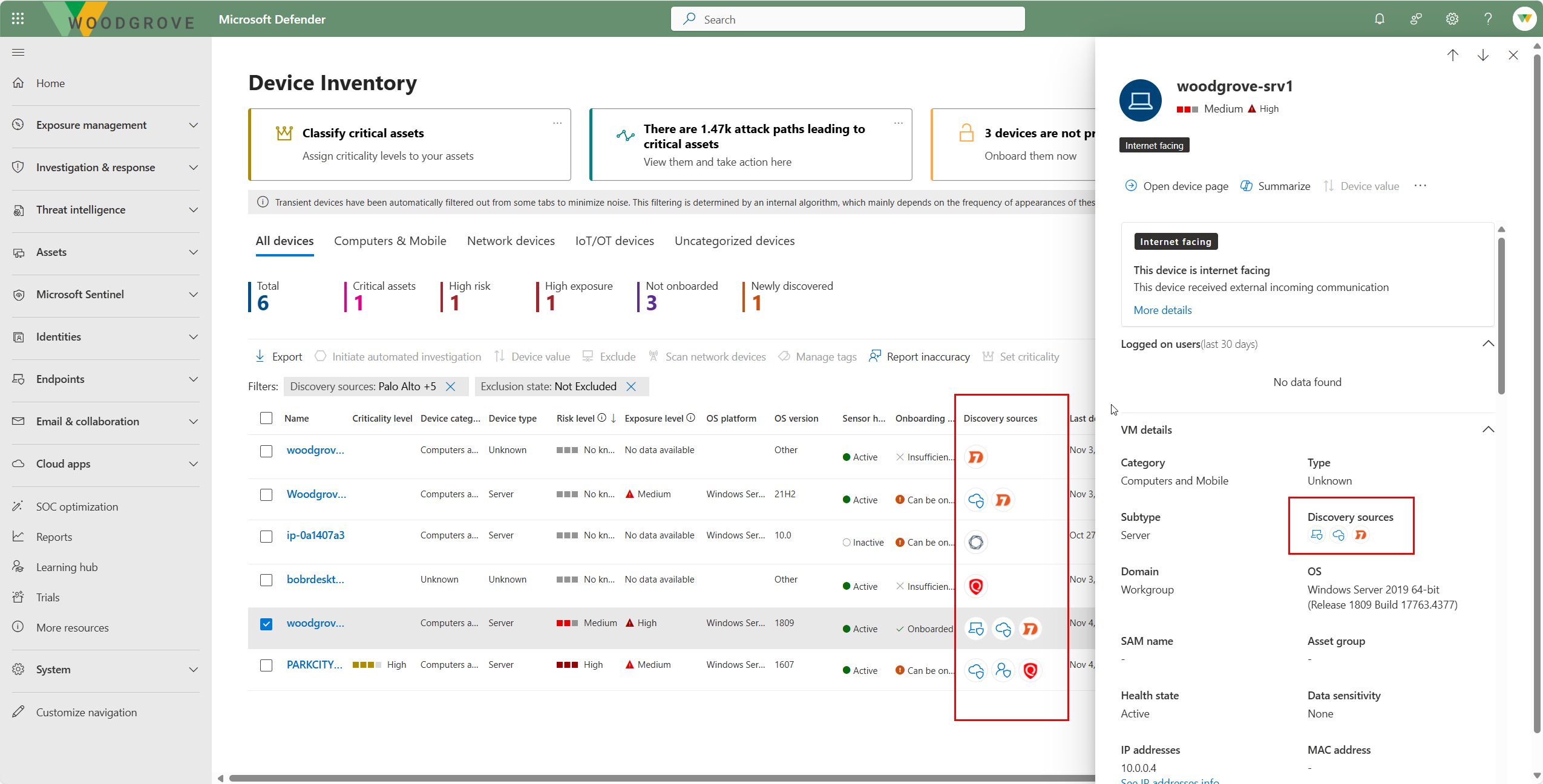

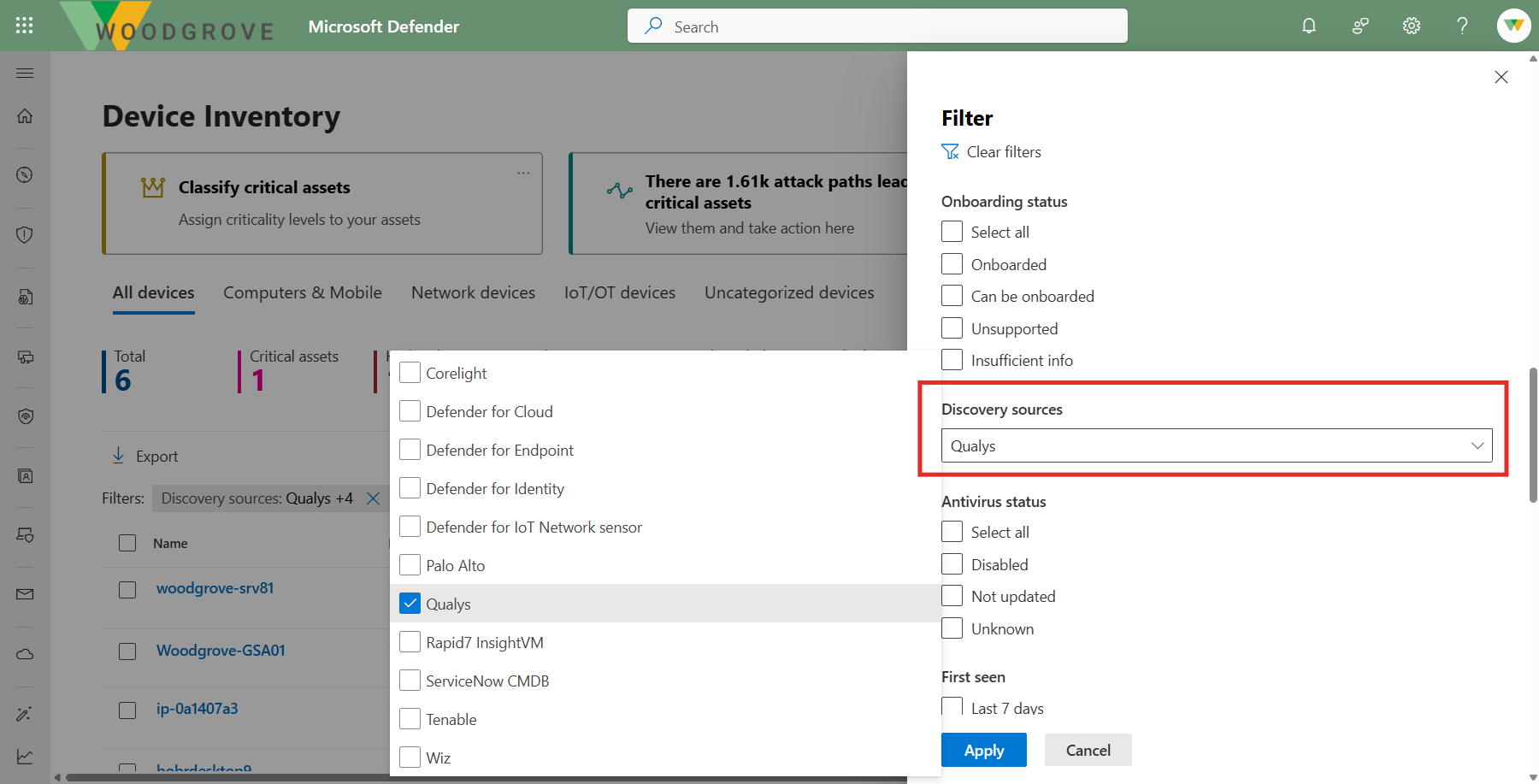

Dans l’inventaire des appareils, vous verrez les sources de découverte pour chaque appareil, qui sont les produits à partir desquels nous avons obtenu un rapport sur cet appareil. Il peut s’agir de produits Microsoft Security tels que MDE, MDC et MDI, ainsi que de sources de données externes comme Qualys ou ServiceNow CMDB. Vous pouvez filtrer sur une ou plusieurs sources de découverte dans l’inventaire pour afficher les appareils qui ont été découverts spécifiquement par ces sources.

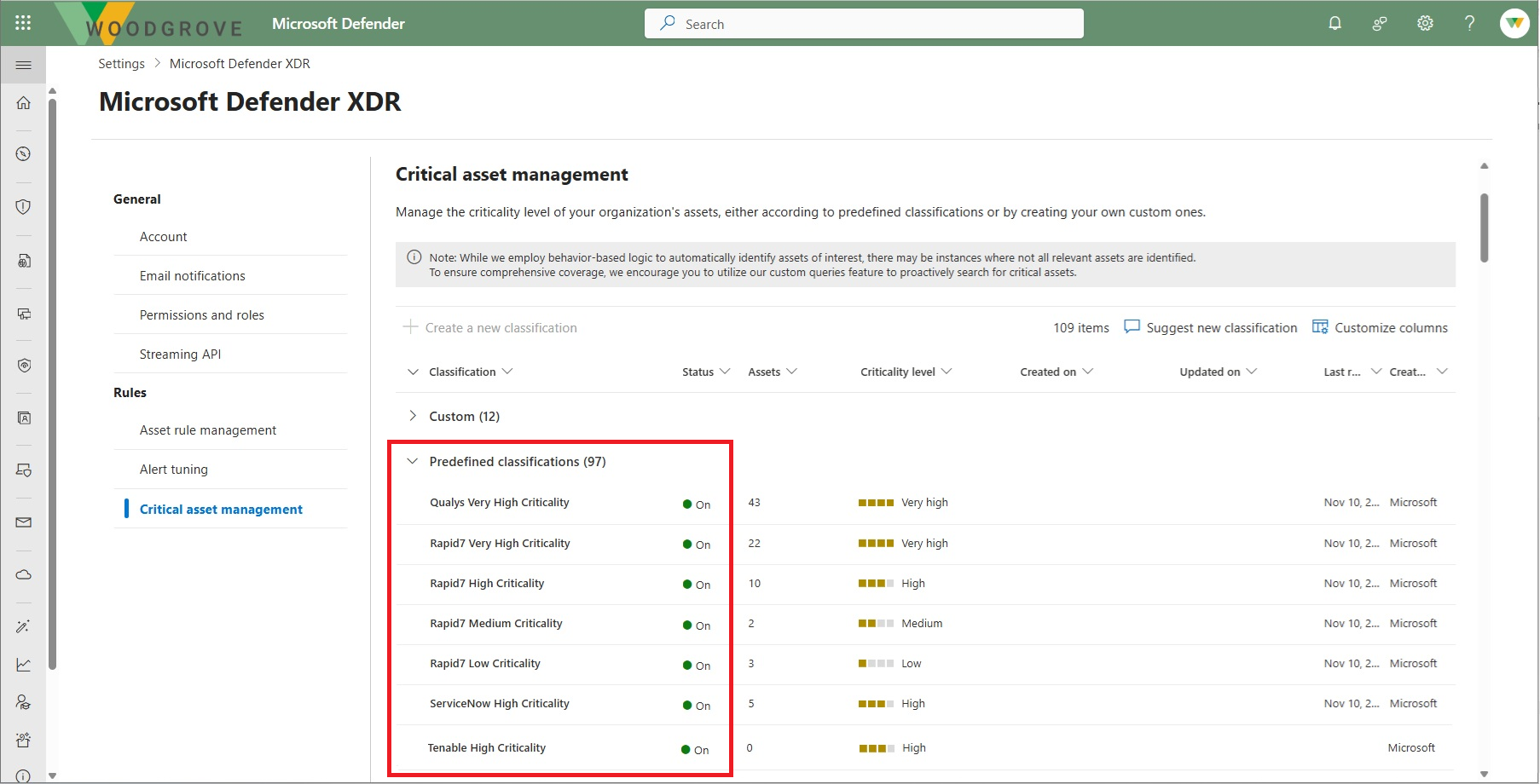

Gestion des ressources critiques

L’identification des ressources critiques est essentielle pour vous assurer que les ressources les plus importantes de votre organization sont protégées contre les risques de violations de données et d’interruptions opérationnelles.

Les informations d’enrichissement sur la criticité des ressources sont récupérées à partir des connecteurs de données, en fonction des évaluations de criticité calculées dans ces produits externes. À mesure que ces données sont ingérées, Critical Asset Management contient des règles intégrées pour transformer la valeur de criticité récupérée à partir du produit tiers en valeur de criticité de gestion de l’exposition pour chaque ressource. Vous pouvez afficher ces classifications et les activer ou les désactiver dans l’expérience Gestion des ressources critiques.

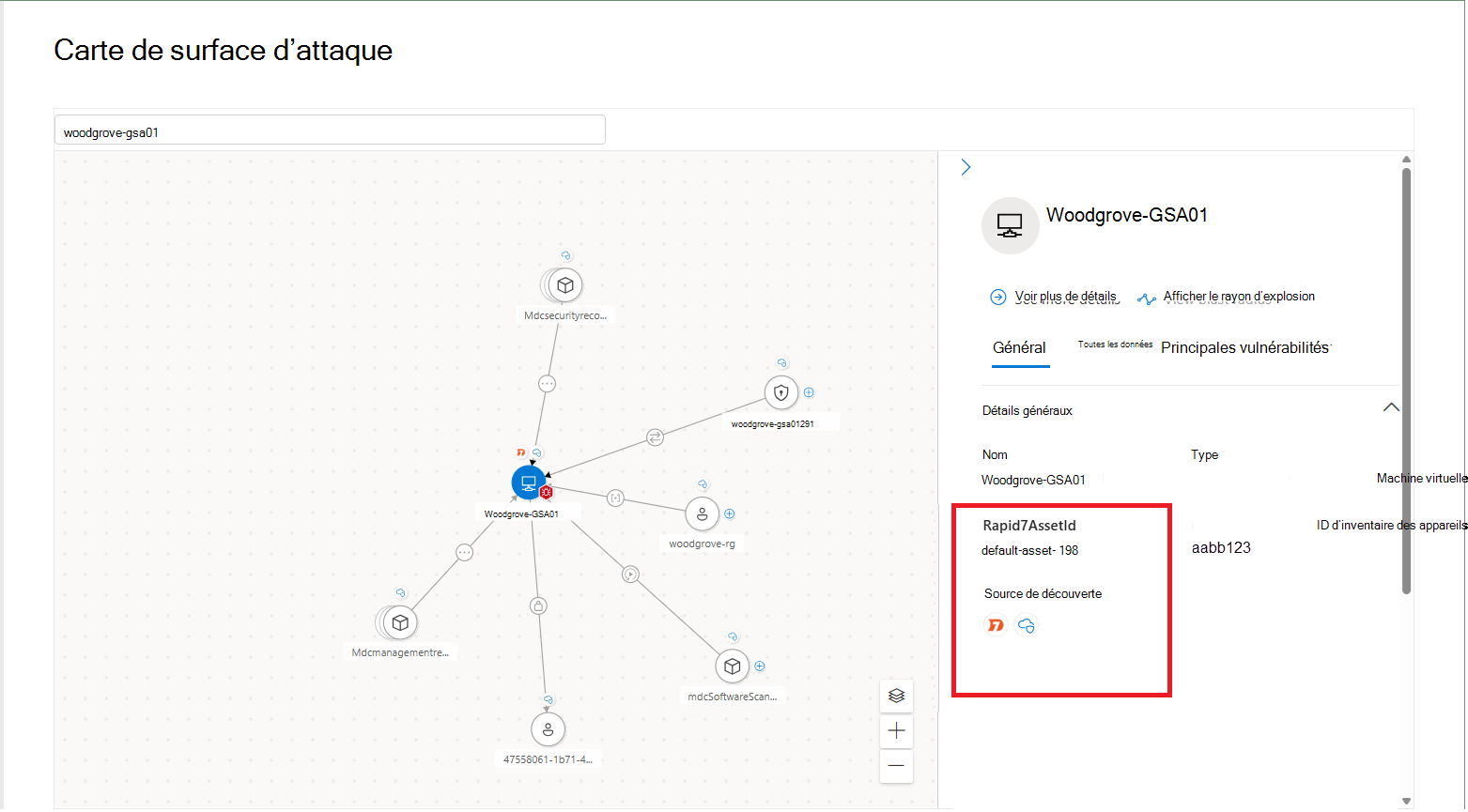

Graphique d’exposition

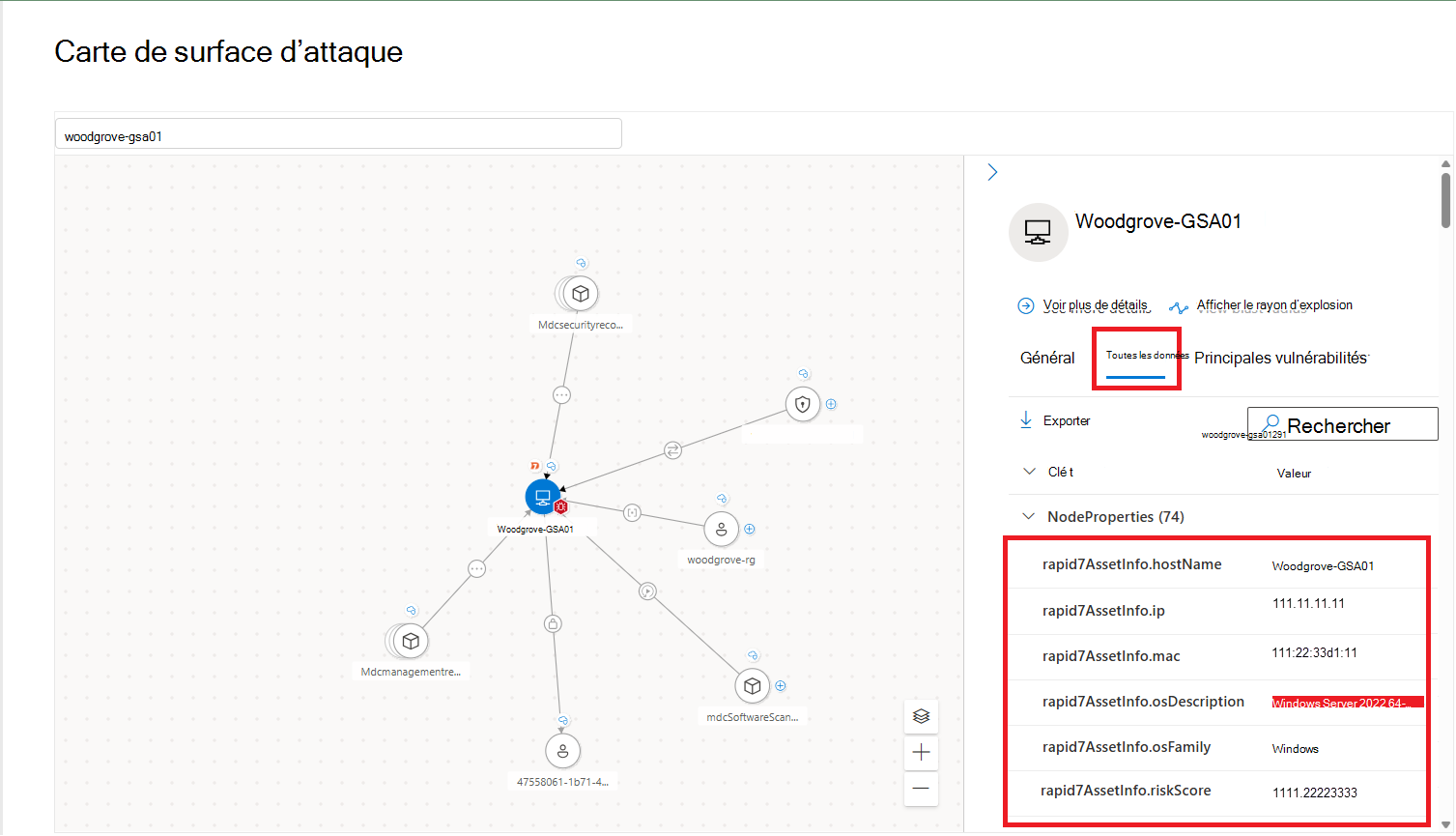

Pour explorer vos ressources et vos données d’enrichissement récupérées à partir de produits de données externes, vous pouvez également afficher ces informations dans le graphique d’exposition. Dans la carte Surface d’attaque, vous pouvez afficher les nœuds représentant les ressources découvertes par vos connecteurs, avec des icônes intégrées montrant les sources de découverte pour chaque ressource.

En ouvrant le volet latéral de la ressource, vous pouvez également afficher les données détaillées récupérées à partir du connecteur pour chaque ressource.

Repérage avancé

Pour explorer vos données découvertes et ingérées à partir des sources de données externes, vous pouvez exécuter des requêtes sur le graphique d’exposition dans la chasse avancée.

Exemples :

Cette requête retourne toutes les ressources récupérées à partir de ServiceNow CMDB et leurs métadonnées détaillées.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

Cette requête retourne toutes les ressources récupérées à partir de Qualys.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

Cette requête retourne toutes les vulnérabilités signalées par Rapid7 sur les ressources ingérées.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.rapid7ReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Cette requête retourne toutes les vulnérabilités signalées par Tenable sur les ressources ingérées.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.tenableReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Remarque

Lors de la résolution des problèmes des requêtes de repérage avancé (AH) qui ne fonctionnent pas ou ne produisent aucun résultat, notez que le champ « reportedBy » respecte la casse. Par exemple, les valeurs valides incluent « rapid7 », « tenable », etc.

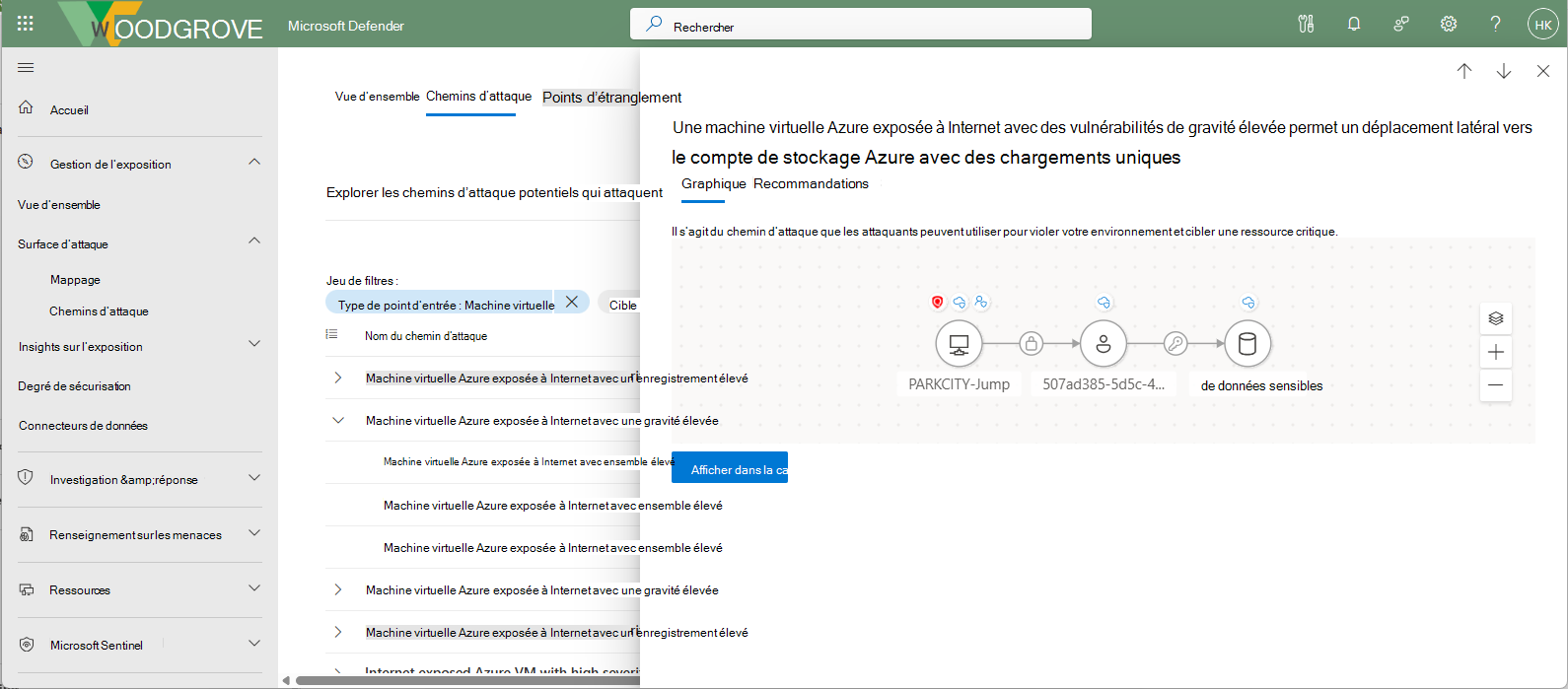

Chemins d’attaque

Sécurité - Gestion de l’exposition génère automatiquement des chemins d’attaque en fonction des données collectées sur les ressources et charges de travail, y compris les données des connecteurs externes. Il simule des scénarios d’attaque et identifie les vulnérabilités et les faiblesses qu’un attaquant peut exploiter.

Lorsque vous explorez les chemins d’attaque dans votre environnement, vous pouvez afficher les sources de découverte qui ont contribué à ce chemin d’attaque en fonction de la vue graphique du chemin d’accès.