Configurer les paramètres de protection contre la perte de données de point de terminaison

De nombreux aspects du comportement de la protection contre la perte de données de point de terminaison (DLP) sont contrôlés par des paramètres configurés de manière centralisée qui sont appliqués à toutes les stratégies DLP pour les appareils. Utilisez ces paramètres pour contrôler les comportements suivants :

- les restrictions de sortie cloud

- Différents types d’actions restrictives sur les activités utilisateur par application

- Exclusions de chemin d’accès de fichier pour les appareils Windows et macOS

- Restrictions de navigateur et de domaine :

- Apparition de justifications métier pour remplacer des stratégies dans les conseils de stratégie

- Si les actions effectuées sur les fichiers Office, PDF et CSV sont automatiquement auditées

Pour accéder à ces paramètres, à partir de la portail de conformité Microsoft Purview, accédez à Protection contre la> perte de donnéesVue d’ensemble> paramètres > deprotection contre la perte de donnéesParamètres de point de terminaison.

Conseil

Bien démarrer avec Microsoft Security Copilot pour explorer de nouvelles façons de travailler plus intelligemment et plus rapidement à l’aide de la puissance de l’IA. En savoir plus sur Microsoft Security Copilot dans Microsoft Purview.

Importante

Pour plus d’informations sur les exigences d’Adobe pour l’utilisation des fonctionnalités de Protection contre la perte de données Microsoft Purview (DLP) avec des fichiers PDF, consultez cet article d’Adobe : Protection des données Microsoft Purview support dans Acrobat.

Analyse et protection avancées de la classification

L’analyse et la protection avancées de la classification permettent au service de classification des données basée sur le cloud Microsoft Purview d’analyser les éléments, de les classifier et de retourner les résultats à l’ordinateur local. Par conséquent, vous pouvez tirer parti des techniques de classification telles que la classification exacte des correspondances de données , les classifieurs pouvant être formés, les classifieurs d’informations d’identification et lesentités nommées dans vos stratégies DLP.

Remarque

L’action Coller dans le navigateur ne prend pas en charge la classification avancée.

Lorsque la classification avancée est activée, le contenu est envoyé de l’appareil local aux services cloud à des fins d’analyse et de classification. Si l’utilisation de la bande passante est un problème, vous pouvez définir une limite sur la quantité de bande passante pouvant être utilisée sur une période de 24 heures propagée. La limite est configurée dans les paramètres DLP du point de terminaison et est appliquée par appareil. Si vous définissez une limite d’utilisation de la bande passante et que cette limite d’utilisation est dépassée, DLP cesse d’envoyer le contenu utilisateur au cloud. À ce stade, la classification des données se poursuit localement sur l’appareil, mais la classification utilisant la correspondance exacte des données, les entités nommées, les classifieurs pouvant être formés et les classifieurs d’informations d’identification ne sont pas disponibles. Lorsque l’utilisation cumulée de la bande passante passe sous la limite propagée de 24 heures, la communication avec les services cloud reprend.

Si l’utilisation de la bande passante n’est pas un problème, sélectionnez Ne pas limiter la bande passante. Illimité pour permettre une utilisation illimitée de la bande passante.

Limites avancées de taille d’analyse des fichiers de classification

Même avec Ne pas limiter la bande passante. Illimité activé pour la classification avancée, il existe toujours des limites sur la taille des fichiers individuels qui peuvent être analysés.

- Les fichiers texte sont limités à 64 Mo.

- Il existe une limite de 50 Mo pour les fichiers image lorsque la reconnaissance optique de caractères (OCR) est activée.

La classification avancée ne fonctionne pas pour les fichiers texte de plus de 64 Mo, même si la limite de bande passante est définie sur Ne pas limiter la bande passante. Illimité.

Les versions windows suivantes (et versions ultérieures) prennent en charge l’analyse et la protection avancées de la classification.

- toutes les versions Windows 11

- Windows 10 versions 20H1/21H1 ou ultérieures (Ko 5006738)

- Windows 10 RS5 (KB 5006744)

Remarque

La prise en charge de la classification avancée est disponible pour les types de Office (Word, Excel, PowerPoint) et PDF.

L'évaluation de la stratégie DLP se produit toujours dans le cloud, même si le contenu utilisateur n'est pas envoyé.

Conseil

Pour utiliser la classification avancée pour Windows 10 appareils, vous devez installer KB5016688. Pour utiliser la classification avancée pour Windows 11 appareils, KB5016691 devez être installé sur ces appareils Windows 11. En outre, vous devez activer la classification avancée pour que l’Explorateur d’activités affiche du texte contextuel pour les événements de correspondance de règle DLP. Pour en savoir plus sur le texte contextuel, consultez Résumé contextuel.

Exclusions de chemin d’accès de fichier

Si vous souhaitez exclure certains chemins d’accès de la surveillance DLP, des alertes DLP et de l’application de la stratégie DLP sur vos appareils, vous pouvez désactiver ces paramètres de configuration en configurant des exclusions de chemins d’accès aux fichiers. Les fichiers situés dans des emplacements exclus ne sont pas audités et tous les fichiers créés ou modifiés dans ces emplacements ne sont pas soumis à l’application de la stratégie DLP. Pour configurer les exclusions de chemin dans les paramètres DLP, accédez à portail de conformité Microsoft Purview>Protection contre la> perte de donnéesVue d’ensemble> des paramètres > deprotection contre la perte de donnéesParamètres> de point de terminaisonExclusions de chemin d’accès de fichier pour Windows.

Exclusions de chemin d’accès de fichier pour Windows

Vous pouvez utiliser la logique suivante pour construire vos chemins d’exclusion pour les appareils Windows 10/11 :

Le chemin d’accès valide qui se termine par

\, signifie que seuls les fichiers situés directement sous le dossier spécifié sont exclus.

Exemple :C:\Temp\Le chemin de fichier valide qui se termine par

\*, signifie que seuls les fichiers dans les sous-dossiers du dossier spécifié sont exclus. Les fichiers situés directement sous le dossier spécifié ne sont pas exclus.

Exemple :C:\Temp\*Un chemin de fichier valide qui se termine sans

\ou\*signifie que tous les fichiers situés directement sous le dossier spécifié et tous ses sous-dossiers sont exclus.

Exemple :C:\TempChemin d’accès avec caractère générique entre

\de chaque côté.

Exemple :C:\Users\*\Desktop\Chemin d’accès avec caractère générique entre

\de chaque côté et avec(number)pour spécifier le nombre exact de sous-dossiers à exclure.

Exemple :C:\Users\*(1)\Downloads\Un chemin d’accès avec des variables d’environnement système.

Exemple :%SystemDrive%\Test\*Combinaison de tous les modèles décrits ici.

Exemple :%SystemDrive%\Users\*\Documents\*(2)\Sub\

Chemins d’accès aux fichiers Windows exclus par défaut

%SystemDrive%\\Users\\*(1)\\AppData\\Roaming%SystemDrive%\\Users\\*(1)\\AppData\\Local\\Temp%%SystemDrive%\\Users\\*(1)\\AppData\\Local\\Microsoft\\Windows\\INetCache

Exclusions de chemin d’accès de fichier pour Mac

Vous pouvez également ajouter vos propres exclusions pour les appareils macOS.

Les définitions de chemin d’accès de fichier ne respectant pas la casse, est donc

Useridentique àuserLes valeurs génériques sont prises en charge. Par conséquent, une définition de chemin peut contenir un astérisque (

*) au milieu du chemin ou à la fin du chemin.

Exemple :/Users/*/Library/Application Support/Microsoft/Teams/*

Chemins d’accès aux fichiers macOS exclus par défaut

/System

Exclusions de chemin d’accès de fichier recommandées pour macOS

Pour des raisons de performances, Endpoint DLP inclut une liste d'exclusions de chemins de fichiers recommandées pour les appareils macOS. Si le bouton bascule Inclure les exclusions de chemin d’accès recommandé pour Mac est défini sur Activé, les chemins d’accès suivants sont également exclus :

/Applications/usr/Library/private/opt/Users/*/Library/Logs/Users/*/Library/Containers/Users/*/Library/Application Support/Users/*/Library/Group Containers/Users/*/Library/Caches/Users/*/Library/Developer

Nous vous recommandons de laisser ce bouton bascule défini sur Activé. Toutefois, vous pouvez arrêter d’exclure ces chemins en définissant le bouton bascule sur Désactivé.

Configurer la collecte de preuves pour les activités de fichier sur les appareils

Lorsqu’il identifie les éléments qui correspondent aux stratégies sur les appareils, DLP peut les copier dans un compte de stockage Azure. Cette fonctionnalité est utile pour auditer l’activité de stratégie et résoudre les problèmes de correspondances spécifiques. Utilisez cette section pour ajouter le nom et l’URL du compte de stockage.

Remarque

Avant d’activer cette fonctionnalité, vous devez créer un compte de stockage Azure et un conteneur dans ce compte de stockage. Vous devez également configurer des autorisations pour le compte. Lorsque vous configurez votre compte de stockage Azure, gardez à l’esprit que vous souhaiterez probablement utiliser un compte de stockage qui se trouve dans la même région/limite géopolitique Azure que votre locataire. Vous devez également envisager de configurer les niveaux d’accès au compte de stockage Azure et la tarification du compte de stockage Azure.

- Pour plus d’informations sur cette fonctionnalité, consultez En savoir plus sur la collecte de fichiers qui correspondent aux stratégies de protection contre la perte de données à partir d’appareils.

- Pour plus d’informations sur la configuration de cette fonctionnalité, consultez Prise en main de la collecte de fichiers qui correspondent aux stratégies de protection contre la perte de données à partir des appareils.

Couverture et exclusions des partages réseau

La couverture et les exclusions de partage réseau étendent les stratégies et actions DLP de point de terminaison aux fichiers nouveaux et modifiés sur les partages réseau et les lecteurs réseau mappés. Si la protection juste-à-temps est également activée, la couverture et les exclusions de protection juste-à-temps sont étendues aux partages réseau et aux lecteurs mappés. Si vous souhaitez exclure un chemin réseau spécifique pour tous les appareils surveillés, ajoutez la valeur de chemin dans Exclure ces chemins de partage réseau.

Importante

Pour utiliser la couverture et les exclusions de partage réseau, les mises à jour suivantes doivent être appliquées aux appareils :

- Windows 10 - 21 mars 2023 — KB5023773 (builds du système d’exploitation 19042.2788, 19044.2788 et 19045.2788) Préversion, 28 mars 2023 — KB5023774 (build du système d’exploitation 22000.1761) Préversion

- Windows 11 - 28 mars 2023 - KB5023778 (build du système d’exploitation 22621.1485) Préversion

- Microsoft Defender avril 2023 (Plateforme : 4.18.2304.8 | Moteur : 1.1.20300.3)

Ce tableau présente les paramètres par défaut pour la couverture et les exclusions de partage réseau.

| Couverture et exclusions des partages réseau | Protection juste-à-temps | Comportement résultant |

|---|---|---|

| Activé | Désactivé | - Les stratégies DLP étendues aux appareils sont appliquées à tous les partages réseau et lecteurs mappés auxquels l’appareil est connecté. Actions prises en charge : Appareils |

| Désactivé | Activé | - La protection juste-à-temps est appliquée uniquement aux fichiers sur les périphériques de stockage qui sont locaux au point de terminaison. |

| Activé | Activé | - Les stratégies DLP étendues aux appareils sont appliquées à tous les partages réseau et lecteurs mappés auxquels l’appareil est connecté.

Actions prises en charge : Appareils - La protection juste-à-temps est appliquée à tous les partages réseau et lecteurs mappés auxquels l’appareil est connecté. |

La couverture et les exclusions de partage réseau complètent les actions de dépôt local DLP. Ce tableau présente les paramètres d’exclusion et le comportement résultant selon que la DLP est activée ou désactivée pour les dépôts locaux.

| Couverture et exclusions des partages réseau | Référentiels locaux DLP | Comportement résultant |

|---|---|---|

| Activé | Désactivé | - Les stratégies DLP étendues aux appareils sont appliquées à tous les partages réseau et lecteurs mappés auxquels l’appareil est connecté. Actions prises en charge : Appareils |

| Désactivé | Activé | - Les stratégies étendues aux référentiels locaux peuvent appliquer des actions de protection sur les données au repos locales dans les partages de fichiers et les bibliothèques de documents SharePoint et les dossiers. Actions de dépôt local DLP |

| Activé | Activé | - Les stratégies DLP étendues aux appareils sont appliquées à tous les partages réseau et lecteurs mappés auxquels l’appareil est connecté.

Actions prises en charge : Appareils - Les stratégies étendues aux référentiels locaux peuvent appliquer des actions de protection sur les données au repos locales dans les partages de fichiers et les bibliothèques de documents SharePoint et les dossiers. Actions de dépôt local DLP |

Applications restreintes et groupes d’applications

Applications restreintes

La liste Applications restreintes est une liste personnalisée d’applications que vous créez. Vous configurez les actions effectuées par DLP lorsqu’une personne utilise une application de la liste pour accéder à un fichier protégé par DLP sur un appareil. La liste Applications restreintes est disponible pour les appareils Windows 10/11 et macOS exécutant l’une des trois dernières versions de macOS.

Importante

N’incluez pas le chemin d’accès à l’exécutable. Incluez uniquement le nom de l’exécutable (par exemple, browser.exe).

L’action (

audit,block with overrideoublock) définie pour les applications figurant dans la liste des applications restreintes s’applique uniquement lorsqu’un utilisateur tente d’accéder à un élément protégé.

Lorsque l’option Accès par applications restreintes est sélectionnée dans une stratégie et qu’un utilisateur utilise une application figurant dans la liste des applications restreintes pour accéder à un fichier protégé, l’activité est audited, blockedou blocked with override, selon la façon dont vous avez configuré la liste Applications restreintes . EXCEPTION : si une application de la liste Applications restreintes est également membre d’un groupe d’applications restreintes, les actions configurées pour les activités dans le groupe d’applications restreintes remplacent les actions configurées pour la liste Applications restreintes . Toutes les activités sont auditées et disponibles pour révision dans l’Explorateur d’activités.

Groupes d’applications restreintes

Les groupes d’applications restreintes sont des collections d’applications que vous créez dans les paramètres DLP, puis que vous ajoutez à une règle dans une stratégie. Lorsque vous ajoutez un groupe d’applications restreint à une stratégie, vous pouvez effectuer les actions définies dans le tableau suivant.

| Option de groupe d’applications restreintes | Ce qu’il vous permet de faire |

|---|---|

| Ne restreignez pas l'activité des fichiers | Indique à DLP d’autoriser les utilisateurs à accéder aux éléments protégés par DLP à l’aide d’applications du groupe d’applications sans effectuer aucune action lorsque l’utilisateur tente de copier dans le Presse-papiers, copier sur un lecteur usb amovible, copier sur un lecteur réseau ou imprimer à partir de l’application. |

| Appliquer une restriction à toutes les activités | Indique DLP à Audit only, Block with overrideou Block lorsqu’un utilisateur tente d’accéder à un élément protégé par DLP à l’aide d’une application qui se trouve dans le groupe d’applications approprié |

| Appliquer des restrictions à une activité spécifique | Ce paramètre permet à un utilisateur d’accéder à un élément protégé par DLP à l’aide d’une application qui se trouve dans le groupe d’applications. Il vous permet également de sélectionner une action par défaut (Audit only, Block, ou Block with override) pour DLP à effectuer lorsqu’un utilisateur tente de copier dans le Presse-papiers, Copier sur un lecteur usb amovible, Copier sur un lecteur réseau et Imprimer. |

Importante

Les paramètres d’un groupe d’applications restreints remplacent toutes les restrictions définies dans la liste des applications restreintes lorsqu’elles se trouvent dans la même règle. Par conséquent, si une application figure dans la liste des applications restreintes et est également membre d’un groupe d’applications restreintes, les paramètres du groupe d’applications restreintes sont appliqués.

Comment la DLP applique des restrictions aux activités

Les interactions entre les activités de fichier pour les applications dans des groupes d’applications restreints, les activités de fichier pour toutes les applications et la liste Activités d’application restreintes sont limitées à la même règle.

Remplacements de groupes d’applications restreintes

Les configurations définies dans les activités de fichier pour les applications dans des groupes d’applications restreints remplacent les configurations de la liste des activités d’application restreintes et des activités de fichier pour toutes les applications de la même règle.

Activités d’application restreintes et activités de fichier pour toutes les applications

Les configurations des activités d’application restreintes et les activités de fichier pour toutes les applications fonctionnent de concert si l’action définie pour Activités d’application restreintes est Audit onlyou Block with override dans la même règle. Pourquoi ? Les actions définies pour les activités d’application restreintes s’appliquent uniquement lorsqu’un utilisateur accède à un fichier à l’aide d’une application figurant dans la liste. Une fois que l’utilisateur a accès, les actions définies pour les activités dans Activités de fichier pour toutes les applications s’appliquent.

Pour instance, prenez l’exemple suivant. Supposons que Notepad.exe est ajouté aux applications restreintes et que les activités de fichier pour toutes les applications sont configurées pour Appliquer des restrictions à une activité spécifique, et que les deux sont configurées comme indiqué dans ce tableau :

| Paramètre dans la stratégie | Nom de l'application | Activité utilisateur | Action DLP à effectuer |

|---|---|---|---|

| Activités d'application restreintes | Bloc-notes | Accéder à un élément protégé par DLP | Auditer uniquement |

| Activités de fichiers pour toutes les applications | Toutes les applications | Copier dans le Presse-papiers | Auditer uniquement |

| Activités de fichiers pour toutes les applications | Toutes les applications | Copier sur un périphérique USB amovible | Bloquer |

| Activités de fichiers pour toutes les applications | Toutes les applications | Copier vers un partage réseau | Auditer uniquement |

| Activités de fichiers pour toutes les applications | Toutes les applications | Imprimer | Bloquer |

| Activités de fichiers pour toutes les applications | Toutes les applications | Copier ou déplacer à l'aide d'une application Bluetooth non autorisée | Blocked |

| Activités de fichiers pour toutes les applications | Toutes les applications | Services de bureau à distance | Bloc avec remplacement |

Lorsque l’utilisateur A ouvre un fichier protégé par DLP à l’aide du Bloc-notes, DLP autorise l’accès et audite l’activité. Toujours dans le Bloc-notes, l’utilisateur A tente ensuite de copier le contenu de l’élément protégé dans le Presse-papiers. Cette action réussit et DLP audite l’activité. L’utilisateur A tente ensuite d’imprimer l’élément protégé à partir Bloc-notes et l’activité est bloquée.

Remarque

Lorsque l’action DLP à entreprendre dans Activités d’application restreintes est définie sur block, tous les accès sont bloqués et l’utilisateur ne peut effectuer aucune activité sur le fichier.

Activités de fichier pour toutes les applications uniquement

Si une application ne figure pas dans la liste Activités de fichiers pour les applications dans des groupes d’applications restreints ou dans la liste Activités d’application restreintes, ou dans la liste Activités d’application restreintes, avec une action de Audit only, ou Block with override, toutes les restrictions définies dans les activités de fichier pour toutes les applications sont appliquées dans la même règle.

appareils macOS

Vous pouvez également empêcher les applications macOS d’accéder à des données sensibles en les définissant dans la liste Activités des applications restreintes .

Remarque

Les applications multiplateformes doivent être entrées avec leurs chemins uniques respectifs au système d’exploitation qu’elles exécutent.

Pour trouver le chemin complet des applications Mac :

Sur l'appareil macOS, ouvrez Activity Monitor. Recherchez et double-cliquez sur le processus que vous souhaitez restreindre.

Sélectionnez l’onglet Ouvrir les fichiers et les ports .

Notez le nom complet du chemin d’accès, y compris le nom de l’application.

Mise en quarantaine automatique

Pour empêcher la synchronisation d’éléments sensibles dans le cloud par des applications de synchronisation cloud telles que onedrive.exe, ajoutez l’application de synchronisation cloud à la liste Applications restreintes avec mise en quarantaine automatique

Lorsqu’elle est activée, la mise en quarantaine automatique est déclenchée lorsqu’une application restreinte tente d’accéder à un élément sensible protégé par DLP. La mise en quarantaine automatique déplace l’élément sensible vers un dossier configuré par l’administrateur. Si cette option est configurée, la quarrantine automatique peut laisser un fichier d’espace réservé (.txt) à la place de l’original. Vous pouvez configurer le texte dans le fichier d’espace réservé pour indiquer aux utilisateurs le nouvel emplacement de l’élément et d’autres informations pertinentes.

Utilisez la fonctionnalité de quarrantine automatique lorsqu’une application de synchronisation cloud non autorisée tente d’accéder à un élément protégé par une stratégie DLP bloquante. DLP peut générer des notifications répétées. Vous pouvez éviter ces notifications répétées en activant la mise en quarantaine automatique.

Vous pouvez également utiliser la mise en quarantaine automatique pour empêcher une chaîne infinie de notifications DLP pour l’utilisateur et les administrateurs. Pour plus d’informations, consultez Scénario 4 : Éviter de boucler les notifications DLP à partir d’applications de synchronisation cloud avec mise en quarantaine automatique.

Exclusions d’extension de fichier non prises en charge

Vous pouvez utiliser le paramètre Fichier impossible d’analyse dans vos stratégies DLP pour restreindre les activités impliquant des fichiers avec des extensions qui ne sont pas prises en charge par la DLP du point de terminaison. Étant donné que cela peut potentiellement inclure de nombreuses extensions de fichier non prises en charge, vous pouvez affiner la détection en ajoutant des extensions non prises en charge à exclure. Pour plus d’informations, consultez Scénario 3 Appliquer des contrôles aux fichiers pris en charge qui échouent à l’analyse.

Remarque

N’ajoutez pas « . » lors de l’ajout de l’extension et de l’utilisation de la dernière version du client Antimalware.

Applications Bluetooth non autorisées

Pour empêcher les utilisateurs de transférer des fichiers protégés par vos stratégies via des applications Bluetooth spécifiques, ajoutez ces applications à la liste Applications Bluetooth non autorisées dans les paramètres DLP du point de terminaison.

Restrictions de navigateurs et de domaines vers des données sensibles

Empêchez les fichiers sensibles, qui correspondent à vos stratégies, d’être partagés avec des domaines de service cloud sans restriction.

Navigateurs non autorisés

Pour les appareils Windows, vous pouvez restreindre l’utilisation des navigateurs web spécifiés, identifiés par leurs noms exécutables. Les navigateurs spécifiés ne peuvent pas accéder aux fichiers qui correspondent aux conditions d’une stratégie DLP appliquée où la restriction de chargement vers les services cloud est définie sur block ou block override. Lorsque ces navigateurs ne peuvent pas accéder à un fichier, les utilisateurs finaux voient une notification toast leur demandant d’ouvrir le fichier via Microsoft Edge.

Pour les appareils macOS, vous devez ajouter le chemin d’accès complet au fichier. Pour trouver le chemin complet des applications Mac :

Sur l'appareil macOS, ouvrez Activity Monitor. Recherchez et double-cliquez sur le processus que vous souhaitez restreindre.

Choisissez l'onglet Ouvrir les fichiers et les ports.

Veillez à noter le nom complet du chemin d’accès, y compris le nom de l’application.

Domaines de service

Les domaines de service ici fonctionnent avec le paramètre Auditer ou restreindre les activités sur les appareils trouvé dans le flux de travail pour créer une règle dans une stratégie DLP.

Lorsque vous créez une règle, vous utilisez des actions pour protéger votre contenu lorsque certaines conditions sont remplies. Lorsque vous créez des règles pour les appareils de point de terminaison, vous devez choisir l’option Auditer ou restreindre les activités sur les appareils , puis sélectionner l’une des options suivantes :

- Auditer uniquement

- Bloc avec remplacement

- Bloquer

Pour contrôler si les fichiers sensibles protégés par vos stratégies peuvent être chargés dans des domaines de service spécifiques, vous devez ensuite accéder à Paramètres> DLP du point de terminaisonNavigateur et restrictions de domaine pour les données sensibles, puis choisir de bloquer ou d’autoriser les domaines de service par défaut.

Remarque

Le paramètre Domaines de service s’applique uniquement aux fichiers chargés à l’aide de Microsoft Edge, ou à l’aide d’instances de Google Chrome ou de Mozilla Firefox sur utilisant l’extension Microsoft Purview Chrome installée.

Bloquer

Lorsque la liste Domaines de service est définie sur Bloquer, vous utilisez ajouter un domaine de service cloud pour spécifier les domaines qui doivent être bloqués. Tous les autres domaines de service sont autorisés. Dans ce cas, les stratégies DLP sont appliquées uniquement lorsqu’un utilisateur tente de charger un fichier sensible dans l’un des domaines qui ne figurent pas dans la liste.

Par exemple, considérez les configurations suivantes :

- Une stratégie DLP est configurée pour détecter les éléments sensibles qui contiennent des adresses physiques et l’option Auditer ou restreindre les activités sur les appareils est définie sur Audit uniquement.

- Le paramètre Domaines de service est défini sur Bloquer.

- contoso.com NE FIGURE PAS DANS la liste.

- wingtiptoys.com figure dans la liste.

Dans ce cas, si un utilisateur tente de charger un fichier sensible avec des adresses physiques pour contoso.com, le chargement est autorisé à se terminer et un événement d’audit est généré, mais aucune alerte n’est déclenchée.

En revanche, si un utilisateur tente de charger un fichier sensible avec des numéros de carte de crédit pour wingtiptoys.com, l’activité de l’utilisateur (le chargement) est également autorisée à se terminer et un événement d’audit et une alerte sont générés.

Autre exemple, considérez la configuration suivante :

- Une stratégie DLP est configurée pour détecter les éléments sensibles qui contiennent des adresses physiques et l’option Auditer ou restreindre les activités sur les appareils est définie sur Bloquer.

- Le paramètre Domaines de service est défini sur Bloquer.

- contoso.com NE FIGURE PAS DANS la liste.

- wingtiptoys.com figure dans la liste.

Dans ce cas, si un utilisateur tente de charger un fichier sensible avec des adresses physiques dans contoso.com, le chargement est autorisé à se terminer et un événement d’audit est déclenché, un événement d’audit est généré, mais aucune alerte n’est déclenchée.

En revanche, si un utilisateur tente de charger un fichier sensible avec des numéros de carte de crédit pour wingtiptoys.com, l’activité de l’utilisateur (le chargement) est bloquée et un événement d’audit et une alerte sont générés.

Autoriser

Lorsque la liste Domaines de service est définie sur Autoriser, vous utilisez ajouter un domaine de service cloud pour spécifier les domaines autorisés. Tous les autres domaines de service sont bloqués. Dans ce cas, les stratégies DLP ne sont appliquées que lorsqu’un utilisateur tente de charger un fichier sensible dans l’un des domaines répertoriés.

Par exemple, voici deux configurations de départ :

- Une stratégie DLP est configurée pour détecter les éléments sensibles qui contiennent des numéros de carte de crédit et l’option Auditer ou restreindre les activités sur les appareils est définie sur Bloquer avec remplacement.

- Le paramètre Domaines de service est défini sur Autoriser.

- contoso.com n’est pas sur la liste Verte .

- wingtiptoys.com EST SUR la liste Verte .

Dans ce cas, si un utilisateur tente de charger un fichier sensible avec des numéros de crédit carte à contoso.com, le chargement est bloqué, un avertissement s’affiche, donnant à l’utilisateur la possibilité de remplacer le bloc. Si l’utilisateur choisit de remplacer le bloc, un événement d’audit est généré et une alerte est déclenchée.

Toutefois, si un utilisateur tente de charger un fichier sensible avec des numéros de carte de crédit dans wingtiptoys.com, la stratégie n’est pas appliquée. Le chargement est autorisé à se terminer et un événement d’audit est généré, mais aucune alerte n’est déclenchée.

- Une stratégie DLP est configurée pour détecter les éléments sensibles qui contiennent des adresses physiques et l’option Auditer ou restreindre les activités sur les appareils est définie sur Audit uniquement.

- Le paramètre Domaines de service est défini sur Autoriser.

- contoso.com ne figure PAS dans la liste.

- wingtiptoys.com IS dans la liste.

Dans ce cas, si un utilisateur tente de charger un fichier sensible avec des adresses physiques dans contoso.com, le chargement est autorisé à se terminer et un événement d’audit et une alerte sont générés.

En revanche, si un utilisateur tente de charger un fichier sensible avec des numéros de crédit carte à wingtiptoys.com, l’activité de l’utilisateur (le chargement) est également autorisée à se terminer, un événement d’audit est généré, mais aucune alerte n’est déclenchée.

Importante

Lorsque le mode de restriction de service est défini sur Autoriser, vous devez disposer d’au moins un domaine de service configuré pour que les restrictions soient appliquées.

Tableau récapitulatif : Autoriser/Bloquer le comportement

Le tableau suivant montre comment le système se comporte en fonction des paramètres répertoriés.

| Paramètre de domaine du service DLP de point de terminaison | Paramètre de règle de stratégie DLP Auditer ou restreindre les activités sur les appareils | L’utilisateur accède à un site répertorié | L’utilisateur accède à un site NON répertorié |

|---|---|---|---|

| Autoriser | Auditer uniquement | - L’activité de l’utilisateur est auditée - Aucune alerte n’est générée - Aucune stratégie DLP n’est appliquée |

- L’activité de l’utilisateur est auditée - Une alerte est générée - Les stratégies DLP sont appliquées en mode Audit |

| Autoriser | Bloc avec remplacement | - L’activité de l’utilisateur est auditée - Aucune alerte n’est générée - Aucune stratégie DLP n’est appliquée |

- L’activité de l’utilisateur est auditée - Une alerte est générée - Les stratégies DLP sont appliquées en mode Bloquer avec remplacement |

| Autoriser | Bloquer | - L’activité de l’utilisateur est auditée - Aucune alerte n’est générée - Aucune stratégie DLP n’est appliquée |

- L’activité de l’utilisateur est auditée - Une alerte est générée - Les stratégies DLP sont appliquées en mode Bloc |

| Bloquer | Auditer uniquement | - L’activité de l’utilisateur est auditée - Une alerte est générée - Les stratégies DLP sont appliquées en mode Audit |

- L’activité de l’utilisateur est auditée - Aucune alerte n’est générée - Aucune stratégie DLP n’est appliquée |

| Bloquer | Bloc avec remplacement | - L’activité de l’utilisateur est auditée - Une alerte est générée - Les stratégies DLP sont appliquées en mode Bloquer avec remplacement |

- L’activité de l’utilisateur est auditée - Aucune alerte n’est générée - Aucune stratégie DLP n’est appliquée |

| Bloquer | Bloquer | - L’activité de l’utilisateur est auditée - Une alerte est générée - Les stratégies DLP sont appliquées en mode Bloc |

- L’activité de l’utilisateur est auditée - Aucune alerte n’est générée - Aucune stratégie DLP n’est appliquée |

Lorsque vous ajoutez un domaine à la liste, utilisez le format FQDN du domaine de service sans la période de fin (.).

Par exemple :

| Input | Comportement de correspondance des URL |

|---|---|

| CONTOSO.COM |

Correspond au nom de domaine spécifié et à tout sous-site : ://contoso.com ://contoso.com/ ://contoso.com/anysubsite1 ://contoso.com/anysubsite1/anysubsite2 (etc.) Ne correspond pas aux sous-domaines ou aux domaines non spécifiés : ://anysubdomain.contoso.com ://anysubdomain.contoso.com.AU |

| * .CONTOSO.COM |

Correspond au nom de domaine spécifié, à tout sous-domaine et à tout site : ://contoso.com ://contoso.com/anysubsite ://contoso.com/anysubsite1/anysubsite2 ://anysubdomain.contoso.com/ ://anysubdomain.contoso.com/anysubsite/ ://anysubdomain1.anysubdomain2.contoso.com/anysubsite/ ://anysubdomain1.anysubdomain2.contoso.com/anysubsite1/anysubsite2 (etc.) Ne correspond pas aux domaines non spécifiés ://anysubdomain.contoso.com.AU/ |

www.contoso.com |

Correspond au nom de domaine spécifié :

Ne correspond pas à des domaines ou sous-domaines non spécifiés *://toutsousdomaine.contoso.com/, dans ce cas, vous devez placer le nom de domaine FQDN lui-même |

Vous pouvez configurer jusqu’à 50 domaines sous Domaines de service sensibles.

Groupes de domaines de service sensibles

Lorsque vous répertoriez un site web dans domaines de service sensibles, vous pouvez audit, block with overrideou une activité utilisateur complète block lorsque les utilisateurs tentent d’effectuer l’une des actions suivantes :

- imprimer à partir d’un site web

- copier des données à partir d’un site web

- enregistrer un site web en tant que fichiers locaux

- charger ou glisser-déplacer un fichier sensible vers un site web exclu

- coller des données sensibles sur un site web exclu

Le tableau suivant indique les navigateurs qui prennent en charge ces fonctionnalités :

| Navigateur | Fonctionnalité prise en charge |

|---|---|

| Microsoft Edge | - Imprimer le site - Copier des données à partir du site - Enregistrer le site en tant que fichiers locaux (enregistrer sous) - Coller dans les navigateurs pris en charge - Charger dans un domaine de service cloud restreint |

| Google Chrome (avec l’extension Microsoft Purview) | - Coller dans les navigateurs pris en charge - Charger dans un domaine de service cloud restreint |

| Mozilla Firefox (avec l’extension Microsoft Purview) | - Charger dans un service cloud restreint - Coller dans les navigateurs pris en charge |

Pour l’action Coller dans les navigateurs pris en charge , il peut y avoir un bref délai entre le moment où l’utilisateur tente de coller du texte dans une page web et le moment où le système termine sa classification et répond. Si cette latence de classification se produit, vous pouvez voir à la fois des notifications d’évaluation de stratégie et case activée complètes dans Edge ou toast d’évaluation de stratégie sur Chrome et Firefox. Voici quelques conseils pour réduire le nombre de notifications :

- Les notifications sont déclenchées lorsqu’une stratégie pour le site web cible est configurée sur Bloquer ou Bloquer avec pour remplacer l’option Coller dans les navigateurs pris en charge pour cet utilisateur. Vous pouvez configurer l’action globale pour Auditer , puis à l’aide des exceptions, Bloquer les sites web cibles. Vous pouvez également définir l’action globale sur Bloquer , puis, à l’aide des exceptions, Auditer les sites web sécurisés.

- Utilisez la dernière version du client Antimalware.

- Vérifiez que votre version de Microsoft Edge est 120 ou ultérieure.

- Installez ces bases de connaissances Windows :

Remarque

Le paramètre Domaines de service s’applique uniquement aux fichiers chargés à l’aide de Microsoft Edge ou d’un instance de Google Chrome ou de Mozilla Firefox sur lequel l’extension Microsoft Purview Chrome est installée.

Pour les appareils, vous devez configurer la liste Domaines de service sensibles pour utiliser l’action Charger dans un domaine de service cloud restreint dans une stratégie DLP. Vous pouvez également définir des groupes de sites web auxquels vous souhaitez affecter des actions de stratégie différentes des actions de groupe de sites web globales. Vous pouvez ajouter un maximum de 100 sites web dans un seul groupe et créer un maximum de 150 groupes. Cela donne un maximum de 15 000 sites web auxquels les actions de stratégie peuvent être affectées. Pour plus d’informations, consultez Scénario 6 : Surveiller ou restreindre les activités des utilisateurs sur les domaines de service sensibles.

Importante

En ce qui concerne l’action Coller dans le navigateur prise en charge . Si l’option « Collecter le fichier d’origine comme preuve pour toutes les activités de fichier sélectionnées sur le point de terminaison » est activée sur la règle de cette fonctionnalité, des caractères de mémoire peuvent apparaître dans le texte source si la version 4.18.23110 ou une version ultérieure du client Antimalware n’est pas installée sur l’appareil Windows de l’utilisateur. Sélectionnez Actions>Télécharger pour afficher le contenu réel.

Pour plus d’informations, consultez Scénario 7 : Restreindre le collage de contenu sensible dans un navigateur.

Syntaxe prise en charge pour désigner des sites web dans un groupe de sites web

Si vous utilisez des URL pour identifier des sites web, n’incluez pas le protocole de mise en réseau dans l’URL (pour instance, https:// ou file://). Utilisez plutôt une syntaxe flexible pour inclure et exclure des domaines, des sous-domaines, des sites web et des sous-sites dans vos groupes de sites web. Par exemple,

- Utilisez

*comme caractère générique pour spécifier tous les domaines ou tous les sous-domaines. - Utilisez

/comme indicateur de fin à la fin d’une URL pour étendre à ce site spécifique uniquement.

Lorsque vous ajoutez une URL sans barre oblique de fin ( /), cette URL est limitée à ce site et à tous les sous-sites.

Cette syntaxe s’applique à tous les sites web http/https. Voici quelques exemples :

| URL ajoutée au groupe de sites web | L’URL correspondra | L’URL ne correspond pas |

|---|---|---|

| contoso.com |

//

// contoso.com/allsubsites1/allsubsites2 contoso.com/allsubsites1 // contoso.com/ contoso.com // |

//

// allsubdomains.contoso.com.au allsubdomains.contoso.com |

| contoso.com/ |

//

// contoso.com/ contoso.com |

//

// contoso.com/allsubsites1 allsubdomains.contoso.com/au // allsubdomains.contoso.com contoso.com/allsubsites1/allsubsites2 // |

| *.contoso.com |

//

//contoso.com contoso.com/allsubsites // contoso.com/allsubsites1/allsubsites2 // allsubdomains.contoso.com // allsubdomains.contoso.com/allsubsites //allsubdomains1/allsubdomains2/contoso.com/allsubsites1/allsubsites2 |

// allsubdomains.contoso.com.au |

| *.contoso.com/xyz |

//

// contoso.com contoso.com/xyz //allsubdomains.contoso.com/xyz // allsubdomains.contoso.com/xyz/allsubsites //allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites // // allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites1/allsubsites2 contoso.com/xyz/allsubsites/ |

//

// allsubdomains.contoso.com/xyz/ contoso.com/xyz/ |

| *.contoso.com/xyz/ |

//

// contoso.com/xyz allsubdomains.contoso.com/xyz |

//

// allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites1/allsubsites2 contoso.com/xyz/allsubsites/ //allsubdomains.contoso.com/xyz/allsubsites/ // contoso.com allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites/ // |

Importante

Les URL prennent en charge les actions suivantes :

- Imprimer le site

- Copier des données à partir du site

- Enregistrer le site en tant que fichiers locaux (enregistrer sous)

- Coller dans les navigateurs pris en charge

- Charger dans un domaine de service cloud restreint

Les adresses IP et la plage d’adresses IP prennent en charge les actions suivantes :

- Imprimer le site

- Copier des données à partir du site

- Enregistrer le site en tant que fichiers locaux (enregistrer sous)

Paramètres supplémentaires pour Endpoint DLP

Justification métier dans les conseils de stratégie

Vous pouvez contrôler la façon dont les utilisateurs interagissent avec l’option de justification métier dans Options de configuration des conseils de stratégie. Cette option s’affiche lorsque les utilisateurs effectuent une activité protégée par le paramètre Bloquer avec remplacement dans une stratégie DLP. Il s’agit d’un paramètre global. Vous pouvez choisir l’une des options suivantes :

- Afficher les options par défaut et la zone de texte personnalisée : par défaut, les utilisateurs peuvent sélectionner une justification intégrée ou entrer leur propre texte.

- Afficher uniquement les options par défaut : les utilisateurs sont limités à la sélection dans une liste de justifications intégrées.

- Afficher uniquement une zone de texte personnalisée : les utilisateurs sont limités à entrer une justification personnalisée. La zone de texte s’affiche dans la notification de conseil de stratégie de l’utilisateur final, sans liste d’options.

Personnalisation des options dans le menu déroulant

Vous pouvez créer jusqu’à cinq options personnalisées qui s’affichent lorsque les utilisateurs interagissent avec le conseil de notification de stratégie en sélectionnant le menu déroulant Personnaliser les options.

| Option | Texte par défaut |

|---|---|

| Option 1 | Cela fait partie d’un flux de travail métier établi ou vous pouvez entrer du texte personnalisé |

| Option 2 | Mon responsable a approuvé cette action ou vous pouvez entrer un texte personnalisé |

| Option 3 | Accès urgent requis ; Je notifierai mon responsable séparément ou vous pourrez entrer un texte personnalisé |

| Afficher l’option de faux positif | Les informations de ces fichiers ne sont pas sensibles ou vous pouvez entrer un texte personnalisé |

| Option 5 | Autre ou vous pouvez entrer un texte personnalisé |

Activer la protection contre la perte de données de point de terminaison pour les serveurs Windows

Endpoint DLP prend en charge les versions suivantes de Windows Server :

Windows Server 2019 (14 novembre 2023 – KB5032196 (build du système d’exploitation 17763.5122) - Support Microsoft)

Windows Server 2022 (Mise à jour de sécurité du 14 novembre 2023 (KB5032198) - Support Microsoft)

Une fois que vous avez intégré un Windows Server vous devez activer la prise en charge DLP de point de terminaison avant d’appliquer endpoint protection.

Pour utiliser le tableau de bord de gestion des alertes DLP :

- Dans le portail Microsoft Purview, accédez àVue d’ensemble de la protection contre la> perte de données.

- Choisissez Paramètres dans le coin supérieur droit.

- Dans la page Paramètres , sélectionnez Paramètres de point de terminaison et développez Prise en charge DLP du point de terminaison pour les serveurs intégrés.

- Définissez le bouton bascule sur Activé.

Toujours auditer l’activité des fichiers pour les appareils

Lors de l’intégration d’appareils, l’activité DLP pour les fichiers Office, PDF et CSV est automatiquement auditée par défaut et peut être consultée dans l’explorateur d’activité. Désactivez cette fonctionnalité si vous souhaitez que cette activité soit auditée uniquement lorsque les appareils intégrés sont inclus dans une stratégie active.

L’activité des fichiers est toujours auditée pour les appareils intégrés, qu’ils soient inclus ou non dans une stratégie active.

Groupes d’imprimantes

Utilisez ce paramètre pour définir des groupes d’imprimantes auxquels vous souhaitez affecter des actions de stratégie qui sont différentes des actions d’impression globales.

Le cas d’usage le plus courant pour créer des groupes d’imprimantes consiste à les utiliser pour limiter l’impression des contrats aux imprimantes du service juridique d’une organization. Après avoir défini un groupe d’imprimantes ici, vous pouvez l’utiliser dans toutes vos stratégies qui sont étendues à Appareils. Pour plus d’informations sur la configuration des actions de stratégie pour utiliser des groupes d’autorisation, consultez Le scénario 8 Groupes d’autorisation .

Vous pouvez créer un maximum de 20 groupes d’imprimantes. Chaque groupe peut contenir un maximum de 50 imprimantes.

Importante

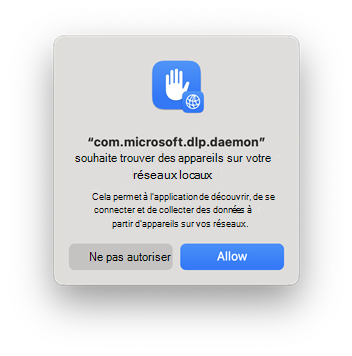

Les utilisateurs de macOS 15/Sequoia peuvent voir cette boîte de dialogue « com.microsoft.dlp.daemon » pour rechercher des appareils sur vos réseaux locaux. Les administrateurs peuvent indiquer à leur utilisateur de sélectionner Autoriser pour autoriser la protection DLP du point de terminaison à effectuer correctement la protection de l’imprimante.

Remarque

Cette fonctionnalité est disponible pour les appareils exécutant l’une des versions suivantes de Windows :

- Windows 10 et versions ultérieures (21H1, 21H2 et versions ultérieures) - KB5020030

- Victoire 11 21H2 - KB5019157

- Victoire 11 22H2 - KB5020044

- Windows Server 2022 - KB5020032

Prenons un exemple. Supposons que vous souhaitiez que votre stratégie DLP bloque l’impression des contrats sur toutes les imprimantes, à l’exception de celles qui se trouvent dans le service juridique.

Utilisez les paramètres suivants pour affecter des imprimantes dans chaque groupe.

- Nom convivial de l’imprimante : obtenez la valeur nom de l’imprimante conviviale à partir des détails de la propriété du périphérique d’imprimante dans le gestionnaire de périphériques.

- Imprimante USB : imprimante connectée via le port USB d’un ordinateur. Sélectionnez cette option si vous souhaitez appliquer une imprimante USB tout en laissant l’ID de produit USB et l’ID de fournisseur USB non sélectionnés. Vous pouvez également attribuer une imprimante USB spécifique en spécifiant son ID de produit USB et son ID de fournisseur USB.

- ID de produit USB : obtenez la valeur du chemin d’accès de l’instance de périphérique à partir des détails de la propriété du périphérique d’imprimante dans le gestionnaire de périphériques. Convertissez cette valeur au format ID de produit et ID de fournisseur. Pour plus d’informations, consultez Standard identificateurs USB.

- ID du fournisseur USB : obtenez la valeur chemin d’accès de l’instance de périphérique à partir des détails de la propriété du périphérique d’imprimante dans le gestionnaire de périphériques. Convertissez cette valeur au format ID de produit et ID de fournisseur. Pour plus d’informations, consultez Standard identificateurs USB.

- Plage IP

- Imprimer dans un fichier : Microsoft Print to PDF ou Microsoft XPS Document Writer. Si vous souhaitez uniquement appliquer Microsoft Print au format PDF, vous devez utiliser le nom convivial de l’imprimante avec « Microsoft Print to PDF ».

- Impression universelle déployée sur une imprimante : pour plus d’informations sur les imprimantes universelles, consultez Configurer l’impression universelle.

- Imprimante d’entreprise : est une file d’attente d’impression partagée via un serveur d’impression Windows local dans votre domaine. Son chemin d’accès peut ressembler à ceci : \print-server\contoso.com\legal_printer_001.

- Imprimer en local : toute imprimante se connectant via le port d’impression Microsoft, mais pas l’un des types ci-dessus. Par exemple : imprimer via le Bureau à distance ou rediriger l’imprimante.

Remarque

Vous ne devez pas utiliser plusieurs paramètres d’imprimante USB, de plage d’adresses IP, d’impressiondans un fichier, d’impression universelle déployée sur une imprimante, d’imprimante d’entreprise et d’impression locale.

Attribuez à chaque imprimante du groupe un nom d’affichage. Ces noms apparaissent uniquement dans la console Microsoft Purview.

Créez un groupe d’imprimantes nommé Imprimantes légales et ajoutez des imprimantes individuelles (avec un alias) par leur nom convivial ; pour instance :

legal_printer_001,legal_printer_002etlegal_color_printer. (Vous pouvez sélectionner plusieurs paramètres à la fois pour vous aider à identifier sans ambiguïté une imprimante spécifique.)Affectez les actions de stratégie au groupe dans une stratégie DLP :

-

Allow(auditer sans notifications ni alertes utilisateur) -

Audit only(vous pouvez ajouter des notifications et des alertes) -

Block with override(bloque l’action, mais l’utilisateur peut remplacer) -

Block(bloque quoi qu’il arrive)

-

Créer un groupe d’imprimantes

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Ouvrez le portail Microsoft Purview et accédez à Vued’ensemble> des paramètres de protection contre la> perte de données icône d’engrenage dans le coin > supérieur droit ParamètresDLP> du point de terminaison de protection contre la> perte de donnéesGroupes d’imprimantes.

- Sélectionnez + Créer un groupe d’imprimantes.

- Donnez un nom au groupe.

- Sélectionnez Ajouter une imprimante.

- Donnez à l’imprimante un nom convivial. Le nom que vous sélectionnez s’affiche uniquement ici.

- Sélectionnez les paramètres et fournissez les valeurs pour identifier de manière non ambiguë l’imprimante spécifique.

- Sélectionnez Ajouter.

- Ajoutez d’autres imprimantes en fonction des besoins.

- Sélectionnez Enregistrer , puis Fermer.

Groupes d’extensions de fichiers

Utilisez ce paramètre pour définir les groupes d’extensions de fichier auxquels vous souhaitez affecter des actions de stratégie. Par exemple, appliquer uniquement une stratégie De fichier n’a pas pu être analysée aux extensions de fichier dans les groupes créés.

Remarque

N’ajoutez pas « . » pendant que vous ajoutez l’extension.

Désactiver la classification

Utilisez ce paramètre pour exclure des extensions de fichier spécifiques de la classification DLP de point de terminaison.

Pour les fichiers figurant dans la liste Fichiers surveillés , vous pouvez désactiver la classification via ce paramètre. Une fois que vous avez placé une extension de fichier dans ce paramètre, endpoint DLP n’analyse pas le contenu des fichiers avec cette extension. Par conséquent, endpoint DLP n’évalue pas la stratégie en fonction du contenu de ces fichiers. Vous ne serez pas en mesure de voir les informations de contenu pour les besoins de la conduite d’enquêtes.

Remarque

N’ajoutez pas « . » pendant que vous ajoutez l’extension.

Groupes de périphériques USB amovibles

Utilisez ce paramètre pour définir des groupes de périphériques de stockage amovibles, tels que des lecteurs USB, auxquels vous souhaitez affecter des actions de stratégie qui sont différentes des actions d’impression globales. Par exemple, supposons que vous souhaitiez que votre stratégie DLP bloque la copie des éléments avec des spécifications d’ingénierie sur des périphériques de stockage amovibles, à l’exception des disques durs connectés à USB désignés qui sont utilisés pour sauvegarder des données pour le stockage hors site.

Vous pouvez créer un maximum de 20 groupes, avec un maximum de 50 périphériques de stockage amovibles dans chaque groupe.

Remarque

Cette fonctionnalité est disponible pour les appareils exécutant l’une des versions suivantes de Windows :

- Windows 10 et versions ultérieures (21H1, 21H2) avec kb 5018482

- Gagnez 11 21H2, 22H2 avec kb 5018483

- Windows 10 RS5 (kb 5006744) et Windows Server 2022

Utilisez les paramètres suivants pour définir vos périphériques de stockage amovibles.

- Nom convivial de l’appareil de stockage : obtenez la valeur nom convivial à partir des détails de la propriété du périphérique de stockage dans le gestionnaire de périphériques. Les valeurs génériques sont prises en charge.

- ID de produit USB : obtenez la valeur chemin d’accès de l’instance de périphérique à partir des détails de la propriété du périphérique USB dans le gestionnaire de périphériques. Convertissez-le au format ID de produit et ID de fournisseur. Pour plus d’informations, consultez Standard identificateurs USB.

- ID du fournisseur USB : obtenez la valeur chemin d’accès de l’instance de périphérique à partir des détails de la propriété du périphérique USB dans le gestionnaire de périphériques. Convertissez-le au format ID de produit et ID de fournisseur. Pour plus d’informations, consultez Standard identificateurs USB.

- ID de numéro de série : obtenez la valeur d’ID de numéro de série à partir des détails de la propriété du périphérique de stockage dans le gestionnaire de périphériques. Les valeurs génériques sont prises en charge.

- ID d’appareil : obtenez la valeur de l’ID d’appareil à partir des détails de la propriété du périphérique de stockage dans le Gestionnaire de périphériques. Les valeurs génériques sont prises en charge.

- ID du chemin d’accès de l’instance : obtenez la valeur de l’ID d’appareil à partir des détails de la propriété du périphérique de stockage dans le gestionnaire de périphériques. Les valeurs génériques sont prises en charge.

- ID matériel : obtenez la valeur de l’ID matériel à partir des détails de la propriété du périphérique de stockage dans le gestionnaire de périphériques. Les valeurs génériques sont prises en charge.

Vous attribuez un Alias à chaque périphérique de stockage amovible du groupe. L’alias est un nom convivial qui apparaît uniquement dans la console Microsoft Purview. Par conséquent, en continuant avec l’exemple, vous créez un groupe de périphériques de stockage amovible nommé Sauvegarde et ajoutez des appareils individuels (avec un alias) par leur nom convivial, comme backup_drive_001, et backup_drive_002.

Vous pouvez sélectionner plusieurs paramètres, puis le groupe d’imprimantes inclut tous les appareils qui répondent à ces paramètres.

Vous pouvez affecter ces actions de stratégie au groupe dans une stratégie DLP :

-

Allow(auditer sans notifications ni alertes utilisateur) -

Audit only(vous pouvez ajouter des notifications et des alertes) -

Block withoverride (bloque l’action, mais l’utilisateur peut remplacer) -

Block(bloque quoi qu’il arrive)

Créer un groupe de périphériques USB amovibles

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Ouvrez le portail Microsoft Purview et accédez à l’icône d’engrenageVue d’ensemble> des paramètres de protection contre la> perte de données dans le coin > supérieur droitParamètres DLP du point de terminaisonde protection contre la> perte de données Groupes > depériphériques USB amovibles.

- Sélectionnez + Créer un groupe d’appareils de stockage amovible.

- Indiquez un nom de groupe.

- Sélectionnez Ajouter un périphérique de stockage amovible.

- Fournissez un alias.

- Sélectionnez les paramètres et fournissez les valeurs pour identifier de manière non ambiguë l’appareil spécifique.

- Sélectionnez Ajouter.

- Ajoutez d’autres appareils au groupe en fonction des besoins.

- Sélectionnez Enregistrer , puis Fermer.

Le cas d’usage le plus courant pour créer des groupes de stockage amovibles consiste à les utiliser pour spécifier les périphériques de stockage amovibles vers lesquels les utilisateurs peuvent copier des fichiers. En règle générale, la copie est autorisée uniquement pour les appareils d’un groupe de sauvegarde désigné.

Après avoir défini un groupe d’appareils de stockage amovible, vous pouvez l’utiliser dans toutes vos stratégies qui sont étendues à Appareils. Pour plus d’informations sur la configuration des actions de stratégie pour utiliser des groupes d’autorisation, consultez Scénario 8 : Groupes d’autorisation.

Groupes de partage réseau

Utilisez ce paramètre pour définir des groupes de chemins de partage réseau auxquels vous souhaitez affecter des actions de stratégie qui sont différentes des actions de chemin de partage réseau global. Par exemple, supposons que vous souhaitiez que votre stratégie DLP empêche les utilisateurs d’enregistrer ou de copier des fichiers protégés dans des partages réseau, à l’exception des partages réseau d’un groupe particulier.

Remarque

Cette fonctionnalité est disponible pour les appareils exécutant l’une des versions suivantes de Windows :

- Windows 10 et versions ultérieures (21H1, 21H2) avec kb 5018482

- Gagnez 11 21H2, 22H2 avec kb 5018483

- Windows 10 RS5 (kb 5006744) et Windows Server 2022

Pour inclure des chemins de partage réseau dans un groupe, définissez le préfixe avec lequel ils commencent tous les partages. Par exemple :

'\Library' correspondra à :

- Dossier \Library et tous ses sous-dossiers.

Vous pouvez utiliser des caractères génériques, par exemple « \Users*\Desktop » correspondra à :

- '\Users\user1\Desktop'

- '\Users\user1\user2\Desktop'

- '\Users*\Desktop'

Vous pouvez également utiliser des variables d’environnement, par exemple :

- %AppData%\app123

Vous pouvez affecter les actions de stratégie suivantes au groupe dans une stratégie DLP :

-

Allow(auditer sans notifications ni alertes utilisateur) -

Audit only(vous pouvez ajouter des notifications et des alertes) -

Block with override(bloque l’action, mais l’utilisateur peut remplacer) -

Block(bloque quoi qu’il arrive)

Une fois que vous avez défini un groupe de partage réseau, vous pouvez l’utiliser dans toutes vos stratégies DLP qui sont étendues aux appareils. Pour plus d’informations sur la configuration des actions de stratégie pour utiliser des groupes d’autorisation, consultez Le scénario 8 Groupes d’autorisation.

Créer un groupe de partage réseau

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Ouvrez le portail Microsoft Purview et accédez à l’icône d’engrenageVue d’ensemble> des paramètres de protection contre la> perte de données dans le coin > supérieur droitParamètres> DLP du point de terminaison de protection contre la> perte de donnéesGroupes de partage réseau.

- Sélectionnez + Créer un groupe de partage réseau.

- Indiquez un nom de groupe.

- Ajoutez le chemin d’accès au partage.

- Sélectionnez Ajouter.

- Ajoutez d’autres chemins de partage au groupe en fonction des besoins.

- Sélectionnez Enregistrer , puis Fermer.

Paramètres VPN

Utilisez la liste VPN pour contrôler uniquement les actions effectuées sur ce VPN.

Remarque

Cette fonctionnalité est disponible pour les appareils exécutant l’une des versions suivantes de Windows :

- Windows 10 et versions ultérieures (21H1, 21H2) avec kb 5018482

- Windows 11 21H2, 22H2 avec ko 5018483

- Windows 10 RS5 (KB 5006744)

Lorsque vous répertoriez un VPN dans les paramètres VPN, vous pouvez lui attribuer les actions de stratégie suivantes :

-

Allow(auditer sans notifications ni alertes utilisateur) -

Audit only(vous pouvez ajouter des notifications et des alertes) -

Block with override(bloque l’action, mais l’utilisateur peut remplacer) -

Block(bloque quoi qu’il arrive)

Ces actions peuvent être appliquées individuellement ou collectivement aux activités utilisateur suivantes :

- Copier dans le Presse-papiers

- Copier sur un périphérique usb amovible

- Copier vers un partage réseau

- Copier ou déplacer à l’aide d’une application Bluetooth non autorisée (restreinte)

- Copier ou déplacer à l’aide de RDP

Lorsque vous configurez une stratégie DLP pour restreindre l’activité sur les appareils, vous pouvez contrôler ce qui se passe pour chaque activité effectuée lorsque les utilisateurs sont connectés à votre organization dans l’un des VPN répertoriés.

Utilisez les paramètres Adresse du serveur ou Adresse réseau pour définir le VPN autorisé.

Obtenir l’adresse du serveur ou l’adresse réseau

- Sur un appareil Windows surveillé par DLP, ouvrez une fenêtre Windows PowerShell en tant qu’administrateur.

- Exécutez l’applet de commande suivante, qui retourne plusieurs champs et valeurs.

Get-VpnConnection

- Parmi les résultats de l’applet de commande, recherchez le champ ServerAddress et enregistrez cette valeur. Vous utilisez serverAddress lorsque vous créez une entrée VPN dans la liste VPN.

- Recherchez le champ Nom et enregistrez cette valeur. Le champ Nom est mappé au champ Adresse réseau lorsque vous créez une entrée VPN dans la liste VPN.

Ajouter un VPN

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Ouvrez le portail Microsoft Purview et accédez à Vued’ensemble> des paramètres de protection contre la> perte de données icône d’engrenage dans le coin supérieur droit Paramètres VPN du point > de terminaison de protection contre la> perte de donnéesparamètres DLP>.

- Sélectionnez Ajouter ou modifier des adresses VPN.

- Indiquez l’adresse du serveur ou l’adresse réseau que vous avez enregistrée après l’exécution

Get-VpnConnectionde . - Sélectionnez Enregistrer.

- Fermez l’élément.

Importante

Sous le paramètre Restrictions réseau , vous verrez également Réseau d’entreprise comme option.

Les connexions réseau d’entreprise sont toutes des connexions aux ressources de votre organisation. Vous pouvez voir si l’appareil utilise un réseau d’entreprise en exécutant l’applet Get-NetConnectionProfile de commande en tant qu’administrateur. Si dans NetworkCategoryId la sortie est DomainAuthenticated, cela signifie que la machine est connectée au réseau d’entreprise. Si la sortie est autre chose, la machine n’est pas .

Dans certains cas, une machine peut être connectée à un VPN et à un réseau d’entreprise. Si les deux sont sélectionnés sous les restrictions réseau, endpoint DLP applique l’action en fonction de l’ordre. Si vous souhaitez que l’action vpn soit celle qui est appliquée, déplacez l’entrée VPN au-dessus du réseau d’entreprise pour avoir une priorité plus élevée que l’action pour réseau d’entreprise.

Pour plus d’informations sur la configuration des actions de stratégie pour utiliser des exceptions réseau , consultez Scénario 9 : Exceptions réseau.

Voir aussi

- Découvrir la protection contre la perte de données de point de terminaison

- Prise en main la protection contre la perte de données de point de terminaison

- En savoir plus sur la prévention des pertes de données

- Prise en main de l’explorateur d’activités

- Microsoft Defender pour point de terminaison

- Intégrer les appareils Windows 10 et Windows 11 dans la vue d’ensemble de Microsoft Purview

- Abonnement Microsoft 365

- Microsoft Entra joint

- Télécharger le nouveau Microsoft Edge sur la base de chrome

- Créer et déployer des stratégies de protection contre la perte de données