Apporter vos propres clés de chiffrement pour Power BI

Par défaut, Power BI utilise des clés managées par Microsoft pour chiffrer vos données. Dans Power BI Premium, vous pouvez également utiliser vos propres clés pour les données au repos qui sont importées dans un modèle sémantique. Cette approche est souvent décrite par le terme Bring Your Own Key (BYOK). Pour plus d’informations, consultez Considérations relatives à la source de données et au stockage.

Pourquoi utiliser BYOK ?

BYOK facilite le respect des exigences de conformité qui spécifient des modalités d’utilisation des clés avec le fournisseur de services cloud, en l’occurrence, Microsoft. Avec BYOK, vous fournissez et contrôlez les clés de chiffrement pour vos données au repos Power BI au niveau de l’application. Ainsi, vous pouvez exercer un contrôle et révoquer les clés de votre organisation, si vous décidez de quitter le service. Lorsque vous révoquez les clés, les données deviennent illisibles par le service dans les 30 minutes qui suivent.

Considérations relatives aux sources de données et au stockage

Pour utiliser BYOK, vous devez charger les données sur le service Power BI à partir d’un fichier Power BI Desktop (PBIX). Vous ne pouvez pas utiliser BYOK dans les scénarios suivants :

- Connexions actives Analysis Services

- Classeurs Excel, sauf si les données sont importées pour la première fois dans Power BI Desktop.

Notes

Pour les classeurs Excel stockés dans SharePoint et OneDrive, vous pouvez utiliser clé client.

- Modèles sémantiques en mode Push

- Modèles sémantiques de diffusion en continu

- Les métriques Power BI ne prennent actuellement pas en charge BYOK

BYOK s’applique uniquement aux modèles sémantiques. Les modèles sémantiques d’envoi (push), les fichiers Excel et les fichiers CSV que les utilisateurs peuvent charger vers le service ne sont pas chiffrés à l’aide de votre propre clé. Pour identifier les éléments stockés dans vos espaces de travail, utilisez la commande PowerShell suivante :

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Notes

Cette cmdlet nécessite le module de gestion Power BI v1.0.840. Vous pouvez voir quelle version vous avez en exécutant Get-InstalledModule -Name MicrosoftPowerBIMgmt. Installez la dernière version en exécutant Install-Module -Name MicrosoftPowerBIMgmt. Pour plus d’informations sur les cmdlets Power BI et leurs paramètres, consultez Modules PowerShell pour cmdlets Power BI.

Configurer Azure Key Vault

Cette section décrit comment configurer Azure Key Vault, un outil autorisant le stockage et l’accès sécurisés aux secrets tels que des clés de chiffrement. Vous pouvez utiliser un coffre de clés existant pour stocker des clés de chiffrement, ou vous pouvez en créer un spécifiquement pour une utilisation avec Power BI.

Les instructions qui suivent supposent une connaissance élémentaire d’Azure Key Vault. Pour plus d’informations, consultez Qu’est-ce qu’Azure Key Vault ?

Configurez votre coffre de clés de la façon suivante :

Ajoutez le service Power BI en tant que service principal pour le coffre de clés, avec des autorisations de chiffrement et de déchiffrement.

Créez une clé RSA avec une longueur de 4 096 bits, ou utilisez une clé existante de ce type, avec des autorisations d’encapsulation et de décapsulation.

Important

Power BI BYOK prend uniquement en charge les clés RSA ayant une longueur de 4 096 bits.

Recommandé : vérifiez que l’option Suppression réversible est activée pour le coffre de clés.

Ajouter le principal du service

Connectez-vous au Portail Azure et recherchez Key Vaults.

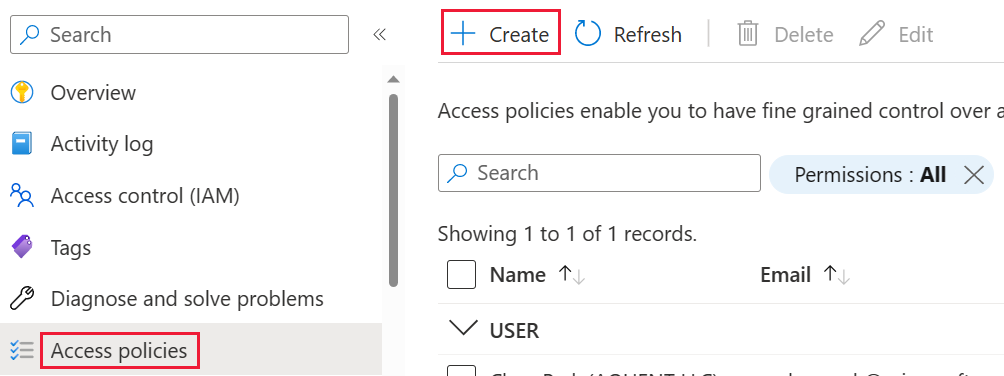

Dans votre coffre de clés, sélectionnez Stratégies d’accès, puis choisissez Créer.

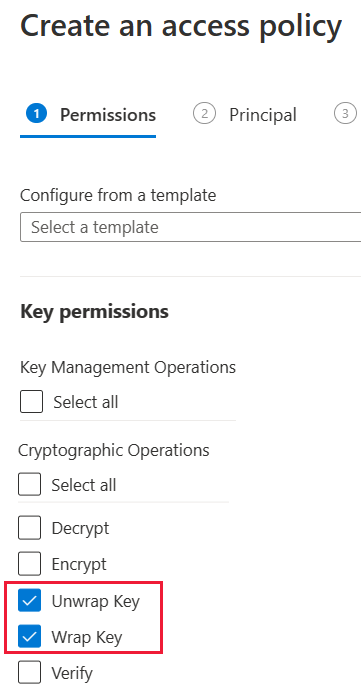

Dans l’écran Autorisations, sous Autorisations de clé, sélectionnez Décapsuler la clé et Encapsuler la clé, puis choisissez Suivant.

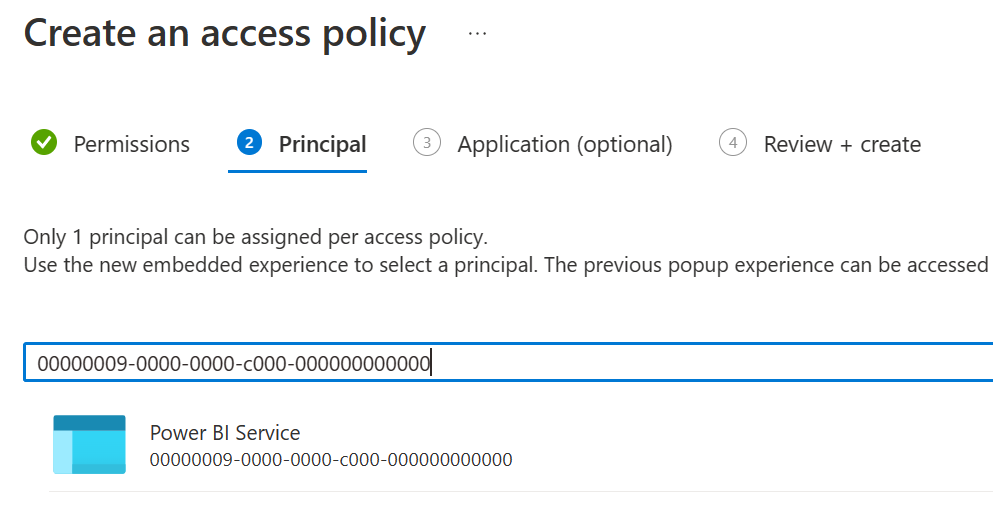

Dans l’écran Principal, recherchez et sélectionnez Microsoft.Azure.AnalysisServices.

Notes

Si vous ne trouvez pas Microsoft.Azure.AnalysisServices, il est probable que l’abonnement Azure associé à votre solution Azure Key Vault n’ait jamais eu de ressource Power BI associée. Essayez plutôt de rechercher la chaîne suivante : 00000009-0000-0000-c000-000000000000.

Sélectionnez Suivant, puis Vérifier + créer>Créer.

Notes

Pour révoquer l’accès de Power BI à vos données, supprimez les droits d’accès à ce principal de service à partir de votre Azure Key Vault.

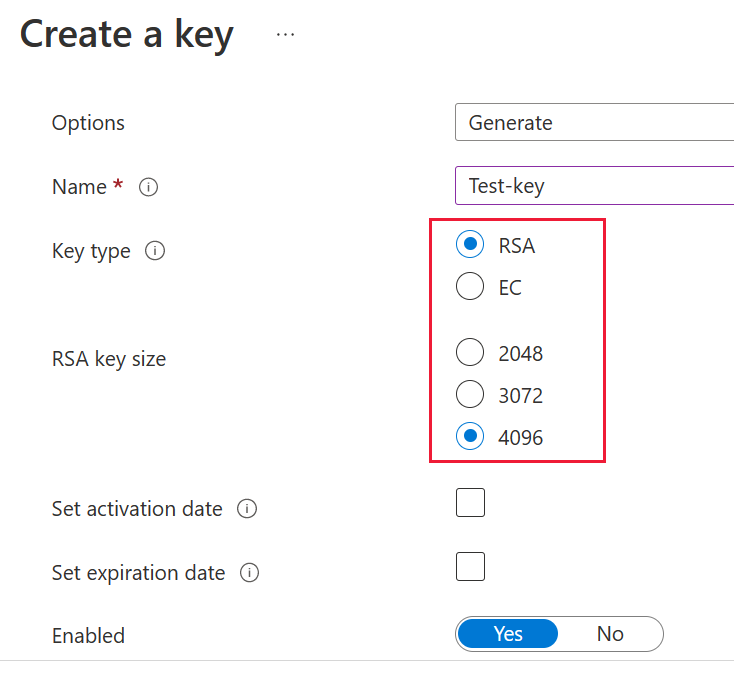

Créer une clé RSA

Dans votre coffre de clés, sous Clés, sélectionnez Générer/importer.

Sélectionnez le Type de cléRSA, et une Taille de clé RSA de 4096.

Sélectionnez Create (Créer).

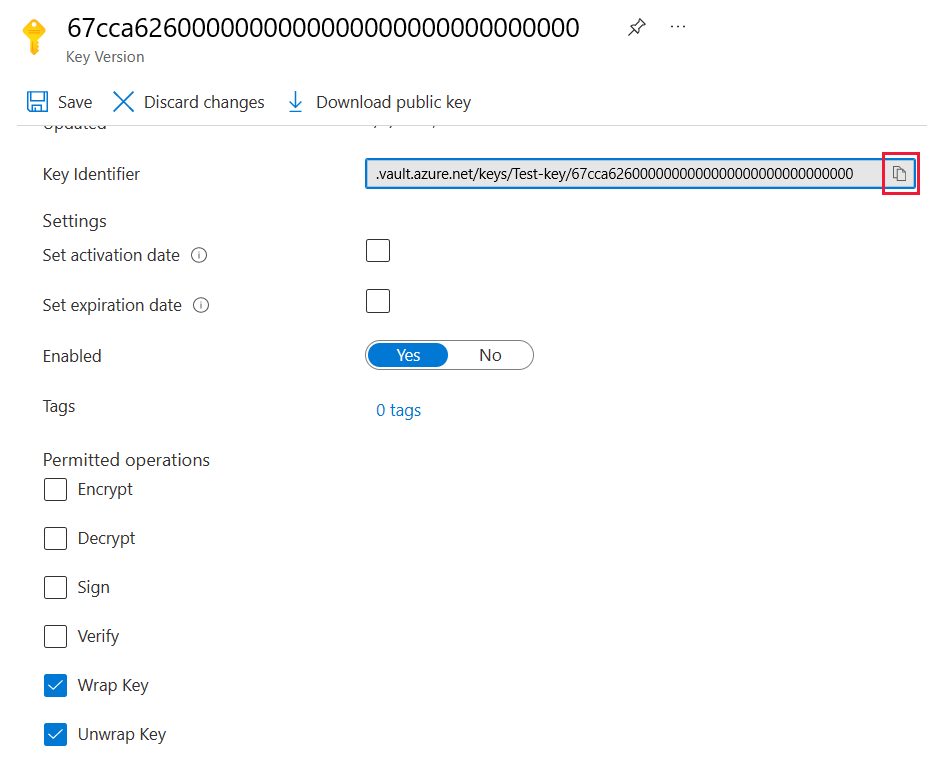

Sous Clés, sélectionnez la clé que vous avez créée.

Sélectionnez le GUID de la Version actuelle de la clé.

Vérifiez que les options Inclure la clé et Ne pas inclure la clé sont toutes les deux sélectionnées. Copiez l’Identificateur de clé à utiliser quand vous activez BYOK dans Power BI.

Option de suppression réversible

Vous devez activer la suppression réversible sur votre coffre de clés afin de bénéficier d’une protection contre la perte de données en cas de suppression accidentelle d’une clé ou d’un coffre de clés. Pour activer la propriété de suppression réversible, vous devez utiliser PowerShell, car cette option n’est pas encore disponible dans le Portail Azure.

Azure Key Vault étant correctement configuré, vous êtes prêt à activer BYOK sur votre locataire.

Configurer le pare-feu Azure Key Vault

Cette section décrit l’utilisation du contournement du pare-feu de service Microsoft approuvé, pour configurer un pare-feu autour de votre instance Azure Key Vault.

Notes

Vous pouvez choisir d’activer des règles de pare-feu sur votre coffre de clés. Vous pouvez également choisir de laisser le pare-feu désactivé sur votre coffre, conformément au paramètre par défaut.

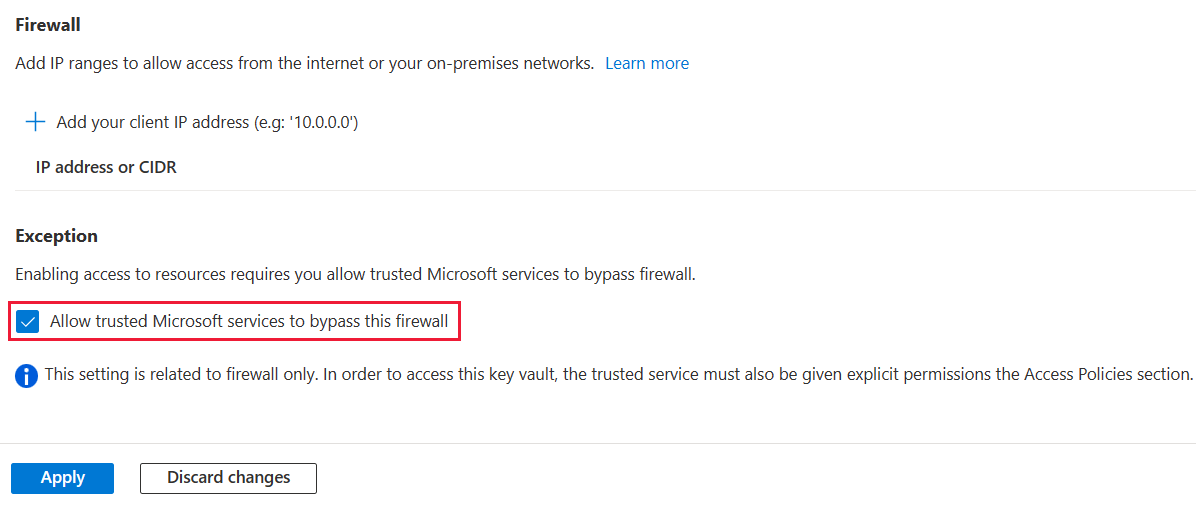

Power BI est un service Microsoft approuvé. Vous pouvez demander au pare-feu du coffre de clés d’autoriser l’accès à tous les services Microsoft approuvés, un paramètre qui permet à Power BI d’accéder à votre coffre de clés sans spécifier de connexions de point de terminaison.

Pour configurer Azure Key Vault afin d’autoriser l’accès aux services Microsoft approuvés, procédez comme suit :

Recherchez Key Vaults dans le Portail Azure, puis sélectionnez le coffre de clés auquel vous souhaitez autoriser l’accès à partir de Power BI et de tous les autres services Microsoft approuvés.

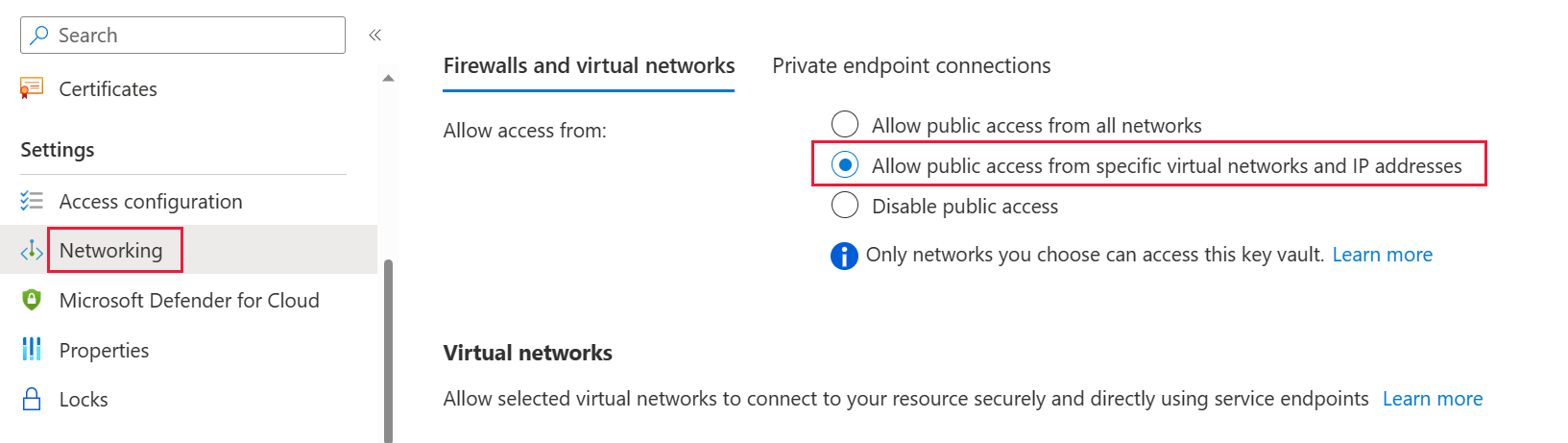

Sélectionnez Mise en réseau dans le volet de navigation de gauche.

Sous Pare-feu et réseaux virtuels, sélectionnez Autoriser l’accès public à partir de réseaux virtuels et d’adresses IP spécifiques.

Faites défiler vers le bas jusqu’à la section Pare-feu. Sélectionnez Autoriser les services Microsoft approuvés pour contourner ce pare-feu.

Sélectionnez Appliquer.

Activer BYOK sur votre locataire

Vous activez BYOK au niveau du locataire à l’aide de PowerShell. Tout d’abord, installez le package d’administration Power BI pour PowerShell et introduisez les clés de chiffrement que vous avez créées et stockées dans Azure Key Vault dans votre locataire Power BI. Ensuite, vous affectez ces clés de chiffrement par capacité Premium afin de chiffrer le contenu de la capacité.

Considérations importantes

Avant d’activer BYOK, gardez à l’esprit les points suivants :

À ce stade, vous ne pouvez pas désactiver BYOK après l’avoir activé. Selon la façon dont vous spécifiez les paramètres pour

Add-PowerBIEncryptionKey, vous pouvez contrôler la façon dont vous utilisez BYOK pour une ou plusieurs de vos capacités. Toutefois, vous ne pouvez pas annuler l’introduction des clés dans votre locataire. Pour plus d’informations, consultez Activer BYOK.Vous ne pouvez pas déplacer un espace de travail qui utilise le service BYOK d’une capacité dans Power BI Premium directement vers une capacité partagée. Vous devez d’abord déplacer l’espace de travail vers une capacité pour laquelle le service BYOK n’est pas activé.

Si vous déplacez un espace de travail qui utilise BYOK à partir d’une capacité dans Power BI Premium vers une capacité partagée, les rapports et les modèles sémantiques deviennent inaccessibles puisqu’ils sont chiffrés avec la clé. Pour éviter cette situation, vous devez d’abord déplacer l’espace de travail vers une capacité pour laquelle le BYOK n’est pas activé.

Activer BYOK

Pour activer BYOK, vous devez être administrateur Power BI et connecté à l’aide de l’applet de commande Connect-PowerBIServiceAccount. Utilisez ensuite Add-PowerBIEncryptionKey pour activer BYOK, comme indiqué dans l’exemple suivant :

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Pour ajouter plusieurs clés, exécutez Add-PowerBIEncryptionKey avec différentes valeurs pour -Name et -KeyVaultKeyUri.

Le cmdlet accepte deux paramètres de commutateur qui affectent le chiffrement pour les capacités actuelles et futures. Par défaut, aucun des commutateurs n’est défini :

-Activate: indique que cette clé est utilisée pour toutes les capacités existantes dans le locataire qui ne sont pas déjà chiffrées.-Default: indique que cette clé est maintenant la clé par défaut pour l’ensemble du locataire. Quand vous créez une nouvelle capacité, elle hérite de cette clé.

Important

Si vous spécifiez -Default, toutes les capacités créées sur votre locataire à partir de ce point sont chiffrées à l’aide de la clé que vous spécifiez, ou d’une clé par défaut mise à jour. Étant donné que vous ne pouvez pas annuler l’opération par défaut, vous perdez la capacité à créer une capacité Premium dans votre locataire qui n’utilise pas BYOK.

Après avoir activé BYOK sur votre locataire, définissez la clé de chiffrement pour une ou plusieurs capacités Power BI :

Utilisez Get-PowerBICapacity pour obtenir l’ID de capacité requis pour l’étape suivante.

Get-PowerBICapacity -Scope IndividualL’applet de commande retourne une sortie similaire à la suivante :

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USUtilisez Set-PowerBICapacityEncryptionKey pour définir la clé de chiffrement :

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

Vous contrôlez comment vous utilisez BYOK dans votre locataire. Par exemple, pour chiffrer une seule capacité, appelez Add-PowerBIEncryptionKey sans -Activate ou -Default. Appelez ensuite Set-PowerBICapacityEncryptionKey pour la capacité où vous souhaitez activer BYOK.

Gérer BYOK

Power BI fournit des applets de commande supplémentaires pour vous aider à gérer BYOK dans votre locataire :

Utilisez Get-PowerBICapacity pour obtenir la clé actuellement utilisée par une capacité :

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyUtilisez Get-PowerBIEncryptionKey pour obtenir la clé actuellement utilisée par votre locataire :

Get-PowerBIEncryptionKeyUtilisez Get-PowerBIWorkspaceEncryptionStatus pour voir si les modèles sémantiques dans un espace de travail sont chiffrés et si leur état de chiffrement est synchronisé avec l’espace de travail :

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Notez que le chiffrement est activé au niveau de la capacité, mais que vous obtenez l’état du chiffrement au niveau du modèle sémantique pour l’espace de travail spécifié.

Utilisez Switch-PowerBIEncryptionKey pour basculer (ou faire pivoter) la version de la clé utilisée pour le chiffrement. L’applet de commande met simplement à jour la valeur

-KeyVaultKeyUripour une clé-Name:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Notez que la clé actuelle doit être activée.