En savoir plus sur la gestion des identités des utilisateurs et des groupes dans Microsoft Intune

La gestion et la protection des identités des utilisateurs sont une partie importante de toute stratégie et solution de gestion des points de terminaison. La gestion des identités inclut les comptes d’utilisateur et les groupes qui accèdent à vos ressources organization.

Les administrateurs doivent gérer l’appartenance au compte, autoriser et authentifier l’accès aux ressources, gérer les paramètres qui affectent les identités des utilisateurs et sécuriser les & protéger les identités contre les intentions malveillantes.

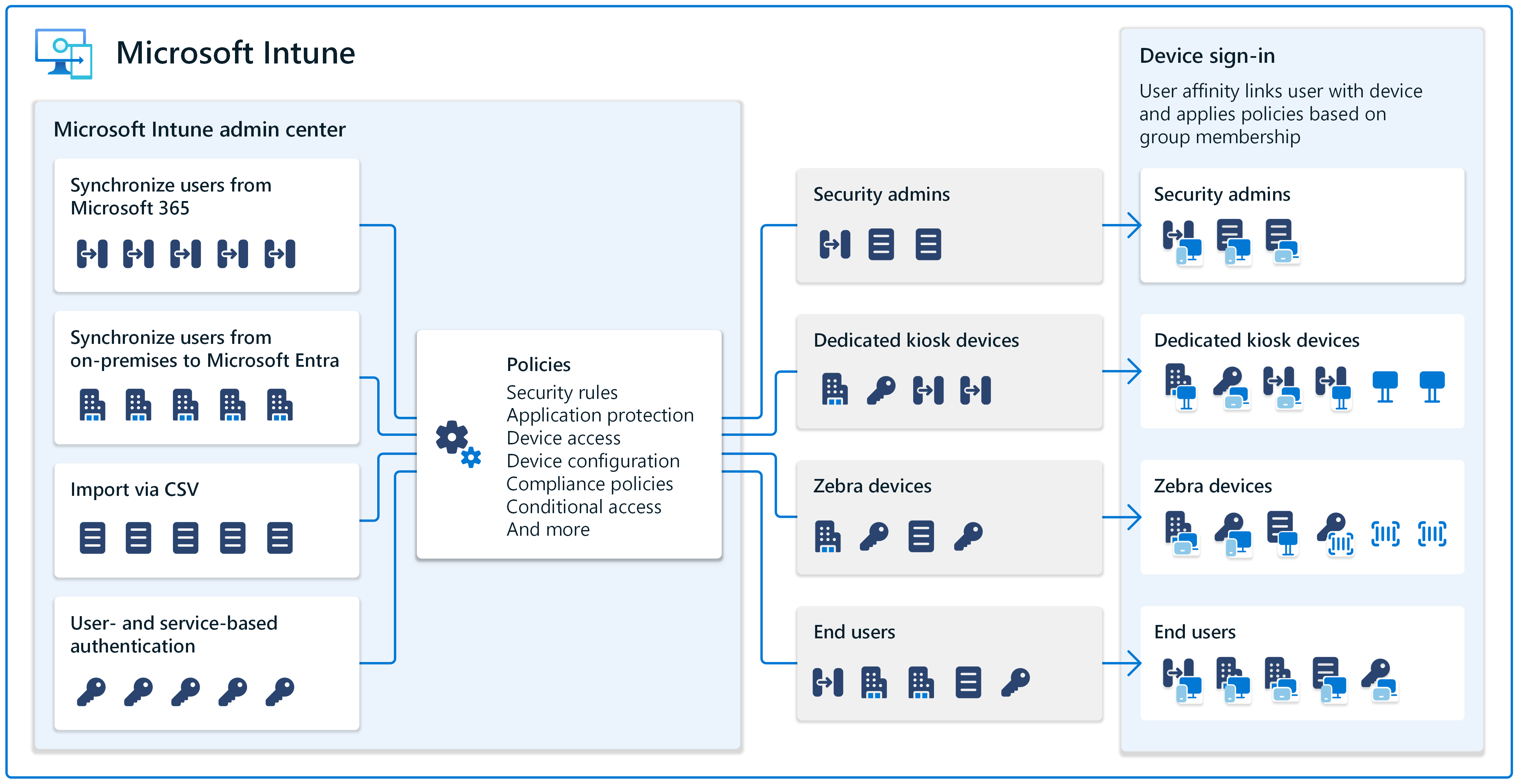

Microsoft Intune pouvez effectuer toutes ces tâches, et bien plus encore. Intune est un service cloud qui peut gérer les identités des utilisateurs via une stratégie, y compris des stratégies de sécurité et d’authentification.

Du point de vue du service, Intune utilise Microsoft Entra ID pour le stockage des identités et les autorisations. À l’aide du centre d’administration Microsoft Intune, vous pouvez gérer ces tâches dans un emplacement central conçu pour la gestion des points de terminaison.

Cet article décrit les concepts et fonctionnalités que vous devez prendre en compte lors de la gestion de vos identités.

Utiliser vos utilisateurs et groupes existants

Une grande partie de la gestion des points de terminaison consiste à gérer les utilisateurs et les groupes. Si vous avez des utilisateurs et des groupes existants ou si vous voulez créer des utilisateurs et des groupes, Intune pouvez vous aider.

Dans les environnements locaux, les comptes d’utilisateur et les groupes sont créés et gérés dans Active Directory local. Vous pouvez mettre à jour ces utilisateurs et groupes à l’aide de n’importe quel contrôleur de domaine dans le domaine.

C’est un concept similaire dans Intune.

Le centre d’administration Intune comprend un emplacement central pour gérer les utilisateurs et les groupes. Le centre d’administration est basé sur le web et est accessible à partir de n’importe quel appareil disposant d’une connexion Internet. Les administrateurs doivent simplement se connecter au Centre d’administration avec leur compte d’administrateur Intune.

Une décision importante consiste à déterminer comment obtenir les comptes d’utilisateur et les groupes dans Intune. Les options disponibles sont les suivantes :

Si vous utilisez actuellement Microsoft 365 et que vos utilisateurs et groupes sont dans le Centre d’administration Microsoft 365, ces utilisateurs et groupes sont également disponibles dans le centre d’administration Intune.

Microsoft Entra ID et Intune utiliser un locataire, qui est votre organization, comme Contoso ou Microsoft. Si vous avez plusieurs locataires, connectez-vous au centre d’administration Intune dans le même locataire Microsoft 365 que vos utilisateurs et groupes existants. Vos utilisateurs et groupes sont automatiquement affichés et disponibles.

Pour plus d’informations sur ce qu’est un locataire, consultez Démarrage rapide : Configurer un locataire.

Si vous utilisez actuellement Active Directory local, vous pouvez utiliser Microsoft Entra Connect pour synchroniser vos comptes AD locaux avec Microsoft Entra ID. Lorsque ces comptes sont dans Microsoft Entra ID, ils sont également disponibles dans le centre d’administration Intune.

Pour plus d’informations, consultez Qu’est-ce que Microsoft Entra Connect Sync ?.

Vous pouvez également importer des utilisateurs et des groupes existants à partir d’un fichier CSV dans le centre d’administration Intune, ou créer les utilisateurs et les groupes à partir de zéro. Lorsque vous ajoutez des groupes, vous pouvez ajouter des utilisateurs et des appareils à ces groupes pour les organiser par emplacement, service, matériel, etc.

Pour plus d’informations sur la gestion des groupes dans Intune, consultez Ajouter des groupes pour organiser les utilisateurs et les appareils.

Par défaut, Intune crée automatiquement les groupes Tous les utilisateurs et Tous les appareils. Lorsque vos utilisateurs et groupes sont disponibles pour Intune, vous pouvez affecter vos stratégies à ces utilisateurs et groupes.

Déplacer à partir de comptes d’ordinateur

Lorsqu’un point de terminaison Windows, comme un appareil Windows 10/11, joint un domaine Active Directory local (AD), un compte d’ordinateur est automatiquement créé. Le compte ordinateur/ordinateur peut être utilisé pour authentifier des programmes, des services et des applications locaux.

Ces comptes d’ordinateur sont locaux dans l’environnement local et ne peuvent pas être utilisés sur des appareils joints à Microsoft Entra ID. Dans ce cas, vous devez basculer vers l’authentification basée sur l’utilisateur pour vous authentifier auprès des programmes, services et applications locaux.

Pour plus d’informations et d’aide, consultez Problèmes connus et limitations avec les points de terminaison natifs cloud.

Les rôles et les autorisations contrôlent l’accès

Pour les différents types d’administrateur de tâches, Intune utilise le contrôle d’accès en fonction du rôle (RBAC). Les rôles que vous attribuez déterminent les ressources auxquelles un administrateur peut accéder dans le centre d’administration Intune et ce qu’il peut faire avec ces ressources. Certains rôles intégrés se concentrent sur la gestion des points de terminaison, comme Application Manager et Le Gestionnaire de stratégies et de profils.

Étant donné que Intune utilise Microsoft Entra ID, vous avez également accès aux rôles de Microsoft Entra intégrés, tels que l’administrateur de service Intune.

Chaque rôle dispose de ses propres autorisations de création, de lecture, de mise à jour ou de suppression selon les besoins. Vous pouvez également créer des rôles personnalisés si vos administrateurs ont besoin d’une autorisation spécifique. Lorsque vous ajoutez ou créez votre type administrateur d’utilisateurs et de groupes, vous pouvez attribuer ces comptes aux différents rôles. Le centre d’administration Intune contient ces informations dans un emplacement central et peut être facilement mis à jour.

Pour plus d’informations, consultez Contrôle d’accès en fonction du rôle (RBAC) avec Microsoft Intune

Créer une affinité utilisateur lors de l’inscription des appareils

Lorsque les utilisateurs se connectent à leurs appareils la première fois, l’appareil est associé à cet utilisateur. Cette fonctionnalité est appelée affinité utilisateur.

Toutes les stratégies affectées ou déployées sur l’identité de l’utilisateur sont associées à l’utilisateur sur tous ses appareils. Lorsqu’un utilisateur est associé à l’appareil, il peut accéder à ses comptes de messagerie, à ses fichiers, à ses applications, etc.

Lorsque vous n’associez pas un utilisateur à un appareil, l’appareil est considéré comme étant sans utilisateur. Ce scénario est courant pour les appareils kiosque dédiés à une tâche spécifique et les appareils partagés avec plusieurs utilisateurs.

Dans Intune, vous pouvez créer des stratégies pour les deux scénarios sur Android, iOS/iPadOS, macOS et Windows. Lorsque vous vous préparez à gérer ces appareils, veillez à connaître l’objectif prévu de l’appareil. Ces informations facilitent le processus de prise de décision lorsque les appareils sont inscrits.

Pour plus d’informations, consultez les guides d’inscription pour vos plateformes :

- Guide d’inscription : Inscrire des appareils Android dans Microsoft Intune

- Guide d’inscription : Inscrire des appareils iOS et iPadOS dans Microsoft Intune

- Guide d’inscription : Inscrire des appareils de bureau Linux dans Microsoft Intune

- Guide d’inscription : Inscrire des appareils macOS dans Microsoft Intune

- Guide d’inscription : Inscrire des appareils Windows dans Microsoft Intune

Affecter des stratégies à des utilisateurs et des groupes

Localement, vous travaillez avec des comptes de domaine et des comptes locaux, puis vous déployez des stratégies de groupe et des autorisations sur ces comptes au niveau local, du site, du domaine ou de l’unité d’organisation (LSDOU). Une stratégie d’unité d’organisation remplace une stratégie de domaine, une stratégie de domaine remplace une stratégie de site, etc.

Intune est basé sur le cloud. Les stratégies créées dans Intune incluent des paramètres qui contrôlent les fonctionnalités des appareils, les règles de sécurité, etc. Ces stratégies sont affectées à vos utilisateurs et groupes. Il n’existe pas de hiérarchie traditionnelle comme LSDOU.

Le catalogue de paramètres dans Intune comprend des milliers de paramètres pour gérer les appareils iOS/iPadOS, macOS et Windows. Si vous utilisez actuellement des objets stratégie de groupe (GPO) locaux, l’utilisation du catalogue de paramètres est une transition naturelle vers les stratégies cloud.

Pour plus d’informations sur les stratégies dans Intune, accédez à :

- Utiliser le catalogue de paramètres pour configurer les paramètres sur les appareils Windows, iOS/iPadOS et macOS

- Questions courantes et réponses concernant les stratégies et les profils d’appareil dans Microsoft Intune

Sécuriser vos identités d’utilisateur

Vos comptes d’utilisateur et de groupe accèdent organization ressources. Vous devez conserver ces identités sécurisées et empêcher les accès malveillants aux identités. Voici quelques éléments à prendre en compte :

Windows Hello Entreprise remplace le nom d’utilisateur et la connexion par mot de passe et fait partie d’une stratégie sans mot de passe.

Les mots de passe sont entrés sur un appareil, puis transmis sur le réseau au serveur. Ils peuvent être interceptés et utilisés par tout le monde et n’importe où. Une violation de serveur peut révéler des informations d’identification stockées.

Avec Windows Hello Entreprise, les utilisateurs se connectent et s’authentifient à l’aide d’un code confidentiel ou biométrique, comme la reconnaissance faciale et la reconnaissance d’empreintes digitales. Ces informations sont stockées localement sur l’appareil et ne sont pas envoyées aux appareils ou serveurs externes.

Lorsque Windows Hello Entreprise est déployé dans votre environnement, vous pouvez utiliser Intune pour créer des stratégies de Windows Hello Entreprise pour vos appareils. Ces stratégies peuvent configurer des paramètres de code confidentiel, autoriser l’authentification biométrique, utiliser des clés de sécurité, etc.

Pour plus d’informations, voir :

- Vue d’ensemble de Windows Hello Entreprise

- Gérer les Windows Hello Entreprise sur les appareils lorsque les appareils s’inscrivent avec Intune

Pour gérer Windows Hello Entreprise, vous utilisez l’une des options suivantes :

- Pendant l’inscription de l’appareil : configurez la stratégie à l’échelle du locataire qui applique les paramètres Windows Hello aux appareils au moment où l’appareil s’inscrit avec Intune.

- Bases de référence de sécurité : certains paramètres de Windows Hello peuvent être gérés par le biais des bases de référence de sécurité de Intune, comme la Microsoft Defender pour point de terminaison sécurité ou la base de référence de sécurité pour Windows 10 et les bases de référence ultérieures.

- Catalogue de paramètres : les paramètres des profils de protection de compte de sécurité de point de terminaison sont disponibles dans le catalogue de paramètres Intune.

L’authentification basée sur les certificats fait également partie d’une stratégie sans mot de passe. Vous pouvez utiliser des certificats pour authentifier vos utilisateurs auprès des applications et organization ressources via un VPN, une connexion Wi-Fi ou des profils de messagerie. Avec les certificats, les utilisateurs n’ont pas besoin d’entrer de noms d’utilisateur et de mots de passe, et les certificats peuvent faciliter l’accès à ces ressources.

Pour plus d’informations, consultez Utiliser des certificats pour l’authentification dans Microsoft Intune.

L’authentification multifacteur (MFA) est une fonctionnalité disponible avec Microsoft Entra ID. Pour que les utilisateurs s’authentifient correctement, au moins deux méthodes de vérification différentes sont requises. Lorsque l’authentification multifacteur est déployée dans votre environnement, vous pouvez également exiger l’authentification multifacteur lorsque les appareils s’inscrivent dans Intune.

Pour plus d’informations, voir :

Confiance nulle vérifie tous les points de terminaison, y compris les appareils et les applications. L’idée est d’aider à conserver organization données dans le organization et d’empêcher les fuites de données d’intention accidentelle ou malveillante. Il comprend différentes fonctionnalités, notamment Windows Hello Entreprise, l’utilisation de l’authentification multifacteur, etc.

Pour plus d’informations, consultez Confiance nulle avec Microsoft Intune.