Vue d’ensemble des configurations IA et LLM dans Microsoft Cloud for Sovereignty (version préliminaire)

Important

Cette fonctionnalité est en version préliminaire. Ces informations concernent une fonctionnalité en préversion qui peut être considérablement modifiée avant son lancement. Microsoft n’offre aucune garantie, expresse ou implicite, concernant les informations fournies ici.

Les organisations du secteur public peuvent profiter des dernières innovations en matière d’IA dans le cloud public, tout en gérant leurs données conformément à leurs politiques locales et aux exigences réglementaires à l’aide de Microsoft Cloud for Sovereignty.

Microsoft Cloud for Sovereignty offre agilité, évolutivité et flexibilité, des fonctionnalités avancées de cybersécurité et un accès aux dernières innovations, comme Azure OpenAI, pour accélérer la transformation numérique et la fourniture de services publics essentiels. Elle propose des solutions fiables pour le secteur public conçues pour vous aider à migrer, créer et transformer numériquement des charges de travail dans Microsoft Cloud tout en répondant à vos exigences en matière de conformité, de sécurité et de stratégie.

Le service Azure OpenAI donne accès aux puissants modèles de langage de OpenAI, notamment les séries de modèles GTP4-o, GPT-4, GPT-3.5-Turbo et Embeddings. Ces modèles linguistiques fondamentaux sont pré-entraînés sur de grandes quantités de données pour effectuer des tâches telles que la génération de contenu, la synthèse, la recherche sémantique et la traduction du langage naturel en code. Vous pouvez utiliser le service Azure OpenAI pour accéder aux modèles pré-entraînés et créer des applications basées sur l’IA plus rapidement et avec un minimum d’effort, tout en utilisant Microsoft Cloud for Sovereignty pour appliquer les exigences de conformité, de sécurité et de politique à l’échelle de l’entreprise avec des contrôles souverains et l’architecture du cloud.

Avantages

Vous pouvez utiliser des services Azure OpenAI sur vos données pour :

augmenter la productivité des employés en réduisant le temps nécessaire pour rechercher des informations critiques dans la base de connaissances collective de votre organisation ;

augmenter la satisfaction des membres constitutifs en simplifiant les exigences complexes des réglementations ou des programmes.

Exemple de cas d’utilisation

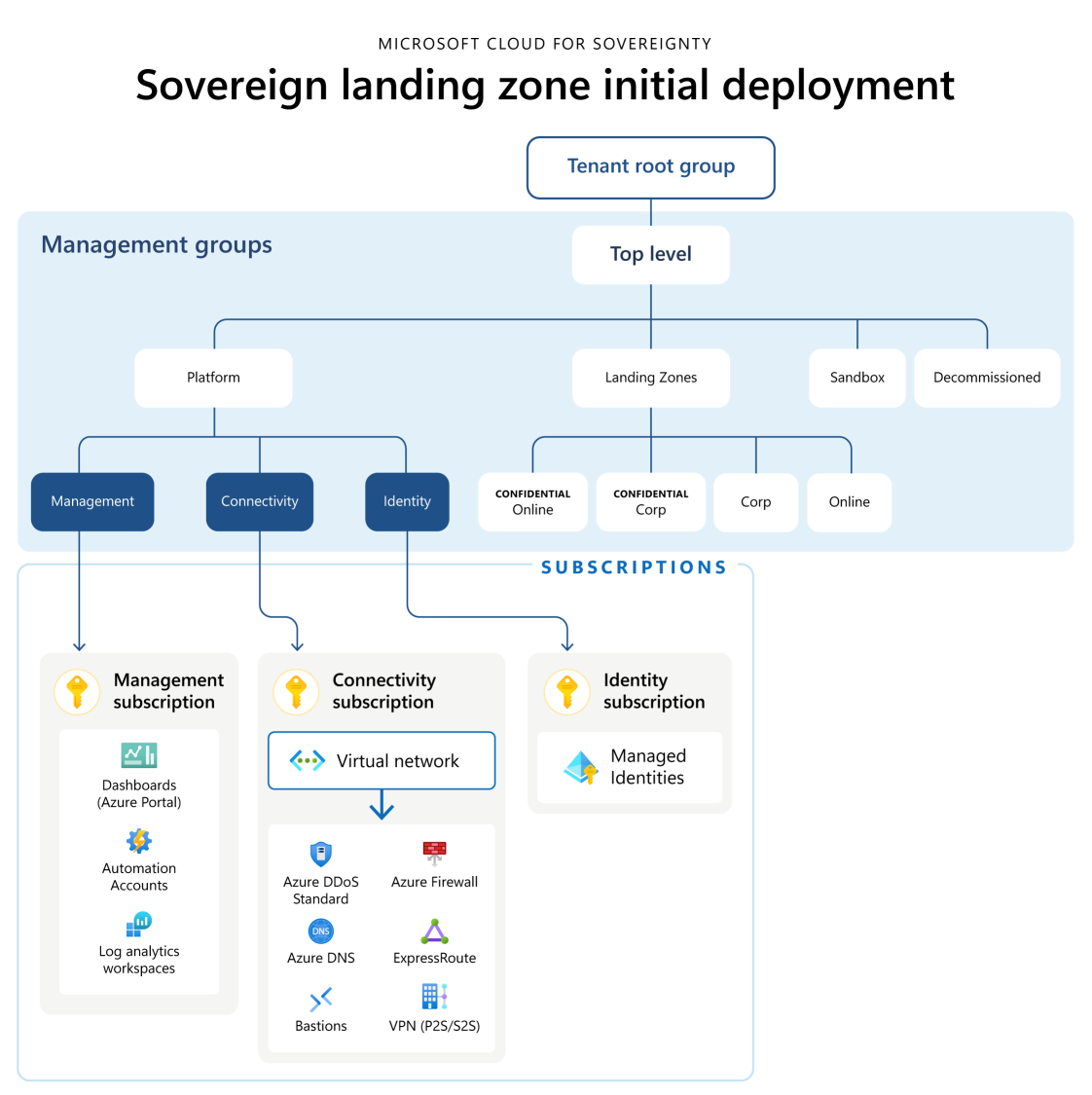

Les cas d’utilisation souverains sont mieux mis en œuvre en fonction de la zone d’atterrissage souveraine (SLZ). La SLZ est constituée d’une hiérarchie de groupes de gestion ainsi que de ressources de plateforme communes pour faciliter la mise en réseau, la journalisation et les identités de services gérés, comme indiqué : Le diagramme suivant montre l’architecture du déploiement initial de la zone d’atterrissage Sovereign.

Le groupe de gestion racine d’une SLZ est communément appelé zone d’atterrissage ou zone d’atterrissage à l’échelle de l’entreprise. Les abonnements individuels résidant dans l’un des groupes de gestion enfants sous le parent sont communément appelés zones d’atterrissage d’application ou zones d’atterrissage de charge de travail. Les charges de travail d’application peuvent être déployées dans un environnement SLZ dans l’une des quatre zones d’atterrissage par défaut :

Corp (entreprise) - Charges de travail non confidentielles et non accessibles sur Internet

En ligne - Charges de travail non confidentielles et accessibles sur Internet

Entreprise confidentielle - Charges de travail confidentielles non connectées à Internet (autorise uniquement l’utilisation de ressources informatiques confidentielles)

Confidentiel en ligne - Charges de travail confidentielles exposées à Internet (autorise uniquement l’utilisation de ressources informatiques confidentielles)

La principale différence entre les groupes d’administration Corp et Online réside dans la manière dont ils gèrent les points de terminaison publics. L’environnement en ligne permet l’utilisation de points de terminaison publics, contrairement à l’environnement Corp. En savoir plus sur l’architecture SLZ.

Dans un SLZ environnement, vous devez déployer des solutions basées sur l’IA en tant que charges de travail dédiées dans leurs propres abonnements au sein de la hiérarchie du groupe de gestion Corp ou Online .

Nous vous recommandons d’utiliser le modèle standard sécurisé Corp environnement pour implémenter de grandes applications basées sur la génération augmentée de récupération (RAG) (LLM) comme des agents pour une utilisation interne à l’organisation. Vous avez besoin des connexions basées sur ExpressRoute ou VPN pour les déploiements Corp afin d’accéder aux API frontales ou aux interfaces utilisateur, qui se connectent aux services Azure AI et fournissent des fonctionnalités LLM aux utilisateurs finaux ou consommateurs.

Pour proposer au public des applications basées sur LLM ou RAG, utilisez les zones d’atterrissage de charge de travail dans la hiérarchie des groupes de gestion en ligne. Cependant, vous devez accéder en toute sécurité à tous les services requis pour la mise en œuvre via des points de terminaison privés dans le réseau virtuel. Fournissez l’API ou l’application Web frontale uniquement via un point de terminaison public aux utilisateurs finaux ou aux consommateurs.

Dans ce cas, vous devez protéger le point de terminaison public avec un pare-feu d’application Web. Vous devez également appliquer et configurer les services DDoS et autres services de sécurité appropriés. Selon vos préférences, cette configuration peut s’effectuer de manière centralisée dans le réseau virtuel du hub ou de manière décentralisée dans le réseau virtuel de la charge de travail.

Si vous devez intégrer des données provenant de zones d’atterrissage confidentielles avec des charges de travail d’IA, vous devez exécuter les processus de transformation qui traitent et stockent les données dans des services tels que les services d’IA Azure, tels que Azure AI Search ou Azure , au sein d’une zone d’atterrissage confidentielle. OpenAI De plus, ces processus doivent filtrer et gérer activement les données pour empêcher la transmission de données confidentielles, qui doivent être chiffrées lors de leur utilisation vers des services et des charges de travail non confidentiels. Vous devez implémenter ce filtrage dans une logique métier personnalisée au cas par cas.

Si vous devez ingérer, transformer et consommer des données par des charges de travail d’IA, nous vous recommandons de déployer une zone d’atterrissage des données alignée sur les domaines de données. Une zone d’atterrissage de données comporte plusieurs couches qui permettent l’agilité pour les intégrations de données de maintenance et produits de données qu’elle contient.

Une zone d’atterrissage des données fait partie du scénario d’analyse à l’échelle du cloud du cadre d’adoption du cloud qui est une approche complète et avisée conçue pour accélérer et rationaliser le déploiement de solutions d’analyse avancées dans le cloud. Il fournit une méthodologie structurée, englobant les meilleures pratiques et des services standardisés, pour faciliter l’ingestion, la transformation et la consommation de données dans divers domaines. En utilisant ce scénario, les organisations peuvent atteindre une plus grande agilité et une plus grande évolutivité dans leurs opérations de données, garantissant ainsi un partage et une gouvernance sécurisés des données. Ce cadre optimise non seulement les performances des charges de travail d’analyse, mais améliore également l’intégration et la gestion transparentes des produits de données, conduisant ainsi à des processus de prise de décision plus perspicaces et plus éclairés.

Vous pouvez déployer une nouvelle zone d’atterrissage de données avec un ensemble standard de services qui permettent à la zone d’atterrissage des données de commencer à ingérer et à analyser les données. Vous pouvez vous connecter à la zone d’atterrissage de données à la zone d’atterrissage de données LLM et à toutes les autres zones d’atterrissage de données avec l’appairage de réseaux virtuels. Ce mécanisme permet de partager les données en toute sécurité via le réseau interne Azure tout en obtenant une latence plus faible et un débit plus élevé par rapport au passage par le hub.

Certaines implémentations peuvent nécessiter l’utilisation de données sensibles ou confidentielles nécessitant un chiffrement, disponible avec le confidential computing. Pour ce scénario, il est possible d’exécuter des solutions de données basées sur une machine virtuelle dans des zones d’atterrissage sous le groupe de gestion confidentielle. Certains services de données PaaS peuvent ne pas pouvoir s’exécuter sur des machines virtuelles confidentielles.

Étapes suivantes

- Découvrez comment utiliser LLM et Azure OpenAI dans le schéma RAG (version préliminaire).