Sécurité dans Solutions de données de fabrication (version préliminaire)

Important

Tout ou partie de cette fonctionnalité est accessible dans le cadre d’une version préliminaire. Le contenu et la fonctionnalité sont susceptibles d’être modifiés.

Solutions de données de fabrication dans Microsoft Fabric (version préliminaire) est conçu pour vous aider à répondre à vos besoins en matière de sécurité et de conformité. Cet article vous donne une vue d’ensemble des fonctionnalités et capacités de sécurité de Solutions de données de fabrication que vous pouvez configurer pour protéger vos données et ressources sensibles contre les accès non autorisés, les violations de données et les cyberattaques.

Configurer les liaisons privées

Azure Private Link fournit une connectivité privée depuis un réseau virtuel vers Azure Platform as a service (PaaS). Il simplifie l’architecture réseau et protège la connexion entre les points de terminaison Azure en éliminant l’exposition des données à l’Internet public.

Azure Private Link vous permet de vous connecter à un service de solutions de données de fabrication à partir de votre réseau virtuel via un point de terminaison privé. Les ressources associées à ce réseau virtuel peuvent communiquer avec les API de solutions de données de fabrication de manière privée via ce point de terminaison privé.

Un point de terminaison privé est un ensemble d’adresses IP privées dans un sous-réseau au sein du réseau virtuel. Vous pouvez ensuite limiter l’accès à votre instance de solutions de données de fabrication sur ces adresses IP privées. Vous pouvez provisionner des points de terminaison privés pour Solutions de données de fabrication après le déploiement de l’instance de Solutions de données de fabrication.

Prérequis

Créez un réseau virtuel dans le même abonnement que l’instance de Solutions de données de fabrication. Ce réseau virtuel permet l’approbation automatique du point de terminaison Private Link.

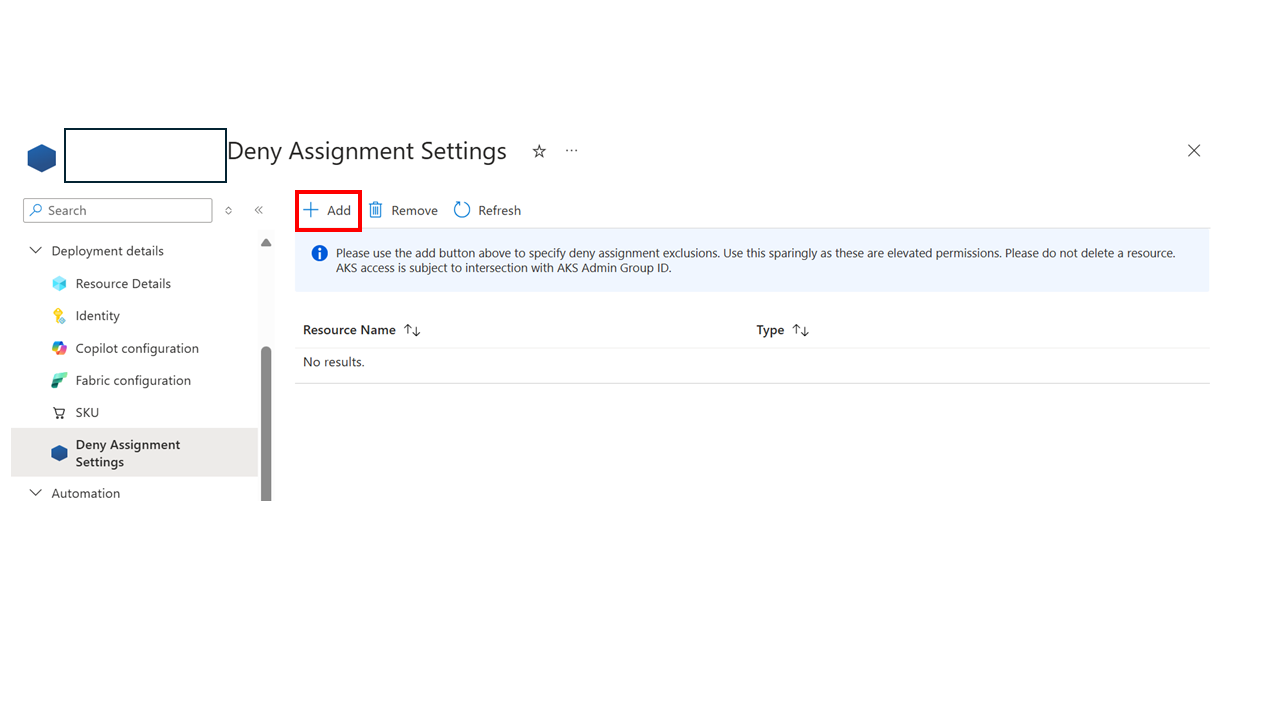

Mettez à jour Solutions de données de fabrication en configurant l’ID de groupe d’attribution de refus dans les paramètres d’attribution de refus de la ressource Solutions de données de fabrication. L’identité responsable de l’établissement du lien privé doit être ajoutée au groupe d’affectation de refus, qui a été configuré dans Solutions de données de fabrication, pour accéder à la ressource de passerelle applicative.

Créer des points de terminaison privés pour Solutions de données de fabrication à l’aide du portail Azure

Pour créer un point de terminaison privé pour une instance existante de Solutions de données de fabrication, procédez comme suit.

Dans le volet Toutes les ressources, sélectionnez Solutions de données de fabrication.

Dans la page Vue d’ensemble, copiez le nom du Groupe de ressources gérées.

Accédez à la barre de recherche en haut et recherchez le groupe de ressources gérées.

Dans le résultat de la recherche, sélectionnez le groupe de ressources gérées associé à votre instance de Solutions de données de fabrication.

Dans la page Vue d’ensemble, accédez à l’onglet Ressources et filtrez la ressource Passerelle applicative à partir du filtre Type.

Sélectionnez la ressource Azure Application Gateway dans la liste des ressources, puis accédez à Paramètres > Liaison privée.

Sélectionnez l’onglet Connexions du point de terminaison privé, puis sélectionnez +Point de terminaison privé.

Dans l’Assistant Créer un point de terminaison privé, sur la page Notions de base, entrez ou sélectionnez les détails suivants.

Paramètre Value Abonnement Sélectionnez votre abonnement pour la ressource. Groupe de ressources Sélectionnez un groupe de ressources pour la ressource. Nom Entrez un nom pour votre point de terminaison privé. Le nom doit être unique. Région Sélectionnez la région dans laquelle vous souhaitez déployer le point de terminaison privé. Sélectionnez Ressource et confirmez les informations suivantes :

Paramètre Value Type de ressources Microsoft.Network/applicationGateways Ressource Nom de la ressource Application Gateway répertorié dans la section Détails de la ressource de Solutions de données de fabrication Sous-ressource cible appGatewayFrontendIP Sélectionnez Réseau virtuel, sélectionnez le réseau virtuel et le sous-réseau sur lequel l’interface réseau du point de terminaison privé doit être approvisionnée. Ce réseau virtuel et ce sous-réseau doivent être les mêmes que ceux à partir desquels les API de solutions de données de fabrication sont accessibles et créées comme condition préalable.

Sélectionnez DNS et conservez les paramètres par défaut ou configurez l’intégration DNS privée.

Sélectionnez Balises et ajoutez des balises pour catégoriser les ressources.

Sélectionnez Vérifier + créer. où Azure valide votre configuration. Lorsque vous voyez Validation transmise, sélectionnez Créer.

Une fois le point de terminaison privé créé, accédez à l’interface réseau de ce point de terminaison privé et notez l’adresse IPv4 privée qui lui est associée. Cette valeur sera requise pour la tâche suivante, Configurer le routage DNS privé.

Configurer le routage DNS privé pour Solutions de données de fabrication

Après avoir créé le point de terminaison privé, procédez comme suit pour configurer le routage DNS pour Solutions de données de fabrication :

Accédez à la barre de recherche en haut et recherchez Zones DNS privées.

Sélectionnez + Créer.

Entrez les informations suivantes sous l’onglet Notions de base :

Paramètre Value Abonnement Sélectionnez votre abonnement pour la ressource. Groupe de ressources Sélectionnez un groupe de ressources pour la ressource. Nom <region>.cloudapp.azure.com Région Sélectionnez la région dans laquelle vous souhaitez déployer Private Link. Sélectionnez Réviser + créer.

Une fois la zone DNS privée créée, accédez à la page Vue d’ensemble de la zone DNZ privée et sélectionnez les liens du réseau virtuel à partir de la liste de Gestion DNS.

Sélectionnez + Ajouter pour créer un lien de réseau virtuel.

Dans l’Assistant Ajouter un lien de réseau virtuel, entrez ou sélectionnez les détails suivants :

Paramètre Value Nom du lien Nom du lien du réseau virtuel Abonnement Abonnement à la ressource Réseau virtuel Sélectionnez le réseau virtuel sur lequel l’interface réseau du point de terminaison privé a été configurée. Activer l’enregistrement automatique Cochez la case pour activer l’enregistrement automatique Sélectionnez Créer.

Accédez à la page d’aperçu de la zone DNS privée et sélectionnez + Jeu d’enregistrements.

Dans le panneau Jeu d’enregistrements, sélectionnez Ajouter, puis entrez ou sélectionnez les valeurs suivantes.

Paramètres Value Nom Entrez le nom d’hôte de l’URL du service MDS sans le suffixe <region>.cloudapp.azure.com. Type A – Enregistrement de l’adresse Unité TTL/TTL Sélectionnez la durée et l’unité de TTL Adresse IP Entrez l’adresse IP privée de l’interface réseau du point de terminaison privé créée dans les étapes ci-dessus

Après avoir activé le routage DNS privé, vous pouvez vous connecter aux solutions de données de fabrication de manière transparente à l’aide de la même URL de service qui correspond à l’adresse IP privée associée au réseau virtuel. L’ensemble de la communication avec les API de solutions de données de fabrication se fait désormais sur le réseau fédérateur Microsoft au lieu d’Internet.

Configurer l’identité managée (associer l’identité managée aux solutions de données de fabrication pour accéder à d’autres services Azure)

Une identité managée de Microsoft Entra ID permet à n’importe quelle application d’accéder à d’autres ressources protégées Microsoft Entra. La plateforme Azure gère cette identité pour vous. Vous n’avez pas besoin de créer ou de faire pivoter des secrets. Solutions de données de fabrication utilise les identités managées avec des rôles Azure spécifiques attribués. De cette façon, vous pouvez activer l’accès basé sur les rôles à d’autres services Azure.

Pour en savoir plus sur les identités managées, consultez En quoi consistent les identités managées pour les ressources Azure ?

Actuellement, Solutions de données de fabrication ne prend pas en charge les identités managées attribuées par le système. Vous pouvez associer les identités gérées par l’utilisateur à Solutions de données de fabrication lors de l’aprovisionnement des ressources.

Chiffrement des données

Solutions de données de fabrication utilise des clés gérées par la plateforme (PMK), avec des clés de chiffrement générées, stockées et gérées entièrement par Azure.

Les PMK peuvent aider les organisations à mettre en œuvre le chiffrement avec des frais opérationnels minimes. Les clients n’interagissent pas avec les PMK. Par défaut, les clés utilisées pour le chiffrement des données Azure au repos dans Solutions de données de fabrication sont des PMK.

Pour en savoir plus, consultez Sécurité dans Microsoft Cloud for Manufacturing.

Compatibilité

Pour plus d’informations, consultez Gouvernance et conformité dans Microsoft Fabric et Conformité dans Microsoft Cloud for Manufacturing.

Limites

La méthode d’allocation IP pour l’interface réseau du point de terminaison privé est fixée sur Dynamique. Une fois l’adresse IP allouée libérée, le jeu d’enregistrements DNS doit être mis à jour avec la nouvelle adresse IP dans la zone DNS privée.

La configuration Private Link pour Application Gateway a un délai d’inactivité de ~5 minutes (300 secondes). Pour éviter d’atteindre cette limite, les applications qui se connectent aux points de terminaison de Solutions de données de fabrication via un point de terminaison privé doivent utiliser des intervalles de rétention TCP inférieurs à 300 secondes.