Pack d'administration

Auteur Walter Oliver

Introduction

Le pack d’administration fournit aux hôtes et à leurs clients un ensemble de modules gestionnaire d’IIS qui les aideront à effectuer les opérations suivantes :

- Modifier les paramètres de configuration du serveur (administrateurs uniquement).

- Gérer les paramètres FastCGI.

- Gérer l’autorisation ASP.NET.

- Gérer les erreurs personnalisées.

- Modifier les règles de filtrage des requêtes HTTP.

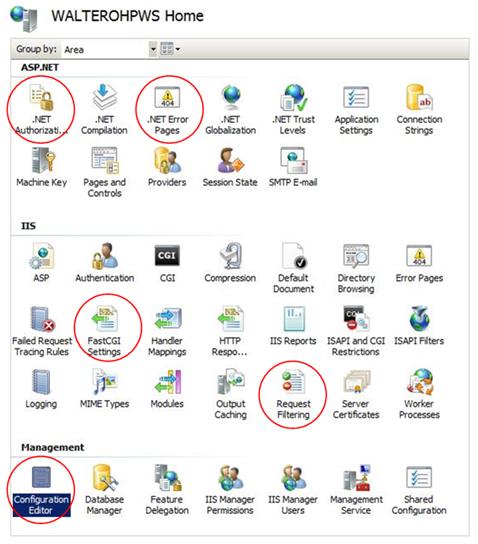

L’objectif de cet article est de fournir aux hôtes les informations dont ils ont besoin pour savoir comment déployer plus le pack d’administration dans les environnements d’hébergement. L’image suivante met en évidence les nouvelles icônes de module trouvées dans le Gestionnaire IIS après installation du pack d’administration.

Déployer le pack d'administration

Lors du déploiement du pack d’administration dans des environnements d’hébergement partagé <lien : vers l’article de configuration d’hébergement partagé>, il doit être installé sur chaque serveur web de la batterie de serveurs. Lorsque vous utilisez des images prédéfinies, le pack d’administration doit faire partie de l’image utilisée pour générer les serveurs de batterie de serveurs. Suivez les instructions décrites dans cet article pour télécharger et installer le pack d’administration.

En savoir plus sur le pack d’administration

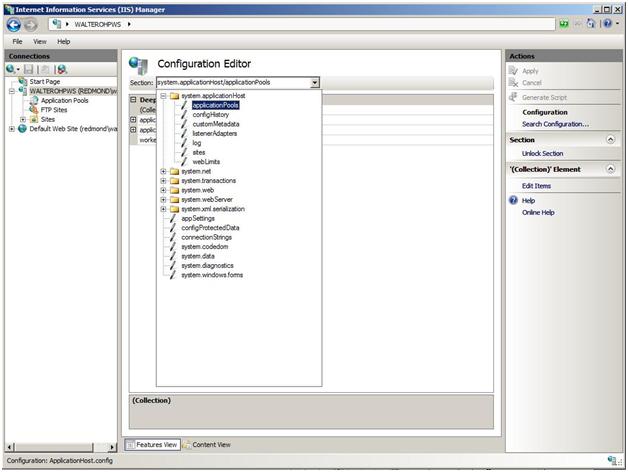

Éditeur de configuration

Le module d’Éditeur de configuration vous aidera à gérer vos fichiers de configuration. Cet outil est uniquement disponible pour les administrateurs de serveur. Il vous permet de modifier n’importe quelle section, attribut, élément ou collection dans votre fichier de configuration, y compris les paramètres de configuration IIS tels que system.webServer ou les paramètres ASP.NET, tels que system.web. En plus de modifier ces valeurs, vous pouvez les verrouiller et les déverrouiller. L’Éditeur de configuration vous permet également de générer des scripts en fonction des actions que vous effectuez, ainsi que de rechercher le fichier pour voir où les valeurs sont utilisées.

Lorsque vous entrez des valeurs pour un paramètre, l’Éditeur de configuration valide le type de données pour s’assurer qu’il est compatible. Dans le cas d’options de valeur spécifiques telles que Boolean (True/False) ou des énumérations, une zone de liste modifiable est utilisée pour présenter uniquement les options disponibles. L’Éditeur de configuration vous permet également de générer des scripts en fonction des actions que vous effectuez, ainsi que de rechercher le fichier pour voir où les valeurs sont utilisées. La vidéo suivante <lien : https://blogs.msdn.com/carlosag/archive/2008/03/31/IISAdminPackConfigurationEditor.aspx> fournit des démonstrations des différentes fonctionnalités de l’Éditeur de configuration :

- Piloté par schéma : l’Éditeur de configuration est entièrement piloté par le schéma de configuration qui se trouve dans \windows\system32\inetsrv\config\schema. Cela signifie que si vous étendez le système de configuration qui crée vos sections, elles seront disponibles pour la gestion à l’intérieur de l’Éditeur de configuration. Il n’est pas nécessaire de générer une interface utilisateur supplémentaire pour ces sections.

- Informations supplémentaires : l’Éditeur de configuration expose des information, telles que l’emplacement où la section est utilisée, d’où un élément particulier d’une collection est hérité, etc.

- Génération de script : l’Éditeur de configuration vous permet d’apporter des modifications et de générer le code pour automatiser les tâches. L’Éditeur de configuration génère du code managé à l’aide de Microsoft.Web.Administration, JavaScript à l’aide d’AHADMIN ou de la ligne de commande à l’aide de l’outil AppCmd.exe.

- Recherche : l’Éditeur de configuration vous permet d’effectuer rapidement des recherches étendues du système de configuration pour toutes les sections et leur emplacement d’utilisation. Cela permet de révéler une vue plus grande du serveur, d’empêcher les violations de verrouillage de configuration et pour de nombreuses autres fonctions de recherche.

- Verrouillage : l’Éditeur de configuration vous permet d’avancer le verrouillage, par exemple le verrouillage d’attributs spécifiques, afin qu’ils ne puissent pas être utilisés dans des emplacements plus approfondis, verrouiller des éléments individuels dans une collection ou verrouiller une section entière.

Utilisation de l'Éditeur de configuration

Génération de script

Cet article <lien : https://www.iis.net/learn/manage/managing-your-configuration-settings/using-configuration-editor-generate-scripts> explique comment tirer parti de l’Éditeur de configuration pour générer des scripts, afin d’automatiser les tâches de configuration. Trois types de script sont pris en charge : C#, Jscript et l’outil AppCmd.exe.

Collections de configuration

Certains paramètres de configuration IIS sont sous la forme d’une collection. Cet article <lien : https://www.iis.net/learn/manage/managing-your-configuration-settings/editing-collections-with-configuration-editor> explique comment modifier la collection de profils de mise en cache de sortie. Cet article <lien : https://www.iis.net/learn/manage/managing-your-configuration-settings/editing-collections-using-configuration-editor-complex-sections> montre comment ajouter une nouvelle règle de suivi des requêtes ayant échoué pour une requête HTTP .aspx qui retourne un code d’état 401, ou prend plus d’une minute pour répondre, ou retourne ce code d’état et répond après une minute.

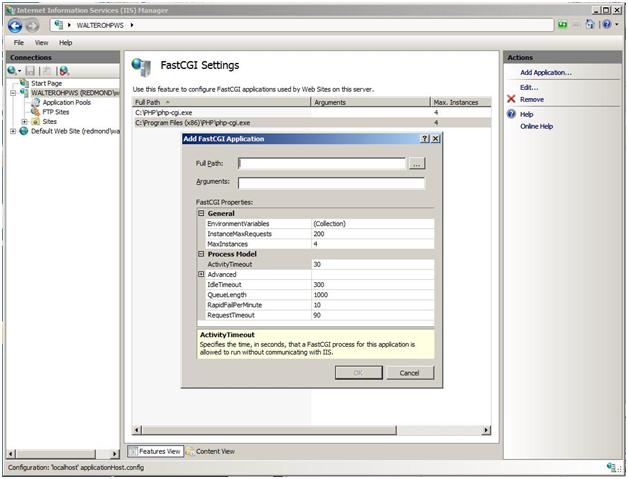

Paramètres FastCGI

Le module FastCGI vous permet de configurer les paramètres FastCGI utilisés par les sites Web sur le serveur. Il permet à l’utilisateur d’ajouter et de supprimer des applications FastCGI et de modifier ces paramètres. L’image suivante illustre la boîte de dialogue Ajouter une application FastCGI.

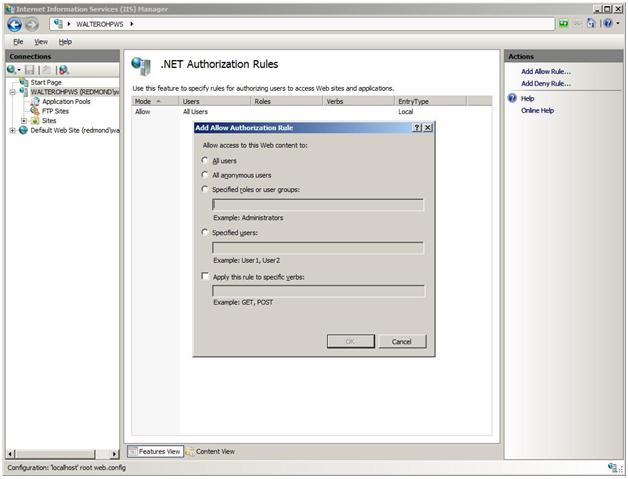

Module Règles d’autorisation .NET

Le module Règles d’autorisation .NET est l’un des deux modules ASP.NET dans le pack d’administration. En utilisant ce module, l’administrateur de site peut spécifier des règles pour autoriser les utilisateurs à accéder aux sites web et aux applications. Plus précisément, le module Règles d’autorisation .NET fournit une interface utilisateur graphique pour la création de règles d’autorisation et de refus pour gérer l’accès utilisateur au contenu web. L’image suivante illustre la boîte de dialogue Ajouter une règle d’autorisation.

Pour obtenir des instructions sur le verrouillage des règles d’autorisation ASP.NET, consultez ce guide <lien : https://msdn.microsoft.com/library/ms178693.aspx>.

Cet article <lien : https://learn.iis.net/page.aspx/142/understanding-iis-7-url-authorization/#Differences> explique les différences entre l’autorisation d’URL ASP.NET et l’autorisation d’URL IIS.

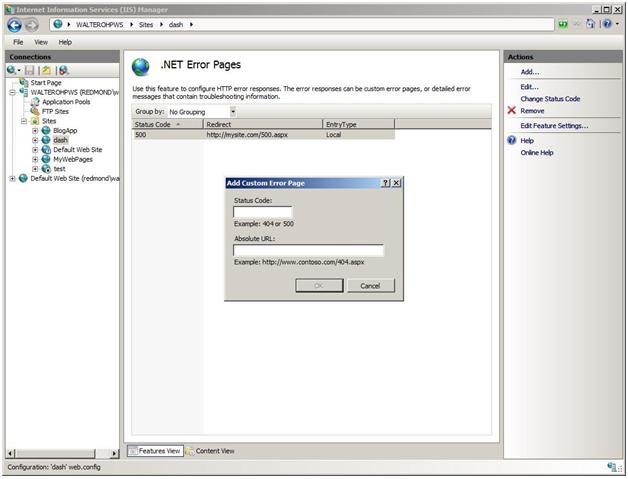

Pages d’erreurs .NET

Les pages d’erreur .NET fournissent une interface utilisateur graphique pour la configuration des réponses d’erreur HTTP. Elles permettent la configuration des pages d’erreurs personnalisées et des paramètres par défaut. L’image ci-dessous illustre la boîte de dialogue Ajouter une page d’erreur personnalisée.

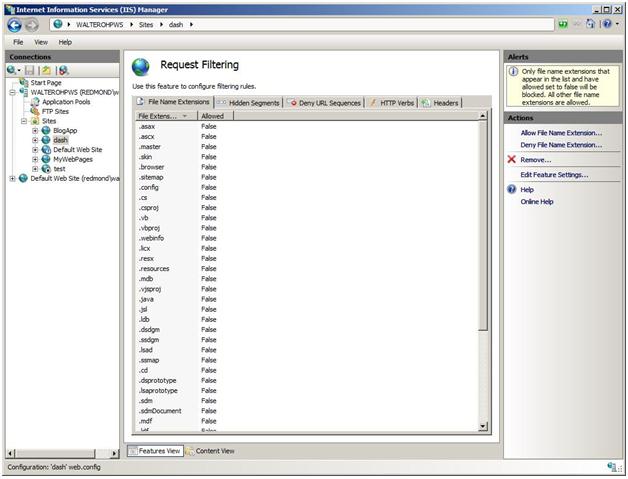

Filtrage des demandes HTTP

Le module Filtrage des demandes HTTP est un composant opérateur de contrôle d'appels qui protège le serveur web contre les demandes malveillantes. Les règles de filtrage incluent :

- Bloquer ou débloquer des demandes de fichiers avec des extensions de nom de fichier particulières.

- Ajoutez ou supprimez des segments de configuration dans la liste « Segments masqués ».

- Ajoutez ou supprimez des séquences d’URL spécifiques à la liste « Refuser la séquence d’URL ».

- Bloquer ou débloquer des verbes HTTP.

- Ajoutez des en-têtes avec une limite de taille spécifique.

Lorsque IIS 7.0 a été publié dans le cadre de Windows Server 2008, il incluait cette fonctionnalité, mais il n’incluait pas le module Gestionnaire IIS qui pourrait être utilisé pour gérer cette fonctionnalité. Par conséquent, aucune interface utilisateur graphique n’était disponible pour faciliter la configuration du filtrage des demandes. Pour des exemples d’utilisation du filtrage des demandes en ajoutant simplement une nouvelle configuration au fichier Web.config, consultez cet article <lien : https://learn.iis.net/page.aspx/143/how-to-use-request-filtering/>.

Ce billet de blog <lien : https://blogs.iis.net/bills/archive/2008/03/23/how-to-un-block-directories-with-iis7-web-config.aspx> montre comment utiliser le filtrage des demandes pour bloquer ou débloquer l’accès aux sections d’un site. Ce billet de blog <lien : https://blogs.msdn.com/carlosag/archive/2008/03/24/IISAdminPackRequestFiltering.aspx> effectue la même tâche à l’aide du module Gestionnaire IIS inclus dans le pack d’administration.

Les sections suivantes décrivent les dernières fonctionnalités du filtrage des demandes HTTP.

Création de règles pour interdire les modèles de chaîne dans des parties de demandes

Cette nouvelle fonctionnalité vous permet de créer une liste de règles. Vous pouvez spécifier des règles pour rejeter les demandes en fonction de modèles mis en correspondance avec certaines parties d’une demandes HTTP. La configuration principale de cette fonctionnalité est la section filteringRules sous la section system.webServer/security/requestFiltering dans le fichier ApplicationHost.config ou dans le fichier Web.config. Si une demande est rejetée en raison de cette règle, l’état HTTP 404.19 est consigné dans le journal IIS.

Création d’une liste sécurisée pour les URL ou les chaînes de requête

Cette nouvelle fonctionnalité vous permet de spécifier des URL sécurisées ou des chaînes de requête qui peuvent contourner toutes les règles de refus définies. Par exemple, vous pouvez toujours autoriser l’URL « /my.login.page.asp », même si cette URL peut déclencher une règle de refus définie. La configuration de base de cette fonctionnalité inclut l’attribut alwaysAllowedUrls et l’attribut alwaysAllowedQueryStrings. Ces attributs sont situés sous la section system.webServer/security/requestFiltering dans le fichier ApplicationHost.config ou dans le fichier Web.config.

Création d’une liste de refus de chaînes de requête

Les attaques par injection SQL les plus courantes sont effectuées en manipulant des chaînes de requête. Cette nouvelle fonctionnalité vous permet de filtrer les requêtes malveillantes en inspectant les chaînes de requête.

Pour refuser une liste de séquences d’URL pour toutes les requêtes, créez une section denyQueryStringSequences dans le fichier ApplicationHost.config ou dans le fichier Web.config, puis ajoutez la liste des chaînes que vous souhaitez interdire dans les URL de vos demandes. Si une demande est rejetée en raison de cette règle, l’état HTTP 404.18 est consigné dans le journal IIS.

Vérification des chaînes de requête échappées et non échappées

Cette nouvelle fonctionnalité vous permet d’analyser les chaînes de requête échappées et les chaînes de requête non échappées à l’aide de l’attribut unescapeQueryString sous la section system.webServer/security/requestFiltering dans le fichier ApplicationHost.config ou dans le fichier Web.config. Si une demande est rejetée en raison de cette règle, l’état HTTP 404.18 est consigné dans le journal IIS.

L’image suivante illustre la liste des extensions de nom de fichier bloquées :

Notez que le Filtrage des demandes HTTP est conçu et optimisé pour les scénarios de sécurité, tandis que la réécriture d’URL <lien : https://learn.iis.net/page.aspx/531/url-rewrite-for-hosters/> peut être appliquée pour un large ensemble de scénarios ; les scénarios de sécurité sont un sous-ensemble de ceux-ci. Pour plus d’informations sur les différences entre ces deux modules, consultez cet article <lien : https://learn.iis.net/page.aspx/501/iis-70-request-filtering-and-url-rewriting/>.

Conclusion

Cet article a fourni une vue d’ensemble du pack d’administration et une carte vers les ressources que les hôtes peuvent déployer et configurer dans des environnements d’hébergement partagé.