Comment examiner les alertes de surveillance de Microsoft Entra Health (aperçu)

La surveillance Microsoft Entra Health vous aide à surveiller la santé de votre instance Microsoft Entra via un ensemble d’indicateurs de santé et d’alertes intelligentes. Les métriques de santé sont transmises à notre service de détection d’anomalies, qui utilise l'apprentissage automatique pour comprendre les modèles de votre client. Lorsque le service de détection d’anomalie identifie un changement significatif dans l’un des modèles au niveau du tenant, il déclenche une alerte.

Les signaux et les alertes fournis par Microsoft Entra Health vous fournissent le point de départ de l’examen des problèmes potentiels dans votre locataire. Étant donné qu’il existe un large éventail de scénarios et encore plus de points de données à prendre en compte, il est important de comprendre comment examiner ces alertes efficacement. Cet article fournit des conseils sur la façon d’examiner une alerte, mais n’est pas spécifique à une alerte.

Important

Le monitoring et les alertes des scénarios d’intégrité Microsoft Entra sont actuellement en PRÉVERSION. Ces informations concernent un produit en préversion susceptible d’être sensiblement modifié avant sa sortie. Microsoft n’offre aucune garantie, exprimée ou implicite, en ce qui concerne les informations fournies ici.

Prérequis

Il existe différents rôles, autorisations et exigences de licence pour afficher les signaux de surveillance de l'état de santé et configurer ainsi que recevoir des alertes. Nous vous recommandons d’utiliser un rôle avec des droits minimums pour s’aligner sur les conseils de l’approche Zero Trust .

- Un locataire disposant d’une licence Microsoft Entra P1 ou P2 est nécessaire pour voir les signaux de monitoring de scénarios d’intégrité Microsoft Entra.

- Un locataire disposant à la fois d’une licence Microsoft Entra P1 ou P2 et d’au moins 100 utilisateurs actifs mensuels est nécessaire pour voir les alertes et recevoir des notifications d’alerte.

- Le rôle Lecteur de rapports est le rôle privilégié avec droits d’accès minimaux dont vous devez disposer pour voir les signaux de monitoring de scénarios, les alertes et les configurations d’alerte.

- L’Administrateur du support technique est le rôle privilégié avec droits d’accès minimaux dont vous devez disposer pour mettre à jour les alertes et mettre à jour les configurations de notification d’alerte.

- L’autorisation

HealthMonitoringAlert.Read.Allest nécessaire pour voir les alertes à l’aide de l’API Microsoft Graph. - L’autorisation

HealthMonitoringAlert.ReadWrite.Allest nécessaire pour voir et modifier les alertes à l’aide de l’API Microsoft Graph. - Pour une liste complète des rôles, voir Rôle le moins privilégié par tâche.

Limitations connues

- Il est possible que les tenants nouvellement intégrés n’aient pas suffisamment de données pour générer des alertes pendant 30 jours environ.

- Actuellement, les alertes sont uniquement disponibles avec l’API Microsoft Graph.

Accéder aux métriques et signaux Microsoft Entra Health

Vous pouvez afficher les signaux de surveillance Microsoft Entra Health à partir du Centre d’administration Microsoft Entra. Vous pouvez également afficher les propriétés des signaux et l'aperçu public des alertes de surveillance de la santé à l’aide de API Microsoft Graph.

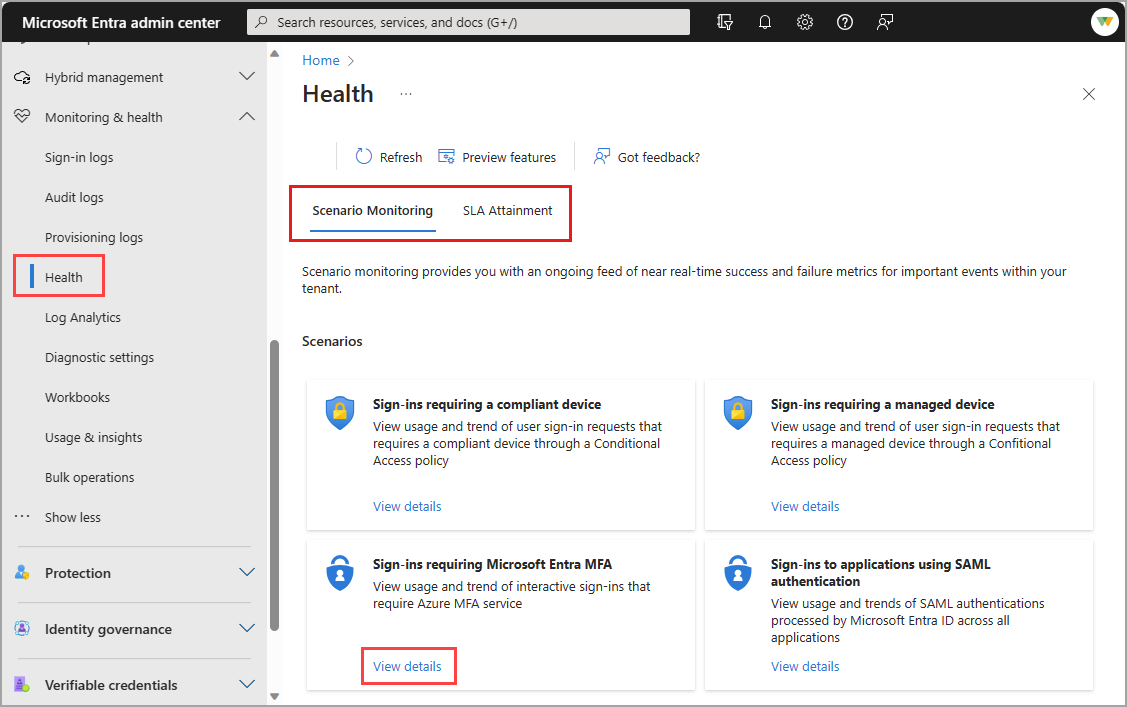

Connectez-vous au centre d’administration Microsoft Entra en tant que Lecteur de rapports.

Accédez à Identité>Monitoring et intégrité>Intégrité. La page s'ouvre sur la page de réalisation du contrat de niveau de service (SLA).

Sélectionnez l’onglet Monitoring du scénario.

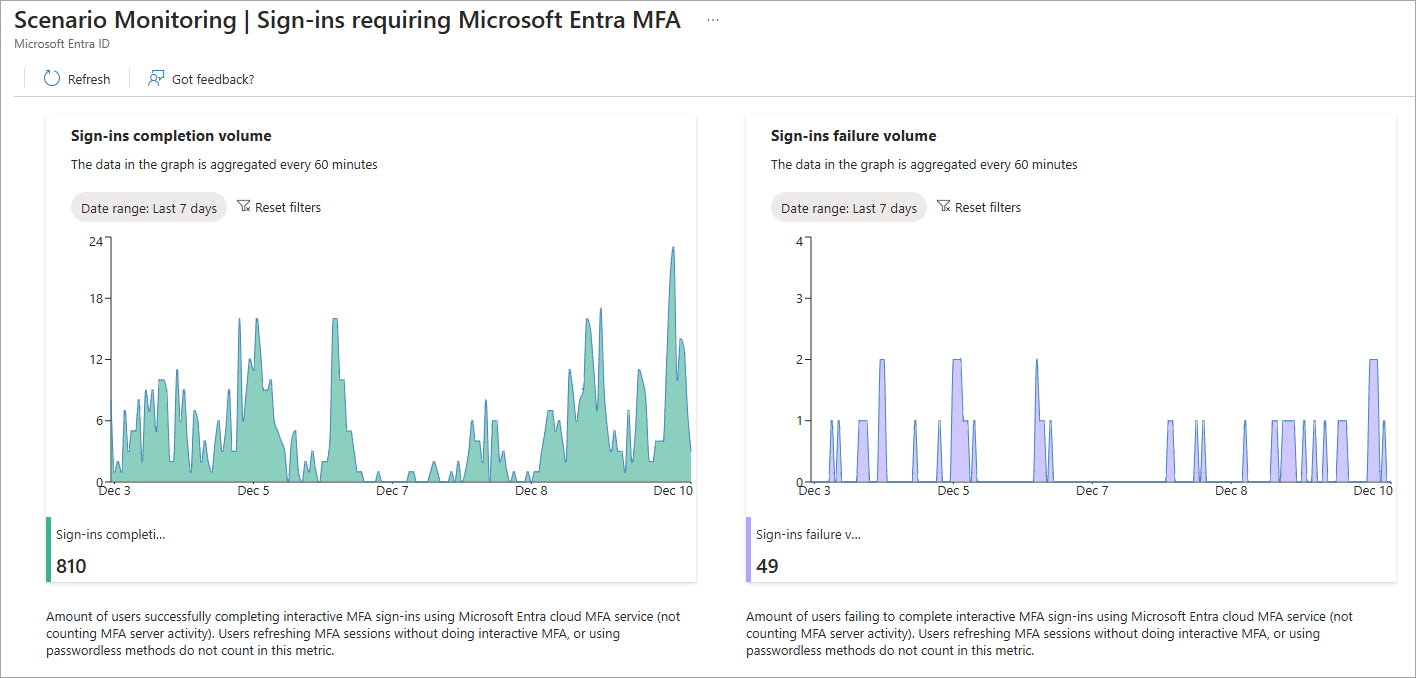

Sélectionnez Afficher les détails pour le scénario que vous souhaitez examiner.

- L’affichage par défaut correspond aux 7 derniers jours, mais vous pouvez ajuster la plage de dates sur 24 heures, 7 jours ou 1 mois.

- Les données sont mises à jour toutes les 15 minutes.

- Nous vous recommandons d’examiner ces signaux selon une planification régulière afin de pouvoir reconnaître les tendances et les modèles de votre locataire.